情報・ソフトウェア品質コンソーシアム(CISQ)の調査によると、ソフトウェア欠陥は米国経済に年間2.41兆ドルの損失をもたらしており、その浪費の大部分はセキュリティ脆弱性が占めています。この問題は依然として深刻で、米国企業の45%が年間100万~500万ドルの損失をもたらす品質問題を報告しています。

本記事では、Amazon Q DeveloperのAI駆動スキャンをIDEに直接組み込み、セキュアコーディングを実践する方法を解説します。さらにClickUpで脆弱性を追跡・修正し、問題発見から実際の修正までのプロセスを完結させる手法についても学びます。

Amazon Q Developerによるセキュリティコーディングとは?

チームはコードをリリースしているが、セキュリティスキャンがプロセス終盤に実施されるため、後付けの対応のように感じられる。脆弱性が検出される頃には、コードは既にコミットされ、レビューされ、場合によってはデプロイ済みである。

⭐ 機能テンプレート

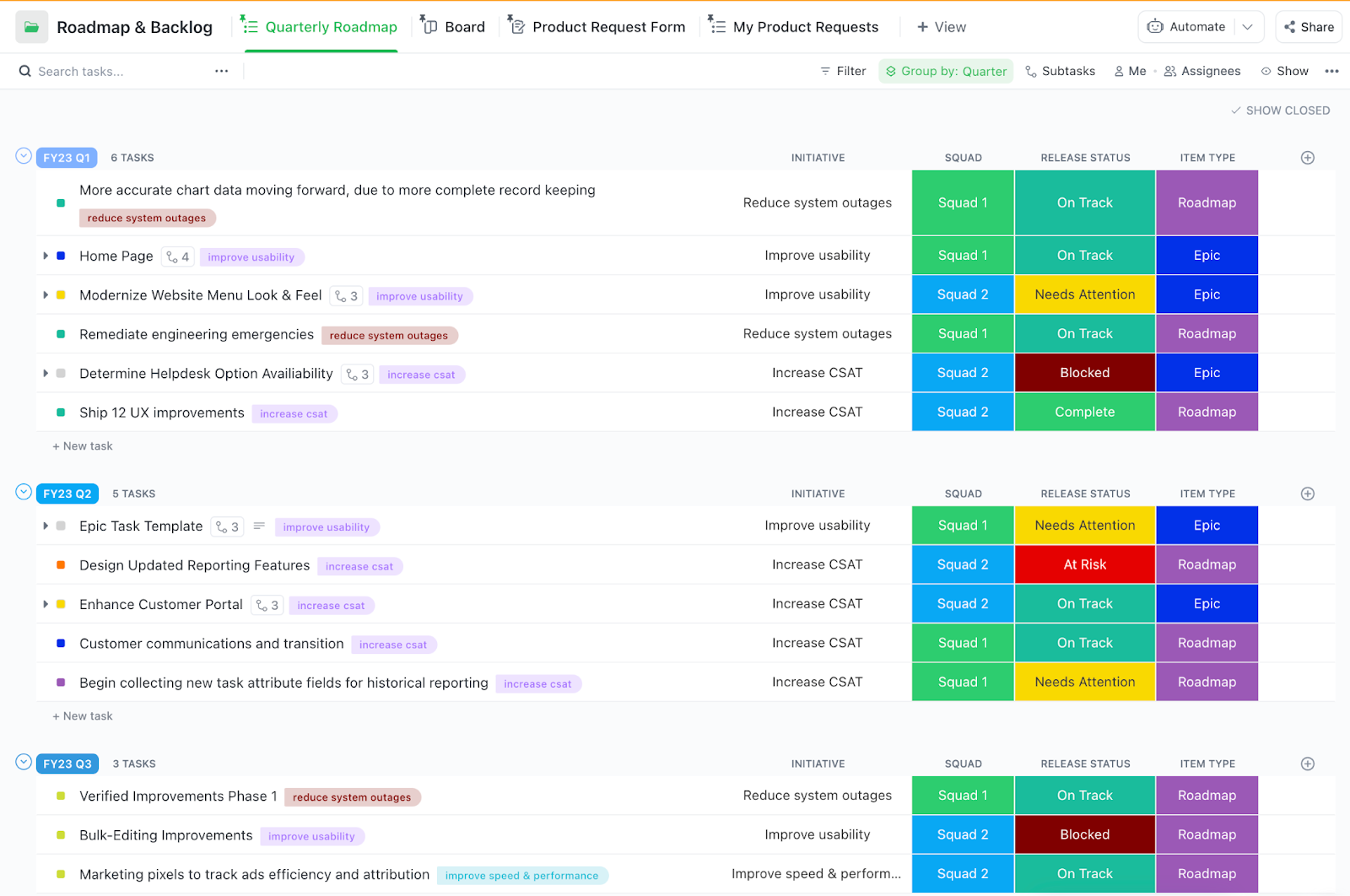

ClickUpソフトウェア開発テンプレートは、製品、デザイン、エンジニアリング、QAチームが1つの共同スペースで計画、構築、リリースを行うために設計されています。スクラムかカンバンか? すべてここにあります。

これにより開発者は作業を中断し、ほとんど記憶にない古いコードを掘り起こし、数日前に発見されるべきだった問題を修正せざるを得なくなります。この絶え間ないコンテキストスイッチは開発の勢いを阻害し、開発チームとセキュリティチーム間の摩擦を生みます。

Amazon QDeveloperによるセキュアコーディングが解決する課題です。これはAI支援ツールを活用し、コード記述中に統合開発環境(IDE)内で直接セキュリティ脆弱性を特定・修正するアプローチです。

これは、内部ツールを構築している場合でも顧客向けアプリケーションを開発している場合でも、本番コードをリリースするあらゆるチームにとって重要です。手動のコードレビューは拡張性がなく、スタンドアロンのセキュリティツールはしばしばノイズの多い汎用的なアラートを生成し、開発者はすぐにそれらを無視するようになります。

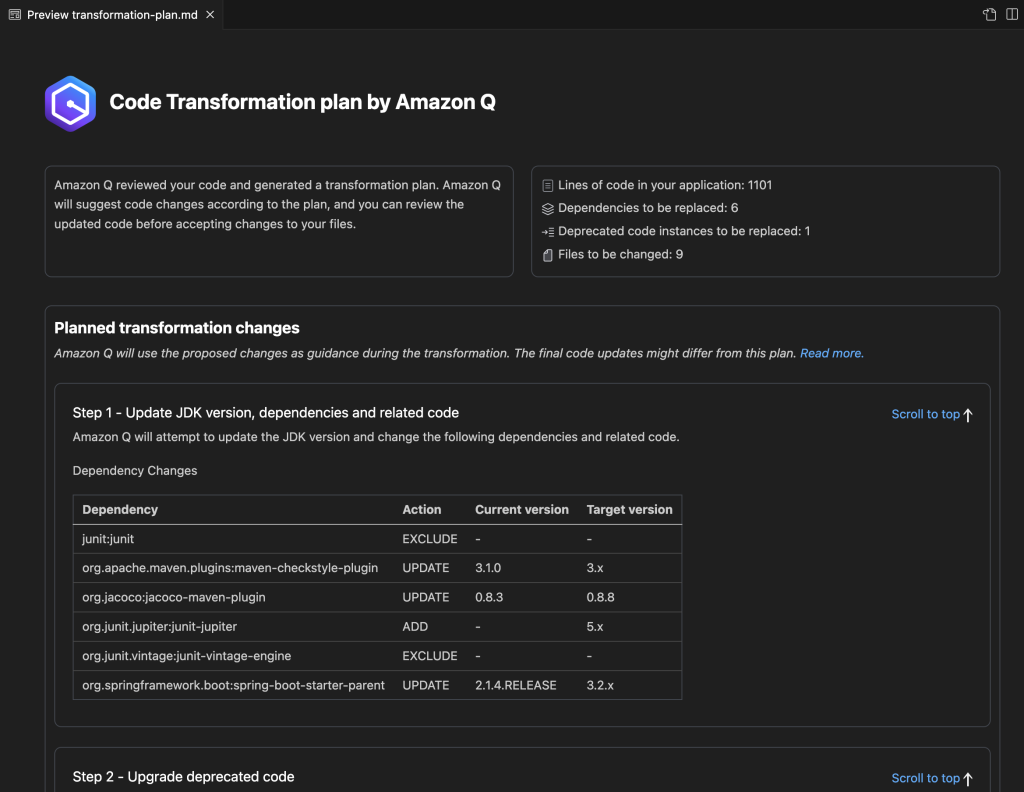

Amazon Q Developerは、静的アプリケーションセキュリティテスト(SAST)をコーディングワークフローに直接統合します。コードをリアルタイムで分析し、コミットされる前に一般的でありながら危険な問題をフラグ付けします。

- SQLインジェクション: 攻撃者がデータベースクエリを操作するのを防止します

- ハードコードされた認証情報: APIキーなどの機密情報がソースコードに露呈するのを防止します

- 不安全な依存関係: 使用するサードパーティ製ライブラリ内の既知の脆弱性を警告。オープンソースにおける悪意のあるパッケージが前年比156%増加している現状において極めて重要

Amazon Qは単に問題を特定するだけでなく、確認してワンクリックで適用できる具体的な修正コードを生成します。セキュリティは開発プロセスにおける自然な支援要素となり、煩わしい障害物ではなくなります。チームは最初からより安全なコードを記述できるようになり、後々の脆弱性修正にかかる時間とコストを削減できます。✨

Amazon Q Developerの詳細に入る前に、開発ワークフローを強化できる現代的なコーディングツールの全体像を理解しておくと有益です。このビデオでは、開発者の生産性とコード品質の向上に役立つ様々なコーディングツールの概要を説明します。

📚 こちらもご覧ください:プロジェクト管理におけるサイバーセキュリティリスク低減の方法

📚 こちらもご覧ください:プロジェクト管理におけるサイバーセキュリティリスク低減の方法

Amazon Q Developerでのセキュリティスキャン実行方法

スキャンを実行することは第一ステップですが、いつ、どのようにスキャンするかを理解することがプロセスの効果を左右します。目標は、問題がバージョン管理に到達する前に捕捉し、開発ライフサイクル全体のセキュリティを向上させることです。

Amazon Qは、オンデマンドチェック、継続的なバックグラウンド分析、自動化されたパイプラインゲートなど、ワークフローに合わせて複数のスキャンモードを提供します。

これらのスキャンは、Java、Python、JavaScript、TypeScript、C#、Go、Ruby、C/C++、PHP、Kotlin、Scalaなど、様々な人気プログラミング言語に対応し、分析の深さも異なります。

IDEにAmazon Q Developerを設定する

まず、必要な前提条件を確認してください:認証用のAWSアカウントまたは無料のAWS Builder ID、サポート対象のIDE(Visual Studio Code、IntelliJやPyCharmなどのJetBrains製IDE、Visual Studioなど)、およびセキュリティスキャンを実行するために必要な許可が設定されたAWS認証情報です。

これらの準備が整ったら、以下のステップで開始してください:

- IDEの拡張機能マーケットプレイスを開き、Amazon Q Developer拡張機能を検索してインストールします

- プロンプトが表示されたら、AWS 認証情報または AWS Builder ID を使用して拡張機能を認証してください

- ワークスペース設定を構成してセキュリティスキャンを有効化し、必要に応じて設定を調整する

- 接続が正しく機能していることを確認するため、単一ファイルでテストスキャンを実行する

スキャンが期待通りにトリガーされない場合は、まず対象ファイルのプログラミング言語がAmazon Qでサポートされているか確認してください。次に、AWS認証情報が正しく設定されており、セキュリティスキャンに必要なIAM許可が割り当てられていることを確認してください。

📚 こちらもご覧ください:Amazon Qを使用したDevOpsワークフローの構築方法

プロジェクトスキャンと自動スキャンを実行する

Amazon Qでは、コードをローカルでスキャンする主な方法として、プロジェクトスキャンと自動スキャンの2つを提供します。それぞれワークフロー内で異なる目的を果たします。

プロジェクトスキャンは、コードベース全体または選択した特定のディレクトリを手動で分析する機能です。コードの包括的な健康診断と考えてください。プルリクエストを作成する前や大規模な変更をコミットする前に実行するのに最適で、新たな脆弱性を導入していないことを確認できます。

プロジェクトスキャンを実行するには:

- IDE内でAmazon Qパネルを開く

- 「プロジェクトスキャンを実行」を選択するか、対応するキーボードショートカットを使用してください

- スキャン範囲を選択:プロジェクト全体、特定のフォルダ、または現在開いているファイルのみ

- セキュリティ検出結果パネルに表示される検出結果を確認する

自動スキャン(Amazon Q Developer Proで利用可能)は、ファイル保存のたびにバックグラウンドでスキャンを実行し、継続的かつリアルタイムのフィードバックを提供します。これにより、問題が発生した瞬間に捕捉され、より大きな問題に発展するのを未然に防ぎます。

設定でこの機能を有効にすれば、フローを妨げずに即時アラートを受け取れます。開発が集中している際にアラートが多すぎる場合は、感度を調整して高優先度の検出結果のみを表示させることが可能です。

セキュリティ修正の提案を確認し適用する

脆弱性の発見は戦いの半分に過ぎません。理解し修正することも必要です。Amazon Qは発見事項ごとに豊富なコンテキストを提供することでこれを容易にします。各アラートには以下が含まれます:

- 深刻度評価: 最優先修正項目を特定するのに役立ちます(重大、高、中、低)

- 影響を受けるコードの場所: 問題が存在する正確なファイルと行番号を特定します

- リスク説明: コードが脆弱性となる理由と潜在的な影響を記述します

- 推奨修正: 問題を修正するAI生成コードを提供します

修正を適用する準備が整ったら、検出結果をクリックするだけで詳細な説明と提案されたコード変更を確認できます。提案内容が適切であれば、修正を自動的に適用するために受け入れることができます。特定のビジネスロジックに関連するより複雑な問題については、提案内容を若干修正する必要がある場合があります。

AI生成コードは信頼できる出発点として活用し、常に最終解答とは考えないこと。修正適用後はファイルを再スキャンし、脆弱性が解消されたことを確認できます。🛠️

🎥 効果的なコードレビューチェックリストの作成方法を学ぶには、こちらのビデオをご覧ください。

Amazon QセキュリティスキャンをCI/CDパイプラインに統合する

ローカルスキャンは問題を早期に発見するのに優れていますが、セキュリティを継続的インテグレーション/継続的デプロイメント(CI/CD)パイプラインに統合することで、不可欠なセキュリティゲートが構築されます。この自動化されたチェックにより、脆弱なコードがメインブランチに混入したり本番環境にデプロイされたりすることを確実に防止します。これは、あらゆる現代的なAWS DevOpsセキュリティ戦略の基盤となる要素です。

Amazon Q スキャンステップは、AWS CodePipeline、GitHub Actions、GitLab CI、Jenkins などの主要なビルドパイプラインに追加できます。重要なのは、プルリクエストやメインブランチへのコミット時に自動的に実行されるように設定することです。

一般的な設定例:

| パイプラインフェーズ | スキャンタイプ | 推奨されるアクション |

|---|---|---|

| プルリクエスト | 増分スキャン | 重大または高深刻度の脆弱性が検出された場合、マージをブロックする |

| メインブランチへのコミット | プロジェクト全体のスキャン | 重大な発見ではビルドをブロックし、中程度の深刻度のものには警告を送信する |

| スケジュール済み(夜間) | 包括的なスキャン | コンプライアンスと傾向分析のための完全なコードスキャンレポートを生成する |

設定時には、セキュリティの徹底性とビルド速度のバランスを考慮する必要があります。コミットごとにプロジェクト全体のスキャンを実行するとCIプロセスが遅延する可能性があります。プルリクエストでは高速な増分スキャンを適用し、メインブランチへのマージ時や夜間ビルドでは完全な包括スキャンを実行するといった妥協策が有効です。

最後に、コンプライアンスと監査証跡のために、スキャンレポートをSARIFなどの標準フォーマットでエクスポートするようパイプラインを設定します。

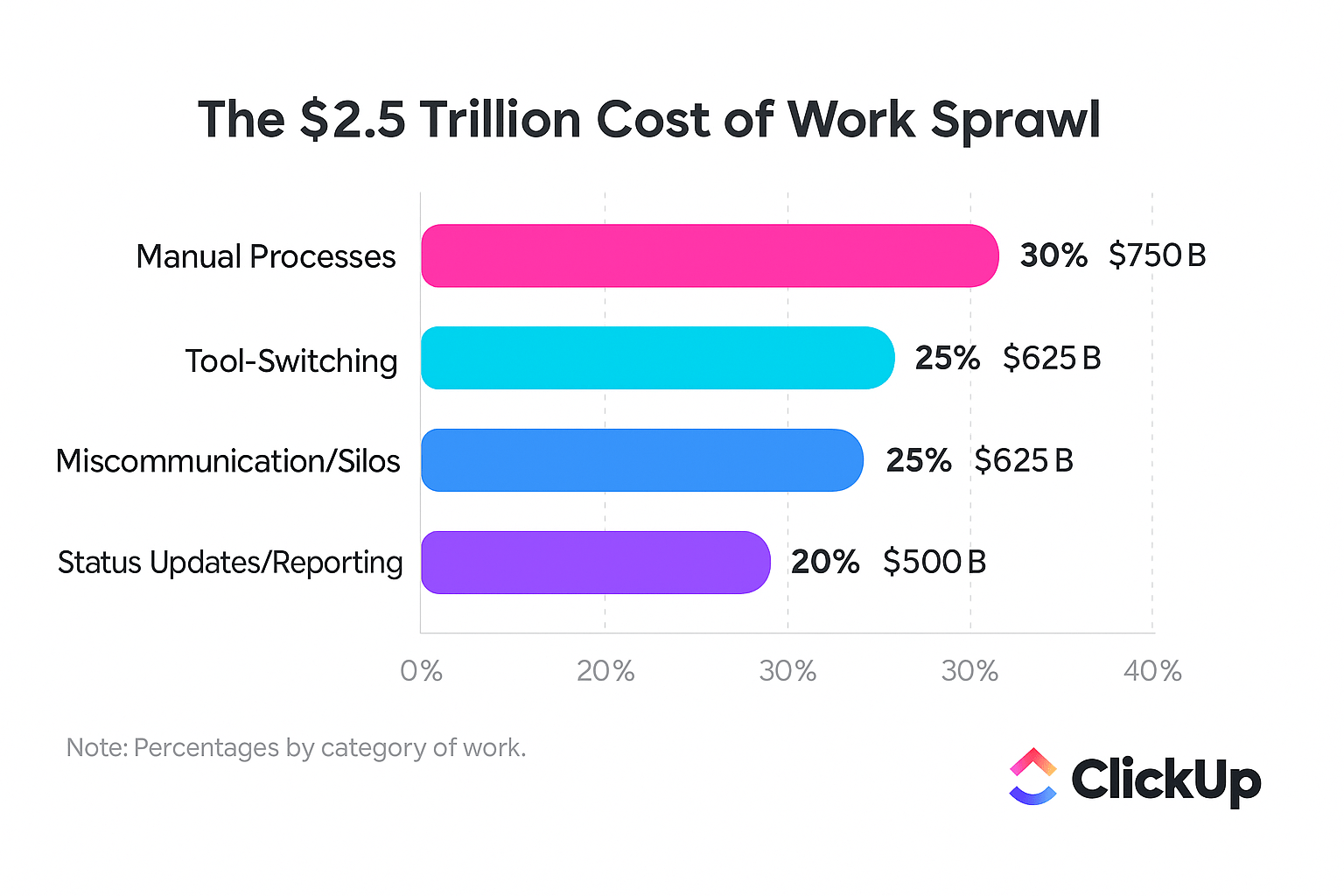

📮ClickUpインサイト:従業員の4人に1人は、業務の文脈を構築するためだけに4つ以上のツールを使用しています。重要な詳細が電子メールに埋もれ、Slackのスレッドで展開され、別のツールに文書化されるため、チームは仕事を遂行する代わりに情報の探索に時間を浪費せざるを得ません。

ClickUpはワークフロー全体を単一の統合プラットフォームに集約します。ClickUp電子メールプロジェクト管理、ClickUpチャット、ClickUpドキュメント、ClickUp Brainなどの機能により、すべてが接続・同期され、瞬時にアクセス可能になります。「仕事のための仕事」に別れを告げ、生産性の高い時間を取り戻しましょう。

💫 実証済み結果:チームはClickUpを活用し、時代遅れのナレッジ管理プロセスを排除することで、週に5時間以上(年間1人あたり250時間以上)の時間を創出。四半期ごとに1週間分の生産性が追加されたら、チームが何を創造できるか想像してみてください!

📚 こちらもご覧ください:DevOps vs アジャイル:究極のガイド

ClickUpでセキュリティ脆弱性を追跡する方法

スキャナーによる脆弱性発見は優れた最初のステップですが、それらの発見がスプレッドシートや別のチケット管理システムに埋もれてしまっては意味がありません。

セキュリティアラートが1つのツールに、開発タスクが別のツールに、チームコミュニケーションがさらに別のツールに分散していると、文脈の断片化が生じます。チームは連携しないアプリ間で情報を探すのに何時間も浪費するのです。この連携不足こそが、脆弱性の見落とし、期限の遅延、セキュリティ態勢の弱体化を招く原因となります。

この仕事の分散化を解消するには、ClickUpで脆弱性修正ワークフロー全体を統合しましょう。これにより、スキャン結果を明確な所有権・優先度・期限付きのアクション可能なタスクに変換できる、単一の信頼できる情報源が提供されます。

まず、すべてのセキュリティ問題を管理するための専用のClickUpリストまたはClickUpフォルダを作成します。これにより、問題を整理し、エンジニアリングチームとセキュリティチーム全体の可視性を高めることができます。

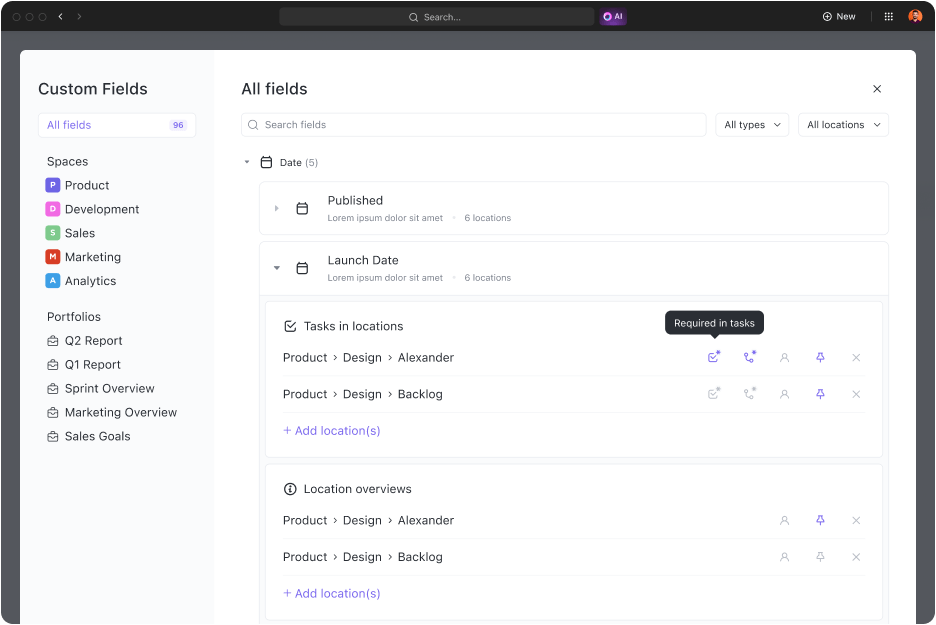

ツール間でデータを手動でコピー&貼り付けする時間の浪費を止めましょう。ClickUpカスタムフィールドを活用し、各脆弱性に関する重要な情報をすべて記録できます。追跡用のフィールドを作成可能です:

- 深刻度レベル: 重大、高、中、低などのオプションを持つドロップダウンフィールド

- 影響を受けるコンポーネント: ファイルパスまたはサービスをメモするテキストフィールド

- スキャンソース: 検出結果がAmazon Q、パイプラインスキャン、または手動レビューのいずれから得られたかを指定するドロップダウン

- CVE参照: 公式脆弱性データベースのエントリーに直接リンクされているURLフィールド

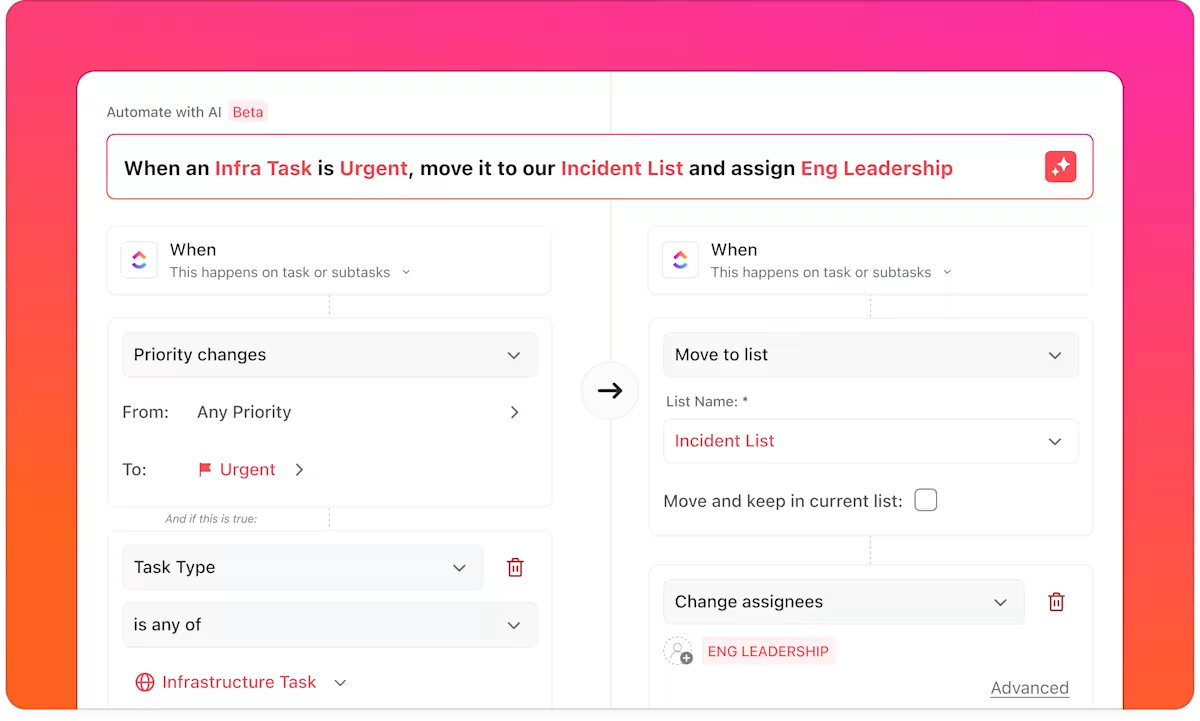

次に、ClickUp自動化でトリアージプロセスを自動化。マネージャーが手動で新規チケットを割り当てる代わりに、自動化するルールを構築しましょう。

例えば、新しいタスクが作成されるたびに自動化をトリガーできます:深刻度が「重大」の場合、タスクは緊急の期日で上級開発者に自動的に割り当てられます。「中程度」の場合は、次のスプリントのバックログに追加できます。

カスタマイズ可能なClickUpダッシュボードでセキュリティデータをリアルタイム可視化。数百のタスクを掘り下げる必要なく、チームのセキュリティ負債(最近の調査によると組織の50%が直面する問題)を即座に把握できます。

深刻度別、未解決チケットの平均経過日数別、または最も多くの修正割り当てを受けたチームメンバー別の未解決脆弱性を示すチャートを作成できます。これにより、エンジニアリングマネージャーは傾向を把握しリソースを効果的に配分するために必要な全体像を把握できます。

開発者が必要な情報を確実に得られるようにするには、ClickUpのタスク依存関係を活用します。Amazon Qが問題を検出したら、ClickUpタスクを作成し、元の検出結果とリンクします。ファイルパス、行番号、推奨修正内容をタスク説明に直接貼り付けられます。これにより、開発者はツールを切り替える必要なく完全なコンテキストを得られます。

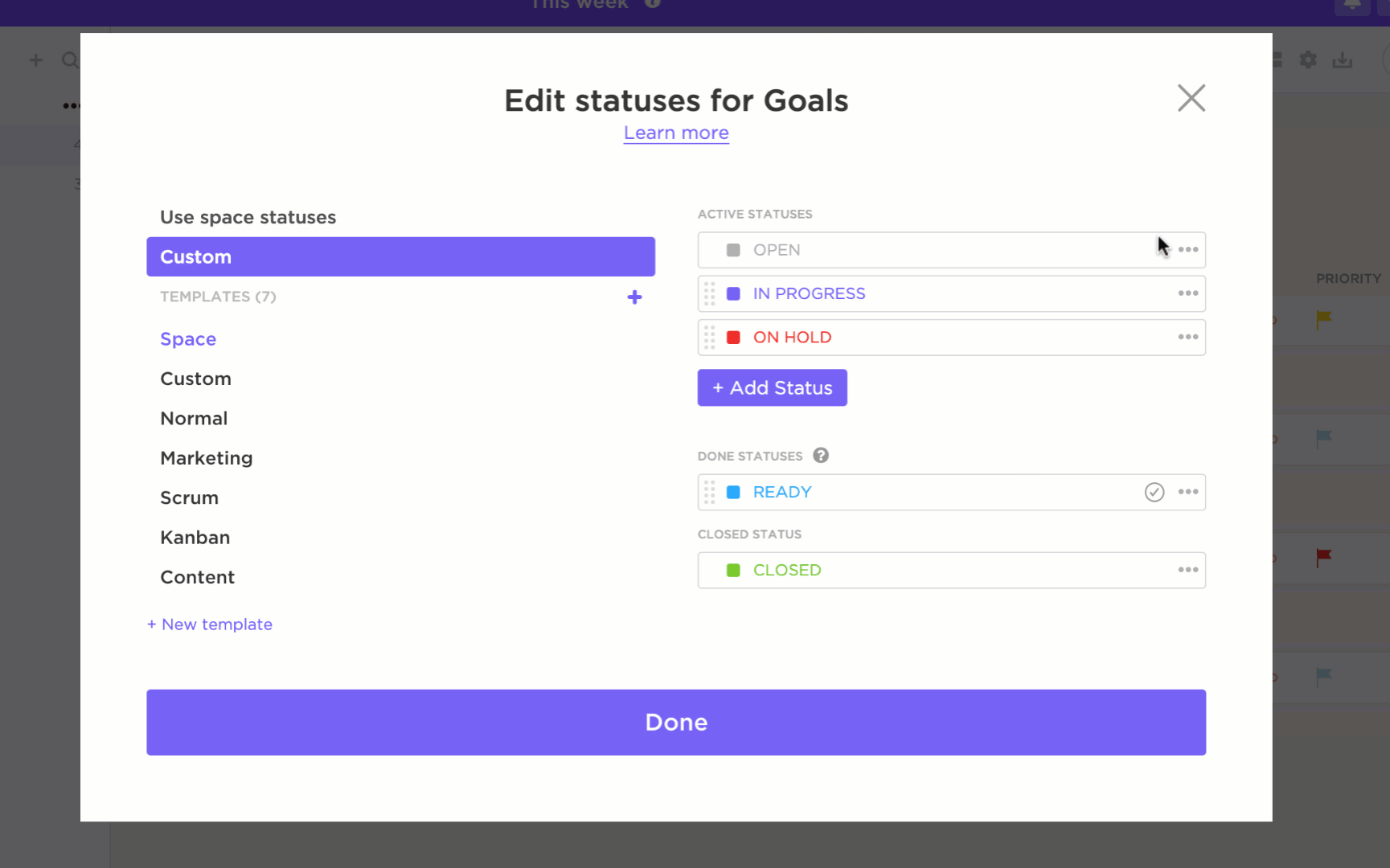

最後に、ClickUpカスタムステータスで脆弱性のライフサイクル全体を追跡します。典型的なワークフローは次の通りです:新規 → 審査中 → 進行中 → 修正済み → 検証済み。最終ステップ「検証済み」を追加することで、タスクを正式に閉じる前に修正が機能することを確認するための再スキャンを確実に実行し、何も偶然に任せないクローズドループプロセスを実現します。🙌

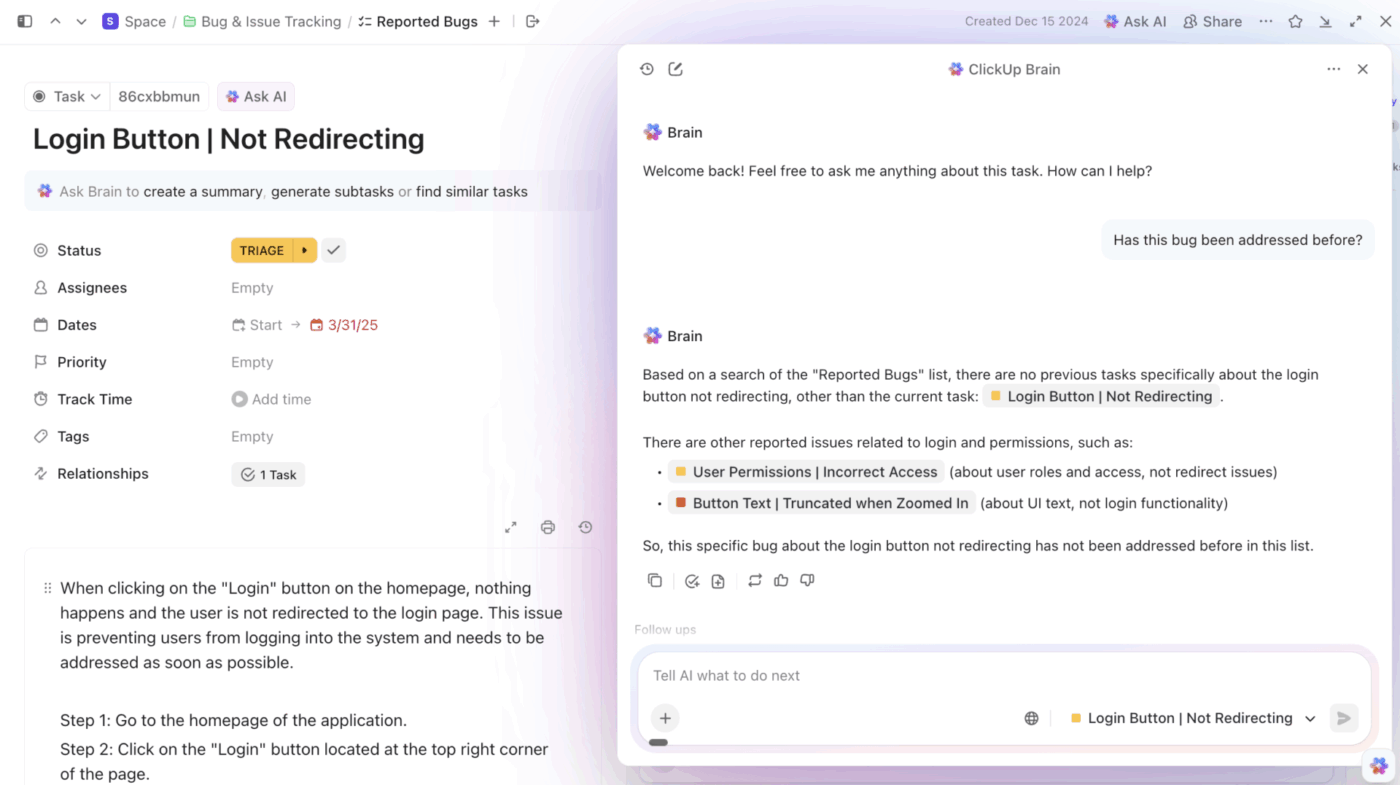

さらに、ClickUp Brain(ClickUpに統合された文脈認識AI)を活用すれば、チームは情報を検索し続ける必要がありません。Brainに質問するだけで、タスク、ファイル、チャット、連携アプリを検索し、必要な情報を表示します!

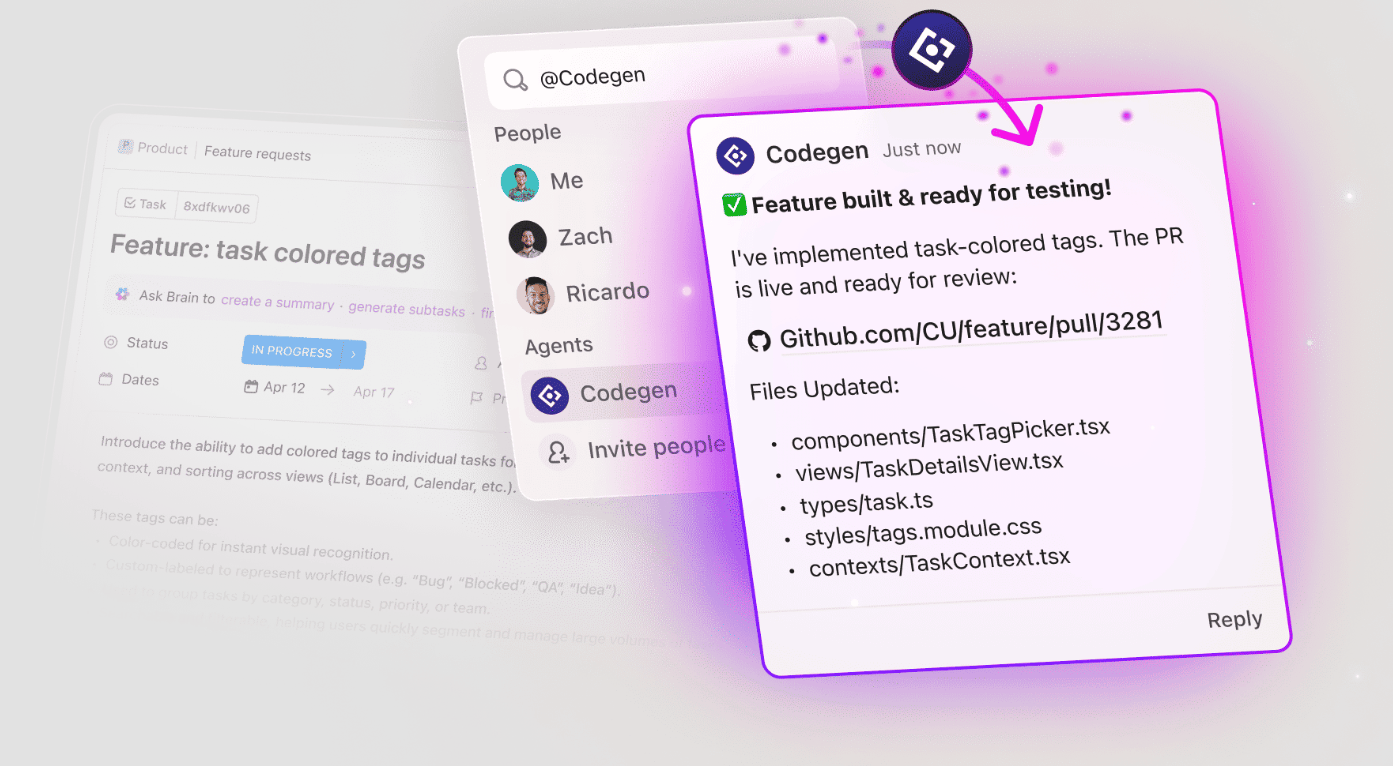

💡 プロの秘訣:ClickUpのCodegen AIエージェントを使えば、ワークスペースから離れることなくコードの問題を特定できます。以下のことが可能です:

- 既知の危険なパターンについてコードをスキャンする

- 一般的な正確性の問題をフラグ付けする

- 規約を強制する

- ロジックバグやセキュリティ上の欠陥などを強調表示

セキュアコーディングワークフローのベストプラクティス

優れたセキュリティツールであっても、チームに適切な習慣とワークフローが確立されていなければ効果を発揮しません。開発者が検出結果を無視したり、修正が無限のバックログに積み上がったりすれば、スキャンツールへの投資は無駄になります。持続可能な実践を構築することで、セキュリティはチームの日常業務に自然に組み込まれるようになります。

強固で安全なコーディングワークフローを構築するためのベストプラクティスを以下に示します:

- 早期かつ頻繁なスキャン: CI/CDパイプラインが問題を検出するのを待つ必要はありません。チームがコードをコミットする前に、ローカル環境でセキュリティスキャンを実行するよう促しましょう。これがシフトレフト手法の核心です。IDE段階で脆弱性を発見できれば、修正が迅速化され、後工程でのビルド停止も減少します。

- 深刻度に基づくSLAの設定: 脆弱性はすべて同じ重要度ではありません。深刻度に応じた対応時間の明確なサービスレベル契約(SLA)を定義します。例えば、重大な脆弱性は24時間以内の修正が必要ですが、低深刻度の問題は次のスプリントで対応可能です。

- 修正を「完了」の定義に組み込む:関連する高深刻度のセキュリティ問題がすべて解決されるまで、機能やユーザーストーリーは真に「完了」したとは言えません。この要件をチームのワークフローとチェックリストに直接組み込みましょう。

- 抑制された検出結果を定期的に見直す:チームは誤検知や許容リスクとして一部の検出結果を抑制せざるを得ない場合があります。ただし、これらの判断は恒久的なものであってはなりません。四半期ごとの見直しをスケジュールし、これらの抑制が依然として有効であり、新たなリスクをもたらしていないことを確認してください。

- 単なる数値ではなく傾向を追跡する:「未解決の脆弱性47件」とだけ表示するダッシュボードはあまり役に立ちません。「今月の重大な発見件数が20%増加」と示すダッシュボードは有用です。ClickUpダッシュボードを活用し、時間の経過に伴う意味のあるパターンを発見し、根本原因に対処しましょう

- セキュリティとコードレビューの連携:プルリクエストのレビュープロセスにセキュリティを標準的に組み込みます。レビュアーはコードがクリーンであること、および新たなセキュリティスキャン結果が適切に対処されていることを確認する必要があります。

- 例外を文書化する: 特にレガシーコードやサードパーティ依存関係では、脆弱性を即時修正できない場合があります。その際は、関連するClickUpタスクにリスクと緩和策を文書化してください。将来の自分がこの背景情報を感謝するでしょう

💡 プロの秘訣: ClickUpを活用して、これらのベストプラクティスを一貫して徹底しましょう。

- ClickUpドキュメントに保存することで、チームのセキュリティコーディング基準と例外ポリシーを全員に簡単にアクセス可能にします

- 四半期ごとのセキュリティレビューと抑制監査を確実に実施するため、ClickUpの定期的なタスクを設定しチケットを自動作成する

- ClickUp Brainを活用して、セキュリティ文書の作成を迅速化したり、タスクデータから脆弱性の傾向を要約したりできます。📚

ClickUpでセキュアコーディングワークフローを構築する

セキュアコーディングは単発のタスクや開発の別工程ではなく、チームがコードを記述・レビュー・リリースするプロセスそのものに組み込むべき継続的な実践です。Amazon Q Developerで脆弱性スキャンをIDEに直接統合することで、開発者の記憶が鮮明なコード作成の初期段階で問題を捕捉できます。AIが生成する修正提案により、セキュリティ作業は煩わしい業務から創造的プロセスの協働的要素へと変容します。

この手法は、開発者が既に作業しているIDE内でスキャンを実行する場合に最も効果を発揮します。ClickUpのような統合ワークスペースで全作業を接続することで、漏れのないクローズドループシステムを構築できます。スキャンのトリガーや検出結果のルーティングといった反復的な管理業務は自動化が担うため、チームは人間の専門知識を要する高影響度の判断業務に集中できます。

日常ワークフローにセキュリティを組み込むチームは、緊急問題の修正に費やす時間を削減し、新機能の開発により多くの時間を割くことができます。

脆弱性の発見から修正までのプロセスを完結させませんか?ClickUpで無料開始し、セキュアコーディングワークフローを構築しましょう。✨

よくある質問

Amazon QはJava、Python、JavaScript、C#など主要な言語を多数サポートしていますが、セキュリティ分析の深度は言語や既知の脆弱性エコシステムによって異なる場合があります。

ツール内で確認済みの誤検知に対しては抑制ルールを使用し、その判断理由をClickUpタスクに必ず文書化してください。これにより、将来のチームメンバーにも決定内容が明確になります。

一般的なベストプラクティスとして、重大および高深刻度の検出結果に対してビルドをブロックするようパイプラインを設定します。中程度および低深刻度の問題には警告を表示し、セキュリティと開発速度のバランスを取ります。

スプリント計画の一環として、毎週未解決の脆弱性を確認する。四半期ごとに、抑制された検出結果と全体的なセキュリティ動向について詳細な監査を実施する。