アラートが不足しているわけではありません。それらをトリアージする時間が不足しているのです。

アラートには対応前に文脈が必要です。つまり、ツール横断でログ・トラフィックパターン・過去のインシデントからデータを抽出する仕事が進行中であり、対応が遅延し、未処理案件が積み上がります。

このフローの一部は自動化可能です。しかし、より難しいのはそれらを適用する方法を知ることです。PwCによれば、過去1年間におけるセキュリティ運用でのAI導入における最大の障壁は、知識とスキルの不足でした。

本記事では、日常ワークフローにおけるネットワークセキュリティへのAI活用法を探ります。アラート確認から調査、フォローアップまでのプロセスを解説。さらに、ClickUpで仕事を一元管理することで、高度な自動化知識がなくてもチームがインシデントを円滑に進められる仕組みをご紹介します。⬇️

ネットワークセキュリティ向けAIとは?

ネットワークセキュリティ向けAIとは、機械学習と自動化を活用してネットワーク活動を分析し、検知・調査・対応を支援するシステムを指します。

ネットワークが生成するログ、トラフィック、ユーザー行動の量に手動レビューが追いつかない場合に適用します。固定ルールや既知の脅威署名のみに依存する代わりに、AIは環境の通常動作を基にパターンと逸脱を評価します。

アクティビティが複数のシステムにまたがる場合、AIはそれらのシグナルを単一のビューに相関させます。これにより、調査は断片的なアラートではなく、コンテキストから開始されます。

なぜAIはネットワークセキュリティに不可欠なのか?

ネットワーク活動に監視と対応が追いつかない状況こそ、AI導入の必要性が顕在化する場面です。

環境からは絶え間なくログ、トラフィック、ユーザー操作が生成され、攻撃者は自動化を活用して手動調査の速度を凌駕します。データ量が増加するにつれ、検証は遅延が常態化。アラートの検証は後回しになり、早期対応の機会を逃すことになります。

環境が拡大するにつれ、このギャップは拡大します。クラウドサービス、リモートアクセス、接続デバイスを追加しても、調査プロセスは同じままです。新たな侵入経路が増えるほど検証対象は増える一方、チームの検証ペースは変わらないのです。

サイバーセキュリティにおけるAIの利点は、プレッシャー下での検証と優先順位付けの方法を変革する点に現れます:

- AIが初期レビューの仕事を引き継ぎます。アクティビティを解析し、関連するシグナルをグループ化し、アナリストが介入する前に初期優先度を設定します。

- ユーザー、デバイス、システム全体にわたる基準となる動作を学習し、異常が発生すると即座にフラグを立て、新たな脅威をタイムリーに特定します。

- コンテキストを考慮した活動評価により、誤検知が実際のインシデントを後回しにせず、アラートノイズを低減します

🔍 ご存知ですか? ガートナーの調査によると、過去12ヶ月間にソーシャルエンジニアリングや自動化されたプロセス悪用を伴うディープフェイク攻撃を少なくとも1回経験した組織は62%に上ります。

ネットワークセキュリティにおけるAIの仕組み

サイバーセキュリティにおけるAIは、単独で意思決定を行う単一システムではありません。検知、調査、対応の各フェーズに登場する一連の技術群なのです。

異常検知と行動分析

AIは環境内の正常な活動を学習するため、主に2つの手法を用います:

- ユーザーおよびエンティティ行動分析(UEBA)は、ユーザーとシステムの経時的な行動を追跡します。これにより、不自然な時間帯のログイン、不慣れなリソースへのアクセス、通常のパターンから外れたデータ転送などの活動を可視化します。

- ネットワーク検知・対応(NDR)システムはネットワークトラフィックを監視します。横方向の移動、コマンドアンドコントロール通信、またはネットワークからの予期せぬデータ流出の兆候を探します。

この手法は事前定義された署名に依存しません。検知は行動ベースで行われるため、ルールの更新を待つことなく、これまで検知できなかった脅威を可視化できます。

自動化された脅威対応

活動が信頼度閾値を超えた場合、対応は手動操作を待つ必要がありません。AI駆動システムは調査継続中も影響を限定するため、事前定義されたトリガーを自動的に発動できます。

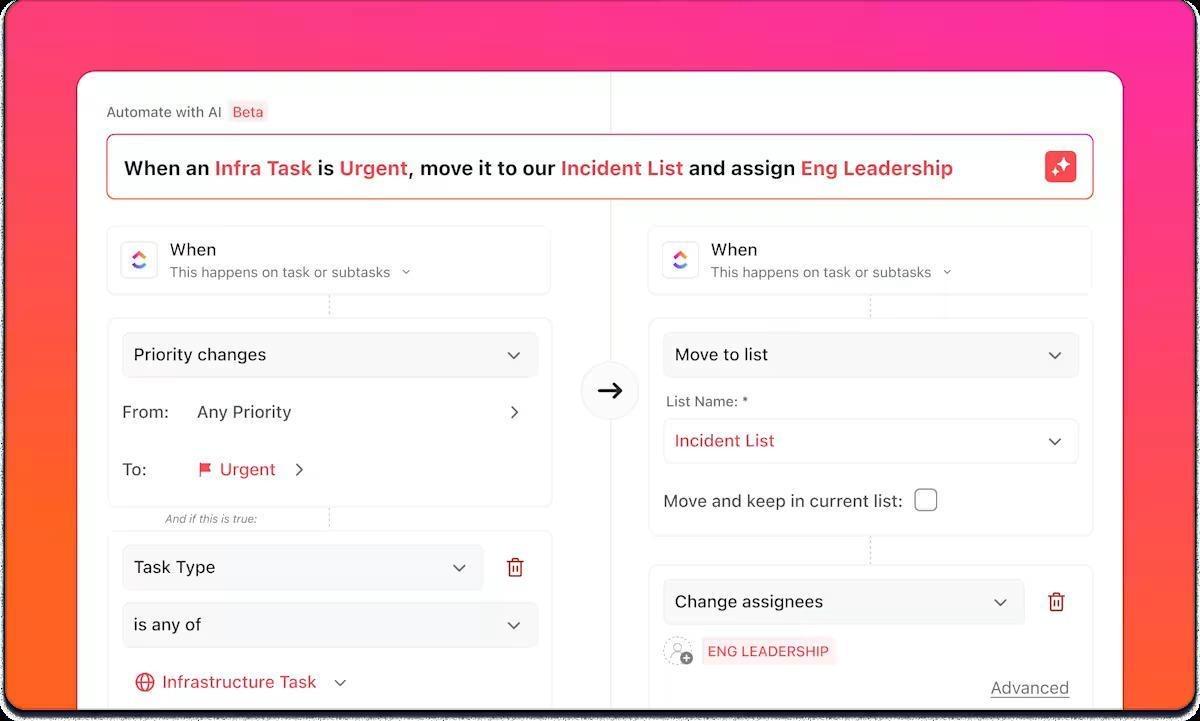

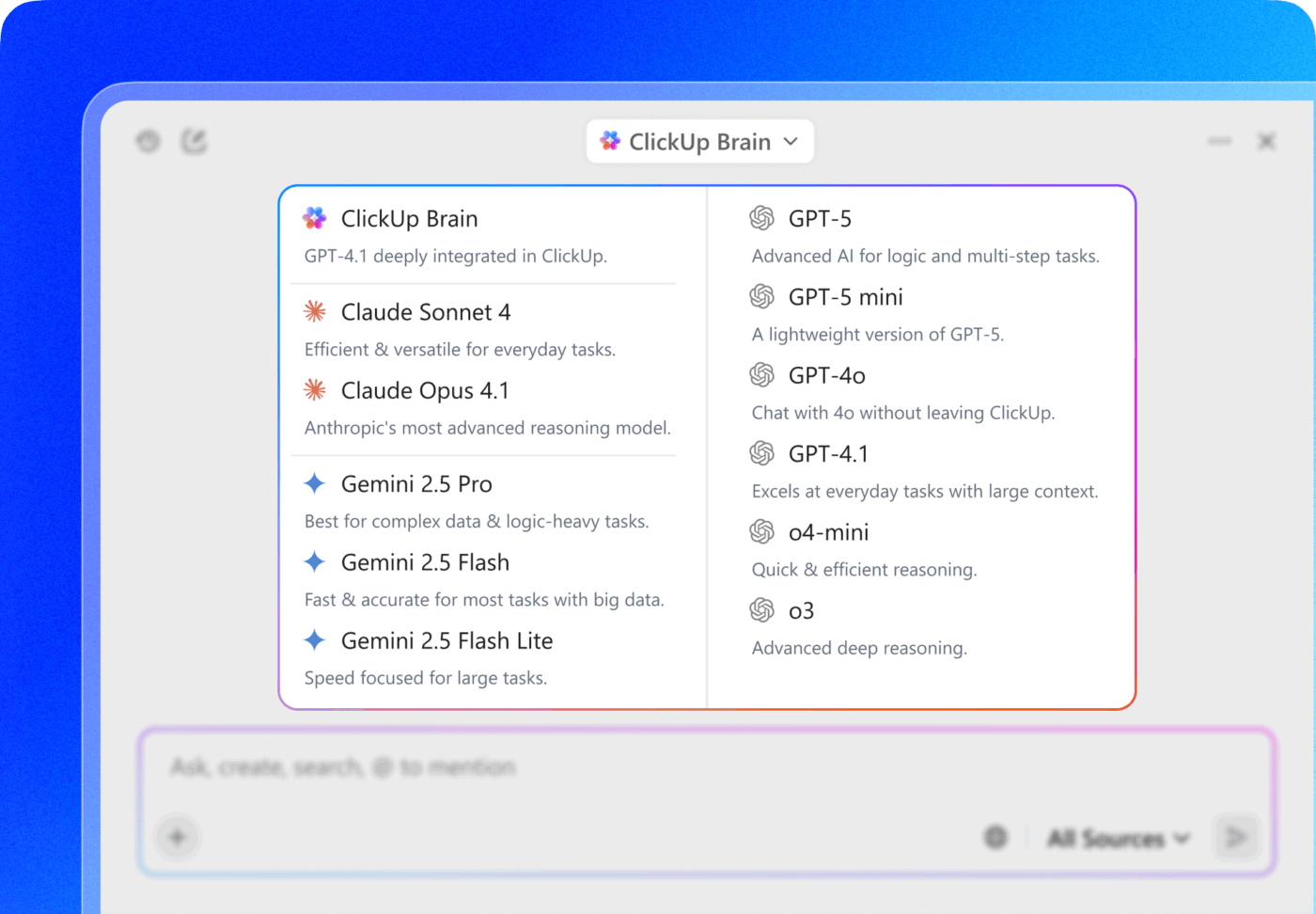

ClickUp自動化は、平易な言語で操作できるAIビルダーによる対応ワークフロー構築をサポートします。特定の条件が満たされた際の動作を記述するだけで、関連するスペース、フォルダ、リスト上で直接自動化を設定できます。これにより、スクリプトやカスタムツールなしで対応ルールを実行に移すことが容易になります。

一般的な対応策には、侵害されたエンドポイントの隔離、不審なIPアドレスのブロック、乗っ取りの兆候が見られるアカウントの無効化などがあります。リスクの高いアクションについては、対応を一時停止してアナリストの承認を得られるため、自動化が意思決定をサポートしつつ制御権を奪うことはありません。

これにより検知から封じ込めまでの時間を短縮でき、特に高速で展開する攻撃において極めて重要です。

予測分析と脅威の優先順位付け

AIはインシデント発生前にも活用されます。モデルは過去の攻撃データと外部脅威インテリジェンスを分析し、自社の環境に最も関連性の高いリスクを特定します。

すべての脆弱性を同等に扱うのではなく、AIは悪用される可能性と影響度に基づいて問題の優先順位付けを支援します。これにより、深刻度スコアだけを追い求めるのではなく、最も重要な課題の修正に努力を集中させることが可能になります。

フィッシング検知のための言語分析

多くの攻撃はマルウェアではなく通信から始まります。自然言語処理を用いて電子メールやメッセージのコンテンツを分析し、ソーシャルエンジニアリングの手がかりを探ります。

これらのシステムはキーワードを超えた分析を行います。トーン、構造、意図を評価し、緊急性の兆候、なりすましのパターン、通常のコミュニケーション行動と一致しない要求などを含みます。これにより、明らかな指標を回避するフィッシングやビジネス電子メール詐欺の試みに対する検知がより効果的になります。

🧠豆知識:Mandiantのレポートによると、世界的な侵害滞在時間の中央値は11日です。エグゼクティブ版では、外部組織が被害者に通知した場合の中央値は26日となります。

従来のネットワークセキュリティ vs. AI駆動型セキュリティ

ファイアウォール、署名、事前定義ルールといった従来の制御手段は、既知の脅威やポリシー適用において依然として重要な仕事をしています。問題は、活動がそれらのルールの想定と一致しない場合、あるいは処理量が人間の対応能力を超えるほど膨大になった場合に顕在化します。

AIは従来のセキュリティを置き換えるものではありません。パターンが不明確な場合、シグナルが断片化している場合、あるいは完全な確実性よりもスピードが優先される場合に、検知と対応の在り方を変革するのです。

| アスペクト | 従来のセキュリティ対策 | AI駆動型セキュリティ |

|---|---|---|

| 検知 | ルールベース、署名駆動型 | 行動ベースおよびパターンベース |

| 脅威のカバー範囲 | 主に既知の脅威 | 既知および新規の活動パターン |

| 適応 | 手動更新 | 継続的な学習と調整 |

| 拡張 | レビューのキャパシティにリミットあり | 大量のデータを処理します |

| 対応 | 手動または遅延 | 自動化またはほぼリアルタイム |

| 誤検知 | 固定しきい値でより高く | コンテキスト認識型スコアリングによる削減 |

実際には両方を併用します。従来の制御は既知の脅威から保護します。AIは手動レビューを削減し、関連する活動をグループ化し、既知のパターンから外れた行動が発生した際の対応を迅速化します。

📮 ClickUpインサイト:平均的なビジネスパーソンは1日30分以上を業務情報の検索に費やしています。電子メールやSlackのスレッド、散らばったファイルを掘り起こすだけで年間120時間以上が失われている計算です。ワークスペースに組み込まれたインテリジェントなAIアシスタントがこれを変えます。ClickUp Brainのご紹介。適切な文書、会話、タスク詳細を数秒で抽出することで、即座の洞察と回答を提供します。検索を止め、作業を開始できるのです。💫 実証済み結果:QubicaAMFのようなチームは、ClickUpを活用し、時代遅れのナレッジ管理プロセスを排除することで、週5時間以上(1人あたり年間250時間以上)を取り戻しました。四半期ごとに1週間分の生産性が追加されたら、あなたのチームが何を創造できるか想像してみてください!

ネットワークセキュリティにおけるAI活用事例

サイバーセキュリティにおける以下のAI活用事例は、処理量が多い場合やコンテキストが複数のシステムに分散しているために、人的レビューがワークフローの進行を遅らせるポイントに対応しています。

各事例では、既存の制御を置き換えたりエンドツーエンドの自動化を必要とせずに、AIが意思決定の摩擦を軽減するポイントを示します。

- IDおよびアクセス管理(IAM): 不可能な移動経路、異常なログインタイミング、大規模なクレデンシャルスタッフィング攻撃を検知し、アクセスが拡散する前に認証情報の不正使用をフラグ付けします

- エンドポイント検知・対応(EDR): プロセス動作とファイル活動を監視し、ユーザー端末上のマルウェア実行、ランサムウェア暗号化パターン、不正なバックグラウンドプロセスを検知します。

- クラウドセキュリティ: 設定変更、API使用状況、サービス間のデータ移動を追跡し、クラウド環境内で想定外の動作を示すアクティビティを可視化します

- ネットワークトラフィック分析: トラフィックパターンを分析し、暗号化トラフィック内に隠された活動を含む、コマンドアンドコントロール通信、横方向移動、データ流出を特定します。

- インシデント調査: 関連するイベントを相関分析し、タイムラインを再構築し、可能性の高い根本原因を特定します。これにより、インシデント発生時に調査を未加工のログから開始する必要がなくなります。

- 脆弱性管理: 悪用可能性と特定環境内での露出度に基づき脆弱性を優先順位付けします

- 内部脅威検知:アカウント侵害や悪意ある内部者の活動を示す可能性のある行動変化を検知します。例:異常なアクセスパターンやデータ使用状況の変化

💡 プロの秘訣: セキュリティ以外のスタッフをセキュリティの役割に転換させるトレーニングを実施している企業はわずか29%です。ツールが利用可能であっても、その導入は限定的です。

このギャップの一部は、ClickUp Universityで運用面から解消できます。アナリスト、ITチーム、関連役割は、ClickUp内でインシデント対応ワークフロー、文書化、対応調整がどのように機能するかを学べます。この共有基盤により、深い検知や自動化の専門知識を事前に必要とせず、より多くの人々がセキュリティ業務をサポートしやすくなります。

ネットワークセキュリティにおけるAI活用の課題

AIはセキュリティ業務の進め方を変えますが、構造化やデータガバナンス、明確な運用プロセスの必要性を置き換えるものではありません。ネットワークセキュリティと監視においてAIへの依存度が高まるほど、コンプライアンス、所有権、ワークフローにおけるギャップが最初に直面するリミットとなります。

データの品質とカバレッジ

AIは一貫性のある信頼性の高いデータに依存関係があります。ログが不完全、遅延、または正規化が不十分な場合、検知品質が低下し、アラートは文脈を失います。

✅ 解決方法: 自動化を拡大する前に、ログソースを早期に標準化し、必要なデータフィールドを定義し、カバレッジを検証する。

モデルドリフト

ネットワークの挙動は時間とともに変化します。新しいアプリケーションを追加したり、アクセスパターンを変更したり、ワークフローを変更したりすると、かつては正確に機能していたモデルも、定期的に監視し再トレーニングを行わない限り精度が低下します。

✅ 解決方法: 検知性能を継続的に監視し、モデルの再トレーニングを単発タスクではなく、定期的なセキュリティ運用の一環として実施すること。

統合のギャップ

AIツールは既存のセキュリティシステムにアクセスし、活動を効果的に相関させる必要があります。統合が不完全または脆弱な場合、シグナルは孤立したままとなり、調査が遅延します。

✅ 解決方法: 単発の検知結果ではなく、調査から対応までのワークフローをエンドツーエンドでサポートする統合機能から始めましょう。

限定的な説明可能性

一部のモデルは、その根拠を説明せずに活動をフラグ付けします。システムがアラートを発した理由がわからない場合、その検証に時間を費やし、自動化されたアクションを信頼することに躊躇してしまいます。

✅ 解決方法: 分析担当者が迅速に検証・対応できるよう、寄与要因のシグナルと意思決定経路を可視化するワークフローとモデルを活用する。

敵対的手法

攻撃者は検知システムを積極的にテストし適応します。段階的なデータ汚染や回避行動は、安全対策が整っていない場合、モデルの有効性を低下させる可能性があります。

✅ 解決方法: 行動検知と、検証チェック、影響の大きいアクションに対する人的レビュー、継続的なモデルテストなどのガードレールを組み合わせる。

スキルと運用準備態勢

セキュリティ運用におけるAI導入には、セキュリティ、運用、データ各チーム間の連携が不可欠です。所有権や専門知識の不足は、自動化がもたらす価値のリミットを定めます。

✅ 解決策: モデル監視、インシデント対応、フォローアップの責任範囲を明確に定義し、AIの決定を既存のセキュリティワークフローに組み込み、新たな層を追加しないこと。

ネットワークセキュリティにおけるAI導入のベストプラクティス

AIサイバーセキュリティツールは、明確な目的を持って導入し、日常的なセキュリティ運用の一部として運用することで、最高の結果を得られます。

定義されたユースケースから始めましょう

解決すべき具体的なインシデント(フィッシング被害の削減や横方向移動の検知など)を選択してください。AIを広く導入して結果を後から選別するのではなく、成果が測定可能な領域に導入しましょう。

データ基盤を整備する

AIは一貫した入力に依存します。導入前にログソースを監査し、完全なカバレッジ、正確なタイムスタンプ、適切なデータ処理(特に機密情報)を確認してください。

導入前に統合プランを策定する

AIの出力が既存のSIEM、SOAR、エンドポイントツールにどう連携するか設計しましょう。調査と対応への明確な道筋がない検知は、摩擦を減らすどころかかえって増大させます。

人間の関与を維持する

エスカレーション経路を事前に定義する。自動実行可能なアクションとアナリスト承認が必要なアクションを決定し、制御を損なわずに自動化が対応をサポートする仕組みを構築する。

パフォーマンスを継続的に追跡する

検出精度、誤検知、対応結果を長期的に監視する。モデル調整をセットアップではなく、継続的な運用タスクとして位置付ける。

ワークフローの文書化と改善

AI生成アラート対応用のランブックを作成する。調査結果を活用し、条件変化に応じて閾値調整、相関ロジックの改善、対応ステップの強化を実施する。

ClickUpがAI強化セキュリティワークフローをどのようにサポートするか

AIを活用すれば注視すべきアラートを特定できますが、その後の対応には重大な注意点があります。

アラート対応が必要な場合、調査と対応を複数のツールに分散させるケースが少なくありません。あるシステムで証拠を確認し、チャットで発見事項を議論し、別のシステムで修復状況を追跡し、後日レポートをまとめる。関与者が増えるほど文脈が断片化し、検知自体は機能したにもかかわらず、対応速度が低下します。

ClickUpは、仕事が分散するのを防ぎ、単一の運用フローにまとめることができます。

アラートを追跡可能なインシデントへ変換する

AIシグナルがアクションを必要とする場合、所有権と進化の場が必要です。ClickUpでは、各インシデントが調査と対応のライフサイクル全体を担うタスクとなります。

そのClickUpタスクはインシデントの作業記録として機能します。アクティビティを確認しながら直接調査結果を記録し、証拠としてログやスクリーンショットを添付し、深刻度の変化に応じてステータスを更新します。タスクは各フェーズで明確な所有権を示すため、チャットスレッドや関連チケットから担当者を推測する必要が一切ありません。

インシデント管理を容易にする仕組み:

- インシデントタスクはログ、スクリーンショット、外部リンクを一箇所に収集するため、調査担当者は文脈を再構築するためにツール間を行き来する必要がありません

- タスクのステータスと優先度はインシデントの現在の状態を反映し、引き継ぎやシフト変更時の曖昧さを排除します

- タスク間の関係により、追跡対応や監視作業を元のインシデントに紐付けることで、封じ込めだけで対応が終了することはありません

端的に言えば、ClickUpタスクはワークスペースの中心に位置し、単なる管理対象のチケットではなく、その後のすべての作業の基準点として機能します。

手順と履歴をリアルタイム対応に即座に反映させる

インシデント対応中のツール切り替えには常にコストが発生します。対応ワークフロー外で運用マニュアルや過去の調査記録を管理している場合、時計が刻み続ける間、そのコストを繰り返し支払うことになります。

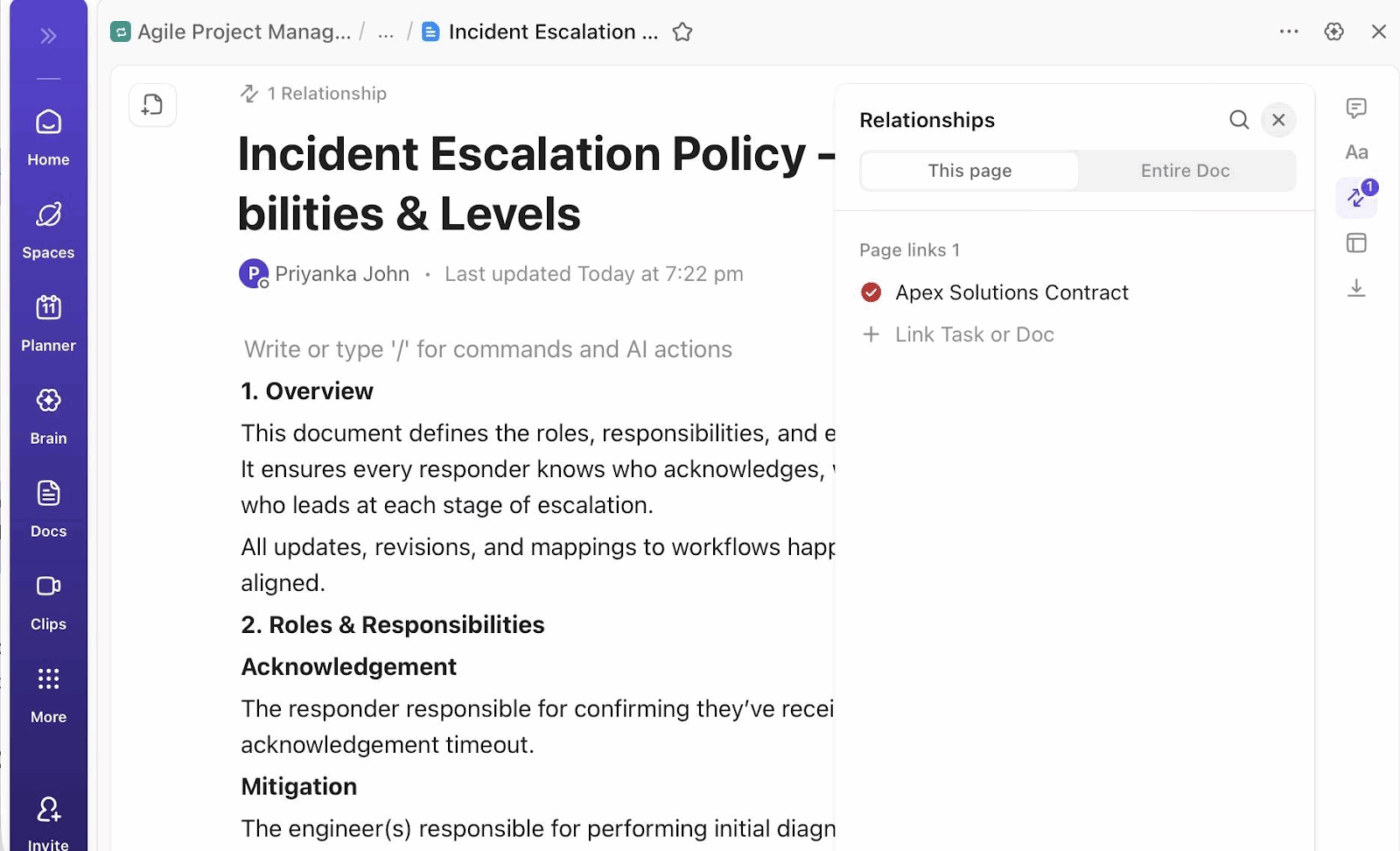

ClickUp Docsは、インシデントタスクに直接リンクされている対応手順書、調査チェックリスト、事後レビューを管理します。アナリストは実対応中に該当手順を開き、ステップを追って実行しながら、実際の状況が文書化されたフローと異なる箇所をメモできます。

これらの更新情報はインシデントに添付されたままとなるため、事後検証は記憶に頼るのではなく正確なコンテキストから開始されます。

ClickUp Brainは調査の進行に伴い、タスクとドキュメントを直接連携させます。進捗を要約し、コメントから重要な決定事項を抽出し、リアルタイムのタスク活動に基づいてインシデント更新案を作成します。チームはインシデント対応中にドキュメントを最新の状態に保てるため、事態が落ち着いた後に事後的に出来事を再構築する必要がありません。

インシデントのエスカレーションに伴う引き継ぎの削減

インシデントが進行するにつれ、移行ポイントで連携が途絶えることが一般的です。深刻度の変化、所有権の交代、ステークホルダーの可視性ニーズが同時に発生するケースが少なくありません。

ClickUp自動化は、手動フォローアップではなくタスクの状態に基づいてこれらの移行を処理します:

- インシデントを「重大」とマークすると、優先度と所有権が自動的に更新され、エスカレーションが即座に開始されます

- 封じ込めを完了すると、自動的に修復タスクとフォローアップタスクが作成され、元のインシデントに紐付けられます

- タスクのステータスや所有権を変更すると、サイドメッセージに頼らずとも適切な関係者に自動的に通知されます

カスタムフィールドは対応プロセス全体でインシデントデータを構造化します。アナリストは仕事中にタスク上で直接、深刻度、影響システム、コンプライアンスへの影響、解決ステータスを更新します。これにより、レポートや監査記録には事後的に再構築された内容ではなく、チームがインシデント対応中に実際に行った内容が反映されます。

仕事が進行中である間も可視性を維持する

複数のインシデントが並行して発生する中、可視性は実行上の課題となる。リーダー層は遅延が積み重なる前に対応を調整できるよう、現在の状況を把握することへの関心を高めている。

ClickUpダッシュボードは、チームがインシデントの調査と対応に使用するタスクから情報を取得します。アナリストがタスクのステータス、所有権、深刻度を更新すると、ダッシュボードも同時に更新されます。チームは手動での追跡作業を回避でき、経営陣は遅延した要約ではなくリアルタイムの対応作業を確認できます。

ダッシュボードは重要なシグナルの可視性を高めることで、積極的な対応をサポートします:

- 深刻度とステータス別にグループ化されたすべてのアクティブなインシデントを表示し、対応責任者が個々のタスクを開かずに、どの問題に優先的に対応すべきかを把握できるようにします。

- タスク状態と依存関係から直接取得することで遮断されたインシデントを可視化し、対応仕事が静かに遅延する前にチームが介入できるよう支援します

- リアルタイムのタスク割り当てで所有権と作業量を可視化し、複数のインシデントが同時にエスカレートした際の作業量の再調整を容易にします

- インシデントデータを修復・フォローアップタスクと統合し、チームが封じ込め作業の進捗が実際に進行中か、下流工程で待機中かを可視化できるようにする

ClickUpダッシュボードはタスクデータとカスタムフィールドから直接情報を取得するため、インシデントの変化に応じてビューが更新されます。チームは別途レポート作成のワークフローを省略でき、リーダーは対応作業が進行中でも正確な状況を把握できます。

ClickUp Brainは、対応中に疑問が生じた際にもこの可視性を拡張します。担当者はインシデントステータスや作業量について直接質問でき、既に使用中のダッシュボードデータに基づいた回答を得られます。

つまり、インシデント対応が遅延した後に不足点を発見するのではなく、仕事が進行中にレスポンスを調整するのです。

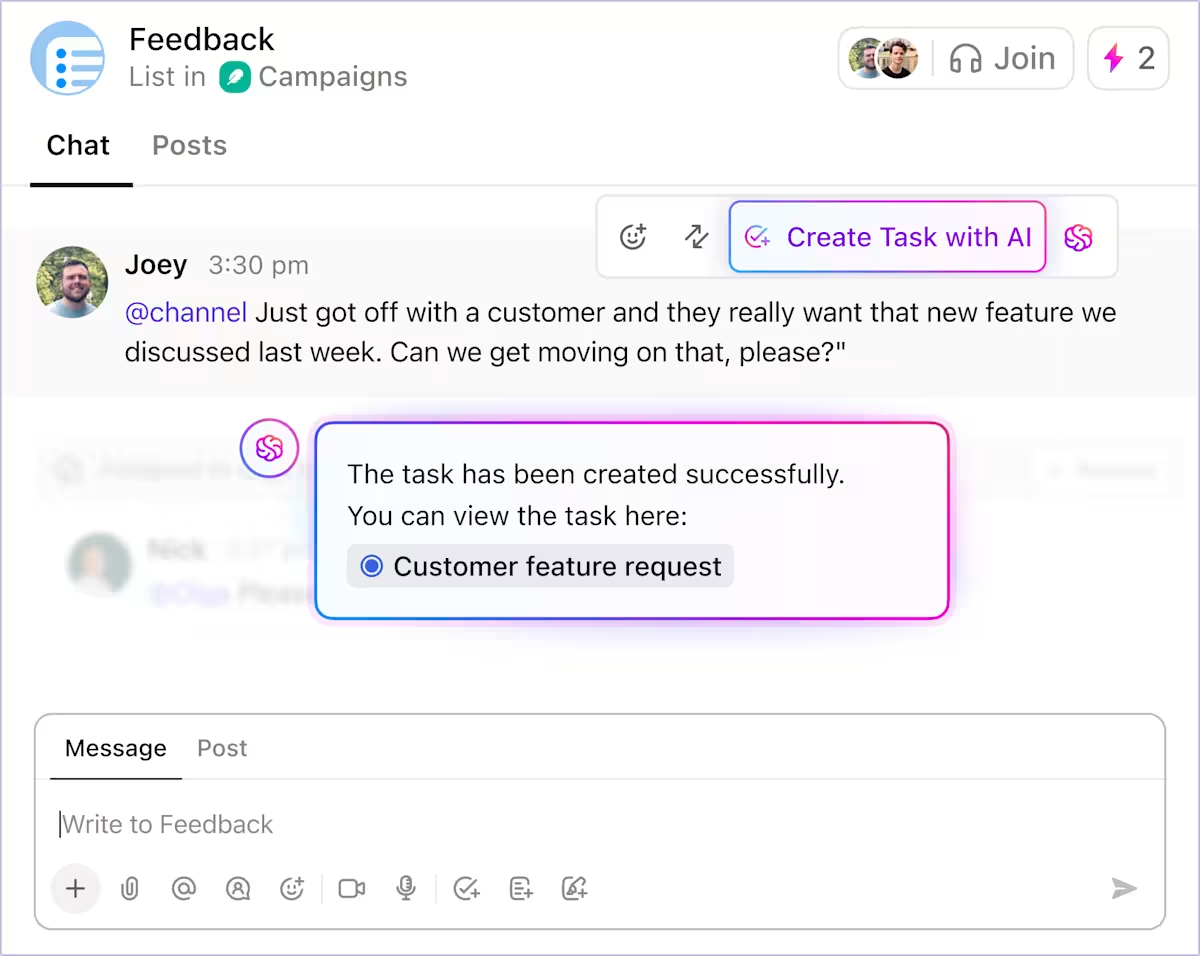

💡 プロの秘訣: インシデント対応時、チームは迅速に意思決定しますが、タスク追跡は遅れがちです。チャットに決定事項を残すと、フォローアップが漏れます。ClickUp Chatなら、メッセージを即座にタスク化し、所有者を割り当て、次のステップを可視化できます。

セキュリティ対応を反復可能なワークフローに変える

インシデント発生後も、仕事を完了させる必要があります。フォローアップの割り当て、変更内容の文書化、そしてそれらの決定事項を次の対応に反映させる必要があります。このような状況では、断片化されたワークフローが、次の調査を実際に開始する前から遅延させてしまいます。

ClickUpは、そのループを閉じるための連携されたエコシステムを提供します。インシデント対応、意思決定、文書化、フォローアップ作業を単一のワークフローで実行できるため、記憶に依存したり後処理が必要になったりすることはありません。

ClickUpを無料で使い始め、アラートがクリアされた後もチームが長く頼れるインシデント対応ワークフローを構築しましょう。

よくある質問

サイバーセキュリティ向けAIはネットワーク保護にAIツールを活用する一方、AIセキュリティはデータ汚染や操作といった攻撃からAIモデルを保護することに重点を置きます。

非技術チームは、より安全な作業環境、フィッシングリスクの低減、セキュリティインシデント時の明確なコミュニケーションの恩恵を受けられます。ワークフローツールが専門用語を使わずに情報を提供するためです。

AIはセキュリティ専門家を代替するのではなく、支援するために存在します。反復的なタスクを処理することで、人間の判断と専門知識を必要とする戦略的な仕事に集中できるようにするのです。

サイバーセキュリティにおけるAIの未来像は、セキュリティツールと業務ワークフローの緊密な連携、よりユーザーフレンドリーなインターフェース、日常的なセキュリティ判断の自動化強化を包含する。