Pada pukul 02.17 pagi, peringatan keamanan muncul di obrolan Anda. Kemudian yang lain; hingga pagi hari, ada ratusan. Meskipun beberapa penting, kebanyakan tidak.

Itulah kenyataan bagi kebanyakan startup keamanan siber. Anda diharapkan untuk melindungi diri dari ancaman tingkat perusahaan dengan tim kecil, waktu terbatas, dan alat yang tidak dirancang untuk menghadapi serangan seperti yang terjadi saat ini.

Panduan ini akan membimbing Anda dalam memilih stack keamanan siber berbasis AI yang sesuai dengan model ancaman startup Anda, ukuran tim, dan jalur pertumbuhan. Anda akan mempelajari komponen inti seperti pipeline data dan kerangka kerja ML, cara mengevaluasi platform open-source versus komersial, serta cara menghindari jebakan umum.

Kami juga akan membahas mengapa ClickUp, ruang kerja AI terintegrasi pertama di dunia, adalah alat yang wajib ada dalam stack Anda! 🌟

Apa Itu Stack Keamanan Siber Berbasis AI?

Stapel keamanan siber AI adalah kombinasi berlapis dari alat, kerangka kerja, dan infrastruktur yang memfasilitasi deteksi, respons, dan pencegahan ancaman yang didukung oleh pembelajaran mesin.

Bayangkan ini sebagai sistem lengkap, mulai dari pengumpulan data hingga tindakan, yang memungkinkan alat keamanan Anda belajar dan beradaptasi. Biasanya mencakup pipa data untuk telemetri keamanan, model pembelajaran mesin (ML) yang dilatih pada pola ancaman, infrastruktur deployment, dan sistem pemantauan.

Sangat penting untuk memahami perbedaan antara menambahkan AI ke alat keamanan legacy versus membangun dengan solusi AI-native dari awal. Alat AI-native menggunakan machine learning sebagai inti mereka, sementara sistem legacy yang ditingkatkan dengan AI hanya menambahkan fitur ML ke arsitektur berbasis aturan yang lebih tua.

Stack yang tepat untuk startup Anda akan sangat bergantung pada model ancaman spesifik Anda, keahlian tim Anda, dan rencana pertumbuhan Anda.

🧠 Fakta Menarik: Dibuat pada tahun 1971 oleh Bob Thomas di BNN Technologies, program ‘Creeper’ dianggap sebagai virus atau worm komputer pertama, dirancang sebagai program eksperimental yang dapat mereplikasi diri. Program ini berpindah antar komputer DEC PDP-10, menampilkan pesan, “Saya adalah Creeper, tangkap saya jika bisa!”

Mengapa Startup Keamanan Siber Membutuhkan AI dalam Stack Teknologi Mereka

Sebagai startup keamanan, Anda menghadapi ancaman tingkat perusahaan dengan sumber daya yang jauh lebih terbatas, dan tim Anda kemungkinan besar kewalahan oleh notifikasi dari alat tradisional. Alat keamanan berbasis aturan tidak dapat mengikuti kecepatan serangan modern dan memerlukan penyesuaian manual yang konstan, yang tidak dapat dipertahankan oleh tim yang ramping.

Sistem yang didukung AI membantu tim kecil mengelola risiko keamanan siber tingkat perusahaan dengan mengotomatisasi pekerjaan rutin.

Inilah alasan mengapa Anda membutuhkan AI dalam stack teknologi Anda:

Deteksi dan respons ancaman yang lebih cepat

Model AI secara drastis mengurangi waktu antara serangan dan respons Anda dengan menawarkan:

- Pengenalan pola pada skala besar: AI memproses jutaan peristiwa dari jaringan dan endpoint Anda untuk mengidentifikasi ancaman nyata yang tersembunyi di tengah kebisingan aktivitas sehari-hari.

- Triage otomatis: Alih-alih menangani setiap peringatan secara sama, model AI memprioritaskan peringatan berdasarkan tingkat keparahan, sehingga analis Anda dapat segera fokus pada hal yang paling penting.

- Pembelajaran berkelanjutan: Sistem terbaik meningkatkan akurasi deteksinya seiring waktu saat menghadapi pola serangan baru dan berkembang, sehingga pertahanan Anda menjadi lebih cerdas setiap hari.

⚙️ Bonus: Template Daftar Risiko Keamanan Siber

Mengurangi beban kerja manual untuk tim yang ramping.

Sebagian besar startup tidak mampu membiayai Pusat Operasi Keamanan (SOC) yang lengkap. AI membantu mengatasi kesenjangan ini dengan menangani tugas-tugas berulang dan memakan waktu yang dapat membuat analis kelelahan. Ini termasuk analisis log rutin, penyelidikan awal peringatan, dan bahkan perburuan ancaman proaktif.

AI secara langsung mengatasi kelelahan keamanan yang muncul ketika tim Anda kewalahan dengan peringatan. Dengan menggunakannya untuk menyaring peringatan palsu sebelum sampai ke manusia, Anda memastikan perhatian berharga tim Anda difokuskan pada ancaman yang sebenarnya.

Perlindungan yang dapat diskalakan seiring pertumbuhan Anda

Keamanan Anda perlu berkembang seiring dengan pertumbuhan bisnis Anda tanpa perlu merekrut analis baru untuk setiap pelanggan atau lini produk baru. Sistem yang didukung AI dirancang untuk menangani permukaan serangan yang semakin luas, karena semakin banyak pengguna dan data berarti layanan cloud. Hal ini membalikkan model keamanan tradisional, memungkinkan Anda untuk menskalakan pertahanan Anda secara efisien.

📮 ClickUp Insight: Meskipun 34% pengguna beroperasi dengan keyakinan penuh pada sistem AI, kelompok yang sedikit lebih besar (38%) tetap mengadopsi pendekatan "percaya tapi verifikasi". Alat mandiri yang tidak familiar dengan konteks kerja Anda seringkali memiliki risiko lebih tinggi untuk menghasilkan respons yang tidak akurat atau tidak memuaskan.

Inilah mengapa kami mengembangkan ClickUp Brain, AI yang menghubungkan manajemen proyek, manajemen pengetahuan, dan kolaborasi di seluruh ruang kerja Anda serta mengintegrasikan alat pihak ketiga. Dapatkan respons kontekstual tanpa biaya tambahan dan rasakan peningkatan efisiensi kerja 2–3 kali lipat, seperti yang dialami klien kami di Seequent.

Komponen Utama dari Stack Keamanan Siber Berbasis AI

Tanpa pemahaman yang jelas tentang komponen inti dari tumpukan AI, Anda berisiko membeli alat yang kuat namun tidak berguna karena Anda kekurangan komponen kritis, seperti data yang bersih atau cara untuk mengimplementasikannya.

Berikut adalah empat lapisan esensial yang bekerja sama untuk membentuk stack yang lengkap. 🛠️

1. Lapisan manajemen data dan pengambilan data

Ini adalah fondasi dari seluruh operasi keamanan AI Anda. Ini adalah cara Anda mengumpulkan, membersihkan, dan mengorganisir semua data keamanan, atau telemetri, dari seluruh organisasi Anda sehingga dapat digunakan oleh model pembelajaran mesin. Jika data Anda berantakan atau tidak lengkap, prediksi AI Anda akan tidak dapat diandalkan:

- Sumber data: Konsolidasikan semua data mulai dari log deteksi dan respons endpoint (EDR), data aliran jaringan, hingga log konfigurasi cloud dan peristiwa penyedia identitas.

- Normalisasi: Standarkan data dari semua alat yang berbeda menjadi format tunggal dan konsisten agar AI dapat memahaminya.

- Arsitektur penyimpanan: Pilih sistem manajemen data, seringkali berupa data lake, yang dapat menyimpan jumlah data yang sangat besar sambil tetap memungkinkan analisis real-time dan pencarian historis.

- Kebijakan retensi: Tentukan berapa lama data akan disimpan, dengan mempertimbangkan kebutuhan konteks historis untuk pelatihan model versus biaya penyimpanan yang terus meningkat.

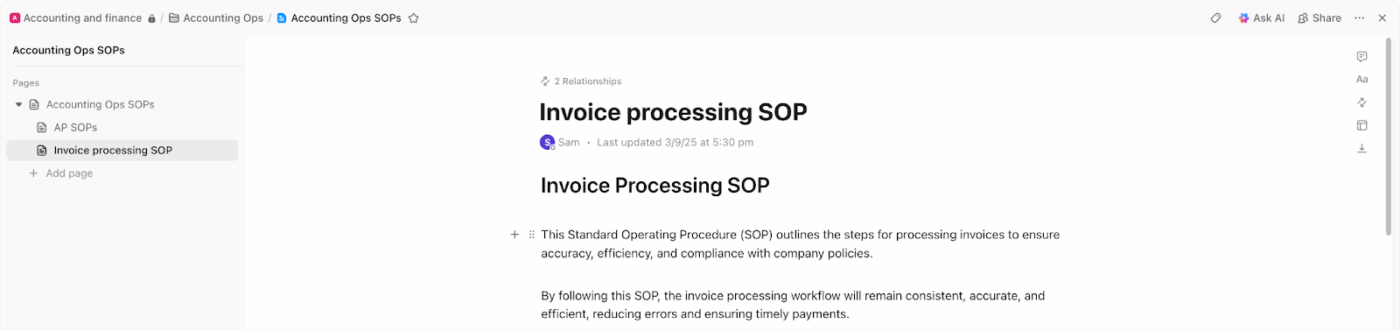

🚀 Keunggulan ClickUp: Kendalikan cara data Anda dikumpulkan, dinormalisasi, dan disimpan di seluruh stack Anda dengan dokumentasi di ClickUp Docs.

Misalnya, startup Anda mengumpulkan data telemetri dari alat EDR, log cloud, dan penyedia identitas. Dokumen ClickUp pusat mendefinisikan secara tepat sumber data mana yang diproses, bagaimana bidang-bidang dinormalisasi, model skema apa yang diharapkan, dan berapa lama setiap jenis data disimpan. Ketika pipeline berubah, pembaruan tersebut langsung tercermin dan terhubung ke insinyur yang bertanggung jawab.

2. Kerangka kerja dan model pembelajaran mesin

Ini adalah 'otak' dari stack di mana deteksi ancaman sebenarnya terjadi. Di sini, Anda akan memutuskan antara menggunakan:

- Model pra-bangun dari vendor: Lebih cepat untuk diimplementasikan, tetapi menawarkan sedikit kustomisasi.

- Model yang dilatih secara khusus: Disesuaikan secara sempurna dengan lingkungan Anda, tetapi memerlukan keahlian ML yang signifikan.

Jenis model yang umum meliputi pembelajaran terawasi (dilatih menggunakan contoh-contoh yang dilabeli dari ancaman yang sudah diketahui) dan pembelajaran tak terawasi (sangat efektif untuk deteksi anomali dan menemukan ancaman yang belum pernah dilihat sebelumnya).

⚙️ Bonus: Pahami perbedaan antara machine learning terawasi dan tidak terawasi untuk memilih opsi yang lebih baik.

3. Infrastruktur deployment dan integrasi

Lapisan ini berfokus pada cara memasukkan model Anda ke lingkungan produksi agar dapat berfungsi dengan baik. Bagi startup, kunci utamanya adalah menemukan pendekatan yang tidak memerlukan tim MLOps (Machine Learning Operations) khusus untuk mengelolanya. Cari:

- Kompatibilitas API: Alat AI Anda harus dapat berkomunikasi dengan sistem keamanan yang sudah ada, seperti platform Security Information and Event Management (SIEM) atau Security Orchestration, Automation, and Response (SOAR).

- Persyaratan latensi: Untuk deteksi ancaman secara real-time, model Anda perlu mengambil keputusan dalam hitungan milidetik.

- Mekanisme yang diperbarui: Anda memerlukan proses yang lancar untuk mengimplementasikan versi model baru dan yang ditingkatkan ke produksi tanpa menyebabkan downtime.

4. Alat pemantauan dan observabilitas

Lapisan ini memantau kinerja model untuk mendeteksi masalah seperti drift, di mana akurasi model menurun seiring waktu karena pola serangan berubah. Lapisan ini juga menyediakan umpan balik yang krusial untuk perbaikan berkelanjutan, memungkinkan analis bertindak atas peringatan untuk melatih ulang dan menyempurnakan model. Observabilitas yang kuat memberikan visibilitas penuh tentang bagaimana pertahanan AI Anda berfungsi.

🔍 Tahukah Anda? Dalam salah satu serangan siber yang diorkestrasi oleh AI yang pertama kali dilaporkan secara publik, agen AI yang telah di-jailbreak digunakan untuk secara otomatis melaksanakan tindakan kompleks dalam serangan multi-tahap yang mempengaruhi puluhan organisasi.

Kerangka Kerja dan Alat AI Terbaik untuk Startup Keamanan Siber

Pasar dibanjiri dengan alat AI, membuatnya sulit untuk mengetahui dari mana harus memulai. Anda bisa terjebak menghabiskan terlalu banyak uang untuk platform enterprise yang tidak Anda butuhkan atau membuang-buang bulan pada proyek DIY yang tidak pernah diluncurkan.

Lanskap ini terbagi menjadi tiga kategori utama untuk membantu Anda mempertajam fokus berdasarkan anggaran, tim, dan tujuan Anda. 💁

Opsi sumber terbuka untuk tim dengan anggaran terbatas

Beralih ke open-source memberikan Anda kendali dan fleksibilitas maksimal dengan biaya awal terendah, tetapi ada trade-off. Anda akan bertanggung jawab atas pengaturan, pemeliharaan, dan pemecahan masalah, yang memerlukan keahlian internal yang signifikan. Anda bekerja dengan:

- TensorFlow/PyTorch: Ini adalah kerangka kerja utama untuk membangun model ML kustom dari awal, menawarkan fleksibilitas tak tertandingi tetapi kurva pembelajaran yang curam.

- YARA + Ekstensi ML: Ini adalah alat yang kuat untuk deteksi malware berbasis aturan, dan dapat diperluas dengan ML untuk menciptakan klasifikasi yang lebih canggih.

- Zeek (sebelumnya Bro): Ini adalah kerangka kerja analisis jaringan yang populer dengan ekosistem plugin yang kaya, termasuk beberapa untuk analisis lalu lintas berbasis machine learning.

- OpenSearch Security Analytics: Alternatif sumber terbuka untuk SIEM komersial, dilengkapi dengan fitur bawaan untuk deteksi anomali dan analitik keamanan berbasis ML.

🧠 Fakta Menarik: Pengujian penetrasi didefinisikan pada awal tahun 1970-an. Praktik mensimulasikan serangan untuk menemukan kerentanan diformalkan dalam laporan tahun 1972 oleh James P. Anderson.

Platform berbasis cloud untuk deployment yang cepat

Bagi startup yang ingin bergerak cepat dan menghindari pengelolaan infrastruktur, platform cloud-native adalah pilihan yang tepat. Layanan ini menangani infrastruktur hardware dan MLOps, sehingga tim Anda dapat fokus pada pengembangan dan deployment model.

Penyedia utama meliputi AWS, Google Cloud, dan Microsoft Azure, yang semuanya menawarkan platform ML terkelola yang kuat seperti SageMaker, Vertex AI, dan Azure ML.

Mereka juga menyediakan layanan AI khusus keamanan, seperti AWS GuardDuty dan Google Chronicle, yang menawarkan jalur tercepat untuk deteksi berbasis AI. Hal-hal utama yang perlu diperhatikan adalah ketergantungan pada vendor dan model penetapan harga berdasarkan penggunaan yang dapat meningkat secara tidak terduga.

🔍 Tahukah Anda? Worm Stuxnet pada tahun 2010 memanfaatkan empat kerentanan zero-day untuk mengganggu program nuklir Iran, yang secara signifikan memengaruhi cara pemerintah dan perusahaan memburu dan menimbun kerentanan yang belum diketahui.

Solusi AI khusus untuk keamanan siber

Jika Anda ingin waktu implementasi yang paling cepat, platform komersial yang dirancang khusus adalah pilihan yang tepat. Alat-alat ini dirancang khusus untuk kasus penggunaan keamanan dan dilengkapi dengan model yang sudah dilatih sebelumnya serta alur kerja yang terpolish, meskipun menawarkan fleksibilitas kustomisasi yang lebih sedikit dibandingkan pendekatan DIY.

| Kategori | Apa yang Dilakukannya | Pemain Utama |

| EDR | Deteksi dan Respons Endpoint | CrowdStrike, SentinelOne, dan VMware Carbon Black |

| NDR | Deteksi dan Respons Jaringan | Darktrace, Vectra AI, dan ExtraHop |

| SOAR | Pengelolaan Keamanan, Otomatisasi, dan Respons | Splunk SOAR, Palo Alto XSOAR, dan Swimlane |

Tantangan Keamanan AI yang Sering Dihadapi oleh Startup

Anda telah berinvestasi dalam alat AI baru, tetapi alat tersebut tidak memberikan hasil yang diharapkan. Sekarang, alih-alih menyelesaikan masalah, Anda justru dihadapkan pada masalah baru seperti kelelahan akibat peringatan berlebihan dan kesulitan integrasi.

Mengetahui jebakan umum ini sejak awal membantu Anda merencanakan dan menghindari kesalahan yang mahal. 👀

- Kualitas dan ketersediaan data: Model hanya sebaik data yang digunakan untuk melatihnya, dan banyak startup kekurangan data bersih dan terlabel yang diperlukan untuk membangun model kustom yang akurat.

- Kelelahan akibat false positive: Sistem AI yang tidak disesuaikan dengan baik dapat menghasilkan lebih banyak gangguan daripada sistem tradisional, menenggelamkan tim Anda dalam peringatan yang tidak relevan dan menghilangkan tujuan utama sistem tersebut.

- Kesenjangan keterampilan: Keahlian untuk membangun, mengimplementasikan, dan memelihara sistem ML mahal dan sulit ditemukan, begitu pula dengan pengetahuan keamanan yang mendalam.

- Kompleksitas integrasi: Mengintegrasikan alat AI baru Anda agar dapat bekerja secara mulus dengan infrastruktur keamanan yang sudah ada seringkali memakan waktu dan usaha yang jauh lebih banyak daripada yang diperkirakan.

- Pemeliharaan model: AI bukanlah solusi 'set it and forget it'; model-model tersebut mengalami degradasi seiring waktu dan memerlukan pemantauan, penyesuaian, dan pelatihan ulang secara berkelanjutan agar tetap efektif.

- Penyebaran alat : Setiap alat AI baru dapat menambah silo lain dalam operasi keamanan Anda, memecah visibilitas, dan membuatnya lebih sulit untuk melihat gambaran besar.

Tantangan-tantangan ini menyoroti mengapa pengawasan manusia yang terampil tetap esensial untuk membimbing, menafsirkan, dan mengelola bahkan sistem AI yang paling canggih sekalipun.

🔍 Tahukah Anda? Lebih dari setengah perusahaan kini memprioritaskan pengeluaran untuk keamanan AI daripada alat keamanan tradisional, namun banyak yang kesulitan dengan penyebaran alat yang berlebihan. Organisasi menggunakan rata-rata 85 aplikasi SaaS dan lebih dari lima alat terpisah hanya untuk penemuan data, pemantauan, atau klasifikasi, sehingga keamanan menjadi lebih sulit untuk dikelola dan diintegrasikan.

Bagaimana Memilih Stack AI yang Tepat untuk Startup Keamanan Siber Anda

Anda memahami komponen dan alatnya, tetapi bagaimana Anda sebenarnya membuat keputusan akhir? Memilih berdasarkan demo yang mencolok daripada konteks unik startup Anda dapat membuat Anda memilih stack yang tidak sesuai dengan model ancaman Anda atau tidak dapat berskala bersama bisnis Anda.

Gunakan kerangka kerja lima langkah ini untuk membuat pilihan yang sistematis dan sesuai konteks. 👇

1. Sesuaikan dengan kebutuhan keamanan spesifik Anda

Alih-alih memulai dengan alat, mulailah dengan ancaman Anda. Sebuah startup SaaS B2B yang menangani data keuangan memiliki prioritas keamanan yang sangat berbeda dengan perusahaan game seluler. Memetakan risiko spesifik Anda terlebih dahulu memastikan Anda berinvestasi dalam AI yang menyelesaikan masalah nyata Anda.

Tanyakan pada diri Anda:

- Apa vektor ancaman utama Anda? Apakah Anda lebih khawatir tentang intrusi jaringan, ancaman dari dalam, malware, atau eksfiltrasi data?

- Persyaratan kepatuhan apa yang berlaku? Regulasi seperti SOC 2, HIPAA, atau PCI-DSS akan sangat memengaruhi pilihan alat Anda.

- Apa celah deteksi Anda saat ini? Tentukan di mana langkah keamanan yang ada paling lemah dan fokuskan investasi AI Anda di sana terlebih dahulu.

🔍 Tahukah Anda? CISOs perusahaan rata-rata mengelola 75 alat keamanan sekaligus, dan hampir setengahnya mengatakan bahwa stack mereka bertambah hanya dalam setahun terakhir. Namun, lebih banyak alat tidak berarti lebih sedikit masalah. Dua pertiga di antaranya masih mengalami pelanggaran dalam 24 bulan terakhir, menunjukkan bahwa stack yang kompleks dan membengkak sebenarnya dapat membuat keamanan menjadi lebih sulit, bukan lebih kuat.

2. Evaluasi integrasi dengan alat yang sudah ada

Startup Anda sudah memiliki infrastruktur cloud, alat keamanan, dan alur kerja yang sudah mapan. Alat AI yang tidak terintegrasi dengan mulus dengan apa yang sudah Anda gunakan akan menimbulkan gesekan operasional dan penyebaran pekerjaan. Prioritaskan alat dengan API yang kuat, integrasi bawaan, dan dukungan format data yang fleksibel.

🚀 Keunggulan ClickUp: Hubungkan infrastruktur cloud, alat keamanan, dan platform kolaborasi Anda ke dalam satu lapisan operasional dengan Integrasi ClickUp. Ini mengumpulkan peringatan, pembaruan, dan tindakan ke dalam ruang kerja Anda, mengurangi penyebaran dan mempertahankan alur kerja yang ada.

3. Pertimbangkan skalabilitas dan pertumbuhan di masa depan.

Pikirkan 18 bulan ke depan, bukan hanya tentang hari ini. Solusi yang berfungsi sempurna untuk tim beranggotakan 10 orang mungkin akan runtuh di bawah beban data perusahaan beranggotakan 100 orang.

Evaluasi baik skalabilitas teknis (apakah dapat menangani 10 kali lipat data?) maupun skalabilitas komersial (apakah model harga tetap terjangkau seiring pertumbuhan penggunaan?).

🧠 Fakta Menarik: Istilah ‘ virus komputer ’ diciptakan pada tahun 1983 oleh Fred Cohen saat melakukan eksperimen dengan kode yang dapat mereplikasi diri.

4. Seimbangkan biaya dengan kemampuan.

Harga jual alat hanyalah salah satu bagian dari persamaan. Untuk memahami total biaya kepemilikan (TCO) yang sebenarnya, Anda perlu mempertimbangkan:

- Waktu implementasi

- Pelatihan karyawan

- Pemeliharaan berkelanjutan

- Biaya kesempatan dari perhatian tim Anda

Terkadang, opsi open-source yang 'termurah' justru menjadi yang paling mahal setelah memperhitungkan jam kerja insinyur yang diperlukan untuk menjaga sistem tetap berjalan.

5. Evaluasi dukungan vendor dan komunitas.

Ketika Anda adalah startup yang ramping, Anda tidak bisa terjebak. Kualitas dokumentasi vendor, responsivitas tim dukungan mereka, dan keaktifan komunitas pengguna mereka adalah faktor kritis.

Untuk alat open-source, komunitas yang kuat dapat sama berharganya dengan tim dukungan vendor, memberikan bantuan saat Anda menghadapi masalah.

Cara Mengoptimalkan Stack Keamanan AI Anda Seiring Waktu

Anda telah mengimplementasikan stack AI Anda, tetapi pekerjaan belum selesai. Model Anda dapat menjadi usang, kinerja dapat menurun, dan stack yang mahal dapat menjadi kurang efektif setiap hari.

Untuk menghindari hal ini, anggaplah stack keamanan AI Anda sebagai produk yang hidup yang memerlukan perawatan dan perbaikan berkelanjutan:

- Tetapkan metrik dasar: Sebelum Anda menerapkan sistem, lacak metrik kunci seperti tingkat false-positive, waktu rata-rata untuk mendeteksi (MTTD), dan beban kerja analis. Hal ini memberikan gambaran yang jelas tentang 'sebelum dan setelah' untuk mengukur dampak AI.

- Buat loop umpan balik: Keputusan yang diambil oleh analis manusia Anda terhadap peringatan adalah data yang sangat berharga. Masukkan informasi ini kembali ke model Anda untuk membantu mereka belajar dari kesalahan dan menjadi lebih cerdas.

- Jadwalkan tinjauan rutin: Setidaknya setiap kuartal, evaluasi kinerja model Anda dibandingkan dengan metrik dasar Anda dan nilai bagaimana lanskap ancaman telah berubah.

- Rencanakan pembaruan model: Miliki proses yang jelas dan dapat diulang untuk menguji dan menerapkan model yang ditingkatkan ke lingkungan produksi Anda tanpa mengganggu operasi keamanan Anda.

- Konsolidasikan di mana memungkinkan: Seiring dengan kematangan stack Anda, carilah peluang untuk mengonsolidasikan alat dengan memilih platform yang dapat mencakup berbagai kasus penggunaan, menyederhanakan arsitektur Anda, dan mengurangi biaya.

🧠 Fakta Menarik: Salah satu bentuk awal 'hacking' adalah phone phreaking pada tahun 1960-an, di mana penyerang memanfaatkan sistem telepon menggunakan frekuensi suara.

Tren Masa Depan dalam Stack Keamanan Siber Berbasis AI

Anda akan melakukan investasi besar, dan Anda tidak ingin memilih alat yang akan menjadi usang dalam dua tahun. Memantau tren yang sedang berkembang dapat membantu Anda membuat keputusan yang tahan lama dan tetap berada di depan kurva:

- LLMs untuk analisis keamanan: Model Bahasa Besar ( LLMs) mulai diterapkan di Pusat Operasi Keamanan (SOC), menyediakan antarmuka bahasa alami yang memungkinkan analis mengajukan pertanyaan seperti, ‘Tunjukkan semua lalu lintas keluar yang tidak biasa dari laptop pengguna ini dalam 24 jam terakhir.’

- Agen AI : Sistem AI terus berkembang untuk mendeteksi ancaman sekaligus mengambil tindakan untuk mengisolasi ancaman tersebut secara otomatis, seperti memisahkan mesin yang terinfeksi dari jaringan.

- Solusi terpadu: Industri sedang beralih dari puluhan solusi khusus ke platform terintegrasi yang mengurangi beban integrasi.

- Simulasi serangan berbasis AI: Alih-alih menunggu serangan nyata, startup mulai menggunakan AI untuk secara terus-menerus dan otomatis menguji pertahanan mereka sendiri, menemukan dan memperbaiki kelemahan sebelum penyerang dapat memanfaatkannya.

Bagaimana ClickUp Membantu Startup Keamanan Siber Mengelola Stack AI Mereka

Seiring adopsi AI oleh startup keamanan siber, stack mereka berkembang dengan cepat dan terfragmentasi lebih cepat lagi. Alat deteksi, platform cloud, alur kerja MLOps, dokumentasi, dan sistem kolaborasi sering kali berada dalam silo terpisah, memaksa tim untuk berpindah konteks.

ClickUp berperan sebagai penghubung antar elemen dalam stack keamanan AI Anda. Alih-alih menambahkan solusi terpisah lainnya, ClickUp mengintegrasikan intelijen, alur kerja, dan eksekusi ke dalam satu ruang kerja yang sadar konteks.

Mari kita jelajahi caranya! 👇

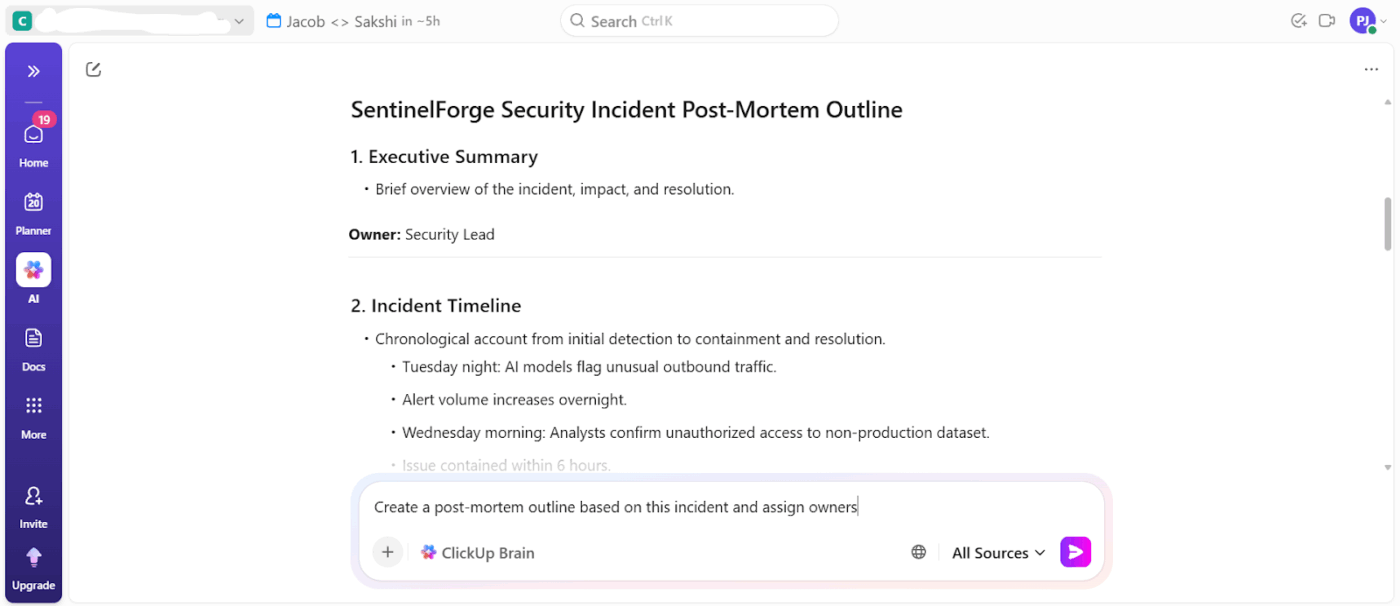

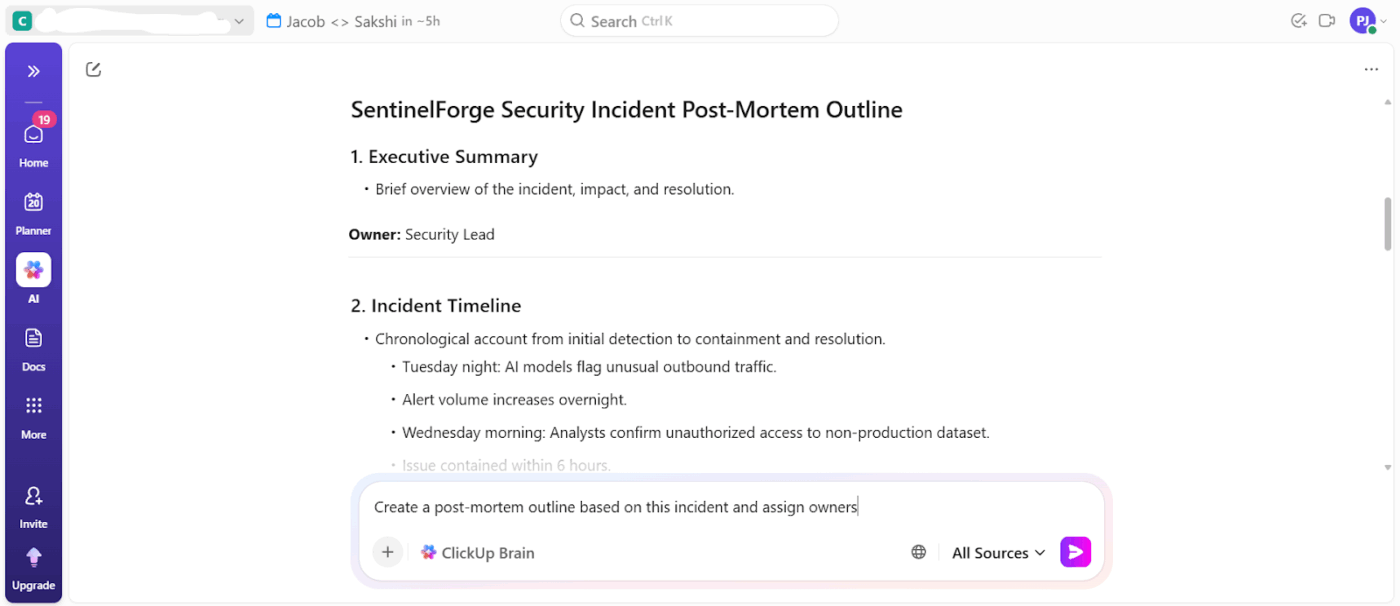

Ubah konteks keamanan menjadi tindakan segera dengan ClickUp Brain

ClickUp Brain bertindak sebagai AI kontekstual Anda, beroperasi di dalam ruang kerja Anda dan memahami proyek, tugas, dokumen, dan alur kerja Anda secara real-time. Alih-alih respons AI yang terisolasi dan tidak relevan, ia menjawab pertanyaan, merangkum penyelidikan insiden, dan membuat serta memperbarui Tugas ClickUp berdasarkan log keamanan.

Misalkan sebuah peringatan keamanan memicu penyelidikan berhari-hari yang melibatkan log, diskusi obrolan, tugas pemulihan, dan tinjauan pasca-insiden.

Anda dapat meminta ClickUp Brain secara langsung untuk merangkum insiden menggunakan tugas yang terhubung, komentar, dan dokumen, lalu secara otomatis menghasilkan tindakan tindak lanjut dan gerbang kepemimpinan. Hal ini menutup celah antara analisis AI dan eksekusi, yang merupakan area di mana sebagian besar alat keamanan gagal.

📌 Contoh prompt:

- Ringkas insiden ini menggunakan semua tugas terkait, komentar, dan Dokumen

- Apa saja tugas remediasi yang masih terbuka untuk insiden dengan tingkat keparahan tinggi minggu ini?

- Buat garis besar post-mortem berdasarkan insiden ini dan tetapkan pemiliknya

- Peringatan mana yang paling banyak memakan waktu analis bulan lalu?

- Keputusan apa yang diambil selama penyelidikan ini dan oleh siapa?

Yang terbaik dari semuanya, semuanya dapat dicari secara instan dengan ClickUp Brain, asisten AI kami yang dapat menjawab pertanyaan dan menemukan informasi di seluruh Workspace Anda.

Berikut ini adalah pendapat Kara Smith, MBA, PMP®, Manajer Program Operasional, Instant Teams, tentang penggunaan ClickUp:

Semua tim dapat memanfaatkan otomatisasi, dan ClickUp telah menyediakan itu untuk setiap skenario yang saya temui. Namun, keunggulan utama ClickUp adalah penyederhanaan proses dan alat menjadi satu zona kerja… Kami adalah perusahaan inovatif yang beroperasi paling baik dengan platform yang memungkinkan kami mengikuti laju pertumbuhan yang sangat cepat dari startup berpertumbuhan tinggi, dan ClickUp memenuhi tujuan tersebut dengan sempurna

Semua tim dapat memanfaatkan otomatisasi, dan ClickUp telah menyediakan itu untuk setiap skenario yang saya temui. Namun, keunggulan utama ClickUp adalah penyederhanaan proses dan alat menjadi satu zona kerja… Kami adalah perusahaan inovatif yang beroperasi paling baik dengan platform yang memungkinkan kami mengikuti laju pertumbuhan yang sangat cepat dari startup berpertumbuhan tinggi, dan ClickUp memenuhi tujuan tersebut dengan terbaik

Unifikasi kecerdasan di seluruh stack keamanan Anda dengan Clickup Brain MAX

Akhiri penyebaran AI yang tidak terkendali dan kumpulkan semua kecerdasan Anda dalam satu tempat dengan ClickUp Brain MAX. Ini adalah aplikasi desktop terpusat yang memahami seluruh rantai alat Anda. Dengan cara ini, Anda tidak perlu mengelola lusinan alat AI untuk mendapatkan wawasan yang berarti.

Anda mendapatkan:

- Pencarian dan pengetahuan terpadu: Cari di seluruh ClickUp dan aplikasi terhubung dari satu antarmuka AI.

- Pekerjaan berbasis suara: Gunakan perintah suara alami untuk membuat tugas, dokumen, atau perintah dengan cepat menggunakan ClickUp Talk-to-Text.

- Pengurangan fragmentasi alat: Akses berbagai model AI seperti ChatGPT, Gemini, dan Claude dalam satu pusat yang sadar konteks.

Akses semua alat AI yang Anda butuhkan:

Otomatiskan operasi keamanan dengan ClickUp Super Agents

Delegasikan tugas dan alur kerja end-to-end yang biasanya membebani tim keamanan dengan ClickUp Super Agents. Ini adalah rekan kerja AI yang terintegrasi ke dalam ruang kerja Anda dengan memori penuh dan pemahaman konteks tentang item kerja Anda.

Alih-alih hanya merespons perintah, mereka merencanakan, melaksanakan, dan memantau alur kerja multi-langkah menggunakan data ruang kerja dan aplikasi terhubung.

📌 Contoh prompt: Anda adalah Super Agent Operasi Keamanan yang bertanggung jawab untuk mengoordinasikan tanggapan insiden, menjaga visibilitas di seluruh tumpukan keamanan AI, dan mengurangi beban kerja manual bagi tim keamanan. Tujuan Anda adalah memastikan bahwa peringatan keamanan, penyelidikan, dan tindakan tindak lanjut secara konsisten dilacak, didokumentasikan, dan ditingkatkan.

Bangun Super Agent Anda sendiri:

(AI) Stack Up On ClickUp

Startup keamanan siber menghadapi tantangan karena terlalu banyak alat cerdas tersebar di berbagai tempat dan tidak dimiliki oleh siapa pun. Stack AI yang tepat adalah tentang menciptakan sistem di mana output AI diubah menjadi keputusan nyata, alur kerja nyata, dan pertanggungjawaban nyata.

Di situlah ClickUp secara diam-diam menangani tugas-tugas berat. Ia memberikan ruang kerja tunggal untuk mengelola inisiatif AI, mendokumentasikan keputusan, melacak tanggung jawab, mengotomatisasi tindak lanjut, dan mengimplementasikan hasil yang dihasilkan oleh alat AI Anda.

Dengan ClickUp Brain, Brain MAX, dan Super Agents terintegrasi ke dalam sistem yang sudah digunakan tim Anda, AI tidak lagi menjadi tab tambahan dan mulai menjadi bagian dari cara kerja dilakukan.

Daftar ke ClickUp secara gratis hari ini! ✅

Pertanyaan yang Sering Diajukan

Apa perbedaan antara alat keamanan siber yang asli AI dan sistem warisan yang ditingkatkan dengan AI?

Alat AI-native dibangun dengan machine learning sebagai inti utamanya, sementara sistem warisan yang ditingkatkan dengan AI menambahkan fitur ML ke arsitektur berbasis aturan yang lebih tua. Perbedaan praktis sering terlihat dalam fleksibilitas, akurasi, dan integrasi yang mulus dari AI ke dalam alur kerja alat tersebut.

Bagaimana startup keamanan siber mengoordinasikan implementasi alat keamanan AI di tim jarak jauh?

Tim keamanan jarak jauh berkembang dengan dokumentasi terpusat, kepemilikan tugas yang jelas, dan komunikasi yang efektif melintasi zona waktu. Ruang kerja terintegrasi menyimpan rencana implementasi, catatan vendor, dan spesifikasi teknis di satu tempat, yang dapat diakses oleh semua orang.

Apakah AI dapat sepenuhnya menggantikan analis keamanan manusia di startup?

Tidak, tujuannya adalah augmentasi, bukan penggantian. AI sangat powerful dalam memproses data secara massal, tetapi analis manusia memberikan konteks kritis, membuat keputusan yang nuansatif, dan menyelidiki ancaman baru yang belum pernah dihadapi oleh model.

Bagaimana perbedaan tumpukan keamanan AI untuk startup dibandingkan dengan perusahaan besar?

Startup memprioritaskan deployment yang lebih cepat, biaya operasional yang lebih rendah, dan alat yang tidak memerlukan tim insinyur ML khusus. Perusahaan besar, dengan sumber daya yang lebih banyak, dapat berinvestasi dalam kustomisasi yang lebih besar, membangun tim data science yang lebih besar, dan mengelola arsitektur multi-vendor yang kompleks.