Votre mot de passe doit contenir des lettres majuscules, des lettres minuscules, des nombres, des symboles, un haïku et le nom de jeune fille de l'animal de compagnie de votre enfance.

Nous avons tous déjà vu ces avertissements rouges frustrants, et pour de nombreux utilisateurs, la solution consiste simplement à réutiliser leurs mots de passe. En fait, 48 % des personnes le font. Mais pour les équipes informatiques, ce n'est pas seulement une anecdote sur la paresse, c'est un risque sérieux pour la sécurité.

C'est là que l'authentification unique (SSO) entre en jeu. Considérez-la comme une clé numérique sécurisée : une seule connexion pour accéder à toutes les applications et tous les outils approuvés dont votre équipe a besoin. Elle simplifie la gestion des accès, protège l'identité des utilisateurs et élimine la fatigue liée aux mots de passe dans toute votre organisation.

Mais le paysage SSO n'est pas exactement uniforme. Alors, comment savoir lequel choisir ?

Dans ce guide, nous vous présentons les 10 meilleurs outils SSO afin que vous puissiez trouver celui qui vous convient pour rationaliser l'accès des utilisateurs et renforcer votre stratégie de sécurité.

Les meilleurs outils SSO en un coup d'œil

| Outil | Idéal pour | Principales fonctionnalités | Tarifs* |

| Okta | Gestion évolutive des identités d'entreprise ; Enterprises | Intégrations SAML, OAuth et OIDC étendues, authentification dynamique, gestion du cycle de vie et suivi du comportement. | Forfait gratuit disponible ; tarifs personnalisés pour les forfaits payants. |

| OneLogin | Gestion unifiée des identités dans le cloud ; PME et grandes entreprises | MFA adaptative, authentification SmartFactor, liens profonds, assistance pour plus de 21 langues | À partir de 2 $/mois par utilisateur |

| Ping Identity | Orchestration des identités ; grandes entreprises et secteurs réglementés | Authentification basée sur les risques, connexion sans mot de passe et intégrations informatiques hybrides | À partir de 35 000 $ par an pour les clients et 3 $ par mois et par utilisateur pour les employés. |

| Auth0 | Développeurs créant des flux de travail d'authentification ; start-ups fintech et réglementées | Approche API-first, éditeur sans code/pro-code, alertes en cas de violation, intégration CI/CD | Gratuit, forfaits payants à partir de 35 $/mois par utilisateur |

| Frontegg | Startups SaaS B2B et équipes produit d'entreprise | Authentification prédéfinie, rôles et permissions, gestion des locataires, mesure de l'utilisation | Gratuit ; tarification personnalisée pour les forfaits payants |

| WorkOS | Startups SaaS et entreprises à croissance rapide | Intégration SCIM, clés d'accès pour une authentification sans mot de passe, portail d'administrateurs, composants React | Gratuit (jusqu'à 1 million d'utilisateurs) ; forfaits payants à partir de 2 500 $/mois. |

| SecureAuth | Organisations utilisant l'écosystème Microsoft | Authentification adaptative, sécurité renforcée, intégration des applications héritées, informations du tableau de bord | Tarification personnalisée |

| LoginRadius | Entreprises en contact avec la clientèle et PME | Connexion via les réseaux sociaux, analyse CIAM, formulaires d'inscription personnalisés, conformité RGPD/CCPA | Gratuit ; tarification personnalisée pour les forfaits payants |

| Keycloak | Équipes expertes en technologie et adeptes de l'open source | Contrôles basés sur les rôles, intégration LDAP, fédération des utilisateurs et magasins d'utilisateurs externes | Gratuit (stockage et infrastructure non inclus) |

| Azure Active Directory (Azure AD) | PME et entreprises utilisant l'écosystème Microsoft | Accès conditionnel, protection de l'identité, gestion des accès d'invités, disponibilité de 99,9 %. | Gratuit ; forfaits payants à partir de 6 $/mois par utilisateur |

Que rechercher dans un outil SSO ?

Un outil SSO n'est pas seulement un videur à votre porte d'entrée numérique qui vous demande votre carte d'identité. Il a également un impact sur l'expérience de connexion et doit respecter les directives de conformité, le tout à une vitesse fulgurante.

Beaucoup de choses dépendent d'un seul outil, n'est-ce pas ? C'est pourquoi chaque solution que vous sélectionnez doit présenter les fonctionnalités suivantes :

- Architecture de sécurité à toute épreuve : recherchez des options offrant des bases de sécurité solides, telles que des options de connexion multifactorielle, des identifiants de connexion cryptés et un transfert de données sécurisé. Cela inclut également les certifications SOC 2, GDPR/HIPAA et ISO à jour afin de renforcer la confiance et la conformité réglementaire.

- Intégrations diverses : sélectionnez des outils SSO dotés d'une gestion des accès et de protocoles robustes, tels que le routage DNS géographique et une installation personnalisable. Vérifiez sa capacité à gérer des volumes de connexion élevés et son intégration avec des applications populaires telles que Gmail et Apple.

- Contrôles administratifs polyvalents : choisissez un outil permettant de contrôler rapidement l'identité des utilisateurs et la gestion des connexions. Les fonctionnalités d'administration telles que les règles basées sur l'emplacement, le langage de balisage de sécurité, les vérifications des appareils, la suppression rapide des utilisateurs et les outils d'audit SOC 2 intégrés empêchent tout accès non autorisé à partir d'un seul centre de commande.

- Récupération après sinistre intégrée : privilégiez les solutions qui vous protègent même en cas de panne ou de perte de données. La mise en cache locale à long terme des identifiants, les protocoles de contournement d'urgence et l'authentification parallèle sont essentiels pour minimiser les perturbations.

💡 Conseil de pro : recherchez des outils SSO qui disposent de modules de gestion des mots de passe ou qui s'intègrent facilement à ceux-ci.

Les 10 meilleurs outils SSO

Maintenant que vous savez ce qu'il faut rechercher dans votre outil SSO essentiel, il ne vous reste plus qu'à vous plonger dans les avis. Voici les dix meilleures options disponibles sur le marché.

Comment nous évaluons les logiciels chez ClickUp

Notre équipe éditoriale suit un processus transparent, fondé sur la recherche et indépendant des fournisseurs, vous pouvez donc être sûr que nos recommandations sont basées sur la valeur réelle des produits.

Voici un aperçu détaillé de la manière dont nous évaluons les logiciels chez ClickUp.

1. Okta (idéal pour la gestion évolutive des identités d'entreprise)

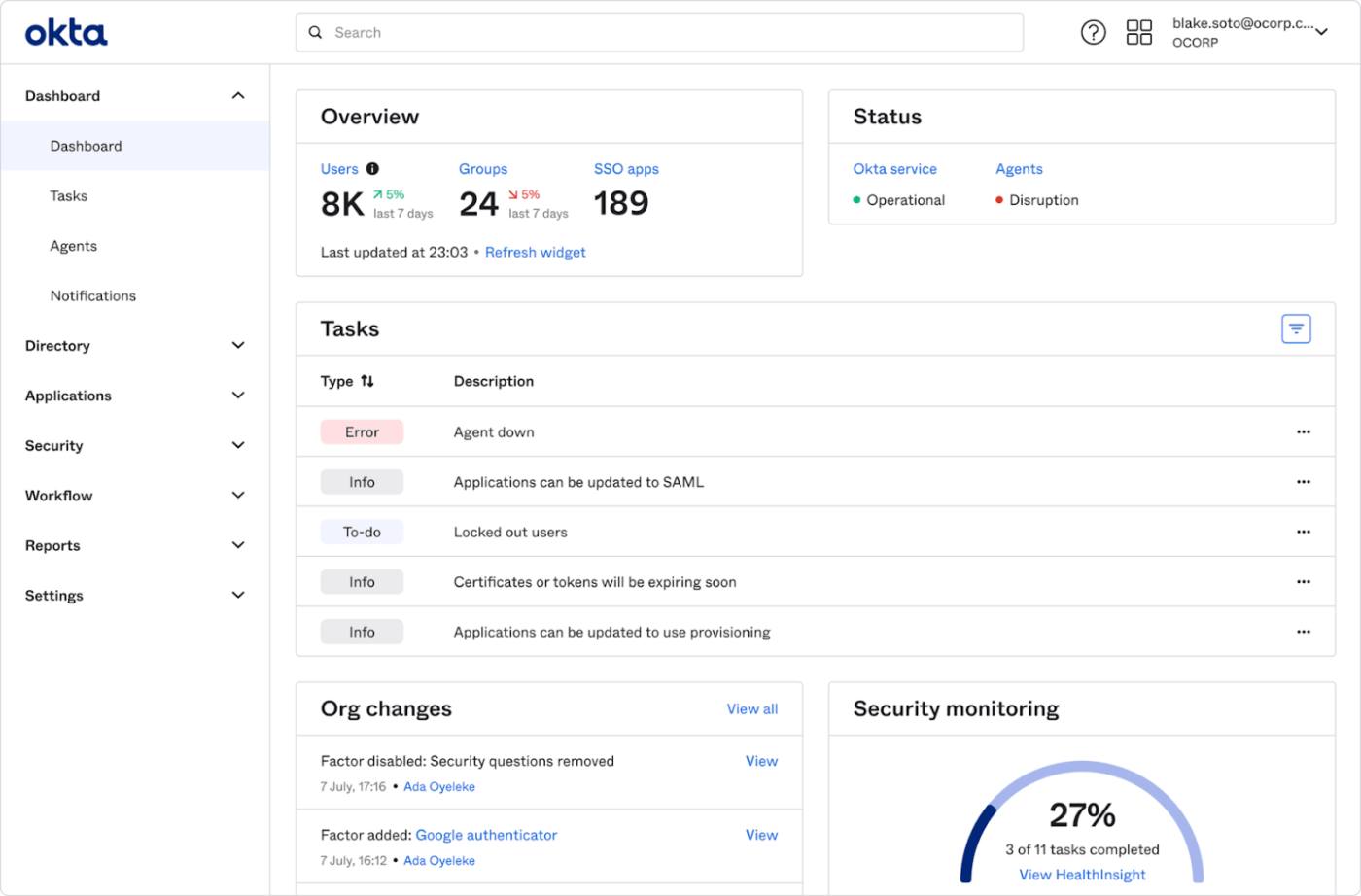

En tête de liste figure Okta, un acteur majeur dans l'espace de la gestion des identités et des accès transparents. Cette plateforme est le choix incontournable des entreprises du monde entier, grâce à un ensemble équilibré de fonctionnalités, notamment l'authentification unique sécurisée, l'authentification multifactorielle (MFA) intelligente et l'intégration d'applications.

Reconnu pour ses solides capacités d'intégration, Okta offre une assistance étendue pour les protocoles SAML, OAuth et OIDC. Il complète également l'expérience avec une interface épurée, sans code, et un tableau de bord d'administration intuitif. Okta est idéal pour les équipes à la recherche d'une gestion des utilisateurs agile et évolutive.

Les meilleures fonctionnalités d'Okta

- Commencez à créer des plateformes grâce à l'intégration puissante et extensible du réseau d'intégration Okta.

- Optimisez les niveaux de sécurité en fonction de l'heure, de l'emplacement et de l'appareil grâce à un processus d'authentification dynamique.

- Effectuez l'automatisation des processus informatiques pour les nouveaux arrivants et même les transferts internes grâce à une gestion robuste du cycle de vie.

- Renforcez la sécurité en surveillant les habitudes de connexion des utilisateurs grâce à sa suite API complète et à ses fonctionnalités de suivi du comportement.

Limitations d'Okta

- Les coûts sont trop élevés pour les start-ups.

- Il limite le nombre d'appareils pouvant être liés à un seul compte.

- Toutes les applications ne sont pas faciles à intégrer et à configurer.

Tarifs Okta

- Starter : 6 $/mois par utilisateur

- Essentiel : 17 $/mois par utilisateur

- Professionnel : tarification personnalisée

- Entreprise : tarification personnalisée

Évaluations et avis sur Okta

- G2 : 4,5/5 (plus de 890 avis)

- Capterra : 4,7/5 (plus de 850 avis)

Que disent les utilisateurs réels à propos d'Okta ?

Un avis G2 dit :

Non seulement il est convivial grâce à son interface moderne, mais il offre également des normes de sécurité élevées et prend en charge le travail simultané de milliers d'utilisateurs.

Non seulement il est convivial grâce à son interface moderne, mais il offre également des normes de sécurité élevées et prend en charge le travail simultané de milliers d'utilisateurs.

👀 Le saviez-vous ? Si vous envisagez déjà de vous conformer à la norme SOC 2, sachez que la mise en œuvre du SSO peut directement répondre à plusieurs critères de services de confiance et faciliter les audits tiers lorsque cela est nécessaire.

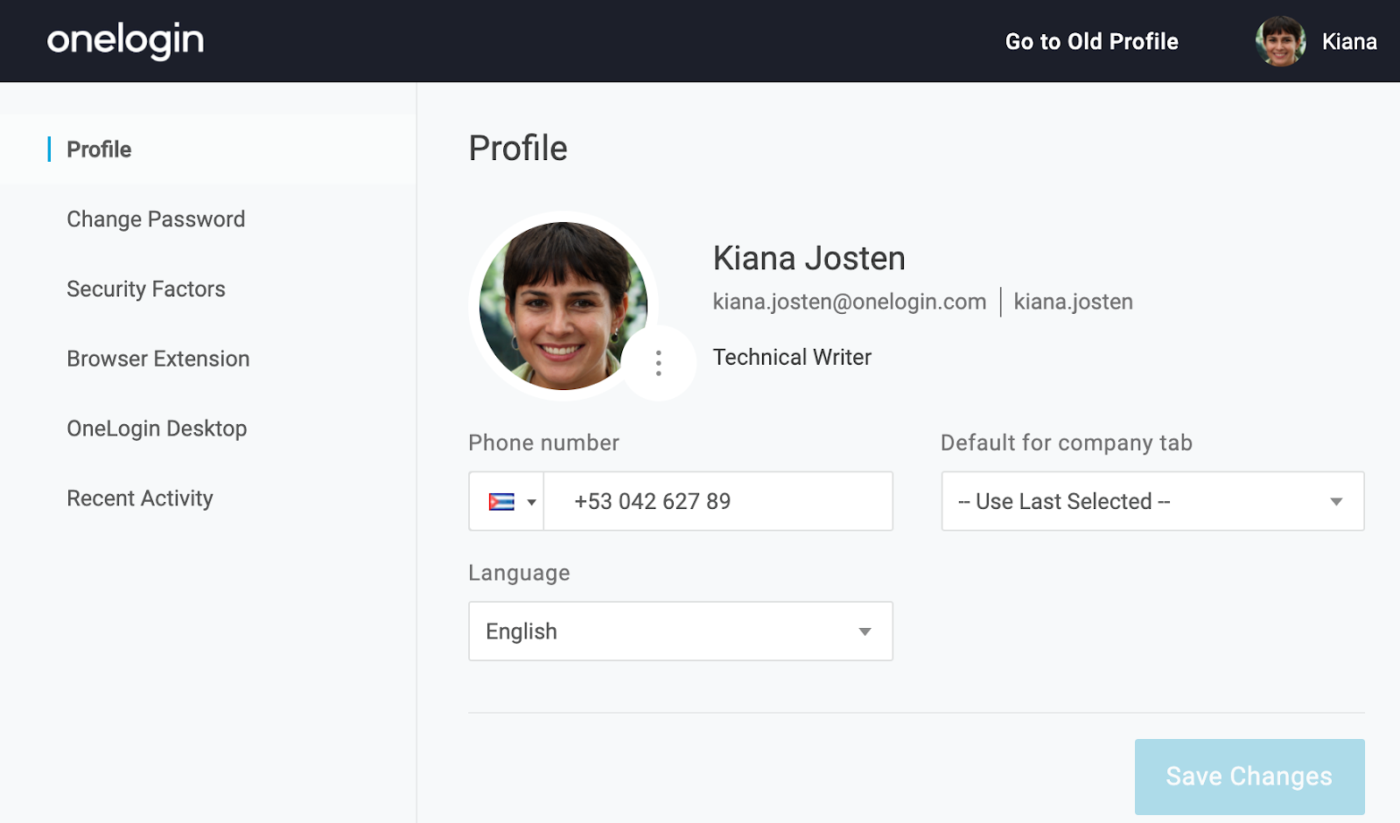

2. OneLogin (idéal pour la gestion unifiée des identités dans le cloud)

Vous jonglez entre plusieurs environnements cloud ? OneLogin simplifie cette tâche grâce à ses solutions de gestion des identités conviviales. Son accès aux applications en un clic rationalise le processus de connexion, réduisant ainsi la fatigue liée aux mots de passe et améliorant la productivité. L'authentification multifactorielle (MFA) adaptative de la plateforme et les automatisations polyvalentes des flux de travail RH et des actifs renforcent encore son attrait.

La fonctionnalité d’authentification SmartFactor de la plateforme ajoute un niveau de sécurité supplémentaire en évaluant les risques contextuels liés à la connexion. De plus, sa boîte à outils pour développeurs permet de gérer toutes les personnalisations d'interface et tous les protocoles d'urgence, répondant ainsi aux divers besoins de différentes organisations.

Les meilleures fonctionnalités de OneLogin

- Tirez parti des profils de sécurité des ordinateurs portables et de bureau grâce au répertoire cloud OneLogin.

- Lancement d'applications à partir d'e-mails, notifications de partage de documents ou invitations à des réunions via des liens avec deep linking intégré

- Localisez les expériences de connexion et adaptez les paramètres du navigateur ou du portail grâce à l’assistance pour plus de 21 langues.

- Accédez à plusieurs applications et réduisez la fatigue liée aux mots de passe.

Limitations de OneLogin

- Des ralentissements occasionnels de l'application peuvent nécessiter un dépannage.

- Manque de personnalisation pour sa solution de bureau

- Son interface peut sembler un peu dépassée et basique.

Tarifs OneLogin

- Authentification unique (SSO) : 2 $/mois par utilisateur

- Workforce Identity Advanced : 6 $/mois par utilisateur

- Workforce Identity Professional : 12 $/mois par utilisateur

- Workforce Identity Expert : 21 $/mois par utilisateur

- Identité B2B, client et éducation : tarification personnalisée

Évaluations et avis sur OneLogin

- G2 : 4,4/5 (plus de 300 avis)

- Capterra : 4,6/5 (plus de 90 avis)

Que disent les utilisateurs réels à propos de OneLogin ?

Une critique de Capterra dit :

C'est un excellent logiciel pour obtenir une authentification à deux facteurs. L'interface est très conviviale. Grâce à lui, les grandes organisations peuvent mettre en place des exigences strictes en matière de mots de passe.

C'est un excellent logiciel pour obtenir une authentification à deux facteurs. L'interface est très conviviale. Grâce à lui, les grandes organisations peuvent mettre en place des exigences strictes en matière de mots de passe.

📖 À lire également : Nous avons testé les meilleures alternatives à MatterMost

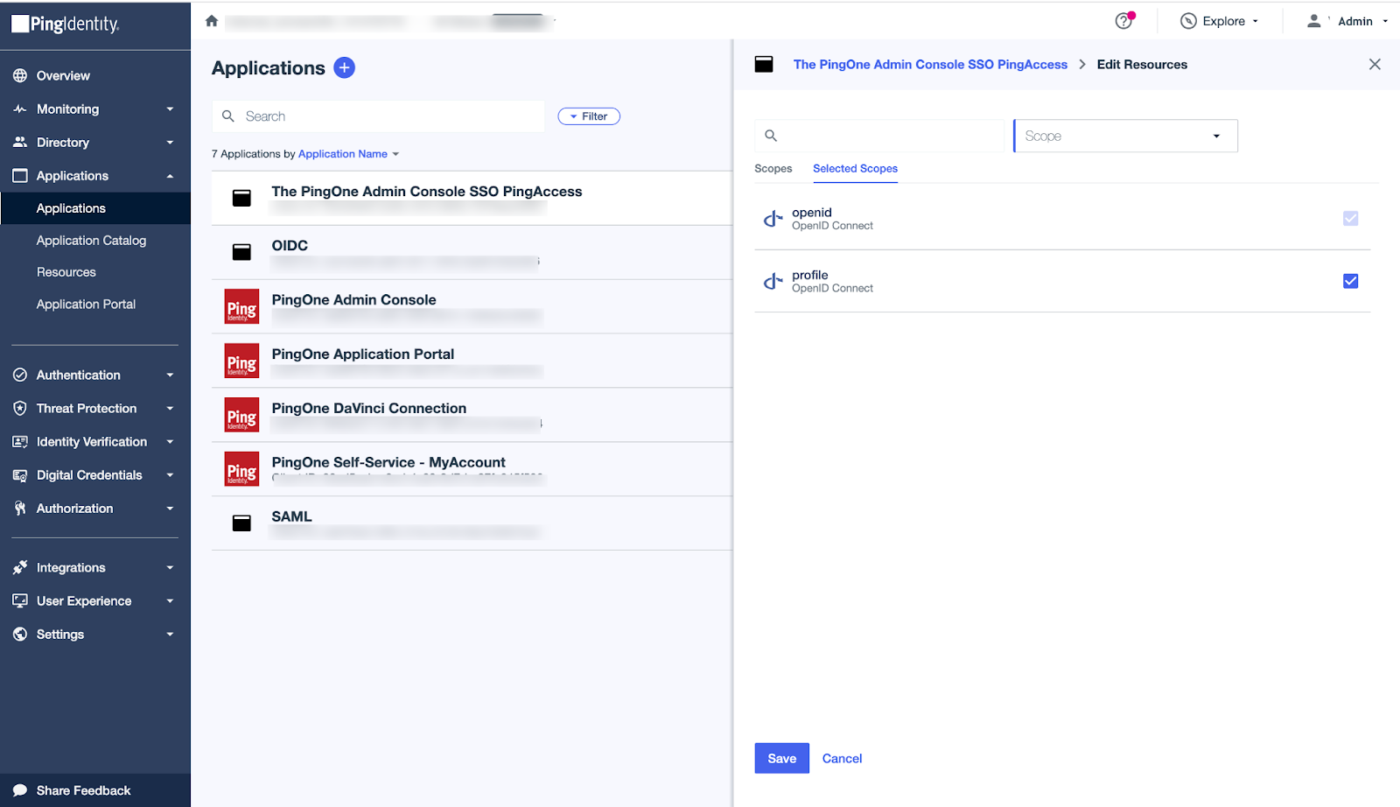

3. Ping Identity (le meilleur pour l'orchestration des identités)

Vient ensuite Ping Identity, une solution SSO qui se distingue par son processus d'automatisation des identités. Elle est largement reconnue pour la disponibilité étendue de ses plugins, qui permettent une intégration dans différents langages de programmation. Conçu pour connecter plusieurs systèmes d'identité, cet outil rationalise instantanément les flux de travail IAM complexes.

La solution guide l'utilisateur tout au long de son parcours, de la connexion au contrôle d'accès, grâce à une interface minimaliste et lisible. En bref, les entreprises offrent une expérience utilisateur fluide et transparente à chaque point de contact.

Les meilleures fonctionnalités de Ping Identity

- Activez l'authentification contextuelle et basée sur les risques grâce à des politiques d'accès pour les utilisateurs intelligentes.

- Modernisez toutes les normes d'authentification grâce à des options de connexion sans mot de passe et biométriques.

- Combinez l'orchestration des identités avec des installations informatiques hybrides grâce à des intégrations flexibles dans le cloud et sur site.

Limites de Ping Identity

- Les tarifs sont plutôt élevés, d'autant plus que tous les contrats sont facturés annuellement, sans option mensuelle.

- Malgré son interface minimaliste, naviguer vers la bonne fonctionnalité s'avère étonnamment fastidieux.

Ping Identity tarifs

- Essentiel : à partir de 35 000 $ par an (pour les clients) et 3 $ par mois et par utilisateur (pour les employés)

- Plus : À partir de 50 000 $ par an (pour les clients) et 6 $ par mois et par utilisateur (pour les employés)

(Le prix pour les entreprises est basé sur un contrat annuel pour un minimum de 5 000 utilisateurs)

Évaluations et avis sur Ping Identity

- G2 : 4,4/5 (plus de 100 avis)

- Capterra : 4,7/5 (plus de 30 avis)

🧠 Rappel rapide : il existe deux types de SOC 2. Le type 1 évalue la conception des contrôles, tandis que le type 2 démontre que ces contrôles restent efficaces dans le temps. Lors de l'évaluation des outils SSO, c'est le SOC 2 de type 2 qui démontre réellement la maturité opérationnelle à long terme.

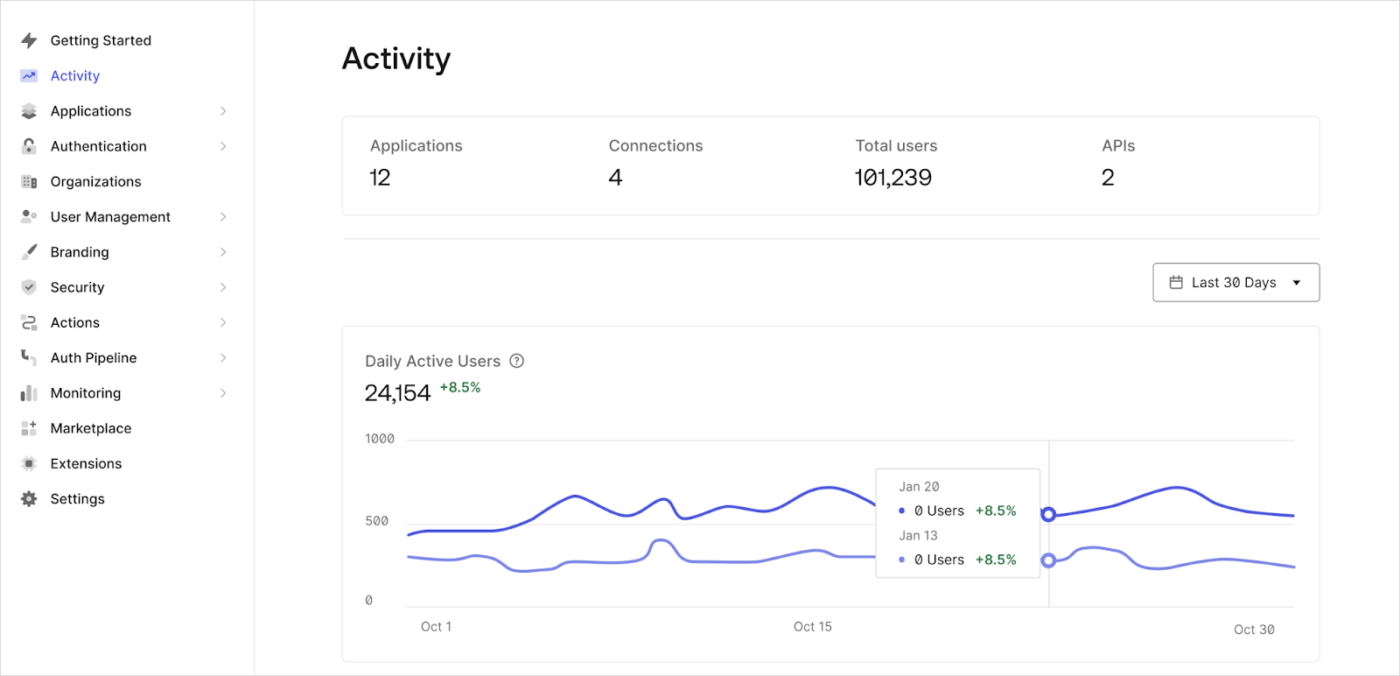

4. Auth0 (idéal pour les développeurs qui créent des flux de travail d'authentification)

Auth0 est le rêve de tout développeur lorsqu'il s'agit de créer des flux de travail d'authentification personnalisés. Grâce à son approche API-first, il s'intègre facilement aux applications web, mobiles ou même IoT.

Il prend également en charge plusieurs fournisseurs d'identité et dispose d'un tableau de bord administratif permettant de gérer efficacement l'accès des utilisateurs et la logique de sécurité. Son intégration transparente avec les pipelines CI/CD et sa prise en charge de divers fournisseurs d'identité améliorent l'efficacité du développement. En conclusion ? Auth0 est la solution idéale pour les entreprises qui développent des applications modernes.

Les meilleures fonctionnalités d'Auth0

- Auditez et déboguez sans effort grâce à des journaux de modifications détaillés et automatisés.

- Créez des parcours de connexion utilisateur uniques et flexibles grâce à un éditeur visuel sans code et pro-code.

- Protégez les identifiants des utilisateurs grâce à des contrôles rigoureux et des alertes proactives en cas de violation.

Limitations d'Auth0

- Le forfait Free comporte des limites strictes et peut sembler restrictif.

- Prix élevés pour les niveaux supérieurs par rapport aux alternatives

Tarifs Auth0

- Free

- Essentiels : 35 $/mois (B2C) et 150 $/mois (B2B)

- Professionnel : 240 $/mois (B2C) et 800 $/mois (B2B)

- Enterprise : tarification personnalisée (pour une utilisation B2B et B2C)

(Tous les forfaits commencent avec un minimum de 500 utilisateurs)

Évaluations et avis sur Auth0

- G2 : 4,3/5 (200 avis)

- Capterra : 4,6/5 (plus de 120 avis)

Que disent les utilisateurs réels à propos d'Auth0 ?

Un avis publié sur G2 indique :

Auth0 nous a fait gagner beaucoup de temps en matière de flux de connexion et d'inscription, et nous avons simplifié notre politique de confidentialité et notre processus d'acceptation des Conditions générales grâce à la fonctionnalité Auth0 Actions.

Auth0 nous a fait gagner beaucoup de temps en matière de flux de connexion et d'inscription, et nous avons simplifié notre politique de confidentialité et notre processus d'acceptation des Conditions générales grâce à la fonctionnalité Auth0 Actions.

📖 À lire également : Les meilleures alternatives et concurrents de LastPass pour protéger vos mots de passe

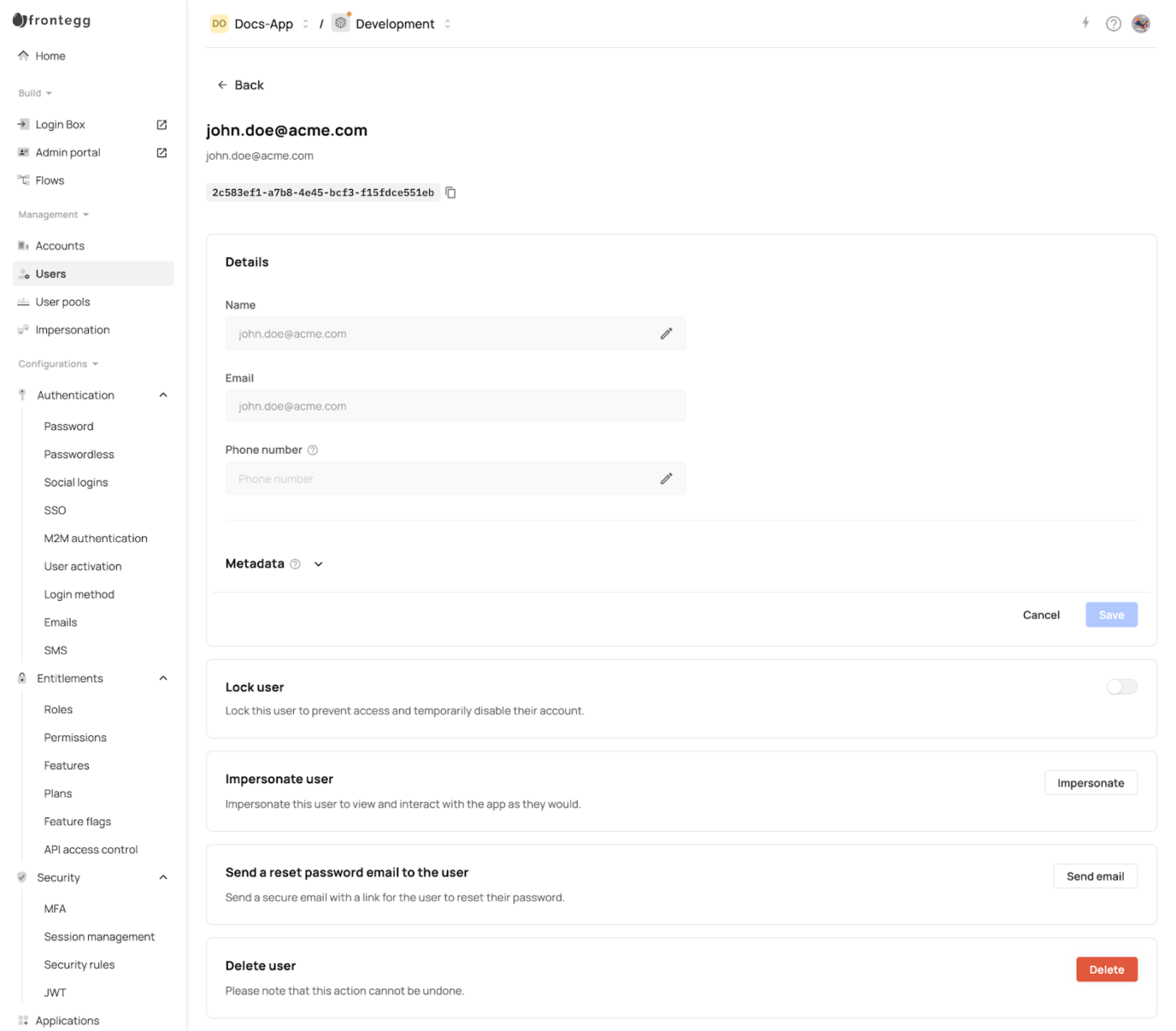

5. Frontegg (idéal pour la gestion des utilisateurs B2B SaaS)

Vous souhaitez créer un produit SaaS B2B sans avoir à réinventer la gestion des utilisateurs ? Frontegg est fait pour vous. Il vous permet d'intégrer facilement la connexion, le SSO, les rôles, les abonnements et la mesure de l'utilisation, sans presque aucun code.

Conçu pour la rapidité et l'évolutivité, il aide les équipes produit à lancer rapidement des expériences sécurisées et adaptées aux entreprises. De plus, il prend en charge les éléments essentiels du B2B tels que la multi-location, les portails d'administration et le contrôle d'accès granulaire dès son installation.

Les meilleures fonctionnalités de Frontegg

- Lancez rapidement des expériences utilisateur sécurisées grâce à des portails d'authentification et d'utilisateurs préconfigurés.

- Contrôlez précisément les accès grâce à une gestion fine des rôles et des permissions.

- Suivez l'utilisation et organisez efficacement vos clients grâce aux outils intégrés de mesure et de gestion des locataires.

- Accélérez l'intégration des fonctionnalités SSO dans les applications grâce à des composants préconfigurés.

Limiti di Frontegg

- Les paramètres de notification et de webhook pour les alertes d'évènements ne sont pas entièrement personnalisables.

- Les utilisateurs signalent des ralentissements lors de la connexion à des bases de données externes et à des liens vers des pages web.

Tarification Frontegg

- Lancement : Gratuit

- Échelle : tarification personnalisée

- Enterprise : tarification personnalisée

Évaluations et avis Frontegg

- G2 : 4,9/5 (plus de 300 avis)

- Capterra : pas assez d'avis

🧠 Anecdote : un employé doit en moyenne gérer 191 mots de passe. Le SSO permet de réduire ce nombre à un seul, tout en répondant aux exigences de sécurité de votre organisation.

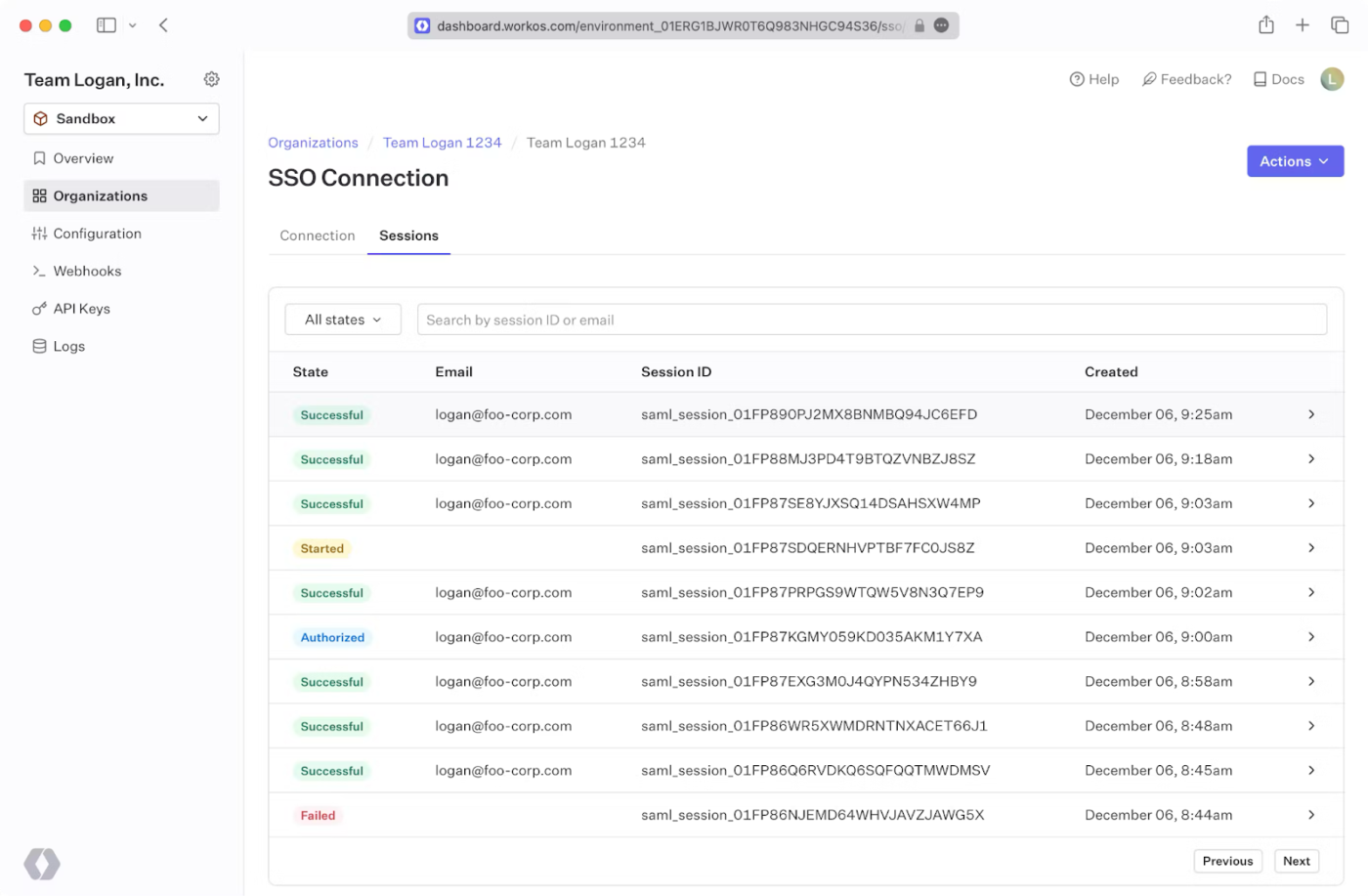

6. WorkOS (idéal pour le déploiement rapide de fonctionnalités d'entreprise)

WorkOS est le raccourci vers lequel se tournent les équipes pour créer rapidement des applications modernes avec une synchronisation SSO et d'annuaire de niveau entreprise. Grâce à une API unique et à des composants pré-intégrés, il aide les équipes logicielles à déployer des fonctionnalités informatiques complexes sans passer par des mois de développement.

Sa fonctionnalité Directory Sync synchronise instantanément les informations lorsque des employés rejoignent ou quittent l'entreprise. Ainsi, aucune donnée n'est utilisée à mauvais escient et il n'y a aucun identifiant utilisateur fantôme.

Les meilleures fonctionnalités de WorkOS

- Gérez de manière transparente l'attribution et la suppression des droits d'accès des utilisateurs grâce à une intégration SCIM robuste.

- Ajoutez l'authentification sans mot de passe avec Passkeys, qui améliore la sécurité tout en réduisant la dépendance aux mots de passe traditionnels.

- Utilisez le portail d'administration pour permettre aux équipes informatiques de configurer elles-mêmes les paramètres SSO, réduisant ainsi les demandes d'assistance.

- Ajoutez des composants React prêts à l'emploi et perfectionnés grâce aux widgets WorkOS.

Limitations de WorkOS

- Options de personnalisation limitées pour les composants de l'interface utilisateur hébergée

- Nécessite des compétences en développement supérieures à la moyenne pour une mise en œuvre efficace.

- Prix légèrement supérieur à celui de la concurrence, moins adapté aux jeunes start-ups.

Tarifs WorkOS

- AuthKit : Gratuit (jusqu'à 1 million d'utilisateurs) et 2 500 $/mois (pour chaque million supplémentaire)

- Domaine personnalisé : 99 $/mois (forfait)

- Authentification unique : 125 $/mois par connexion (tarification en fonction du volume)

- Synchronisation d'annuaire : 125 $/mois par connexion (tarification basée sur le volume)

- Journaux d'audit : à partir de 5 $ par organisation/mois

Évaluations et avis sur WorkOS

- G2 : pas assez d'avis

- Capterra : pas assez d'avis

Que disent les utilisateurs réels à propos de WorkOS ?

Une critique sur Reddit lit :

WorkOS facilite considérablement la gestion des utilisateurs/organisations : côté client, vous obtenez l'organisation à laquelle un utilisateur se connecte grâce à la réponse d'authentification et aux revendications sur le JWT émis pour la session.

WorkOS facilite considérablement la gestion des utilisateurs/organisations : côté client, vous obtenez l'organisation à laquelle un utilisateur se connecte grâce à la réponse d'authentification et aux revendications sur le JWT émis pour la session.

📮 ClickUp Insight : 13 % des personnes interrogées dans le cadre de notre sondage souhaitent utiliser l'IA pour prendre des décisions difficiles et résoudre des problèmes complexes. Cependant, seules 28 % d'entre elles déclarent utiliser régulièrement l'IA dans leur travail.

Une raison possible : les préoccupations en matière de sécurité ! Les utilisateurs peuvent ne pas vouloir partager des données sensibles liées à la prise de décision avec une IA externe. ClickUp résout ce problème en intégrant une solution de résolution de problèmes basée sur l'IA directement dans votre environnement de travail sécurisé.

De la norme SOC 2 aux normes ISO, ClickUp est conforme aux normes de sécurité des données les plus strictes et vous aide à utiliser en toute sécurité la technologie d'IA générative dans votre environnement de travail.

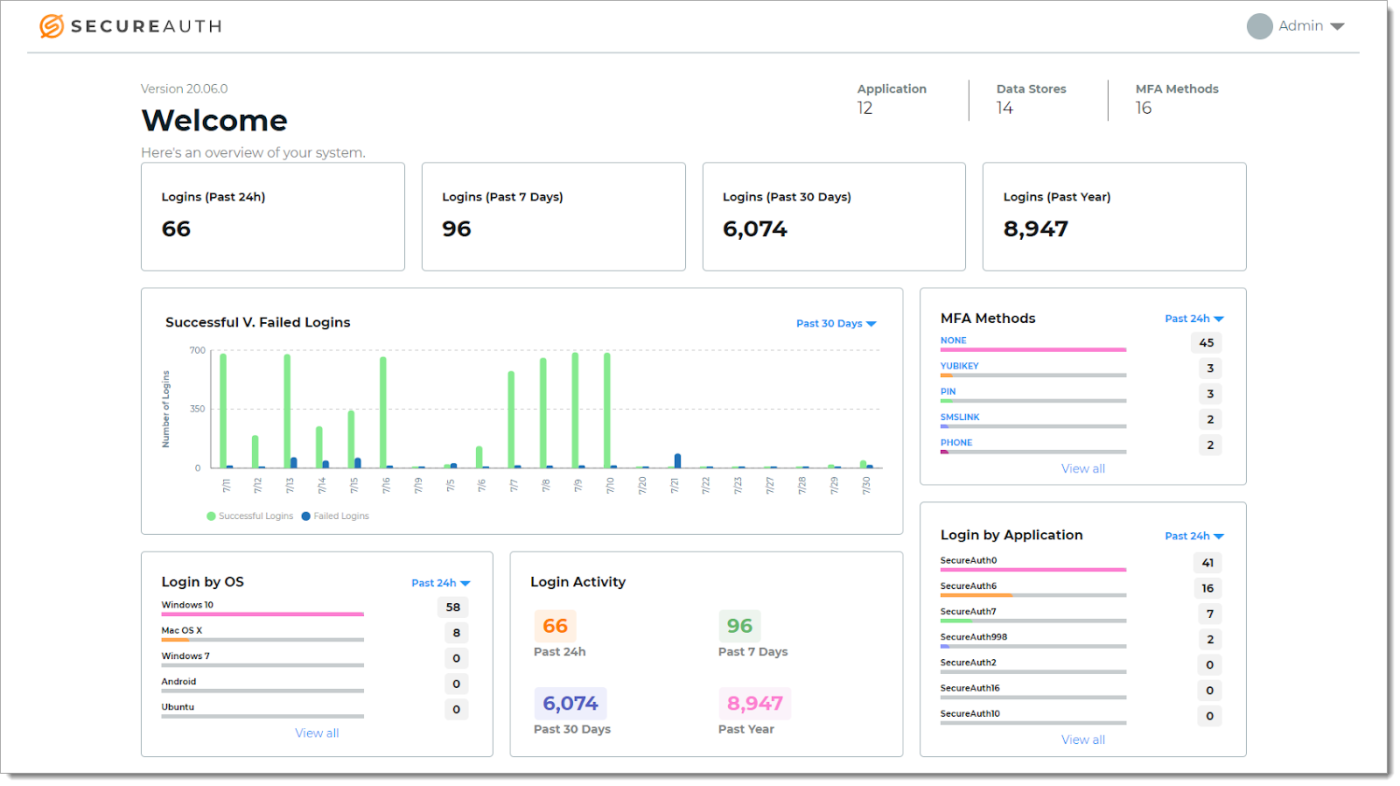

7. SecureAuth (idéal pour la MFA et le SSO personnalisables)

SecureAuth permet un contrôle précis de l'authentification multifactorielle (MFA) et du SSO. Il se distingue par sa flexibilité, qui permet de combiner et d'associer différentes méthodes d'authentification, telles que la vérification par empreinte digitale pour les opérations financières ou les mots de passe à usage unique (OTP) pour le marketing.

Il met l'accent sur l'authentification adaptative, en ajustant les mesures de sécurité en fonction du comportement et du contexte de l'utilisateur. Cette approche dynamique renforce la protection contre les accès non autorisés.

De plus, son moteur adaptatif réagit aux signaux en temps réel, ajustant la sécurité à la volée. SecureAuth prend également en charge les normes industrielles telles que SAML 2. 0, OAuth et OpenID Connect, facilitant ainsi l'utilisation dans le cloud ou sur site et garantissant la conformité SOC 2.

Les meilleures fonctionnalités de SecureAuth

- Continuez à protéger vos données sensibles en toute simplicité grâce à une authentification renforcée des utilisateurs qui ne s'active que pour les actions à haut risque.

- Ajoutez une intégration basée sur un agent pour les applications héritées fonctionnant sur des serveurs IIS, Apache Tomcat ou JBoss sans modifier leur code.

- Affichez des informations sur les connexions non authentifiées, les méthodes d'authentification multifactorielle (MFA) et bien plus encore grâce à son tableau de bord accessible.

Limitations de SecureAuth

- La sécurité des sessions et les contrôles des risques s'arrêtent parfois après la connexion, à moins que des contrôles supplémentaires ne soient ajoutés à leurs API.

- En raison de sa complexité, cet outil nécessite une formation spécifique pour que les administrateurs puissent l'utiliser efficacement.

Tarifs SecureAuth

- Tarification personnalisée

Évaluations et avis sur SecureAuth

- G2 : 4,4/5 (plus de 20 avis)

- Capterra : pas assez d'avis

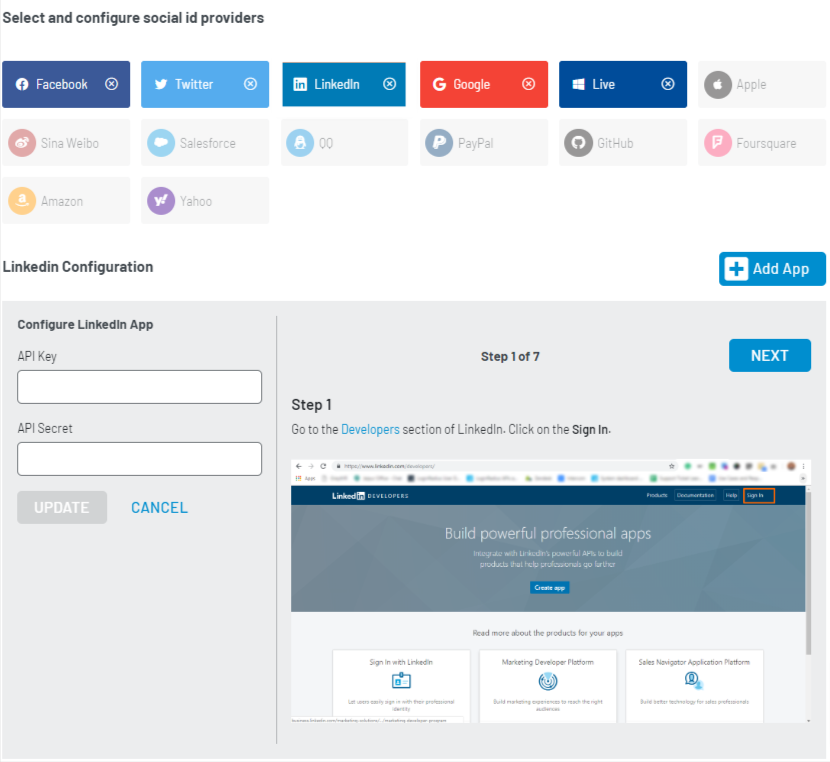

8. LoginRadius (Idéal pour la gestion des identités et des accès des clients)

LoginRadius est votre passe-droit pour des connexions sécurisées et fluides, quel que soit leur nombre. En plus de gérer des millions d'identités dans le cloud, il combine une sécurité renforcée avec une expérience utilisateur remarquablement fluide. Il prend également en charge l'authentification sans mot de passe et la connexion via les réseaux sociaux.

La plateforme de gestion des accès offre aux utilisateurs de nombreuses options et n'effectue une authentification approfondie que lorsque quelque chose semble suspect. De plus, elle est conforme à la législation sur la confidentialité, vous aidant à respecter sans effort le RGPD et le CCPA.

Les meilleures fonctionnalités de LoginRadius

- Réduisez les frictions liées à l'inscription grâce à des connexions à plus de 30 fournisseurs de connexion sociale.

- Suivez les comportements des utilisateurs et ajustez automatiquement les mesures de sécurité grâce à l'analyse CIAM et aux signaux contextuels.

- Créez des formulaires d'inscription et des champs de profil personnalisés pour recueillir exactement les données utilisateur dont votre entreprise a besoin.

Limitations de LoginRadius

- La structure tarifaire est complexe et difficile à comprendre.

- La personnalisation nécessite souvent du code, ce qui peut ne pas convenir aux équipes non techniques.

Tarifs LoginRadius

- Free

- Professionnel : tarification personnalisée

- Enterprise : tarification personnalisée

Évaluations et avis sur LoginRadius

- G2 : pas assez d'avis

- Capterra : pas assez d'avis

Que disent les utilisateurs réels à propos de LoginRadius ?

Un avis G2 dit :

Ce modèle en libre-service a permis de réduire d'un tiers le nombre de tickets d'assistance les plus urgents, ce qui a pour résultat d'optimiser nos ressources informatiques.

Ce modèle en libre-service a permis de réduire d'un tiers le nombre de tickets d'assistance les plus urgents, ce qui a pour résultat d'optimiser nos ressources informatiques.

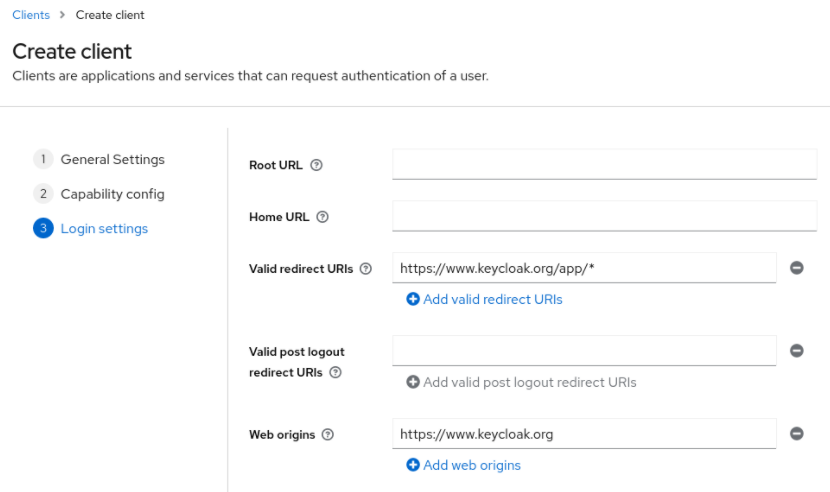

9. Keycloak (le meilleur pour la gestion des identités open source)

Keycloak est une solution de sécurité open source qui offre une gestion puissante des utilisateurs sans aucun verrouillage fournisseur. Elle propose des fonctionnalités de gestion flexible des identités, un répertoire actif dédié et des bases de données personnalisées. Outre l'assistance pour la fédération des utilisateurs, elle s'intègre de manière transparente à votre pile existante et la renforce.

Il prend en charge l'authentification unique, l'intégration LDAP et la connexion via les réseaux sociaux. Que vous sécurisiez des outils internes ou des plateformes destinées aux clients, Keycloak rend l'authentification simple, évolutive et rentable.

Les meilleures fonctionnalités de Keycloak

- Configurez des politiques d'accès granulaires avec des contrôles basés sur les rôles et les attributs des utilisateurs dans la console d'administration.

- Mettez en œuvre des bases de données relationnelles et des magasins d'utilisateurs externes avec un contrôle total sur la mise en œuvre du fournisseur d'identité.

- Réduisez au minimum les étapes de configuration des nouvelles installations grâce à une communication sécurisée entre les clusters.

Limites de Keycloak

- Le déploiement initial peut s'avérer complexe pour les équipes novices en matière de gestion des identités.

- Son interface utilisateur est minimale ou basique.

Tarifs Keycloak

- Gratuit (stockage et infrastructure non inclus)

Évaluations et avis sur Keycloak

- G2 : 4,2/5 (plus de 40 avis)

- Capterra : pas assez d'avis

👀 Le saviez-vous ? Environ 95 millions de comptes Active Directory sont la cible d'attaques quotidiennes. Avec plus de 90 % des organisations qui s'appuient sur AD pour l'authentification, il n'est pas surprenant que ce soit une cible privilégiée pour les pirates. La centralisation des accès via SSO ne se contente pas de rationaliser les connexions, elle contribue également à réduire la surface d'attaque et à renforcer les points de contrôle.

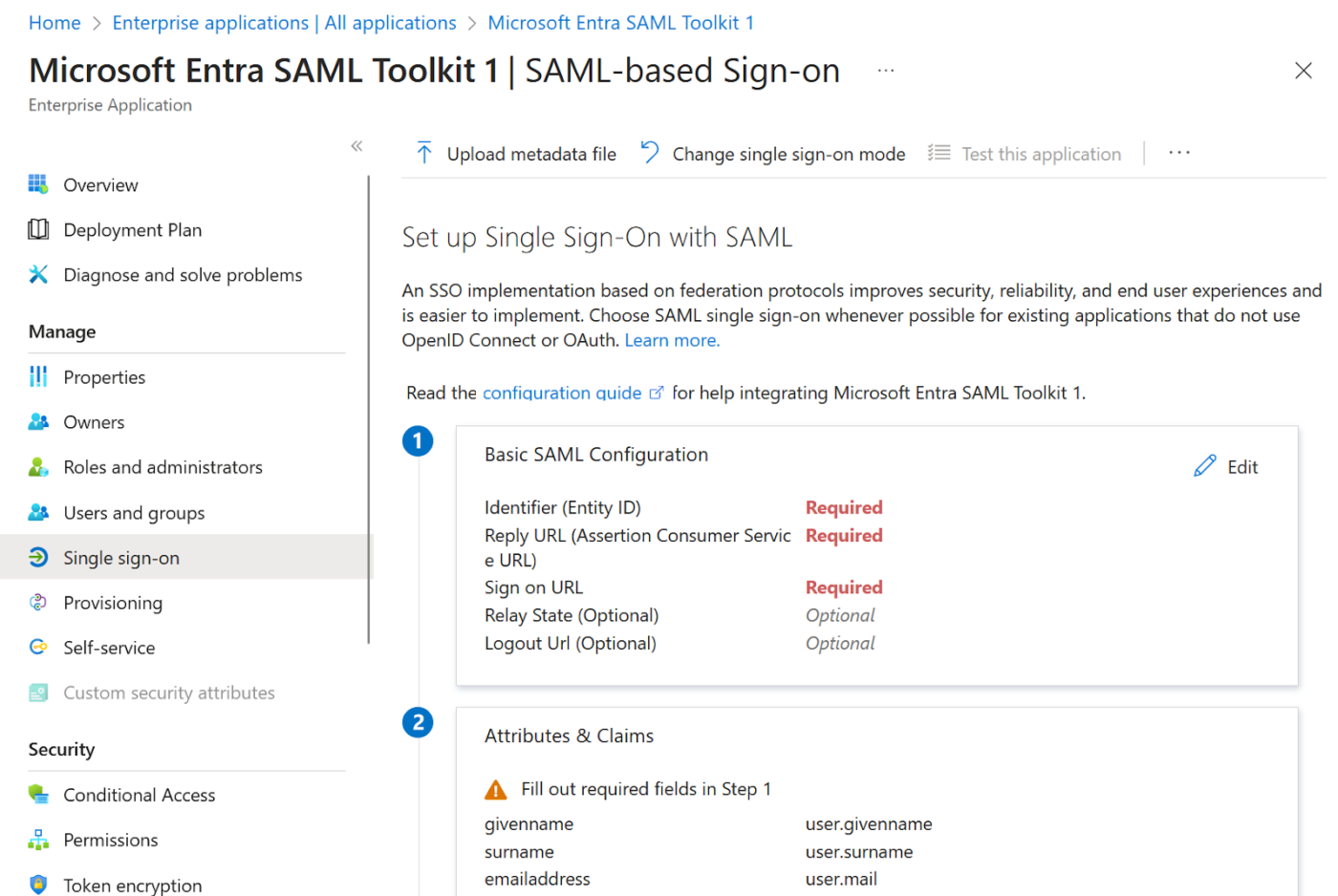

10. Azure Active Directory (Azure AD) (Idéal pour l'intégration dans l'écosystème Microsoft)

Vous recherchez une solution d'identité parfaitement compatible avec votre pile Microsoft ? Azure Active Directory, désormais Microsoft Entra ID, est la solution idéale. Basée sur le cloud, elle est étroitement intégrée à Microsoft 365 et Azure, et permet aux utilisateurs d'accéder à des milliers d'applications à l'aide d'un seul identifiant.

Son principal atout ? La sécurité. Vous bénéficiez d'une détection intelligente des risques lors de la connexion, d'un accès administrateur juste à temps avec PIM et d'une disponibilité de 99,9 % dans 28 centres de données mondiaux. De plus, les utilisateurs peuvent réinitialiser leurs propres mots de passe et les administrateurs peuvent réaliser l'automatisation des tâches fastidieuses avec PowerShell.

Meilleures fonctionnalités d'Azure AD

- Évaluez des facteurs tels que l'emplacement de l'utilisateur, l'état du périphérique et le niveau de risque avant d'autoriser l'entrée dans le système grâce à l'accès conditionnel.

- Identifiez et bloquez les tentatives de piratage de compte grâce aux algorithmes d'apprentissage automatique d'Identity Protection.

- Accordez les mêmes contrôles, le même traitement et les mêmes rapports que les utilisateurs internes pour une collaboration externe sécurisée grâce à la gestion des accès d’invités.

- Bénéficiez de ses politiques d'accès conditionnel et de ses fonctionnalités de protection de l'identité, qui renforcent la sécurité dans les environnements cloud et sur site.

Limitations d'Azure AD

- Les fonctionnalités de sécurité premium nécessitent des forfaits de niveau supérieur.

- L'installation est fastidieuse pour les équipes qui n'utilisent pas l'écosystème Microsoft.

Tarifs Azure AD

- Free

- Microsoft Entra ID P1 : 6 $/mois par utilisateur

- Microsoft Entra ID P2 : 9 $/mois par utilisateur

- Microsoft Entra Suite : 12 $/mois par utilisateur

Évaluations et avis sur Azure AD

- G2 : 4,5/5 (plus de 750 avis)

- Capterra : pas assez d'avis

Que pensent les utilisateurs réels d'Azure AD ?

Un avis publié sur G2 indique :

Ce que j'apprécie le plus, ce sont ces trois fonctionnalités : l'authentification multifactorielle avec l'application Microsoft Authenticator, la gestion des identités pour chaque appareil et son intégration avec BitLocker, qui assure le chiffrement complet du disque pour l'actif.

Ce que j'apprécie le plus, ce sont ces trois fonctionnalités : l'authentification multifactorielle avec l'application Microsoft Authenticator, la gestion des identités pour chaque appareil et son intégration avec BitLocker, qui assure le chiffrement complet du disque pour l'actif.

Autres outils SSO

Imaginez à quel point cela serait efficace si vous n'aviez pas besoin d'applications distinctes pour la gestion SSO et la livraison de projets. Une seule plateforme pour que toutes vos équipes puissent travailler et collaborer en toute sécurité. Eh bien, une seule plateforme peut le faire.

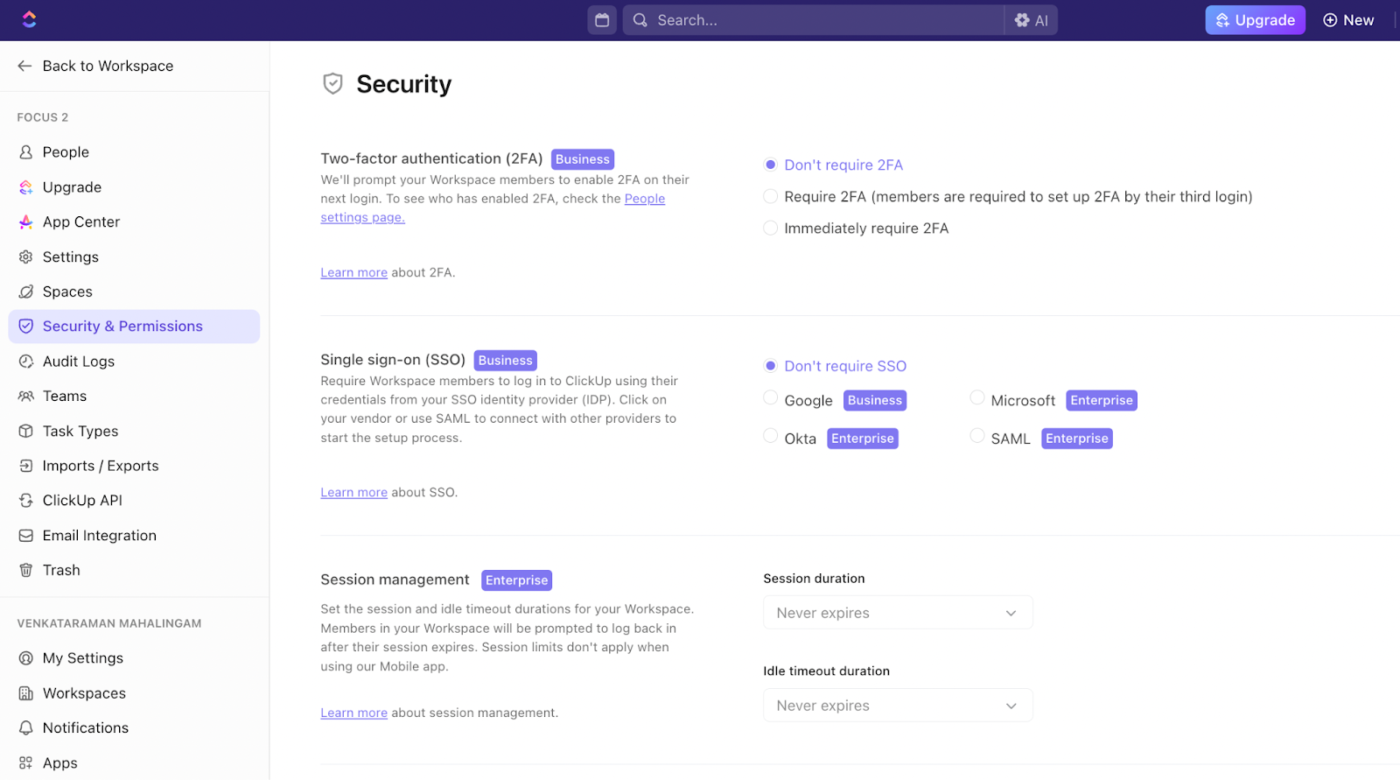

Découvrez ClickUp, l'application tout-en-un pour le travail. *

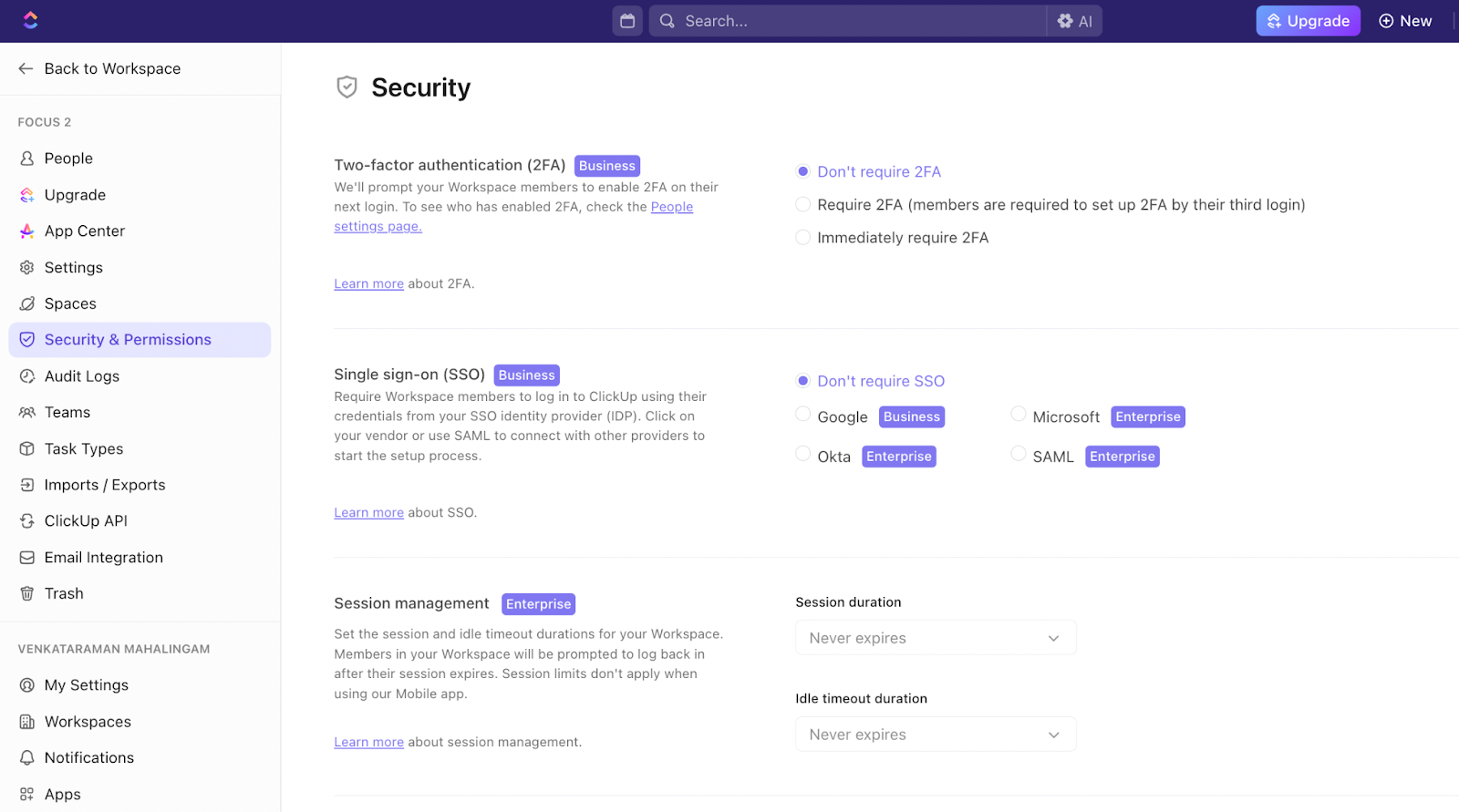

Le ClickUp Single Sign On SSO se distingue par ses intégrations SSO (authentification unique) transparentes avec les principaux fournisseurs d'identité tels que Okta, Azure Active Directory, Google Workspace et tout service compatible SAML 2. 0.

Par exemple, vous pouvez facilement connecter ClickUp à Okta en suivant une installation simple. Le système permet aux administrateurs de gérer l'authentification de manière centralisée et de rationaliser l'attribution et la suppression des droits d'accès des utilisateurs.

Les utilisateurs n'ont besoin de se connecter qu'une seule fois avec leurs identifiants professionnels pour accéder instantanément à l'ensemble des fonctionnalités de ClickUp. Plus besoin de jongler entre plusieurs mots de passe ou de gérer des identifiants distincts.

Les capacités SSO de ClickUp s'appuient sur des références de sécurité solides, notamment la conformité SOC 2 Type 2, plusieurs certifications ISO (ISO 27001, ISO 27017, ISO 27018) et l'assistance pour les exigences HIPAA, CCPA et GDPR.

Chez ClickUp, nous prenons la sécurité des données très au sérieux. Les données sont cryptées à la fois pendant leur transfert et leur stockage, et ClickUp fait l'objet d'audits indépendants afin de garantir les normes les plus élevées en matière de confidentialité et de protection.

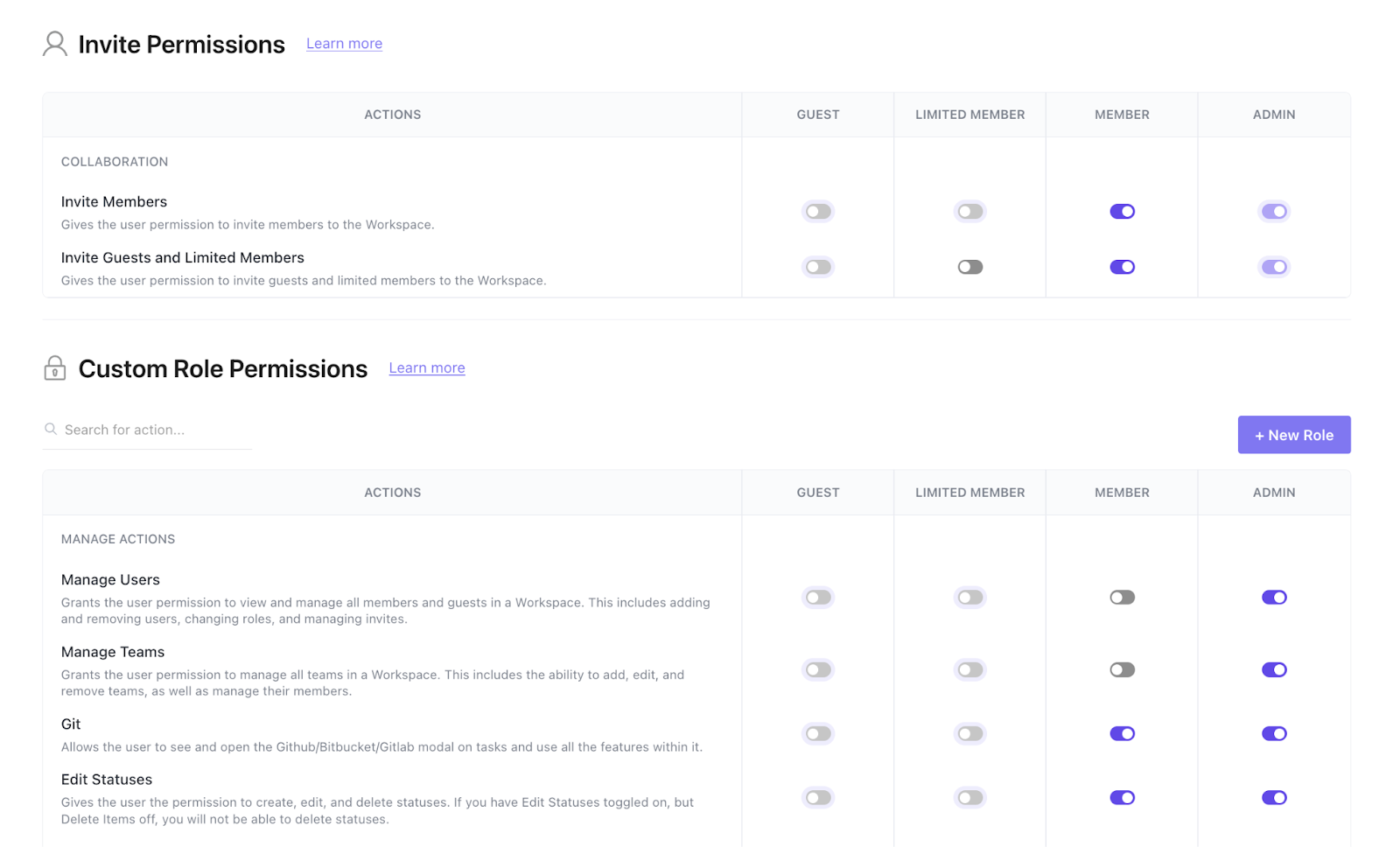

Cette protection ne concerne d'ailleurs pas uniquement la connexion sécurisée. La sécurité et le contrôle d'accès sont intégrés à chaque couche. Les fonctionnalités de contrôle d'accès basé sur les rôles (RBAC) de ClickUp permettent aux administrateurs d'attribuer des permissions granulaires au niveau de l'environnement de travail, du projet et même des tâches.

Les rôles et permissions utilisateurs ClickUp vous permettent d'utiliser la matrice de contrôle d'accès basée sur les rôles pour définir qui peut afficher, modifier ou administrer différentes ressources.

Vous pouvez également inviter facilement des invités, définir des permissions temporaires et affiner les accès pour les collaborateurs internes et externes. Pour garantir la transparence, surveillez et examinez régulièrement les accès grâce à des rappels d'automatisation et des pistes d'audit claires.

De plus, ClickUp combine un SSO sécurisé et une gestion avancée des accès avec des fonctionnalités de collaboration approfondies. Imaginez bénéficier d'une sécurité de niveau entreprise pour booster la productivité de votre équipe.

ClickUp offre un environnement de travail collaboratif où les équipes peuvent :

- Créez, attribuez et gérez des tâches et des sous-tâches à l'aide de champs personnalisés et de plusieurs responsables.

- Collaborez en temps réel à l'aide de Docs, de commentaires contextuels et d'un chat intégré, en conservant toutes les communications et la documentation au même endroit.

- Visualisez votre travail dans plus de 15 vues personnalisables, notamment des tableaux Kanban, des diagrammes de Gantt, des calendriers et des tableaux de bord.

- Envoyez des messages, commentez ou attribuez des tâches sans jamais quitter votre environnement de travail grâce à ClickUp Chat.

- Automatisez les flux de travail grâce à des modèles prêts à l'emploi, des processus d'approbation et des automatisations personnalisées.

Si vous recherchez une solution tout-en-un qui fusionne l'accès sécurisé avec une productivité d'équipe optimale, ClickUp est fait pour vous. C'est un choix incontournable pour les organisations qui accordent de l'importance à la fois à la sécurité et à la collaboration.

Que disent les utilisateurs réels à propos de ClickUp ?

Un avis G2 dit :

Il est vraiment personnalisable pour chaque utilisateur et pour une utilisation en groupe, et j'apprécie particulièrement le fait que l'on puisse facilement ajouter des personnes au niveau d'accès invité pour qu'elles puissent également afficher le contenu.

Il est vraiment personnalisable pour chaque utilisateur et pour une utilisation en groupe, et j'apprécie particulièrement le fait que l'on puisse facilement ajouter des personnes au niveau d'accès invité pour qu'elles puissent également afficher le contenu.

Travaillez en toute sécurité avec ClickUp

Les outils SSO constituent la première ligne de défense des entreprises en matière de gestion de la sécurité des accès et des identifiants clients. Choisir le bon outil fait toute la différence dans la protection des serveurs internes et la gestion des identités des utilisateurs.

Notre liste vous aide à trouver la meilleure option, mais il est essentiel d'éviter de privilégier la sécurité au détriment de la facilité d'utilisation de la plateforme et de la productivité de l'équipe.

ClickUp allie sécurité et collaboration fluide entre les équipes, qui peuvent attribuer des tâches, partager des documents et communiquer sans quitter la plateforme.

Prêt à unifier l'efficacité opérationnelle et la sécurité ? Inscrivez-vous dès aujourd'hui à ClickUp!