Avertissement : cet article a pour but de fournir des conseils généraux et des bonnes pratiques en matière d'audits de conformité informatique. Il ne vise pas à remplacer les conseils juridiques ou financiers professionnels.

En 2018, British Airways a subi une violation de données majeure qui a exposé les informations personnelles et financières de plus de 400 000 clients.

La cause ? Une vulnérabilité dans leur système de paiement qui est restée indétectée pendant des mois.

Malgré la mise en place de mesures de sécurité robustes, leurs audits de conformité ont laissé passer une faille critique. Cela a permis à des pirates informatiques d'accéder à des données sensibles sur les clients. Cette violation a entraîné une lourde amende au titre du règlement général sur la protection des données (RGPD) et a considérablement nui à leur réputation.

Pour les professionnels de l'informatique, cette violation souligne l'importance de mener des audits complets et proactifs des processus de l'entreprise.

Dans cet article, nous allons voir comment aborder les audits de conformité informatique de manière à respecter les réglementations en matière de conformité et à renforcer la sécurité de votre organisation. 🛡️

Qu'est-ce qu'un audit de conformité informatique ?

Un audit de conformité informatique est une analyse indépendante des outils, pratiques et politiques de cybersécurité de votre entreprise.

Il garantit que votre organisation se conforme aux réglementations et lois spécifiques établies par les organismes de certification et autres autorités gouvernementales.

Réussir un audit signifie que vous :

- Ayez mis en œuvre les meilleures stratégies de sécurité pour protéger les données sensibles et atténuer les risques de sécurité.

- Donnez la priorité à la confidentialité de toutes les parties prenantes, y compris les investisseurs et les clients.

- Évitez les amendes potentielles pour non-conformité. Selon une étude du Ponemon Institute, le non-respect des réglementations en matière de protection des données coûte en moyenne deux fois plus cher que la mise en conformité.

Comment réussir un audit de conformité informatique

Réussir un audit de conformité informatique n'est pas nécessairement une tâche insurmontable, surtout avec la solution ClickUp IT et PMO, qui permet de tout contrôler.

Avec la bonne stratégie et une bonne organisation, vous pouvez vous préparer en toute confiance à l'audit et faciliter un processus fluide du début à la fin.

Passons en revue les étapes clés.

Étape 1 : Identifiez et comprenez les exigences réglementaires spécifiques

La première étape pour réussir un audit de conformité informatique consiste à comprendre quelles réglementations de conformité s'appliquent à votre organisation.

Différents secteurs sont régis par diverses réglementations et organismes. Par exemple, la loi HIPAA (Health Insurance Portability and Accountability Act) est cruciale dans le domaine de la santé, tandis que la norme PCI-DSS (Payment Card Industry Data Security Standard) s'applique au commerce de détail.

Dans le secteur des services financiers, vous devez vous conformer à la loi Sarbanes-Oxley (SOX) pour les rapports financiers et à la loi Gramm-Leach-Bliley (GLBA) pour la protection des informations des clients.

Si vous ne parvenez pas à identifier les normes appropriées, vos efforts de conformité pourraient présenter d'importantes lacunes.

Pour éviter cela, renseignez-vous sur les lois et réglementations spécifiques à votre secteur d'activité.

Une simple recherche en ligne peut souvent fournir des informations précieuses, mais pour obtenir des conseils approfondis, il est fortement recommandé de consulter des experts tels que des avocats ou des consultants en conformité. De nombreux cabinets externes spécialisés dans la conformité sont également disponibles pour vous aider à naviguer dans ces exigences complexes.

Étape 2 : élaborez un plan d'audit sur mesure avec des objectifs clairs

Commencez par créer un cadre ou une matrice de conformité qui décrit les règles, les réglementations et les normes que votre audit doit respecter. Ce cadre vous permet de rester en conformité avec les exigences du secteur et les politiques de l'organisation.

Pour gérer tout cela, nous vous suggérons d'utiliser le modèle de plan de projet de conformité ClickUp. Ce modèle vous aide à identifier et à évaluer les exigences de conformité, à évaluer votre statut de conformité actuel et à apporter les changements nécessaires.

Grâce à ce modèle, vous pouvez :

- Visualisez l'ensemble du processus de conformité du projet.

- Définissez les tâches et les échéanciers pour les mesures correctives.

- Attribuez des rôles et des responsabilités aux individus et aux équipes.

Une fois votre cadre en place, l'étape suivante consiste à définir les éléments clés de votre plan d'audit. Ce plan doit inclure la portée et les objectifs de l'audit, les ressources nécessaires et un échéancier détaillé.

Il est essentiel de définir des objectifs SMART pour rendre votre plan d'audit encore plus efficace. Les objectifs SMART sont spécifiques, mesurables, atteignables, pertinents et limités dans le temps.

ClickUp Objectifs est un outil puissant pour suivre ces objectifs. Il vous permet de définir des objectifs clairs, de suivre la progression en temps réel et d'apporter les ajustements nécessaires.

Cette fonctionnalité vous permet également de relier directement vos tâches à vos objectifs.

Au fur et à mesure que votre équipe achevait chaque tâche, la progression était mise à jour en temps réel, ce qui vous permettait de suivre votre avancée vers l'objectif global de l'audit. Cela éliminait le suivi manuel et fournissait une représentation claire de la progression de l'audit.

Étape 3 : Conservez une documentation complète et rassemblez les preuves de conformité

Une bonne documentation est essentielle pour assurer la réussite d’un audit. Elle vous aide à rester au fait de toutes les règles et réglementations que vous devez respecter.

Lorsque des auditeurs externes viennent vous rendre visite, ils demandent souvent des preuves de conformité, telles que des politiques de sécurité, des registres de formation et des plans d'intervention en cas d'incident.

Il est important de disposer d'une documentation détaillée sur ces éléments clés afin de faciliter le processus d'audit. Cela permet de créer une piste d'audit claire qui démontre la conformité aux réglementations applicables.

La mise à jour régulière des dossiers, tels que les modifications apportées à la politique de sécurité, les détails relatifs à la formation des employés et les mesures de protection des données que vous avez mises en œuvre, vous permettra d'avoir l'esprit tranquille lorsque le moment sera venu de recevoir le rapport d'audit final.

ClickUp Docs facilite l'ensemble du processus en regroupant toutes les informations au même endroit. Vous pouvez organiser les politiques de conformité, les rapports d'audit et les preuves dans un emplacement unique et facilement accessible pour votre équipe.

Docs vous permet également de suivre les révisions des documents, ce qui est idéal pour assurer la maintenance des pistes d'audit. Ainsi, vous saurez toujours qui a apporté les modifications.

Une autre fonctionnalité intéressante ? Vous pouvez également lier directement les tâches et les checklists de conformité dans Docs. Cela signifie que votre documentation d'audit s'intègre parfaitement au reste de votre projet.

Étape 4 : Réalisez une évaluation interne préalable à l'audit afin d'identifier les lacunes

Réaliser une évaluation interne préalable à l'audit est un moyen intelligent d'identifier les lacunes avant le début de l'audit officiel. Cela vous aide à repérer les problèmes potentiels à un stade précoce, ce qui vous laisse le temps de les résoudre et d'améliorer la conformité.

ClickUp est un excellent outil de gestion des risques qui vous aide à gérer efficacement toutes les tâches et tous les projets liés au processus d'audit de votre organisation.

Grâce aux tableaux blancs ClickUp, vous pouvez présenter visuellement votre stratégie d'atténuation des risques et recueillir facilement les commentaires de votre équipe.

Que votre équipe travaille en temps réel ou laisse des commentaires de manière asynchrone, cet outil permet à tout le monde de rester aligné et informé tout au long du processus.

Vous vous inquiétez pour la sécurité de vos données ? Avec ClickUp, vos données sont en sécurité.

La politique de sécurité de ClickUp stipule que le service est certifié ISO, conforme aux normes SOC 2 et PCI, et utilise le cryptage AES-256 pour garantir une protection des données de bout en bout. Cela signifie que vos données d'audit restent entièrement sécurisées pendant que vous vous concentrez sur le comblement des lacunes.

💡 Conseil de pro : partagez des modèles d'évaluation des risques avec vos équipes chargées de la conformité et de l'audit de sécurité afin de faciliter l'évaluation collaborative des risques. Les membres de l'équipe peuvent apporter leur expertise pour rationaliser le processus de gestion des risques.

Étape 5 : Mettre en œuvre et tester des mesures de sécurité et des contrôles informatiques robustes

La mise en œuvre et le test de mesures de sécurité et de contrôles informatiques solides sont essentiels pour assurer la sécurité des données de votre organisation.

Une vérification régulière de ces systèmes garantit leur conformité aux normes et leur capacité à gérer tout risque potentiel.

Un autre élément clé du maintien de la conformité consiste à former vos employés de manière continue. Lorsque tout le monde connaît les dernières réglementations et comprend le rôle qu'il joue, cela contribue à créer une culture davantage axée sur la sécurité.

Une formation régulière permet également à votre équipe de rester informée et favorise de meilleures pratiques au quotidien.

Pour faciliter la formation à la conformité, le modèle ClickUp Training Framework Template est une excellente ressource. Il vous permet de planifier vos sessions de formation de manière claire et organisée, en vous assurant que tous les aspects importants sont couverts.

Grâce à ce modèle, vous pouvez également :

- Concevez un programme complet de formation à la conformité pour vos employés.

- Attribuez des tâches de formation aux membres de votre équipe et suivez leur progression.

- Adaptez le contenu de la formation aux besoins spécifiques en matière de conformité, tels que HIPAA ou RGPD, afin de répondre aux exigences réglementaires de l'organisation.

Étape 6 : établissez une communication et une coordination claires avec l'équipe d'audit

Pendant l'audit, il est essentiel de maintenir une communication claire avec votre équipe et les auditeurs. Cela permet à chacun de comprendre les objectifs et les attentes de l'audit, ce qui évite les malentendus et les retards.

Si vous avez des doutes quant aux informations requises, cela peut ralentir le processus et entraîner des corrections inutiles.

Une communication claire permet à l'équipe d'audit de traiter rapidement tout problème ou non-conformité afin que vous puissiez les résoudre avant qu'ils ne deviennent plus graves.

De plus, une communication efficace renforce la confiance entre votre entreprise et les auditeurs, favorisant ainsi un environnement transparent. Cela est particulièrement important lorsque vous traitez avec des organismes de réglementation, car cela démontre votre engagement en matière de conformité et contribue à renforcer votre crédibilité.

La vue Chat de ClickUp est parfaite pour les discussions en temps réel liées à des projets ou des tâches spécifiques. Elle prend en charge les pièces jointes et les liens, ce qui facilite le partage de documents et de ressources pertinents.

Vous pouvez également utiliser le formatage du texte enrichi et les emojis pour rendre vos messages plus clairs et plus attrayants.

Vous pouvez même utiliser ClickUp Assign Comments pour vous assurer que les tâches importantes mises en évidence dans les commentaires ne soient pas négligées. Si un commentaire nécessite un suivi, vous pouvez l'attribuer à vous-même ou à un membre de l'équipe directement à partir du commentaire lui-même.

Pour signaler des commentaires spécifiques à un auditeur indépendant, utilisez les mentions en tapant @ suivi de son nom. Cela lui envoie une notification et permet à tout le monde de rester informé.

Étape 7 : Offrez l'assistance à l'équipe d'audit pendant le travail sur le terrain et les tests du système

Il est important d'offrir votre assistance totale à l'équipe d'audit tout au long du processus. Vous favoriserez ainsi le bon déroulement des opérations et l'achèvement dans les délais des phases de travail sur le terrain et de test du système.

Au cours de ces étapes, les auditeurs de conformité collaboreront avec les parties prenantes de chaque service afin d'obtenir une vue d'ensemble de vos processus informatiques. Veillez à préparer vos équipes informatiques à aider les auditeurs en répondant à leurs questions et en leur facilitant l'accès à vos systèmes.

Par exemple, si vous travaillez dans le commerce de détail, vérifiez si les auditeurs peuvent accéder à tous vos registres et journaux de paiement. Cela les aide à vérifier votre conformité PCI-DSS et garantit que rien n'est oublié.

À lire également : Les 10 meilleurs logiciels de gestion des opérations informatiques

Étape 8 : examinez les conclusions de l'audit, mettez en œuvre des mesures correctives et planifiez des suivis

Une fois le processus d'audit achevé, examinez les résultats à travers des processus internes et externes et mettez en place les mesures correctives nécessaires.

Pour garantir une conformité continue, n'oubliez pas de programmer des audits ou des évaluations de suivi.

Élaborez un plan d'actions correctives basé sur les résultats de votre audit et utilisez les rappels ClickUp pour rester organisé. Voici comment procéder :

- Déléguez les tâches en attribuant des rappels à des membres spécifiques de l'équipe afin que chacun comprenne ses responsabilités et reste responsable.

- Synchronisez les rappels avec votre calendrier pour obtenir une vue d'ensemble des activités de conformité à venir et des échéances.

- Recevez des notifications sur vos appareils mobiles et de bureau afin d'être toujours informé.

Étape 9 : surveillez en permanence la conformité et mettez à jour les processus afin de les améliorer

La conformité est un processus continu. Les organismes de réglementation peuvent mettre à jour leurs règles et de nouvelles technologies de cybersécurité sont développées à un rythme rapide. Pour rester à jour, vous devez surveiller en permanence vos contrôles informatiques et vos processus système.

Suivez les étapes suivantes pour rester en conformité avec la réglementation :

- Mettez en place des outils de gestion de la conformité pour assurer le suivi et la production de rapports en continu sur le statut de conformité et les problèmes potentiels.

- Abonnez-vous aux newsletters du secteur, suivez les mises à jour réglementaires et participez à des webinaires pertinents.

- Consultez des experts en conformité et en cybersécurité.

- Maintenez tous vos logiciels et systèmes à jour avec les derniers correctifs.

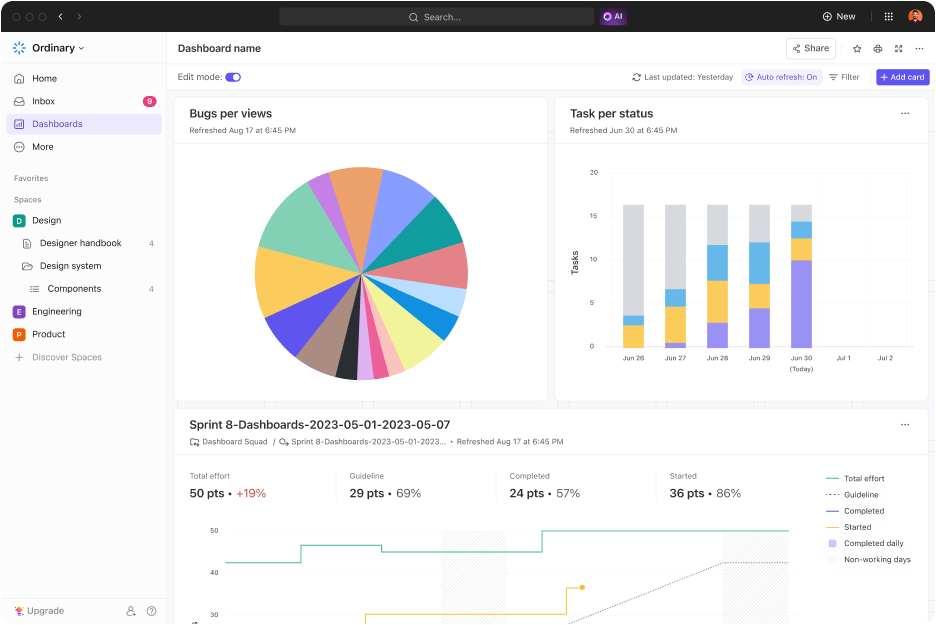

Les tableaux de bord ClickUp sont un outil puissant pour visualiser votre gestion de la conformité. Ils vous permettent de surveiller les indicateurs clés de conformité en suivant en temps réel les données importantes telles que les tâches d'audit en cours et les violations de politiques grâce à des widgets personnalisables.

Vous pouvez également centraliser les données provenant de diverses sources, telles que Docs et Objectifs, afin d'obtenir une vue d'ensemble de vos activités d'audit.

Types d'audits de conformité informatique

Les audits de conformité informatique varient en fonction de leur objectif et de leur portée. Découvrons les différents types d'audits afin de vous aider à comprendre lesquels sont essentiels pour maintenir votre organisation sur la bonne voie.

I. Audit interne vs audit externe

Les audits internes sont réalisés par votre propre équipe ou par des auditeurs internes et visent à évaluer l'efficacité des contrôles, processus et systèmes internes de votre organisation. Ces audits sont continus et vous aident à identifier et à résoudre les problèmes avant qu'ils ne deviennent critiques.

Les audits externes, quant à eux, sont réalisés par des tiers indépendants. Ils fournissent une évaluation objective de votre conformité aux exigences réglementaires et aux normes du secteur. Ces audits sont souvent exigés par les régulateurs ou les parties prenantes et offrent une nouvelle perspective sur le statut de conformité de votre organisation.

💡 Conseil de pro : ajoutez un logiciel GRC à votre pile technologique de conformité pour assurer un suivi efficace de la conformité, traiter les risques et confirmer que votre organisation répond à toutes les exigences réglementaires.

II. Audits financiers dans le domaine informatique

Les audits financiers sont une clé d'une gouvernance efficace des données.

Ces audits ciblent spécifiquement l'exactitude et l'intégrité des informations et des processus financiers gérés par vos systèmes informatiques. Ils examinent la manière dont les transactions financières sont enregistrées, traitées et présentées sous forme de rapports par vos systèmes technologiques.

De plus, ils garantissent la fiabilité des données financières et la mise en place de contrôles internes pour prévenir les fraudes ou les erreurs.

III. Conformité à la norme PCI-DSS

Si votre organisation traite des transactions par carte de crédit, la conformité à la norme PCI-DSS est essentielle.

Ces audits évaluent la conformité de vos systèmes et processus aux exigences PCI-DSS conçues pour protéger les informations des titulaires de cartes. L'audit examinera vos mesures de sécurité, le cryptage des données, les contrôles d'accès et d'autres pratiques afin de certifier qu'ils répondent aux normes PCI-DSS. Cela permet d'éviter les violations de données et de protéger les informations sensibles des clients.

IV. Audits liés à la surveillance de l'activité des utilisateurs

Les audits de surveillance de l'activité des utilisateurs se concentrent sur la manière dont votre organisation suit et gère les activités des utilisateurs au sein de vos systèmes informatiques. Ces audits examinent les mécanismes mis en place pour surveiller le comportement des utilisateurs, les journaux d'accès et les interactions avec le système.

L'objectif est de s'assurer que l'activité des utilisateurs est correctement enregistrée et analysée afin de détecter toute action suspecte ou non autorisée.

V. Conformité à la loi HIPAA

Pour les organisations du secteur de la santé, les audits de conformité HIPAA sont essentiels.

Ces audits examinent la conformité de vos systèmes et processus informatiques à la loi HIPAA, qui régit la protection des informations médicales des patients.

L'audit examinera vos mesures de sécurité des données, vos pratiques en matière de confidentialité et vos contrôles d'accès afin de confirmer que vous respectez les exigences HIPAA et que vous protégez les données de santé sensibles.

💡 Conseil de pro : Intégrez l'IA à la gouvernance des données pour analyser les données historiques et prévoir les problèmes potentiels avant qu'ils ne surviennent. L'analyse prédictive peut vous aider à identifier les tendances et les anomalies, vous permettant ainsi de traiter de manière proactive les problèmes liés à la qualité et à la conformité des données.

VI. Audits relatifs aux contrôles des systèmes et des organisations (SOC)

Les audits SOC se concentrent sur l'évaluation des contrôles et des processus qui ont un impact sur la fiabilité des rapports financiers et la sécurité des données.

- Les audits SOC 1 évaluent les contrôles liés aux rapports financiers.

- Les audits SOC 2 évaluent les contrôles liés à la sécurité, la disponibilité, l'intégrité du traitement, la confidentialité et la protection de la vie privée.

- SOC 3 fournit un aperçu général des contrôles SOC 2 destinés au grand public.

À lire également : Les 7 meilleurs outils logiciels de conformité SOC 2 pour l'automatisation

VII. Audits conformes à la norme ISO/IEC 27001

Il s'agit d'audits externes réalisés sur la base des publications de conformité de l'ISO et de la Commission électrotechnique internationale (CEI). Ils évaluent le niveau de préparation de votre entreprise face aux risques liés aux violations de données, au piratage et aux fuites d'informations.

Cette norme est reconnue à l'échelle internationale et vise à établir, mettre en œuvre, assurer la maintenance et améliorer continuellement un système de gestion de la sécurité de l'information (SGSI).

L'audit examinera vos politiques de sécurité, vos pratiques de gestion des risques et votre approche globale de la protection des informations conformément à la norme ISO/IEC 27001.

VIII. Conformité au RGPD

Le RGPD est géré par deux organismes : le Comité européen de la protection des données (EDPB) et les autorités de protection des données (DPA) de chaque État membre. Ces audits sont essentiels pour les entreprises qui opèrent en dehors de l'UE ou qui servent des clients dans cette région.

L'audit évaluera vos pratiques en matière de collecte, de traitement, de stockage et de sécurité des données afin de vérifier que vous respectez les exigences du RGPD et protégez la confidentialité des données personnelles.

Checklist pour l'audit de conformité informatique

Une checklist pour l'audit de conformité informatique est votre guide indispensable pour rester organisé et couvrir tous les aspects pendant un audit. Elle répertorie toutes les tâches et exigences essentielles à vérifier afin que rien ne soit oublié.

Lorsque vous créez votre checklist pour l'audit de conformité informatique, incluez des éléments clés tels que :

- Vérification des politiques et procédures informatiques

- Examen des contrôles et mesures de sécurité

- Évaluation des pratiques en matière de protection des données et de confidentialité

- Évaluation des contrôles d'accès et des permissions des utilisateurs

- Validation des configurations système et logicielle

Chacun de ces éléments joue un rôle dans la démonstration de la conformité et la gestion efficace des risques.

Les listes de tâches ClickUp facilitent la gestion de ces tâches. Vous disposez d'une liste de tâches pratique dans laquelle vous pouvez marquer les éléments comme achevés ou incomplets, ce qui vous aide au suivi des progrès sans effort.

Voici comment tirer le meilleur parti des checklists :

- Imbrication : regroupez les éléments similaires pour créer des listes pour chaque processus d'audit.

- Organisation facile : réorganisez votre checklist grâce à de simples options de glisser-déposer.

- Attribution des tâches : ajoutez des responsables aux tâches qui nécessitent l'intervention de membres spécifiques de l'équipe.

- Intégrez d'autres fonctionnalités : liez les checklists à des documents pour ajouter des pièces jointes contenant les politiques pertinentes et des tableaux de bord pour identifier les goulots d'étranglement en temps réel.

Archive de modèles : pour partir sur de bonnes bases, vous pouvez utiliser le modèle de checklist ClickUpProject. Ce modèle vous aide à créer une checklist structurée adaptée à vos besoins spécifiques en matière d'audit.

Assurez la sécurité de la conformité informatique avec ClickUp

Les audits de conformité informatique ne sont pas de simples cases à cocher. Ils renforcent votre entreprise contre les risques et vous aident à démontrer votre engagement en matière de sécurité et de transparence.

Il est essentiel de réussir ces audits pour éviter des sanctions importantes. Pour relever efficacement ces défis, suivez les pratiques que nous avons évoquées.

En intégrant ClickUp à la planification, au suivi et à l'exécution de votre audit, vous serez bien préparé et pourrez résoudre les problèmes potentiels avant qu'ils ne surviennent.

Qu'attendez-vous ?

Inscrivez-vous à ClickUp pour améliorer vos efforts en matière de conformité informatique.