テクノロジーの台頭により、サイバーセキュリティのリスクは増加の一途をたどっており、あらゆるサイズのビジネスに現実の脅威をもたらしている。その結果、組織はサイバー攻撃を防ぐために、サイバーセキュリティへのアプローチにおいてより予防的な対策を取り始めている。

組織を守るためには、サイバーセキュリティ・リスク管理のフレームワークを導入する必要がある。このようなフレームワークは、体系的なプロセスでリスクを特定、評価、管理するための構造的なアプローチを提供する。

手遅れになるまで待ってはいけません。ビジネスを守るために、今すぐ積極的なステップを踏み出しましょう。

この記事では、自社のサイバーセキュリティ態勢を評価し、適切な目標とオブジェクトを作成し、リスク管理プロセスのフレームワークを選択し、緩和策を実施し、従っているリスクプロセスを見直す方法を説明します。🔐

サイバーセキュリティのリスク管理とは?

サイバーセキュリティリスク管理とは、組織がデジタル資産に対する潜在的なリスクを特定、評価、 優先順位付けするためのプロセスである。これには、データ、ハードウェア、ソフトウェア、ネットワーク、その他のデジタルコンポーネントが含まれる。

これらのリスクを軽減し、サイバー攻撃から組織を保護するためのポリシーと手順を実施することが含まれる。サイバーセキュリティ・リスクをプロアクティブに管理することで、ビジネスは潜在的な脅威の影響を防止または最小化することができます。

サイバーセキュリティ・リスク管理フレームワークとは

サイバーセキュリティ・リスク管理フレームワークは、サイバー脅威から組織を守るための体系的なアプローチである。

これには、潜在的なリスクの認識、リスクの影響確率と起こり得る結果の評価、影響を最小限に抑えるためのセキュリティ対策の立案、新たなリスクに対応するための継続的なモニタリングが含まれる。

この手順は徹底したものであり、組織は次のような特別な対策を講じることで力を得ることができる。 情報および資産のセキュリティを確保するための特別な対策を講じることができる。 をサイバー犯罪から守る。

サイバーセキュリティ・リスク管理プロセスの定義とは:

サイバーセキュリティリスク管理プロセスとは、組織内のリスクを特定、評価、管理するための構造化されたアプローチである。このプロセスは、組織がビジネス運営上許容できるリスクのレベルについて、十分な情報を得た上で意思決定するのに役立つ。 プランの作成 を作成する。

サイバーセキュリティ・リスク管理フレームワークを導入する重要性

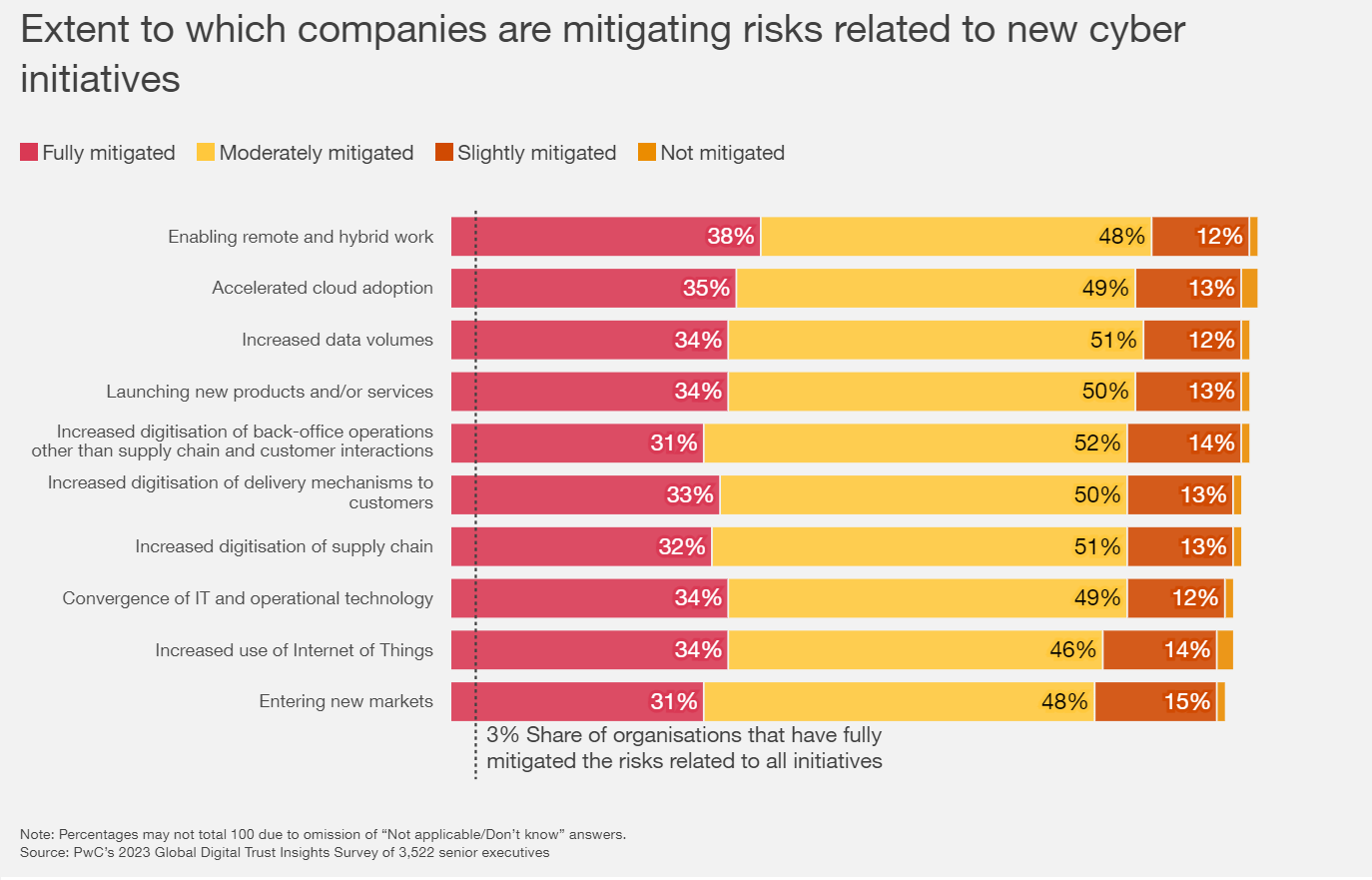

での PwCグローバルデジタルトラストインサイトサーベイ データによると、過去1年間にサイバーセキュリティを改善した企業もあったが、実際にすべてのサイバーリスクを完全に軽減完了した企業はわずかであった。サイバーセキュリティはCISOだけの責任ではなく、具体的な行動を通じて信頼を築き、維持するという重要な役割を担うCEOを含む、すべての人のビジネスでもある。

PwC 2023 Global Digital Trust Insights 新たなサイバー・イニシアチブに関するリスク軽減に関するアンケート via PwC 構造化されたアプローチとフレームワークは、潜在的なリスクを管理し、組織が以下のことをやることを可能にする:

- セキュリティ態勢の評価

- セキュリティ対策における既存のギャップを特定する

- リスクアセスメントを実施し、内部及び外部の脅威を評価する

- リスクの優先順位付けと管理プロセスの確立

- 潜在的なサイバーセキュリティ・リスクを軽減するために必要な管理策を導入する。

予防策を講じることで、貴社がサイバーセキュリティに真剣に取り組んでいることをカスタムやステークホルダーに確信させることができます。その結果、顧客はよりセキュリティを感じ、貴社の製品やサービスを継続的に利用する可能性が高まります。

サイバーセキュリティの脅威の例

サイバーセキュリティ・リスク管理フレームワークの導入方法について説明する前に、まず組織が直面する潜在的なリスクについて理解しましょう:

- フィッシング攻撃:* 詐欺的な電子メールやメッセージを使用してユーザーから機密情報を入手する。

- マルウェア攻撃:コンピュータ・システムにアクセスしたり、損害を与えたりするように設計された悪意のあるソフトウェアの一種。

- 機密情報にアクセスし、悪意のある目的に使用する従業員または元従業員。

- ソーシャル・エンジニアリング攻撃: なりすましや脅迫などの手口により、個人を操作して機密情報を漏えいさせること。

- 分散型サービス拒否(DDoS)攻撃: システムにトラフィックを殺到させ、サービスの中断やデータ漏洩の結果をもたらす協調的努力。

サイバーセキュリティ・リスク管理フレームワークの導入方法(テンプレート付き6ステップ)

ステップ 1: 現在のサイバーセキュリティ体制の評価

サイバーセキュリティリスク管理では、サイバーセキュリティ体制の評価が重要である。以下はそのステップである:

現在のセキュリティ対策の評価

- 現在のサイバーセキュリティリスク管理プロセスを特定し、見直す:現在のサイバーセキュリティリスク管理プロセスの特定と見直し*:すべてのセキュリティ対策を概説し、セキュリティ関連のインシデント管理に必要なプロセスや脅威への対応方法を含める。

- ネットワークのセキュリティを評価する:ネットワーク・セキュリティの評価:ファイアウォール、アンチウイルス・ソフトウェア、その他の不正アクセス検知・防止ツールを点検し、サイバーセキュリティ・リスク評価を実施する。これらのツールは更新され、最新のセキュリティ・パッチが設定されている必要があります。もし古いものがあれば、ネットワークが脆弱になる可能性が高くなります。

- Revisit your cyberリスク管理戦略組織が機密データやシステムをどのように管理しているか(アクセス権限、パスワードに関する方針、多要素認証)を確認し、内部および外部の脆弱性評価を実施して弱点を指摘する。

- インシデント対応プランを見直す:インシデント対応プランの見直し:インシデント対応プランが有効かどうかをテストし、セキュリティインシデントの検出、対応、復旧が可能かどうかを確認する。

- 従業員のチェックイン従業員へのチェックイン:従業員に対して、セキュリティ意識とサイバーセキュリティのベストプラクティスに関するトレーニングプログラムを提供する:

- 知識定着度テスト

- 従業員の行動 /従業員の行動 https://www.fingerprintforsuccess.com/traits/compliance-and-responsiveness コンプライアンス /を確認する。 トレーニングで学んだことを実践しているかどうかを確認するための観察

- フィッシングの模擬テストを行い、フィッシングを特定し、レポート作成するキャパシティを評価する。

- セキュリティインシデントへの対応を評価する。

- サードパーティ・ベンダーを評価する:サードパーティ・ベンダーを評価する:サードパーティ・ベンダーがいる場合、彼らはあなたのシステムにアクセスすることができます。サードパーティ・ベンダーのサイバーセキュリティ対策を評価し、その履歴も確認する必要がある。

セキュリティ対策のギャップの特定

以下はその例である。 IBMの脅威インテリジェンス・インデックス2023 サイバー攻撃の被害者の27%が恐喝に関連しており、被害者にプレッシャーを与えている。サイバーセキュリティの脅威にさらされやすい分野を特定するために、リスク管理戦略のギャップを特定する必要があります。

画像 IBM 現在のセキュリティ対策を評価した後、組織をサイバー脅威のリスクにさらす可能性のあるギャップを探しましょう。時代遅れのセキュリティ・ソリューション、パッチが適用されていないソフトウェア、脆弱なパスワードはありませんか?訓練を受けていない従業員がいませんか?

- セキュリティ対策を比較し、サイバーセキュリティ評価を実施する:自社のセキュリティ対策を、業界で現在使用されているベストプラクティスや標準と比較します。次に、リスクアセスメントを実施し潜在的な脅威と脆弱性* サイバー攻撃をシミュレートする:利用する侵入テスト と脆弱性スキャナーを使用して、ネットワークの弱点を直ちに特定する。攻撃時の従業員の反応を観察する

- インシデントレポートを確認する:あなたのセキュリティインシデントレポート作成 を見直し、弱点分野を示すパターンや傾向がないか分析する。

- 改善点の特定:セキュリティ対策の弱点が明らかになったら、改善すべき点をチェックする。より重要なものに優先順位をつける。そして、それを解決するためのプランを立てる。

- 内部および外部の脅威と脆弱性を評価する:セキュリティ監査とリスク評価を実施し、自社の脆弱性がどこにあるのかを特定する。

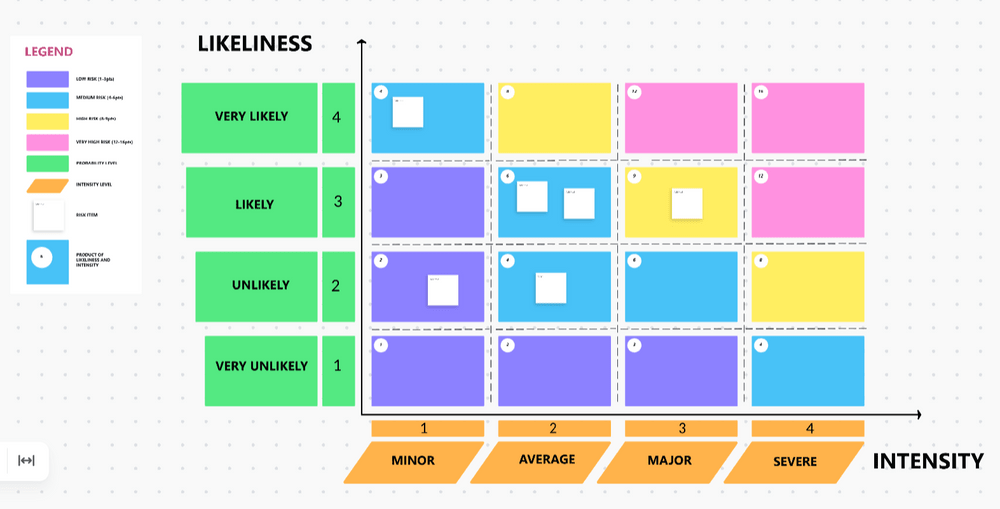

プロのヒント を使用する。 クリックアップのリスクアセスメントホワイトボードテンプレート を使えば、潜在的な脅威をデジタル・ホワイトボードに文書化することができる。 簡単に共同作業ができる チームと共有することができます。このテンプレートは、ハザードとリスクを特定、評価、管理するための体系的なプロセスを提供し、プロジェクトの成功確率を高めます。

ClickUpのリスクアセスメントホワイトボードテンプレートで、危険とリスクを特定、評価、コントロールするための体系的なプロセスを作成する。

ステップ2:目標とオブジェクトを定義する

クリアされた 目標とオブジェクト を設定することで、優先度に集中し、リソースを適切に配分することができます。

達成したいことを決める

- 完全性と可用性の要件を確認する:組織のどの領域を保護する必要があるか。サイバーセキュリティのリスク管理に関して、何をやる必要があるのか?目標とオブジェクトを具体的に示す。情報資産の完全性と可用性の要件を確認する。情報資産がコンプライアンスに準拠しており、すべての規制要件を満たしていることを確認する。

- サイバーセキュリティ・リスク管理プログラムを策定する:サイバー脅威や攻撃が組織に及ぼす可能性のある影響を検討し、そのようなインシデントの影響 を低減することをターゲットとした目標を策定する 予防、検知、対応のための独自の戦略を策定する

目標とオブジェクトの設定

- サイバーセキュリティリスク管理戦略に沿った達成可能で明確な目標とオブジェクトを設定するには、構造的なアプローチが必要です。目標設定SMART 目標フレームワーク 目標が明確に定義され、達成可能であることを確認するのに役立ちます。

- 具体的:具体的:サイバーセキュリティリスクマネジメントのオブジェクトを定義する際、組織はより具体的かつ簡潔にする。 * 例:例:今後 3 カ月以内にフィッシング攻撃の成功件数を 80%減少させる。

- 測定可能な:測定可能なターゲットを持つことで、進捗を判断し、追跡することができる。

- 例:例: 「フィッシング攻撃の成功件数を80%減らす」とし、インシデントのレポート作成数で測定する。

- 達成可能な:達成可能な:そのオブジェクトが、既存のリソースや能力を使って組織で達成できるものかどうかを確認する。

* 例:例:今後3カ月以内に、全職員に二要素認証を導入する。 - 関連性がある:関連性:オブジェクトが組織のミッションや目標に合致していることを確認する。

* 例:今後12カ月以内に脆弱性管理プログラムを導入することで、組織のセキュリティ態勢を強化し、データ侵害のリスクを軽減する。 - 期限付き:タイムライン:オブジェクトを達成するための具体的なタイムラインを設定する。

* 例:例:今後 6 カ月以内に、障害発生から 4 時間以内に重要なシステムを復旧できるようなディザスタリカバリ プランを確立することを目標に設定する。

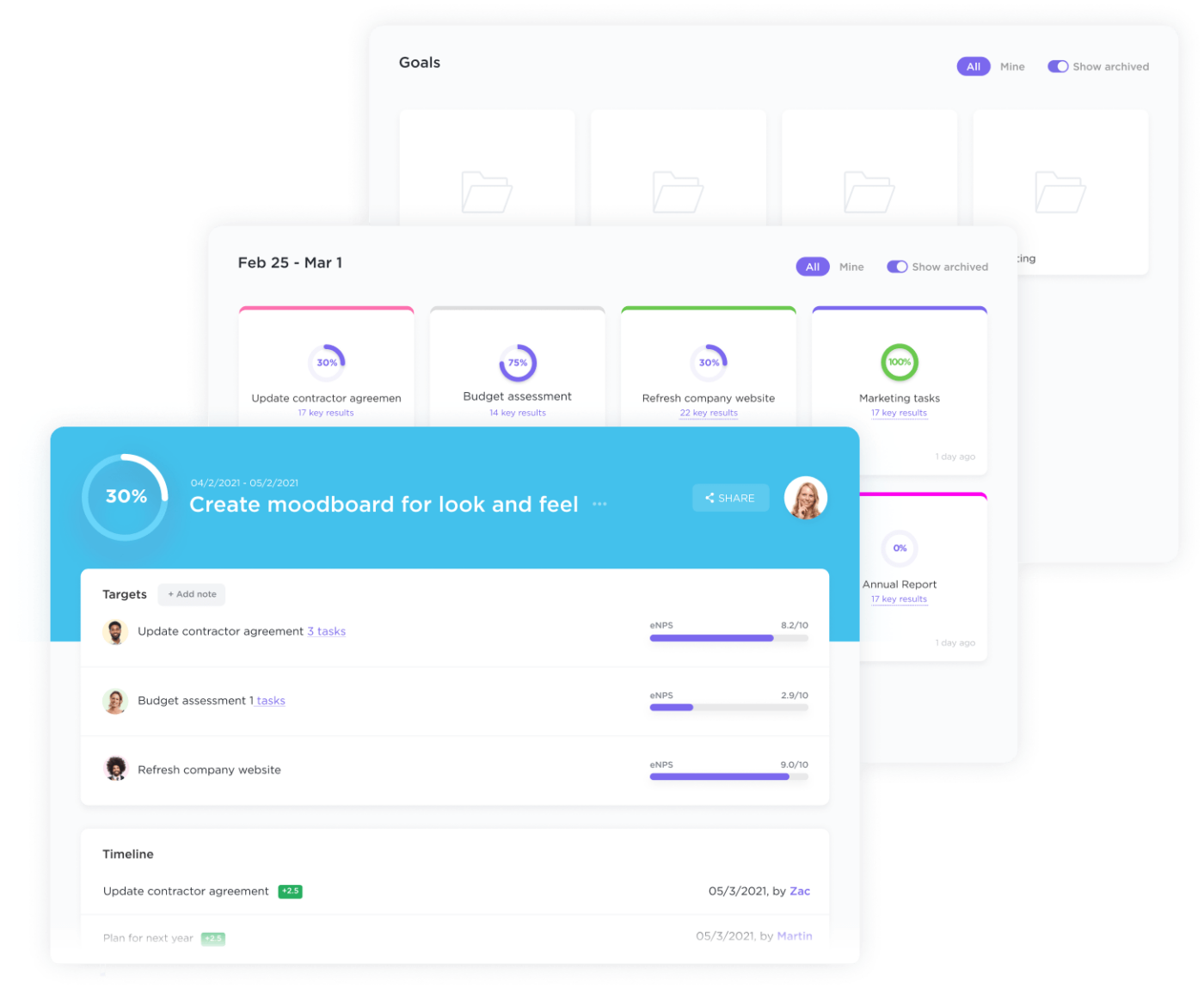

プロヒント 目標を整理し、進捗を追跡する。 ClickUpの目標 .追跡可能な目標を簡単に作成し、明確なタイムライン、測定可能なターゲット、自動進捗追跡で目標達成の軌道を維持します。また、以下の機能も利用できます。 目標設定テンプレート を使えば、目標の輪郭をより早く描くことができる。

ClickUpの目標で全ての目標を一元管理

ステップ3:リスク管理フレームワークの選択

サイバーセキュリティのリスク管理フレームワークを選択することは、サイバーセキュリティプランを作成する上で不可欠です。最も広く認知されている4つのフレームワークから選択できます:NIST、ISO、CIS、FAIR です。各フレームワークには長所と短所があるため、これらのリスク管理フレームワークを比較検討し、自社の要件に合うものを見つける。

米国国立標準技術研究所(NIST)のサイバーセキュリティフレームワーク

NIST サイバーセキュリティ・フレームワークは、あらゆるサイズのビジネスのサイバーセキュリティ管理を支援するために米国商務省が提供する任意のツールです。ビジネスでは、このフレームワークを活用して、識別、保護、検出、対応、回復の5つの鍵分野に取り組むことができます。

国際標準化機構(ISO)27001

ISO 27001 は、世界的に認知された情報セキュリティ管理のフレームワークであり、リスク管理アプローチを用いて機密データを体系的に保護・管理します。このフレームワークには、組織が情報資産を安全に保つための情報セキュリティマネジメントシステム(ISMS)を導入するための一連の要件とガイドラインが含まれています。対象項目は以下の通り。 リスク評価と管理 アクセス制御、暗号化、ビジネス継続性、コンプライアンス。

組織はしばしば ISO27001認証 を取得し、顧客やパートナーに情報セキュリティへの取り組みをアピールしている。

インターネットセキュリティセンター(CIS)コントロールズ

CIS コントロールは、サイバーセキュリティのリスクを管理するための優先順位を付けたアプローチを提供するガイドラインです。サイバーセキュリティ態勢を改善するために採用できる20の重要なセキュリティプロトコルが含まれています。これらのコントロールは、実際のサイバー脅威に基づいて設計されており、サイバーリスクを管理および軽減するための包括的なフレームワークを提供します。

情報リスクの要因分析(FAIR)

FAIR は定量的なリスク管理のフレームワークであり、組織が情報セキュリティリスクを財務的に評価・分析するのに役立ちます。リスク分析への体系的なアプローチを提供し、組織がさまざまな脅威の潜在的な影響と可能性を理解するのに役立ちます。また、リスク管理の努力に優先順位を付け、効果的にリソースを配分するのにも役立ちます。

必要な調査と分析を行い、サイバーセキュリティ・リスクを効率的に管理できるフレームワークを選択すれば、自組織のためにカスタマイズする適切なフレームワークをより自信を持って選択できるようになる。

ステップ 4: リスク管理プロセスの確立

想定されるリスクを特定し、発生する可能性を予測するために、独自のリスク管理プロセスを確立する。また、それがどの程度の損害をもたらすかの予測も行う。

リスクを低減し、コントロールするための実施戦略を考案し、その有効性を継続的に監視する。これにより、組織はサイバー攻撃をプロアクティブに最小化することができる。

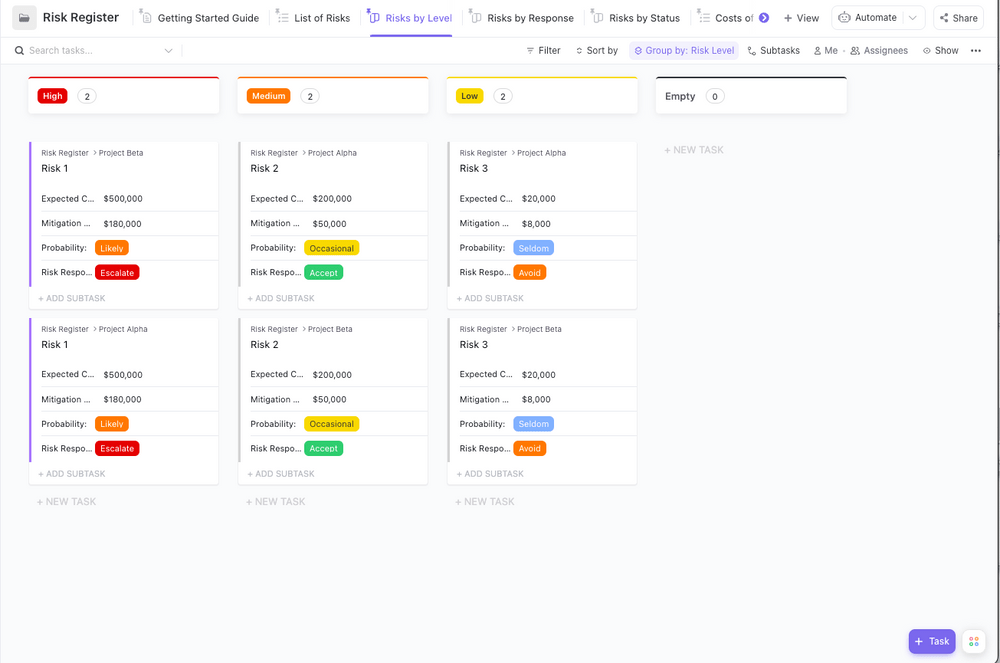

PRO TIP プロジェクトを管理し、リスクを回避する。 リスク登録テンプレート by ClickUp .このテンプレートには、ClickUpビュー、カスタムフィールド、カスタムステータスがあらかじめ用意されており、潜在的なリスクを簡単に追跡し、効果的な予防策を講じることができます。

プロジェクトを管理し、リスクを回避しましょう。 リスク登録 ClickUpによるフォルダテンプレート

ステップ5:緩和戦略の実施

組織内のサイバーセキュリティ・リスクの管理を開始し、緩和戦略を実施することから始めます。これは、潜在的なリスクをすべて特定し、評価した後にやることです。

新たなセキュリティ対策の実施

新たなセキュリティ対策を実施する際には、ソフトウェアのインストール、ネットワークのセグメンテーション、アクセス制御、侵入検知システム、およびサイバー攻撃を軽減するためのその他の制御を含めることになります。

既存のセキュリティ対策の更新

刻々と変化するデジタル環境に対応するため、常に最新の情報を入手しましょう。既存のセキュリティ設定を定期的にチェックし、そのための予算を確保しましょう。

/参照 https://clickup.com/ja/blog/35305/undefined/ 予算を確保する /%href/

脆弱性に対処し、アクセス制御を改善し、パスワードや暗号化プロトコルを強化するために、ソフトウェアの更新やパッチの適用、ハードウェアのアップグレードを実施するための予算を確保する。

インシデント対応プランを策定する。

インシデントの検出、深刻度の評価、レポート作成の手順を明確にする。どの組織でも、対応プランに特定の担当者を配置する必要があります。各メンバーは、インシデントが発生した場合に、カスタムやステークホルダーとコミュニケーションを取るための特定の役割を割り当てられるべきである。

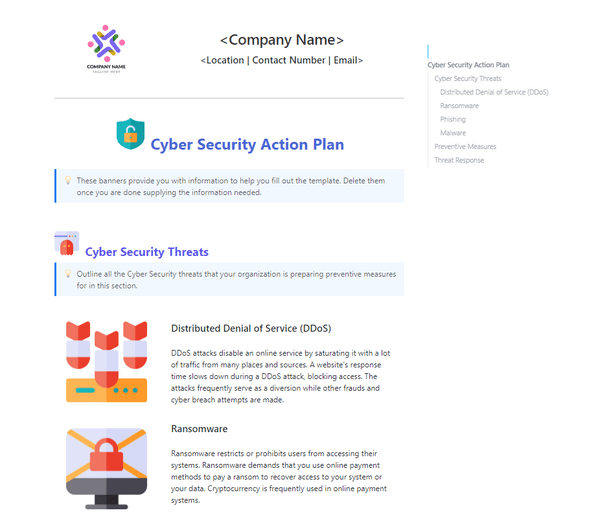

PRO TIP データは通常、ほとんどの組織にとって最も価値のある資産です。それは収益を生み出す鍵であり、データ保護は組織全体の成功にとって極めて重要である。このため、実行可能なサイバーセキュリティを構築する必要があるのです。 実施プラン は重要である。を使用する。 ClickUpによるサイバーセキュリティ行動プランテンプレート を使えば、チームに行動プランのための整理された詳細なアウトラインを与えることができる。

ClickUpのサイバーセキュリティ・アクションプラン・テンプレートを使って、整理された詳細なサイバーセキュリティ実施プランを作成する。

ステップ6:モニタリングとレビュー

サイバーセキュリティ対策の有効性を監視することは、新たな脅威に対して十分な保護を提供するために極めて重要であり、サイバーセキュリティ戦略とインシデント対応プランを見直すことで、更新が必要な領域を特定することができます。

リスク管理プロセスを定期的に評価する

脆弱性評価、ペネトレーションテスト、セキュリティログ監視、インシデント対応レポート分析、トレーニングなどの活動を定期的に実施する。 従業員擁護 セキュリティ意識に関する従業員の提唱 /%ref.は、これを達成するための方法である。

緩和策の評価

新たな脅威や脆弱性の発生は避けられないため、緩和策の評価は継続的なプロセスとなる。したがって、組織は常にプロアクティブであり続け、潜在的なインシデントに対応できるよう常に準備しておかなければならない。

必要に応じてフレームワークを更新する

評価が実施され、セキュリティギャップが特定されたら、セキュリティフレームワーク を更新することが重要である。組織は、現在のフレームワークを修正したり、より適切なフレームワークに置き換えたりする必要があるかもしれない。インフラストラクチャー、アプリケーション、ビジネスプロセスに変更を加えた場合は、その 変更の内容を評価する必要がある。 潜在的なサイバーセキュリティリスク と既存のフレームワークに統合される。サイバーセキュリティのフレームワークが一貫して更新され、改善されれば、組織はサイバー脅威に対して十分な備えができていることを保証できる。

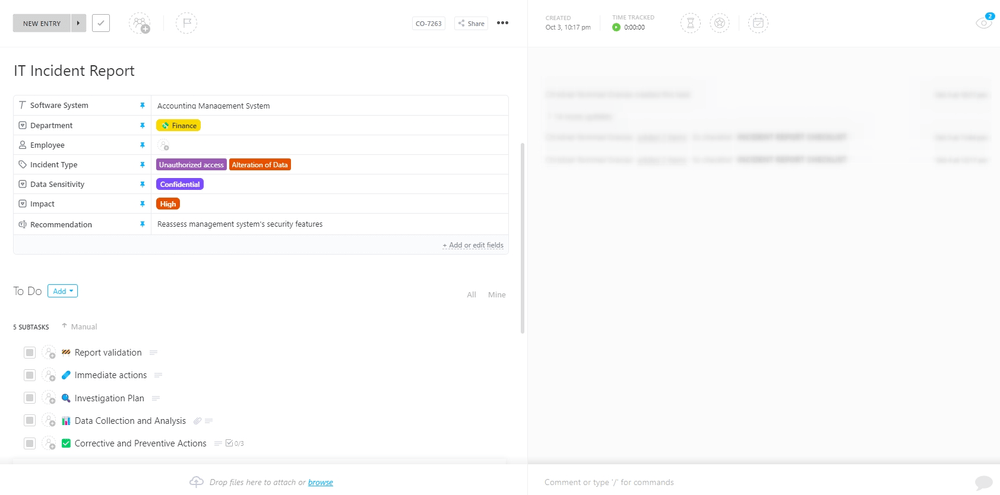

PRO TIP リスク管理プロセスを常に把握し、サイバーセキュリティプロセスのプランニング、管理、追跡を一箇所で行うには ClickUp オールインワンでセキュアなプロジェクト管理ツール。を含むテンプレートのライブラリにもアクセスできます。 ClickUpによるITインシデントレポートテンプレート .このテンプレートを使用して、インシデントレポートを作成し、その環境に関連する過去のすべてのインシデントの信頼できる記録を保存します。この記録は、現在のセキュリティ態勢を評価し、それに応じて将来の脅威に対するプランを立てるために使用できます。

インシデント発生時にClickUpタスクを作成し、正確な記録を残す。

リスク管理フレームワークでサイバーセキュリティをアップグレードする

リスク管理フレームワークを導入することで、ビジネスのすべての機密データと情報をサイバー脅威から守ることができます。また、潜在的なセキュリティリスクを容易に特定し、その影響に基づいて行動に優先順位を付け、最も重要なこととして、そのリスクを軽減するための対策を講じることができます。

ClickUpのようなツールは、非常に強力で セキュアなプロジェクト管理ツールである。 ClickUpを使えば、組織のプロトコルやプロジェクトをより効率的に管理することができます。ClickUpは幅広い範囲を提供します。 セキュリティ機能 データの暗号化、二要素認証、役割ベースの許可などのセキュリティ機能。私の仕事をセキュリティで保護し、チームメンバーに責任を負わせます。お客様のセキュリティとプライバシーがクリックアップの最優先事項であることを証明するため、クリックアップは最高水準のセキュリティに成功し、ISO 27001、ISO 27017、ISO 27018の認証を取得しました。

ClickUpに加え、以下のパートナーとも提携しています。 アップガード UpGuardは、サイバーセキュリティのプロバイダーである。UpGuardのプラットフォームは、ベンダーのリスク管理、データ漏洩検出、セキュリティ評価など、さまざまなサイバーセキュリティ・ソリューションを提供する。これにより、セキュリティリスクを管理し、業界規制に準拠していることを確認することができます。

全体として、オンライン攻撃からビジネスを守りたいのであれば、ClickUpやUpGuardのようなツールが役に立つだろう。組織を守るための対策を講じることで、組織の存続と成長を保証することができる。

マリテス・エルヴァス

はSEO業界で10年以上の経験を持つプロフェッショナル。コンテンツライターとしてキャリアをスタートさせた後、フルタイムの管理アシスタントに転身。近年は、アウトリーチマーケティングのスキルアップと最新のSEOトレンドの把握に注力している。2021年、彼女はグロース・マーケティング・スペシャリストとしてアップガードに入社し、幅広い知識と専門知識をチームにもたらしました。

マリテス・エルヴァス

はSEO業界で10年以上の経験を持つプロフェッショナル。コンテンツライターとしてキャリアをスタートさせた後、フルタイムの管理アシスタントに転身。近年は、アウトリーチマーケティングのスキルアップと最新のSEOトレンドの把握に注力している。2021年、彼女はグロース・マーケティング・スペシャリストとしてアップガードに入社し、幅広い知識と専門知識をチームにもたらしました。