プロジェクト管理には多くの責任、締め切り、深夜勤務、そして大量のコーヒーがつきものだ。

幸いなことに、相棒のちょっとした助けがあれば、常にトップを走り続けることができる: プロジェクト管理ソフトウェア .

これによって、コミュニケーションはかつてないほどシンプルに、簡単に、素早くなり、チームの生産性向上と成功につながります。

リモートプロジェクト管理は、プロジェクトマネージャーがハイブリッドチームをつなぎ、全員がプロジェクトの目標達成のために協力することを確実にするのに役立つ。その点では、プロジェクトがリモートで行われることを除けば、他のプロジェクト管理と何ら変わりはない。

そして、リモートチームの管理・運営は、サイバー犯罪リスクの増大というデリケートな問題をもたらす。

そこで、プロジェクト管理者が現在直面しているサイバーセキュリティ上の5大脅威と、それに対処するための10の方法を見ていこう!

2024年におけるサイバーセキュリティの5大脅威 サイバーセキュリティがビジネスを左右する .

企業はデータ上で機能し、データは企業にとって最も価値のある資産である。しかし、今日のデジタルの世界では、データはサイバー攻撃に対してより脆弱になっており、ハイブリッドワークやリモートワークの形態では、その脆弱性はさらに大きくなっている。

その データ漏洩とハッキングの増加 データ漏洩やハッキングの増加は、データ保護の欠如、世界的なパンデミックの影響、悪用の高度化に起因している。ビジネスは今、データ漏洩が引き起こす可能性のある問題をこれまで以上に認識している。

新しいEU法制への道を開いたデータ漏洩のひとつに、ウォンガ・ローン事件がある。この給料日ローン会社は2017年に重大なデータ漏洩に見舞われ、25万人のカスタマーの銀行情報が流出した。

ここでは、最も注意すべき重大なサイバー脅威と、それを防ぐためのヒントを紹介する。

1.マン・イン・ザ・ミドル

あなたと同僚がセキュリティで保護されたプラットフォームを介して会話しているにもかかわらず、誰かがあなたの会話を盗聴し、あなたから同僚に偽のメッセージを送っている。やばい!

ハッカーが個人情報や機密データにアクセスし、メッセージを操作するというものだ。

安全でない公衆Wi-Fiネットワークを使用すると、このようなことが起こる可能性がある。ハッカーは安全でない場所に侵入すると、マルウェアを送り込んで機密データを見つけ出そうとする。ハッカーは、顧客やビジネスパートナーのふりをすることもできる。

中間者攻撃の例

最近、ある脅威者がオランダのレジストラサイトDigiNotarのハッキングにより、GoogleやSkypeなどの著名なサイトの証明書500枚を入手しました。これらの証明書を使用して、攻撃者はMITM攻撃で信頼できるウェブサイトになりすまし、ミラーサイトでユーザーの認証情報を提供するように騙してデータを盗み出しました。この侵害により、最終的に約30万人のイランのGmailアカウントに影響が及び、DigiNotarは破産を宣言した。

2.古典的なSQLインジェクション

休暇の準備をしていて、ハワイアンドレスを買いたいとしよう。ブラウザを開き、検索バーに「ハワイアンドレス」と入力する。検索バーが悪意のあるコードに感染している場合、ハワイアンドレスのリストは表示されますが、あなたの個人情報を見つけるためにあなたの質問を使用します。😬

ハッカーはSQLコードの一部を使ってデータベースを改ざんし、SQLインジェクションとして知られるサイバー攻撃で、潜在的に重要な情報へのアクセスを得ます。SQLインジェクションは、SQLベースのデータベースを使用するあらゆるウェブアプリケーションやサイトに使用される可能性があり、最も一般的で危険なタイプの攻撃の1つです。

SQL 攻撃の例

この種のサイバー攻撃の被害者には、ソニー・ピクチャーズ、ターゲット、リンクトイン、エピック・ゲームズなどがいる。2018年に発生したCiscoのケースは、最も広く知られている攻撃の1つだ。Cisco Prime License ManagerにSQLインジェクションの脆弱性が見つかったのだ。

攻撃者はライセンス管理が導入されているシステムへのシェルアクセスを得ることができた。しかし、恐れることはない。それ以来、シスコはこの問題にパッチを当てることに成功している。

このバグはもう十分古いものだが、私たちはまだ永久にこのバグを潰すことはできない。このバグは最も古いサイバー脅威のひとつと考えられているが、いまだに多くの問題を引き起こしている。

3.マルウェアの増加

マルウェアをダウンロードし、ハッカーがあなたの個人データを入手するのを手助けするまでは、楽しいことばかりだ。マルウェアとは、害を及ぼすファイルやプログラムの総称で、ワーム、トロイの木馬、ウイルス、ランサムウェアなどが含まれる。

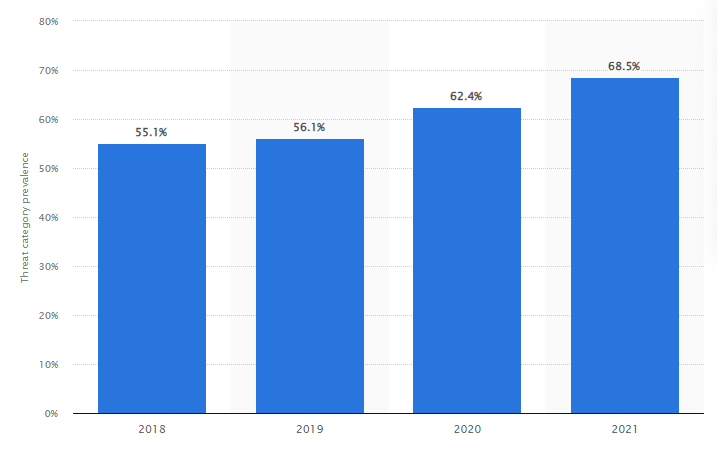

2021年までに、 68.5% の企業がマルウェア攻撃を経験している。レポート作成によると、この増加はCOVID-19の流行の高まりを背景としている。

さらに、犯罪者は、規模に焦点を当てた自動化ランサムウェアキャンペーンから、確立されたビジネスに対するよりターゲットを絞った恐喝へと移行した。この変化により、ランサムウェアはより収益性が高くなり、最終的には犯罪組織の注目を集めるようになった。

この新しい恐喝テクニックの使用が増えたことで、ランサムウェアの発生は悪化した。

Via Statistica

マルウェア攻撃の例

最も有名な攻撃の一つは WannaCryランサムウェア攻撃 は1日で23万台以上のコンピュータを感染させ、40億ドルの損失をもたらした。

4.洗練されたフィッシング・テクニック

フィッシングとは、ソーシャル・エンジニアリングの一フォームで、攻撃者が偽のメッセージを送り、個人情報を提供させたり、被害者のインフラに有害なソフトウェアをインストールさせたりすることを目的としている。

フィッシング手口の例

Ubiquiti Networksは、不幸にも2015年にフィッシング攻撃を受け、ビジネスで4,670万ドルの損害を被りました。攻撃者は同社の最高経理責任者に、秘密裏に買収を完了させるために一連の送金を行う権限を与えました。

ハッカーは同社のCEOと弁護士を装った。同社はポーランド、ハンガリー、中国、ロシアのアカウントに17日間にわたり14回の電信支払いを行った。

ユビキチがこの問題に気づいたのは、香港の銀行アカウントが詐欺のターゲットになった可能性があるという警告をFBIから受けた後だった。このため、ビジネスは今後の送金をすべて停止し、奪われた4,670万ドル(同社の現金の約10%)をできるだけ取り戻す努力をすることが可能になった。

5.頻発するサービス拒否攻撃

この種のサイバー攻撃は、ネットワークのシャットダウンを引き起こし、ユーザーをアクセス不能にする。ハッカーには政治的または社会的目標がある可能性があり、例えば、気に入らない活動をする企業に対するキャンペーンを開始する。

時には、ハッカーはDDoS攻撃をただ楽しむために、そしてシステムをダウンさせるために開発した最新のテクニックを自慢するために使用することもあります。

サービス拒否攻撃の例

2020年2月、Amazon Web Servicesが大規模なDDoS攻撃のターゲットになりました。これは最近の歴史の中で最も深刻なDDoS攻撃であり、無名のAWS顧客をターゲットにConnectionless Lightweight Directory Access Protocol(CLDAP)リフレクションと呼ばれる手法を使用した。

脆弱性のあるサードパーティのCLDAPサーバーに依存するこの手法を用いると、被害者のIPアドレスに配信されるデータ量は56~70倍に増加する。この攻撃のピークは、3日間にわたり1秒あたり2.3ギガバイトという驚くべきものでした。

サイバーセキュリティの脅威に対処する10の方法

ハッカーはますますクリエイティブになり、私たちに汗をかかせている。

こうした脅威と戦うために、潜在的なサイバー脅威からビジネスを守り抜くための10の方法をご紹介します。

1.安全なプロジェクト管理ツールとクラウドストレージサービスを選ぶ

プロジェクト管理ツールは、特にプロジェクトの進捗を追跡し、チームのコミュニケーションを向上させるために、今や必需品です。しかし、現在利用できるすべての仕事ツールがセキュリティで保護されているわけではない。

セキュリティとは、情報漏えいを最小限に抑えるための適切な著者対策が施されたプラットフォームを意味します。

ClickUpをダウンロードして、いつでもどのデバイスからでもアクセスできるようにしよう。 ClickUp は最も セキュリティの高いコラボレーションツール 今日利用可能なセキュアなコラボレーションツールです。アプリケーションのパフォーマンスと全体的なユーザーエクスペリエンスに配慮しながら、セキュアな環境を提供します。

実際、SOC 2コンプライアンス、ISO 27001、ISO 27017、ISO 27018認証を継続的に取得している。これら ISO認証 は、クリックアップの顧客データ保護へのコミットメントと、世界中のあらゆるサイズのカスタマーサポートへの備えを証明するものです。

そのセキュリティ機能をご覧ください:

- /参照 https://docs.clickup.com/en/articles/2601429-two-factor-authentication 二要素認証 /%href/ は、ワークスペースを不正アクセスから保護します。

- ClickUpオンラインアプリケーションでの会話はすべて256ビットSSL暗号化通信で保護されます。

- /を使用しています。 https://docs.clickup.com/en/articles/3937224-custom-permissions カスタム許可 /カスタム権限 各チームメンバーに独自の許可設定を与えることで、必要な情報だけを見ることができます。

- のプライバシーを使って、誰が何を見るか、誰がワークスペースに追加されるかをコントロールできます。 /を使用して、誰が何を見るか、誰がワークスペースに追加されるかをコントロールできます。 https://docs.clickup.com/en/articles/2478963-share-spaces-folders-lists-and-tasks。 スペース、フォルダ、リスト /スペース、フォルダ、およびリスト

また、重要なデータを保管するクラウド・サービスも必要だ。

/クラウドサービスも必要です。 https://blog.internxt.com/how-internxt-protects-your-data/ 安全性の高い一元化された場所に保管する必要がある。 /%href/

サイバーセキュリティチームが監視できる。 インターネクスト は、ピアツーピアのファイル共有、ブロックチェーン、クラウドストレージを統合した分散型クラウドストレージプラットフォームである。

/を統合した分散型クラウドストレージプラットフォームである。 https://blog.internxt.com/tag/encryption/。 エンドツーエンドの暗号化.あなたのファイルは、さまざまな国のサーバー場所に分割されて保存されるため、プライベート性とセキュリティがさらに強化されます。 やること。そして、私たちを信じてください!

プロジェクトのライフサイクルを通じて、情報セキュリティが継続的な関心事として扱われ、そのように管理されるようにする。

3.オンライン・セキュリティの専門家を雇う

プロジェクトにセキュリティの役割を追加し、責任を割り当てることによって、プロ ジェクトプロセスを改善する。

知識と経験の豊富なセキュリティチームは、大きな財産である。セキュリティ要件がプロジェクトのプランニングやリソースにどのような影響を与えるか、また、どのような監視が必要かをアドバイスしてくれます。

セキュリティ・マネージャーとセキュリティ・アナリストは、現在最も求められているサイバーセキュリティ・ポジションの2つです。

セキュリティ・アナリストは、侵害を阻止し、以前の攻撃によって引き起こされた損害を修復することを担当します。一方、セキュリティ・マネージャーは、機密情報を保護するためのセキュリティ・プランの策定とポリシーの実施を担当します。

4.アンチウイルスとVPN技術の使用

コンピューターやスマートフォンを保護するために、信頼できるバーチャル・プライベート・ネットワーク(VPN)を利用しましょう。VPNは政府機関やハッカーからあなたの身元を守り、IPアドレスやデータを隠します。VPNは、ハッカーがあなたのオンライン活動をスパイするのを防ぎます。 ウイルス対策ソフト も欠かせない。このソフトウェアは、アドウェア、トロイの木馬、ワームなどのソフトウェアウイルスを検出し、防止するために設計されたプログラムの設定です。

データ泥棒は、この2つの安全策があれば、あなたの利息ははるかに少なくなる。

これであなたを害や危険から守れるとは言わないが、やることは確かだ。

VPNは、あなたに追跡不可能なスーパーパワーを与えてくれる。💪

5.サードパーティやベンダーのアクセスをセキュリティで保護

サードパーティ・ベンダーのリスクは、3つのカテゴリーに分類される:運用、トランザクション、コンプライアンス/規制。

ここでは、サードパーティの危険やリスクから会社を守る方法をいくつか紹介する:

- サードパーティー・ベンダーの調査に時間をかける。将来、会社がリスクを負うのを防ぐことができる。

- ベンダーに影響を及ぼす可能性のある状況を記録しておく。

- サードパーティ業者の監視には、データ流出の問題も含めるべきである。設定ミスのデバイスやターゲット・キャンペーンにより、組織のデータが流出する可能性がある。

6.信頼できる情報源を選ぶ

既知の信頼できる情報源にこだわることは、サイバー脅威に対処する一つの方法である。つまり、信頼できるサービスや生産性のプロバイダーと接続し、信頼できる支払い方法やウェブサイトのみを使用することである。

何か良すぎると思われるものがあれば、それは真実である可能性が高く、何かおかしいと感じたら、それは真実ではない可能性が高いことを覚えておいてください。💡

情報源が信頼できるかどうかを確認する方法はいくつかあります。

- ドメイン名.edu"、".gov"、".org"、".com"など、ウェブサイトのドメイン名に続く3文字を見てください。.eduと.gov_で終わるウェブサイトは、一般的に信頼できる。

- ソース:論文や研究の著者リストがあるか。ある場合、信頼できる情報源への引用やリンクが張られているか。履歴書はやること?

- 追加情報他の信頼できるウェブサイトを利用し、見つけた情報の完全性や信憑性をチェックするようにしましょう。第一の情報源に反論する信頼できるウェブサイトを発見した場合、追加調査が必要になることがあります。

7.信頼できる情報源を選ぶ

オンライン・サイバー攻撃だけでなく、コンピューターからコンピューターへと移行するデータ・セキュリティの脅威もある。彼らはラップトップを追跡し、あなたが知らないうちに侵入することができる。ワームやトロイの木馬には、その痕跡があちこちに残っている。

ファイアウォールの設置は データ・セキュリティ .ファイアウォールは、インターネットトラフィックを制御してネットワークを保護します。ハッカーや不要なネットワークトラフィックからコンピュータやネットワークを保護し、コンピュータやネットワークの周囲にセキュリティの境界を作り、潜在的に危険な受信データをブロックします。

さらに、このシステムは悪意のある送信トラフィックを選別することもできます。こうすることで、ファイアウォールで保護されたデバイスがボットネット(攻撃者が制御するインターネット接続デバイスの大規模な集合)に参加する可能性を低減します。

ファイアウォールには、パケット・フィルタリング・ファイアウォール、回線レベル・ゲートウェイ、アプリケーション・レベル・ゲートウェイ、ステートフル・インスペクション・ファイアウォール、次世代ファイアウォールの5種類がある。危険なウェブサイトへのアクセスを制限し、機密データの漏洩を阻止することができる。

8.サイバーセキュリティ・テストの導入

サイバーセキュリティ・テストの導入を検討し、ITシステムとインターネット間のすべての接続を徹底的にチェックすべきである。弱点がないかテストしなければ、十分な時間があれば、誰でもデータベースやネットワーク・インフラにアクセスし、大混乱を引き起こすことができる。

また、プロジェクト管理段階を通じて、従業員の行動や一般的な手順もテストする必要がある。ビジネス資産への許可方法を調べ、機密データをできるだけ安全に保護するためのルールを考えましょう。

9.パスワード管理と多要素認証の導入

パスワードが漏洩すると、ハッカーやサイバー犯罪者がシステムに侵入してデータを盗むことができる。

パスワードは、少なくとも10文字以上あれば推測が難しくなります。数字、記号、大文字と小文字を組み合わせれば、パスワードの完成です。

常に パスワードの難易度をチェックする を確認してください!

また、多要素認証を有効にしましょう。多要素認証は常に有効であるべきですが、サードパーティパートナーがリモートワークで未知のデバイスを使ってネットワークにアクセスする場合は特に重要です。

クレデンシャルの盗難を減らすために、クレデンシャルは個々のユーザーごとにユニークであるべきです。クレデンシャルを元関係者の代理に渡してはならない。SMSや電子メールの代わりに、RFID(Radio Frequency Identification)カードや生体認証など、企業が管理できる第2または第3の要素の使用を検討する。ビジネス関係が終了したら、必ずアカウントを閉鎖する。

10.ソフトウェアを定期的にアップデートする

ソフトウェアを定期的にアップデートすることで、セキュリティの脆弱性から身を守ることができます、 パフォーマンスを向上させる を向上させ、最新の機能やバグフィックスへのアクセスを提供する。

潜在的な脅威を定期的にスキャンすることも、システム上の悪質な活動や不審な動作を特定する注文には不可欠です。悪意のある攻撃の被害に遭うリスクを減らすためには、ソフトウェアを常に最新の状態に保つことが重要です。

関連:* リスク管理テンプレート

セキュアなツールでオンラインセキュリティを強化しよう

サイバー脅威やオンラインの脆弱性に対抗するためには、安全でセキュアであることが証明されているプロジェクト管理ツールを選ぶことが重要です。今使っている仕事ツールに自信がないのなら、そろそろ買い替え時だ。次のプロジェクトでは、強力なサイバーセキュリティと安全なデジタルストレージをプロジェクトのあらゆる側面に組み込みましょう。

ゲストライター:_:*:・( ̄∀ ̄)

ミア・ナウモスカ

_の最高マーケティング責任者である。

ミア・ナウモスカ

_の最高マーケティング責任者である。

/%href/ _https://internxt.com/ _インターネクスト {cH0000ffff}_ffff}そして

_クラス最高のプライバシーとセキュリティに基づく、ゼロナレッジのクラウドストレージサービスです。