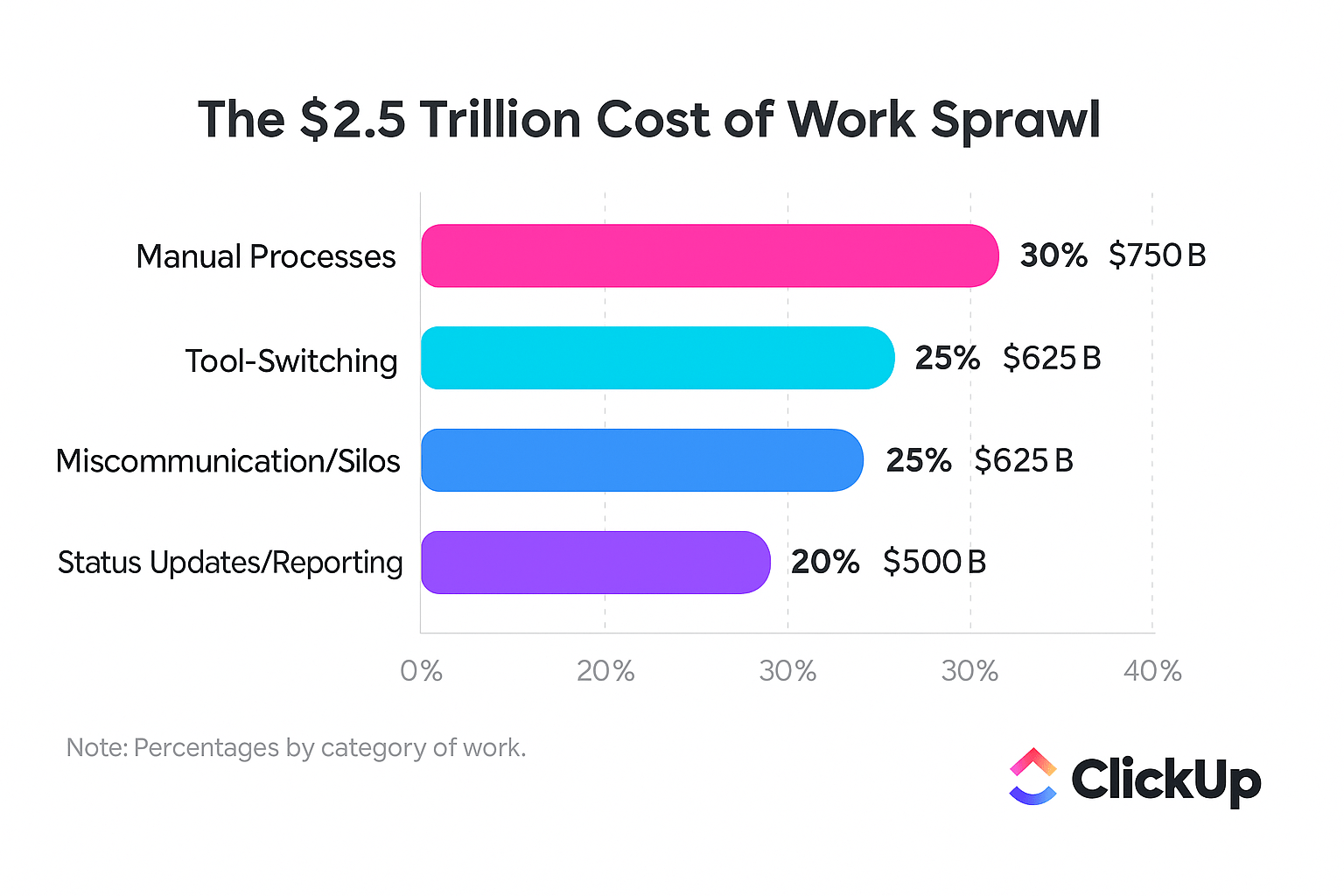

Menurut studi dari Consortium for Information & Software Quality, cacat perangkat lunak menghabiskan $2,41 triliun per tahun bagi ekonomi AS, dengan kerentanan keamanan menyumbang sebagian besar dari kerugian tersebut—masalah yang terus berlanjut karena 45% perusahaan AS masih melaporkan masalah kualitas yang menghabiskan $1-5 juta per tahun.

Artikel ini akan memandu Anda dalam menerapkan praktik pengkodean aman menggunakan pemindaian berbasis AI dari Amazon Q Developer langsung di IDE Anda. Anda juga akan belajar cara melacak dan memperbaiki kerentanan tersebut di ClickUp untuk menutup celah antara menemukan masalah dan memperbaikinya secara aktual.

Apa Itu Pengodean Aman dengan Amazon Q Developer?

Tim Anda sedang mengimplementasikan kode, tetapi pemindaian keamanan dilakukan begitu terlambat dalam proses sehingga terasa seperti hal yang terlupakan. Saat kerentanan terdeteksi, kode sudah dikomitmen, direview, dan mungkin bahkan sudah diimplementasikan.

⭐ Template Terpilih

Template Pengembangan Perangkat Lunak ClickUp dirancang untuk tim produk, desain, teknik, dan QA untuk merencanakan, membangun, dan meluncurkan dalam satu ruang kolaboratif. Scrum atau Kanban? Semuanya ada di sini.

Hal ini memaksa pengembang Anda untuk menghentikan pekerjaan mereka, menggali kode lama yang hampir tidak mereka ingat pernah ditulis, dan mencoba memperbaiki masalah yang seharusnya sudah terdeteksi berhari-hari sebelumnya. Perpindahan konteks yang konstan ini menghambat momentum dan menciptakan gesekan antara tim pengembangan dan tim keamanan.

Inilah masalah yang diselesaikan oleh pemrograman aman dengan Amazon Q Developer. Ini adalah pendekatan yang menggunakan alat yang didukung AI untuk mengidentifikasi dan memperbaiki kerentanan keamanan langsung di lingkungan pengembangan terintegrasi (IDE) Anda saat Anda menulis kode.

Hal ini penting bagi tim mana pun yang mengimplementasikan kode produksi, baik Anda sedang mengembangkan alat internal maupun aplikasi yang berinteraksi langsung dengan pelanggan. Ulasan kode manual tidak dapat diskalakan, dan alat keamanan mandiri sering kali menghasilkan peringatan yang berisik dan generik yang dengan cepat diabaikan oleh pengembang.

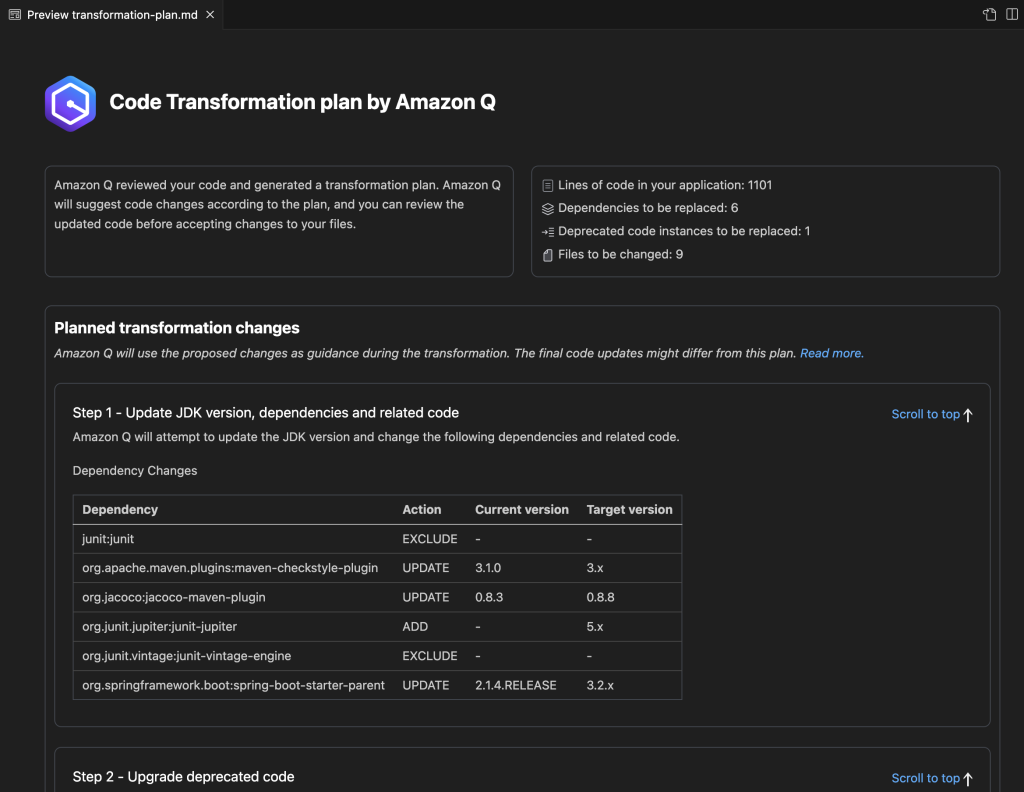

Amazon Q Developer mengintegrasikan pengujian keamanan aplikasi statis (SAST) langsung ke dalam alur kerja pemrograman Anda. Ia menganalisis kode Anda secara real-time, mengidentifikasi masalah umum namun berbahaya sebelum kode tersebut dikomitmen.

- SQL injection: Mencegah penyerang memanipulasi kueri basis data Anda.

- Kredensial yang dikodekan secara statis: Mencegah informasi sensitif seperti kunci API terpapar dalam kode sumber Anda.

- Ketergantungan yang tidak aman: Memberikan peringatan tentang kerentanan yang diketahui dalam perpustakaan pihak ketiga yang Anda gunakan, hal ini sangat penting mengingat paket berbahaya dalam sumber terbuka telah meningkat 156% secara tahunan.

Amazon Q tidak hanya mengidentifikasi masalah—ia juga menghasilkan kode perbaikan spesifik yang dapat Anda tinjau dan terima dengan satu klik. Keamanan menjadi bagian alami dan bermanfaat dari proses pengembangan, bukan hambatan yang menjengkelkan. Tim Anda kini dapat menulis kode yang lebih aman sejak awal, mengurangi waktu dan biaya untuk memperbaiki kerentanan di kemudian hari. ✨

Sebelum membahas Amazon Q Developer secara spesifik, penting untuk memahami lanskap yang lebih luas dari alat pemrograman modern yang dapat meningkatkan alur kerja pengembangan Anda. Video ini memberikan gambaran umum tentang berbagai alat pemrograman yang dianggap berharga oleh para pengembang untuk meningkatkan produktivitas dan kualitas kode mereka.

Cara Menjalankan Pemindaian Keamanan di Amazon Q Developer

Melakukan pemindaian adalah langkah pertama, tetapi mengetahui kapan dan bagaimana melakukan pemindaianlah yang membuat proses ini efektif. Tujuannya adalah untuk mendeteksi masalah sebelum masalah tersebut mencapai sistem kontrol versi, sehingga seluruh siklus pengembangan Anda menjadi lebih aman.

Amazon Q menawarkan berbagai mode pemindaian yang sesuai dengan alur kerja Anda, baik Anda lebih suka pemeriksaan on-demand, analisis latar belakang berkelanjutan, atau gerbang pipa otomatis.

Pemindaian ini berfungsi di berbagai bahasa pemrograman populer, termasuk Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin, dan Scala, dengan tingkat analisis yang bervariasi.

Konfigurasikan Amazon Q Developer di IDE Anda

Pertama, pastikan Anda memiliki prasyarat yang diperlukan: akun AWS atau ID AWS Builder gratis untuk otentikasi, IDE yang didukung (seperti VS Code, IDE JetBrains seperti IntelliJ atau PyCharm, atau Visual Studio), dan kredensial AWS yang dikonfigurasi dengan benar beserta izin yang diperlukan untuk menjalankan pemindaian keamanan.

Dengan fitur-fitur tersebut, ikuti langkah-langkah berikut untuk memulai:

- Buka pasar ekstensi IDE Anda dan cari ekstensi Amazon Q Developer, lalu instal.

- Otentikasi ekstensi menggunakan kredensial AWS atau AWS Builder ID Anda saat diminta.

- Konfigurasikan pengaturan ruang kerja Anda untuk mengaktifkan pemindaian keamanan dan sesuaikan preferensi apa pun.

- Jalankan pemindaian uji pada satu file untuk memverifikasi bahwa koneksi berfungsi dengan benar.

Jika pemindaian tidak berjalan sesuai harapan, pertama pastikan bahasa pemrograman file tersebut didukung oleh Amazon Q. Selanjutnya, verifikasi bahwa kredensial AWS Anda benar dan memiliki izin IAM yang diperlukan untuk pemindaian keamanan.

Jalankan pemindaian proyek dan pemindaian otomatis.

Amazon Q menyediakan dua cara utama untuk memindai kode Anda secara lokal: pemindaian proyek dan pemindaian otomatis. Masing-masing memiliki tujuan berbeda dalam alur kerja Anda.

Pemindaian proyek adalah analisis yang dipicu secara manual terhadap seluruh basis kode Anda atau direktori spesifik yang Anda pilih. Bayangkan ini sebagai pemeriksaan menyeluruh untuk kode Anda. Pemindaian ini sangat cocok untuk dijalankan sebelum Anda membuat pull request atau melakukan commit perubahan besar, memastikan Anda tidak memperkenalkan kerentanan baru.

Untuk menjalankan pemindaian proyek:

- Buka panel Amazon Q di dalam IDE Anda

- Pilih "Run Project Scan" atau gunakan pintasan keyboard yang sesuai.

- Pilih cakupan pemindaian: proyek lengkap Anda, folder tertentu, atau hanya file yang saat ini terbuka.

- Periksa temuan yang muncul di panel temuan keamanan.

Pemindaian otomatis (tersedia dengan Amazon Q Developer Pro) memberikan umpan balik berkelanjutan dan real-time dengan memindai file di latar belakang setiap kali Anda menyimpannya. Ini mendeteksi masalah begitu mereka ditulis, mencegah mereka menjadi bagian dari masalah yang lebih besar.

Anda dapat mengaktifkan fitur ini di pengaturan Anda untuk mendapatkan peringatan instan tanpa mengganggu alur kerja Anda. Jika peringatan terasa terlalu mengganggu selama pengembangan intensif, Anda dapat menyesuaikan sensitivitas agar hanya menampilkan temuan prioritas tinggi.

Review dan terapkan saran perbaikan keamanan.

Menemukan kerentanan hanyalah setengah dari perjuangan; Anda juga perlu memahami dan memperbaikinya. Amazon Q memudahkan hal ini dengan menyediakan konteks yang kaya untuk setiap temuan. Setiap peringatan mencakup:

- Peringkat keparahan: Membantu Anda memprioritaskan apa yang perlu diperbaiki terlebih dahulu (Kritikal, Tinggi, Sedang, Rendah)

- Lokasi kode yang terpengaruh: Menunjukkan file dan nomor baris tepat di mana masalah tersebut terdapat.

- Penjelasan risiko: Menjelaskan mengapa kode tersebut merupakan kerentanan dan dampak potensialnya.

- Saran perbaikan: Menyediakan kode yang dihasilkan oleh AI untuk mengatasi masalah tersebut.

Saat Anda siap menerapkan perbaikan, cukup klik pada temuan untuk meninjau penjelasan detail dan perubahan kode yang diusulkan. Jika saran tersebut terlihat baik, Anda dapat menerimanya untuk menerapkan perbaikan secara otomatis. Untuk masalah yang lebih kompleks terkait logika bisnis spesifik Anda, Anda mungkin perlu memodifikasi saran tersebut sedikit.

Gunakan kode yang dihasilkan oleh AI sebagai titik awal yang andal, bukan selalu sebagai jawaban akhir. Setelah menerapkan perbaikan, Anda dapat memindai ulang berkas untuk memastikan kerentanan telah teratasi. 🛠️

🎥 Tonton video ini untuk mempelajari cara membuat daftar periksa tinjauan kode yang efektif.

Integrasikan pemindaian keamanan Amazon Q ke dalam pipeline CI/CD.

Meskipun pemindaian lokal sangat baik untuk mendeteksi masalah sejak dini, mengintegrasikan keamanan ke dalam pipeline Continuous Integration/Continuous Deployment (CI/CD) Anda menciptakan gerbang keamanan yang esensial. Pemeriksaan otomatis ini memastikan bahwa kode yang rentan tidak masuk ke cabang utama Anda atau diimplementasikan ke lingkungan produksi, yang merupakan landasan dari strategi keamanan AWS DevOps modern.

Anda dapat menambahkan langkah pemindaian Amazon Q ke pipeline pembangunan utama apa pun, termasuk AWS CodePipeline, GitHub Actions, GitLab CI, atau Jenkins. Kunci utamanya adalah mengonfigurasinya untuk berjalan secara otomatis pada permintaan pull dan commit ke cabang utama Anda.

Berikut adalah konfigurasi umum:

| Tahap Pipeline | Jenis Pemindaian | Tindakan yang Direkomendasikan |

|---|---|---|

| Pull Request | Pemindaian Bertahap | Blokir penggabungan jika ditemukan kerentanan kritis atau berisiko tinggi. |

| Komitmen Cabang Utama | Pemeriksaan Proyek Lengkap | Blokir proses pembangunan pada temuan kritis, dan kirim peringatan untuk temuan dengan tingkat keparahan sedang. |

| Jadwal (Malam) | Pemindaian Komprehensif | Generate laporan pemindaian kode lengkap untuk kepatuhan dan analisis tren. |

Saat mengatur ini, Anda perlu menyeimbangkan ketelitian keamanan dengan kecepatan pembangunan. Menjalankan pemindaian proyek penuh pada setiap commit dapat memperlambat proses CI Anda. Kompromi yang baik adalah menggunakan pemindaian incremental yang lebih cepat pada pull requests dan menyisihkan pemindaian penuh dan komprehensif untuk penggabungan ke cabang utama atau untuk pembangunan malam yang dijadwalkan.

Akhirnya, konfigurasikan pipeline Anda untuk mengekspor laporan pemindaian dalam format standar seperti SARIF untuk kepatuhan dan jejak audit Anda.

📮ClickUp Insight: 1 dari 4 karyawan menggunakan empat atau lebih alat hanya untuk membangun konteks di tempat kerja. Rincian penting mungkin tersembunyi dalam email, dijelaskan dalam thread Slack, dan didokumentasikan dalam alat terpisah, memaksa tim untuk membuang waktu mencari informasi daripada menyelesaikan pekerjaan.

ClickUp mengintegrasikan seluruh alur kerja Anda ke dalam satu platform terpadu. Dengan fitur seperti ClickUp Email Project Management, ClickUp Chat, ClickUp Docs, dan ClickUp Brain, semuanya tetap terhubung, sinkron, dan dapat diakses secara instan. Ucapkan selamat tinggal pada "bekerja tentang pekerjaan" dan rebut kembali waktu produktif Anda.

💫 Hasil Nyata: Tim dapat menghemat 5+ jam setiap minggu menggunakan ClickUp—itu setara dengan lebih dari 250 jam per tahun per orang—dengan menghilangkan proses manajemen pengetahuan yang usang. Bayangkan apa yang dapat diciptakan tim Anda dengan tambahan satu minggu produktivitas setiap kuartal!

📚 Baca Juga: DevOps vs Agile: Panduan Lengkap

Cara Melacak Kerentanan Keamanan di ClickUp

Menemukan kerentanan dengan pemindai adalah langkah awal yang bagus, tetapi tidak berguna jika temuan tersebut hilang di spreadsheet atau sistem tiket terpisah.

Ketika peringatan keamanan berada di satu alat, tugas pengembangan di alat lain, dan komunikasi tim di alat ketiga, Anda menciptakan penyebaran konteks — di mana tim menghabiskan berjam-jam mencari informasi di aplikasi yang terputus. Ketidakselarasan ini adalah tempat kerentanan terlewatkan, tenggat waktu terlewat, dan postur keamanan Anda melemah.

Eliminasi kerumitan kerja ini dengan mengonsolidasikan seluruh alur kerja perbaikan kerentanan Anda di ClickUp. Ini menyediakan sumber kebenaran tunggal di mana Anda dapat mengubah hasil pemindaian menjadi tugas yang dapat ditindaklanjuti dengan kepemilikan yang jelas, prioritas, dan batas waktu.

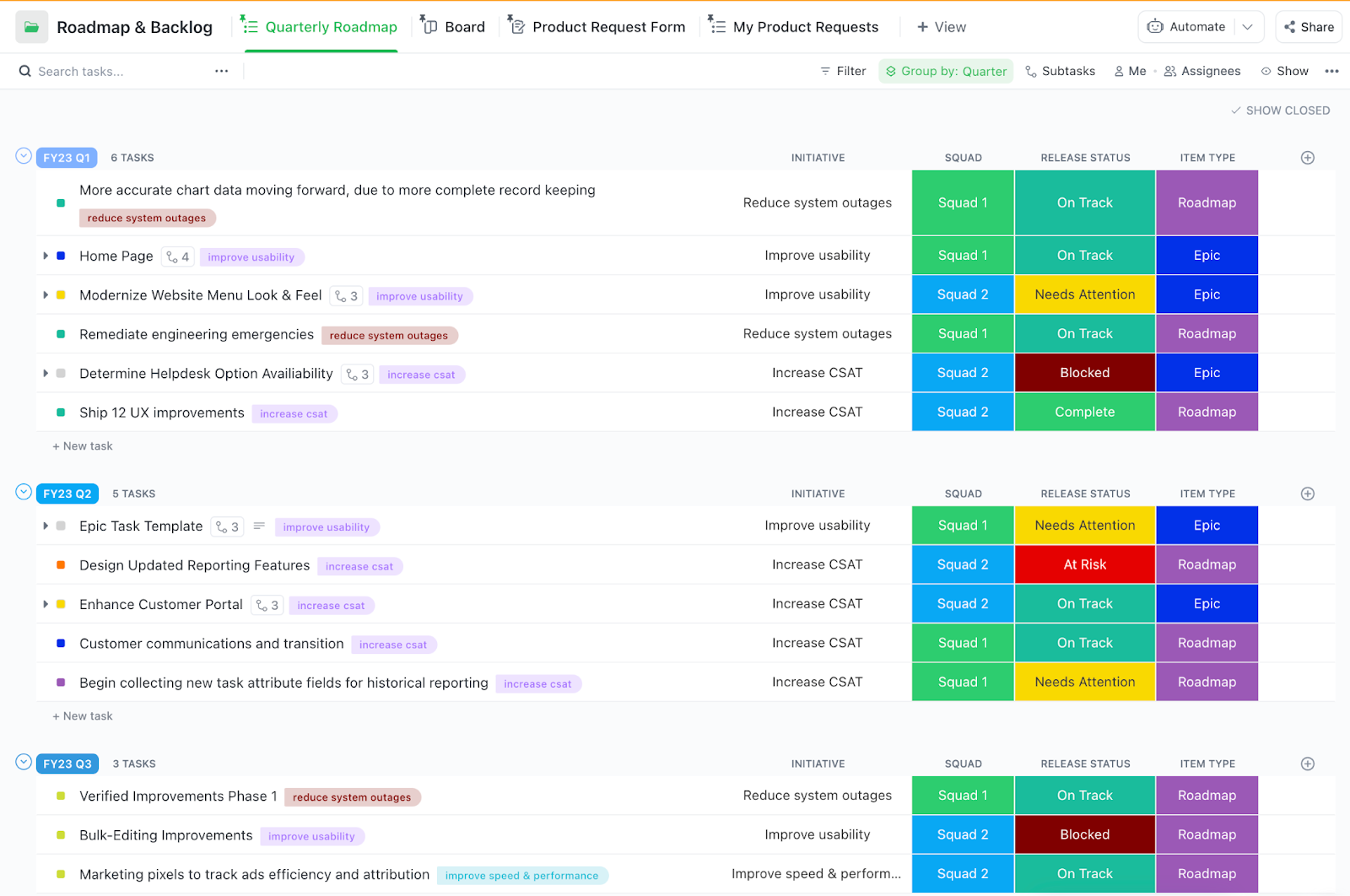

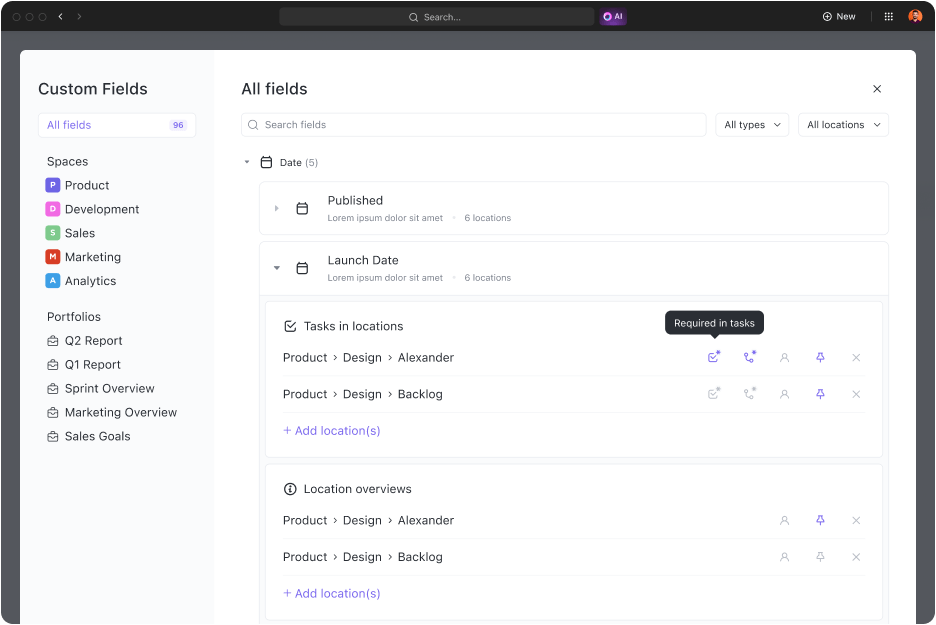

Mulailah dengan membuat daftar ClickUp atau folder ClickUp khusus untuk semua masalah keamanan. Hal ini menjaga agar masalah tersebut terorganisir dan terlihat oleh seluruh tim teknik dan keamanan.

Hentikan pemborosan waktu dengan menyalin dan menempelkan data secara manual antar alat. Gunakan ClickUp Custom Fields untuk mencatat semua informasi kritis untuk setiap kerentanan. Anda dapat membuat bidang untuk melacak:

- Tingkat Keparahan: Bidang dropdown dengan opsi seperti Kritis, Tinggi, Sedang, dan Rendah

- Komponen yang Terkena Dampak: Bidang teks untuk mencatat jalur file atau layanan

- Sumber Pemindaian: Menu tarik-turun untuk menentukan apakah temuan berasal dari Amazon Q, pemindaian pipeline, atau tinjauan manual.

- Referensi CVE: Bidang URL untuk menghubungkan langsung ke entri basis data kerentanan resmi.

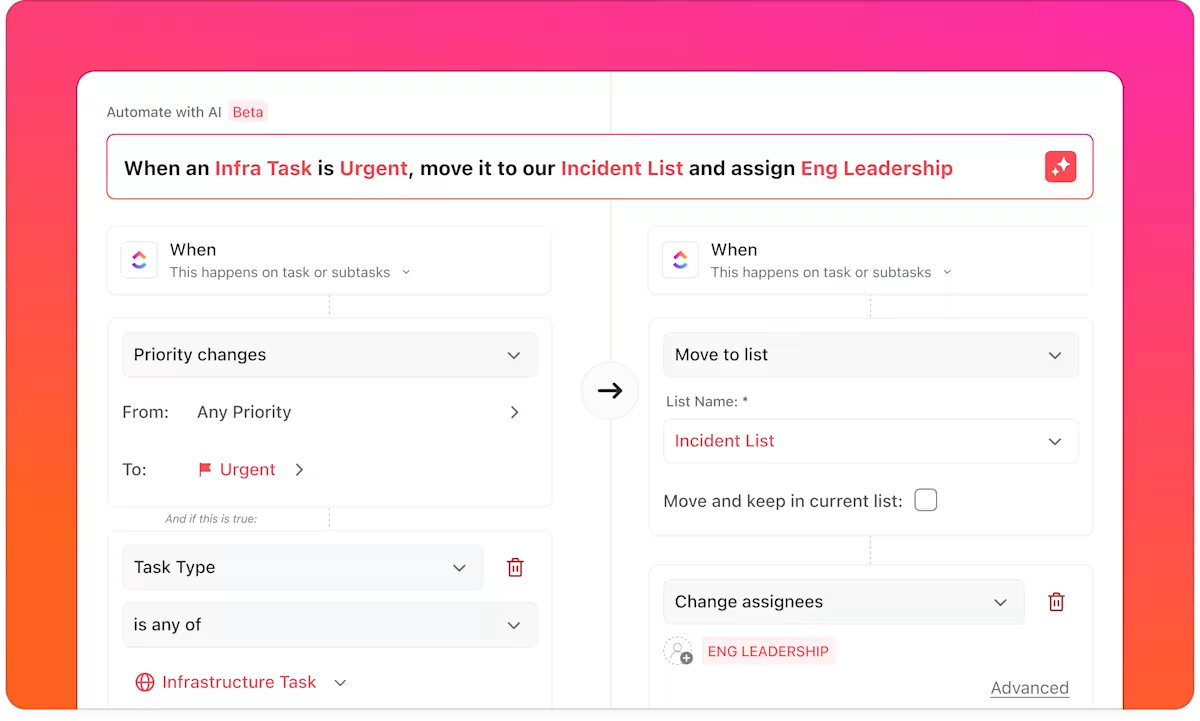

Selanjutnya, otomatiskan proses triase Anda dengan ClickUp Automations. Alih-alih manajer secara manual menugaskan setiap tiket baru, buat aturan yang melakukannya untuk Anda.

Misalnya, otomatisasi dapat dipicu setiap kali tugas baru dibuat: jika tingkat keparahan adalah “Kritikal,” tugas tersebut secara otomatis ditugaskan kepada pengembang senior dengan batas waktu mendesak. Jika tingkat keparahan adalah “Sedang,” tugas tersebut dapat ditambahkan ke daftar tugas sprint berikutnya.

Dapatkan wawasan instan tentang utang keamanan tim Anda—masalah yang memengaruhi 50% organisasi menurut penelitian terbaru—tanpa harus menggali ratusan tugas dengan memvisualisasikan data keamanan Anda secara real-time menggunakan Dashboard ClickUp yang dapat disesuaikan.

Anda dapat membuat grafik yang menampilkan kerentanan terbuka berdasarkan tingkat keparahan, usia rata-rata tiket terbuka, atau anggota tim mana yang memiliki paling banyak perbaikan yang ditugaskan. Hal ini memberikan manajer teknik gambaran tingkat tinggi yang mereka butuhkan untuk mengidentifikasi tren dan mengalokasikan sumber daya secara efektif.

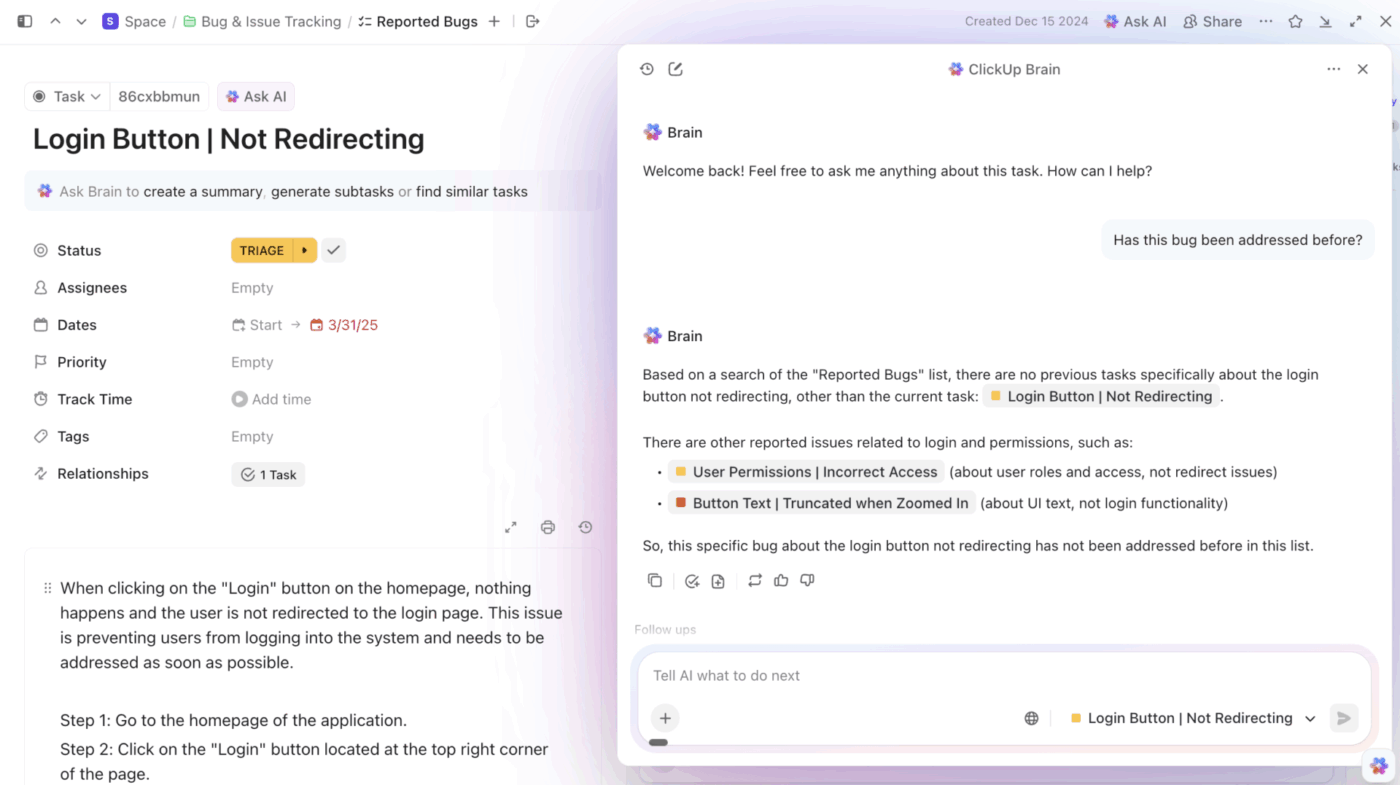

Untuk memastikan pengembang memiliki semua informasi yang mereka butuhkan, gunakan ClickUp Task Dependencies. Ketika Amazon Q mendeteksi masalah, buat tugas ClickUp dan hubungkan kembali ke temuan asli. Anda dapat menyalin jalur file, nomor baris, dan perbaikan yang disarankan langsung ke deskripsi tugas. Hal ini memberikan pengembang konteks lengkap tanpa memaksa mereka beralih antar alat.

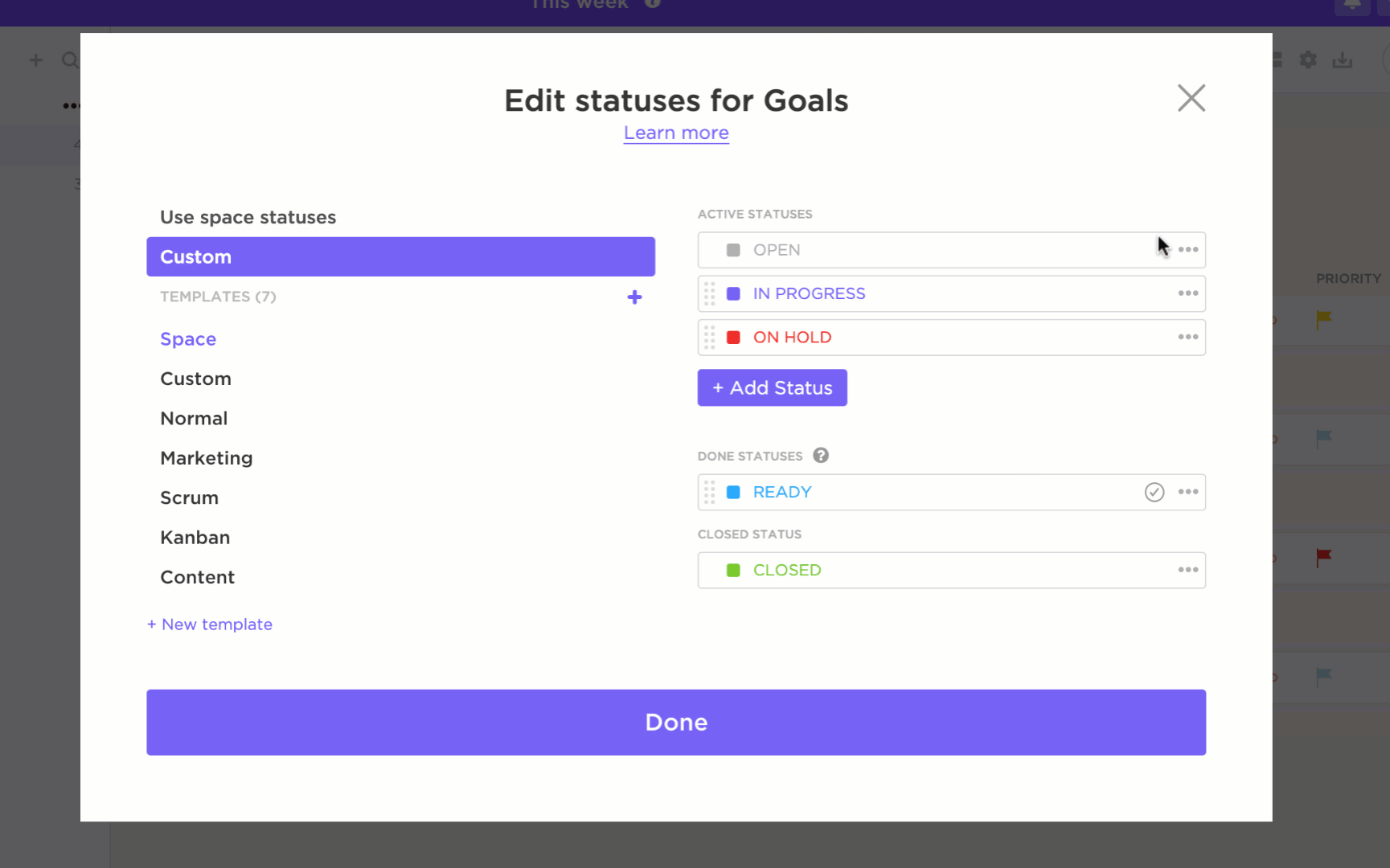

Akhirnya, lacak siklus hidup lengkap kerentanan dengan Status Kustom ClickUp. Alur kerja tipikal mungkin: Baru → Dalam Peninjauan → Dalam Proses → Perbaikan → Terverifikasi. Dengan menambahkan langkah akhir “Terverifikasi”, Anda memastikan bahwa pemindaian kedua dijalankan untuk memastikan perbaikan berfungsi sebelum tugas ditutup secara resmi, menciptakan proses tertutup di mana tidak ada yang dibiarkan kebetulan. 🙌

Dan dengan ClickUp Brain, AI terintegrasi dan kontekstual di dalam ClickUp, tim Anda tidak perlu terus-menerus mencari informasi. Cukup tanyakan pertanyaan kepada Brain, dan ia akan mencari tugas, file, obrolan, dan aplikasi terhubung Anda untuk menampilkan informasi yang Anda butuhkan!

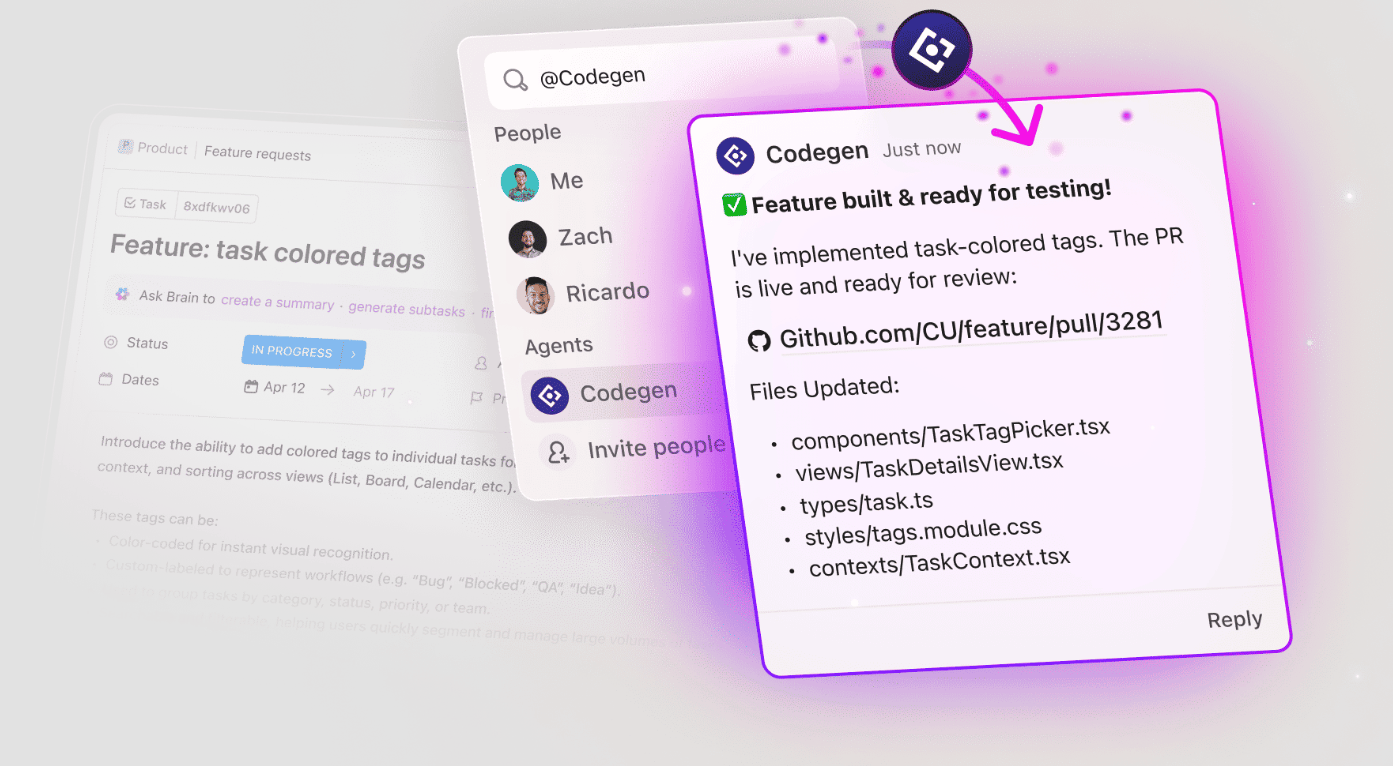

💡 Tips Pro: Agen AI Codegen ClickUp dapat membantu mengidentifikasi masalah dalam kode tanpa Anda perlu keluar dari Workspace Anda. Ia dapat:

- Pindai kode untuk pola berisiko yang diketahui

- Tandai masalah keakuratan yang umum

- Terapkan konvensi

- Sorot bug logika, celah keamanan, dan lainnya.

Praktik Terbaik untuk Alur Kerja Pengodean Aman

Bahkan alat keamanan terbaik pun akan gagal jika tim Anda tidak memiliki kebiasaan dan alur kerja yang tepat. Jika pengembang mengabaikan temuan, atau perbaikan dibiarkan menumpuk dalam daftar tunggu yang tak berujung, investasi Anda dalam alat pemindaian akan sia-sia. Membangun praktik berkelanjutan menjadikan keamanan sebagai bagian alami dari rutinitas harian tim Anda.

Berikut adalah beberapa praktik terbaik untuk membangun alur kerja pemrograman yang kuat dan aman:

- Pindai lebih awal, pindai lebih sering: Jangan tunggu pipeline CI/CD untuk mendeteksi masalah. Ajak tim Anda untuk menjalankan pemindaian keamanan secara lokal sebelum mereka mengkomit kode mereka. Ini adalah prinsip inti dari pendekatan shift-left: mendeteksi kerentanan di IDE berarti perbaikan yang lebih cepat dan fewer build yang terhambat di kemudian hari.

- Tetapkan SLA berdasarkan tingkat keparahan: Tidak semua kerentanan memiliki tingkat keparahan yang sama. Tetapkan perjanjian tingkat layanan (SLA) yang jelas untuk waktu respons berdasarkan tingkat keparahan. Misalnya, kerentanan kritis memerlukan perbaikan dalam 24 jam, sementara masalah dengan tingkat keparahan rendah dapat ditangani pada sprint berikutnya.

- Jadikan perbaikan sebagai bagian dari definisi "selesai": Sebuah fitur atau cerita pengguna tidak benar-benar "selesai" hingga semua temuan keamanan berisiko tinggi yang terkait telah diselesaikan. Integrasikan ekspektasi ini langsung ke dalam alur kerja dan daftar periksa tim Anda.

- Periksa temuan yang ditekan secara berkala: Tim Anda pasti akan menahan beberapa temuan sebagai false positives atau risiko yang diterima. Namun, keputusan ini tidak boleh permanen. Jadwalkan tinjauan triwulanan untuk memastikan penekanan ini masih valid dan tidak menimbulkan risiko baru.

- Pantau tren, bukan hanya jumlah: Dasbor yang hanya menampilkan “47 kerentanan terbuka” tidak terlalu berguna. Dasbor yang menunjukkan “temuan kritis meningkat 20% bulan ini” lebih berguna. Gunakan Dasbor ClickUp untuk mengidentifikasi pola yang berarti seiring waktu dan menangani akar masalah.

- Padukan keamanan dengan tinjauan kode: Jadikan keamanan sebagai bagian standar dari proses tinjauan permintaan pull Anda. Peninjau harus memastikan bahwa kode bersih dan temuan pemindaian keamanan baru telah ditangani.

- Dokumentasikan pengecualian Anda: Dalam beberapa kasus, Anda mungkin tidak dapat memperbaiki kerentanan secara langsung, terutama pada kode warisan atau dependensi pihak ketiga. Saat hal ini terjadi, dokumentasikan risiko dan langkah-langkah mitigasi yang terkait dalam tugas ClickUp yang bersangkutan. Diri Anda di masa depan akan berterima kasih atas konteksnya.

💡 Tips Pro: Terapkan praktik terbaik ini secara konsisten menggunakan ClickUp.

- Jaga agar standar pemrograman aman dan kebijakan pengecualian tim Anda tetap mudah diakses oleh semua orang dengan menyimpannya di ClickUp Docs.

- Pastikan tinjauan keamanan triwulanan dan audit penindakan Anda tidak pernah terlupakan dengan mengatur Tugas Berulang ClickUp untuk secara otomatis membuat tiket.

- Buat dokumen keamanan lebih cepat atau ringkas tren kerentanan dari data tugas Anda menggunakan ClickUp Brain. 📚

Bangun Alur Kerja Pemrograman Aman di ClickUp

Pengodean aman bukanlah tugas sekali jalan atau fase terpisah dalam pengembangan—ini adalah praktik berkelanjutan yang harus diintegrasikan ke dalam cara tim Anda menulis, meninjau, dan merilis kode. Dengan membawa pemindaian kerentanan langsung ke dalam IDE menggunakan Amazon Q Developer, Anda dapat mendeteksi masalah pada tahap paling awal, saat kode masih segar di benak pengembang. Saran perbaikan yang dihasilkan AI mengubah keamanan dari tugas yang membosankan menjadi bagian kolaboratif dari proses kreatif.

Pendekatan ini paling efektif ketika pemindaian dilakukan di IDE tempat pengembang sudah bekerja. Dengan menghubungkan semua pekerjaan Anda dalam ruang kerja terintegrasi seperti ClickUp, Anda menciptakan sistem tertutup di mana tidak ada yang terlewat. Otomatisasi menangani bagian-bagian berulang dan administratif dari proses, seperti memicu pemindaian dan mengarahkan temuan. Hal ini membebaskan tim Anda untuk fokus pada keputusan strategis yang memerlukan keahlian manusia.

Tim yang mengintegrasikan keamanan ke dalam alur kerja harian mereka menghabiskan lebih sedikit waktu untuk memperbaiki masalah mendesak dan lebih banyak waktu untuk mengembangkan fitur baru.

Siap untuk menghubungkan proses penemuan dan perbaikan? Mulailah secara gratis dengan ClickUp untuk membangun alur kerja pemrograman aman Anda. ✨

Pertanyaan yang Sering Diajukan

Amazon Q mendukung banyak bahasa pemrograman utama, termasuk Java, Python, JavaScript, dan C#, tetapi kedalaman analisis keamanan dapat bervariasi tergantung pada bahasa dan ekosistem kerentanan yang diketahui.

Gunakan aturan penekanan dalam alat untuk positif palsu yang telah dikonfirmasi, dan pastikan untuk mendokumentasikan alasan dalam tugas ClickUp Anda agar keputusan tersebut jelas bagi anggota tim di masa depan.

Praktik terbaik yang umum adalah mengonfigurasi pipeline Anda untuk memblokir build pada temuan kritis dan berisiko tinggi. Tampilkan peringatan untuk masalah berisiko sedang dan rendah untuk menyeimbangkan keamanan dengan kecepatan pengembangan.

Review kerentanan terbuka secara mingguan sebagai bagian dari perencanaan sprint Anda. Lakukan audit mendalam terhadap temuan yang ditekan dan tren keamanan secara keseluruhan setiap kuartal. /