Wiz ให้การมองเห็นที่ชัดเจนแก่คุณ แต่ขาดการแก้ไขปัญหาแบบเรียลไทม์ การวัดข้อมูลระดับโฮสต์ หรือการวิเคราะห์การจราจรในเครือข่ายหรือไม่?

พูดได้เลยว่า คุณไม่ใช่คนเดียวที่สังเกตเห็นช่องว่างนี้

เมื่อสภาพแวดล้อมบนคลาวด์มีความซับซ้อนมากขึ้น ทีมความปลอดภัยต้องการเครื่องมือที่สามารถระบุความเสี่ยงและช่วยลดความเสี่ยงเหล่านั้นได้

โพสต์บล็อกนี้จะมาวิเคราะห์คู่แข่งของ Wiz ที่ดีที่สุดซึ่งช่วยเติมเต็มส่วนที่ขาดหายไป อย่าลืมติดตามจนจบเพื่อดูว่าClickUp(ใช่แล้ว แพลตฟอร์มเพิ่มประสิทธิภาพการทำงาน!) สนับสนุนการทำงานร่วมกันด้านความปลอดภัยบนคลาวด์อย่างมีประสิทธิภาพได้อย่างไร 🔐

คุณควรมองหาอะไรในคู่แข่งของ Wiz?

เมื่อสำรวจทางเลือกที่ดีที่สุดแทน Wiz ให้เริ่มต้นด้วยการระบุช่องว่างที่เฉพาะเจาะจงในโครงการบริหารจัดการความปลอดภัยทางไซเบอร์ของคุณ โซลูชันที่เหมาะสมจะแก้ไขช่องว่างเหล่านั้นโดยตรงและเสริมสร้างกลยุทธ์ความปลอดภัยโดยรวมของคุณให้แข็งแกร่งขึ้น นี่คือคุณสมบัติบางประการที่ควรพิจารณา:

- การวัดสัญญาณระยะไกลของโฮสต์โดยใช้ตัวแทน: มองหาคู่แข่งของ Wiz ที่ใช้ตัวแทนขนาดเล็กเพื่อจับกิจกรรมของกระบวนการ ไฟล์ และรีจิสทรี เพื่อการวิเคราะห์เชิงนิติวิทยาศาสตร์ที่สมบูรณ์ยิ่งขึ้น

- กระบวนการแก้ไขปัญหาอัตโนมัติ: ให้ความสำคัญกับแพลตฟอร์มที่สามารถเชื่อมต่อกับระบบติดตามงานและสามารถนำการแก้ไขหรือการอัปเดตนโยบายไปใช้โดยอัตโนมัติ

- การวิเคราะห์ปริมาณการใช้งานเครือข่าย: เลือกเครื่องมือที่มีการตรวจสอบปริมาณการใช้งานอย่างต่อเนื่องและตรวจจับความผิดปกติในเครือข่ายส่วนตัวเสมือน (VPCs)

- การหลอกลวงและฮันนีพ็อต: ประเมินโซลูชันด้วยการติดตั้งฮันนีพ็อตแบบเนทีฟเพื่อดักจับผู้โจมตีและเปิดเผยการเคลื่อนไหวในแนวนอน

- การสแกน SBOM ขั้นสูงและห่วงโซ่อุปทาน: พิจารณาผู้ให้บริการที่สามารถทำแผนที่บิลวัสดุของซอฟต์แวร์ (SBOM) แบบครบถ้วนและแจ้งเตือนช่องโหว่จากต้นทาง

- แดชบอร์ดและการรายงานที่กำหนดเอง: ทางเลือกของ Target Wiz ที่มีวิดเจ็ตแบบลากและวาง, เมตริกที่ปรับแต่งได้, และการรายงานแบบไม่มีแบรนด์

- การสนับสนุนแบบติดตั้งในองค์กรและระบบเดิม: เลือกผู้ให้บริการที่มีทั้งตัวแทนระบบคลาวด์และตัวแทนติดตั้งในองค์กร เพื่อให้ครอบคลุมการใช้งานอย่างสม่ำเสมอในสภาพแวดล้อมแบบไฮบริดหรือระบบเดิม

🧠 ข้อเท็จจริงสนุกๆ: ในปี 2013 AWS ได้ลงนามในข้อตกลงมูลค่า 600ล้านดอลลาร์กับ CIA ซึ่งเป็นการวางรากฐานสำหรับการนำระบบคลาวด์ที่ปลอดภัยมาใช้ในภาครัฐ นับเป็นจุดเริ่มต้นของระบบ GovCloud ที่กำลังเติบโตอย่างรวดเร็วในปัจจุบัน

คู่แข่งของ Wiz ในภาพรวม

นี่คือตารางเปรียบเทียบคู่แข่งและทางเลือกทั้งหมดของ Wiz 📊

| เครื่องมือ | เหมาะที่สุดสำหรับ | คุณสมบัติที่ดีที่สุด | ราคา* |

| พาโล อัลโต พริสมากลoud | ความปลอดภัยบนคลาวด์แบบครบวงจรและ DevSecOps สำหรับองค์กรขนาดกลางถึงองค์กรขนาดใหญ่ | การจัดการท่าทีความปลอดภัยบนคลาวด์ (CSPM), การปกป้องภาระงานบนคลาวด์ (CWPP), การจัดการสิทธิ์ในโครงสร้างพื้นฐานบนคลาวด์ (CIEM), การจัดลำดับความเสี่ยงด้วยปัญญาประดิษฐ์ | ราคาตามความต้องการ |

| งานลูกไม้ | การตรวจจับความผิดปกติทางพฤติกรรมด้วยเครื่องจับเท็จและการมองเห็นแบบครบวงจรสำหรับองค์กรขนาดกลางถึงองค์กรขนาดใหญ่ | การตรวจจับความผิดปกติตามพฤติกรรม การจัดลำดับความเสี่ยง การตรวจสอบการปฏิบัติตามข้อกำหนดโดยอัตโนมัติ | ราคาตามความต้องการ |

| ออร์กา ซีเคียวริตี้ | การจัดการช่องโหว่แบบไม่ต้องติดตั้งเอเจนต์สำหรับธุรกิจขนาดเล็กถึงขนาดกลางที่มีสภาพแวดล้อมมัลติคลาวด์ | การจัดลำดับความสำคัญตามบริบท, การแสดงเส้นทางโจมตี, เทคโนโลยี SideScanning | ราคาตามความต้องการ |

| สามารถดำรงอยู่ได้ | การจัดการช่องโหว่ที่ครอบคลุมทั้งระบบคลาวด์และระบบภายในองค์กรสำหรับองค์กรธุรกิจ | CSPM, การสแกนช่องโหว่แบบรวมศูนย์, ความปลอดภัยของโครงสร้างพื้นฐานในรูปแบบโค้ด (Infrastructure as Code - IaC) | ราคาตามความต้องการ |

| ซอฟต์แวร์ Aqua Security | ความปลอดภัยแบบครบวงจรบนคลาวด์สำหรับทีมไอทีขนาดเล็กถึงขนาดกลางและทีม DevOps ที่มีความต้องการด้านความปลอดภัยของคอนเทนเนอร์ | การป้องกันการทำงานของคอนเทนเนอร์และ Kubernetes, โหลดงานแบบไร้เซิร์ฟเวอร์, การผสานรวมกับ CI/CD pipeline | ราคาตามความต้องการ |

| ไมโครซอฟต์ ดีเฟนเดอร์ ฟอร์ คลาวด์ | การจัดการความปลอดภัยสำหรับบริษัทขนาดกลางบนสภาพแวดล้อมคลาวด์ที่ใช้ระบบของไมโครซอฟต์ | CSPM และ CWP ในตัวพร้อมการแจ้งเตือนแบบรวมศูนย์ มาตรฐานการกำกับดูแลและการรายงานในตัว การผสานรวมกับ Azure | ราคาตามความต้องการ |

| Qualys | การสแกนความปลอดภัยแบบมีตัวแทนและไม่มีตัวแทนสำหรับองค์กรและทีมพัฒนาขนาดใหญ่ | การปกป้องสินทรัพย์แบบไฮบริด (คลาวด์ + ระบบเดิม), รายงานแบบรวมศูนย์, CSPM สำหรับหลายคลาวด์ | ราคาตามความต้องการ |

| จุดตรวจสอบ | การจัดการความปลอดภัยและท่าทางแบบบูรณาการสำหรับบริษัทขนาดกลางและองค์กร | CSPM, การป้องกันภัยคุกคามแบบเนทีฟบนคลาวด์, ความปลอดภัยแบบไร้เซิร์ฟเวอร์, การสนับสนุน API จากบุคคลที่สาม | ราคาตามความต้องการ |

| Sysdig | การดำเนินงาน DevSecOps ที่เน้น Kubernetes สำหรับบริษัทขนาดเล็กถึงขนาดกลาง | การวิเคราะห์เหตุการณ์ด้วย eBPF, การตรวจจับภัยคุกคามแบบเรียลไทม์, การจัดลำดับความสำคัญของช่องโหว่ | ราคาตามความต้องการ |

| Snyk | ความปลอดภัยแบบ Dev-first สำหรับโค้ด, คอนเทนเนอร์, และ IaC สำหรับทีมพัฒนาขนาดใหญ่และองค์กร | การย้ายความปลอดภัยไปทางซ้าย, กระบวนการทำงานที่ให้ความสำคัญกับนักพัฒนาเป็นอันดับแรก, การผสานรวม CI/CD, | มีแผนฟรีให้บริการ; แผนชำระเงินเริ่มต้นที่ $25 ต่อเดือน |

10 คู่แข่งและทางเลือกที่ดีที่สุดของ Wiz

ตอนนี้ มาเจาะลึกเกี่ยวกับคู่แข่งที่ดีที่สุดของ Wiz กันเถอะ 👇

วิธีที่เราตรวจสอบซอฟต์แวร์ที่ ClickUp

ทีมบรรณาธิการของเราปฏิบัติตามกระบวนการที่โปร่งใส มีพื้นฐานจากการวิจัย และไม่ลำเอียงต่อผู้ขาย เพื่อให้คุณสามารถไว้วางใจได้ว่าคำแนะนำของเราอยู่บนพื้นฐานของคุณค่าที่แท้จริงของผลิตภัณฑ์

นี่คือรายละเอียดโดยละเอียดเกี่ยวกับวิธีการที่เราตรวจสอบซอฟต์แวร์ที่ ClickUp

1. Palo Alto Prisma Cloud (เหมาะที่สุดสำหรับความปลอดภัยของคลาวด์แบบครบวงจรและการผสานรวม DevSecOps)

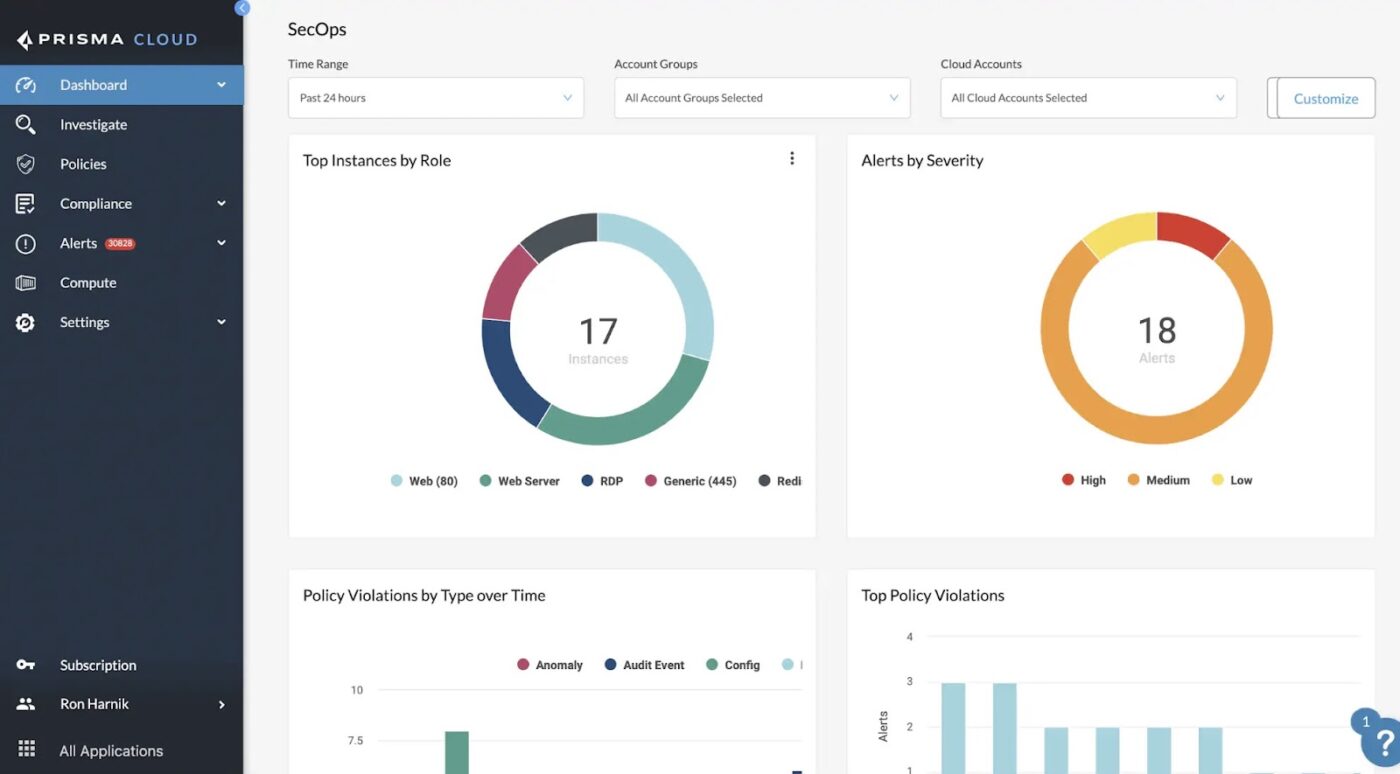

Prisma Cloud ใน Palo Alto Networks เป็นแพลตฟอร์มการปกป้องแอปพลิเคชันแบบ Cloud-Native (CNAPP) ที่ครอบคลุมทุกด้าน ออกแบบมาเพื่อปกป้องแอปพลิเคชันตลอดวงจรชีวิต ตั้งแต่โค้ดจนถึงคลาวด์

การใช้การผสมผสานระหว่างการเรียนรู้ของเครื่อง (machine learning), การวิเคราะห์ขั้นสูง, และ Precision AI, ระบบจะทำการสแกนโครงสร้างพื้นฐาน, โค้ดแอปพลิเคชัน, และปริมาณงานอย่างต่อเนื่องเพื่อตรวจจับการตั้งค่าผิดพลาด, การละเมิดนโยบาย, และภัยคุกคามที่กำลังเกิดขึ้น

นอกจากนี้ยังผสานการทำงานกับระบบนิเวศความปลอดภัยที่กว้างขวางของ Palo Alto รวมถึง Cortex XDR และ WildFire ทำให้การสร้างกลยุทธ์ความปลอดภัยแบบรวมเป็นหนึ่งง่ายขึ้น

คุณสมบัติเด่นของ Palo Alto Prisma Cloud

- โครงสร้างพื้นฐานที่ปลอดภัยทั่วทั้งผู้ให้บริการโดยใช้การจัดการท่าทีความปลอดภัยบนคลาวด์ (CSPM) เพื่อตรวจจับการกำหนดค่าผิดพลาด การเบี่ยงเบน และการละเมิดนโยบาย

- ปกป้องเวิร์กโหลดและคอนเทนเนอร์ด้วยการป้องกันเวิร์กโหลดบนคลาวด์ (CWP) รวมถึงการสแกนแบบไม่ต้องติดตั้งเอเจนต์สำหรับเครื่องเสมือน (VMs), สภาพแวดล้อมแบบไร้เซิร์ฟเวอร์ และ Kubernetes

- เสริมความแข็งแกร่งให้กับ CI/CD pipeline ของคุณผ่านการรักษาความปลอดภัยของโค้ดแบบบูรณาการ, การสแกน IaC, การวิเคราะห์องค์ประกอบของซอฟต์แวร์, และการตรวจจับข้อมูลลับก่อนการรัน

- มองเห็นและควบคุมสินทรัพย์ในสภาพแวดล้อมมัลติคลาวด์และไฮบริดได้อย่างลึกซึ้ง

ข้อจำกัดของ Palo Alto Prisma Cloud

- มันเกี่ยวข้องกับการตั้งค่าเริ่มต้นที่ซับซ้อนและใช้เวลานาน โดยเฉพาะอย่างยิ่งหากไม่มีประสบการณ์กับเครื่องมือของ Palo Alto มาก่อน

- ช่องว่างในเอกสาร โดยเฉพาะอย่างยิ่งกรณีการใช้งานขั้นสูงและตัวอย่างการใช้งานจริง

ราคาของ Palo Alto Prisma Cloud

- ราคาตามความต้องการ

การจัดอันดับและรีวิว Palo Alto Prisma Cloud

- G2: 4. 4/5 (รีวิวมากกว่า 390+)

- Capterra: ไม่มีรีวิวเพียงพอ

ผู้ใช้จริงพูดถึง Palo Alto Prisma Cloud อย่างไรบ้าง?

นี่คือสิ่งที่รีวิวจาก G2กล่าวถึงคู่แข่งของ Wiz นี้:

สิ่งที่ฉันชอบมากที่สุดเกี่ยวกับ Prisma Access คือความสามารถในการมอบความปลอดภัยที่สม่ำเสมอและส่งมอบผ่านคลาวด์ให้กับผู้ใช้ทุกคนโดยไม่คำนึงถึงสถานที่ การผสานรวมกับเครื่องมืออื่น ๆ ของ Palo Alto Networks เช่น Cortex และ Panorama ทำให้การจัดการและตรวจสอบสถานะความปลอดภัยจากแดชบอร์ดส่วนกลางง่ายขึ้น

สิ่งที่ฉันชอบมากที่สุดเกี่ยวกับ Prisma Access คือความสามารถในการมอบความปลอดภัยที่สม่ำเสมอและส่งมอบผ่านคลาวด์ให้กับผู้ใช้ทุกคนโดยไม่คำนึงถึงสถานที่ การผสานรวมกับเครื่องมืออื่น ๆ ของ Palo Alto Networks เช่น Cortex และ Panorama ทำให้การจัดการและตรวจสอบสถานะความปลอดภัยจากแดชบอร์ดส่วนกลางง่ายขึ้น

🔍 คุณรู้หรือไม่? ในช่วงต้นทศวรรษ 1990 เว็บไซต์ส่วนใหญ่ใช้ HTTP จนกระทั่งปี 1994 ที่Netscape ได้แนะนำ HTTPSเพื่อเข้ารหัสการรับส่งข้อมูลของเบราว์เซอร์ ซึ่งนำไปสู่การสนทนาครั้งแรกเกี่ยวกับความปลอดภัยบนเว็บ

2. งานลูกไม้ (เหมาะที่สุดสำหรับสภาพแวดล้อมคลาวด์ที่มีความต้องการด้านการปฏิบัติตามข้อกำหนด)

Lacework FortiCNAPP ช่วยให้ทีมเชื่อมต่อสัญญาณความเสี่ยงของคลาวด์กับการตรวจจับภัยคุกคามแบบเรียลไทม์ ไม่ว่าจะเป็นการวิเคราะห์การตั้งค่าผิดพลาดหรือการกำหนดวิธีการจัดเก็บข้อมูลลูกค้าอย่างปลอดภัย มันสร้างมุมมองที่ราบรื่นของช่องโหว่ การตั้งค่าผิดพลาด และภัยคุกคามที่ใช้งานอยู่ทั่วทั้งสภาพแวดล้อมคลาวด์ของคุณ

ด้วยการรองรับแบบเนทีฟบน AWS, Azure และ Google Cloud แพลตฟอร์มจะวิเคราะห์กิจกรรมอย่างต่อเนื่องเพื่อตรวจจับสัญญาณเริ่มต้นของแรนซัมแวร์, การขุดเหรียญคริปโตโดยไม่ได้รับอนุญาต และการรั่วไหลของข้อมูลรับรอง

คุณสมบัติเด่นของงานลูกไม้

- ตรวจจับการโจมตีแบบวันแรกได้ตั้งแต่เนิ่นๆ ด้วย แพลตฟอร์มข้อมูล Polygraph® ที่เปิดเผยความผิดปกติของพฤติกรรมและรูปแบบภัยคุกคาม

- ค้นพบความเสี่ยงด้านอัตลักษณ์ด้วย CIEM ที่ให้คะแนนสิทธิ์การใช้งานและแจ้งเตือนบทบาทที่มีสิทธิ์มากเกินไปในหลายคลาวด์

- ทำให้การแก้ไขปัญหาเป็นเรื่องง่ายด้วยข้อมูลเชิงลึกอัตโนมัติเกี่ยวกับการกำหนดค่าผิดพลาด ช่องโหว่ และการละเมิดนโยบาย

- เปลี่ยนแนวทางไปทางซ้ายด้วยการรวม IaC Security, SAST และการวิเคราะห์องค์ประกอบซอฟต์แวร์ (SCA) เพื่อตรวจจับปัญหาได้ก่อนการปรับใช้

- ระบบอัตโนมัติสำหรับการตรวจสอบการปฏิบัติตามข้อกำหนดและการรายงานตามมาตรฐานอุตสาหกรรมต่าง ๆ

ข้อจำกัดของงานลูกไม้

- ขาดการติดตามการแก้ไขแบบเรียลไทม์; ปัญหาที่ปิดแล้วใช้เวลา 24 ชั่วโมงขึ้นไปจึงจะหายไป

- ผู้ใช้พบว่าการกำหนดค่าการแจ้งเตือนนั้นยาก และต้องการการผสานรวมที่ดีขึ้นกับ Slack, Datadog, เครื่องมือ SIEM และแพลตฟอร์มตั๋ว

ราคาของงานลูกไม้

- ราคาตามความต้องการ

การให้คะแนนและรีวิวงานลูกไม้

- G2: 4. 4/5 (รีวิว 380+ ครั้ง)

- Capterra: ไม่มีรีวิวเพียงพอ

📮 ClickUp Insight: 74% ของพนักงานใช้เครื่องมือสองอย่างหรือมากกว่าเพื่อค้นหาข้อมูลที่ต้องการ—ในขณะที่ต้องสลับไปมาระหว่างอีเมล, แชท, โน้ต, เครื่องมือจัดการโครงการ, และเอกสารต่างๆ การสลับบริบทอย่างต่อเนื่องนี้ทำให้เสียเวลาและลดประสิทธิภาพการทำงาน ในฐานะแอปครบวงจรสำหรับการทำงานClickUpรวมทุกสิ่งที่คุณต้องใช้ในที่ทำงาน—อีเมล, แชท, เอกสาร, งาน, และบันทึก—ไว้ในที่ทำงานเดียวที่สามารถค้นหาได้ ทำให้ทุกอย่างอยู่ในที่ที่คุณต้องการอย่างแท้จริง

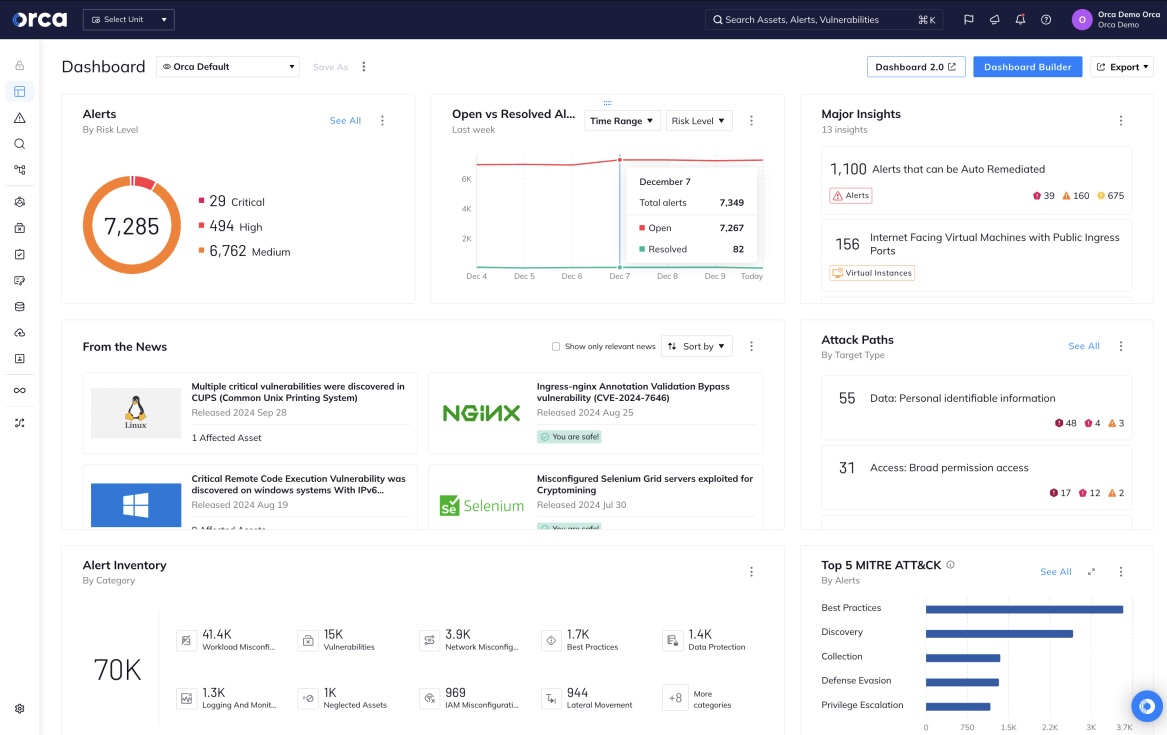

3. Orca Security (เหมาะที่สุดสำหรับการปรับใช้อย่างรวดเร็วในสภาพแวดล้อมมัลติคลาวด์)

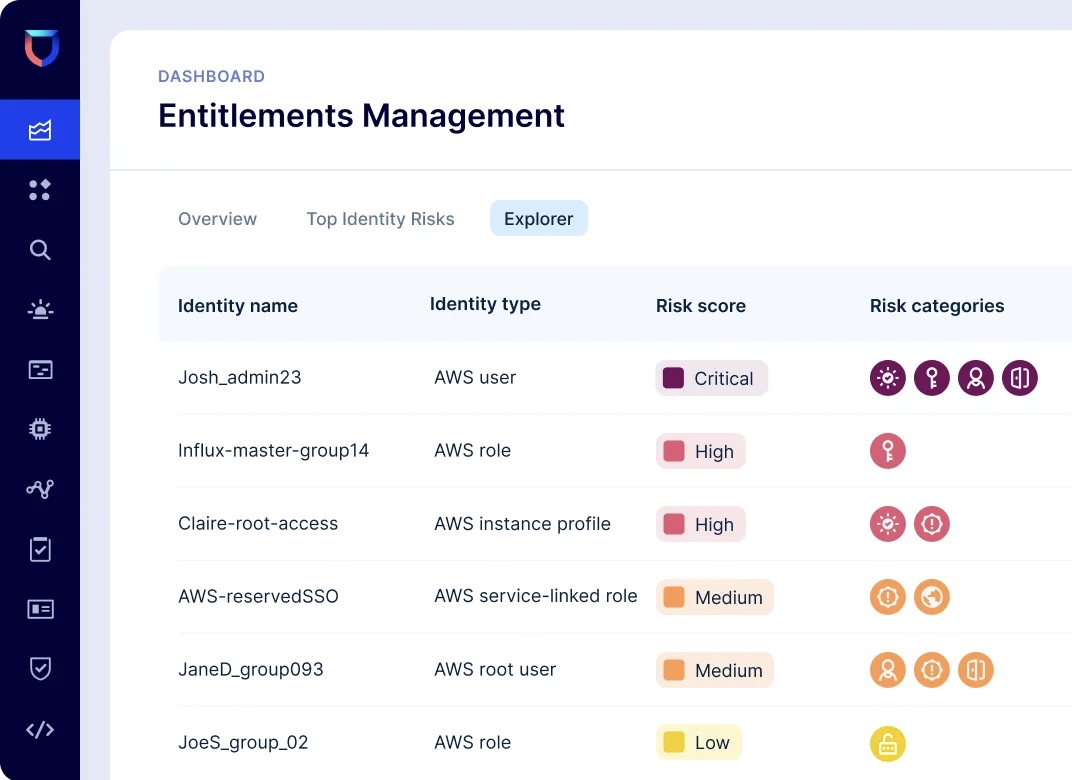

Orca Security มอบการมองเห็นเชิงลึกในทุกชั้นของสภาพแวดล้อมคลาวด์ให้กับทีมของคุณ โดยไม่ต้องติดตั้งเอเจนต์เพิ่มเติม ระบบจะเชื่อมโยงความเสี่ยงโดยอัตโนมัติ เช่น การตั้งค่าผิดพลาด, API ที่เปิดเผย, ปัญหาด้านตัวตน, และช่องโหว่ เพื่อเปิดเผยภัยคุกคามที่สำคัญที่สุด

เครื่องมือนี้รวมการวัดระยะไกลแบบเรียลไทม์การสื่อสารระดับมืออาชีพ การจัดลำดับความสำคัญความเสี่ยงขั้นสูง และการสนับสนุนการปฏิบัติตามข้อกำหนดอย่างครอบคลุมไว้ในอินเทอร์เฟซเดียว

การมุ่งเน้นที่ 'การรวมกันที่เป็นพิษ' ช่วยให้ทีมสามารถจัดลำดับความสำคัญของ 1% ของการแจ้งเตือนที่มีความสำคัญจริง ๆ ได้ ซึ่งช่วยลดเสียงรบกวนที่มักเกี่ยวข้องกับเครื่องมือความปลอดภัยบนคลาวด์

คุณสมบัติเด่นของ Orca Security

- ปรับใช้การสแกนแบบไม่ต้องติดตั้งเอเจนต์ด้วย SideScanning™ เพื่อรับข้อมูลเชิงลึกเกี่ยวกับปริมาณงาน ความเสี่ยง และการกำหนดค่าต่างๆ ได้ทันที

- เปิดใช้งาน เซ็นเซอร์ Orca เพื่อการป้องกันในขณะทำงาน โดยเปิดใช้งานการตรวจจับและตรวจสอบแบบเรียลไทม์ด้วยเครื่องมือเบาในระดับเคอร์เนล

- บังคับใช้การปฏิบัติตามกฎระเบียบในระดับกว้างโดยใช้กรอบการกำกับดูแลกว่า 100 แบบสำเร็จรูป รวมถึง CIS Benchmarks, PCI DSS, HIPAA และ SOC 2

- ลดค่าใช้จ่ายในการดำเนินงานและผลกระทบต่อประสิทธิภาพในสภาพแวดล้อมการผลิต

ข้อจำกัดของ Orca Security

- การสแกนแบบไม่มีเอเจนต์อาจพลาดข้อมูลเชิงลึกที่ลึกกว่าในระหว่างการทำงานเมื่อเทียบกับคู่แข่งที่ใช้เอเจนต์ของ Wiz

- ขาดความสามารถในการย้ายงานไปทางซ้ายอย่างแข็งแกร่ง ไม่มีการรวม IDE/CLI ที่รู้จักสำหรับเวิร์กโฟลว์ของนักพัฒนา

ราคาของ Orca Security

- ราคาตามความต้องการ

คะแนนและความคิดเห็นของ Orca Security

- G2: 4. 6/5 (200+ รีวิว)

- Capterra: 4. 8/5 (50+ รีวิว)

ผู้ใช้จริงพูดถึง Orca Security อย่างไรบ้าง?

ผู้ใช้คนหนึ่งได้แชร์รีวิวนี้บน Capterra:

Orca เป็นวิธีการจัดการระบบ VMS แบบไม่ต้องติดตั้งเอเจนต์ (agentless) ซึ่งหมายความว่าไม่มีผลกระทบต่อผู้ใช้หรือประสิทธิภาพการทำงานเลย ทีมปฏิบัติการของคุณไม่จำเป็นต้องจัดการการติดตั้งเอเจนต์ และไม่จำเป็นต้องจัดการการอัปเกรดหรือเวลาหยุดทำงานด้วย […] ผลิตภัณฑ์นี้ค่อนข้างใหม่ และมีการพัฒนาการปรับปรุงต่าง ๆ อยู่มากมายในขณะนี้

Orca เป็นวิธีการจัดการระบบ VMS แบบไม่ต้องติดตั้งเอเจนต์ ซึ่งหมายความว่าไม่มีผลกระทบต่อผู้ใช้หรือประสิทธิภาพการทำงานแต่อย่างใด ทีมปฏิบัติการของคุณไม่จำเป็นต้องจัดการการติดตั้งหรือการอัปเกรดเอเจนต์ รวมถึงไม่ต้องดูแลช่วงเวลาหยุดให้บริการด้วย […] ผลิตภัณฑ์นี้ยังค่อนข้างใหม่ และฟีเจอร์เพิ่มเติมหลายอย่างกำลังอยู่ในระหว่างการพัฒนา

🧠 ข้อเท็จจริงสนุกๆ: แนวคิดเรื่อง 'zero trust' มาจากนักวิเคราะห์ของ Forrester ชื่อ John Kindervag ซึ่งเสนอว่าองค์กรไม่ควรไว้วางใจเครือข่ายใดๆ โดยอัตโนมัติ ต้องใช้เวลาหลายปี (และเหตุการณ์ข้อมูลรั่วไหลที่เจ็บปวดหลายครั้ง) กว่าแนวคิดนี้จะกลายเป็นกระแสหลัก

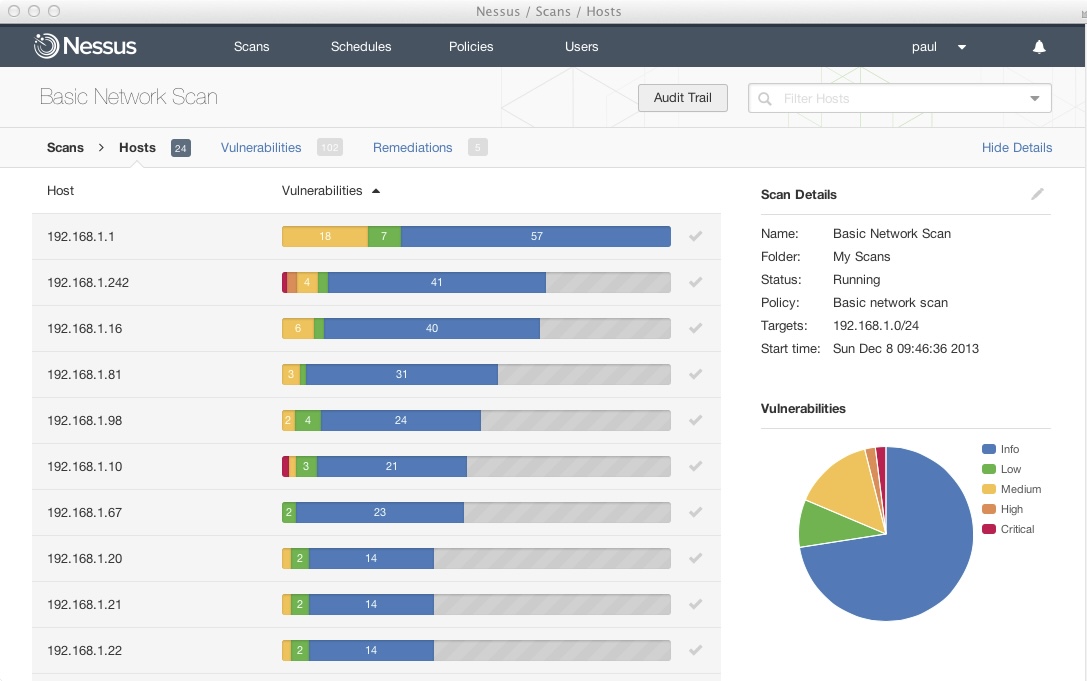

4. Tenable (ดีที่สุดสำหรับการสแกนช่องโหว่แบบรวมศูนย์)

Tenable นำเสนอแนวทางแบบบูรณาการในการรักษาความปลอดภัยให้กับสภาพแวดล้อมแบบไฮบริดและมัลติคลาวด์ผ่านแพลตฟอร์มการจัดการความเสี่ยงชั้นนำ Tenable One แทนที่จะจัดการกับช่องโหว่ การตั้งค่าที่ผิดพลาด และปัญหาด้านอัตลักษณ์เป็นปัญหาแยกส่วน Tenable เชื่อมโยงข้อมูลเหล่านี้เข้าด้วยกันเพื่อให้มุมมองความเสี่ยงที่จัดลำดับความสำคัญได้ครอบคลุมทั่วทั้งพื้นผิวการโจมตีของคุณ

มันรองรับ โซลูชันที่ได้รับการรับรองจาก FedRAMP ทำให้เป็นตัวเลือกที่น่าเชื่อถือสำหรับหน่วยงานรัฐบาลและสภาพแวดล้อมที่มีการควบคุมอย่างเข้มงวด. เครื่องมือนี้ยังมีคุณสมบัติเช่น การเข้าถึงแบบทันเวลา (JIT) การอัปเดตแพตช์อัตโนมัติ และการวิเคราะห์แบบหลายชั้นด้วย AI.

คุณสมบัติที่ดีที่สุดของ Tenable

- ปิดช่องว่างด้านอัตลักษณ์ด้วย Tenable Identity Exposure ค้นหาการตั้งค่าที่ผิดพลาดและการเข้าถึงที่มีความเสี่ยงใน Active Directory และ Entra ID

- เร่งการแก้ไขปัญหาผ่าน Tenable Patch Management ซึ่งสามารถจับคู่ช่องโหว่กับแพตช์ที่เหมาะสมได้โดยอัตโนมัติ และดำเนินการติดตั้งแพตช์โดยอัตโนมัติ

- บังคับใช้สิทธิ์ขั้นต่ำโดยใช้ Tenable CIEM และ การเข้าถึงแบบ JIT เพื่อจำกัดสิทธิ์ที่ไม่จำเป็นในคลาวด์

- ผสานการตรวจสอบความปลอดภัยเข้ากับวงจรชีวิตของ DevOps อย่างราบรื่น

ข้อจำกัดที่สามารถยอมรับได้

- ไม่มีวิธีในตัวสำหรับล้างผลการสแกนในอดีตโดยอัตโนมัติ ซึ่งทำให้พื้นที่ดิสก์เต็ม

- แม้ว่าจะมีความแข็งแกร่งในการจัดการช่องโหว่และท่าทีความปลอดภัย แต่คุณสมบัติการป้องกันในขณะรันไทม์อาจยังไม่สมบูรณ์เท่ากับผู้ให้บริการ CNAPP ที่มีความเชี่ยวชาญเฉพาะทาง

- บางครั้งอาจแจ้งปัญหาที่ไม่สำคัญ ซึ่งเพิ่มภาระงานให้กับทีมความปลอดภัย

ราคาที่ยอมรับได้

- ราคาตามความต้องการ

คะแนนและความคิดเห็นที่น่าเชื่อถือ

- G2: 4. 5/5 (250+ รีวิว)

- Capterra: ไม่มีรีวิวเพียงพอ

📖 อ่านเพิ่มเติม: ซอฟต์แวร์จัดการโครงการฟรีที่ดีที่สุดสำหรับใช้ร่วมกับคู่แข่งของ Wiz

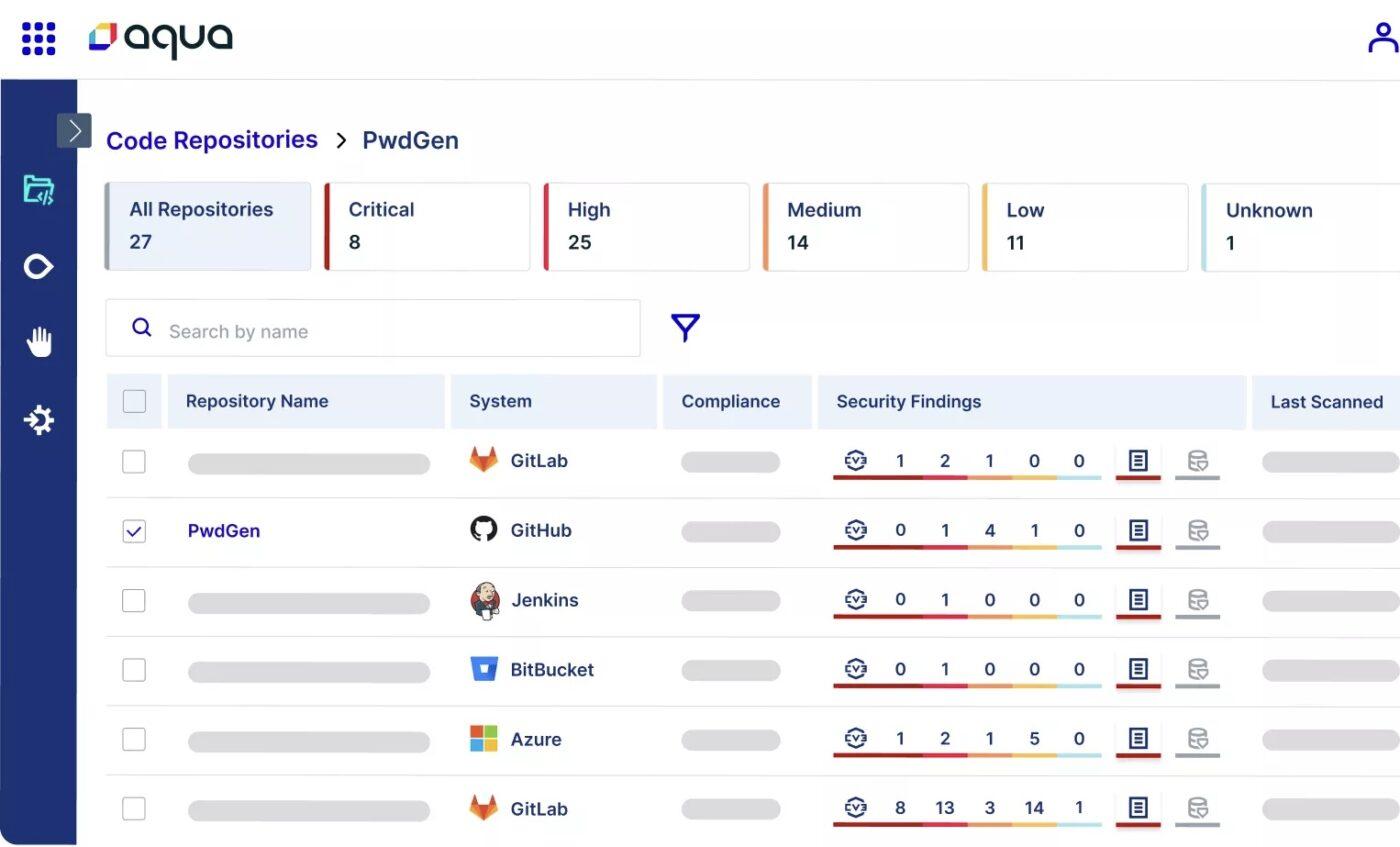

5. Aqua Security Software (เหมาะที่สุดสำหรับทีม DevOps ที่มีความต้องการด้านความปลอดภัยของคอนเทนเนอร์)

Aqua Security ช่วยรักษาความปลอดภัยให้กับแอปพลิเคชันสมัยใหม่ตลอดวงจรชีวิตทั้งหมด ตั้งแต่การพัฒนาและการปรับใช้ไปจนถึงการทำงาน การควบคุมแบบเรียลไทม์ และการสแกนแบบ shift-left ช่วยให้ทีมรักษาความปลอดภัยสามารถตรวจจับช่องโหว่ได้ตั้งแต่เนิ่นๆ และตอบสนองต่อภัยคุกคามที่เกิดขึ้นได้อย่างรวดเร็วโดยไม่ทำให้กระบวนการพัฒนาแบบ Agile ช้าลง

ทางเลือกของ Wiz นี้ใช้การผสมผสานระหว่างวิธีการแบบไม่มีตัวแทน (agentless) และแบบมีตัวแทน (agent-based) เพื่อให้มีความยืดหยุ่นในการติดตั้งและการครอบคลุม มันช่วยให้สามารถรวมความปลอดภัยของโค้ด โครงสร้างพื้นฐาน และปริมาณงานเข้าด้วยกันในสภาพแวดล้อมแบบไฮบริดและมัลติคลาวด์

คุณสมบัติที่ดีที่สุดของซอฟต์แวร์ Aqua Security

- ใช้ การสแกนโค้ดสากล เพื่อตรวจจับช่องโหว่ ความลับ การกำหนดค่า IaC ที่ไม่ถูกต้อง และมัลแวร์ในทุกแหล่งโค้ดและรีจิสทรี

- จัดตั้ง ประตูรับรอง เพื่อบังคับใช้นโยบายการรับประกันที่ปรับให้เหมาะสมกับแต่ละสายงาน โดยหยุดงานที่ไม่เป็นไปตามข้อกำหนดก่อนเข้าสู่การผลิต

- ใช้ นโยบายการรับประกัน Kubernetes เพื่อบังคับใช้การควบคุมการทำงานโดยใช้ตัวแทนนโยบายแบบเปิด (OPA) และกฎ Rego สำหรับการกำกับดูแลด้านความปลอดภัย

ข้อจำกัดของซอฟต์แวร์ Aqua Security

- ขาดการรองรับการสแกนประเภทของอาร์ติแฟกต์บางอย่าง เช่น แพ็กเกจ Maven และ npm

- ความสามารถของ API ที่จำกัด โดยเฉพาะอย่างยิ่งสำหรับการค้นหาภาพและการใช้งานอัตโนมัติ

ราคาซอฟต์แวร์ Aqua Security

- ราคาตามความต้องการ

การจัดอันดับและรีวิวซอฟต์แวร์ Aqua Security

- G2: 4. 2/5 (50+ รีวิว)

- Capterra: ไม่มีรีวิวเพียงพอ

ผู้ใช้ในชีวิตจริงพูดถึงซอฟต์แวร์ Aqua Security อย่างไรบ้าง?

นี่คือตัวอย่างสั้น ๆจากผู้ใช้จริง:

มันง่ายต่อการPLOY, มีหน้าตาผู้ใช้ที่ดี, มีตัวเลือกการผสานรวม CI/CD ให้เลือก, มีแดชบอร์ดที่ดี และหนึ่งในคุณสมบัติหลักสำหรับเราคือคุณสมบัติความปลอดภัยของ Kubernetes ซึ่งไม่มีในเครื่องมือเชิงพาณิชย์อื่น ๆ มากมาย. แต่รูปแบบการให้สิทธิ์การใช้งานอาจสอดคล้องกับแผนระยะยาวของ Aquasec และพวกเขาก็ควรพิจารณาแบบจำลองการให้สิทธิ์การใช้งานระยะสั้น/ปริมาณน้อยสำหรับลูกค้าที่ต้องการทดลองใช้ความปลอดภัยของคอนเทนเนอร์ก่อนที่จะตัดสินใจใช้โซลูชันเต็มรูปแบบในระยะยาว.

มันง่ายต่อการPLOY, มีหน้าตาผู้ใช้ที่ดี, มีตัวเลือกการผสานรวม CI/CD ให้เลือก, มีแดชบอร์ดที่ดี และหนึ่งในคุณสมบัติหลักสำหรับเราคือคุณสมบัติความปลอดภัยของ Kubernetes ซึ่งไม่มีในเครื่องมือเชิงพาณิชย์อื่น ๆ มากมาย แต่รูปแบบการให้สิทธิ์การใช้งานอาจสอดคล้องกับแผนระยะยาวของ Aquasec และพวกเขาก็ควรพิจารณาแบบจำลองการให้สิทธิ์การใช้งานระยะสั้น/ปริมาณน้อยสำหรับลูกค้าที่ต้องการทดลองใช้ความปลอดภัยของคอนเทนเนอร์ก่อนที่จะตัดสินใจใช้โซลูชันเต็มรูปแบบในระยะยาว

🧠 ข้อเท็จจริงสนุกๆ: แม้ว่าแนวคิดนี้จะเคยมีมาก่อนแล้ว แต่ซีอีโอของ Google, Eric Schmidt ได้ใช้คำว่า 'คลาวด์คอมพิวติ้ง'ในการประชุมปี 2006 จากนั้นแนวคิดนี้ก็เริ่มเป็นที่รู้จัก (และความกังวลด้านความปลอดภัยก็เพิ่มขึ้นเช่นกัน)

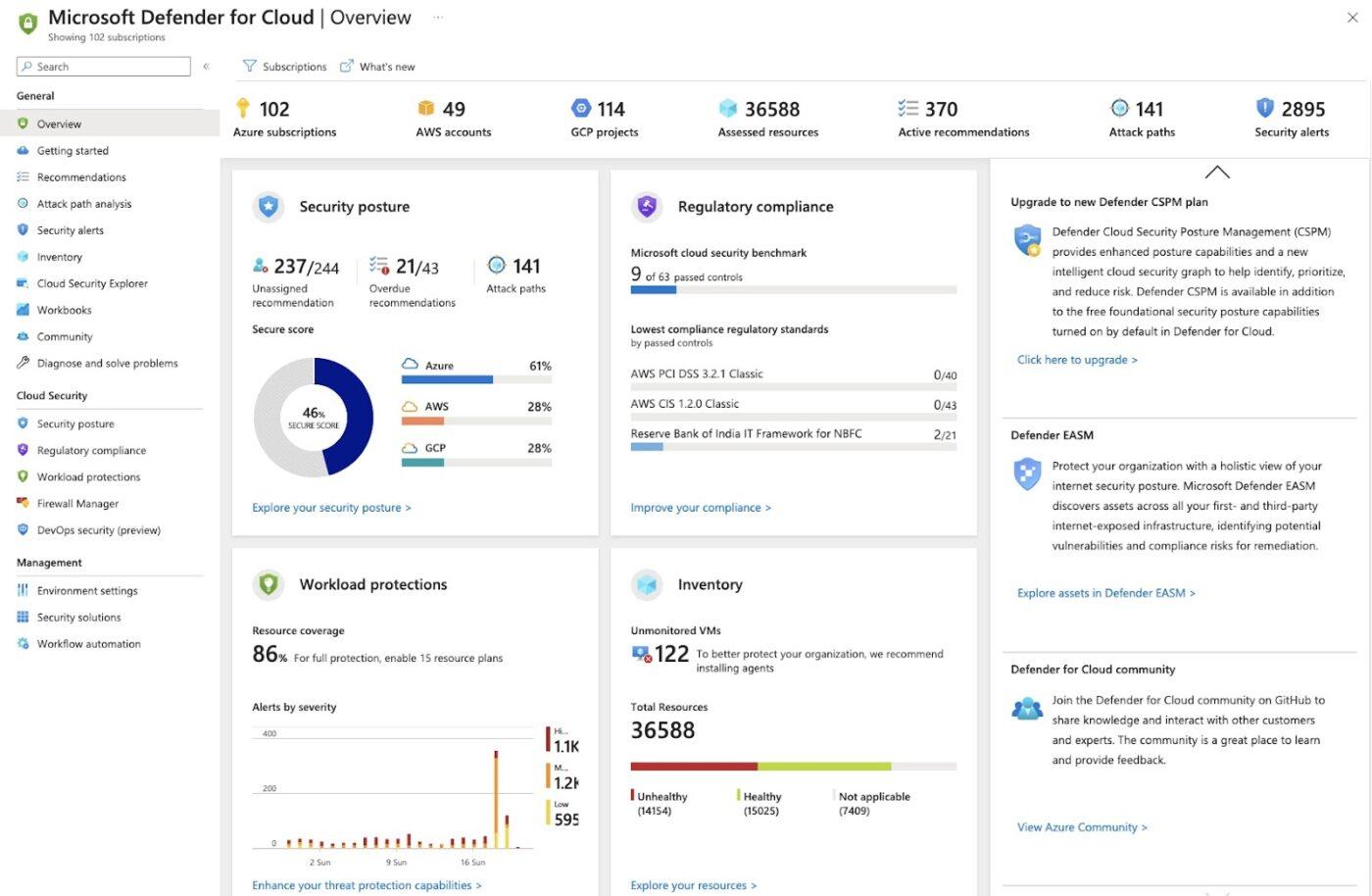

6. Microsoft Defender for Cloud (เหมาะที่สุดสำหรับสภาพแวดล้อมคลาวด์ที่ใช้ Microsoft)

Microsoft Defender for Cloud ผสานรวมการจัดการสถานะความปลอดภัย การปกป้องเวิร์กโหลด และความสามารถของ DevSecOps

ผ่าน Microsoft Defender Extended Detection and Response (XDR) องค์กรสามารถเชื่อมโยงข้อมูลเชิงลึกจากโครงสร้างพื้นฐานบนคลาวด์กับการแจ้งเตือนจากอุปกรณ์ปลายทางและตัวตนของผู้ใช้ เพื่อสร้างภาพรวมภัยคุกคามที่ครอบคลุมยิ่งขึ้น

คะแนนความปลอดภัย ของคุณช่วยให้องค์กรมีตัวชี้วัดที่ชัดเจนในการติดตามและปรับปรุงสถานะความปลอดภัยโดยรวมของตนตลอดเวลา คุณยังสามารถจำลองเส้นทางการโจมตีที่อาจเกิดขึ้นได้ด้วย Cloud Security Explorer และนำกฎการกำกับดูแลไปใช้ทั่วทั้งหน่วยงานธุรกิจ

คุณสมบัติที่ดีที่สุดของ Microsoft Defender

- ใช้ประโยชน์จากการผสานการทำงานที่ราบรื่นและเป็นธรรมชาติกับแพลตฟอร์ม Microsoft Azure

- ระบุเส้นทางการเคลื่อนไหวด้านข้างและจุดอ่อนโดยใช้ การวิเคราะห์เส้นทางการโจมตี และ Cloud Security Explorer แบบโต้ตอบ

- ปกป้องเวิร์กโหลดแบบไฮบริดและมัลติคลาวด์ด้วยการนำ Defender สำหรับเซิร์ฟเวอร์, คอนเทนเนอร์ และสตอเรจ มาใช้เพื่อรักษาความปลอดภัยของโครงสร้างพื้นฐาน ข้อมูล และแอปพลิเคชัน

- ใช้ประโยชน์จาก Microsoft Entra Permissions Management เพื่อตรวจจับและแก้ไขสิทธิ์ที่มากเกินไปในผู้ใช้ แอปพลิเคชัน และบริการต่างๆ ในทุกคลาวด์

- เชื่อมโยงและตอบสนองต่อภัยคุกคามอย่างรวดเร็วด้วย SIEM และการประสานงานด้านความปลอดภัย,ระบบอัตโนมัติของกระบวนการทำงานด้วย AI, และเครื่องมือการตอบสนอง (SOAR) เพื่อลดเวลาในการแก้ไขปัญหา

ข้อจำกัดของ Microsoft Defender

- ผู้ใช้รายงานความเหนื่อยล้าจากการแจ้งเตือนบ่อยครั้งเนื่องจากมีการแจ้งเตือนมากเกินไปและการแจ้งเตือนผิดพลาด

- คู่แข่งของ Wiz รายนี้ประสบปัญหาในการตรวจจับการโจมตีแบบวันแรก (zero-day) หรือมัลแวร์ที่มีลายเซ็นซ่อนอยู่ ซึ่งจำกัดความน่าเชื่อถือในสถานการณ์ภัยคุกคามที่สำคัญ

- รูปแบบการกำหนดราคาและการออกใบอนุญาตอาจมีความซับซ้อนในการจัดการและคาดการณ์ โดยเฉพาะอย่างยิ่งในกรณีที่มีการปรับใช้ระบบหลายคลาวด์

ราคาของ Microsoft Defender

- ราคาตามความต้องการ

คะแนนและรีวิวของ Microsoft Defender

- G2: 4. 4/5 (รีวิวมากกว่า 300+)

- Capterra: ไม่มีรีวิวเพียงพอ

🔍 คุณรู้หรือไม่?หนึ่งในความสำเร็จแรกของDevSecOpsมาจากเครื่องมือโอเพนซอร์สของ Netflix Netflix ได้เปิดตัว Security Monkey และ Stethoscope ในช่วงปี 2010 ซึ่งเป็นผู้บุกเบิกแนวคิดในการสร้างความปลอดภัยเข้าไปในกระบวนการ CI/CD และมีอิทธิพลต่ออนาคตของเครื่องมือ CSPM อัตโนมัติและคู่แข่งของ Wiz

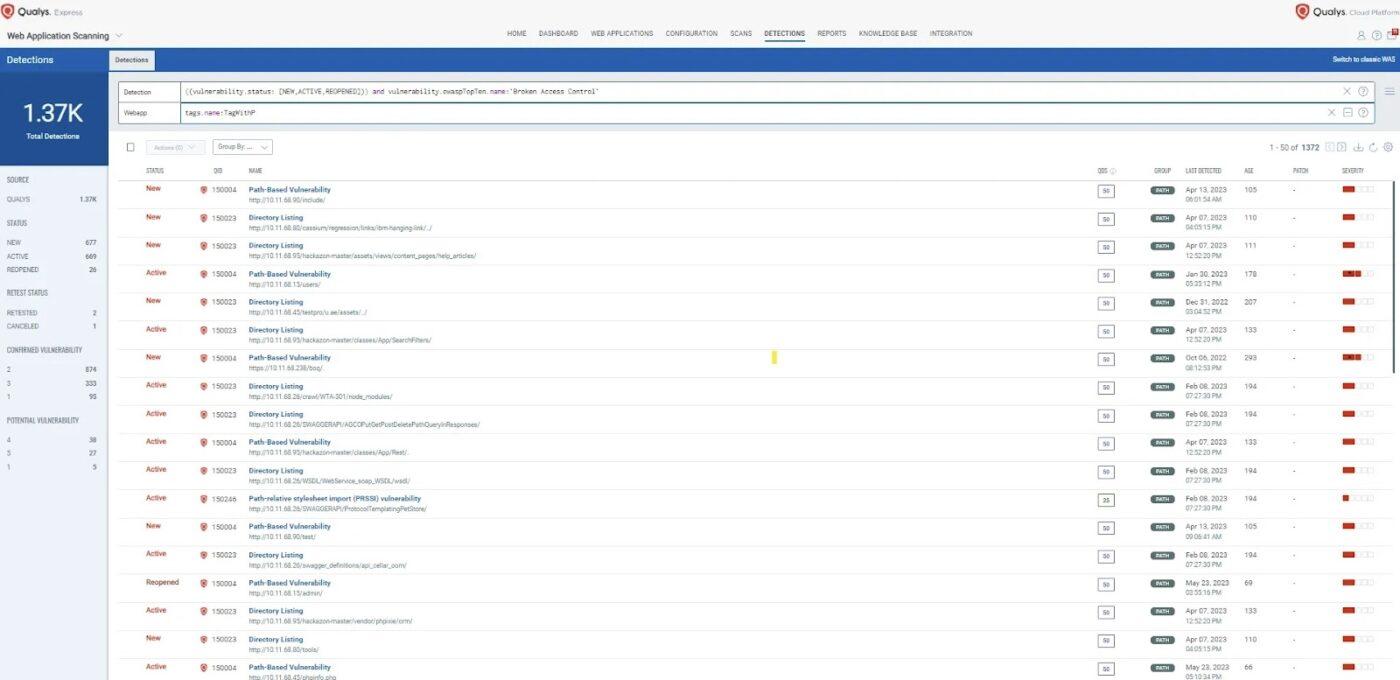

7. Qualys (ดีที่สุดสำหรับการปกป้องสินทรัพย์แบบไฮบริด)

Qualys มอบแนวทางแบบครบวงจรสำหรับความปลอดภัยทางไซเบอร์ด้วย Enterprise TruRisk™ Platform ซึ่งผสานรวมการมองเห็นสินทรัพย์ การจัดการช่องโหว่ การปฏิบัติตามข้อกำหนด และการแก้ไขปัญหาไว้ในระบบเดียวที่ราบรื่น คู่แข่งของ Wiz นี้ให้บริการการวัดระยะไกลความเร็วสูงและการเชื่อมโยงข้อมูลอย่างชาญฉลาดครอบคลุมข้อมูลหลายพันล้านจุด

แพลตฟอร์มนี้ใช้ Cloud Agents ที่มีน้ำหนักเบาและสแกนเนอร์แบบไม่ต้องติดตั้งตัวแทนเพื่อให้การมองเห็นและการประเมินความปลอดภัยอย่างครอบคลุมสำหรับเวิร์กโหลดบนคลาวด์, คอนเทนเนอร์, และโครงสร้างพื้นฐาน ด้วยการเปิดตัว Qualys TotalCloud, CNAPP และ TotalAppSec สำหรับความเสี่ยงของแอปพลิเคชัน, Qualys ขยายการปกป้องครอบคลุมทั้งระบบ

แพลตฟอร์มรองรับความปลอดภัยของ IaC, การป้องกันการทำงานของ Kubernetes runtime, และความปลอดภัยของ LLM สำหรับการPLOY GenAI

คุณสมบัติที่ดีที่สุดของ Qualys

- รวมฟังก์ชันความปลอดภัยและการปฏิบัติตามข้อกำหนดหลายอย่างไว้ในแพลตฟอร์มเดียว

- ใช้ TruRisk Eliminate™ เพื่อแก้ไขช่องโหว่ที่สำคัญ เช่น CISA KEVs และการเปิดเผยต่อแรนซัมแวร์ ผ่านกระบวนการแก้ไขด้วยการอัปเดตแพตช์ การแยกส่วน หรือการลดความเสี่ยง

- ตรวจสอบแบบจำลอง IaC อย่างต่อเนื่องเพื่อค้นหาการตั้งค่าผิดพลาด และติดตามการใช้งานแอปพลิเคชัน SaaS เพื่อตรวจสอบการใช้สิทธิ์อย่างไม่ถูกต้องและปัญหาการปฏิบัติตามข้อกำหนด

- ปรับปรุงการตอบสนองให้มีประสิทธิภาพด้วย Qualys Flow และสร้างกระบวนการแก้ไขปัญหาอัตโนมัติโดยใช้เครื่องมือที่ไม่ต้องเขียนโค้ดหรือเขียนโค้ดน้อย

ข้อจำกัดของ Qualys

- แดชบอร์ดไม่มีความเป็นธรรมชาติ ทำให้การนำทางและการทำงานยากขึ้นสำหรับผู้ใช้ใหม่

- แม้ว่าการตรวจจับจะมีความแข็งแกร่ง แต่ฟีเจอร์การปรับใช้แพตช์และการแก้ไขปัญหาไม่ราบรื่นหรือมีประสิทธิภาพเท่ากับคู่แข่งรายอื่นของ Wiz

- การจัดการชุดแอปพลิเคชันแบบบูรณาการทั้งหมดอาจต้องใช้การลงทุนอย่างมากในการฝึกอบรมและการกำหนดค่า

ราคาของ Qualys

- ราคาตามความต้องการ

คะแนนและรีวิวของ Qualys

- G2: 4. 3/5 (รีวิว 240+ ครั้ง)

- Capterra: 4/5 (รีวิวมากกว่า 30 รายการ)

ผู้ใช้จริงพูดถึง Qualys อย่างไรบ้าง?

รีวิวหนึ่งจากCapterraได้กล่าวไว้ว่า:

โดยรวมแล้ว ผลิตภัณฑ์นี้ใช้งานง่าย มีการสแกนช่องโหว่ที่แข็งแกร่ง และมีคลังซอฟต์แวร์อัปเดตขนาดใหญ่ พร้อมด้วยวิดีโอการฝึกอบรมและการสนับสนุน

โดยรวมแล้ว ผลิตภัณฑ์นี้ใช้งานง่าย มีการสแกนช่องโหว่ที่แข็งแกร่ง และมีคลังซอฟต์แวร์อัปเดตขนาดใหญ่ พร้อมด้วยวิดีโอการฝึกอบรมและการสนับสนุน

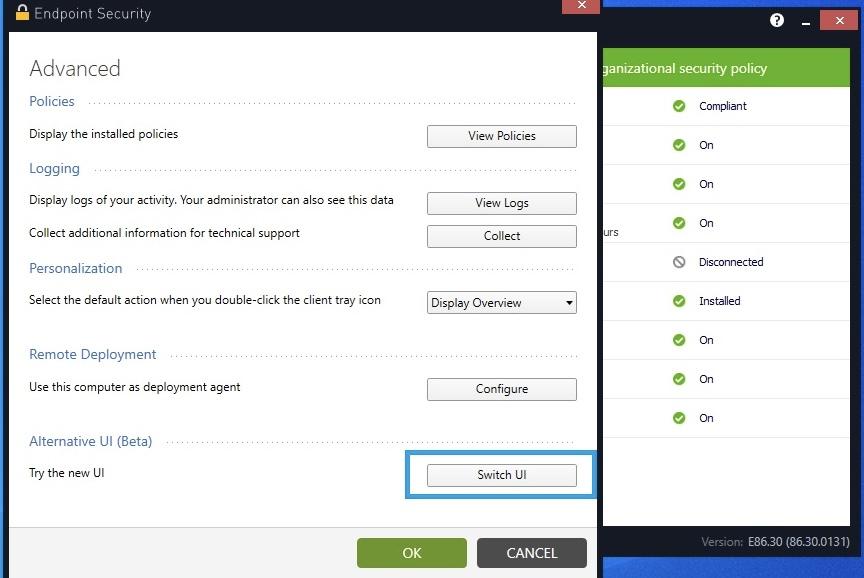

8. Check Point (เหมาะที่สุดสำหรับการรักษาความปลอดภัยแบบบูรณาการและการจัดการสถานะ)

Quantum Security Gateways และโซลูชัน CloudGuard ที่เป็นผลิตภัณฑ์หลักของ Check Point ได้รับการออกแบบมาเพื่อมอบการป้องกันที่ลึกซึ้งครอบคลุมเครือข่าย, ภาระงาน, และจุดเข้าถึงระยะไกล

สำหรับการป้องกันจุดสิ้นสุด Harmony Endpoint มอบ EPP (แพลตฟอร์มป้องกันจุดสิ้นสุด), EDR (การตรวจจับและตอบสนองที่จุดสิ้นสุด), และ XDR (การตรวจจับและตอบสนองที่ขยาย) ในไคลเอนต์ที่มีน้ำหนักเบาเพียงตัวเดียว มอบการมองเห็นและการควบคุมที่ครอบคลุมจากขอบถึงคลาวด์

มันช่วยให้ทีมสามารถนำนโยบายความปลอดภัยที่สอดคล้องกันมาใช้และป้องกันการโจมตีทางไซเบอร์ที่ซับซ้อนได้ทั่วทั้งขอบเขตการใช้งานคลาวด์ของพวกเขา ตั้งแต่โครงสร้างพื้นฐานไปจนถึงแอปพลิเคชัน

คุณสมบัติที่ดีที่สุดของ Check Point

- ติดตั้งเครื่องมือการเรียนรู้ของเครื่องมากกว่า 60 ตัว และข้อมูลภัยคุกคามระดับโลกเพื่อตรวจจับและบล็อกการโจมตีขั้นสูง รวมถึงการโจมตีแบบวันแรกที่พบ

- จัดการผู้ใช้ แอปพลิเคชัน อุปกรณ์ และเครือข่ายคลาวด์ภายใต้คอนโซลกลางเดียว พร้อมการบังคับใช้กฎอย่างละเอียด

- ปกป้องพนักงานที่ทำงานระยะไกลด้วย Harmony SASE เพื่อมอบการเข้าถึงตามแอปพลิเคชัน การตรวจสอบสถานะอุปกรณ์ และนโยบาย Zero Trust พร้อมการเชื่อมต่อแบบเมชเต็มรูปแบบ

- เชื่อมต่อกับซอฟต์แวร์ SOCได้อย่างง่ายดายและเพิ่มประสิทธิภาพการลดภัยคุกคามโดยอัตโนมัติด้วยการรองรับ API จากผู้ให้บริการภายนอกอย่างครอบคลุม

ข้อจำกัดของ Check Point

- การกำหนดค่าอาจใช้เวลานาน โดยเฉพาะอย่างยิ่งสำหรับทีมขนาดเล็กที่ไม่มีเจ้าหน้าที่ IT โดยเฉพาะ

- การสแกนแบบเต็มและการใช้แซนด์บ็อกซ์อาจทำให้ประสิทธิภาพการทำงานช้าลง โดยเฉพาะบนเครื่องที่มีสเปกต่ำ

ราคาของ Check Point

- ราคาตามความต้องการ

คะแนนและรีวิวของ Check Point

- G2: 4. 5/5 (200+ รีวิว)

- Capterra: ไม่มีรีวิวเพียงพอ

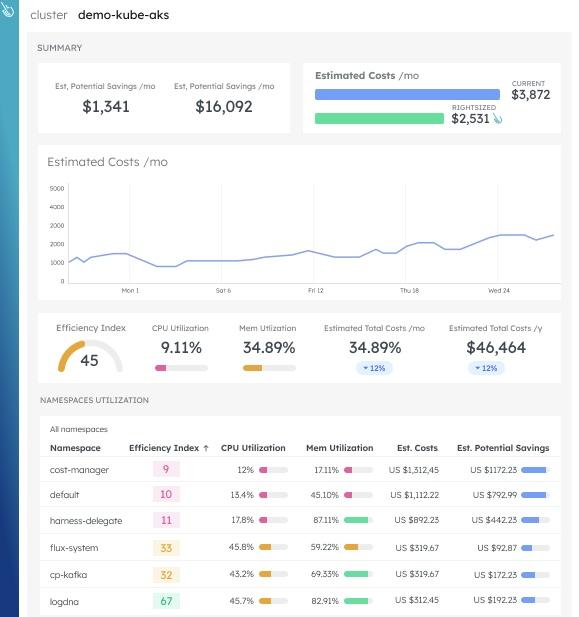

9. Sysdig (เหมาะที่สุดสำหรับการดำเนินงาน DecSecOps ที่ใช้ Kubernetes เป็นหลัก)

Sysdig เป็นแพลตฟอร์มการปกป้องแอปพลิเคชันแบบคลาวด์เนทีฟที่ออกแบบมาสำหรับทีมที่ให้ความสำคัญกับการตรวจจับแบบเรียลไทม์ ข้อมูลเชิงลึกด้านความเสี่ยงตามบริบท และการมองเห็นการทำงานของระบบในระดับลึก พร้อมทั้งบังคับใช้มาตรการรักษาความปลอดภัยข้อมูลที่แข็งแกร่ง

การรองรับระบบมัลติคลาวด์และการตรวจสอบ Prometheus แบบจัดการ ช่วยให้สามารถมอบการมองเห็นแบบครบวงจรทั่วทั้งโครงสร้างพื้นฐานของคุณได้โดยไม่ต้องสลับบริบท

โดยการรวมการตรวจสอบความปลอดภัย, การปฏิบัติตามข้อกำหนด, และการตรวจสอบประสิทธิภาพเข้าด้วยกัน Sysdig ช่วยให้ทีมเข้าใจบริบททั้งหมดของเหตุการณ์ได้อย่างครบถ้วน ความแตกต่างที่สำคัญของมันคือความสามารถในการ จัดลำดับความสำคัญของช่องโหว่ ตามว่าแพ็กเกจที่มีช่องโหว่นั้นถูกใช้งานจริงในระหว่างการทำงานหรือไม่ ทำให้ทีมสามารถมุ่งเน้นความพยายามในการแก้ไขปัญหาได้อย่างมีประสิทธิภาพ

คุณสมบัติเด่นของ Sysdig

- มุ่งเน้นไปที่ความเสี่ยงที่มีการถูกโจมตีอย่างต่อเนื่องหรือสามารถเข้าถึงได้แทนที่จะเป็นรายการช่องโหว่และจุดเสี่ยงทั่วไป (CVE) ที่ไม่เปลี่ยนแปลง

- ค้นพบพฤติกรรมที่น่าสงสัยด้วยการตรวจจับแบบคลาวด์เนทีฟที่ใช้ประโยชน์จากข้อมูลระบบแบบเรียลไทม์และบริบทพฤติกรรม

- ลดค่าใช้จ่ายของเมตริกที่กำหนดเองและกำจัดทรัพยากรที่ไม่ได้ใช้ประโยชน์อย่างเต็มที่โดยใช้การติดตามการใช้งานอย่างละเอียดของ Sysdig Monitor

- เร่งการตอบสนองต่อเหตุการณ์ด้วยข้อมูลนิติวิทยาศาสตร์และเส้นทางการตรวจสอบที่ละเอียด

ข้อจำกัดของ Sysdig

- การตรวจจับการเคลื่อนไหวด้านข้างในสถานการณ์ CSPM โดยเฉพาะในสภาพแวดล้อม AWS มีข้อจำกัด

- การติดตั้งระบบภายในองค์กรอาจต้องการทรัพยากรการจัดเก็บข้อมูลจำนวนมาก

- จุดแข็งหลักของมันอยู่ที่ความปลอดภัยในขณะทำงานและคอนเทนเนอร์ ส่วนอื่น ๆ ของข้อเสนอ CNAPP อาจพัฒนาน้อยกว่าคู่แข่ง

ราคาของ Sysdig

- ราคาตามความต้องการ

คะแนนรีวิวและบทวิจารณ์ของ Sysdig

- G2: 4. 7/5 (100+ รีวิว)

- Capterra: รีวิวไม่เพียงพอ

ผู้ใช้จริงพูดถึง Sysdig อย่างไรบ้าง?

บทวิจารณ์ G2สรุปไว้ดังนี้:

Sysdig ตรวจพบและแจ้งเตือนเราเกี่ยวกับการทดสอบภายในไม่กี่นาที ในขณะที่คู่แข่งใช้เวลาหลายชั่วโมง นั่นคือช่วงเวลาที่เราตระหนักว่า Sysdig จะเป็นทางเลือกที่ดีกว่าสำหรับเรา นอกเหนือจากการสามารถตรวจจับ แจ้งเตือน แยกประเภท และสืบสวนภัยคุกคามบนคลาวด์และโฮสต์ได้อย่างรวดเร็วแล้ว เรายังมีฟีเจอร์เพิ่มเติมอีกมากมายที่ช่วยเสริมสร้างความปลอดภัยโดยรวมของเราอีกด้วย

Sysdig ตรวจพบและแจ้งเตือนเราเกี่ยวกับการทดสอบภายในไม่กี่นาที ในขณะที่คู่แข่งใช้เวลาหลายชั่วโมง นั่นคือช่วงเวลาที่เราทราบว่า Sysdig จะเป็นทางเลือกที่ดีกว่าสำหรับเรา นอกเหนือจากการสามารถตรวจจับ แจ้งเตือน แยกประเภท และสืบสวนภัยคุกคามบนคลาวด์และโฮสต์ได้อย่างรวดเร็วแล้ว เรายังมีฟีเจอร์เพิ่มเติมมากมายที่ช่วยปรับปรุงสถานะความปลอดภัยโดยรวมของเราอีกด้วย

🧠 ข้อเท็จจริงสนุกๆ: ตามรายงานต้นทุนการละเมิดข้อมูลประจำปี 2024 ของ IBM องค์กรที่นำ AI และระบบอัตโนมัติด้านความปลอดภัยมาใช้อย่างกว้างขวางสามารถประหยัดค่าใช้จ่ายที่เกี่ยวข้องกับการละเมิดข้อมูลได้เฉลี่ย 2.2 ล้านดอลลาร์เมื่อเทียบกับองค์กรที่ไม่ได้ใช้

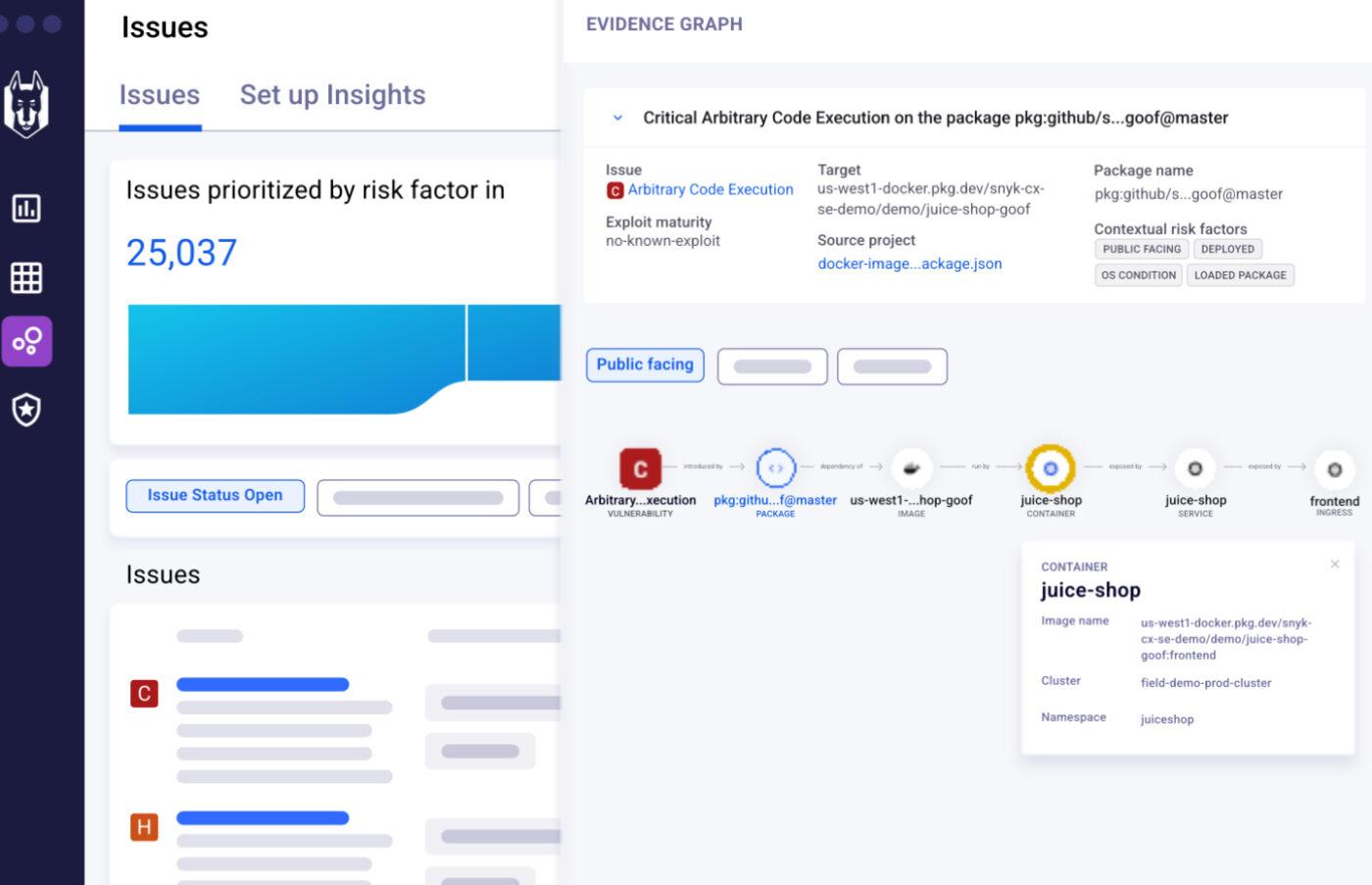

10. Snyk (เหมาะที่สุดสำหรับการรักษาความปลอดภัยแบบ shift-left และกระบวนการทำงานที่เน้นนักพัฒนาเป็นสำคัญ)

ผ่านทางSnyk

Snyk เป็นแพลตฟอร์มความปลอดภัยที่มุ่งเน้นนักพัฒนาด้วยแนวทางที่ทันสมัยในการรักษาความปลอดภัยของแอปพลิเคชัน ซึ่งสามารถผสานเข้ากับกระบวนการพัฒนาที่รวดเร็วและเป็นแบบคลาวด์เนทีฟได้อย่างไร้รอยต่อ

โดดเด่นด้วย แพลตฟอร์มความปลอดภัยที่ขับเคลื่อนด้วย AI ซึ่งสามารถตรวจจับและแก้ไขช่องโหว่ตลอดทั้งวงจรการพัฒนาซอฟต์แวร์ เครื่องยนต์หลักของทางเลือก Wiz คือ DeepCode AI ที่ขับเคลื่อนการแก้ไขปัญหาอย่างชาญฉลาดและสามารถอธิบายเหตุผลได้ ช่วยให้ทีมสามารถรับมือกับความเสี่ยงที่อาจเกิดขึ้นจากเครื่องมือ GenAI และไลบรารีโอเพนซอร์สได้อย่างทันท่วงที

คุณสมบัติเด่นของ Snyk

- ค้นหาและแก้ไขการเบี่ยงเบนของการกำหนดค่าข้ามสภาพแวดล้อมคลาวด์ด้วยความปลอดภัย Snyk IaC ซึ่งให้การแก้ไขปัญหาในตัวโดยตรงในเครื่องมือพัฒนาของคุณ

- ทำให้การจัดการความเสี่ยงของซอฟต์แวร์โอเพนซอร์สเป็นอัตโนมัติด้วยการขอดึงโค้ดเพียงคลิกเดียว การตรวจสอบแบบเรียลไทม์ และการตรวจสอบความสอดคล้องของใบอนุญาต

- ผสานรวมความปลอดภัยเข้ากับเครื่องมือและกระบวนการทำงานของนักพัฒนาที่มีอยู่ได้อย่างไร้รอยต่อ

- เชื่อมโยงความเสี่ยงกับบริบททางธุรกิจโดยใช้ Snyk AppRisk เพื่อจัดลำดับความสำคัญของช่องโหว่ที่มีผลกระทบสูงและติดตามการครอบคลุมด้านความปลอดภัยของแอปพลิเคชัน

ข้อจำกัดของ Snyk

- ขาดตัวเลือกการติดตั้งภายในองค์กร ทำให้องค์กรที่มีนโยบายโครงสร้างพื้นฐานที่เข้มงวดมีความยืดหยุ่นน้อยลง

- เครื่องมือนี้สร้างข้อมูล SBOM ที่ไม่สมบูรณ์ผ่าน CLI ทำให้ผู้ใช้ต้องพึ่งพาเครื่องมือของบุคคลที่สามหรือคู่แข่งของ Wiz รายอื่น

ราคาของ Snyk

- ฟรี

- ทีม: $25/เดือน ต่อผู้ใช้

- องค์กร: ราคาตามตกลง

คะแนนและรีวิวของ Snyk

- G2: 4. 5/5 (รีวิวมากกว่า 120 รายการ)

- Capterra: 4. 6/5 (รีวิว 20+ รายการ)

🔍 คุณรู้หรือไม่? ในปี 2019 ไฟร์วอลล์ที่ตั้งค่าผิดพลาดในระบบAWS ของ Capital Oneทำให้อดีตพนักงานของ AWS สามารถเข้าถึงข้อมูลลูกค้าได้มากกว่า 100 ล้านรายการ สาเหตุหลักคือช่องโหว่การปลอมแปลงคำขอฝั่งเซิร์ฟเวอร์ (SSRF) ซึ่งปัจจุบันคู่แข่งของ Wiz ได้ระบุเป็นความเสี่ยงที่ต้องระวังโดยเฉพาะ

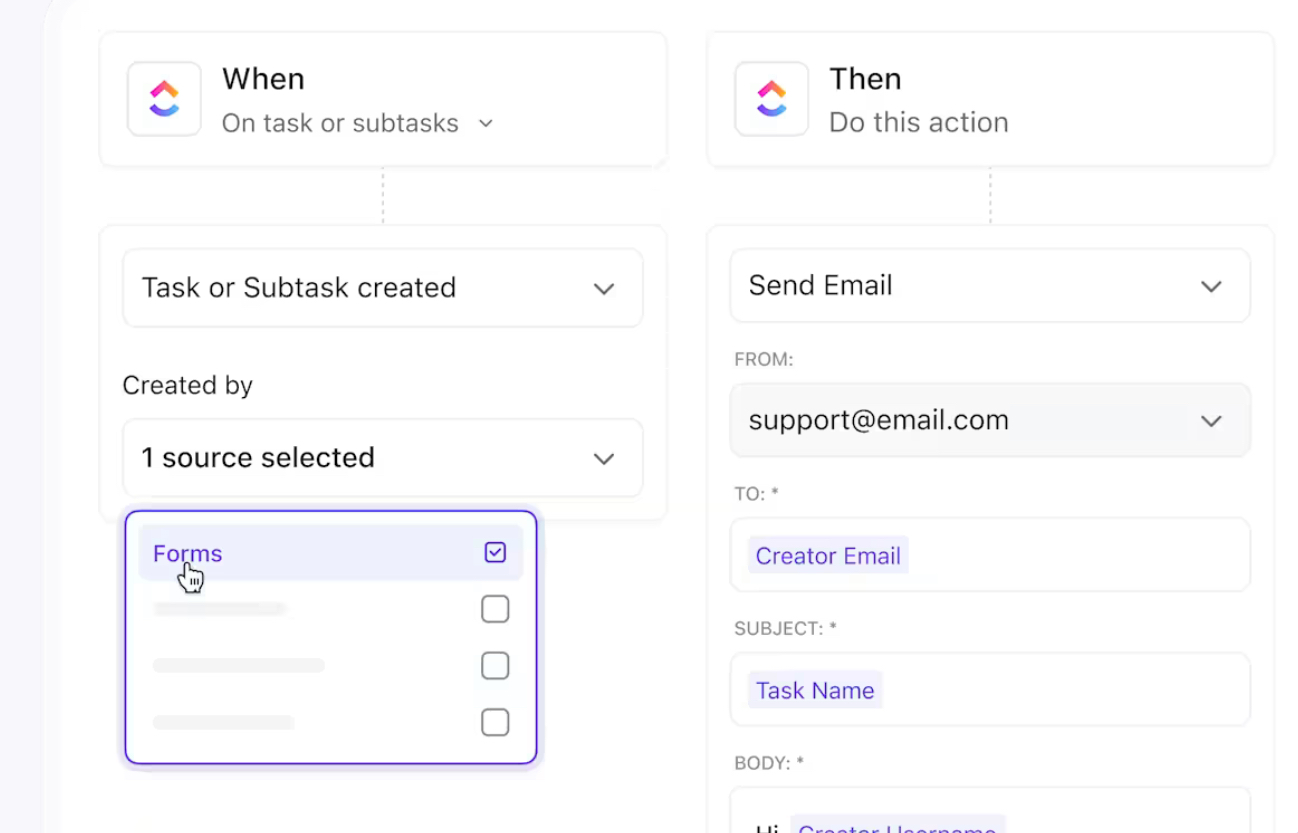

เครื่องมือความปลอดภัยบนคลาวด์อื่น ๆ: ClickUp

การระบุความเสี่ยงจากคู่แข่งของ Wiz เป็นเพียงก้าวแรกเท่านั้น ความท้าทายที่ใหญ่กว่านั้นอยู่ที่สิ่งที่ตามมา: การจัดระเบียบการตอบสนอง การมอบหมายงานให้กับทีมที่เหมาะสม และการติดตามความคืบหน้า

นั่นคือจุดที่ClickUpเข้ามาช่วย ไม่ใช่ในฐานะตัวสแกนความปลอดภัย แต่เป็นศูนย์บัญชาการสำหรับจัดการทุกสิ่งที่เกิดขึ้นหลังจากการสแกนที่แกนหลักคือซอฟต์แวร์การจัดการโครงการ ClickUp ซึ่งนำเสนอแพลตฟอร์มศูนย์กลางสำหรับการวางแผนการแก้ไขปัญหา การติดตามความคืบหน้า การจัดการเอกสาร และการสื่อสารแบบเรียลไทม์

สำหรับทีมไอทีและทีมความปลอดภัยที่ทำงานในระดับใหญ่โซลูชันไอทีและ PMO ของ ClickUpช่วยให้ทีม PMO สามารถมาตรฐานการรับคำขอให้บริการ, อัตโนมัติการส่งต่อปัญหาตาม SLA, และมอบการมองเห็นการใช้ทรัพยากรในพอร์ตโฟลิโอกลุ่มต่าง ๆ พร้อมการควบคุมระดับองค์กร

มาดูกันว่า ClickUp ช่วยเสริมความสามารถให้กับคู่แข่งของ Wiz ตลอดวงจรการดำเนินงานได้อย่างไร 🔄

เปลี่ยนการแจ้งเตือนให้เป็นงาน

เมื่อปัญหาถูกแจ้งเตือนแล้ว จำเป็นต้องนำเข้าสู่กระบวนการทำงานที่สามารถดำเนินการได้

ClickUp Formsทำให้แต่ละช่องโหว่สามารถดำเนินการได้โดยการเปลี่ยนให้เป็นงานในClickUp Tasks พร้อมรายละเอียดเกี่ยวกับความรุนแรง ระบบที่ได้รับผลกระทบ และวันที่เป้าหมาย สิ่งนี้ช่วยให้มั่นใจได้ถึงการบันทึกข้อมูลเมตาดาต้าอย่างสม่ำเสมอสำหรับการติดตามและการจัดลำดับความสำคัญ

เมื่อปัญหาอยู่ในขั้นตอนดำเนินการแล้วฟีเจอร์ผู้รับมอบหมายหลายคนของ ClickUp และฟิลด์ที่กำหนดเองของ ClickUpจะช่วยให้การมอบหมาย จัดระเบียบ และติดตามการแก้ไขปัญหาตั้งแต่ต้นจนจบเป็นเรื่องง่าย

📌 ตัวอย่าง: ทีมรักษาความปลอดภัยกรอกแบบฟอร์มเพื่อส่งปัญหา ซึ่งจะสร้างงานใน ClickUp โดยอัตโนมัติพร้อมฟิลด์ที่กำหนดเองล่วงหน้า เช่น 'เครือข่าย' หรือ 'การปฏิบัติตามข้อกำหนด' ดีกว่านั้นอีก? ทั้งวิศวกรเครือข่ายและเจ้าหน้าที่ฝ่ายปฏิบัติตามข้อกำหนดสามารถได้รับมอบหมายให้ทำงานในภารกิจนี้พร้อมกันได้

ลดการทำงานด้วยมือ

ClickUp Automationsเพิ่มประสิทธิภาพอีกขั้น งานสามารถถูกกำหนดอัตโนมัติตามความรุนแรง ยกระดับหากไม่มีการดำเนินการ หรือเคลื่อนผ่านขั้นตอนการทำงานโดยไม่ต้องส่งต่อด้วยตนเอง ด้วยเครื่องมือสร้างเงื่อนไขแบบ if-then ที่ใช้งานง่ายของ ClickUp

ตัวอย่างของระบบอัตโนมัติในกระบวนการทำงานได้แก่:

- การมอบหมายงานโดยอัตโนมัติเมื่อมีการเปิดช่องโหว่

- การแจ้งเตือนก่อนถึงกำหนด

- การยกระดับเหตุการณ์ที่ยังไม่ได้รับการแก้ไขไปยังผู้มีส่วนได้ส่วนเสีย

📌 ตัวอย่าง: เมื่อตรวจพบช่องโหว่ที่สำคัญ ระบบอัตโนมัติสามารถมอบหมายงานให้กับหัวหน้าฝ่ายความปลอดภัยได้ทันทีตามความรุนแรงของปัญหา กำหนดความสำคัญที่ถูกต้อง และตั้งวันครบกำหนด หากงานยังไม่ได้รับการแก้ไขภายใน 48 ชั่วโมง ระบบสามารถส่งเรื่องไปยัง CISO โดยอัตโนมัติ

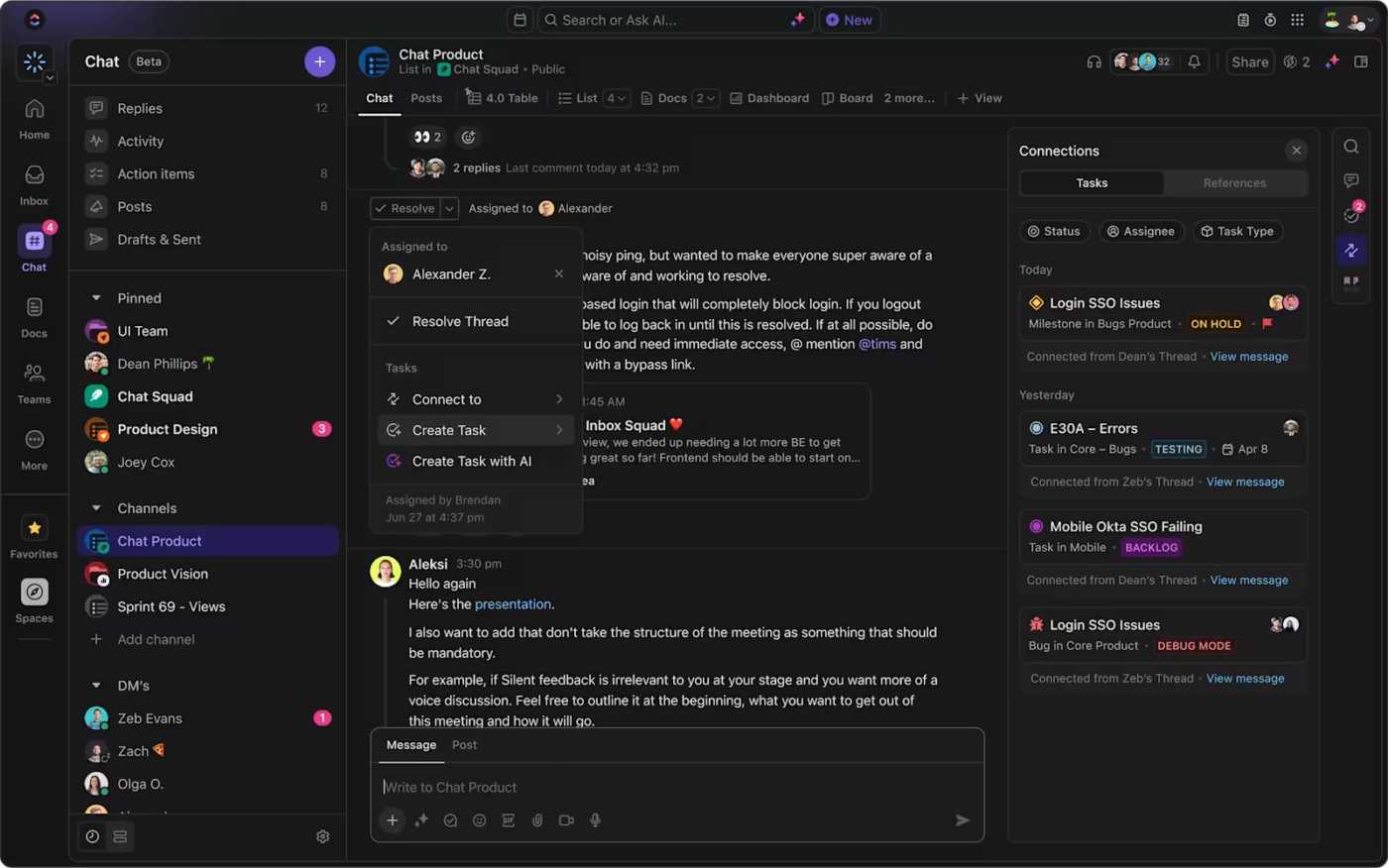

แชทในที่ทำงานของคุณ

เมื่อการแก้ไขเริ่มต้น การอัปเดตสามารถเข้ามาได้จากทุกทิศทาง

ClickUp Chatเก็บการสนทนาเหล่านั้นไว้ที่จุดที่งานเกิดขึ้น—ข้างๆ งาน เอกสาร และไทม์ไลน์ การสนทนาสามารถแปลงเป็นงานได้ด้วยการคลิกเพียงครั้งเดียว ติดแท็กได้อย่างเหมาะสม และรักษาบริบททั้งหมดไว้เพื่อให้บันทึกการตรวจสอบยังคงสมบูรณ์

📌 ตัวอย่าง: สมมติว่ามีช่องโหว่ที่มีความเสี่ยงสูงถูกตรวจพบและกำลังอยู่ในระหว่างการแก้ไข หัวหน้าฝ่ายความปลอดภัยจึงโพสต์อัปเดตสั้น ๆ ในแชทของโปรเจกต์ ติดแท็กวิศวกรที่เกี่ยวข้อง และแนบงานที่เกี่ยวข้องไว้ในข้อความโดยตรง

หากการแก้ไขต้องการการติดตามผล ข้อความนั้นสามารถถูกแปลงเป็นงานใหม่ได้ทันที โดยคงผู้รับมอบหมาย, กำหนดเวลา, และไฟล์ที่แชร์ในเครื่องมือการร่วมมือที่ปลอดภัยไว้

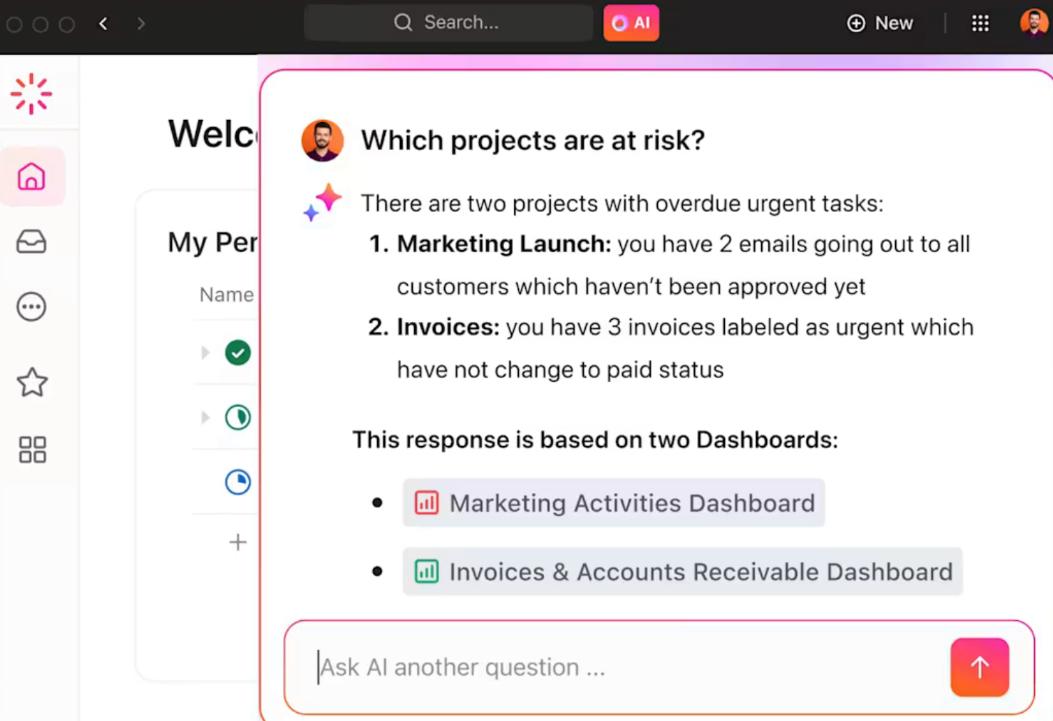

ให้ AI จัดการงานที่ยุ่งยาก

ClickUp Brain ผู้ช่วยอัจฉริยะที่ขับเคลื่อนด้วย AI ของคุณ ใช้กิจกรรมงานที่ดำเนินอยู่ ความคิดเห็น เอกสาร และประวัติการแชท เพื่อมอบข้อมูลเชิงลึกที่สามารถนำไปปฏิบัติได้ โดยช่วยในเรื่อง:

- สรุปหัวข้อการแก้ไขปัญหาให้อยู่ในรูปแบบของรายงานสถานะที่กระชับหรือรายงานให้ผู้มีส่วนได้ส่วนเสียทราบ

- การสร้างงานติดตามผลอัตโนมัติจากการสนทนาในแชทหรือเอกสาร

- การร่างสรุปการประชุมและรายการดำเนินการโดยไม่ต้องจดบันทึกด้วยตนเอง

- การตอบคำถามตามบริบท เช่น 'การแก้ไขใดที่ยังค้างอยู่สำหรับคำเตือนที่มีความรุนแรงสูง?'

คุณสมบัติที่ดีที่สุดของ ClickUp

- จัดเก็บและเชื่อมโยงเอกสารความปลอดภัยบนคลาวด์: เก็บ SOPs, รายการตรวจสอบการปฏิบัติตามข้อกำหนด และบันทึกเหตุการณ์ไว้ในClickUp Docs โดยเชื่อมโยงกับงานและไทม์ไลน์ที่เกี่ยวข้อง

- บันทึกและสรุปการประชุม: จดบันทึกการตัดสินใจและประเด็นที่ต้องดำเนินการจากการประชุมสด ด้วยClickUp AI Notetaker

- ติดตามตั๋วความปลอดภัยผ่านมุมมองโครงการมากกว่า 15 แบบ: ใช้ClickUp Viewsเพื่อจัดการการตรวจสอบ, คำขอบริการ, และการประเมินช่องโหว่ภายในองค์กรด้วยมุมมองแบบรายการ, บอร์ด, แผนภูมิแกนต์, ปฏิทิน และอื่นๆ

- มองเห็นประสิทธิภาพ IT อย่างชัดเจน: ใช้การ์ดมากกว่า 50แบบในแดชบอร์ดของ ClickUpเพื่อติดตามงบประมาณ, กำหนดเวลา, การจัดสรรบุคลากร, และอัตราการเสร็จสิ้นของพอร์ตโฟลิโอด้านความปลอดภัยของคุณ

- มาตรฐานกระบวนการทำงานด้านความปลอดภัยที่สามารถทำซ้ำได้: เริ่มต้นโครงการด้วยเทมเพลตการจัดการโครงการสำหรับการจัดการบริการ IT, การวางแผนการทดสอบการบุกรุก, หรือการทบทวนนโยบาย

- มอบหมายความรับผิดชอบพร้อมสิทธิ์ตามบทบาท: ควบคุมว่าใครสามารถดู แก้ไข หรือดำเนินการงานด้านความปลอดภัยและเวิร์กโฟลว์ที่ละเอียดอ่อนได้

- เปิดใช้งานตัวแทน AI เพื่อการสนับสนุนแบบไม่ต้องลงมือทำ: ให้ตัวแทน AI ของ ClickUpแสดงปัญหาที่ยังไม่ได้รับการแก้ไข ตอบคำถาม และสร้างงานโดยอัตโนมัติเพื่อให้การแก้ไขปัญหาดำเนินไปอย่างต่อเนื่อง

ราคาของ ClickUp

คะแนนและรีวิว ClickUp

- G2: 4. 7/5 (รีวิวมากกว่า 10,400+)

- Capterra: 4. 6/5 (4,300+ รีวิว)

ผู้ใช้จริงพูดถึง ClickUp อย่างไรบ้าง?

รีวิว G2นี้พูดแทนทุกอย่างแล้ว:

สิ่งที่ฉันชอบมากที่สุดเกี่ยวกับ ClickUp คือความสามารถในการปรับแต่งและความยืดหยุ่น ไม่ว่าจะเป็นการสร้างกระบวนการทำงานที่เหมาะกับทีมต่าง ๆ (เช่น ทีมการตลาดและทีมพัฒนาเว็บไซต์) การใช้ฟิลด์ที่กำหนดเองเพื่อติดตามรายละเอียดโครงการที่เฉพาะเจาะจง หรือการอัตโนมัติของงานที่ทำซ้ำ ๆ ClickUp ช่วยให้ฉันสามารถปรับให้เข้ากับความต้องการของเราได้อย่างแม่นยำ มันช่วยให้ทุกอย่างอยู่ในที่เดียว ทำให้การจัดการโครงการและการสื่อสารระหว่างทีมเป็นไปอย่างราบรื่น นอกจากนี้ การผสานระบบและการทำงานอัตโนมัติยังช่วยประหยัดเวลาของเราได้มาก ทำให้เราสามารถมุ่งเน้นไปที่สิ่งที่สำคัญอย่างแท้จริง *

สิ่งที่ฉันชอบมากที่สุดเกี่ยวกับ ClickUp คือความสามารถในการปรับแต่งและความยืดหยุ่น ไม่ว่าจะเป็นการสร้างกระบวนการทำงานที่เหมาะกับทีมต่าง ๆ (เช่น ทีมการตลาดและทีมพัฒนาเว็บไซต์) การใช้ฟิลด์ที่กำหนดเองเพื่อติดตามรายละเอียดโครงการที่เฉพาะเจาะจง หรือการอัตโนมัติของงานที่ทำซ้ำ ๆ ClickUp ช่วยให้ฉันสามารถปรับให้เหมาะกับความต้องการของเราได้อย่างแท้จริง มันช่วยให้ทุกอย่างอยู่ในที่เดียว ทำให้การจัดการโครงการและการสื่อสารระหว่างทีมเป็นไปอย่างราบรื่น นอกจากนี้ การผสานระบบและการทำงานอัตโนมัติยังช่วยประหยัดเวลาของเราได้มาก ทำให้เราสามารถมุ่งเน้นไปที่สิ่งที่สำคัญอย่างแท้จริง *

📮 ClickUp Insight: 30% ของพนักงานเชื่อว่าการทำงานอัตโนมัติสามารถช่วยประหยัดเวลาได้ 1-2 ชั่วโมงต่อสัปดาห์ ในขณะที่ 19% ประเมินว่าอาจเพิ่มเวลาได้ 3-5 ชั่วโมงสำหรับการทำงานที่ต้องการสมาธิและความลึก

แม้เวลาที่ประหยัดได้เพียงเล็กน้อยก็สะสมเป็นเวลาได้มาก: เพียงสองชั่วโมงต่อสัปดาห์ที่คืนกลับมา เท่ากับมากกว่า 100 ชั่วโมงต่อปี—เวลาที่สามารถนำไปใช้กับความคิดสร้างสรรค์ การคิดเชิงกลยุทธ์ หรือการพัฒนาตนเองได้ 💯

ด้วย ClickUp AI Agents และClickUp Brain คุณสามารถทำงานอัตโนมัติได้ทั้งกระบวนการ สร้างการอัปเดตโครงการ และเปลี่ยนบันทึกการประชุมของคุณให้กลายเป็นขั้นตอนปฏิบัติที่ชัดเจน ทั้งหมดนี้ทำได้ภายในแพลตฟอร์มเดียว ไม่จำเป็นต้องใช้เครื่องมือหรือการผสานระบบเพิ่มเติม—ClickUp รวมทุกสิ่งที่คุณต้องการเพื่อทำงานอัตโนมัติและเพิ่มประสิทธิภาพการทำงานของคุณไว้ในที่เดียว

💫 ผลลัพธ์ที่แท้จริง: RevPartners ลดค่าใช้จ่าย SaaS ลง 50% ด้วยการรวมเครื่องมือสามตัวเป็นหนึ่งเดียวใน ClickUp—ได้รับแพลตฟอร์มที่รวมทุกอย่าง มีฟีเจอร์มากขึ้น ความร่วมมือที่แน่นแฟ้นยิ่งขึ้น และแหล่งข้อมูลเดียวที่ง่ายต่อการจัดการและขยายขนาด

การค้นหาความเหมาะสมที่ใช่ เกินกว่าความสามารถพิเศษ

ไม่ว่าคุณจะมองหาการป้องกันการทำงานที่แข็งแกร่งขึ้น ข้อมูลภัยคุกคามที่สามารถนำไปใช้ได้มากขึ้น หรือการสนับสนุนการปฏิบัติตามข้อกำหนดที่ดีขึ้น คู่แข่งของ Wiz ที่เราได้สำรวจแต่ละรายต่างก็มีข้อได้เปรียบที่โดดเด่นเฉพาะตัว

แต่ภาพใหญ่กว่านี้คือ: ความปลอดภัยบนคลาวด์แบบครอบคลุมไม่ได้ทำงานแยกตัว คุณต้องการโซลูชันที่เชื่อถือได้เพื่อให้ทีมทำงานสอดคล้องกัน กิจกรรมสามารถมองเห็น และข้อมูลสามารถเข้าถึงได้ นั่นคือจุดที่ ClickUp โดดเด่น

ในฐานะแอปครบวงจรสำหรับการทำงาน มันช่วยให้ทีมความปลอดภัยสามารถจัดโครงการ กระบวนการ และบุคลากรให้สอดคล้องกันในที่เดียว ตั้งแต่การจัดการขั้นตอนการทำงานและการตรวจสอบไปจนถึงการอัตโนมัติของงานและการใช้ประโยชน์จาก AI ผ่าน ClickUp Brain มันถูกสร้างขึ้นเพื่อนำความเป็นระเบียบมาสู่สภาพแวดล้อมที่ซับซ้อนที่สุด

ทำไมต้องรอ?สมัครใช้ ClickUpฟรีวันนี้!