Poskytuje vám Wiz spolehlivý přehled, ale nedostatečné možnosti opravy v reálném čase, telemetrie na úrovni hostitele nebo analýzy síťového provozu?

Lze s jistotou říci, že nejste jediní, kdo si těchto nedostatků všiml.

Vzhledem k tomu, že cloudová prostředí jsou stále složitější, bezpečnostní týmy potřebují nástroje, které identifikují rizika a pomáhají je zmírňovat.

Tento blogový příspěvek představuje některé z nejlepších konkurentů Wiz, kteří vyplňují tyto mezery. Zůstaňte s námi až do konce a podívejte se, jak ClickUp (ano, ta platforma pro produktivitu!) podporuje efektivní spolupráci v oblasti cloudové bezpečnosti. 🔐

Co byste měli hledat u konkurentů Wiz?

Při hledání nejlepších alternativ k Wiz začněte tím, že identifikujete konkrétní mezery ve vašem projektovém řízení kybernetické bezpečnosti. Správné řešení tyto mezery přímo vyřeší a posílí vaši celkovou bezpečnostní strategii. Zde je několik funkcí, na které byste se měli zaměřit:

- Agentová telemetrie hostitele: Hledejte konkurenty Wiz, kteří nasazují lehké agenty pro zachycování aktivit procesů, souborů a registru pro bohatší forenzní analýzu.

- Automatizované opravné pracovní postupy: Upřednostněte platformy, které se integrují s ticketingovými systémy a automaticky aplikují opravy nebo aktualizace zásad.

- Analýza síťového provozu: Vyberte si nástroje, které zahrnují nepřetržitou kontrolu provozu a detekci anomálií ve virtuálních privátních cloudech (VPC).

- Deception a honeypoty: Vyhodnoťte řešení s nativním nasazením honeypotů, které zachycují útočníky a odhalují laterální pohyb.

- Pokročilé skenování SBOM a dodavatelského řetězce: Zvažte poskytovatele, kteří mapují kompletní seznam softwarových komponent (SBOM) a označují zranitelnosti v předcházejících fázích dodavatelského řetězce.

- Přizpůsobitelný dashboard a reportování: Zaměřte se na alternativy Wiz s widgety typu drag-and-drop, personalizovanými metrikami a reportováním white-label.

- Podpora on-premise a legacy: Vyberte si dodavatele, který nabízí cloudové i on-premise agenty pro jednotné pokrytí v hybridních nebo legacy prostředích.

🧠 Zajímavost: V roce 2013 podepsala společnost AWS smlouvu s CIA v hodnotě 600 milionů dolarů, čímž připravila půdu pro bezpečné zavedení cloudu ve veřejném sektoru. To byl začátek dnes rychle se rozvíjejícího ekosystému GovCloud.

Konkurenti Wiz v kostce

Zde je tabulka porovnávající všechny konkurenty a alternativy Wiz. 📊

| Nástroj | Nejlepší pro | Nejlepší funkce | Ceny* |

| Palo Alto Prisma Cloud | Komplexní cloudová bezpečnost a DevSecOps pro střední a velké podniky | Správa cloudové bezpečnosti (CSPM), ochrana cloudových úloh (CWPP), správa oprávnění cloudové infrastruktury (CIEM), prioritizace rizik pomocí umělé inteligence | Ceny na míru |

| Lacework | Detekce behaviorálních anomálií pomocí polygrafu a úplná viditelnost pro střední a velké podniky | Detekce anomálií na základě chování, prioritizace rizik, automatické kontroly dodržování předpisů | Ceny na míru |

| Orca Security | Správa zranitelností bez agentů pro malé a střední podniky s multi-cloudovými prostředími | Prioritizace bohatá na kontext, vizualizace cesty útoku, technologie SideScanning | Ceny na míru |

| Tenable | Široké řízení zranitelností v cloudových a lokálních prostředích pro podniky | CSPM, jednotné skenování zranitelností, zabezpečení infrastruktury jako kódu (IaC) | Ceny na míru |

| Aqua Security Software | Cloudová bezpečnost pro celý životní cyklus pro malé a střední IT týmy a týmy DevOps s potřebami v oblasti zabezpečení kontejnerů. | Ochrana kontejnerů a runtime Kubernetes, bezserverové pracovní zatížení, integrace CI/CD pipeline | Ceny na míru |

| Microsoft Defender for Cloud | Správa zabezpečení pro střední podniky v cloudových prostředích založených na platformě Microsoft | Nativní CSPM a CWP s centralizovanými výstrahami, integrovanými regulačními standardy a reportováním, integrací Azure | Ceny na míru |

| Qualys | Bezpečnostní skenování s agentem i bez agenta pro podniky a velké týmy vývojářů | Hybridní ochrana aktiv (cloud + legacy), centralizované reportování, CSPM pro multi-cloud | Ceny na míru |

| Check Point | Integrovaná správa zabezpečení a stavu pro střední a velké podniky | CSPM, prevence cloudových hrozeb, zabezpečení bez serverů, podpora API třetích stran | Ceny na míru |

| Sysdig | Operace DevSecOps s intenzivním využitím Kubernetes pro malé a střední podniky | Forenzní analýza incidentů pomocí eBPF, detekce hrozeb v reálném čase, prioritizace zranitelností | Ceny na míru |

| Snyk | Bezpečnost zaměřená na vývoj pro kód, kontejnery a IaC pro velké týmy vývojářů a podniky | Shift-left bezpečnost, pracovní postupy zaměřené na vývojáře, integrace CI/CD, | K dispozici je bezplatný tarif; placené tarify začínají na 25 USD/měsíc. |

10 nejlepších konkurentů a alternativ Wiz

Nyní se podívejme blíže na nejlepší konkurenty Wiz. 👇

Jak hodnotíme software v ClickUp

Náš redakční tým postupuje transparentně, opírá se o výzkum a je nezávislý na dodavatelích, takže se můžete spolehnout, že naše doporučení vycházejí z reálné hodnoty produktů.

Zde je podrobný přehled toho, jak v ClickUp hodnotíme software.

1. Palo Alto Prisma Cloud (nejlepší pro komplexní cloudovou bezpečnost a integraci DevSecOps)

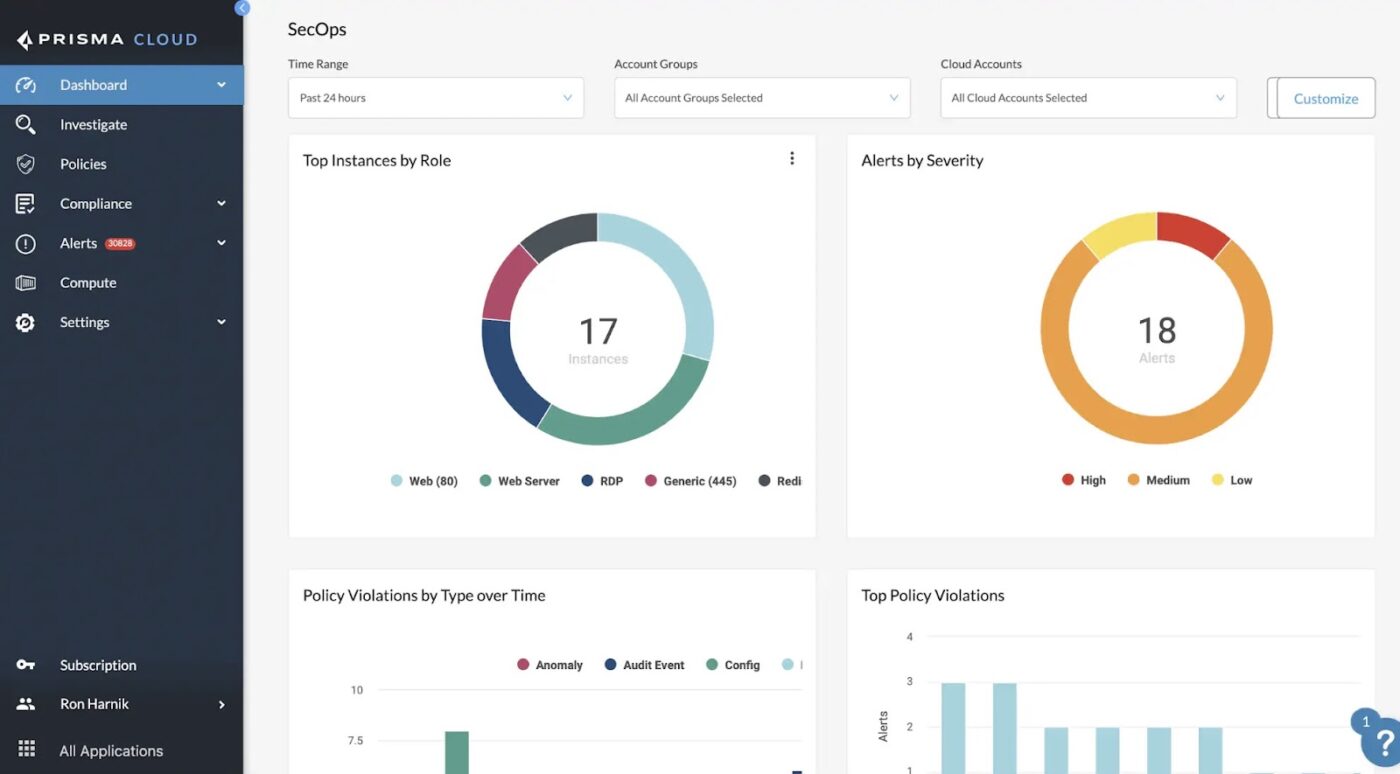

Prisma Cloud od společnosti Palo Alto Networks je komplexní platforma pro ochranu cloudových aplikací (CNAPP), která je navržena tak, aby chránila aplikace po celou dobu jejich životního cyklu, od kódu až po cloud.

Pomocí kombinace strojového učení, pokročilé analytiky a Precision AI neustále skenuje infrastrukturu, kód aplikací a pracovní zatížení, aby odhalil nesprávné konfigurace, porušení zásad a aktivní hrozby.

Integruje se také do širšího bezpečnostního ekosystému Palo Alto, včetně Cortex XDR a WildFire, což usnadňuje vytváření jednotné bezpečnostní strategie.

Nejlepší funkce Palo Alto Prisma Cloud

- Zabezpečte infrastrukturu napříč poskytovateli pomocí správy cloudové bezpečnosti (CSPM), která detekuje nesprávné konfigurace, odchylky a porušení zásad.

- Chraňte pracovní zatížení a kontejnery pomocí ochrany cloudového pracovního zatížení (CWP), včetně skenování bez agentů pro virtuální stroje, bezserverová prostředí a prostředí Kubernetes.

- Zabezpečte své CI/CD pipeline pomocí integrované bezpečnosti kódu, skenování IaC, analýzy složení softwaru a detekce tajných informací před spuštěním.

- Získejte hluboký přehled a kontrolu nad aktivy v multi-cloudových a hybridních prostředích.

Omezení Palo Alto Prisma Cloud

- Vyžaduje složité a časově náročné počáteční nastavení, zejména bez předchozích zkušeností s nástroji Palo Alto.

- Mezery v dokumentaci, zejména u pokročilých případů použití a příkladů nasazení v reálném světě

Ceny Palo Alto Prisma Cloud

- Ceny na míru

Hodnocení a recenze Palo Alto Prisma Cloud

- G2: 4,4/5 (390+ recenzí)

- Capterra: Nedostatek recenzí

Co říkají skuteční uživatelé o Palo Alto Prisma Cloud?

Zde je recenze G2 na tohoto konkurenta Wiz:

Na Prisma Access se mi nejvíce líbí jeho schopnost poskytovat konzistentní cloudové zabezpečení všem uživatelům bez ohledu na jejich umístění. Integrace s dalšími nástroji Palo Alto Networks, jako jsou Cortex a Panorama, usnadňuje správu a monitorování bezpečnostního stavu z centralizovaného řídicího panelu.

Na Prisma Access se mi nejvíce líbí jeho schopnost poskytovat konzistentní cloudové zabezpečení všem uživatelům bez ohledu na jejich umístění. Integrace s dalšími nástroji Palo Alto Networks, jako jsou Cortex a Panorama, usnadňuje správu a monitorování bezpečnostního stavu z centralizovaného řídicího panelu.

🔍 Věděli jste, že... Na počátku 90. let byly webové stránky většinou založeny na protokolu HTTP. Teprve v roce 1994 společnost Netscape zavedla protokol HTTPS pro šifrování provozu v prohlížeči, což vyvolalo první diskuse o zabezpečení webu.

2. Lacework (nejlepší pro cloudová prostředí s požadavky na dodržování předpisů)

Lacework FortiCNAPP pomáhá týmům propojit signály cloudových rizik s detekcí hrozeb v reálném čase, ať už jde o analýzu nesprávných konfigurací nebo určení způsobu bezpečného ukládání informací o klientech. Vytváří ucelený přehled o zranitelných místech, nesprávných konfiguracích a aktivních hrozbách v celém cloudovém prostředí.

Díky nativní podpoře AWS, Azure a Google Cloud platforma nepřetržitě analyzuje aktivitu, aby odhalila včasné známky ransomwaru, cryptojackingu a kompromitovaných přihlašovacích údajů.

Nejlepší funkce Lacework

- Včas odhalte útoky typu zero-day pomocí platformy Polygraph® Data Platform, která odhaluje anomálie v chování a vzorce hrozeb.

- Odhalte rizika spojená s identitou pomocí CIEM, který hodnotí oprávnění a označuje role s nadměrnými oprávněními v různých cloudech.

- Zjednodušte nápravu pomocí automatizovaných informací o nesprávných konfiguracích, zranitelnostech a porušeních zásad.

- Přejděte na integrovanou bezpečnost IaC, SAST a analýzu složení softwaru (SCA), abyste odhalili problémy ještě před nasazením.

- Automatizujte kontroly dodržování předpisů a reporting pro různé průmyslové standardy.

Omezení Lacework

- Chybí sledování oprav v reálném čase; uzavřené problémy zmizí až po více než 24 hodinách.

- Uživatelé považují konfiguraci upozornění za obtížnou a požadují lepší integraci se Slackem, Datadogem, nástroji SIEM a platformami pro správu ticketů.

Ceny Lacework

- Ceny na míru

Hodnocení a recenze Lacework

- G2: 4,4/5 (více než 380 recenzí)

- Capterra: Nedostatek recenzí

📮 ClickUp Insight: 74 % zaměstnanců používá dva nebo více nástrojů, aby našli potřebné informace – přeskakují mezi e-maily, chaty, poznámkami, nástroji pro správu projektů a dokumentací. Toto neustálé přepínání mezi kontexty zabírá čas a snižuje produktivitu. Jako univerzální aplikace pro práci ClickUp sjednocuje veškerou vaši práci – e-maily, chat, dokumenty, úkoly a poznámky – do jediného prohledávatelného pracovního prostoru, takže vše je přesně tam, kde to potřebujete.

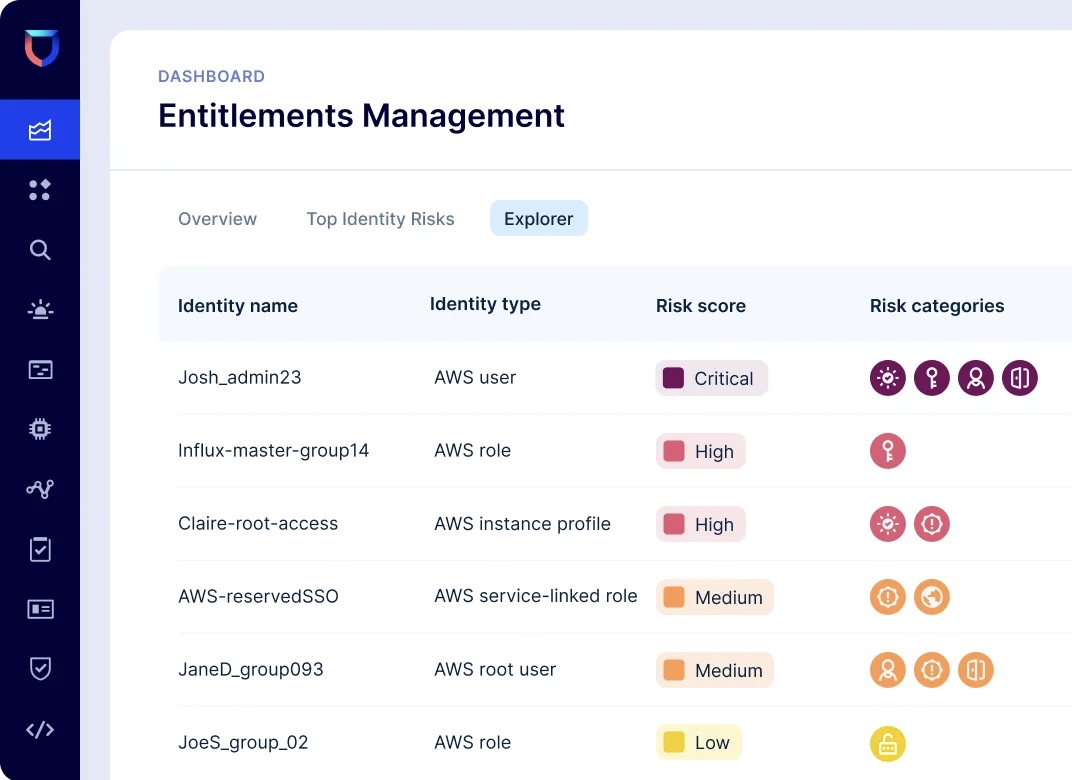

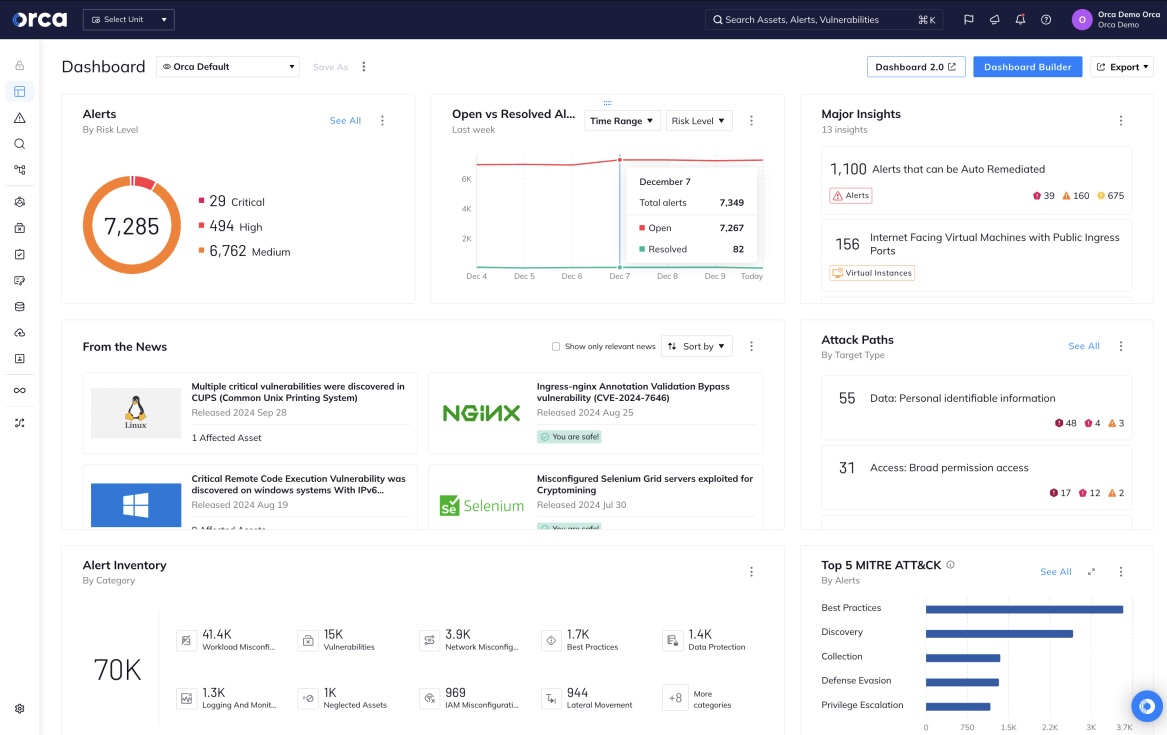

3. Orca Security (nejlepší pro rychlé nasazení v prostředí s více cloudy)

Orca Security poskytuje týmům hluboký přehled o každé vrstvě jejich cloudového prostředí bez nutnosti instalace agentů. Automaticky koreluje rizika, jako jsou nesprávné konfigurace, exponované API, problémy s identitou a zranitelnosti, aby odhalila nejkritičtější hrozby.

Tento nástroj kombinuje telemetrii v reálném čase, profesionální komunikaci, pokročilé stanovení priorit rizik a širokou podporu dodržování předpisů v jediném rozhraní.

Díky zaměření na „toxické kombinace“ pomáhá týmům upřednostnit 1 % upozornění, která jsou skutečně důležitá, a eliminovat tak rušivé vlivy, které jsou často spojeny s nástroji pro zabezpečení cloudu.

Nejlepší funkce Orca Security

- Nasadit skenování bez agentů pomocí SideScanning™ a získat okamžitý přehled o pracovních úlohách, rizicích a konfiguracích.

- Aktivujte Orca Sensor pro ochranu v reálném čase, který umožňuje detekci a vyšetřování v reálném čase pomocí lehké pozorovatelnosti na úrovni jádra.

- Prosazujte dodržování předpisů v širokém měřítku pomocí více než 100 hotových regulačních rámců, včetně CIS Benchmarks, PCI DSS, HIPAA a SOC 2.

- Snižte provozní náklady a dopad na výkon v produkčních prostředích.

Omezení Orca Security

- Bezagentové skenování může oproti agentovým konkurentům Wiz postrádat hlubší informace o běhu aplikací.

- Postrádá robustní funkce shift-left. Nejsou známy žádné integrace IDE/CLI pro pracovní postupy vývojářů.

Ceny Orca Security

- Ceny na míru

Hodnocení a recenze Orca Security

- G2: 4,6/5 (více než 200 recenzí)

- Capterra: 4,8/5 (více než 50 recenzí)

Co říkají skuteční uživatelé o Orca Security?

Jeden uživatel sdílel tuto recenzi na Capterra:

Orca je bezagentový přístup k VMS. To znamená, že nemá žádný dopad na uživatele ani neovlivňuje výkon. Váš provozní tým nemusí spravovat nasazení agentů, ani se nemusí zabývat aktualizacemi/výpadky. […] Produkt je poměrně nový a na mnoha vylepšeních se stále pracuje.

Orca je bezagentový přístup k VMS. To znamená, že nemá žádný dopad na uživatele ani neovlivňuje výkon. Váš provozní tým nemusí spravovat nasazení agentů, ani se nemusí zabývat aktualizacemi/výpadky. […] Produkt je poměrně nový a na mnoha vylepšeních se stále pracuje.

🧠 Zajímavost: Koncept „zero trust“ (nulová důvěra) vymyslel analytik společnosti Forrester John Kindervag, který navrhl, aby organizace nikdy automaticky nedůvěřovaly žádné síti. Trvalo více než deset let (a několik bolestivých narušení bezpečnosti), než se tato myšlenka stala mainstreamovou.

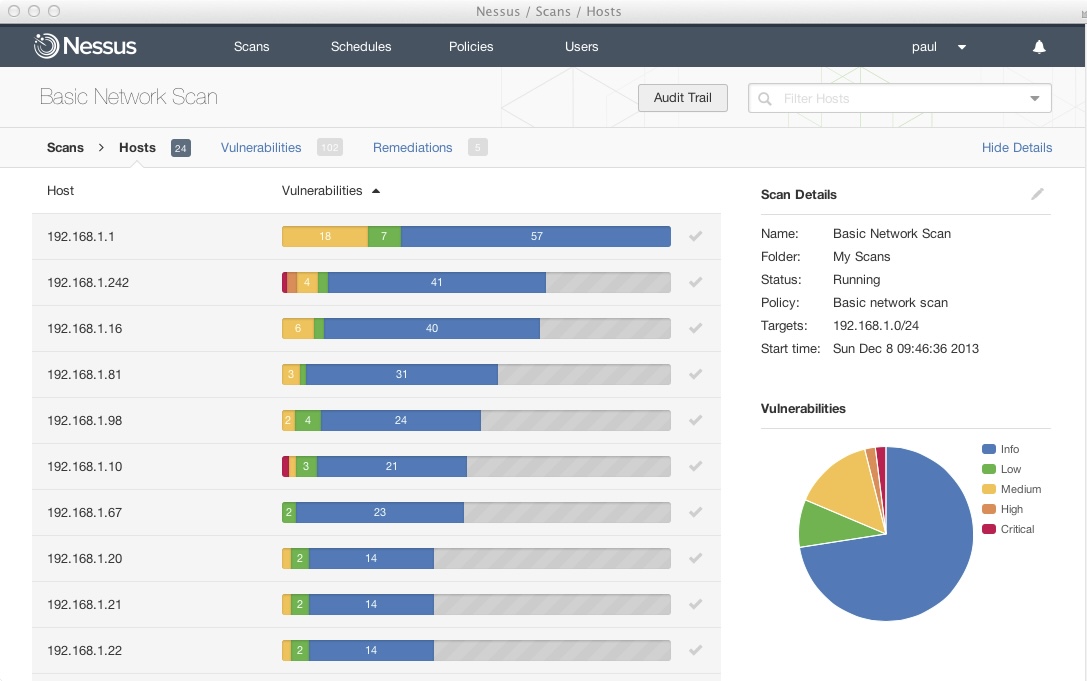

4. Tenable (nejlepší pro jednotné skenování zranitelností)

Tenable přináší konsolidovaný přístup k zabezpečení hybridních a multi-cloudových prostředí prostřednictvím své vlajkové lodi, platformy pro správu expozice Tenable One. Namísto toho, aby považoval zranitelnosti, nesprávné konfigurace a problémy s identitou za izolované problémy, Tenable propojuje jednotlivé body a poskytuje prioritizovaný přehled rizik v celé vaší útočné ploše.

Podporuje řešení schválená FedRAMP, což z něj činí důvěryhodnou volbu pro vládní a vysoce regulovaná prostředí. Tento nástroj také nabízí funkce jako přístup just-in-time (JIT), autonomní opravy a analýzu s vrstvou umělé inteligence.

Nejlepší funkce Tenable

- Vyplňte mezery v identitě pomocí Tenable Identity Exposure, který detekuje nesprávné konfigurace a rizikové přístupy v Active Directory a Entra ID.

- Urychlete nápravu pomocí Tenable Patch Management, který automaticky přiřazuje zranitelnosti ke správným opravám a provádí autonomní opravy.

- Prosazujte princip minimálních oprávnění pomocí Tenable CIEM a JIT access, abyste omezili zbytečná oprávnění v cloudu.

- Hladce integrujte bezpečnostní kontroly do životního cyklu DevOps.

Omezení Tenable

- Žádný vestavěný způsob automatického mazání historických výsledků skenování, což zabírá místo na disku.

- Ačkoli je silný v oblasti správy zranitelností a postojů, jeho funkce ochrany běhu mohou být méně vyspělé než u specializovaných poskytovatelů CNAPP.

- Občas označuje nekritické problémy, což zvyšuje pracovní zátěž bezpečnostních týmů.

Ceny Tenable

- Ceny na míru

Hodnocení a recenze Tenable

- G2: 4,5/5 (více než 250 recenzí)

- Capterra: Nedostatek recenzí

📖 Přečtěte si také: Nejlepší bezplatný software pro správu projektů, který lze kombinovat s konkurenty Wiz

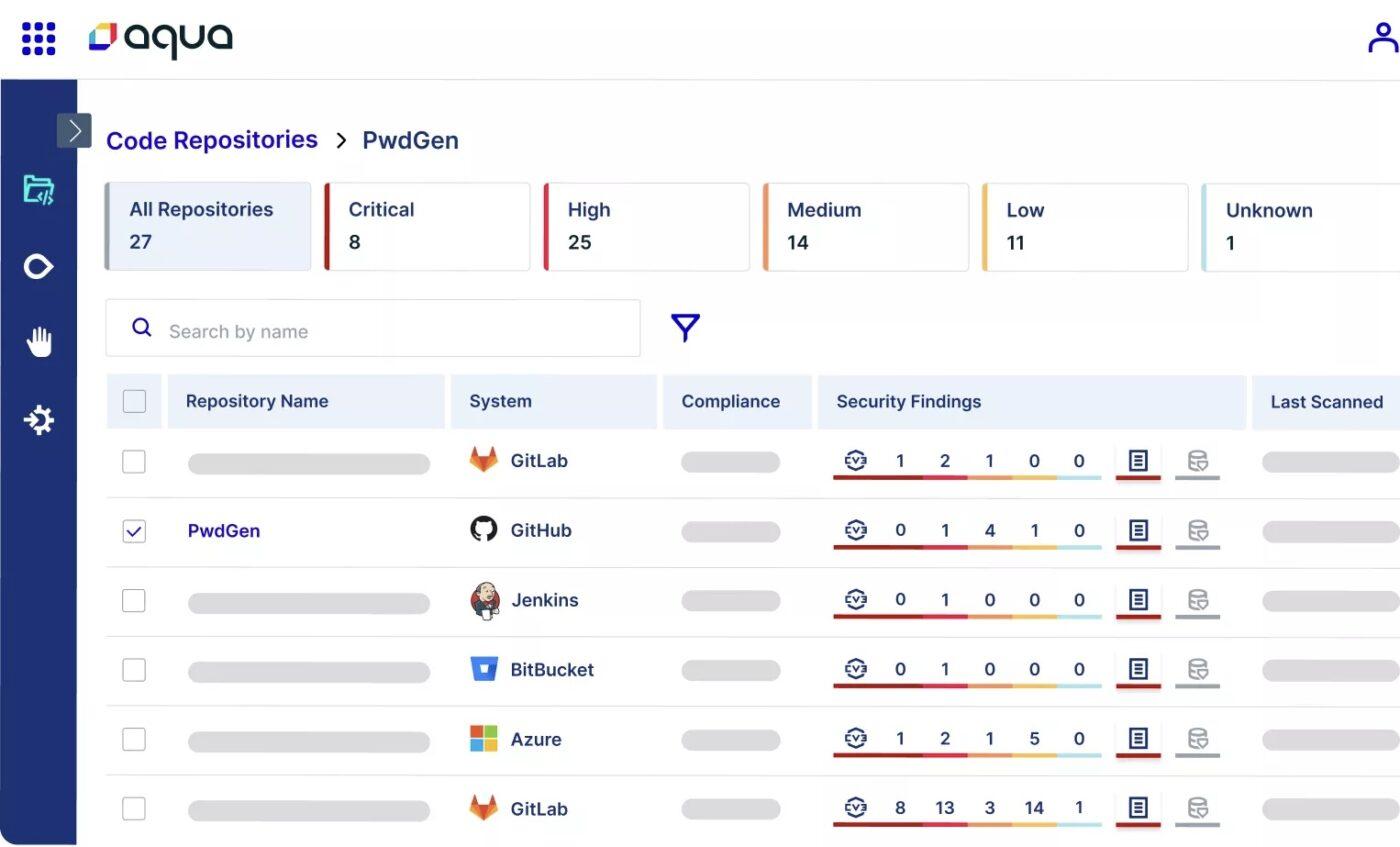

5. Aqua Security Software (nejlepší pro týmy DevOps s potřebami v oblasti zabezpečení kontejnerů)

Aqua Security pomáhá zabezpečit moderní aplikace v průběhu celého jejich životního cyklu, od vývoje a nasazení až po provoz. Díky kontrolám v reálném čase a skenování typu „shift-left“ mohou bezpečnostní týmy včas odhalit zranitelnosti a rychle reagovat na aktivní hrozby, aniž by zpomalovaly agilní vývojové procesy.

Tato alternativa k Wiz využívá kombinaci metod bez agentů a metod založených na agentech, aby poskytovala flexibilitu při nasazení a pokrytí. Umožňuje sjednocení zabezpečení kódu, infrastruktury a pracovního zatížení v hybridních a multicloudových prostředích.

Nejlepší funkce softwaru Aqua Security

- Pomocí Universal Code Scanning odhalte zranitelnosti, tajné informace, nesprávné konfigurace IaC a malware ve všech zdrojových kódech a registrech.

- Zaveďte akceptační brány k prosazování zásad zabezpečení přizpůsobených různým pipeline a zastavte nekompatibilní pracovní zatížení před produkcí.

- Použijte zásady zabezpečení Kubernetes k vynucení kontrol běhu pomocí agenta otevřených zásad (OPA) a pravidel Rego pro správu zabezpečení.

Omezení softwaru Aqua Security

- Chybí podpora pro skenování určitých typů artefaktů, jako jsou balíčky Maven a npm.

- Omezené možnosti API, zejména pro vyhledávání obrázků a automatizaci

Ceny softwaru Aqua Security

- Ceny na míru

Hodnocení a recenze softwaru Aqua Security

- G2: 4,2/5 (více než 50 recenzí)

- Capterra: Nedostatek recenzí

Co říkají skuteční uživatelé o softwaru Aqua Security?

Zde je krátký úryvek od skutečného uživatele:

Je to snadné nasazení, příjemné uživatelské rozhraní, dostupné možnosti integrace CI/CD, dobrý dashboard a jednou z klíčových funkcí pro nás je bezpečnostní funkce Kubernetes, kterou mnoho jiných komerčních nástrojů nemá. Licenční model je však pravděpodobně v souladu s dlouhodobým plánem Aquasec a měli by také zvážit některé krátkodobé/nízkoobjemové cenové modely pro klienty, kteří chtějí vyzkoušet zabezpečení kontejnerů, než se rozhodnou pro dlouhodobé plnohodnotné řešení.

Je to snadné nasazení, příjemné uživatelské rozhraní, dostupné možnosti integrace CI/CD, dobrý dashboard a jednou z klíčových funkcí pro nás je bezpečnostní funkce Kubernetes, kterou mnoho jiných komerčních nástrojů nemá. Licenční model je však pravděpodobně v souladu s dlouhodobým plánem Aquasec a měli by také zvážit některé krátkodobé/nízkoobjemové cenové modely pro klienty, kteří chtějí vyzkoušet zabezpečení kontejnerů, než se rozhodnou pro dlouhodobé plnohodnotné řešení.

🧠 Zajímavost: Ačkoli tento pojem existoval již dříve, generální ředitel společnosti Google Eric Schmidt použil výraz „cloud computing“ na konferenci v roce 2006. Od té doby se tento pojem stal populárním (stejně jako obavy o bezpečnost).

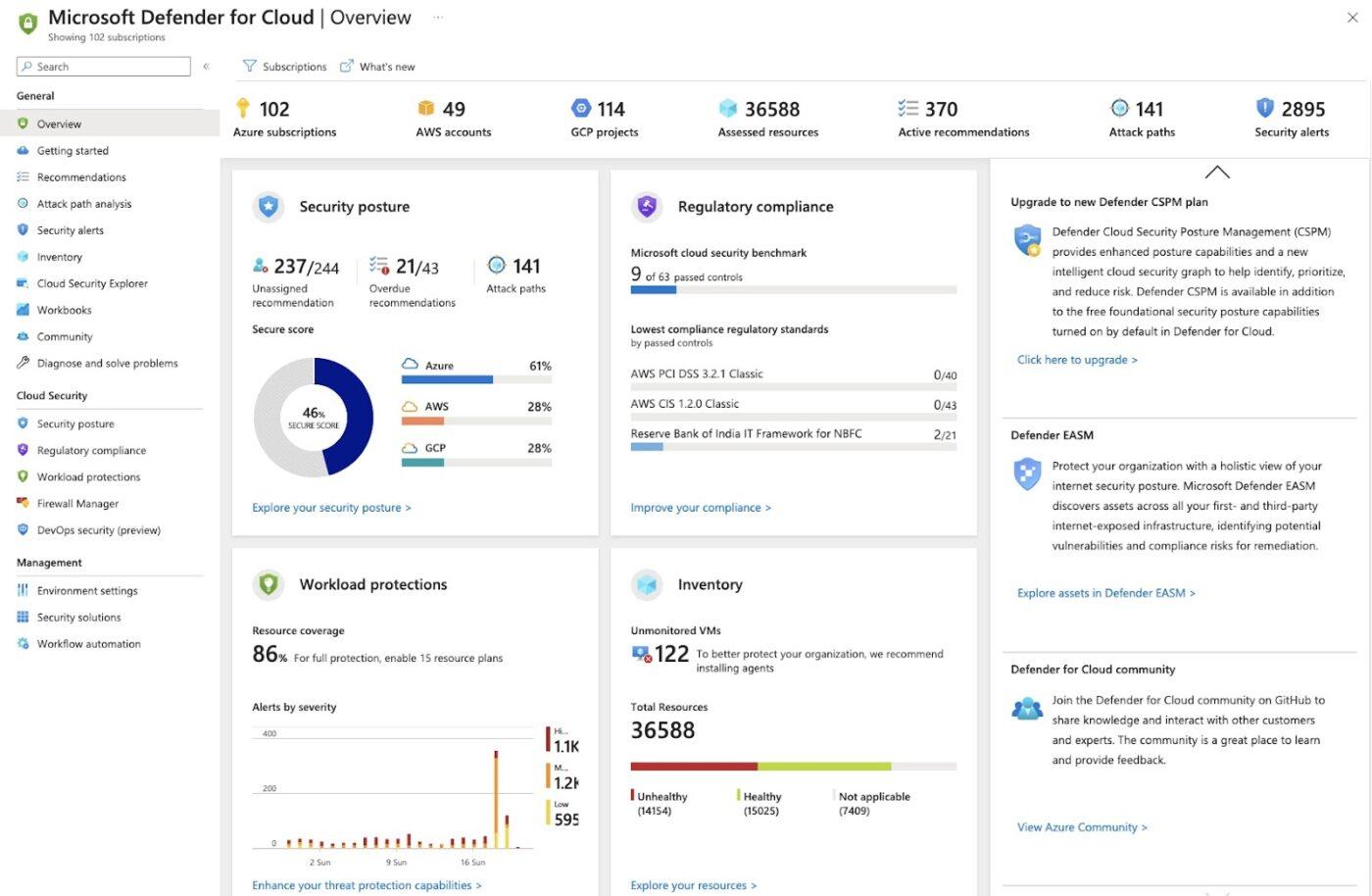

6. Microsoft Defender for Cloud (nejlepší pro cloudová prostředí založená na Microsoftu)

Microsoft Defender for Cloud kombinuje správu bezpečnostního stavu, ochranu pracovního zatížení a funkce DevSecOps.

Díky Microsoft Defender Extended Detection and Response (XDR) mohou organizace propojit informace z cloudové infrastruktury s upozorněními z koncových bodů a identitami uživatelů a vytvořit tak ucelenější obraz o hrozbách.

Funkce Secure Score poskytuje organizacím jasnou metriku pro sledování a zlepšování jejich celkové bezpečnostní situace v průběhu času. Můžete také modelovat potenciální cesty útoku pomocí Cloud Security Explorer a implementovat pravidla správy napříč obchodními jednotkami.

Nejlepší funkce Microsoft Defender

- Využijte hladkou nativní integraci s platformou Microsoft Azure.

- Identifikujte cesty laterálního pohybu a slabá místa pomocí Analýzy cest útoku a interaktivního Cloud Security Exploreru.

- Chraňte hybridní a multicloudová pracovní zatížení pomocí Defender for Servers, Containers a Storage, abyste zajistili bezpečnost infrastruktury, dat a aplikací.

- Využijte Microsoft Entra Permissions Management k detekci a nápravě nadměrných oprávnění u uživatelů, aplikací a služeb v jakémkoli cloudu.

- Rychle korelujte hrozby a reagujte na ně pomocí nástrojů SIEM a bezpečnostní koordinace, automatizace pracovních postupů pomocí umělé inteligence a nástrojů pro reakci (SOAR), abyste zkrátili dobu potřebnou k nápravě.

Omezení Microsoft Defender

- Uživatelé často hlásí únavu z upozornění kvůli nadměrnému počtu oznámení a falešným poplachům.

- Tento konkurent společnosti Wiz má potíže s detekcí zero-day útoků nebo malwaru se skrytými podpisy, což omezuje důvěru v kritických scénářích ohrožení.

- Cenový a licenční model může být složitý na orientaci a předvídání, zejména v případě nasazení více cloudů.

Ceny Microsoft Defender

- Ceny na míru

Hodnocení a recenze Microsoft Defender

- G2: 4,4/5 (více než 300 recenzí)

- Capterra: Nedostatek recenzí

🔍 Věděli jste? Jedním z prvních úspěchů DevSecOps byly open-source nástroje Netflixu. Netflix vydal Security Monkey a Stethoscope již v roce 2010 a stal se tak průkopníkem myšlenky zabudování zabezpečení do CI/CD pipeline a ovlivnil budoucnost automatizovaných CSPM nástrojů a konkurentů Wiz.

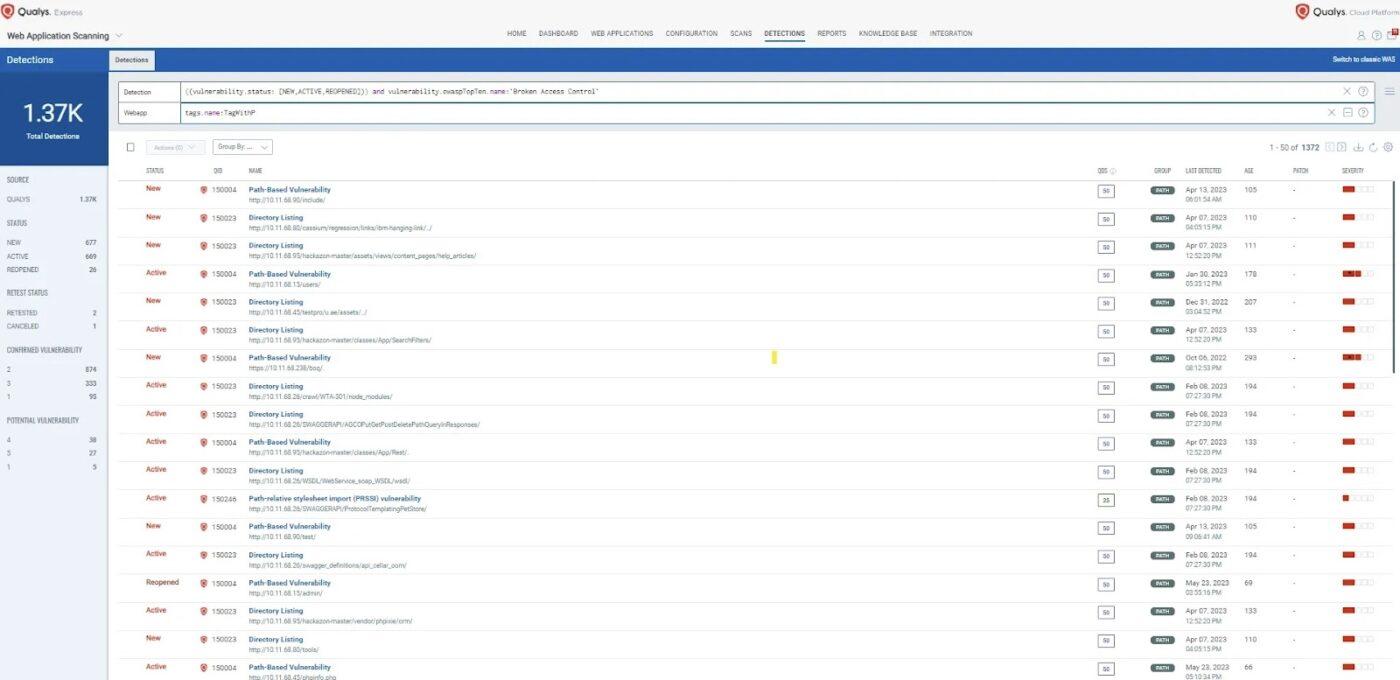

7. Qualys (nejlepší pro hybridní ochranu aktiv)

Qualys nabízí jednotný přístup k kybernetické bezpečnosti prostřednictvím své platformy Enterprise TruRisk™ Platform, která kombinuje přehled o aktivech, správu zranitelností, dodržování předpisů a nápravu do jednoho uceleného systému. Tento konkurent společnosti Wiz nabízí vysokorychlostní telemetrii a inteligentní korelaci mezi miliardami datových bodů.

Platforma využívá lehké cloudové agenty a skenery bez agentů, aby poskytovala komplexní přehled a hodnocení zabezpečení cloudových úloh, kontejnerů a infrastruktury. Se zavedením Qualys TotalCloud, CNAPP a TotalAppSec pro rizika aplikací rozšiřuje Qualys ochranu na celý stack.

Platforma podporuje zabezpečení IaC, ochranu runtime Kubernetes a dokonce i bezpečnost LLM pro nasazení GenAI.

Nejlepší funkce Qualys

- Sjednoťte řadu funkcí zabezpečení a dodržování předpisů na jedné platformě.

- Pomocí TruRisk Eliminate™ můžete odstranit kritické zranitelnosti, jako jsou CISA KEV a ransomware, pomocí oprav, izolace nebo zmírňujících opatření.

- Průběžně kontrolujte šablony IaC, zda neobsahují nesprávné konfigurace, a monitorujte aplikace SaaS, zda nedochází ke zneužití oprávnění a porušení předpisů.

- Zefektivněte reakci pomocí Qualys Flow a vytvořte automatizované pracovní postupy pro nápravu pomocí enginu bez kódu/s minimem kódu.

Omezení Qualys

- Ovládací panel není intuitivní, což novým uživatelům ztěžuje navigaci a provádění úkolů.

- Detekce je sice silná, ale funkce nasazování oprav a nápravy nejsou tak plynulé a efektivní jako u jiných konkurentů Wiz.

- Správa celé sady integrovaných aplikací může vyžadovat značné investice do školení a konfigurace.

Ceny Qualys

- Ceny na míru

Hodnocení a recenze Qualys

- G2: 4,3/5 (více než 240 recenzí)

- Capterra: 4/5 (více než 30 recenzí)

Co říkají skuteční uživatelé o Qualys?

Jedna recenze na Capterra to vyjadřuje takto:

Celkově je produkt uživatelsky přívětivý, nabízí robustní skenování zranitelností a disponuje rozsáhlou knihovnou softwarových aktualizací. Součástí jsou také výuková videa a podpora.

Celkově je produkt uživatelsky přívětivý, nabízí robustní skenování zranitelností a disponuje rozsáhlou knihovnou softwarových aktualizací. Součástí jsou také výuková videa a podpora.

8. Check Point (nejlepší pro integrovanou bezpečnost a správu postavení)

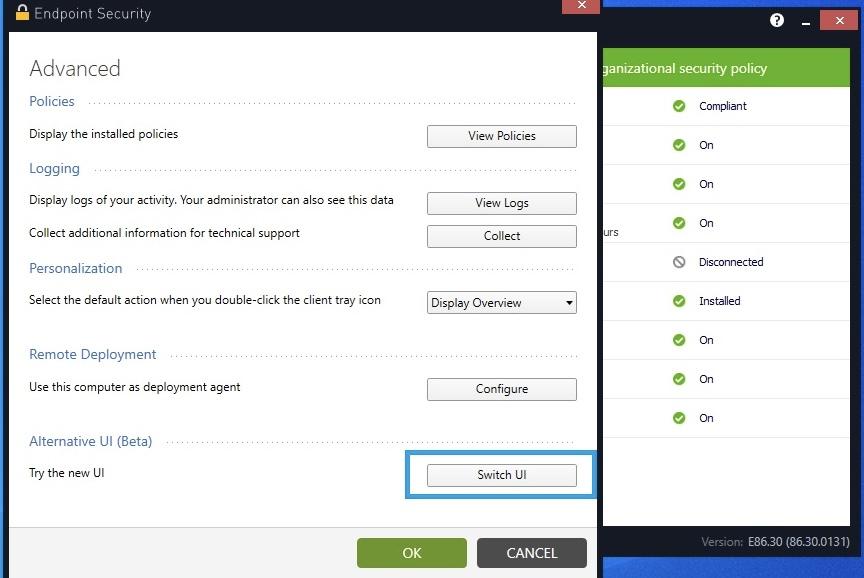

Špičková řešení Quantum Security Gateways a CloudGuard od společnosti Check Point jsou navržena tak, aby poskytovala hloubkovou ochranu napříč sítěmi, pracovními úlohami a vzdálenými přístupovými body.

Pro ochranu koncových bodů nabízí Harmony Endpoint EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) a XDR (Extended Detection and Response) v jediném odlehčeném klientovi, který poskytuje komplexní přehled a kontrolu od okraje sítě až po cloud.

Umožňuje týmům uplatňovat konzistentní bezpečnostní politiky a chránit se před sofistikovanými kybernetickými útoky v celém cloudovém prostředí, od infrastruktury po aplikace.

Nejlepší funkce Check Point

- Implementujte více než 60 strojových učících se modulů a globální informace o hrozbách, abyste mohli detekovat a blokovat pokročilé útoky, včetně zero-day exploitů.

- Spravujte uživatele, aplikace, zařízení a cloudové sítě z jedné centralizované konzole s podrobným vynucováním pravidel.

- Chraňte vzdálené pracovníky pomocí Harmony SASE, která poskytuje přístup podle aplikací, kontrolu stavu zařízení a zásady Zero Trust s plnou konektivitou sítě.

- Snadno se připojte k softwaru SOC a automatizujte zmírňování hrozeb pomocí rozsáhlé podpory API třetích stran.

Omezení Check Point

- Konfigurace může být časově náročná, zejména pro malé týmy bez specializovaného IT personálu.

- Úplné skenování a sandboxing mohou zpomalit výkon, zejména na počítačích s nízkým výkonem.

Ceny Check Point

- Ceny na míru

Hodnocení a recenze Check Point

- G2: 4,5/5 (více než 200 recenzí)

- Capterra: Nedostatek recenzí

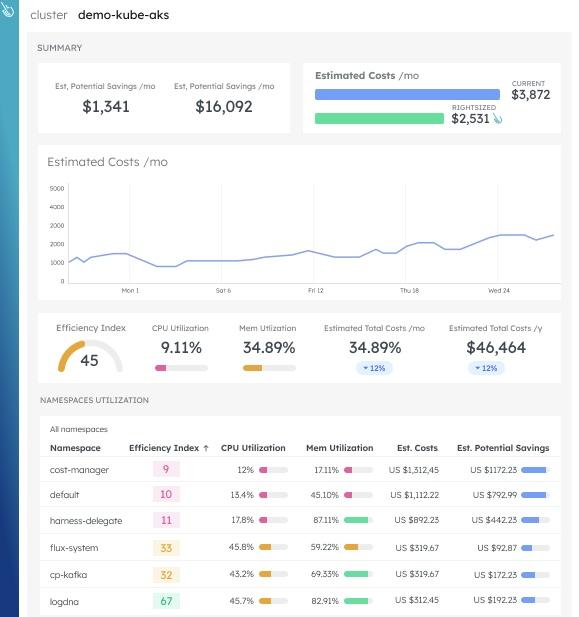

9. Sysdig (nejlepší pro operace DecSecOps s intenzivním využíváním Kubernetes)

Sysdig je cloudová platforma pro ochranu aplikací určená pro týmy, které upřednostňují detekci v reálném čase, kontextové informace o rizicích a hluboký přehled o běhu aplikací, přičemž zároveň prosazují robustní opatření pro zabezpečení dat.

Díky podpoře více cloudů a spravovanému monitorování Prometheus poskytuje komplexní přehled o celé vaší infrastruktuře bez nutnosti přepínání kontextu.

Díky kombinaci zabezpečení, dodržování předpisů a monitorování výkonu pomáhá Sysdig týmům pochopit celý kontext incidentu. Jeho klíčovým rozlišovacím prvkem je schopnost upřednostnit zranitelnosti na základě toho, zda je zranitelný balíček skutečně používán v době běhu, což týmům umožňuje soustředit se na nápravu.

Nejlepší funkce Sysdig

- Zaměřte se na aktivně využívaná nebo dosažitelná rizika namísto statických seznamů běžných zranitelností a expozic (CVE).

- Odhalte podezřelé chování pomocí cloudové detekce, která využívá živá systémová data a kontext chování.

- Snižte náklady na vlastní metriky a eliminujte nevyužité zdroje pomocí podrobného sledování využití v nástroji Sysdig Monitor.

- Zrychlete reakci na incidenty pomocí podrobné forenzní analýzy a auditních stop.

Omezení Sysdig

- Detekce laterálního pohybu v scénářích CSPM, zejména v prostředích AWS, je omezená.

- Lokální nasazení může vyžadovat značné úložné zdroje.

- Jeho hlavní předností je zabezpečení běhu a kontejnery; ostatní oblasti jeho nabídky CNAPP mohou být méně rozvinuté než u konkurence.

Ceny Sysdig

- Ceny na míru

Hodnocení a recenze Sysdig

- G2: 4,7/5 (více než 100 recenzí)

- Capterra: Nedostatek recenzí

Co říkají skuteční uživatelé o Sysdig?

Recenze G2 to shrnula takto:

Sysdig detekoval a upozornil nás na testování během několika okamžiků, zatímco konkurentovi to trvalo několik hodin. V tu chvíli jsme věděli, že Sysdig bude pro nás lepší volbou. Kromě schopnosti rychle detekovat, upozorňovat, třídit a vyšetřovat hrozby v cloudu a na hostitelích máme k dispozici řadu dalších funkcí, které celkově zlepšují naši bezpečnostní pozici.

Sysdig detekoval a upozornil nás na testování během několika okamžiků, zatímco konkurentovi to trvalo několik hodin. V tu chvíli jsme věděli, že Sysdig bude pro nás lepší volbou. Kromě schopnosti rychle detekovat, upozorňovat, třídit a vyšetřovat hrozby v cloudu a na hostitelích máme k dispozici řadu dalších funkcí, které celkově zlepšují naši bezpečnost.

🧠 Zajímavost: Podle zprávy IBM Cost of a Data Breach Report 2024 ušetřily organizace, které ve velké míře implementovaly bezpečnostní AI a automatizaci, v průměru 2,2 milionu dolarů na nákladech souvisejících s porušením bezpečnosti ve srovnání s těmi, které tak neučinily.

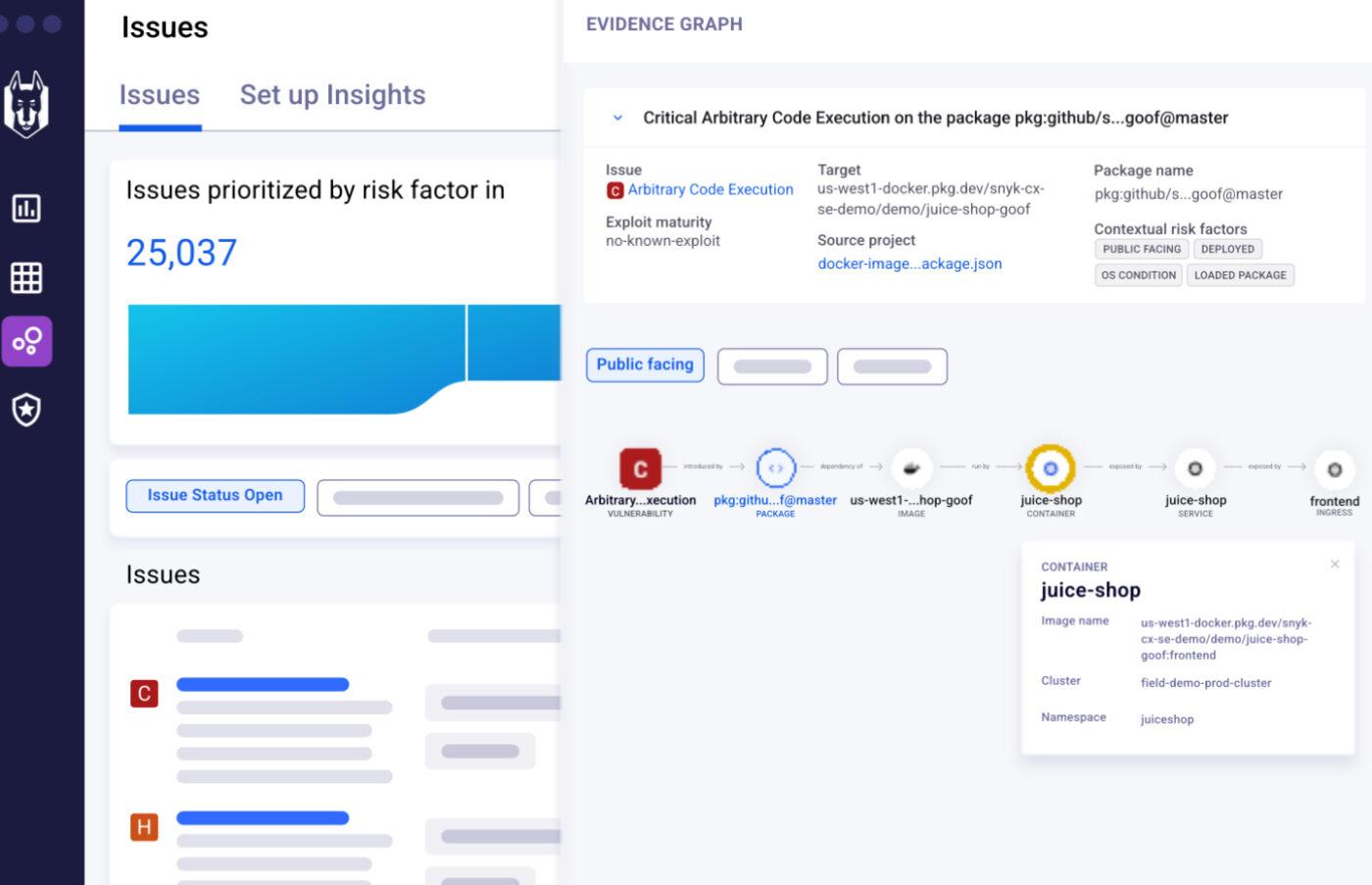

10. Snyk (nejlepší pro bezpečnost typu „shift-left“ a pracovní postupy zaměřené na vývojáře)

prostřednictvím Snyk

Snyk je bezpečnostní platforma zaměřená na vývojáře s moderním přístupem k zabezpečení aplikací, která se hladce začlení do rychlých vývojových workflow v cloudu.

Vyniká svou bezpečnostní platformou založenou na umělé inteligenci, která detekuje a opravuje zranitelnosti v celém životním cyklu vývoje softwaru. Jádro alternativy Wiz, DeepCode AI, zajišťuje inteligentní a srozumitelné opravy a pomáhá týmům předcházet potenciálním rizikům, která představují nástroje GenAI a open source knihovny.

Nejlepší funkce Snyk

- Najděte a opravte odchylky v konfiguraci napříč cloudovými prostředími pomocí zabezpečení Snyk IaC, které poskytuje inline opravy přímo ve vašich vývojových nástrojích.

- Automatizujte správu rizik open source pomocí pull requestů jedním kliknutím, monitorování v reálném čase a kontrol dodržování licenčních podmínek.

- Integrujte zabezpečení hladce do stávajících vývojářských nástrojů a pracovních postupů.

- Korelujte rizika s obchodním kontextem pomocí Snyk AppRisk, abyste mohli upřednostnit zranitelnosti s velkým dopadem a sledovat pokrytí AppSec.

Omezení Snyk

- Chybí možnosti nasazení na místě, což omezuje flexibilitu organizací s přísnými zásadami infrastruktury.

- Nástroj generuje neúplná data SBOM prostřednictvím CLI, což nutí uživatele spoléhat se na nástroje třetích stran nebo jiné konkurenty Wiz.

Ceny Snyk

- Zdarma

- Tým: 25 $/měsíc na uživatele

- Podnik: Ceny na míru

Hodnocení a recenze Snyk

- G2: 4,5/5 (více než 120 recenzí)

- Capterra: 4,6/5 (více než 20 recenzí)

🔍 Věděli jste? V roce 2019 umožnila nesprávně nakonfigurovaná brána firewall v nastavení AWS společnosti Capital One bývalému zaměstnanci AWS přístup k více než 100 milionům záznamů o zákaznících. Hlavní příčina? Zranitelnost server-side request forgery (SSRF), na kterou konkurenti Wiz nyní zvláště upozorňují.

Další nástroje pro zabezpečení cloudu: ClickUp

Identifikace rizik pomocí konkurentů Wiz je pouze prvním krokem. Větší výzva spočívá v tom, co přijde poté: organizace reakce, přidělení úkolů správným týmům a sledování pokroku.

A právě zde vstupuje do hry ClickUp, nikoli jako bezpečnostní skener, ale jako velín pro koordinaci všeho, co se děje po skenování. Jeho jádrem je software pro řízení projektů ClickUp, který nabízí centralizovanou platformu pro plánování nápravných opatření, sledování pokroku, správu dokumentace a komunikaci v reálném čase.

Pro IT a bezpečnostní týmy pracující ve velkém měřítku umožňuje řešení IT a PMO od ClickUp týmům PMO standardizovat přijímání požadavků na služby, automatizovat eskalace řízené SLA a poskytovat přehled o využití zdrojů napříč portfolii pomocí kontrol na podnikové úrovni.

Podívejme se, jak ClickUp doplňuje konkurenty Wiz v průběhu celého provozního cyklu. 🔄

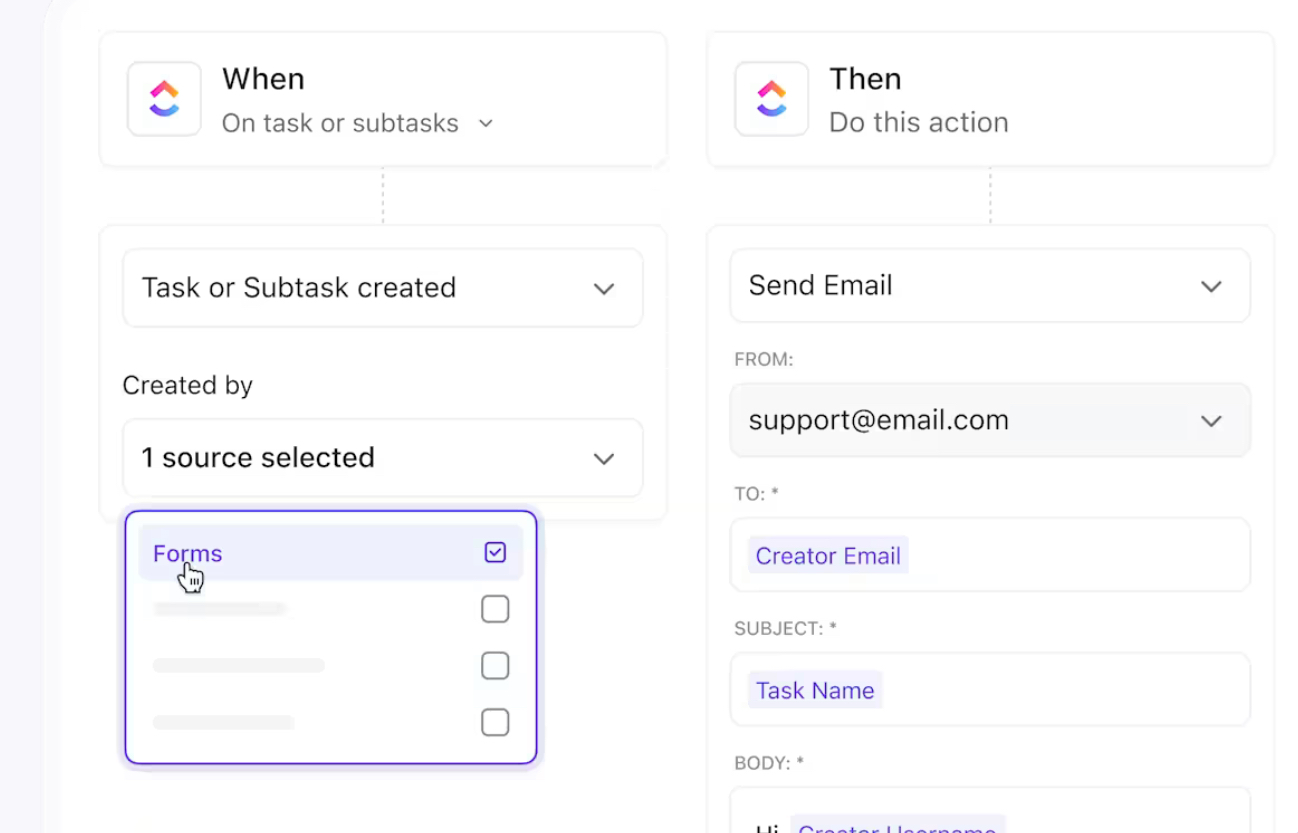

Proměňte upozornění v úkoly

Jakmile jsou problémy nahlášeny, je třeba je zahrnout do akčního pracovního postupu.

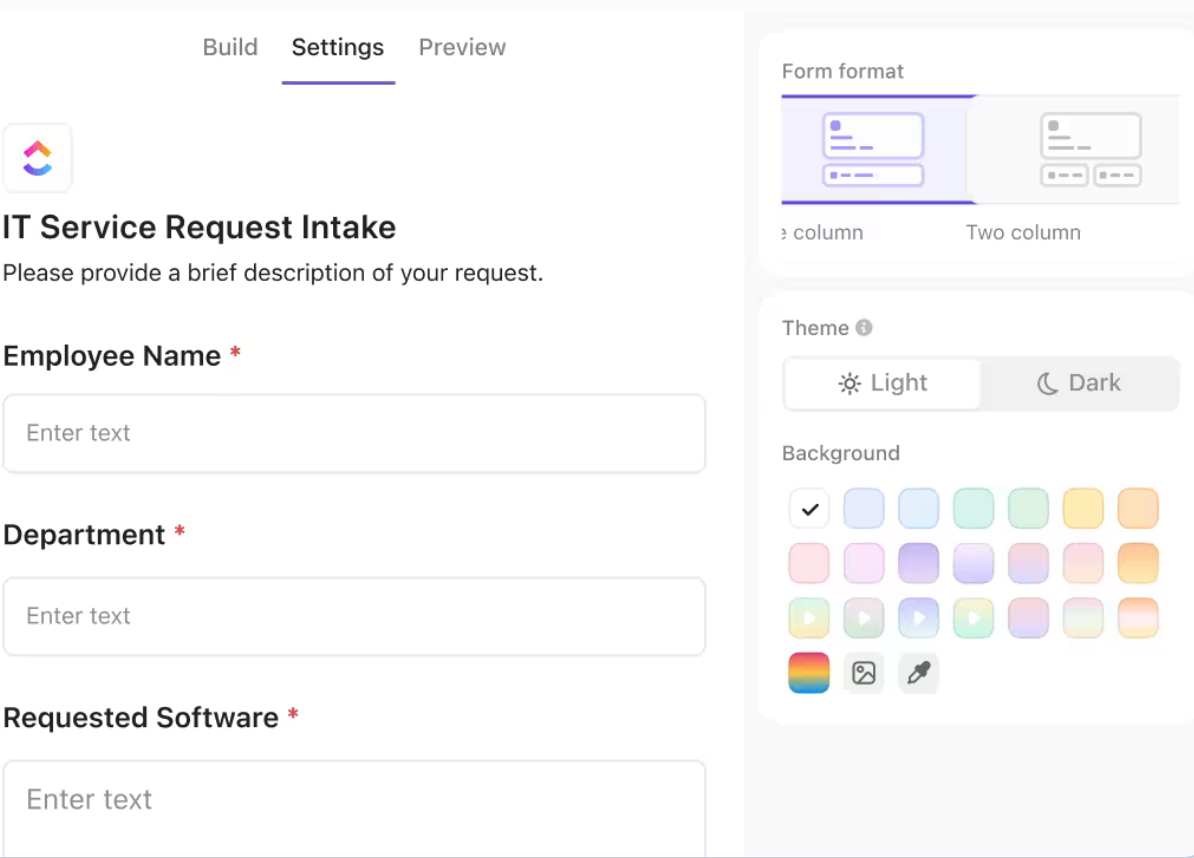

ClickUp Forms umožňuje každou zranitelnost řešit tím, že ji převede na úkol v ClickUp Tasks, včetně podrobností o závažnosti, postižených systémech a termínech. Tím je zajištěno konzistentní zachycení metadat pro sledování a stanovení priorit.

Jakmile jsou problémy v procesu, ClickUp Multiple Assignees a ClickUp Custom Fields usnadňují přiřazování, organizování a sledování nápravných opatření od začátku do konce.

📌 Příklad: Bezpečnostní tým vyplní formulář pro nahlášení problému, čímž se automaticky vytvoří úkol v ClickUp s předdefinovanými vlastními poli, jako jsou „Síť“ nebo „Soulad“. A co je ještě lepší? Na úkolu mohou pracovat současně síťový inženýr i pracovník pro soulad.

Omezte manuální práci

ClickUp Automations přidává další úroveň efektivity. Úkoly lze automaticky přiřazovat na základě závažnosti, eskalovat v případě nečinnosti nebo přesouvat v rámci pracovních postupů bez ručního předávání pomocí intuitivního nástroje ClickUp if-then builder.

Mezi příklady automatizace pracovních postupů patří:

- Automatické přiřazování úkolů při otevření zranitelnosti

- Spouštění připomínek před termíny splatnosti

- Eskalace nevyřešených incidentů zainteresovaným stranám

📌 Příklad: Když je zjištěna kritická zranitelnost, automatizace může okamžitě přiřadit úkol vedoucímu bezpečnosti na základě jeho závažnosti, přiřadit mu správnou prioritu a nastavit termín splnění. Pokud úkol zůstane nevyřešený po 48 hodinách, může být automaticky eskalován na CISO.

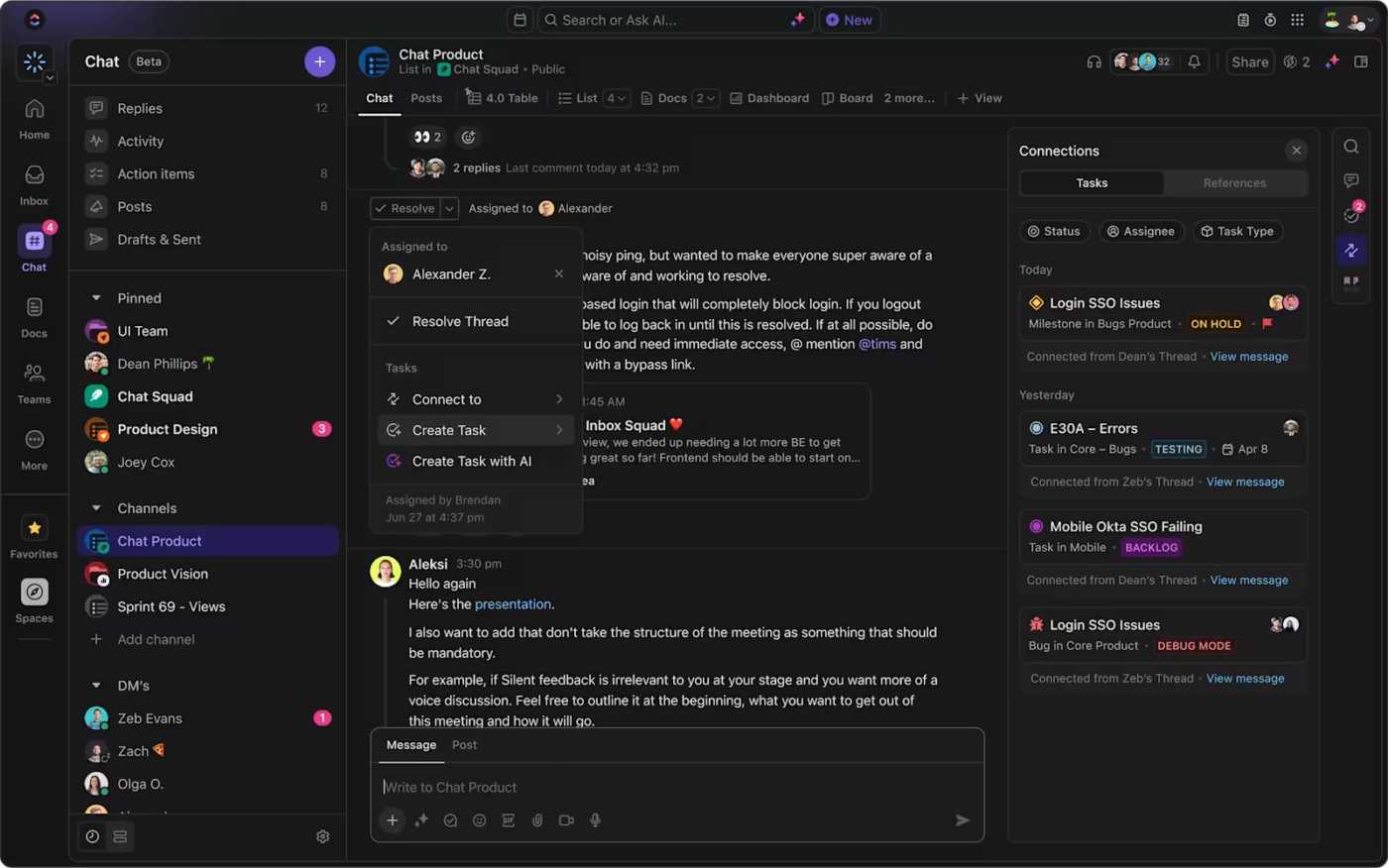

Chatujte tam, kde pracujete

Jakmile začne náprava, mohou se aktualizace hrnout ze všech stran.

ClickUp Chat udržuje tyto konverzace přímo tam, kde se odehrává práce – vedle úkolů, dokumentů a časových os. Konverzace lze jedním kliknutím převést na úkoly, označit příslušnými štítky a zachovat v plném kontextu, aby zůstaly neporušené auditní protokoly.

📌 Příklad: Řekněme, že byla nahlášena vysoce riziková zranitelnost a opravy jsou v procesu. Vedoucí bezpečnosti zveřejní rychlou aktualizaci v chatu projektu, označí inženýra a přímo v zprávě uvede odkaz na úkol.

Pokud oprava vyžaduje další kroky, lze tuto zprávu okamžitě převést na nový úkol, přičemž se přenesou údaje o přidělené osobě, termínu a všech souborech sdílených v zabezpečeném nástroji pro spolupráci.

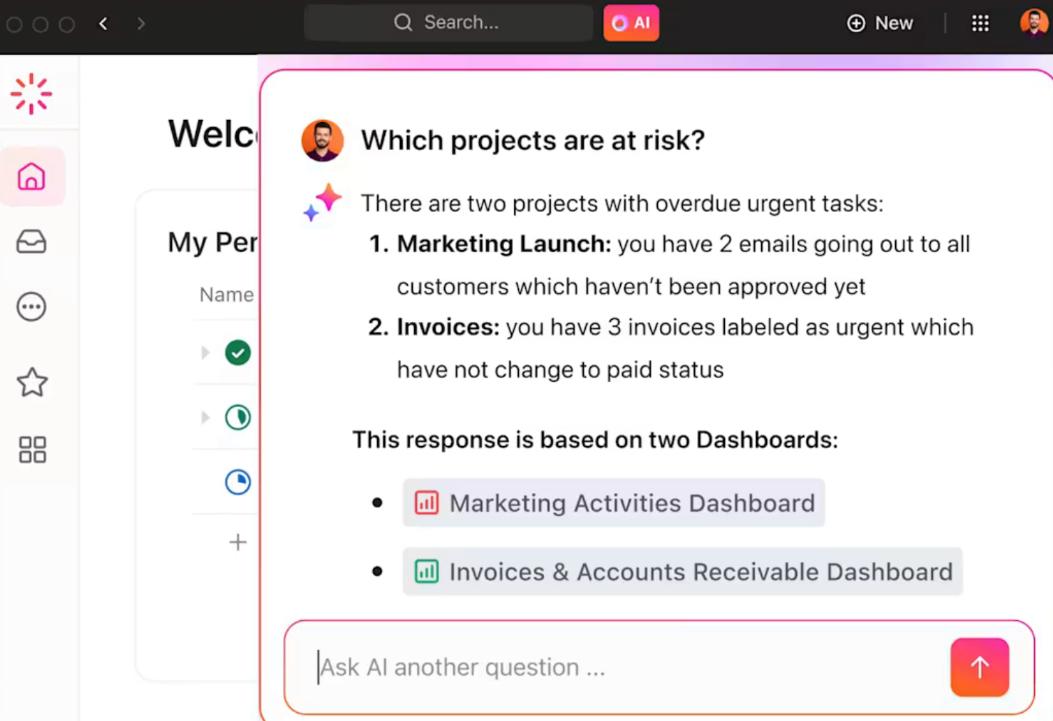

Nechte AI, aby se postarala o rutinní práci

ClickUp Brain, váš asistent poháněný umělou inteligencí, využívá průběžnou aktivitu úkolů, komentáře, dokumenty a historii chatu k poskytování praktických informací. Pomáhá tímto způsobem:

- Shrnutí nápravných opatření do stručných aktualizací stavu nebo zpráv pro zainteresované strany

- Generování automatických následných úkolů z chatů nebo diskusí v dokumentech

- Vytváření zápisů z jednání a seznamů úkolů bez ručního psaní poznámek

- Odpovědi na kontextové otázky, jako například „Které opravy jsou stále nevyřízené u výstrah s vysokou závažností?“

Nejlepší funkce ClickUp

- Ukládejte a propojujte dokumenty týkající se cloudové bezpečnosti: Uchovávejte své SOP, kontrolní seznamy shody a protokoly incidentů v ClickUp Docs a propojte je s příslušnými úkoly a časovými osami.

- Zaznamenávejte a shrňujte schůzky: Zachycujte rozhodnutí a úkoly z živých schůzek pomocí ClickUp AI Notetaker.

- Sledujte bezpečnostní tikety ve více než 15 zobrazeních projektů: Využijte zobrazení ClickUp k správě auditů, servisních požadavků a interních hodnocení zranitelnosti pomocí seznamu, tabule, Ganttova diagramu, kalendáře a dalších nástrojů.

- Vizualizujte výkon IT: Využijte více než 50 karet v panelech ClickUp Dashboards k monitorování rozpočtů, časových harmonogramů, personálního obsazení a míry dokončení v rámci celého vašeho bezpečnostního portfolia.

- Standardizujte opakovatelné bezpečnostní pracovní postupy: Rozjeďte projekty pomocí šablon pro správu projektů v oblasti správy IT služeb, plánování penetračních testů nebo revize zásad.

- Přiřazujte odpovědnosti pomocí oprávnění založených na rolích: Kontrolujte, kdo může prohlížet, upravovat nebo provádět citlivé bezpečnostní úkoly a pracovní postupy.

- Aktivujte AI agenty pro automatickou podporu: Nechte AI agenty ClickUp odhalit nevyřešené problémy, odpovídat na otázky a automaticky vytvářet úkoly, aby se náprava problémů posunula kupředu.

Ceny ClickUp

Hodnocení a recenze ClickUp

- G2: 4,7/5 (více než 10 400 recenzí)

- Capterra: 4,6/5 (více než 4 300 recenzí)

Co říkají skuteční uživatelé o ClickUp?

Tato recenze na G2 opravdu říká vše:

Na ClickUp se mi nejvíce líbí jeho přizpůsobitelnost a flexibilita. Ať už jde o vytváření přizpůsobených pracovních postupů pro různé týmy (například marketing a vývoj webových stránek), používání vlastních polí pro sledování konkrétních detailů projektu nebo automatizaci opakujících se úkolů, ClickUp mi umožňuje přizpůsobit ho přesně našim potřebám. Pomáhá udržet vše na jednom místě, což usnadňuje řízení projektů a komunikaci mezi týmy. Navíc nám integrace a automatizace šetří spoustu času, takže se můžeme soustředit na to, co je opravdu důležité.

Na ClickUp se mi nejvíce líbí jeho přizpůsobitelnost a flexibilita. Ať už jde o vytváření přizpůsobených pracovních postupů pro různé týmy (například marketing a vývoj webových stránek), používání vlastních polí pro sledování konkrétních detailů projektu nebo automatizaci opakujících se úkolů, ClickUp mi umožňuje přizpůsobit ho přesně našim potřebám. Pomáhá udržet vše na jednom místě, což usnadňuje řízení projektů a komunikaci mezi týmy. Navíc nám integrace a automatizace šetří spoustu času, takže se můžeme soustředit na to, co je opravdu důležité.

📮 ClickUp Insight: 30 % zaměstnanců věří, že automatizace jim může ušetřit 1–2 hodiny týdně, zatímco 19 % odhaduje, že jim může uvolnit 3–5 hodin pro hlubokou, soustředěnou práci.

I malé úspory času se sčítají: pouhé dvě hodiny týdně znamenají více než 100 hodin ročně – čas, který můžete věnovat kreativitě, strategickému myšlení nebo osobnímu rozvoji. 💯

S AI agenty ClickUp a ClickUp Brain můžete automatizovat pracovní postupy, generovat aktualizace projektů a transformovat poznámky z jednání do konkrétních dalších kroků – to vše na jedné platformě. Není třeba žádných dalších nástrojů ani integrací – ClickUp vám na jednom místě nabízí vše, co potřebujete k automatizaci a optimalizaci svého pracovního dne.

💫 Skutečné výsledky: Společnost RevPartners snížila své náklady na SaaS o 50 % díky konsolidaci tří nástrojů do ClickUp – získala tak jednotnou platformu s více funkcemi, užší spoluprací a jediným zdrojem informací, který se snadněji spravuje a škáluje.

Najděte to pravé řešení kromě Wiz

Ať už hledáte silnější ochranu běhu, více praktických informací o hrozbách nebo lepší podporu dodržování předpisů, konkurenti Wiz, které jsme prozkoumali, nabízejí každý svou vlastní výhodu.

Ale podívejme se na to z širšího pohledu: komplexní cloudová bezpečnost nefunguje izolovaně. Potřebujete spolehlivé řešení, které zajistí soulad týmů, přehlednost činností a dostupnost dat. Právě v tom vyniká ClickUp.

Jako univerzální aplikace pro práci pomáhá bezpečnostním týmům sjednotit projekty, procesy a lidi na jednom místě. Od správy nápravných pracovních postupů a auditů po automatizaci úkolů a využití umělé inteligence prostřednictvím ClickUp Brain – je navržena tak, aby vnesla pořádek i do těch nejsložitějších prostředí.

Na co čekáte? Zaregistrujte se do ClickUp ještě dnes zdarma!