Projektový management s sebou nese mnoho odpovědností, termínů, nočních směn a spoustu kávy.

Naštěstí můžete zůstat na špičce díky malé pomoci od svého kamaráda: softwaru pro řízení projektů.

S tímto vědomím je komunikace jednodušší, snazší a rychlejší než kdykoli předtím, což vede k produktivnějšímu a úspěšnějšímu týmu.

Vzdálené řízení projektů pomáhá projektovým manažerům propojit hybridní týmy a zajistit, aby všichni spolupracovali na dosažení cílů projektu. V tomto ohledu se neliší od řízení jakéhokoli jiného projektu, s výjimkou toho, že projekt je realizován na dálku.

Řízení a provozování vzdáleného týmu s sebou přináší citlivou otázku: zvýšené riziko kyberkriminality.

S tímto vědomím se pojďme podívat na pět největších kybernetických hrozeb, kterým dnes čelí projektoví manažeři, a na deset způsobů, jak se s nimi vypořádat!

5 největších hrozeb v oblasti kybernetické bezpečnosti

Kybernetická bezpečnost může podnikání buď pomoci, nebo ho zničit.

Společnosti fungují na základě dat a data jsou jejich nejcennějším aktivem. V dnešním digitálním světě se však data stávají zranitelnějšími vůči kybernetickým útokům a s hybridními a vzdálenými pracovními režimy je tato zranitelnost ještě větší.

Nárůst počtu případů narušení bezpečnosti dat a hackerských útoků lze připsat nedostatečné ochraně dat, důsledkům globální pandemie a sofistikovanějším způsobům zneužití. Firmy si dnes více než kdy jindy uvědomují problémy, které mohou narušení bezpečnosti dat způsobit.

Jedním z případů narušení bezpečnosti dat, který připravil půdu pro novou legislativu EU, byl případ společnosti Wonga Loans. Tato společnost poskytující půjčky do výplaty zaznamenala v roce 2017 významné narušení bezpečnosti dat, které odhalilo bankovní informace 250 000 zákazníků.

Zde jsou nejvýznamnější kybernetické hrozby, kterých byste si měli být vědomi, a tipy, jak jim předcházet.

1. Útok typu „man in the middle“

Představte si následující scénář: vy a váš kolega komunikujete přes zabezpečenou platformu, ale někdo odposlouchává vaši konverzaci a posílá vašemu kolegovi falešné zprávy od vás. To je hrůza!

Myšlenka spočívá v tom, že hackeři získají přístup k osobním a citlivým údajům a manipulují se zprávami.

K tomu může dojít, pokud používáte nezabezpečenou veřejnou Wi-Fi síť. Jakmile se hacker dostane do nezabezpečeného prostředí, získá přístup a odešle malware, aby našel citlivá data. Může také předstírat, že je zákazník, obchodní partner nebo kdokoli jiný.

Příklad útoku typu „man-in-the-middle“

Nedávno získal útočník 500 certifikátů pro webové stránky jako Google, Skype a další významné weby díky hackerskému útoku na nizozemskou registrační stránku DigiNotar. Pomocí těchto certifikátů se útočník vydával za důvěryhodné webové stránky v rámci útoku MITM a ukradl data uživatelů tím, že je podvedl, aby zadali své přihlašovací údaje na zrcadlových webových stránkách. Tento útok nakonec vedl k napadení přibližně 300 000 íránských účtů Gmail a k vyhlášení bankrotu společnosti DigiNotar.

2. Klasická SQL injekce

Řekněme, že se připravujete na dovolenou a chcete si koupit havajské šaty. Otevřete webový prohlížeč a do vyhledávacího pole zadáte „havajské šaty“. Pokud je vyhledávací pole infikováno vložením škodlivého kódu, stále vám poskytne seznam havajských šatů, ale použije vaši otázku k vyhledání vašich osobních údajů. ?

Hacker používá kód SQL k úpravě databáze a získání přístupu k potenciálně důležitým informacím v rámci kybernetického útoku známého jako SQL injection. Vzhledem k tomu, že může být použit pro jakoukoli webovou aplikaci nebo web, který využívá databázi založenou na SQL, jedná se o jeden z nejčastějších a nejnebezpečnějších typů útoků.

Příklad útoku SQL

Mezi oběti tohoto typu kybernetických útoků patří společnosti Sony Pictures, Target, LinkedIn a Epic Games. Případ Cisco z roku 2018 je jedním z nejznámějších útoků. Objevili zranitelnost SQL injection v Cisco Prime License Manager.

Útočníci získali přístup k systémům, ve kterých byla nasazena správa licencí. Ale nebojte se. Od té doby se společnosti Cisco podařilo tento problém opravit.

Ačkoli je tento virus již dost starý na to, aby mohl pít alkohol, stále se nám nedaří ho nadobro zničit. Je považován za jednu z nejstarších kybernetických hrozeb, a přesto stále způsobuje stejně mnoho problémů.

3. Rozvoj malwaru

Všechno je zábava a hra, dokud si nestáhnete malware a nepomůžete hackerům získat všechna vaše osobní data. Malware zahrnuje všechny soubory nebo programy, které způsobují škody, a zahrnuje červy, trojské koně, viry a ransomware.

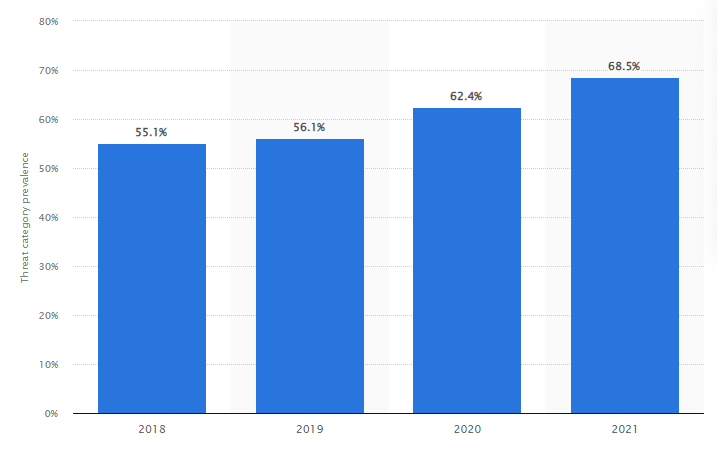

Do roku 2021 bylo 68,5 % společností vystaveno útokům malwaru. Zprávy ukazují, že tento nárůst souvisel s rozšířením pandemie COVID-19.

Kromě toho se zločinci odklonili od automatizovaných ransomwarových kampaní zaměřených na rozsah a přešli k cílenějším vydíráním zavedených firem. Díky této změně se ransomware stal výnosnějším a nakonec upoutal pozornost zločineckých gangů.

Zvýšené používání této nové vyděračské techniky způsobilo zhoršení epidemie ransomwaru.

Příklad útoku malwaru

Jedním z nejznámějších útoků byl útok ransomwarem WannaCry, který za jeden den infikoval více než 230 000 počítačů a způsobil škody ve výši 4 miliard dolarů.

4. Sofistikované phishingové techniky

Phishing je forma sociálního inženýrství, při které útočník odešle falešnou zprávu s cílem přimět osobu k poskytnutí osobních údajů nebo instalaci škodlivého softwaru do infrastruktury oběti.

Příklad phishingové techniky

Společnost Ubiquiti Networks bohužel v roce 2015 utrpěla phishingový útok, který ji stál 46,7 milionu dolarů. Útočník pověřil hlavního účetního společnosti, aby provedl sérii převodů za účelem dokončení tajné akvizice.

Hacker se vydával za generálního ředitele a právního zástupce společnosti. Společnost provedla během 17 dnů 14 bezhotovostních plateb na účty v Polsku, Maďarsku, Číně a Rusku.

Společnost Ubiquiti se o tomto problému dozvěděla poté, co obdržela varování od FBI, že její bankovní účet v Hongkongu mohl být terčem podvodu. Díky tomu mohla společnost zastavit všechny připravované převody a vynaložit veškeré úsilí, aby získala zpět co nejvíce z odcizených 46,7 milionů dolarů, což představuje přibližně 10 % hotovosti společnosti.

5. Časté útoky typu „odmítnutí služby“

Tento typ kybernetického útoku může způsobit výpadek sítě a znemožnit uživatelům přístup k ní. Hackeři mohou mít politické nebo sociální cíle, například zahájit kampaň proti společnosti, jejíž činnosti se jim nelíbí.

Někdy hackeři používají DDoS útoky jen pro zábavu a aby se pochlubili nejnovějšími technikami, které vyvinuli k vyřazení systému.

Příklad útoku typu „odmítnutí služby“

V únoru 2020 se Amazon Web Services stal terčem masivního DDoS útoku. Jednalo se o nejzávažnější DDoS útok v nedávné historii, při kterém byla použita metoda zvaná Connectionless Lightweight Directory Access Protocol (CLDAP) reflection k útoku na nejmenovaného zákazníka AWS.

Pomocí této techniky, která je závislá na zranitelných CLDAP serverech třetích stran, se množství dat doručených na IP adresu oběti zvýší 56 až 70krát. Útok dosáhl vrcholu s ohromujícím objemem 2,3 gigabajtu za sekundu v průběhu tří dnů.

10 způsobů, jak čelit hrozbám kybernetické bezpečnosti

Hackeři jsou stále kreativnější a způsobují nám potíže.

Abychom vám pomohli tyto hrozby bojovat, představujeme vám deset způsobů, jak bránit a chránit vaši firmu před potenciálními kybernetickými hrozbami.

1. Vyberte si bezpečný nástroj pro správu projektů a službu cloudového úložiště

Nástroje pro řízení projektů jsou dnes nezbytností, zejména pro sledování postupu projektu a zlepšení komunikace v týmu. Ne všechny pracovní nástroje, které jsou dnes k dispozici, jsou však bezpečné.

Když hovoříme o bezpečnosti, máme na mysli platformu s odpovídajícími autorizačními opatřeními, která minimalizují úniky informací.

ClickUp je jedním z nejbezpečnějších nástrojů pro spolupráci, které jsou dnes k dispozici. Poskytuje bezpečné prostředí a zároveň dbá na výkon aplikace a celkový uživatelský komfort.

Ve skutečnosti neustále dosahuje souladu s normami SOC 2, ISO 27001, ISO 27017 a ISO 27018. Tyto certifikace ISO dokazují závazek společnosti ClickUp chránit data svých zákazníků a připravenost podporovat zákazníky všech velikostí po celém světě.

Podívejte se na jeho bezpečnostní funkce:

- Dvoufaktorová autentizace chrání váš pracovní prostor před neoprávněným přístupem.

- Všechny konverzace v online aplikacích ClickUp jsou chráněny 256bitovým šifrováním SSL.

- Vlastní oprávnění, která každému členovi týmu poskytují vlastní sadu oprávnění, takže vidí pouze informace, které potřebují.

- Ovládejte, kdo co vidí a kdo je přidán do vašeho pracovního prostoru, pomocí soukromí prostorů, složek a seznamů.

Potřebujete také cloudovou službu, kde budete uchovávat své důležité údaje na vysoce zabezpečeném centralizovaném místě, které může monitorovat váš tým pro kybernetickou bezpečnost.

Internxt je decentralizovaná platforma pro ukládání dat v cloudu, která integruje sdílení souborů peer-to-peer, blockchain a šifrování end-to-end. Vaše soubory jsou uloženy ve fragmentovaných částech na serverech v různých zemích, což je činí ještě více soukromými a bezpečnými.

Toto jsou jeho vlastnosti:

- Díky šifrovaným odkazům typu end-to-end je sdílení souborů bezpečné, soukromé a jednoduché.

- Používejte tokeny k platbám za cloudové úložiště a cloudové výpočetní služby. Zákazníci mohou také získat slevy a bezplatné zboží pomocí tokenů.

- Vaše nahrané soubory budou zašifrovány na straně klienta a poté rozděleny na malé části. Pouze vy budete mít přístup k šifrovacímu klíči, který vám umožní získat fragmentované data.

Když se tento typ cloudové služby spojí s aplikací pro správu, jako je ClickUp, máte pod kontrolou nejen bezpečnost svého projektu, ale také produktivitu a spolupráci týmu.

Internxt a ClickUp společně tvoří vaši Area 51! ?

2. Řešte požadavky na bezpečnost informací od samého začátku projektu

Pokud chcete zajistit, aby byl projekt úspěšný, musíte se od samého začátku snažit stanovit potřeby v oblasti informační bezpečnosti a poté zajistit, aby byly zavedeny příslušné procesy.

Pokud nejsou bezpečnostní požadavky řešeny v dostatečném předstihu v projektovém cyklu, mohou mít významný vliv na milníky a rozsah projektu, když se objeví. A věřte nám, že se objeví!

Zajistěte, aby byla bezpečnost informací považována za trvalý problém a aby byla jako taková řešena po celou dobu trvání projektu.

3. Najměte si odborníky specializované na online bezpečnost

Zlepšete procesy svých projektů přidáním bezpečnostních rolí do projektu a přidělením odpovědnosti.

Znalý a zkušený bezpečnostní tým je velkým přínosem. Může vám poradit, jak bezpečnostní požadavky ovlivňují plánování projektů a zdroje, a také jaký typ monitorování potřebujete.

Manažer bezpečnosti a analytik bezpečnosti jsou v současné době dvě nejžádanější pozice v oblasti kybernetické bezpečnosti.

Bezpečnostní analytici mají na starosti zastavení narušení bezpečnosti a opravu škod způsobených předchozími útoky. Bezpečnostní manažeři jsou naopak zodpovědní za vypracování bezpečnostních plánů a zavádění politik na ochranu citlivých informací.

4. Používejte antivirové programy a technologii VPN

K ochraně svých počítačů a smartphonů používejte spolehlivé virtuální privátní sítě (VPN). Chrání vaši identitu před vládními agenturami a hackery a skrývají vaše IP adresy a data. VPN brání hackerům ve špehování vašich online aktivit.

Antivirový software je také nezbytný. Tento software je soubor programů, které jsou navrženy tak, aby detekovaly a zabraňovaly softwarovým virům, jako jsou adware, trojské koně, červy atd.

Díky těmto dvěma ochranným opatřením pro vás budou zloději dat mnohem méně zajímaví.

Neříkám, že vás to ochrání před jakýmkoli poškozením nebo nebezpečím, ale určitě to pomůže.

VPN vám poskytne některé nevystopovatelné super schopnosti. ?

5. Zabezpečte přístup třetích stran a dodavatelů

Rizika spojená s externími dodavateli lze rozdělit do tří kategorií: provozní, transakční a související s dodržováním předpisů/regulací.

Zde je několik způsobů, jak můžete chránit společnost před nebezpečím a riziky ze strany třetích stran:

- Věnujte trochu času výzkumu externích dodavatelů. Může to vaší společnosti zabránit v podstupování rizik v budoucnosti.

- Vedejte záznamy o všech situacích, které mohou mít dopad na vaše dodavatele.

- Monitorování externích dodavatelů by mělo zahrnovat problémy s vystavením dat. Data organizace mohou být vystavena riziku v důsledku nesprávně nakonfigurovaných zařízení a cílených kampaní.

6. Vyberte si spolehlivé zdroje

Jedním ze způsobů, jak se vypořádat s kybernetickými hrozbami, je držet se známých a důvěryhodných zdrojů. To znamená spojit se se spolehlivými poskytovateli služeb a produktů a používat pouze důvěryhodné platební metody a webové stránky.

Pamatujte, že pokud se něco zdá příliš dobré, než aby to byla pravda, pravděpodobně tomu tak je, a pokud vám něco nesedí, pravděpodobně tomu tak je. ?

Existuje několik způsobů, jak můžete zkontrolovat, zda je zdroj spolehlivý.

- Doménové jméno: Podívejte se na tři písmena, která následují za doménovým jménem webové stránky, například „. edu“, „. gov“, „. org“ a „. com“. Webové stránky končící na . edu a . gov jsou obvykle spolehlivé.

- Zdroj: Existuje seznam autorů článku nebo studie? Pokud ano, uvádějí odkazy nebo odkazy na spolehlivé zdroje, nebo pouze prezentují své vlastní názory bez jakýchkoli důkazů? Mají k dispozici životopis?

- Další informace: Zkuste použít jiné důvěryhodné webové stránky, abyste ověřili integritu a pravdivost informací, které najdete. Pokud objevíte spolehlivou webovou stránku, která zpochybňuje váš primární zdroj, může být nutné provést další výzkum.

7. Vyberte si spolehlivé zdroje

Existují také hrozby pro bezpečnost dat, které se šíří z počítače na počítač, a nejde pouze o online kybernetické útoky. Mohou sledovat notebook a vniknout do něj, aniž byste o tom věděli. Tyto červy a trojské koně mají na tom všechno své otisky.

Instalace firewallu je pro bezpečnost dat zásadní. Firewall chrání vaši síť tím, že kontroluje internetový provoz. Chrání váš počítač nebo síť před hackery nebo zbytečným síťovým provozem a vytváří bezpečnostní perimetr kolem vašeho počítače nebo sítě, který blokuje potenciálně nebezpečná příchozí data.

Tento systém navíc dokáže filtrovat škodlivý odchozí provoz. Tímto způsobem firewally snižují pravděpodobnost, že se zařízení chráněná firewallem připojí k botnetu – rozsáhlé síti zařízení připojených k internetu, která jsou ovládána útočníky.

Existuje pět typů firewallů: firewall s filtrováním paketů, brána na úrovni okruhu, brána na úrovni aplikace, firewall se stavovou kontrolou a firewall nové generace – pro kybernetickou bezpečnost je nejvhodnější firewall na úrovni aplikace. Může omezit přístup k nebezpečným webovým stránkám a zabránit úniku citlivých údajů.

8. Zaveďte testování kybernetické bezpečnosti

Měli byste zvážit zavedení testování kybernetické bezpečnosti a důkladnou kontrolu každého připojení mezi IT systémy a internetem. Bez testování slabých míst může kdokoli získat přístup k databázi nebo síťové infrastruktuře a s dostatkem času způsobit značné škody.

Během fáze řízení projektu byste také měli otestovat chování svých zaměstnanců a obecné postupy. Prozkoumejte, jak jsou udělována oprávnění k podnikovým aktivům, a vytvořte pravidla pro co nejbezpečnější ochranu důvěrných údajů.

9. Zaveďte správu hesel a vícefaktorové ověřování

Zkompromitované heslo umožňuje hackerům nebo kyberzločincům proniknout do systému a ukrást data.

Heslo se stává obtížněji uhodnutelným, pokud má alespoň deset znaků; zkombinujte je s čísly, symboly nebo velkými a malými písmeny a máte heslo.

Nezapomeňte vždy zkontrolovat složitost hesla před jeho použitím!

Aktivujte také vícefaktorové ověřování. Ačkoli by vícefaktorové ověřování mělo být samozřejmostí za všech okolností, je obzvláště důležité, když váš externí partner pracuje na dálku a přistupuje k síti pomocí neznámých zařízení.

Aby se snížila možnost krádeže přihlašovacích údajů, měly by být tyto údaje jedinečné pro každého jednotlivého uživatele. Přihlašovací údaje by neměly být předávány náhradníkovi za bývalého spolupracovníka. Místo SMS nebo e-mailu zvažte použití druhého nebo třetího faktoru, který může vaše společnost spravovat, jako jsou karty RFID (Radio Frequency Identification) nebo biometrické údaje. Po skončení obchodního vztahu vždy uzavřete účet.

10. Pravidelně aktualizujte software

Pravidelná aktualizace softwaru pomáhá chránit před bezpečnostními zranitelnostmi, zlepšuje výkon a poskytuje přístup k nejnovějším funkcím a opravám chyb.

Pravidelné skenování potenciálních hrozeb je také nezbytné pro identifikaci jakékoli škodlivé činnosti nebo podezřelého chování ve vašem systému. Je důležité udržovat váš software aktuální, abyste snížili riziko, že se stanete obětí škodlivého útoku.

Související: Šablony pro řízení rizik

Zvyšte svou online bezpečnost pomocí bezpečných nástrojů

Pro boj proti kybernetickým hrozbám a online zranitelnosti je zásadní zvolit nástroj pro správu projektů, který je prokazatelně bezpečný. Pokud nemáte důvěru ve svůj současný pracovní nástroj, je čas na změnu. Začleňte silnou kybernetickou bezpečnost a bezpečné digitální úložiště do všech aspektů svého příštího projektu – ClickUp a Internxt vám s tím mohou pomoci ? ?

Hostující autor:

Mia Naumoska je marketingová ředitelka společnosti Internxt, poskytovatele cloudového úložiště typu zero-knowledge založeného na špičkové úrovni ochrany soukromí a bezpečnosti.