Ger Wiz dig god översikt men brister i realtidsåtgärder, telemetri på värdnivå eller analys av nätverkstrafik?

Du är säkert inte den enda som har upptäckt bristerna.

I takt med att molnmiljöer blir allt mer komplexa behöver säkerhetsteam verktyg som identifierar risker och hjälper till att minska dem.

I det här blogginlägget presenteras några av de bästa konkurrenterna till Wiz som fyller de luckor som saknas. Häng kvar till slutet för att se hur ClickUp (ja, produktivitetsplattformen!) stöder effektivt samarbete inom molnsäkerhet. 🔐

Vad ska du leta efter hos Wiz konkurrenter?

När du utforskar de bästa alternativen till Wiz bör du börja med att identifiera de specifika luckorna i din cybersäkerhetsprojektledning. Rätt lösning kommer att direkt åtgärda dessa luckor och stärka din övergripande säkerhetsstrategi. Här är några funktioner att hålla utkik efter:

- Agentbaserad värdtelemetri: Sök efter Wiz konkurrenter som använder lätta agenter för att registrera process-, fil- och registeraktivitet för mer omfattande forensisk analys.

- Automatiserade korrigeringsarbetsflöden: Prioritera plattformar som integreras med ärendehanteringssystem och automatiskt tillämpar korrigeringar eller policyuppdateringar.

- Nätverkstrafikanalys: Välj verktyg som har inbyggd kontinuerlig trafikinspektion och avvikelsedetektering i virtuella privata moln (VPC).

- Bedrägeri och honeypots: Utvärdera lösningar med inbyggd honeypot-distribution för att fånga angripare och upptäcka lateral rörelse.

- Avancerad SBOM- och leverantörskedjescanning: Överväg leverantörer som kartlägger hela programvarans materialförteckning (SBOM) och flaggar uppströms sårbarheter.

- Anpassad instrumentpanel och rapportering: Rikta in dig på Wiz-alternativ med dra-och-släpp-widgets, personliga mätvärden och white label-rapportering.

- Support för lokala installationer och äldre system: Välj en leverantör som erbjuder både molnbaserade och lokala agenter för enhetlig täckning i hybrid- eller äldre miljöer.

🧠 Kul fakta: 2013 tecknade AWS ett avtal värt 600 miljoner dollar med CIA, vilket banade väg för säker molnanvändning inom den offentliga sektorn. Det var början på det nu blomstrande GovCloud-ekosystemet.

Wiz konkurrenter i korthet

Här är en tabell som jämför alla Wiz konkurrenter och alternativ. 📊

| Verktyg | Bäst för | Bästa funktioner | Priser* |

| Palo Alto Prisma Cloud | End-to-end molnsäkerhet och DevSecOps för medelstora till stora företag | Cloud Security Posture Management (CSPM), Cloud Workload Protection (CWPP), Cloud Infrastructure Entitlement Management (CIEM), AI-driven riskprioritering | Anpassad prissättning |

| Lacework | Polygrafisk detektering av beteendeavvikelser och fullständig synlighet för medelstora till stora företag. | Beteendebaserad avvikelsedetektering, riskprioritering, automatiserade efterlevnadskontroller | Anpassad prissättning |

| Orca Security | Agentlös sårbarhetshantering för små till medelstora företag med multicloud-miljöer | Kontextrik prioritering, visualisering av attackvägar, SideScanning-teknik | Anpassad prissättning |

| Tenable | Omfattande sårbarhetshantering i moln- och lokala miljöer för företag | CSPM, enhetlig sårbarhetsskanning, Infrastructure as Code (IaC)-säkerhet | Anpassad prissättning |

| Aqua Security Software | Molnbaserad säkerhet under hela livscykeln för små till medelstora IT-team och DevOps-team med behov av containersäkerhet. | Skydd för containrar och Kubernetes runtime, serverlösa arbetsbelastningar, CI/CD-pipelineintegration | Anpassad prissättning |

| Microsoft Defender for Cloud | Säkerhetshantering för medelstora företag i Microsoft-baserade molnmiljöer | Inbyggd CSPM och CWP med centraliserade varningar, inbyggda regleringsstandarder och rapportering, Azure-integration | Anpassad prissättning |

| Qualys | Agentbaserad och agentlös säkerhetsskanning för företag och stora utvecklarteam | Hybrid tillgångsskydd (moln + äldre system), centraliserad rapportering, CSPM för multicloud | Anpassad prissättning |

| Check Point | Integrerad säkerhet och säkerhetshantering för medelstora företag och storföretag | CSPM, molnbaserat hotskydd, serverlös säkerhet, stöd för tredjeparts-API | Anpassad prissättning |

| Sysdig | Kubernetes-tunga DevSecOps-operationer för små till medelstora företag | Incidentforensik med eBPF, realtidsdetektering av hot, prioritering av sårbarheter | Anpassad prissättning |

| Snyk | Dev-first-säkerhet för kod, containrar och IaC för stora utvecklarteam och företag | Shift-left-säkerhet, utvecklingsorienterade arbetsflöden, CI/CD-integration, | Gratis plan tillgänglig; betalda planer börjar på 25 $/månad. |

De 10 bästa konkurrenterna och alternativen till Wiz

Nu ska vi titta närmare på de bästa konkurrenterna till Wiz. 👇

Hur vi granskar programvara på ClickUp

Vår redaktion följer en transparent, forskningsbaserad och leverantörsneutral process, så du kan lita på att våra rekommendationer baseras på produkternas verkliga värde.

Här är en detaljerad översikt över hur vi granskar programvara på ClickUp.

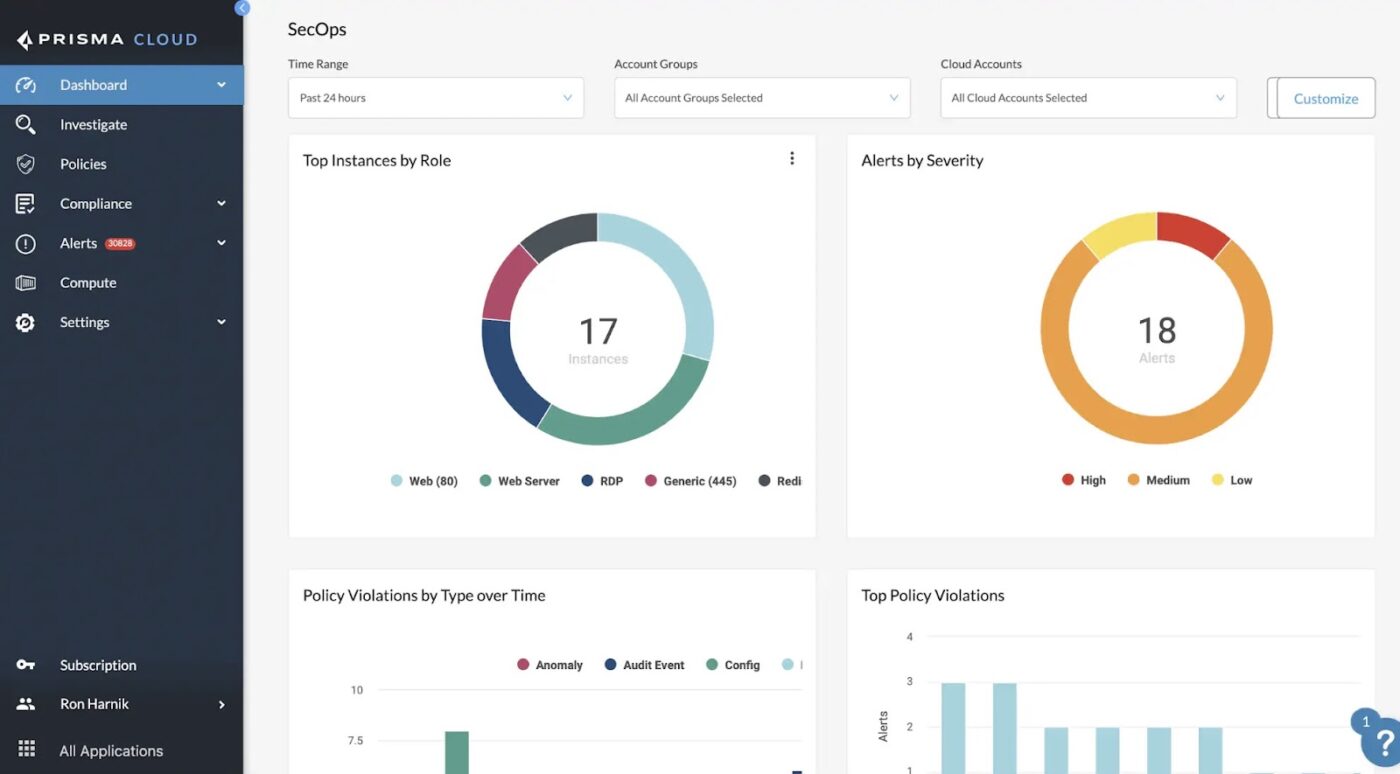

1. Palo Alto Prisma Cloud (bäst för heltäckande molnsäkerhet och DevSecOps-integration)

Prisma Cloud i Palo Alto Networks är en omfattande molnbaserad applikationsskyddsplattform (CNAPP) som är utformad för att skydda applikationer under hela deras livscykel, från kod till moln.

Med en kombination av maskininlärning, avancerad analys och Precision AI skannar den kontinuerligt infrastruktur, applikationskod och arbetsbelastningar för att upptäcka felkonfigurationer, policyöverträdelser och aktiva hot.

Det integreras också med Palo Altos bredare säkerhetsekosystem, inklusive Cortex XDR och WildFire, vilket gör det enklare att skapa en enhetlig säkerhetsstrategi.

Palo Alto Prisma Clouds bästa funktioner

- Säkra infrastrukturen hos olika leverantörer med hjälp av molnsäkerhetshantering (CSPM) för att upptäcka felkonfigurationer, avvikelser och policyöverträdelser.

- Skydda arbetsbelastningar och containrar med molnbaserat skydd för arbetsbelastningar (CWP), inklusive agentlös skanning för virtuella maskiner, serverlösa miljöer och Kubernetes-miljöer.

- Stärk dina CI/CD-pipelines genom integrerad kodsäkerhet, IaC-skanning, analys av programvarukomposition och upptäckt av hemlig information före körning.

- Få djup insyn och kontroll över tillgångar i multicloud- och hybridmiljöer

Begränsningar för Palo Alto Prisma Cloud

- Det kräver en komplex och tidskrävande initial installation, särskilt om man inte har tidigare erfarenhet av Palo Alto-verktyg.

- Dokumentationsbrister, särskilt för avancerade användningsfall och exempel på verkliga implementationer.

Palo Alto Prisma Cloud-priser

- Anpassad prissättning

Palo Alto Prisma Cloud – betyg och recensioner

- G2: 4,4/5 (390+ recensioner)

- Capterra: Inte tillräckligt med recensioner

Vad säger verkliga användare om Palo Alto Prisma Cloud?

Här är vad en G2-recension hade att säga om denna konkurrent till Wiz:

Det jag gillar mest med Prisma Access är dess förmåga att tillhandahålla konsekvent, molnbaserad säkerhet för alla användare, oavsett plats. Integrationen med andra Palo Alto Networks-verktyg som Cortex och Panorama gör det enklare att hantera och övervaka säkerhetsläget från en centraliserad instrumentpanel.

Det jag gillar mest med Prisma Access är dess förmåga att tillhandahålla konsekvent, molnbaserad säkerhet för alla användare, oavsett plats. Integrationen med andra Palo Alto Networks-verktyg som Cortex och Panorama gör det enklare att hantera och övervaka säkerhetsläget från en centraliserad instrumentpanel.

🔍 Visste du att? I början av 1990-talet var webbplatser mestadels HTTP. Det var först 1994 som Netscape introducerade HTTPS för att kryptera webbläsartrafik, vilket ledde till de första diskussionerna om webbsäkerhet.

2. Lacework (Bäst för molnmiljöer med krav på regelefterlevnad)

Lacework FortiCNAPP hjälper team att koppla ihop molnrisker med realtidsdetektering av hot, oavsett om det gäller att analysera felkonfigurationer eller avgöra hur kundinformation ska lagras på ett säkert sätt. Det skapar en samlad bild av sårbarheter, felkonfigurationer och aktiva hot i hela din molnmiljö.

Med inbyggt stöd för AWS, Azure och Google Cloud analyserar plattformen kontinuerligt aktiviteten för att upptäcka tidiga tecken på ransomware, cryptojacking och komprometterade inloggningsuppgifter.

Laceworks bästa funktioner

- Upptäck zero-day-attacker tidigt med Polygraph® Data Platform som avslöjar beteendeavvikelser och hotmönster.

- Upptäck identitetsrisker med CIEM som poängsätter behörigheter och flaggar roller med överdrivna privilegier i molnen.

- Förenkla åtgärdandet med automatiserade insikter om felkonfigurationer, sårbarheter och policyöverträdelser.

- Skift vänster med integrerad IaC-säkerhet, SAST och mjukvarukompositionsanalys (SCA) för att upptäcka problem innan distribution.

- Automatisera efterlevnadskontroller och rapportering för olika branschstandarder

Begränsningar för Lacework

- Saknar spårning av åtgärder i realtid; stängda ärenden tar mer än 24 timmar att försvinna.

- Användarna tycker att det är svårt att konfigurera varningar och önskar bättre integration med Slack, Datadog, SIEM-verktyg och ticketplattformar.

Priser för Lacework

- Anpassad prissättning

Betyg och recensioner för Lacework

- G2: 4,4/5 (380+ recensioner)

- Capterra: Inte tillräckligt med recensioner

📮 ClickUp Insight: 74 % av anställda använder två eller flera verktyg bara för att hitta den information de behöver – samtidigt som de hoppar mellan e-post, chatt, anteckningar, projektledningsverktyg och dokumentation. Detta ständiga byte av kontext slösar tid och sänker produktiviteten. Som den ultimata appen för arbete samlar ClickUp allt ditt arbete – e-post, chatt, dokument, uppgifter och anteckningar – i ett enda sökbart arbetsutrymme, så att allt finns precis där du behöver det.

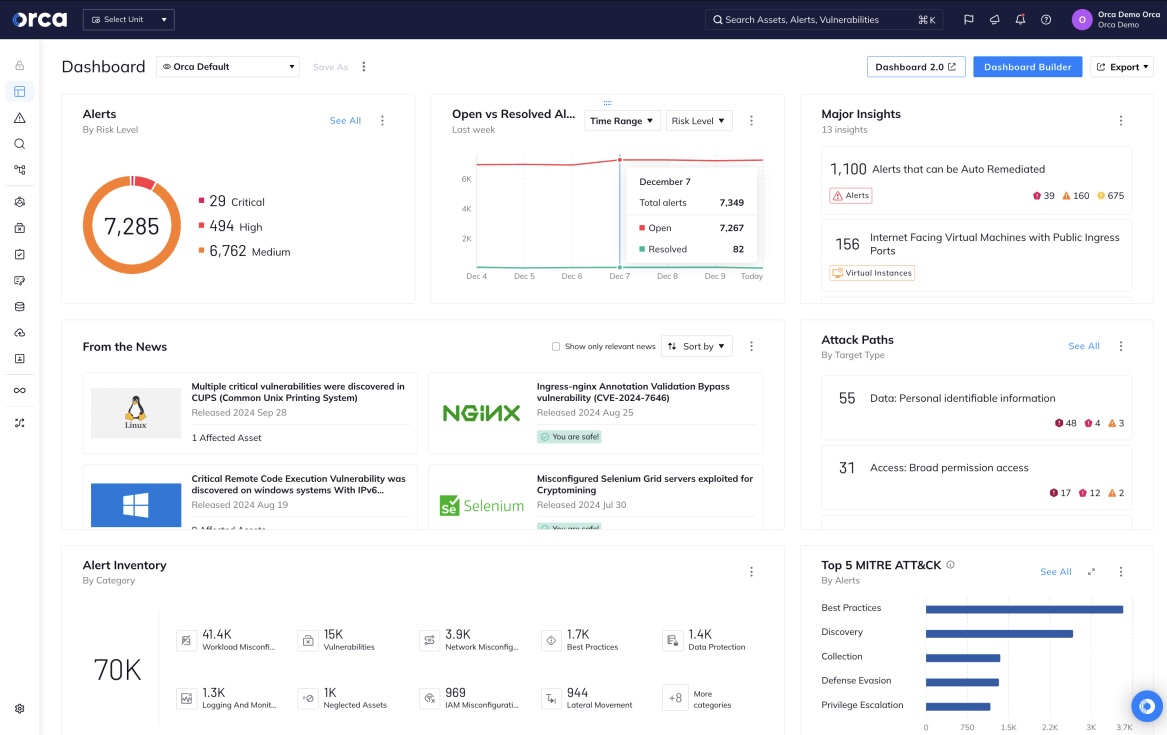

3. Orca Security (bäst för snabb distribution i multicloud-miljöer)

Orca Security ger teamen djup insyn i varje lager av deras molnmiljö utan att behöva installera agenter. Det korrelerar automatiskt risker, såsom felkonfigurationer, exponerade API:er, identitetsproblem och sårbarheter, för att upptäcka de mest kritiska hoten.

Detta verktyg kombinerar telemetri i realtid, professionell kommunikation, avancerad riskprioritering och omfattande stöd för regelefterlevnad i ett enda gränssnitt.

Dess fokus på ”toxiska kombinationer” hjälper team att prioritera den 1 % av varningarna som verkligen är viktiga, vilket minskar den brus som ofta förknippas med molnsäkerhetsverktyg.

Orca Securitys bästa funktioner

- Implementera agentlös skanning med SideScanning™ för att få omedelbar insyn i arbetsbelastningar, risker och konfigurationer.

- Aktivera Orca Sensor för skydd under körning, vilket möjliggör realtidsdetektering och undersökning med hjälp av lättviktig observerbarhet på kärnnivå.

- Säkerställ efterlevnad i stor skala med över 100 färdiga regelverk, inklusive CIS Benchmarks, PCI DSS, HIPAA och SOC 2.

- Minska driftskostnaderna och prestandapåverkan på produktionsmiljöer

Orca Securitys begränsningar

- Agentlös skanning kan missa djupare insikter om körtiden jämfört med agentbaserade konkurrenter till Wiz.

- Saknar robusta shift-left-funktioner. Inga kända IDE/CLI-integrationer för utvecklararbetsflöden.

Orca Securitys prissättning

- Anpassad prissättning

Orca Security – betyg och recensioner

- G2: 4,6/5 (över 200 recensioner)

- Capterra: 4,8/5 (över 50 recensioner)

Vad säger verkliga användare om Orca Security?

En användare delade denna recension på Capterra:

Orca är en agentlös metod för VMS. Det innebär att det inte påverkar användarna eller prestandan. Ditt driftteam behöver inte hantera agentutrullning, uppgraderingar eller driftstopp. […] Produkten är relativt ny och många av dessa förbättringar är under utveckling.

Orca är en agentlös metod för VMS. Det innebär att det inte påverkar användarna eller prestandan. Ditt driftsteam behöver inte hantera agentutrullning, uppgraderingar eller driftstopp. […] Produkten är relativt ny och många av dessa förbättringar är under utveckling.

🧠 Kul fakta: Konceptet ”zero trust” kommer från Forrester-analytikern John Kindervag, som föreslog att organisationer aldrig ska lita på något nätverk som standard. Det tog över ett decennium (och några smärtsamma säkerhetsöverträdelser) innan idén blev mainstream.

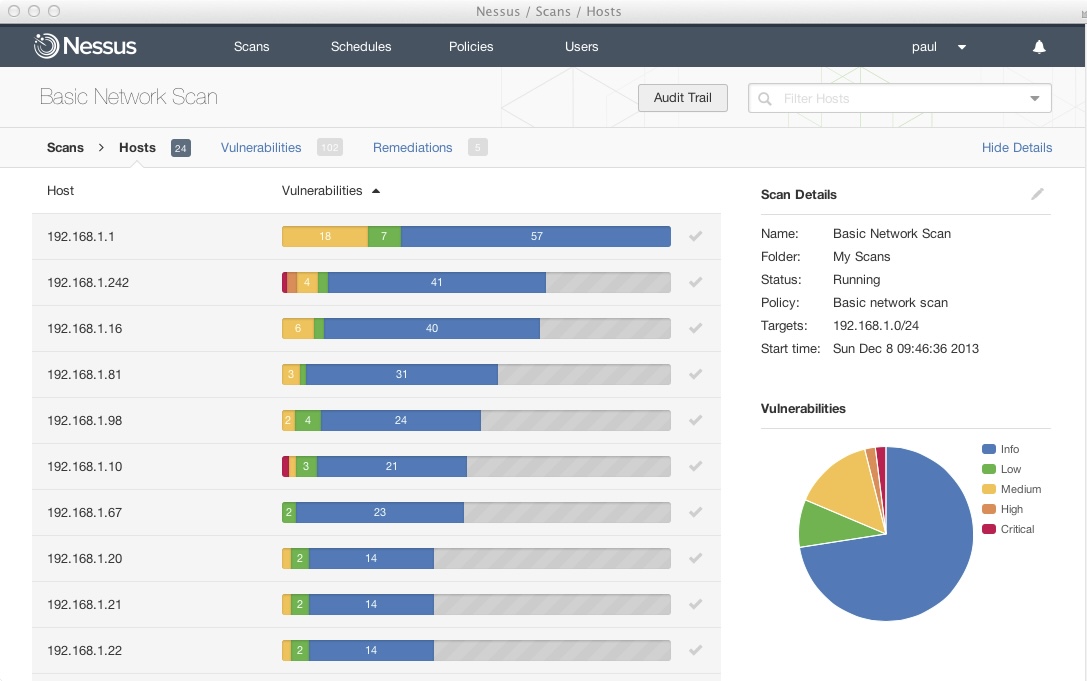

4. Tenable (bäst för enhetlig sårbarhetsskanning)

Tenable erbjuder en konsoliderad strategi för att säkra hybrid- och multicloud-miljöer genom sin flaggskeppsplattform för exponeringshantering, Tenable One. Istället för att behandla sårbarheter, felkonfigurationer och identitetsproblem som isolerade problem, kopplar Tenable samman punkterna för att ge en prioriterad bild av riskerna över hela din attackyta.

Det stöder FedRAMP-godkända lösningar, vilket gör det till ett pålitligt val för myndigheter och starkt reglerade miljöer. Verktyget har också funktioner som just-in-time (JIT)-åtkomst, autonom patchning och AI-baserad analys.

Tenables bästa funktioner

- Fyll identitetsluckor med Tenable Identity Exposure, som upptäcker felkonfigurationer och riskabel åtkomst i Active Directory och Entra ID.

- Påskynda åtgärdandet med Tenable Patch Management, som automatiskt matchar sårbarheter med rätt patchar och utför autonoma patchningar.

- Tillämpa minsta möjliga behörighet med Tenable CIEM och JIT-åtkomst för att begränsa onödiga molnbehörigheter.

- Integrera säkerhetskontroller smidigt i DevOps-livscykeln

Begränsningar hos Tenable

- Inget inbyggt sätt att automatiskt rensa historiska skanningsresultat, vilket tar upp diskutrymme.

- Även om det är starkt inom sårbarhets- och säkerhetshantering, kan dess runtime-skyddsfunktioner vara mindre utvecklade än de hos specialiserade CNAPP-leverantörer.

- Ibland flaggar den icke-kritiska problem, vilket ökar arbetsbelastningen för säkerhetsteamen.

Tenables prissättning

- Anpassad prissättning

Tenable-betyg och recensioner

- G2: 4,5/5 (över 250 recensioner)

- Capterra: Inte tillräckligt med recensioner

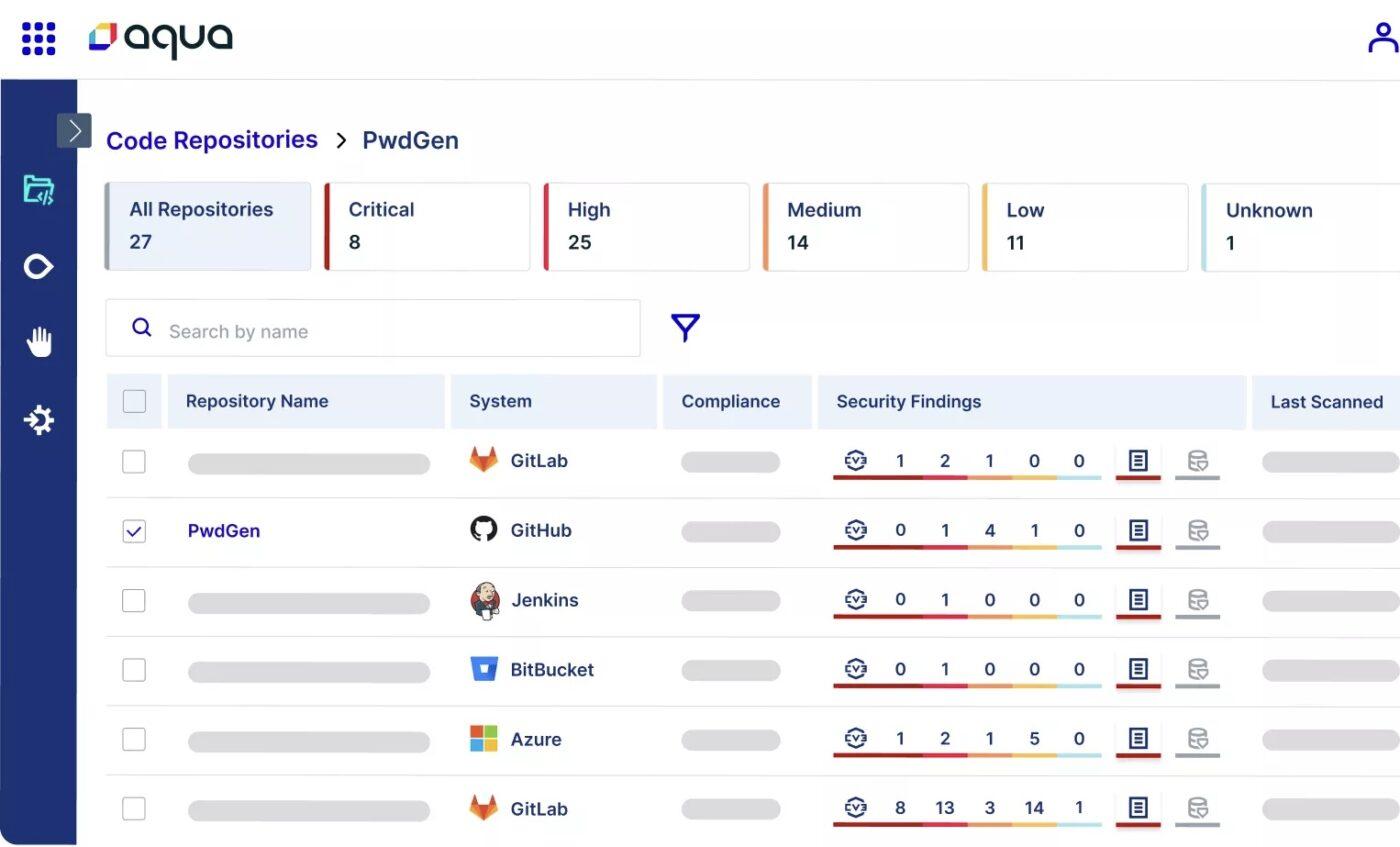

5. Aqua Security Software (Bäst för DevOps-team med behov av containersäkerhet)

Aqua Security hjälper till att säkra moderna applikationer under hela deras livscykel, från utveckling och distribution till körning. Dess realtidskontroller och shift-left-skanning gör det möjligt för säkerhetsteam att upptäcka sårbarheter tidigt och reagera snabbt på aktiva hot utan att bromsa agila utvecklingspipelines.

Detta alternativ till Wiz använder en kombination av agentlösa och agentbaserade metoder för att ge flexibilitet i distribution och täckning. Det möjliggör enhetlig kod, infrastruktur och arbetsbelastningssäkerhet i hybrid- och multicloud-miljöer.

Aqua Security Softwares bästa funktioner

- Använd Universal Code Scanning för att upptäcka sårbarheter, hemligheter, felkonfigurationer av IaC och skadlig kod i all källkod och alla register.

- Upprätta acceptansgränser för att genomdriva säkerhetspolicyer som är anpassade till olika pipelines och stoppa icke-kompatibla arbetsbelastningar innan de går i produktion.

- Tillämpa Kubernetes Assurance Policies för att genomdriva runtime-kontroller med hjälp av open policy agent (OPA) och Rego-regler för säkerhetsstyrning.

Aqua Security Software begränsningar

- Saknar stöd för skanning av vissa artefaktstyper som Maven- och npm-paket.

- Begränsade API-funktioner, särskilt för bildsökning och automatisering.

Priser för Aqua Security Software

- Anpassad prissättning

Aqua Security Software – betyg och recensioner

- G2: 4,2/5 (över 50 recensioner)

- Capterra: Otillräckligt med recensioner

Vad säger verkliga användare om Aqua Security Software?

Här är ett kort utdrag från en riktig användare:

Det är enkelt att implementera, har ett trevligt användargränssnitt, CI/CD-integrationsalternativ, en bra instrumentpanel och en av de viktigaste funktionerna för oss är Kubernetes säkerhetsfunktion, som inte finns i många andra kommersiella verktyg. Men licensmodellen är förmodligen i linje med Aquasecs långsiktiga plan och de bör också överväga några kortsiktiga/lågvolymsprismodeller för kunder som vill prova containersäkerhet innan de bestämmer sig för en långsiktig fullfjädrad lösning.

Det är enkelt att implementera, har ett trevligt användargränssnitt, CI/CD-integrationsalternativ, en bra instrumentpanel och en av de viktigaste funktionerna för oss är Kubernetes säkerhetsfunktion, som inte finns i många andra kommersiella verktyg. Men licensmodellen är förmodligen i linje med Aquasecs långsiktiga plan och de bör också överväga några kortsiktiga/lågvolymsprismodeller för kunder som vill prova containersäkerhet innan de bestämmer sig för en långsiktig fullfjädrad lösning.

🧠 Kul fakta: Även om konceptet fanns redan tidigare, var det Googles VD Eric Schmidt som använde uttrycket ”molnbaserad databehandling” vid en konferens 2006. Det var där det tog fart (och detsamma gällde säkerhetsfrågorna).

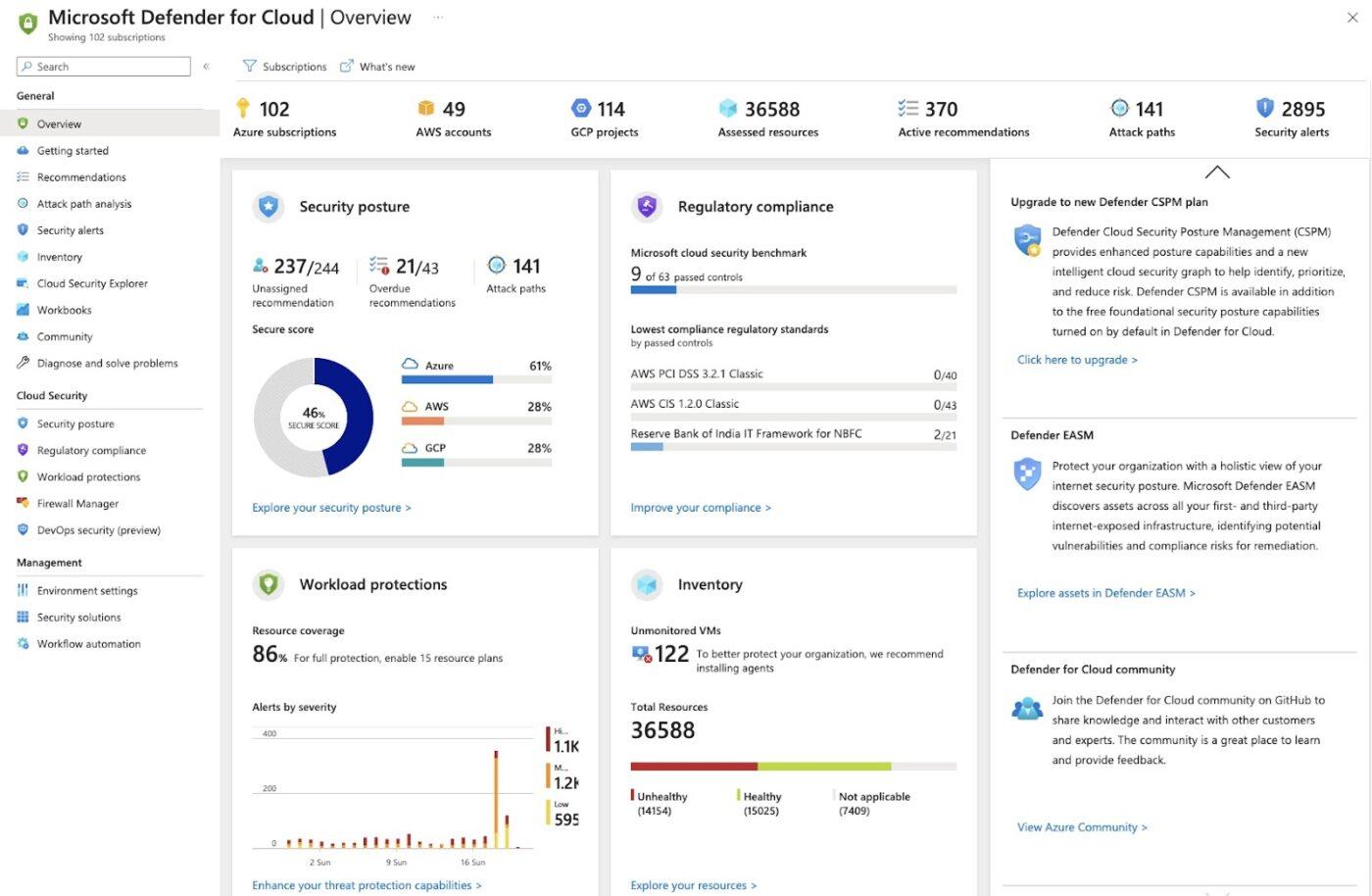

6. Microsoft Defender for Cloud (bäst för Microsoft-baserade molnmiljöer)

Microsoft Defender for Cloud kombinerar säkerhetshantering, arbetsbelastningsskydd och DevSecOps-funktioner.

Genom Microsoft Defender Extended Detection and Response (XDR) kan organisationer koppla samman insikter från molninfrastrukturen med varningar från slutpunkter och användaridentiteter, vilket ger en bredare bild av hotbilden.

Funktionen Secure Score ger organisationer ett tydligt mått för att spåra och förbättra sin övergripande säkerhetsstatus över tid. Du kan också modellera potentiella attackvägar med Cloud Security Explorer och implementera styrningsregler över hela verksamheten.

Microsoft Defenders bästa funktioner

- Dra nytta av sömlös, inbyggd integration med Microsoft Azure-plattformen.

- Identifiera laterala rörelsevägar och svaga punkter med hjälp av Attack Path Analysis och den interaktiva Cloud Security Explorer.

- Skydda hybrid- och multicloud-arbetsbelastningar genom att använda Defender för servrar, containrar och lagring för att säkra infrastruktur, data och applikationer.

- Utnyttja Microsoft Entra Permissions Management för att upptäcka och åtgärda överdrivna behörigheter för användare, appar och tjänster i alla moln.

- Korrelera och agera snabbt på hot med SIEM och säkerhetsorkestrering, AI-arbetsflödesautomatiseringar och responsverktyg (SOAR) för att minska tiden till åtgärd.

Begränsningar för Microsoft Defender

- Användare rapporterar ofta att de blir trötta på alltför många aviseringar och falska positiva resultat.

- Denna konkurrent till Wiz har svårt att upptäcka zero-day-attacker eller skadlig kod med dolda signaturer, vilket begränsar förtroendet i kritiska hotscenarier.

- Prissättnings- och licensieringsmodellen kan vara komplex att navigera i och förutsäga, särskilt i multicloud-implementeringar.

Priser för Microsoft Defender

- Anpassad prissättning

Betyg och recensioner av Microsoft Defender

- G2: 4,4/5 (över 300 recensioner)

- Capterra: Inte tillräckligt med recensioner

🔍 Visste du att? En av de första framgångarna för DevSecOps kom från Netflix open source-verktyg. Netflix släppte Security Monkey och Stethoscope redan på 2010-talet och var därmed pionjärer inom idén att bygga in säkerhet i CI/CD-pipelines, vilket påverkade framtiden för automatiserade CSPM-verktyg och Wiz konkurrenter.

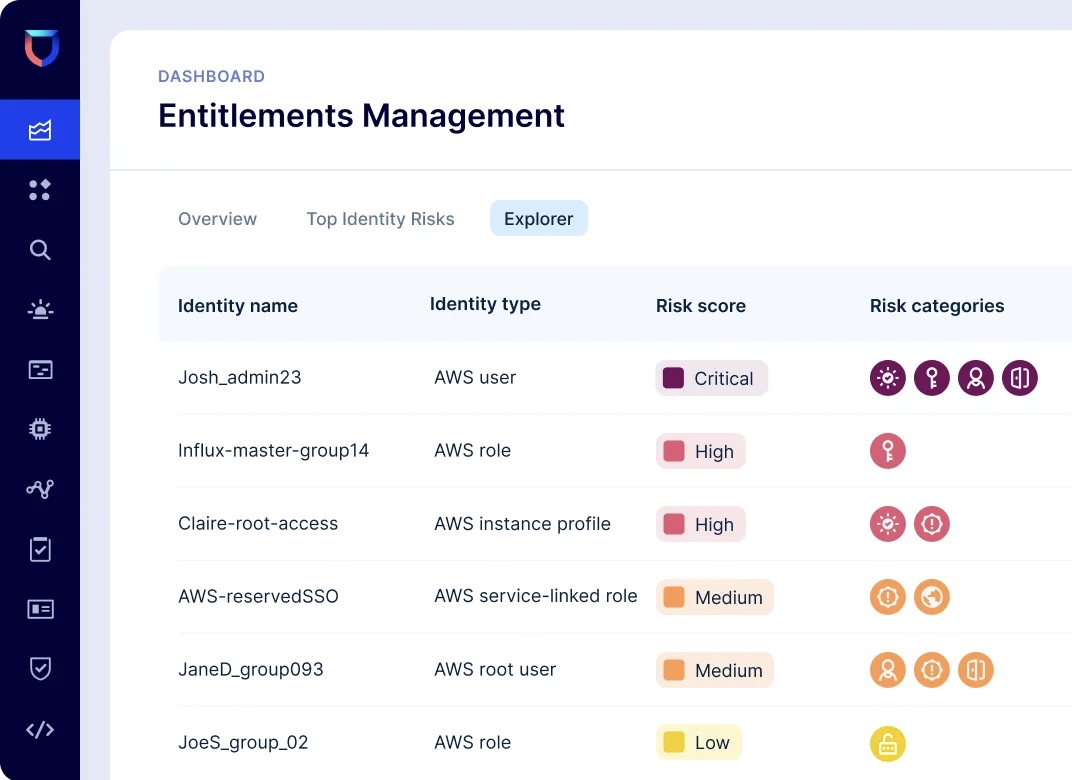

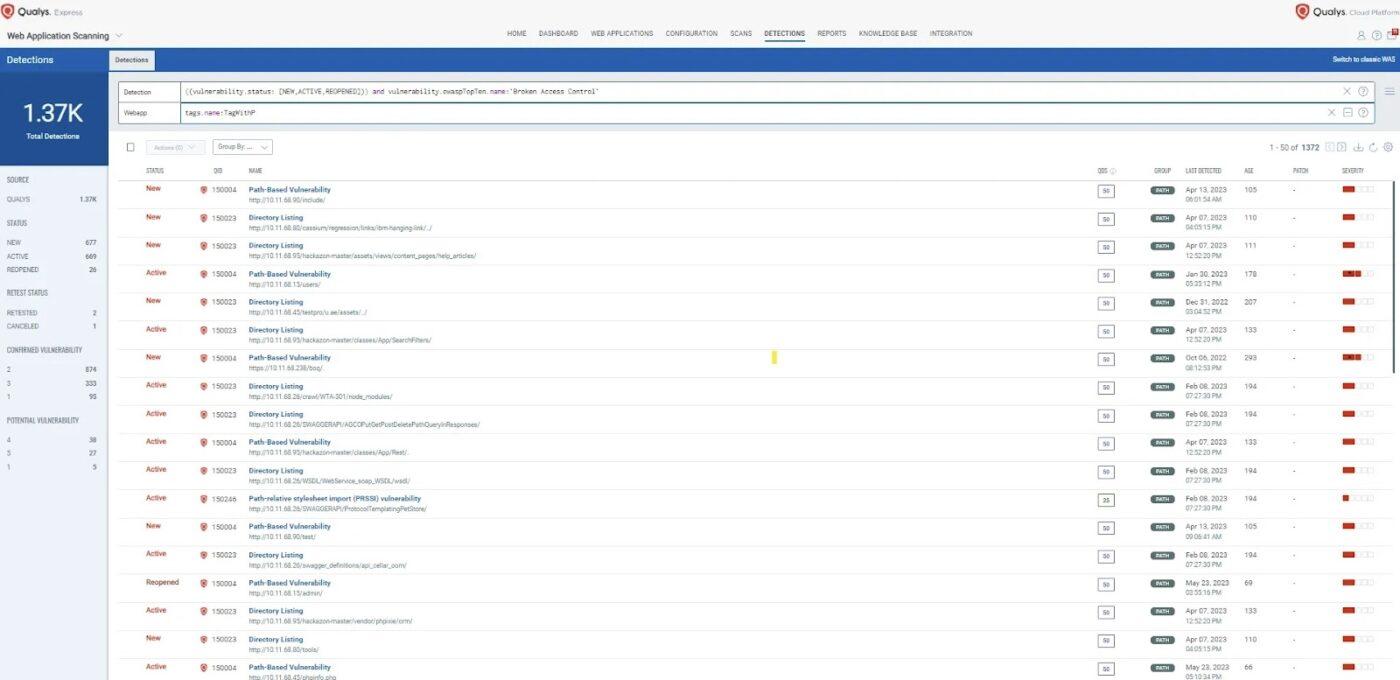

7. Qualys (Bäst för hybridskydd av tillgångar)

Qualys erbjuder en enhetlig strategi för cybersäkerhet med sin Enterprise TruRisk™-plattform, som kombinerar tillgångssynlighet, sårbarhetshantering, efterlevnad och korrigering i ett enda smidigt system. Wiz-konkurrenten erbjuder höghastighetstelemetri och intelligent korrelation mellan miljarder datapunkter.

Plattformen använder lätta molnagenter och agentlösa skannrar för att ge omfattande insyn och säkerhetsbedömning av molnarbetsbelastningar, containrar och infrastruktur. Med introduktionen av Qualys TotalCloud, dess CNAPP och TotalAppSec för applikationsrisker, utökar Qualys skyddet till hela stacken.

Plattformen stöder IaC-säkerhet, Kubernetes runtime-skydd och till och med LLM-säkerhet för GenAI-distributioner.

Qualys bästa funktioner

- Samla flera säkerhets- och efterlevnadsfunktioner på en enda plattform

- Använd TruRisk Eliminate™ för att åtgärda kritiska sårbarheter som CISA KEV och ransomware-exponeringar genom patchning, isolering eller mitigering.

- Skanna kontinuerligt IaC-mallar för felkonfigurationer och övervaka SaaS-appar för missbruk av behörigheter och efterlevnadsproblem.

- Effektivisera responsen med Qualys Flow och skapa automatiserade korrigeringsarbetsflöden med hjälp av en kodfri/kodfattig motor.

Qualys begränsningar

- Dashboarden är inte intuitiv, vilket gör navigering och utförande av uppgifter svårare för nya användare.

- Detekteringsfunktionen är stark, men funktionerna för patchdistribution och korrigering är inte lika smidiga eller effektiva som hos andra konkurrenter till Wiz.

- Att hantera hela sviten av integrerade applikationer kan kräva betydande investeringar i utbildning och konfiguration.

Qualys prissättning

- Anpassad prissättning

Qualys betyg och recensioner

- G2: 4,3/5 (över 240 recensioner)

- Capterra: 4/5 (30+ recensioner)

Vad säger verkliga användare om Qualys?

En recension på Capterra uttrycker det så här:

Sammantaget är produkten användarvänlig med robust sårbarhetsskanning och har ett stort bibliotek med programuppdateringar. Tillsammans med utbildningsvideor och support.

Sammantaget är produkten användarvänlig med robust sårbarhetsskanning och har ett stort bibliotek med programuppdateringar. Tillsammans med utbildningsvideor och support.

8. Check Point (Bäst för integrerad säkerhet och säkerhetshantering)

Check Points flaggskeppsprodukter Quantum Security Gateways och CloudGuard-lösningar är utformade för att ge djupgående skydd över nätverk, arbetsbelastningar och fjärråtkomstpunkter.

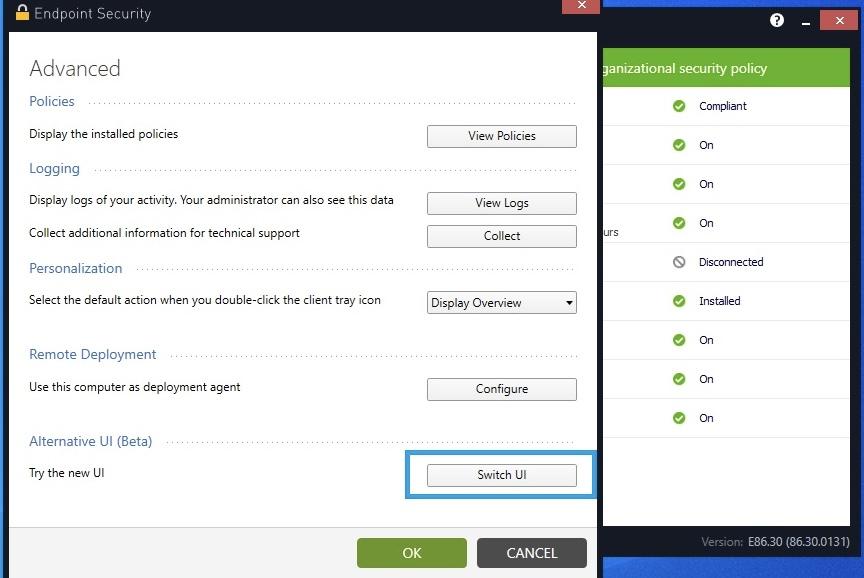

För slutpunktsskydd levererar Harmony Endpoint EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) och XDR (Extended Detection and Response) i en enda lättviktig klient, vilket ger omfattande synlighet och kontroll från kanten till molnet.

Det gör det möjligt för team att tillämpa enhetliga säkerhetspolicyer och skydda sig mot sofistikerade cyberattacker i hela molnmiljön, från infrastruktur till applikationer.

Check Points bästa funktioner

- Implementera över 60 maskininlärningsmotorer och global hotinformation för att upptäcka och blockera avancerade attacker, inklusive zero-day-exploits.

- Hantera användare, appar, enheter och molnätverk från en enda centraliserad konsol med detaljerad regeluppföljning.

- Skydda distansarbetande personal med Harmony SASE för att tillhandahålla åtkomst per applikation, enhetsstatuskontroller och Zero Trust-policyer med fullständig mesh-anslutning.

- Anslut enkelt till SOC-programvara och automatisera hotminskning med hjälp av omfattande API-stöd från tredje part.

Begränsningar för Check Point

- Konfigurationen kan vara tidskrävande, särskilt för små team utan dedikerad IT-personal.

- Fullständiga skanningar och sandboxing kan sänka prestandan, särskilt på maskiner med låg prestanda.

Check Points prissättning

- Anpassad prissättning

Check Point-betyg och recensioner

- G2: 4,5/5 (över 200 recensioner)

- Capterra: Inte tillräckligt med recensioner

9. Sysdig (bäst för Kubernetes-intensiva DecSecOps-operationer)

Sysdig är en molnbaserad plattform för applikationsskydd som är utformad för team som prioriterar realtidsdetektering, kontextuell riskinformation och djupgående insyn i körningen, samtidigt som de tillämpar robusta datasäkerhetsåtgärder.

Dess stöd för flera moln och hanterad Prometheus-övervakning hjälper det att leverera end-to-end-synlighet över hela din infrastruktur utan kontextbyte.

Genom att kombinera säkerhet, efterlevnad och prestandaövervakning hjälper Sysdig teamen att förstå hela sammanhanget kring en incident. Dess viktigaste differentierande faktor är förmågan att prioritera sårbarheter baserat på om det sårbara paketet faktiskt används vid körning, vilket gör att teamen kan fokusera sina åtgärdsinsatser.

Sysdigs bästa funktioner

- Fokusera på aktivt utnyttjade eller uppnåbara risker istället för statiska listor över vanliga sårbarheter och exponeringar (CVE).

- Upptäck misstänkt beteende med molnbaserad detektering som utnyttjar live-systemdata och beteendemässiga sammanhang.

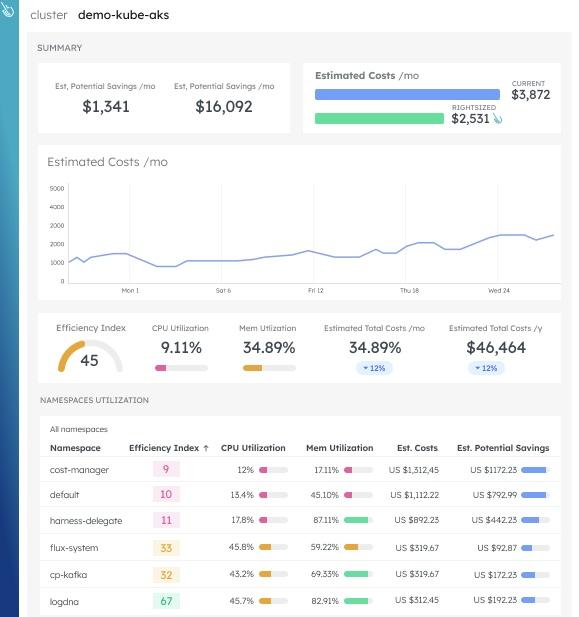

- Minska kostnaderna för anpassade mätvärden och eliminera underutnyttjade resurser med hjälp av Sysdig Monitors detaljerade spårning av utnyttjande.

- Påskynda incidenthanteringen med detaljerad forensik och revisionsspår.

Sysdigs begränsningar

- Detektering av lateral rörelse i CSPM-scenarier, särskilt i AWS-miljöer, är begränsad.

- Lokala installationer kan kräva betydande lagringsresurser.

- Dess främsta styrka ligger i runtime-säkerhet och containrar; andra delar av dess CNAPP-erbjudande kan vara mindre utvecklade än konkurrenternas.

Priser för Sysdig

- Anpassad prissättning

Sysdig-betyg och recensioner

- G2: 4,7/5 (över 100 recensioner)

- Capterra: Inte tillräckligt med recensioner

Vad säger verkliga användare om Sysdig?

En recension på G2 sammanfattade det så här:

Sysdig upptäckte och varnade oss om testet inom några ögonblick, medan konkurrenten tog flera timmar. Det var då vi insåg att Sysdig skulle vara det bättre alternativet för oss. Förutom att snabbt kunna upptäcka, varna, prioritera och undersöka hot mot molnet och värden, har vi en rad ytterligare funktioner som förbättrar vår säkerhet överlag.

Sysdig upptäckte och varnade oss om testet inom några ögonblick, medan konkurrenten tog flera timmar. Det var då vi insåg att Sysdig skulle vara det bättre alternativet för oss. Förutom att snabbt kunna upptäcka, varna, prioritera och undersöka hot mot molnet och värden, har vi en rad ytterligare funktioner som förbättrar vår säkerhet överlag.

🧠 Kul fakta: Enligt IBM:s rapport Cost of a Data Breach Report 2024 sparade organisationer som i stor utsträckning implementerade säkerhets-AI och automatisering i genomsnitt 2,2 miljoner dollar i kostnader relaterade till dataintrång jämfört med de som inte gjorde det.

10. Snyk (bäst för shift-left-säkerhet och utvecklingsinriktade arbetsflöden)

via Snyk

Snyk är en utvecklarfokuserad säkerhetsplattform med ett modernt tillvägagångssätt för applikationssäkerhet som passar perfekt in i snabba, molnbaserade utvecklingsarbetsflöden.

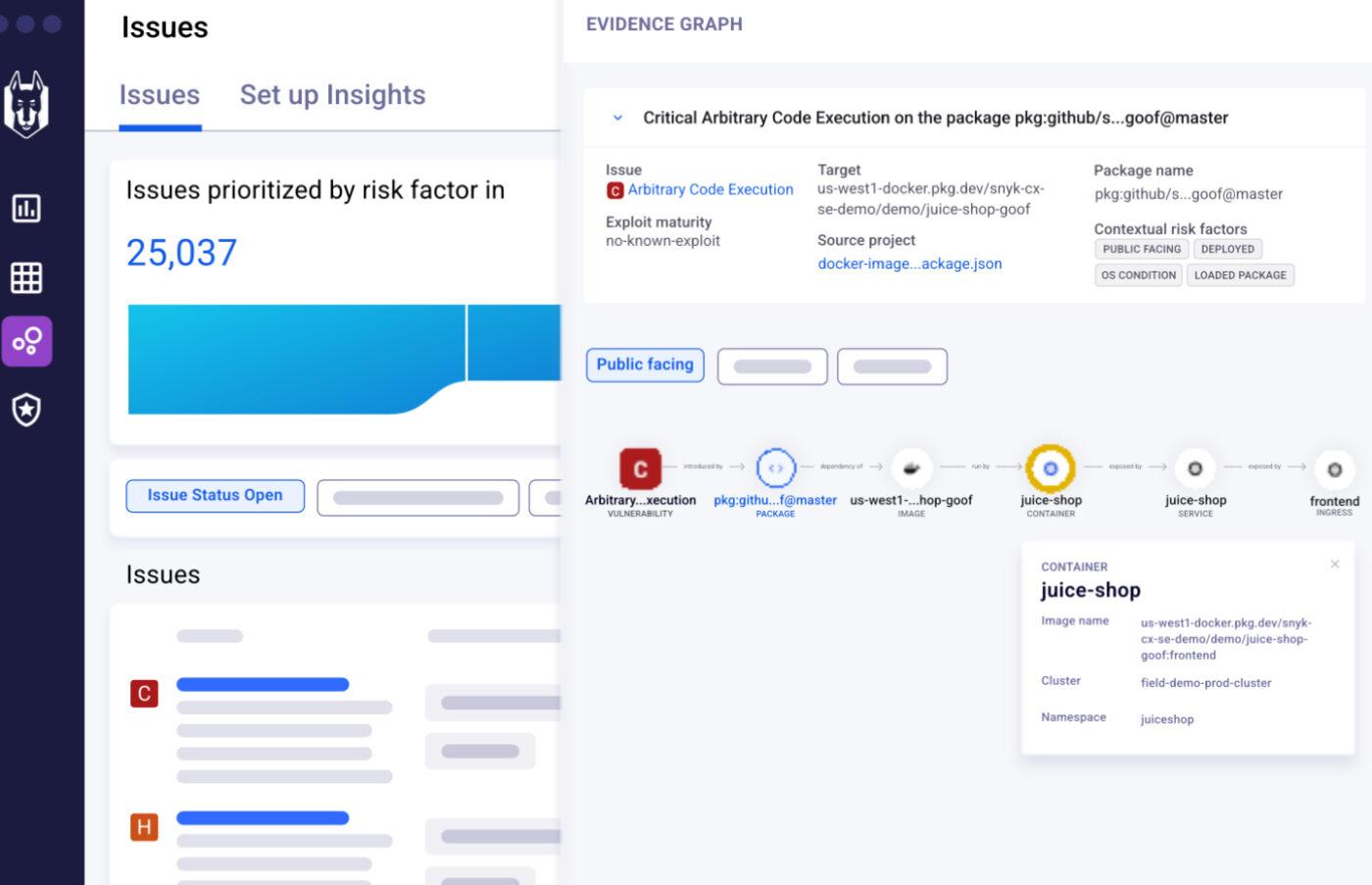

Det utmärker sig med sin AI-drivna säkerhetsplattform som upptäcker och åtgärdar sårbarheter under hela programvaruutvecklingscykeln. Kärnan i Wiz-alternativet, DeepCode AI, driver smart, förklarbar korrigering och hjälper team att ligga steget före potentiella risker som introduceras av GenAI-verktyg och öppen källkodsbibliotek.

Snyks bästa funktioner

- Hitta och åtgärda konfigurationsavvikelser i molnmiljöer med Snyk IaC-säkerhet, som erbjuder direkt korrigering direkt i dina utvecklingsverktyg.

- Automatisera riskhantering för öppen källkod med pull-förfrågningar med ett klick, övervakning i realtid och kontroller av licensöverensstämmelse.

- Integrera säkerhet sömlöst i befintliga utvecklingsverktyg och arbetsflöden

- Korrelera risker med affärskontexten med hjälp av Snyk AppRisk för att prioritera sårbarheter med stor påverkan och spåra AppSec-täckning.

Snyks begränsningar

- Saknar lokala distributionsalternativ, vilket begränsar flexibiliteten för organisationer med strikta infrastrukturpolicyer.

- Verktyget genererar ofullständiga SBOM-data via CLI, vilket tvingar användarna att förlita sig på verktyg från tredje part eller andra konkurrenter till Wiz.

Snyk-priser

- Gratis

- Team: 25 USD/månad per användare

- Företag: Anpassad prissättning

Snyk-betyg och recensioner

- G2: 4,5/5 (över 120 recensioner)

- Capterra: 4,6/5 (över 20 recensioner)

🔍 Visste du att? 2019 gjorde en felkonfigurerad brandvägg i Capital Ones AWS-installation det möjligt för en före detta AWS-anställd att få tillgång till över 100 miljoner kundregister. Orsaken? En sårbarhet i form av en förfalskad begäran på serversidan (SSRF), något som Wiz konkurrenter nu specifikt flaggar.

Andra molnsäkerhetsverktyg: ClickUp

Att identifiera risker med Wiz konkurrenter är bara det första steget. Den större utmaningen ligger i det som kommer efteråt: att organisera responsen, tilldela uppgifter till rätt team och följa upp framstegen.

Det är här ClickUp kommer in, inte som en säkerhetsskanner, utan som ett kommandocenter för att samordna allt som händer efter skanningen. Kärnan är ClickUp Project Management Software, som erbjuder en centraliserad plattform för att planera åtgärdsinsatser, övervaka framsteg, hantera dokumentation och kommunicera i realtid.

För IT- och säkerhetsteam som arbetar i stor skala gör ClickUps IT- och PMO-lösning det möjligt för PMO-team att standardisera mottagandet av serviceförfrågningar, automatisera SLA-drivna eskaleringar och ge insyn i resursanvändningen i hela portföljen med hjälp av kontroller på företagsnivå.

Låt oss titta på hur ClickUp kompletterar Wiz konkurrenter under hela den operativa livscykeln. 🔄

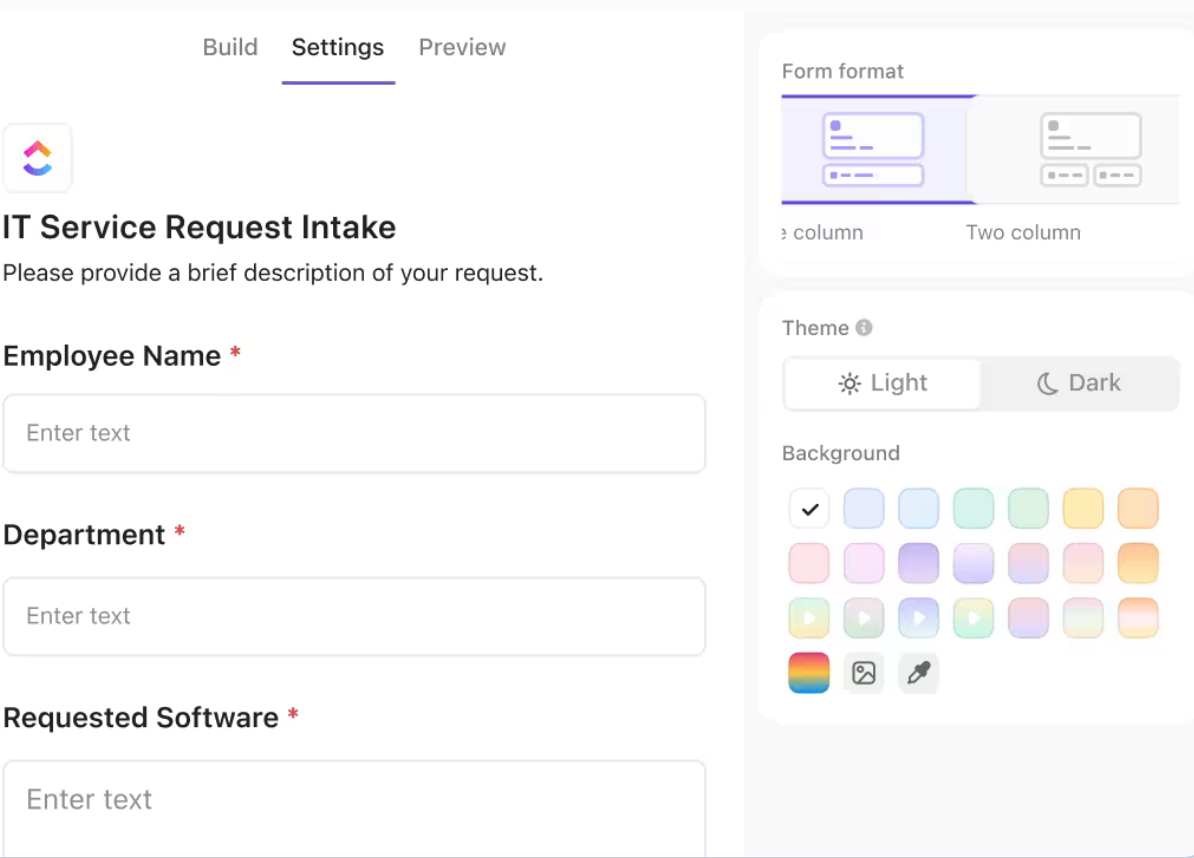

Omvandla varningar till uppgifter

När problem har flaggats måste de införas i ett handlingsbart arbetsflöde.

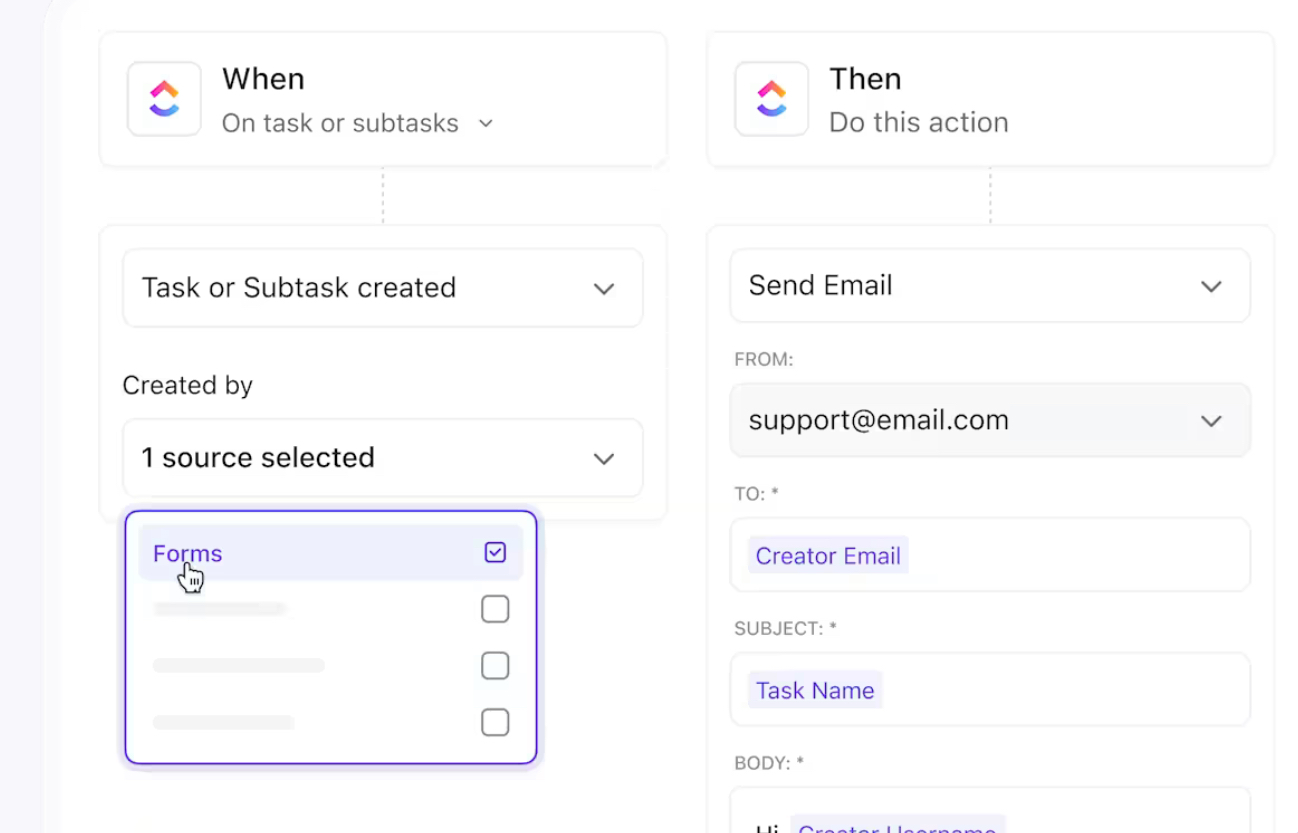

ClickUp Forms gör varje sårbarhet åtgärdbar genom att omvandla den till en uppgift i ClickUp Tasks, komplett med information om allvarlighetsgrad, berörda system och måldatum. Detta säkerställer en konsekvent insamling av metadata för spårning och prioritering.

När problem uppstår gör ClickUp Multiple Assignees och ClickUp Custom Fields det enkelt att tilldela, organisera och spåra åtgärder från början till slut.

📌 Exempel: Säkerhetsteamet fyller i ett formulär för att rapportera ett problem, vilket automatiskt skapar en uppgift i ClickUp med fördefinierade anpassade fält som "Nätverk" eller "Efterlevnad". Ännu bättre? Både nätverksingenjören och efterlevnadsansvarig kan tilldelas uppgiften samtidigt.

Minska det manuella arbetet

ClickUp Automations lägger till ytterligare ett lager av effektivitet. Uppgifter kan tilldelas automatiskt baserat på allvarlighetsgrad, eskaleras om de är inaktiva eller flyttas genom arbetsflöden utan manuella överlämningar med hjälp av ClickUps intuitiva if-then-byggare.

Några exempel på automatisering av arbetsflöden är:

- Automatisk tilldelning av uppgifter när en sårbarhet upptäcks

- Aktivera påminnelser före förfallodatum

- Eskalera olösta incidenter till intressenter

📌 Exempel: När en kritisk sårbarhet upptäcks kan en automatisering omedelbart tilldela uppgiften till säkerhetschefen baserat på dess allvarlighetsgrad, tillämpa rätt prioritet och ange ett förfallodatum. Om uppgiften fortfarande är olöst efter 48 timmar kan den automatiskt eskaleras till CISO.

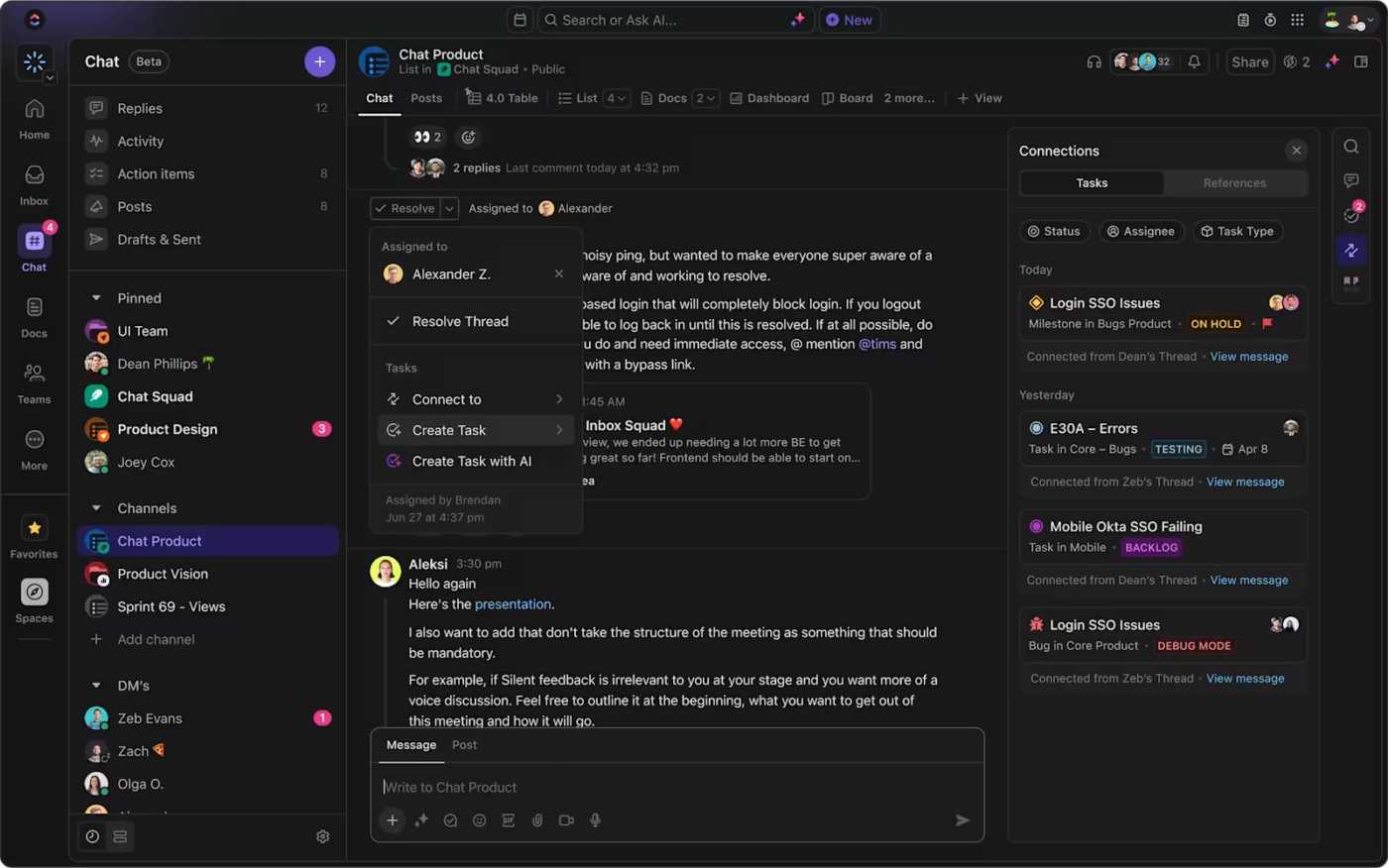

Chatta där du arbetar

När åtgärdandet påbörjas kan uppdateringar komma från alla håll.

ClickUp Chat håller konversationerna där arbetet utförs – tillsammans med uppgifter, dokument och tidslinjer. Konversationer kan konverteras till uppgifter med ett klick, taggas på lämpligt sätt och behållas i sitt fulla sammanhang för att hålla revisionsloggarna intakta.

📌 Exempel: Låt oss säga att en högrisk-sårbarhet har flaggats och en korrigering är på gång. Säkerhetschefen lägger upp en snabb uppdatering i projektchatten, taggar ingenjören och länkar uppgiften direkt i meddelandet.

Om åtgärden kräver uppföljning kan meddelandet omedelbart konverteras till en ny uppgift, med överföring av ansvarig person, deadline och alla filer som delats i det säkra samarbetsverktyget.

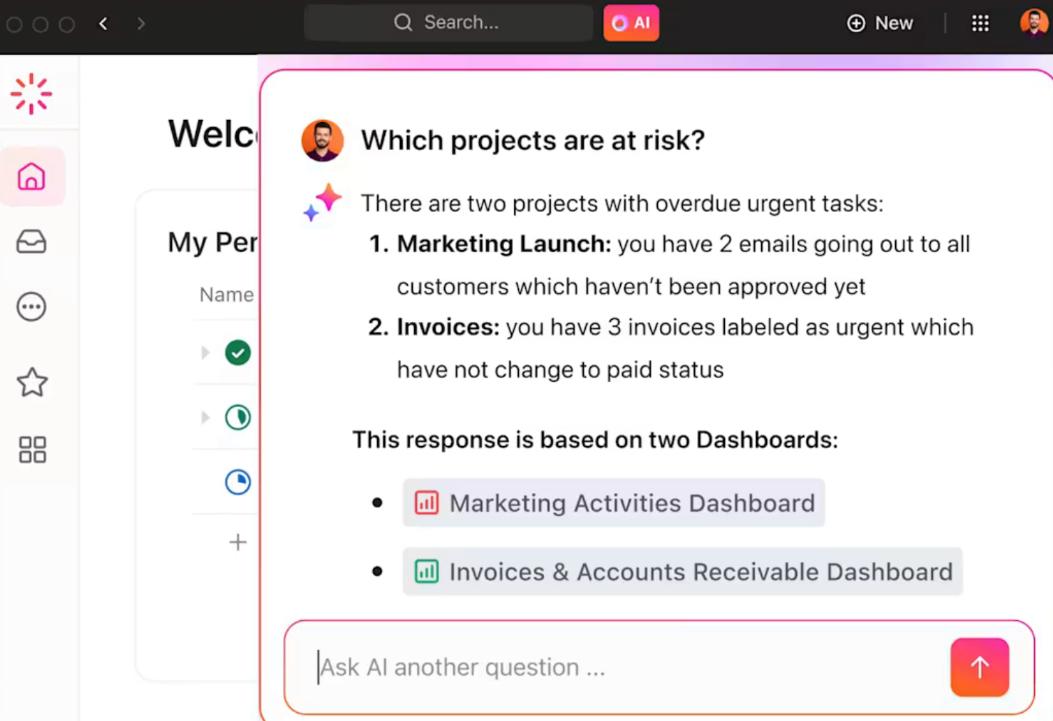

Låt AI sköta det tidskrävande arbetet

ClickUp Brain, din AI-drivna assistent, använder pågående uppgiftsaktivitet, kommentarer, dokument och chattlogg för att leverera användbara insikter. Den hjälper till genom att:

- Sammanfatta åtgärdstrådar i koncisa statusuppdateringar eller rapporter till intressenter

- Skapa automatiska uppföljningsuppgifter från chattar eller dokumentdiskussioner

- Skapa mötesreferat och åtgärdslistor utan att behöva anteckna manuellt

- Svara på kontextuella frågor, till exempel ”Vilka korrigeringar återstår för allvarliga varningar?”

ClickUps bästa funktioner

- Lagra och länka dokument om molnsäkerhet: Spara dina SOP:er, checklistor för efterlevnad och incidentloggar i ClickUp Docs, länkade till relevanta uppgifter och tidslinjer.

- Spela in och sammanfatta möten: Fånga upp beslut och åtgärdspunkter från live-möten med ClickUp AI Notetaker.

- Spåra säkerhetsärenden i över 15 projektvyer: Använd ClickUp Views för att hantera revisioner, serviceförfrågningar och interna sårbarhetsbedömningar med List, Board, Gantt, Calendar och mycket mer.

- Visualisera IT-prestanda: Utnyttja över 50 kort i ClickUp Dashboards för att övervaka budgetar, tidsplaner, bemanning och slutförandegrader i hela din säkerhetsportfölj.

- Standardisera repeterbara säkerhetsarbetsflöden: Sätt igång projekt med projektledningsmallar för IT-tjänstehantering, planering av penetrationstester eller policyöversyner.

- Tilldela ansvar med rollbaserade behörigheter: Kontrollera vem som kan visa, redigera eller utföra känsliga säkerhetsuppgifter och arbetsflöden.

- Aktivera AI-agenter för hands-off-support: Låt ClickUp AI-agenter lyfta fram olösta problem, svara på frågor och skapa uppgifter automatiskt för att hålla åtgärdsprocessen igång.

Priser för ClickUp

ClickUp-betyg och recensioner

- G2: 4,7/5 (över 10 400 recensioner)

- Capterra: 4,6/5 (över 4 300 recensioner)

Vad säger verkliga användare om ClickUp?

Denna G2-recension säger egentligen allt:

Det jag gillar mest med ClickUp är dess anpassningsbarhet och flexibilitet. Oavsett om det handlar om att skapa skräddarsydda arbetsflöden för olika team (som marknadsföring och webbutveckling), använda anpassade fält för att spåra specifika projektdetaljer eller automatisera repetitiva uppgifter, så kan jag anpassa ClickUp efter våra exakta behov. Det hjälper oss att hålla allt på ett ställe, vilket gör projektledning och kommunikation smidig mellan teamen. Dessutom sparar integrationerna och automatiseringarna oss så mycket tid, vilket gör att vi kan fokusera på det som verkligen är viktigt.

Det jag gillar mest med ClickUp är dess anpassningsbarhet och flexibilitet. Oavsett om det handlar om att skapa skräddarsydda arbetsflöden för olika team (som marknadsföring och webbutveckling), använda anpassade fält för att spåra specifika projektdetaljer eller automatisera repetitiva uppgifter, så kan jag anpassa ClickUp efter våra exakta behov. Det hjälper oss att hålla allt på ett ställe, vilket gör projektledning och kommunikation smidig mellan teamen. Dessutom sparar integrationerna och automatiseringarna oss så mycket tid, vilket gör att vi kan fokusera på det som verkligen är viktigt.

📮 ClickUp Insight: 30 % av arbetstagarna tror att automatisering kan spara dem 1–2 timmar per vecka, medan 19 % uppskattar att det kan frigöra 3–5 timmar för djup, fokuserat arbete.

Även dessa små tidsbesparingar summeras: bara två timmar per vecka motsvarar över 100 timmar per år – tid som kan ägnas åt kreativitet, strategiskt tänkande eller personlig utveckling. 💯

Med ClickUps AI-agenter och ClickUp Brain kan du automatisera arbetsflöden, generera projektuppdateringar och omvandla dina mötesanteckningar till praktiska nästa steg – allt inom samma plattform. Du behöver inga extra verktyg eller integrationer – ClickUp samlar allt du behöver för att automatisera och optimera din arbetsdag på ett och samma ställe.

💫 Verkliga resultat: RevPartners minskade sina SaaS-kostnader med 50 % genom att konsolidera tre verktyg till ClickUp – och fick därmed en enhetlig plattform med fler funktioner, tätare samarbete och en enda källa till information som är enklare att hantera och skala.

Hitta rätt lösning bortom Wiz

Oavsett om du letar efter starkare runtime-skydd, mer användbar hotinformation eller bättre stöd för regelefterlevnad, erbjuder alla de konkurrenter till Wiz som vi har undersökt sina egna unika fördelar.

Men här är helhetsbilden: omfattande molnsäkerhet existerar inte isolerat. Du behöver en pålitlig lösning för att hålla teamen samordnade, aktiviteterna synliga och data tillgängliga. Det är där ClickUp utmärker sig.

Som den kompletta appen för arbetet hjälper den säkerhetsteamen att samordna projekt, processer och människor på ett och samma ställe. Från hantering av korrigeringsarbetsflöden och revisioner till automatisering av uppgifter och utnyttjande av AI genom ClickUp Brain är den utvecklad för att skapa ordning även i de mest komplexa miljöerna.

Varför vänta? Registrera dig gratis på ClickUp idag!