Projektledning innebär många ansvarsområden, deadlines, sena kvällsskift och mycket kaffe.

Lyckligtvis kan du hålla dig på topp med lite hjälp från din kompis: projektledningsprogramvara.

Med detta i åtanke har kommunikation aldrig varit enklare, lättare eller snabbare, vilket leder till ett mer produktivt och framgångsrikt team.

Fjärrstyrd projektledning hjälper projektledarna att sammanföra hybridteam och säkerställa att alla arbetar tillsammans för att uppnå projektets mål. I det avseendet skiljer det sig inte från att leda något annat projekt, förutom att projektet genomförs på distans.

Att leda och driva ett distansarbete innebär en känslig fråga: ökad risk för cyberbrott.

Med det sagt, låt oss ta en titt på de fem största cybersäkerhetshoten som projektledare står inför idag och tio sätt att hantera dem!

De 5 största hoten mot cybersäkerheten

Cybersäkerhet kan vara avgörande för ett företags framgång eller misslyckande.

Företag fungerar med hjälp av data, och data är företagets mest värdefulla tillgång. I dagens digitala värld har data dock blivit mer sårbara för cyberattacker, och med hybrid- och distansarbetsformer är denna sårbarhet ännu större.

Ökningen av dataintrång och hackerattacker kan hänföras till bristande dataskydd, konsekvenserna av en global pandemi och allt mer sofistikerade angrepp. Företag är nu mer medvetna än någonsin om de problem som dataintrång kan orsaka.

Ett av de dataintrång som banade väg för den nya EU-lagstiftningen var fallet Wonga Loans. Detta företag som erbjuder smslån drabbades 2017 av ett omfattande dataintrång som exponerade bankuppgifter för 250 000 kunder.

Här är de viktigaste cyberhoten du bör vara medveten om och tips på hur du kan förebygga dem.

1. Man i mitten

Föreställ dig följande scenario: du och din kollega pratar via en säker plattform, men någon avlyssnar er konversation och skickar falska meddelanden till din kollega från dig. Oj!

Tanken bakom detta är att hackarna får tillgång till personliga och känsliga uppgifter och manipulerar meddelandena.

Det kan hända om du använder ett osäkert offentligt Wi-Fi-nätverk. När hackaren befinner sig på den osäkra platsen får de tillgång till nätverket och skickar skadlig kod för att hitta känslig information. De kan också utge sig för att vara en kund eller affärspartner, eller vem som helst egentligen.

Exempel på en man-in-the-middle-attack

Nyligen fick en hotaktör tag på 500 certifikat för webbplatser som Google, Skype och andra framstående webbplatser tack vare en hackning av den nederländska registreringssajten DigiNotar. Genom att använda dessa certifikat utgav sig angriparen för att vara pålitliga webbplatser i en MITM-attack och stal användarnas data genom att lura dem att ange sina inloggningsuppgifter på spegelsajter. Intrånget ledde slutligen till att cirka 300 000 iranska Gmail-konton drabbades och att DigiNotar förklarade sig i konkurs.

2. Klassisk SQL-injektion

Låt oss säga att du förbereder dig för semestern och vill köpa en hawaiisk klänning. Du öppnar din webbläsare och skriver "hawaiiska klänningar" i sökfältet. Om sökfältet är infekterat med skadlig kod kommer det fortfarande att ge dig en lista över hawaiiska klänningar, men det kommer att använda din fråga för att hitta din personliga information. ?

En hackare använder en bit SQL-kod för att ändra en databas och få tillgång till potentiellt viktig information i en cyberattack som kallas SQL-injektion. Eftersom den kan användas för alla webbapplikationer eller webbplatser som använder en SQL-baserad databas är det en av de vanligaste och farligaste typerna av attacker.

Exempel på en SQL-attack

Några offer för denna typ av cyberattack är Sony Pictures, Target, LinkedIn och Epic Games. Cisco-fallet från 2018 är en av de mest kända attackerna. De upptäckte en sårbarhet för SQL-injektion i Cisco Prime License Manager.

Angriparna lyckades få shell-åtkomst till de system där licenshanteringen var implementerad. Men oroa dig inte. Sedan dess har Cisco lyckats åtgärda problemet.

Även om denna bugg är gammal nog att dricka nu, kan vi fortfarande inte krossa den för gott. Den anses vara ett av de äldsta cyberhoten och ändå orsakar den fortfarande lika många problem.

3. Ökningen av skadlig programvara

Allt är roligt och spännande tills du laddar ner skadlig programvara och hjälper hackarna att få tag på alla dina personuppgifter. Skadlig programvara omfattar alla filer eller program som orsakar skada, inklusive maskar, trojaner, virus och ransomware.

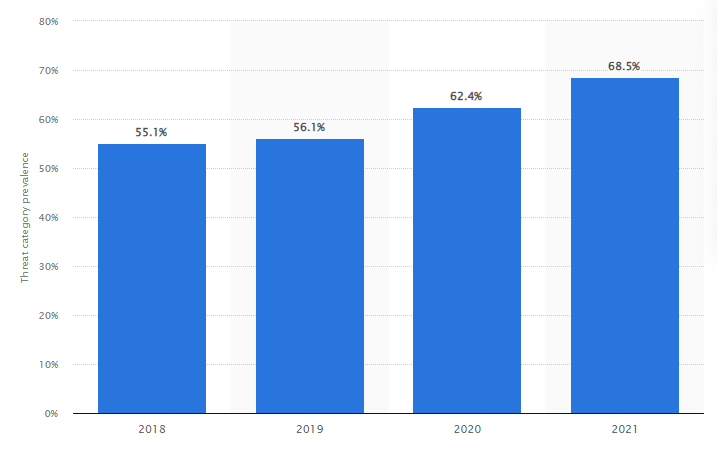

År 2021 hade 68,5 % av företagen utsatts för malware-attacker. Rapporterna visar att ökningen berodde på utbrottet av COVID-19.

Dessutom gick brottslingarna från automatiserade ransomware-kampanjer som fokuserade på omfattningen till mer riktade utpressningar mot väletablerade företag. På grund av denna förändring blev ransomware mer lönsamt, vilket så småningom fångade kriminella gängs uppmärksamhet.

Den ökade användningen av denna nya utpressningsteknik ledde till att ransomware-utbrottet förvärrades.

Exempel på en malware-attack

En av de mest kända attackerna var WannaCry-ransomwareattacken som lyckades infektera mer än 230 000 datorer på en dag och resulterade i en förlust på 4 miljarder dollar.

4. Sofistikerade phishing-tekniker

Nätfiske är en form av social manipulation där en angripare skickar ett falskt meddelande i syfte att lura personen att lämna ut personlig information eller installera skadlig programvara på offrets infrastruktur.

Exempel på en phishing-teknik

Ubiquiti Networks drabbades tyvärr av ett phishing-angrepp 2015 som kostade företaget 46,7 miljoner dollar. Angriparen auktoriserade företagets ekonomichef att göra en serie överföringar för att slutföra ett hemligt förvärv.

Hackaren utgav sig för att vara företagets VD och advokat. Företaget gjorde 14 banköverföringar under en period av 17 dagar till konton i Polen, Ungern, Kina och Ryssland.

Ubiquiti blev först medveten om problemet efter att ha fått en varning från FBI om att dess bankkonto i Hongkong kunde ha varit målet för bedrägeri. Detta gjorde det möjligt för företaget att stoppa alla kommande överföringar och göra allt för att återfå så mycket som möjligt av de 46,7 miljoner dollar, ungefär 10 % av företagets likvida medel, som hade stulits.

5. Frekventa överbelastningsattacker

Denna typ av cyberattack kan orsaka att nätverket stängs ner och blir otillgängligt för användarna. Hackarna kan ha politiska eller sociala mål, till exempel att starta en kampanj mot ett företag vars verksamhet de ogillar.

Ibland använder hackare DDoS-attacker bara för skojs skull och för att skryta om de senaste teknikerna de har utvecklat för att slå ut ett system.

Exempel på en överbelastningsattack

I februari 2020 utsattes Amazon Web Services för en massiv DDoS-attack. Det var den allvarligaste DDoS-attacken i modern historia och den använde en metod som kallas Connectionless Lightweight Directory Access Protocol (CLDAP) reflection för att attackera en namnlös AWS-kund.

Mängden data som levereras till offrets IP-adress ökar med 56 till 70 gånger med hjälp av denna teknik, som är beroende av sårbara CLDAP-servrar från tredje part. Attacken nådde en topp på häpnadsväckande 2,3 gigabyte per sekund under loppet av tre dagar.

10 sätt att hantera hot mot cybersäkerheten

Hackare blir allt mer kreativa och får oss att svettas.

För att hjälpa dig att bekämpa dessa hot presenterar vi här tio sätt att försvara och skydda ditt företag mot potentiella cyberhot.

1. Välj ett säkert projektledningsverktyg och en säker molnlagringstjänst

Projektledningsverktyg är ett måste idag, särskilt för att följa projektets framsteg och förbättra teamkommunikationen. Men alla arbetsverktyg som finns tillgängliga idag är inte säkra.

När vi säger säker menar vi en plattform med lämpliga behörighetsåtgärder för att minimera informationsläckor.

ClickUp är ett av de säkraste samarbetsverktygen som finns idag. Det erbjuder en säker miljö samtidigt som det tar hänsyn till applikationens prestanda och den övergripande användarupplevelsen.

Faktum är att företaget kontinuerligt har uppnått SOC 2-kompatibilitet samt ISO 27001-, ISO 27017- och ISO 27018-certifieringar. Dessa ISO-certifieringar bevisar ClickUps engagemang för att skydda sina kunders data och deras beredskap att stödja kunder av alla storlekar över hela världen.

Ta en titt på dess säkerhetsfunktioner:

- Tvåfaktorsautentisering skyddar din arbetsplats från obehörig åtkomst.

- Alla konversationer i ClickUps onlineapplikationer skyddas med 256-bitars SSL-kryptering.

- Anpassade behörigheter för att ge varje teammedlem sina egna behörigheter så att de bara ser den information de behöver.

- Kontrollera vem som ser vad och vem som läggs till i ditt arbetsområde med hjälp av sekretessinställningar för utrymmen, mappar och listor.

Du behöver också en molntjänst där du kan förvara dina viktiga data på en mycket säker central plats som ditt cybersäkerhetsteam kan övervaka.

Internxt är en decentraliserad molnlagringsplattform som integrerar peer-to-peer-fildelning, blockchain och end-to-end-kryptering. Dina filer lagras i fragmenterade delar på servrar i olika länder, vilket gör dem ännu mer privata och säkra.

Här är dess funktioner:

- De end-to-end-krypterade länkarna gör fildelningen säker, privat och enkel.

- Använd tokens för att betala för molnlagring och molntjänster. Kunder kan också få rabatter och gratisprodukter genom att använda tokens.

- Dina uppladdade filer krypteras på klientsidan innan de delas upp i små bitar. Endast du har tillgång till krypteringsnyckeln som gör att du kan hämta de fragmenterade uppgifterna.

När denna typ av molntjänst kombineras med en hanteringsapp som ClickUp är säkerheten för ditt projekt, men också produktiviteten och teamsamarbetet, under kontroll.

Tillsammans är Internxt och ClickUp ditt Area 51! ?

2. Ta itu med informationssäkerhetskraven redan från projektets start

Om du vill säkerställa att projektet blir framgångsrikt måste du från början fastställa informationssäkerhetsbehovet och sedan se till att lämpliga processer finns på plats.

Om säkerhetskraven inte hanteras tillräckligt tidigt i projektcykeln kan de ha en betydande inverkan på milstolpar och projektets omfattning när de väl dyker upp. Och tro oss, det kommer de att göra!

Se till att informationssäkerhet behandlas som en kontinuerlig fråga och hanteras som sådan under hela projektets livscykel.

3. Anlita experter som är specialiserade på onlinesäkerhet

Förbättra dina projektprocesser genom att lägga till säkerhetsroller i projektet och tilldela ansvar.

Ett kunnigt och erfaret säkerhetsteam är en stor tillgång. De kan ge dig råd om hur säkerhetskrav påverkar projektplanering och resurser, samt vilken typ av övervakning du behöver.

Säkerhetschef och säkerhetsanalytiker är för närvarande två av de mest eftertraktade positionerna inom cybersäkerhet.

Säkerhetsanalytiker har till uppgift att stoppa intrång och reparera skador som orsakats av tidigare attacker. Säkerhetschefer å andra sidan ansvarar för att utveckla säkerhetsplaner och implementera policyer för att skydda känslig information.

4. Använd antivirusprogram och VPN-teknik

Använd pålitliga virtuella privata nätverk (VPN) för att skydda dina datorer och smartphones. De skyddar din identitet från myndigheter och hackare och döljer dina IP-adresser och data. VPN hindrar hackare från att spionera på dina onlineaktiviteter.

Antivirusprogram är också viktigt. Denna programvara är en uppsättning program som är utformade för att upptäcka och förhindra programvaruvirus som adware, trojaner, maskar etc.

Med dessa två skyddsåtgärder blir du mycket mindre intressant för datatjuvar.

Jag påstår inte att detta kommer att skydda dig från alla skador eller faror, men det hjälper definitivt.

VPN ger dig några spårbara superkrafter. ?

5. Säkra åtkomst för tredje part och leverantörer

Risker från tredjepartsleverantörer kan delas in i tre kategorier: operativa, transaktionsrelaterade och efterlevnads-/regleringsrelaterade.

Här är några sätt att skydda företaget från faror och risker från tredje part:

- Lägg lite extra tid på att undersöka en tredjepartsleverantör. Det kan förhindra att ditt företag tar risker i framtiden.

- Dokumentera alla situationer som kan påverka dina leverantörer.

- Övervakningen av externa leverantörer bör omfatta problem med dataläckage. En organisations data kan läcka på grund av felkonfigurerade enheter och riktade kampanjer.

6. Välj pålitliga källor

Att hålla sig till kända och pålitliga källor är ett sätt att hantera cyberhot. Det innebär att man använder sig av pålitliga tjänste- och produktleverantörer och endast använder betrodda betalningsmetoder och webbplatser.

Kom ihåg att om något verkar för bra för att vara sant, så är det troligen det, och om något inte känns helt rätt, så är det troligen inte det. ?

Det finns flera sätt att kontrollera om en källa är tillförlitlig eller inte.

- Domännamn: Titta på de tre bokstäverna som följer efter webbplatsens domännamn, till exempel “. edu”, “. gov”, “. org” och “. com”. Webbplatser som slutar på . edu och . gov är vanligtvis tillförlitliga.

- Källa: Finns det en förteckning över författarna till artikeln eller studien? Om så är fallet, anger de källor eller länkar till tillförlitliga källor, eller presenterar de bara sina egna tankar utan att ge några belägg för dem? Finns det ett CV tillgängligt?

- Ytterligare information: Försök att använda andra pålitliga webbplatser för att kontrollera integriteten och riktigheten hos den information du hittar. Ytterligare efterforskningar kan vara nödvändiga om du upptäcker en pålitlig webbplats som ifrågasätter din primära källa.

7. Välj pålitliga källor

Det finns också datasäkerhetshot som migrerar från dator till dator och inte bara cyberattacker online. De kan spåra en bärbar dator och bryta sig in utan att du vet om det. Dessa maskar och trojanska hästar har lämnat sina fingeravtryck överallt.

Att installera en brandvägg är avgörande för datasäkerheten. En brandvägg skyddar ditt nätverk genom att kontrollera internettrafiken. Den skyddar din dator eller ditt nätverk från hackare eller onödig nätverkstrafik och skapar en säkerhetszon runt din dator eller ditt nätverk för att blockera potentiellt farliga inkommande data.

Dessutom kan detta system screena skadlig utgående trafik. På så sätt minskar brandväggar risken för att de enheter som skyddas av brandväggen ansluter sig till ett botnet – en stor samling internetanslutna enheter som kontrolleras av angripare.

Det finns fem typer av brandväggar: paketfiltrerande brandvägg, gateway på kretsnivå, gateway på applikationsnivå, brandvägg med tillståndskontroll och nästa generations brandvägg – den bästa för cybersäkerhet är brandväggen på applikationsnivå. Den kan begränsa åtkomsten till farliga webbplatser och förhindra läckage av känslig data.

8. Införa cybersäkerhetstestning

Du bör överväga att implementera cybersäkerhetstester och noggrant kontrollera alla anslutningar mellan IT-system och internet. Utan att testa för svaga punkter kan vem som helst få tillgång till en databas eller nätverksinfrastruktur och orsaka stor skada om de får tillräckligt med tid.

Du bör också testa dina anställdas beteende och de allmänna rutinerna under hela projektledningsfasen. Undersök hur behörigheter beviljas för företagets tillgångar och ta fram regler för att skydda konfidentiella data så säkert som möjligt.

9. Implementera lösenordshantering och multifaktorautentisering

Ett komprometterat lösenord gör det möjligt för hackare eller cyberbrottslingar att ta sig in i ett system och stjäla data.

Ett lösenord blir svårare att gissa om det består av minst tio tecken. Kombinera dessa med siffror, symboler eller stora och små bokstäver så har du ett säkert lösenord.

Kom ihåg att alltid kontrollera hur svårt ditt lösenord är innan du använder det!

Aktivera också multifaktorautentisering. Multifaktorautentisering bör alltid vara standard, men det är särskilt viktigt när dina externa partners arbetar på distans och ansluter till nätverket med okända enheter.

För att minska risken för stöld av inloggningsuppgifter bör dessa vara unika för varje enskild användare. Inloggningsuppgifter bör inte överlåtas till en ersättare för en tidigare medarbetare. Istället för SMS eller e-post bör du överväga att använda en andra eller tredje faktor som ditt företag kan hantera, till exempel RFID-kort (Radio Frequency Identification) eller biometri. När din affärsrelation upphör ska du alltid stänga kontot.

10. Uppdatera programvaran regelbundet

Att uppdatera programvaran regelbundet hjälper till att skydda mot säkerhetsproblem, förbättra prestandan och ge tillgång till de senaste funktionerna och buggfixarna.

Det är också viktigt att regelbundet söka efter potentiella hot för att identifiera skadlig aktivitet eller misstänkt beteende i ditt system. Det är viktigt att hålla din programvara uppdaterad för att minska risken att bli offer för skadliga attacker.

Relaterat: Mallar för riskhantering

Skärp din onlinesäkerhet med säkra verktyg

För att bekämpa cyberhot och sårbarheter online är det viktigt att välja ett projektledningsverktyg som har visat sig vara säkert och tryggt. Om du inte känner dig trygg med ditt nuvarande arbetsverktyg är det dags för en förändring. Integrera stark cybersäkerhet och säker digital lagring i alla aspekter av ditt nästa projekt – ClickUp och Internxt kan hjälpa dig med det ? ?

Gästskribent:

Mia Naumoska är marknadschef på Internxt, en molnlagringstjänst med nollkunskap som baseras på förstklassig integritet och säkerhet.