A Wiz megbízható láthatóságot biztosít, de nem felel meg a valós idejű javítás, a gazdagép szintű telemetria vagy a hálózati forgalom elemzése terén?

Nyugodtan mondhatjuk, hogy nem csak Ön veszi észre a hiányosságokat.

A felhőalapú környezetek egyre összetettebbé válnak, ezért a biztonsági csapatoknak olyan eszközökre van szükségük, amelyek azonosítják a kockázatokat és segítenek azok csökkentésében.

Ez a blogbejegyzés bemutatja a legjobb Wiz versenytársakat, amelyek pótolják a hiányzó elemeket. Olvassa el a bejegyzést a végéig, hogy megtudja, hogyan támogatja a ClickUp (igen, a termelékenységi platform!) a hatékony felhőbiztonsági együttműködést. 🔐

Mit kell keresnie a Wiz versenytársaiban?

A Wiz legfontosabb alternatíváinak feltérképezésekor kezdje azzal, hogy azonosítja a kiberbiztonsági projektmenedzsmentjében fennálló konkrét hiányosságokat. A megfelelő megoldás közvetlenül orvosolja ezeket a hiányosságokat, és megerősíti az általános biztonsági stratégiáját. Íme néhány figyelemre méltó funkció:

- Ügynökalapú gazdagép-telemetria: Keressen olyan Wiz versenytársakat, amelyek könnyűsúlyú ügynököket alkalmaznak a folyamatok, fájlok és rendszerleíró adatbázisok tevékenységének rögzítésére, hogy gazdagabb forenzikus adatokhoz jusson.

- Automatizált javítási munkafolyamatok: Adjon elsőbbséget azoknak a platformoknak, amelyek integrálódnak a jegyrendszerekkel, és automatikusan alkalmazzák a javításokat vagy a szabályzatfrissítéseket.

- Hálózati forgalomelemzés: Válasszon olyan eszközöket, amelyek folyamatos forgalomellenőrzést és anomália-felismerést biztosítanak a virtuális magánhálózatokban (VPC-k).

- Megtévesztés és honeypotok: Értékelje a natív honeypot-telepítéssel rendelkező megoldásokat, amelyekkel csapdába ejtheti a támadókat és felfedheti a laterális mozgásokat.

- Fejlett SBOM és ellátási lánc-ellenőrzés: Válasszon olyan szolgáltatókat, amelyek teljes szoftver-alkatrészlistát (SBOM) készítenek, és jelzik a feljebb lévő sebezhetőségeket.

- Egyedi irányítópult és jelentések: Célzott Wiz alternatívák drag-and-drop widgetekkel, személyre szabott mutatókkal és fehér címkés jelentésekkel.

- Helyi és régebbi verziók támogatása: Válasszon olyan szállítót, amely felhőalapú és helyi ügynökökkel is rendelkezik, hogy hibrid vagy régebbi környezetben is egységes lefedettséget biztosítson.

🧠 Érdekesség: 2013-ban az AWS 600 millió dolláros szerződést kötött a CIA-val, megteremtve ezzel a feltételeket a biztonságos felhőalapú megoldások bevezetéséhez a közszférában. Ez volt a kezdete a ma már virágzó GovCloud ökoszisztémának.

A Wiz versenytársai egy pillanat alatt

Itt található egy táblázat, amely összehasonlítja az összes Wiz versenytársat és alternatívát. 📊

| Eszköz | A legjobb | Legjobb funkciók | Árak* |

| Palo Alto Prisma Cloud | Teljes körű felhőbiztonság és DevSecOps közepes méretű és nagyvállalatok számára | Felhőbiztonsági helyzetkezelés (CSPM), felhőalapú munkaterhelés-védelem (CWPP), felhőalapú infrastruktúra jogosultságkezelés (CIEM), AI-alapú kockázati prioritáskezelés | Egyedi árazás |

| Lacework | Poligráf viselkedési anomália-felismerés és teljes körű láthatóság közepes méretű és nagyvállalati szervezetek számára | Viselkedésalapú anomália-felismerés, kockázatok prioritásba rendezése, automatizált megfelelőségi ellenőrzések | Egyedi árazás |

| Orca Security | Ügynök nélküli sebezhetőségkezelés kis- és középvállalkozások számára többfelhős környezetben | Kontextusgazdag prioritásmeghatározás, támadási útvonalak vizualizálása, SideScanning technológia | Egyedi árazás |

| Tenable | Széles körű sebezhetőségkezelés felhőalapú és helyszíni környezetekben vállalatok számára | CSPM, egységes sebezhetőségi vizsgálat, Infrastructure as Code (IaC) biztonság | Egyedi árazás |

| Aqua Security Software | Felhőalapú, teljes életciklusú biztonság kis- és közepes méretű IT-csapatok és DevOps-csapatok számára, akiknek konténerbiztonsági igényeik vannak. | Konténer- és Kubernetes-futásidejű védelem, szerver nélküli munkaterhelések, CI/CD-pipeline integráció | Egyedi árazás |

| Microsoft Defender for Cloud | Biztonsági menedzsment közepes méretű vállalatok számára Microsoft-alapú felhőalapú környezetekben | Natív CSPM és CWP központosított riasztásokkal, beépített szabályozási szabványokkal és jelentésekkel, Azure integrációval | Egyedi árazás |

| Qualys | Ügynökalapú és ügynök nélküli biztonsági vizsgálat nagyvállalatok és nagy fejlesztői csapatok számára | Hibrid eszközvédelem (felhő + hagyományos), központosított jelentések, CSPM többfelhős környezethez | Egyedi árazás |

| Check Point | Integrált biztonsági és állapotkezelés közepes méretű vállalatok és nagyvállalatok számára | CSPM, felhőalapú fenyegetésmegelőzés, szerver nélküli biztonság, harmadik féltől származó API-támogatás | Egyedi árazás |

| Sysdig | Kubernetes-intenzív DevSecOps műveletek kis- és középvállalkozások számára | Incidenselemzés eBPF-fel, valós idejű fenyegetésfelismerés, sebezhetőségek prioritásba rendezése | Egyedi árazás |

| Snyk | Fejlesztőbarát biztonság kódok, konténerek és IaC számára nagy fejlesztői csapatok és vállalkozások számára | Shift-left biztonság, fejlesztő-központú munkafolyamatok, CI/CD integráció, | Ingyenes csomag elérhető; a fizetős csomagok ára 25 USD/hó-tól kezdődik. |

A 10 legjobb Wiz versenytárs és alternatíva

Most pedig nézzük meg közelebbről a legjobb Wiz versenytársakat. 👇

Hogyan értékeljük a szoftvereket a ClickUp-nál?

Szerkesztői csapatunk átlátható, kutatásokon alapuló és gyártóktól független folyamatot követ, így biztos lehet benne, hogy ajánlásaink a termékek valós értékén alapulnak.

Itt található egy részletes összefoglaló arról, hogyan értékeljük a szoftvereket a ClickUp-nál.

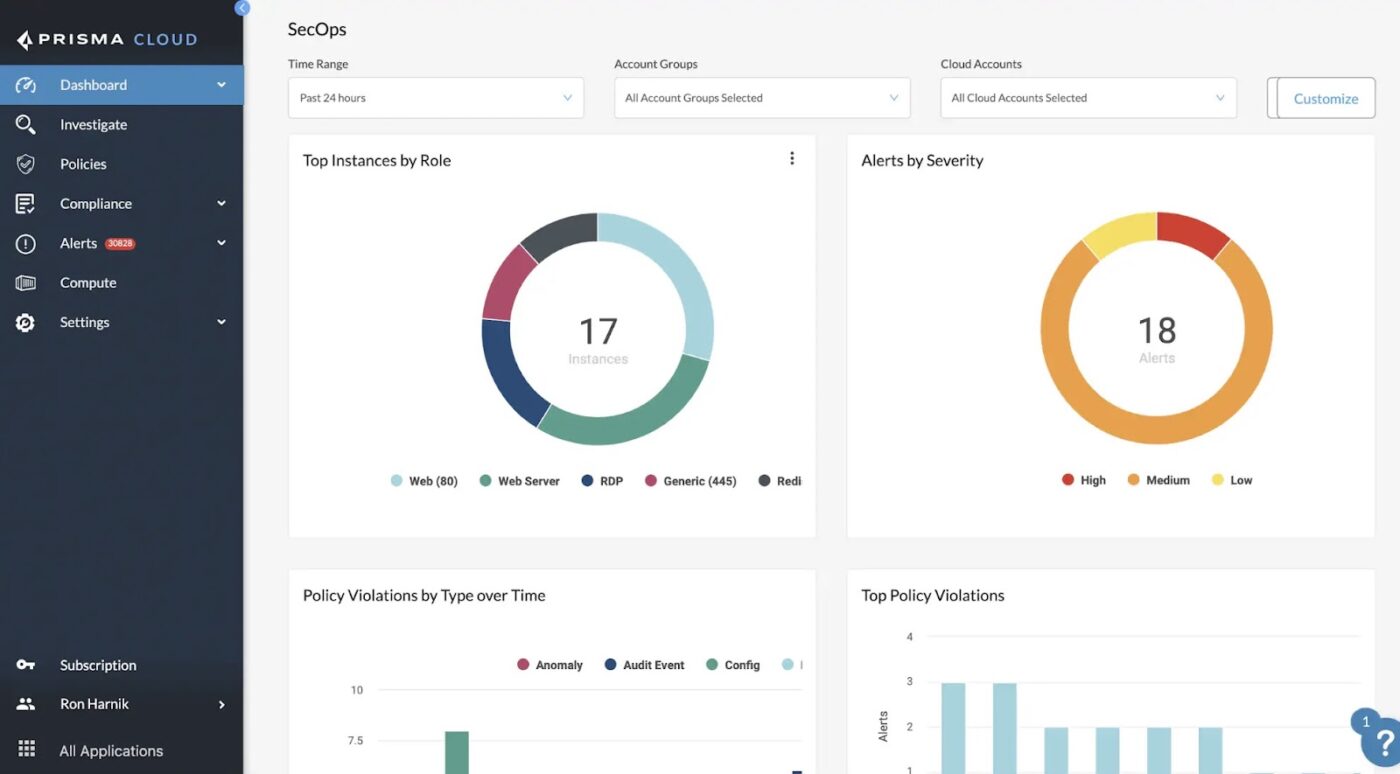

1. Palo Alto Prisma Cloud (A legjobb a végpontok közötti felhőbiztonság és a DevSecOps integráció terén)

A Palo Alto Networks Prisma Cloud egy átfogó, felhőalapú alkalmazásvédelmi platform (CNAPP), amelynek célja az alkalmazások teljes életciklusának védelme, a kódtól a felhőig.

A gépi tanulás, a fejlett elemzés és a Precision AI kombinációjával folyamatosan vizsgálja az infrastruktúrát, az alkalmazáskódot és a munkaterheléseket, hogy felismerje a hibás konfigurációkat, a szabályszegéseket és az aktív fenyegetéseket.

Emellett integrálható a Palo Alto szélesebb körű biztonsági ökoszisztémájába, beleértve a Cortex XDR és a WildFire rendszereket, ami megkönnyíti az egységes biztonsági stratégia kidolgozását.

A Palo Alto Prisma Cloud legjobb funkciói

- Biztosítsa az infrastruktúrát a szolgáltatók között a felhőbiztonsági állapotkezelés (CSPM) segítségével, amely felismeri a hibás konfigurációkat, eltéréseket és szabályszegéseket.

- Védje a munkaterheléseket és a konténereket a felhőalapú munkaterhelés-védelemmel (CWP), amely magában foglalja az ügynök nélküli szkennelést virtuális gépek, szerver nélküli és Kubernetes környezetek számára.

- Erősítse meg CI/CD-folyamatait integrált kódbiztonsággal, IaC-vizsgálattal, szoftverösszetétel-elemzéssel és titkos adatok felderítésével futásidő előtt.

- Szerezzen mélyreható áttekintést és ellenőrzést a többfelhős és hibrid környezetekben található eszközök felett.

A Palo Alto Prisma Cloud korlátai

- Bonyolult és időigényes kezdeti beállítást igényel, különösen akkor, ha nincs előzetes tapasztalata a Palo Alto eszközökkel.

- Dokumentációs hiányosságok, különösen a fejlett felhasználási esetek és a valós világbeli bevezetési példák tekintetében

Palo Alto Prisma Cloud árak

- Egyedi árazás

Palo Alto Prisma Cloud értékelések és vélemények

- G2: 4,4/5 (390+ értékelés)

- Capterra: Nincs elég értékelés

Mit mondanak a Palo Alto Prisma Cloudról a valós felhasználók?

Íme, mit írt egy G2-vélemény erről a Wiz versenytársáról:

A Prisma Access-ben leginkább azt szeretem, hogy minden felhasználó számára konzisztens, felhőalapú biztonságot nyújt, függetlenül a helyszíntől. A Cortex és Panorama nevű más Palo Alto Networks eszközökkel való integráció megkönnyíti a biztonsági állapot központi irányítópultról történő kezelését és figyelemmel kísérését.

A Prisma Access-ben leginkább azt szeretem, hogy minden felhasználó számára konzisztens, felhőalapú biztonságot nyújt, függetlenül a helyszíntől. A Cortex és Panorama nevű más Palo Alto Networks eszközökkel való integráció megkönnyíti a biztonsági állapot központi irányítópultról történő kezelését és figyelemmel kísérését.

🔍 Tudta? Az 1990-es évek elején a weboldalak többsége HTTP-n működött. Csak 1994-ben vezette be a Netscape a HTTPS-t a böngésző forgalmának titkosítására, ami a webes biztonság körüli első beszélgetéseket indította el.

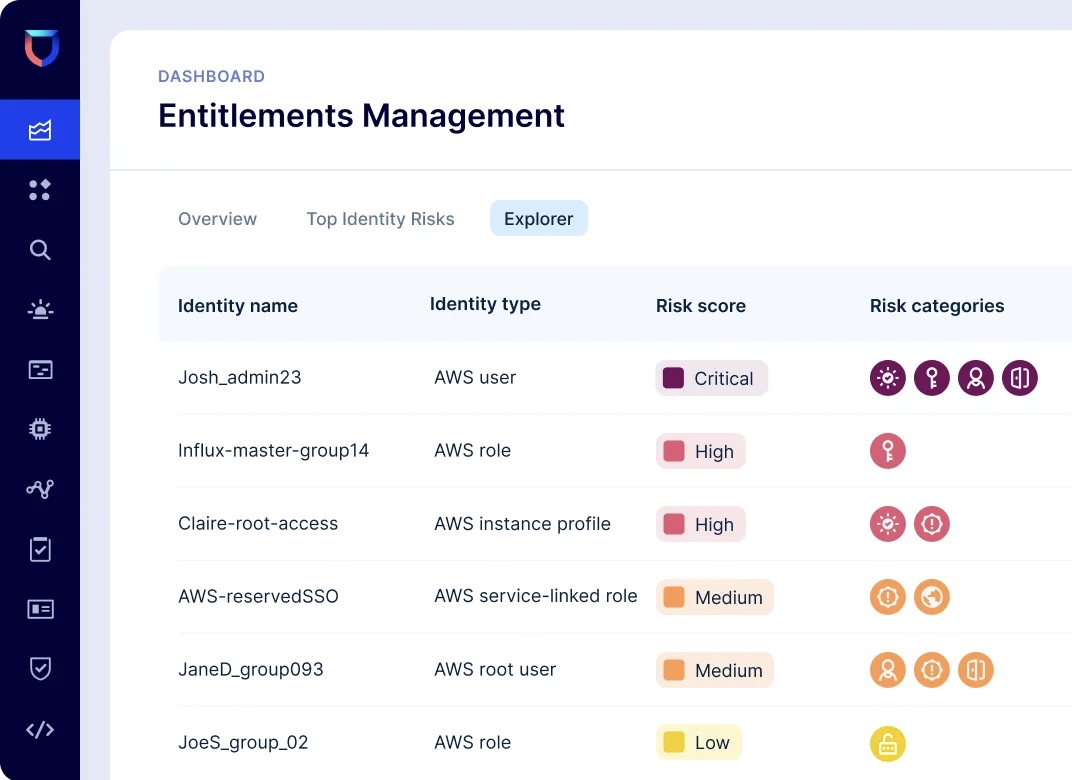

2. Lacework (A legjobb megoldás a megfelelőségi követelményekkel rendelkező felhőalapú környezetekhez)

A Lacework FortiCNAPP segít a csapatoknak összekapcsolni a felhőbiztonsági jelzéseket a valós idejű fenyegetésérzékeléssel, legyen szó a hibás konfigurációk elemzéséről vagy az ügyféladatok biztonságos tárolásának meghatározásáról. Zökkenőmentes áttekintést nyújt a sebezhetőségekről, a hibás konfigurációkról és az aktív fenyegetésekről az egész felhőalapú környezetben.

Az AWS, Azure és Google Cloud natív támogatásával a platform folyamatosan elemzi a tevékenységeket, hogy felismerje a ransomware, a cryptojacking és a kompromittált hitelesítő adatok korai jeleit.

A Lacework legjobb funkciói

- Fedezze fel a zero-day támadásokat a Polygraph® Data Platform segítségével, amely feltárja a viselkedési rendellenességeket és a fenyegetési mintákat.

- Fedezze fel az identitáskockázatokat a CIEM segítségével, amely pontozza a jogosultságokat és jelzi a túlzott jogosultságokkal rendelkező szerepköröket a felhőkben.

- Egyszerűsítse a javítást az automatizált betekintéssel a hibás konfigurációkba, sebezhetőségekbe és szabályszegésekbe.

- Váltson balra az integrált IaC Security, SAST és szoftverösszetétel-elemzés (SCA) segítségével, hogy a telepítés előtt felismerje a problémákat.

- Automatizálja a különböző iparági szabványok megfelelőségi ellenőrzését és jelentését.

A Lacework korlátai

- Nincs valós idejű javításkövetés; a lezárt problémák eltűnése több mint 24 órát vesz igénybe.

- A felhasználók nehezen kezelhetőnek tartják a riasztások konfigurálását, és jobb integrációt szeretnének a Slack, a Datadog, a SIEM eszközök és a jegykezelő platformok között.

A Lacework árai

- Egyedi árazás

Lacework értékelések és vélemények

- G2: 4,4/5 (380+ értékelés)

- Capterra: Nincs elég értékelés

📮 ClickUp Insight: Az alkalmazottak 74%-a két vagy több eszközt használ csak azért, hogy megtalálja a szükséges információkat – miközben e-mailek, csevegések, jegyzetek, projektmenedzsment eszközök és dokumentációk között ugrál. Ez a folyamatos kontextusváltás időpazarlás és lassítja a termelékenységet. A ClickUp, mint a munka mindenre kiterjedő alkalmazása, egyesíti az összes munkáját – e-maileket, csevegéseket, dokumentumokat, feladatokat és jegyzeteket – egyetlen, kereshető munkaterületen, így minden pontosan ott van, ahol szüksége van rá.

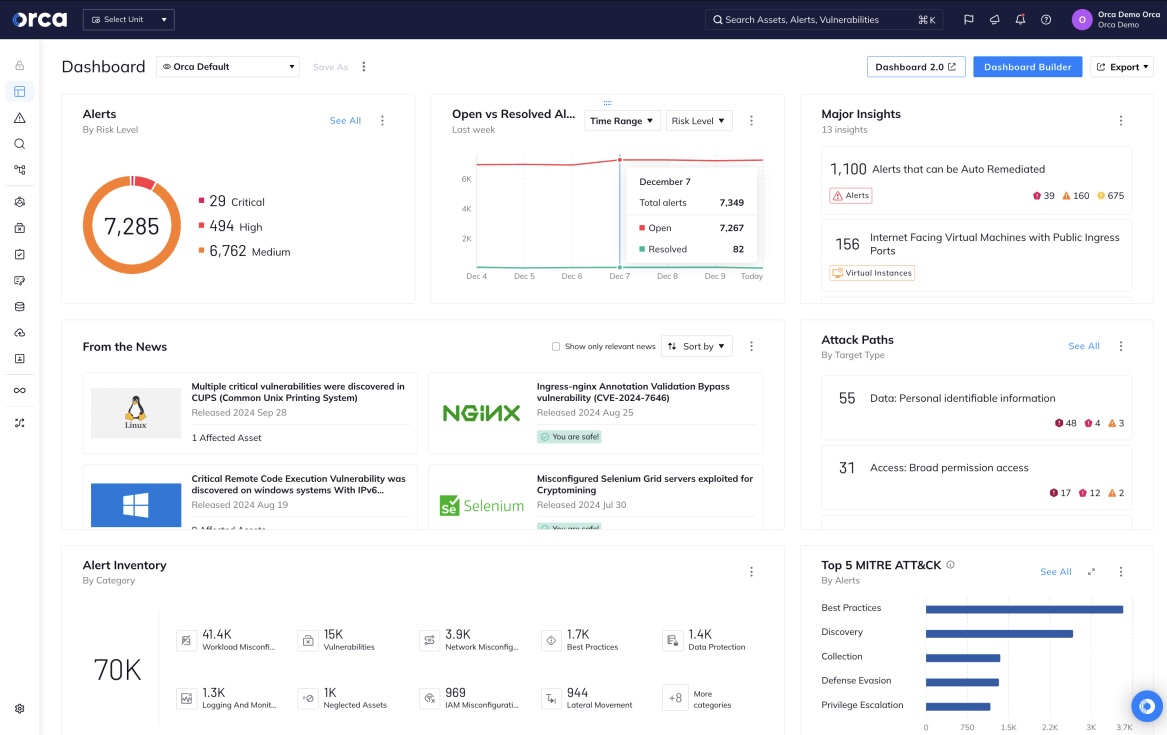

3. Orca Security (A legjobb gyors telepítéshez többfelhős környezetekben)

Az Orca Security segítségével a csapatok mélyreható betekintést nyerhetnek a felhőalapú környezetük minden rétegébe, anélkül, hogy ügynököket kellene telepíteniük. A rendszer automatikusan összefüggésbe hozza a kockázatokat, például a hibás konfigurációkat, a kitett API-kat, az identitásproblémákat és a sebezhetőségeket, hogy feltárja a legkritikusabb fenyegetéseket.

Ez az eszköz valós idejű telemetriát, professzionális kommunikációt, fejlett kockázati prioritizálást és széles körű megfelelőségi támogatást egyesít egyetlen felületen.

A „toxikus kombinációkra” való összpontosítás segít a csapatoknak prioritásként kezelni az igazán fontos 1% riasztást, kiszűrve a felhőbiztonsági eszközökkel gyakran járó zajt.

Az Orca Security legjobb funkciói

- Vezessen be ügynök nélküli szkennelést a SideScanning™ segítségével, hogy azonnali áttekintést kapjon a munkaterhelésekről, kockázatokról és konfigurációkról.

- Aktiválja az Orca Sensor futásidejű védelmet, amely könnyű, kernel szintű megfigyelhetőséget biztosít a valós idejű észleléshez és vizsgálathoz.

- Tegye érvényessé a szabályozási előírásokat több mint 100 azonnal használható szabályozási keretrendszer segítségével, beleértve a CIS Benchmarks, PCI DSS, HIPAA és SOC 2 szabványokat.

- Csökkentse a működési költségeket és a termelési környezetre gyakorolt teljesítményhatást.

Az Orca Security korlátai

- Az ügynök nélküli szkennelés az ügynökalapú Wiz versenytársakhoz képest nem biztos, hogy mélyebb betekintést nyújt a futási időbe.

- Nincs robusztus shift-left képessége. Nincs ismert IDE/CLI integráció a fejlesztői munkafolyamatokhoz.

Orca Security árak

- Egyedi árazás

Orca Security értékelések és vélemények

- G2: 4,6/5 (több mint 200 értékelés)

- Capterra: 4,8/5 (50+ értékelés)

Mit mondanak az Orca Security-ről a valós felhasználók?

Egy felhasználó megosztotta ezt a véleményt a Capterra oldalon:

Az Orca egy ügynök nélküli megközelítés a VMS-hez. Ez azt jelenti, hogy nincs hatással a felhasználókra és nem rontja a teljesítményt. Az üzemeltetési csapatnak nem kell foglalkoznia az ügynökök bevezetésével, és nem kell kezelnie a frissítéseket/leállásokat sem. […] A termék meglehetősen új, és sok fejlesztésen dolgoznak még.

Az Orca egy ügynök nélküli megközelítés a VMS-hez. Ez azt jelenti, hogy nincs hatással a felhasználókra és nem rontja a teljesítményt. Az üzemeltetési csapatnak nem kell foglalkoznia az ügynökök bevezetésével, és nem kell kezelnie a frissítéseket/leállásokat sem. […] A termék meglehetősen új, és sok fejlesztésen dolgoznak még.

🧠 Érdekesség: A „zero trust” (nulla bizalom) koncepciója Forrester elemzőjétől, John Kindervagtól származik, aki azt javasolta, hogy a szervezetek alapértelmezés szerint soha ne bízzanak meg egyetlen hálózatban sem. Több mint egy évtizedbe (és néhány fájdalmas biztonsági incidensbe) telt, mire az ötlet mainstreammé vált.

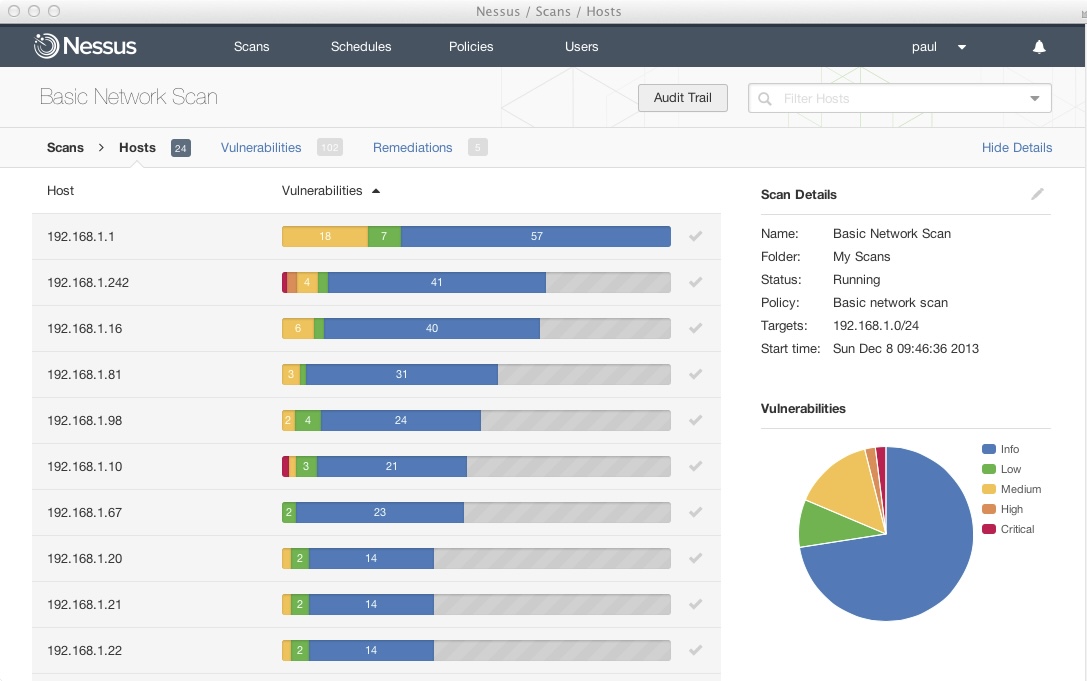

4. Tenable (a legjobb egységes sebezhetőségi vizsgálathoz)

A Tenable konszolidált megközelítést kínál a hibrid és többfelhős környezetek biztonságának biztosításához zászlóshajója, a Tenable One expozíciókezelő platformon keresztül. Ahelyett, hogy a sebezhetőségeket, a hibás konfigurációkat és az identitásproblémákat elkülönült problémákként kezelné, a Tenable összekapcsolja a pontokat, hogy prioritás szerinti áttekintést nyújtson a teljes támadási felület kockázatairól.

Támogatja a FedRAMP által engedélyezett megoldásokat, így megbízható választás kormányzati és szigorúan szabályozott környezetekben. Az eszköz olyan funkciókkal is rendelkezik, mint a just-in-time (JIT) hozzáférés, az autonóm javítások és a többszintű mesterséges intelligencia alapú elemzés.

A Tenable legjobb funkciói

- Töltse be az identitásbeli hiányosságokat a Tenable Identity Exposure segítségével, amely felismeri a hibás konfigurációkat és a kockázatos hozzáféréseket az Active Directory és az Entra ID rendszerekben.

- Gyorsítsa fel a javításokat a Tenable Patch Management segítségével, amely automatikusan illeszti a sebezhetőségeket a megfelelő javításokhoz, és önállóan végzi el a javításokat.

- A Tenable CIEM és a JIT hozzáférés segítségével érvényesítse a legkisebb jogosultságot, hogy korlátozza a felesleges felhőalapú jogosultságokat.

- Integrálja a biztonsági ellenőrzéseket zökkenőmentesen a DevOps életciklusba

Tenable korlátai

- Nincs beépített funkció a korábbi vizsgálati eredmények automatikus törlésére, ami lemezterületet foglal.

- Bár a sebezhetőség és a biztonsági állapot kezelésében erős, futásidejű védelmi funkciói kevésbé kiforrottak, mint a speciális CNAPP-szolgáltatóké.

- Esetenként nem kritikus problémákat jelöl meg, ami növeli a biztonsági csapatok munkaterhelését.

Tenable árak

- Egyedi árazás

Tenable értékelések és vélemények

- G2: 4,5/5 (több mint 250 értékelés)

- Capterra: Nincs elég értékelés

📖 Olvassa el még: A legjobb ingyenes projektmenedzsment szoftverek a Wiz versenytársaihoz

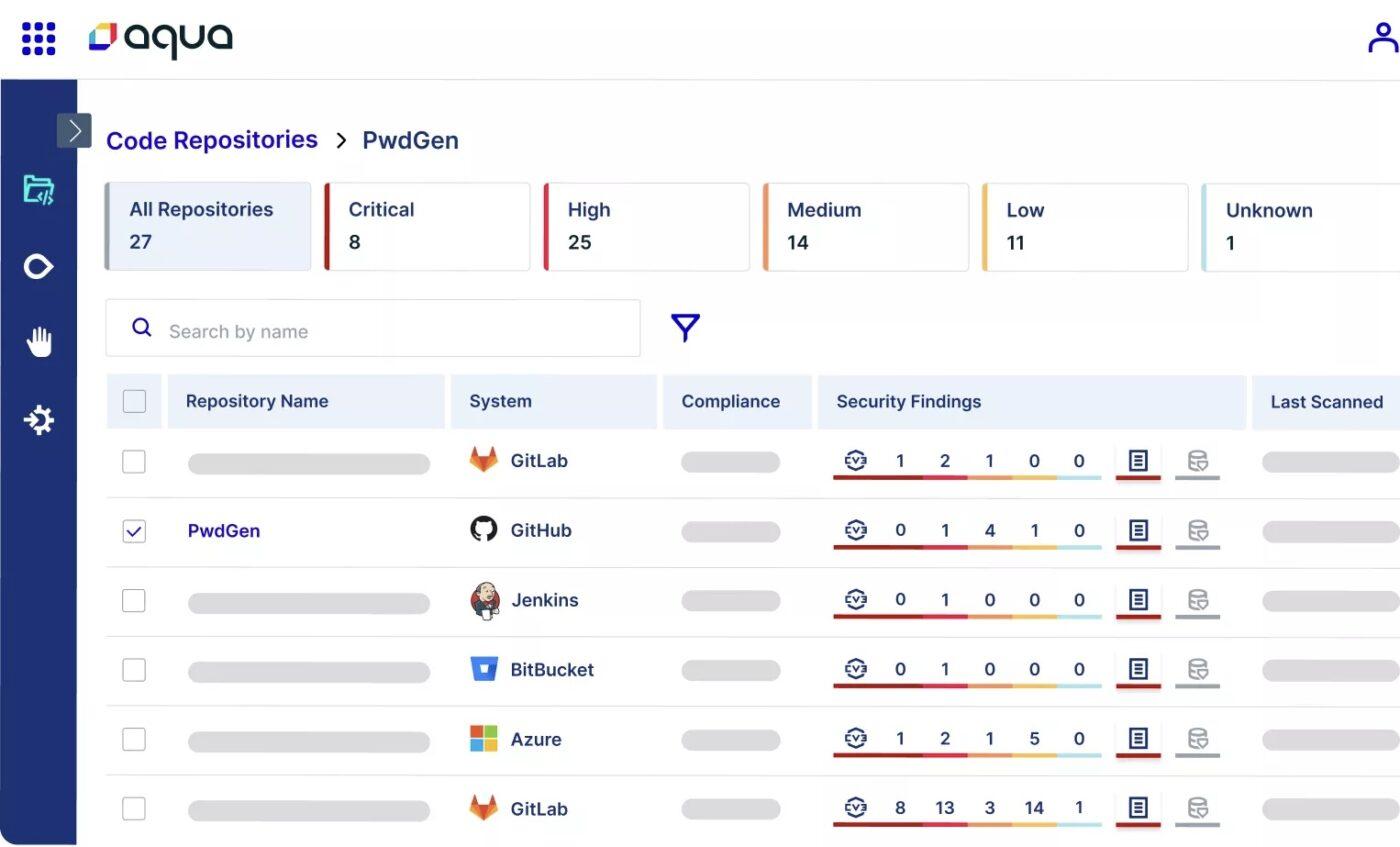

5. Aqua Security Software (A legjobb DevOps csapatok számára, akiknek konténerbiztonsági igényeik vannak)

Az Aqua Security segít a modern alkalmazások teljes életciklusának biztonságában, a fejlesztéstől és a telepítéstől a futásig. Valós idejű ellenőrzései és shift-left szkennelése lehetővé teszi a biztonsági csapatok számára, hogy korán felismerjék a sebezhetőségeket és gyorsan reagáljanak az aktív fenyegetésekre anélkül, hogy lassítanák az agilis fejlesztési folyamatokat.

Ez a Wiz alternatíva ügynök nélküli és ügynök alapú módszerek kombinációját használja, hogy rugalmasságot biztosítson a telepítés és a lefedettség terén. Lehetővé teszi a kód, az infrastruktúra és a munkaterhelés biztonságának egységesítését hibrid és többfelhős környezetekben.

Az Aqua Security Software legjobb funkciói

- Használja az Universal Code Scanning funkciót a sebezhetőségek, titkos adatok, IaC-konfigurációs hibák és rosszindulatú programok felderítéséhez az összes forráskódban és nyilvántartásban.

- Hozzon létre elfogadási kapukat, hogy érvényesítse a különböző folyamatokra szabott biztosítási irányelveket, és megakadályozza a nem megfelelő munkaterheléseket a termelés előtt.

- Alkalmazzon Kubernetes Assurance Policies-t a futásidejű ellenőrzések érvényesítéséhez az open policy agent (OPA) és a Rego szabályok segítségével a biztonsági irányítás érdekében.

Aqua Security Szoftver korlátai

- Nem támogat bizonyos típusú artefaktumok, például Maven és npm csomagok szkennelését.

- Korlátozott API-képességek, különösen a képkeresés és az automatizálás esetében

Aqua Security Software árak

- Egyedi árazás

Aqua Security Software értékelések és vélemények

- G2: 4,2/5 (50+ értékelés)

- Capterra: Nincs elég értékelés

Mit mondanak az Aqua Security Software-ről a valós felhasználók?

Íme egy rövid idézet egy valódi felhasználótól:

Könnyű telepíthetőség, kellemes felhasználói felület, CI/CD integrációs lehetőségek, jó irányítópult, és számunkra az egyik legfontosabb funkció a Kubernetes biztonsági funkció, amely sok más kereskedelmi eszközben nem található meg. A licencmodell azonban valószínűleg összhangban van az Aquasec hosszú távú tervével, és fontolóra kellene venniük néhány rövid távú/alacsony volumenű árazási modellt azoknak az ügyfeleknek, akik ki szeretnék próbálni a konténerbiztonságot, mielőtt döntést hoznának egy hosszú távú, teljes körű megoldásról.

Könnyű telepíthetőség, kellemes felhasználói felület, CI/CD integrációs lehetőségek, jó irányítópult, és számunkra az egyik legfontosabb funkció a Kubernetes biztonsági funkció, amely sok más kereskedelmi eszközben nem található meg. A licencmodell azonban valószínűleg összhangban van az Aquasec hosszú távú tervével, és fontolóra kellene venniük néhány rövid távú/alacsony volumenű árazási modellt azoknak az ügyfeleknek, akik ki szeretnék próbálni a konténerbiztonságot, mielőtt döntést hoznának egy hosszú távú, teljes körű megoldásról.

🧠 Érdekesség: Bár a koncepció már korábban is létezett, Eric Schmidt, a Google vezérigazgatója 2006-ban egy konferencián használta először a „felhőalapú számítástechnika” kifejezést. Ettől kezdve terjedt el (és ezzel együtt a biztonsági aggályok is).

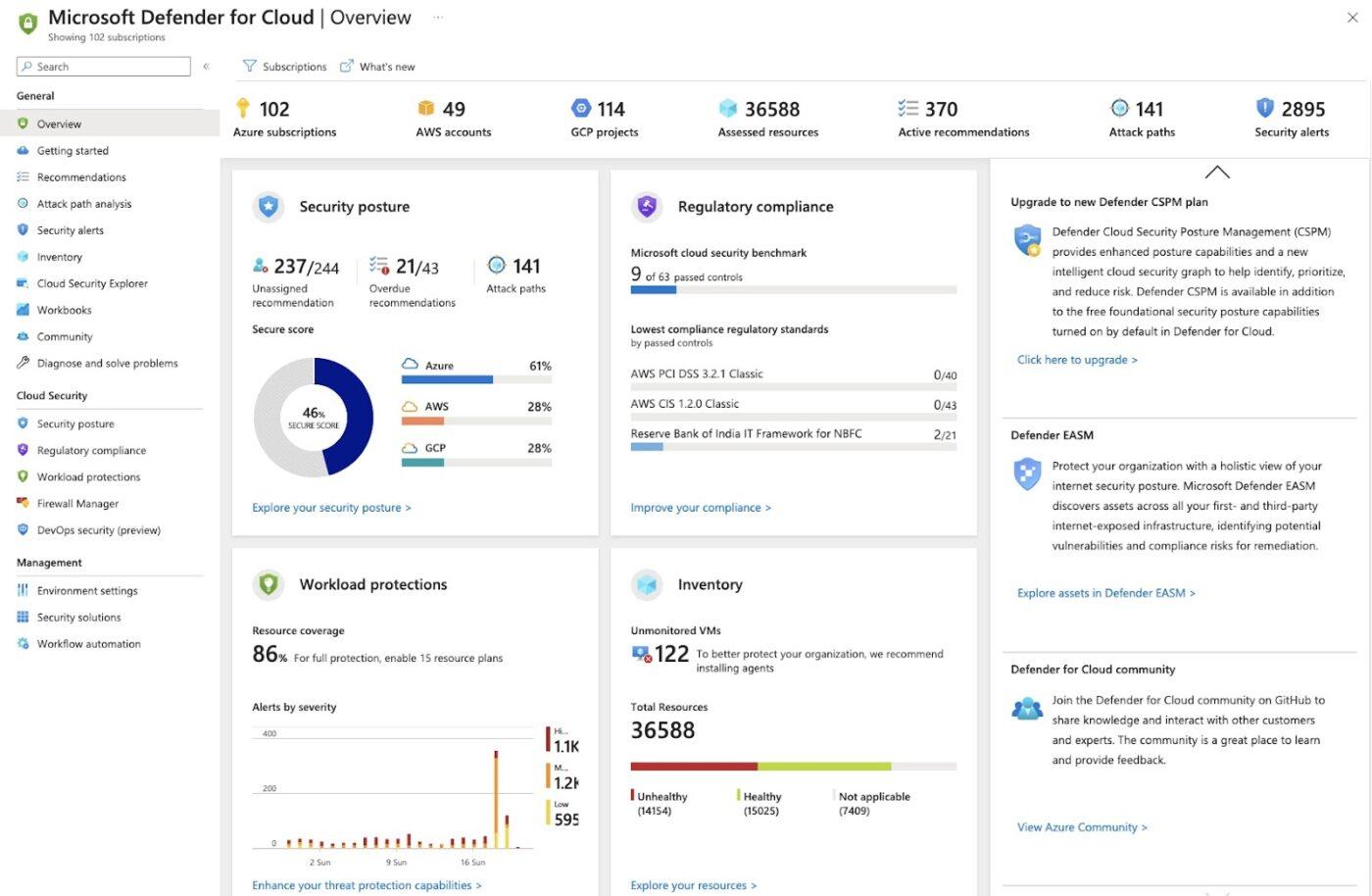

6. Microsoft Defender for Cloud (a legjobb Microsoft-alapú felhőalapú környezetekhez)

A Microsoft Defender for Cloud ötvözi a biztonsági állapotkezelést, a munkaterhelés védelmét és a DevSecOps képességeket.

A Microsoft Defender Extended Detection and Response (XDR) segítségével a szervezetek összekapcsolhatják a felhőalapú infrastruktúrából származó információkat a végpontokról és a felhasználói identitásokról érkező riasztásokkal, így átfogóbb képet kaphatnak a fenyegetésekről.

A Secure Score funkció egyértelmű mérőszámot biztosít a szervezetek számára, amellyel nyomon követhetik és javíthatják általános biztonsági helyzetüket az idő múlásával. A Cloud Security Explorer segítségével modellezheti a potenciális támadási útvonalakat, és irányítási szabályokat vezethet be az üzleti egységek között.

A Microsoft Defender legjobb funkciói

- Használja ki a Microsoft Azure platformmal való zökkenőmentes, natív integrációt.

- Az Attack Path Analysis és az interaktív Cloud Security Explorer segítségével azonosítsa a laterális mozgás útjait és a gyenge pontokat.

- Védje a hibrid és többfelhős munkaterheléseket a Defender for Servers, Containers, and Storage alkalmazásával, hogy biztosítsa az infrastruktúrát, az adatokat és az alkalmazásokat.

- Használja a Microsoft Entra Permissions Management szolgáltatást a felhasználók, alkalmazások és szolgáltatások túlzott jogosultságainak felismeréséhez és kijavításához bármely felhőben.

- A SIEM és a biztonsági koordináció, az AI munkafolyamat-automatizálás és a reagálási (SOAR) eszközök segítségével gyorsan összefüggésbe hozhatja és kezelheti a fenyegetéseket, így csökkentve a hibaelhárításhoz szükséges időt.

A Microsoft Defender korlátai

- A felhasználók gyakran panaszkodnak a túlzott értesítések és téves riasztások miatti riasztásfáradtságra.

- Ez a Wiz versenytárs nehezen észleli a zero-day támadásokat vagy a rejtett aláírásokkal rendelkező rosszindulatú programokat, ami korlátozza a bizalmat kritikus fenyegetési helyzetekben.

- Az árazási és licencelési modell bonyolult lehet, különösen többfelhős telepítések esetén.

A Microsoft Defender árai

- Egyedi árazás

Microsoft Defender értékelések és vélemények

- G2: 4,4/5 (több mint 300 értékelés)

- Capterra: Nincs elég értékelés

🔍 Tudta? A DevSecOps egyik legkorábbi sikere a Netflix nyílt forráskódú eszközeinek köszönhető. A Netflix a 2010-es években kiadta a Security Monkey és a Stethoscope alkalmazásokat, amelyek úttörő szerepet játszottak a biztonság CI/CD folyamatokba való beépítésének ötletében, és befolyásolták az automatizált CSPM eszközök és a Wiz versenytársainak jövőjét.

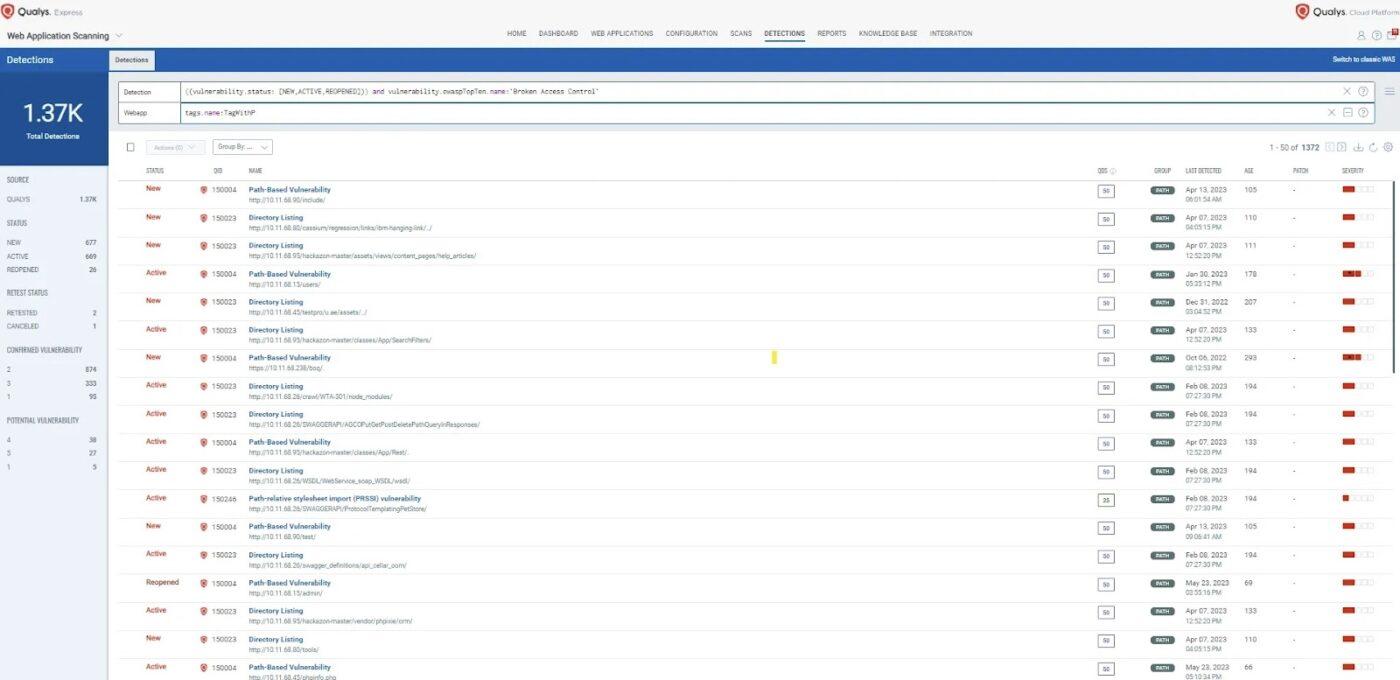

7. Qualys (A legjobb hibrid eszközvédelemhez)

A Qualys az Enterprise TruRisk™ Platform segítségével egységes megközelítést kínál a kiberbiztonság terén, amely az eszközök láthatóságát, a sebezhetőségek kezelését, a megfelelőséget és a javításokat egyetlen zökkenőmentes rendszerben ötvözi. A Wiz versenytársa nagy sebességű telemetriát és intelligens korrelációt kínál több milliárd adatpont között.

A platform könnyű Cloud Agenteket és ügynök nélküli szkennereket használ, hogy átfogó láthatóságot és biztonsági értékelést nyújtson a felhőalapú munkaterhelések, konténerek és infrastruktúra tekintetében. A Qualys TotalCloud, a CNAPP és a TotalAppSec alkalmazáskockázatok kezelésére szolgáló bevezetésével a Qualys kiterjeszti a védelmet az egész stackre.

A platform támogatja az IaC biztonságot, a Kubernetes futási idejű védelmet, és még az LLM biztonságot is a GenAI telepítésekhez.

A Qualys legjobb funkciói

- Számos biztonsági és megfelelőségi funkciót egyesítsen egyetlen platformon

- Használja a TruRisk Eliminate™ szoftvert a kritikus sebezhetőségek, például a CISA KEV-ek és a ransomware-fertőzések kijavítására javítások, elszigetelés vagy kockázatcsökkentő munkafolyamatok segítségével.

- Folyamatosan ellenőrizze az IaC-sablonokat a hibás konfigurációk miatt, és figyelje a SaaS-alkalmazásokat a jogosultságok visszaélése és a megfelelőségi problémák miatt.

- Egyszerűsítse a reagálást a Qualys Flow segítségével, és hozzon létre automatizált javítási munkafolyamatokat egy kód nélküli/alacsony kódszükségletű motor segítségével.

A Qualys korlátai

- A kezelőfelület nem intuitív, ami megnehezíti a navigációt és a feladatok végrehajtását az új felhasználók számára.

- Bár az észlelés hatékony, a javítások telepítése és a hibaelhárítás nem olyan zökkenőmentes és hatékony, mint más Wiz versenytársak esetében.

- Az integrált alkalmazások teljes csomagjának kezelése jelentős beruházást igényelhet a képzés és a konfigurálás terén.

Qualys árak

- Egyedi árazás

Qualys értékelések és vélemények

- G2: 4,3/5 (több mint 240 értékelés)

- Capterra: 4/5 (30+ értékelés)

Mit mondanak a Qualysról a valós felhasználók?

Egy Capterra-vélemény így fogalmaz:

Összességében a termék felhasználóbarát, robusztus sebezhetőségi vizsgálattal és nagy szoftverfrissítési könyvtárral rendelkezik. Képzési videókkal és támogatással együtt.

Összességében a termék felhasználóbarát, robusztus sebezhetőségi vizsgálattal és nagy szoftverfrissítési könyvtárral rendelkezik. Képzési videókkal és támogatással együtt.

8. Check Point (A legjobb integrált biztonsági és állapotkezelési megoldás)

A Check Point zászlóshajója, a Quantum Security Gateways és a CloudGuard megoldások úgy lettek kialakítva, hogy mélyreható védelmet nyújtsanak a hálózatok, a munkaterhelések és a távoli hozzáférési pontok számára.

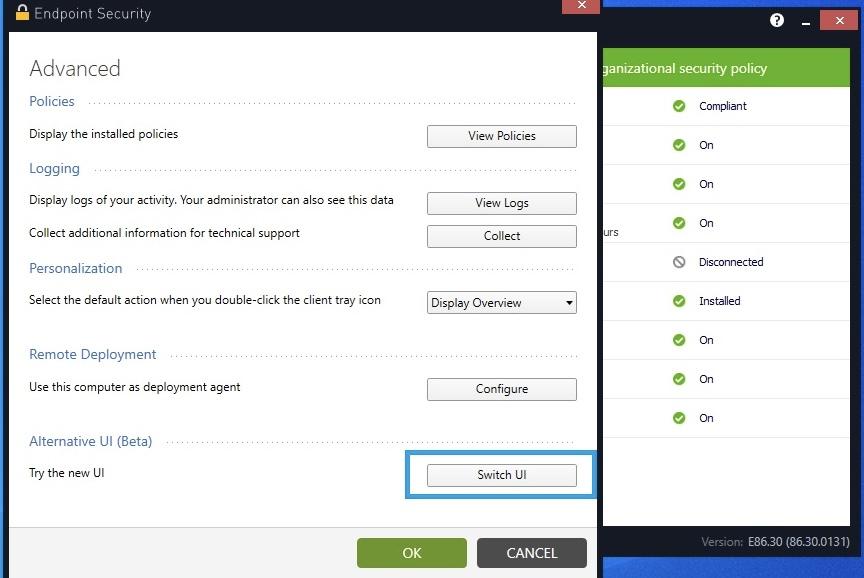

A végpontok védelme érdekében a Harmony Endpoint egyetlen könnyű kliensben biztosítja az EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) és XDR (Extended Detection and Response) funkciókat, átfogó láthatóságot és ellenőrzést kínálva a hálózati peremtől a felhőig.

Lehetővé teszi a csapatok számára, hogy egységes biztonsági irányelveket alkalmazzanak és védelmet nyújtsanak a kifinomult kibertámadások ellen a teljes felhőalapú környezetben, az infrastruktúrától az alkalmazásokig.

A Check Point legjobb funkciói

- Vegyen igénybe több mint 60 gépi tanulási motort és globális fenyegetés-információt a fejlett támadások, beleértve a zero-day kihasználásokat is, észlelésére és blokkolására.

- Kezelje a felhasználókat, alkalmazásokat, eszközöket és felhőalapú hálózatokat egyetlen központi konzolról, részletes szabályok érvényesítésével.

- Védje a távoli munkavállalókat a Harmony SASE segítségével, amely alkalmazásonkénti hozzáférést, eszközállapot-ellenőrzést és Zero Trust-irányelveket biztosít teljes hálózati összeköttetéssel.

- Könnyen csatlakozhat a SOC szoftverhez, és automatizálhatja a fenyegetések enyhítését a kiterjedt harmadik féltől származó API-támogatás segítségével.

A Check Point korlátai

- A konfigurálás időigényes lehet, különösen kis csapatok esetében, amelyek nem rendelkeznek dedikált IT-személyzettel.

- A teljes szkennelés és a sandboxing lassíthatja a teljesítményt, különösen alacsony specifikációjú gépeken.

Check Point árak

- Egyedi árazás

Check Point értékelések és vélemények

- G2: 4,5/5 (több mint 200 értékelés)

- Capterra: Nincs elég értékelés

9. Sysdig (a legjobb Kubernetes-intenzív DecSecOps műveletekhez)

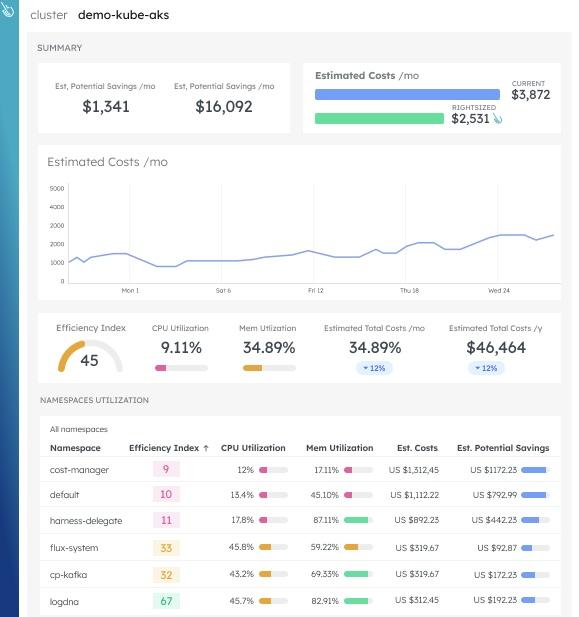

A Sysdig egy felhőalapú alkalmazásvédelmi platform, amelyet olyan csapatok számára terveztek, akik kiemelten fontosnak tartják a valós idejű észlelést, a kontextusfüggő kockázati betekintést és a mélyreható futási láthatóságot, miközben szigorú adatbiztonsági intézkedéseket alkalmaznak.

Többfelhő-támogatása és kezelhető Prometheus-felügyelete segítségével kontextusváltás nélkül biztosítja az infrastruktúra teljes átláthatóságát.

A biztonság, a megfelelőség és a teljesítményfigyelés kombinálásával a Sysdig segít a csapatoknak megérteni az incidensek teljes kontextusát. Legfőbb megkülönböztető jellemzője az a képesség, hogy prioritizálja a sebezhetőségeket aszerint, hogy a sebezhető csomag futásidőben ténylegesen használatban van-e, így a csapatok a javítási munkálatokra koncentrálhatnak.

A Sysdig legjobb funkciói

- Fókuszáljon az aktívan kihasznált vagy elérhető kockázatokra a statikus Common Vulnerabilities and Exposures (CVE) listák helyett.

- Fedezze fel a gyanús viselkedést a felhőalapú felismeréssel, amely a rendszer élő adatait és a viselkedési kontextust használja ki.

- Csökkentse az egyéni mutatók költségeit és szüntesse meg a kihasználatlan erőforrásokat a Sysdig Monitor részletes kihasználtság-nyomon követésével.

- Gyorsítsa fel az incidensek kezelését részletes nyomozási és ellenőrzési nyomvonalakkal

A Sysdig korlátai

- A CSPM-forgatókönyvekben, különösen az AWS-környezetekben, a laterális mozgás észlelése korlátozott.

- A helyszíni telepítések jelentős tárolási erőforrásokat igényelhetnek.

- Fő erőssége a futásidejű biztonság és a konténerek terén van; CNAPP-kínálatának egyéb területei kevésbé fejlettek, mint a versenytársaké.

Sysdig árak

- Egyedi árazás

Sysdig értékelések és vélemények

- G2: 4,7/5 (100+ értékelés)

- Capterra: Nincs elég értékelés

Mit mondanak a Sysdigről a valós felhasználók?

A G2 egyik értékelése így foglalta össze:

A Sysdig néhány pillanat alatt észlelte és jelzett nekünk a tesztelést, míg a versenytársnak órákba telt. Ekkor tudtuk meg, hogy a Sysdig a jobb választás számunkra. Amellett, hogy gyorsan észleli, jelzi, osztályozza és kivizsgálja a felhő és a gazdagép fenyegetéseit, számos további funkcióval rendelkezik, amelyek összességében javítják a biztonsági helyzetünket.

A Sysdig néhány pillanat alatt észlelte és jelzett nekünk a tesztelést, míg a versenytársnak órákba telt. Ekkor tudtuk meg, hogy a Sysdig a jobb választás számunkra. Amellett, hogy gyorsan észleli, jelzi, osztályozza és kivizsgálja a felhő és a gazdagép fenyegetéseit, számos további funkcióval rendelkezik, amelyek összességében javítják a biztonsági helyzetünket.

🧠 Érdekesség: Az IBM 2024-es adatvédelmi incidensek költségeiről szóló jelentése szerint azok a szervezetek, amelyek széles körben alkalmazták a biztonsági mesterséges intelligenciát és az automatizálást, átlagosan 2,2 millió dollárt spóroltak meg az incidensekkel kapcsolatos költségeken, összehasonlítva azokkal, akik nem alkalmazták ezeket.

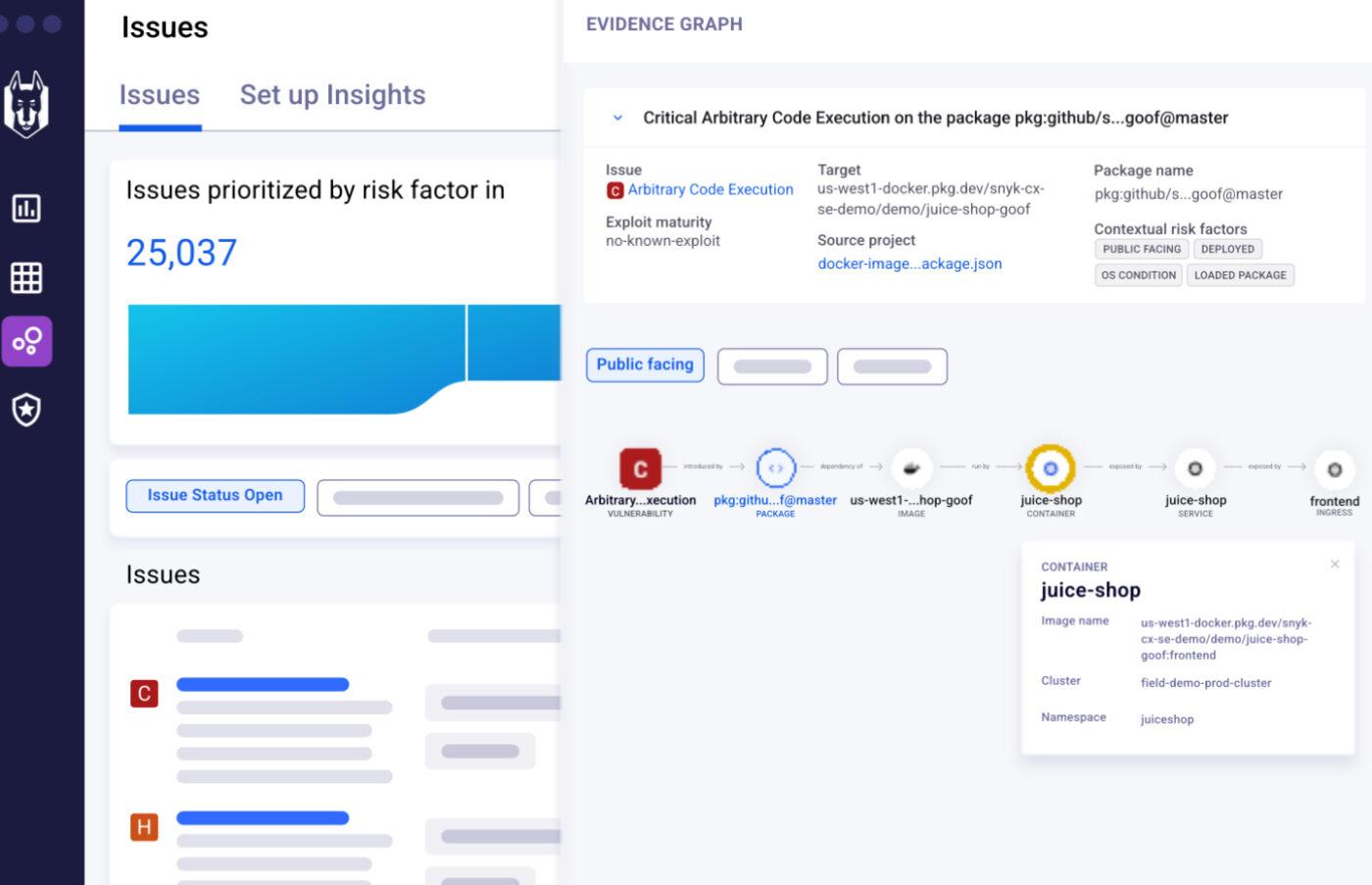

10. Snyk (A legjobb a shift-left biztonság és a fejlesztő-központú munkafolyamatokhoz)

via Snyk

A Snyk egy fejlesztőkre fókuszáló biztonsági platform, amely modern megközelítést alkalmaz az alkalmazások biztonságához, és zökkenőmentesen illeszkedik a gyors ütemű, felhőalapú fejlesztési munkafolyamatokba.

Kiemelkedik AI-alapú biztonsági platformjával, amely a teljes szoftverfejlesztési életciklus során felismeri és orvosolja a sebezhetőségeket. A Wiz alternatívájának központi motorja, a DeepCode AI, intelligens, magyarázható javításokat hajt végre, és segít a csapatoknak megelőzni a GenAI eszközök és nyílt forráskódú könyvtárak által okozott potenciális kockázatokat.

A Snyk legjobb funkciói

- A Snyk IaC biztonsági megoldásával megtalálhatja és kijavíthatja a felhőalapú környezetekben előforduló konfigurációs eltéréseket, közvetlenül a fejlesztési eszközeiben végrehajtva a javításokat.

- Automatizálja az open source kockázatkezelést egy kattintással végrehajtható pull requestekkel, valós idejű monitorozással és licencmegfelelőségi ellenőrzésekkel.

- Integrálja a biztonságot zökkenőmentesen a meglévő fejlesztői eszközökbe és munkafolyamatokba.

- A Snyk AppRisk segítségével hozza összefüggésbe a kockázatokat az üzleti kontextussal, hogy prioritást adjon a nagy hatással bíró sebezhetőségeknek és nyomon követhesse az AppSec lefedettségét.

A Snyk korlátai

- Nincs helyszíni telepítési lehetőség, ami korlátozza a rugalmasságot a szigorú infrastruktúra-politikával rendelkező szervezetek számára.

- Az eszköz a CLI-n keresztül hiányos SBOM-adatokat generál, így a felhasználók kénytelenek harmadik féltől származó eszközökre vagy más Wiz versenytársakra támaszkodni.

A Snyk árai

- Ingyenes

- Csapat: 25 USD/hó felhasználónként

- Vállalati: Egyedi árazás

Snyk értékelések és vélemények

- G2: 4,5/5 (több mint 120 értékelés)

- Capterra: 4,6/5 (20+ értékelés)

🔍 Tudta? 2019-ben a Capital One AWS-beállításában egy rosszul konfigurált tűzfal lehetővé tette egy korábbi AWS-alkalmazott számára, hogy több mint 100 millió ügyféladatot hozzáférjen. A kiváltó ok? Egy szerveroldali kérelemhamisítási (SSRF) sebezhetőség, amelyet a Wiz versenytársai most kifejezetten jelölnek.

Egyéb felhőbiztonsági eszközök: ClickUp

A kockázatok azonosítása a Wiz versenytársaival csak az első lépés. A nagyobb kihívás azután következik: a válaszok megszervezése, a feladatok megfelelő csapatokhoz való hozzárendelése és a haladás nyomon követése.

Itt jön be a ClickUp, nem biztonsági szkennerként, hanem parancsközpontként, amely összehangolja a szkennelés után történteket. A ClickUp projektmenedzsment szoftver központi eleme, amely központi platformot kínál a javítási munkák tervezéséhez, az előrehaladás nyomon követéséhez, a dokumentáció kezeléséhez és a valós idejű kommunikációhoz.

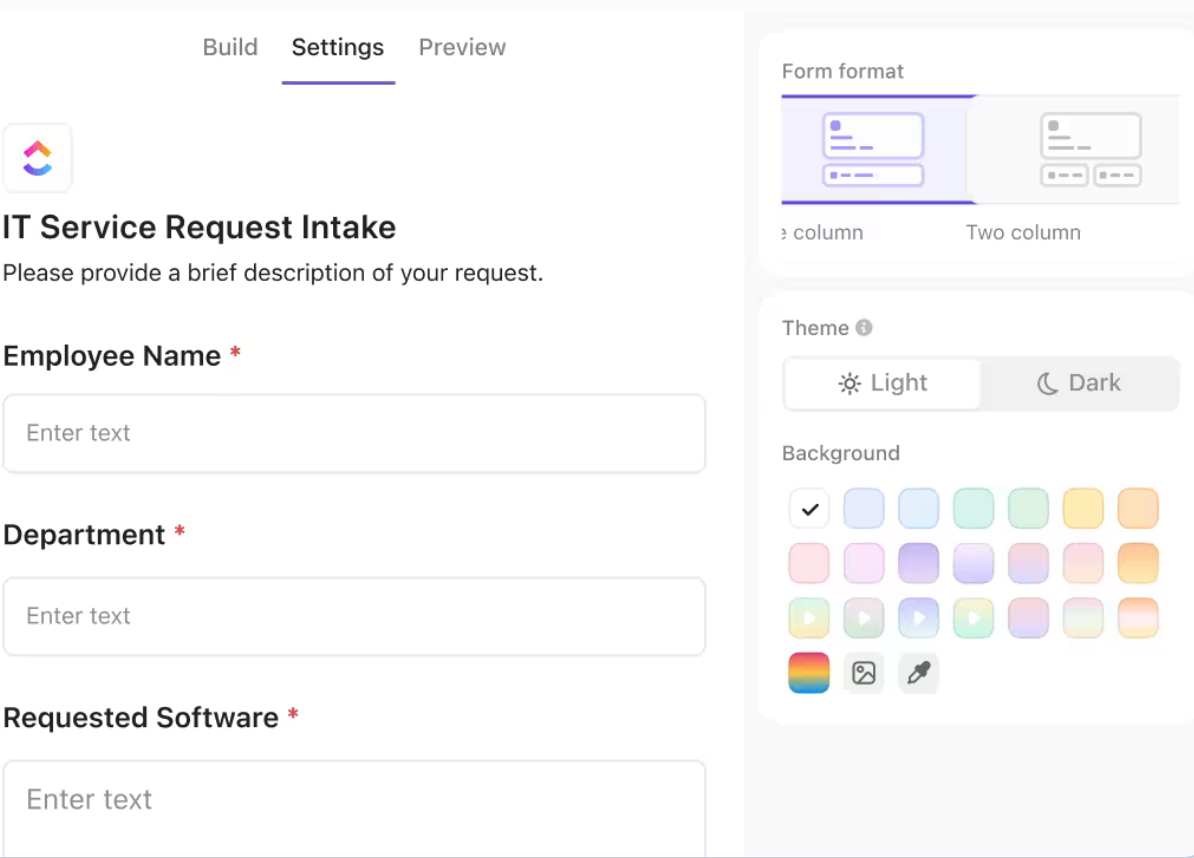

A nagy léptékben működő IT- és biztonsági csapatok számára a ClickUp IT- és PMO-megoldása lehetővé teszi a PMO-csapatok számára a szolgáltatási kérelmek befogadásának szabványosítását, az SLA-alapú eskalációk automatizálását, valamint a portfóliók erőforrás-kihasználásának átláthatóságát vállalati szintű ellenőrzésekkel.

Nézzük meg, hogyan egészíti ki a ClickUp a Wiz versenytársait az operatív életciklus során. 🔄

A riasztásokat feladatokká alakítsa

Miután a problémákat jelölték, azokat be kell építeni egy megvalósítható munkafolyamatba.

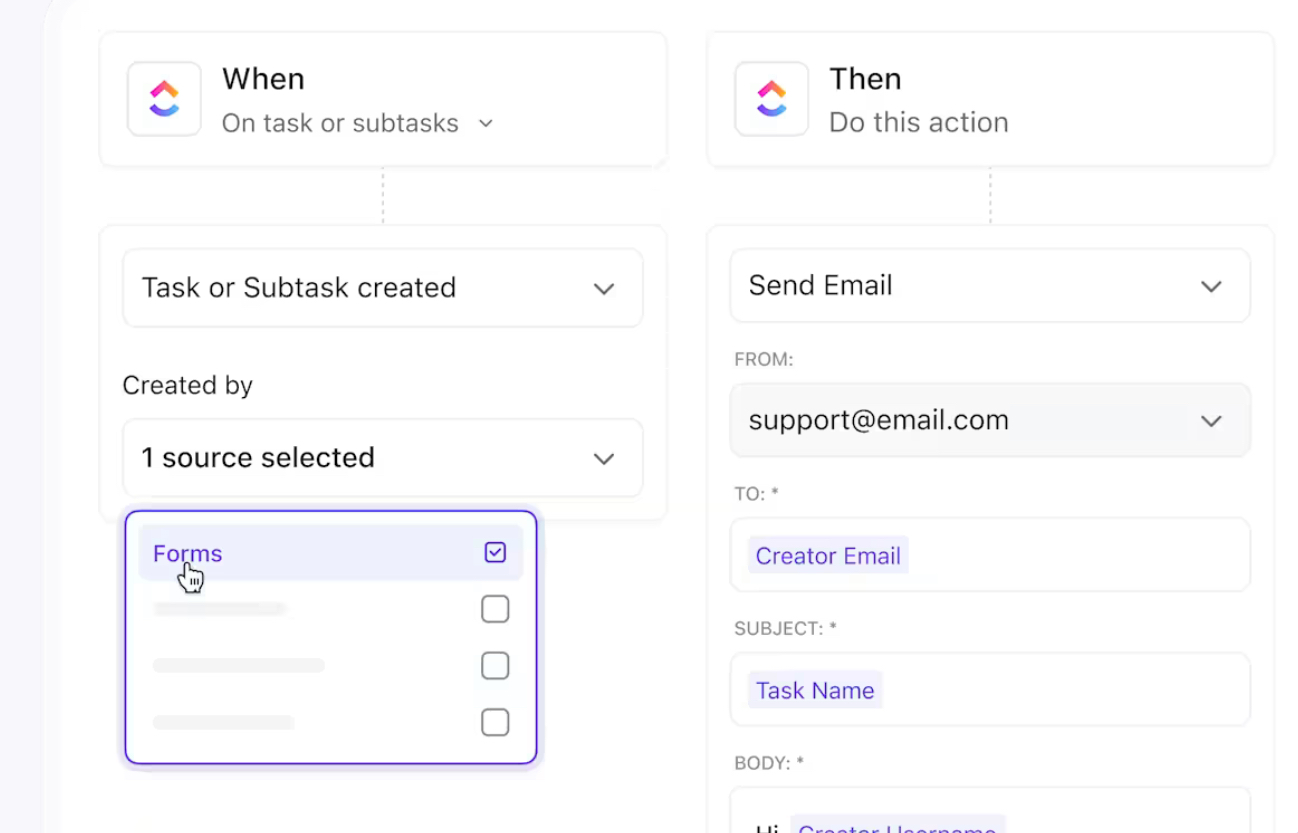

A ClickUp Forms minden sebezhetőséget kezelhetővé tesz azzal, hogy a ClickUp Tasks feladattá alakítja, a súlyosság, az érintett rendszerek és a célidők részleteivel együtt. Ez biztosítja a következetes metaadatok rögzítését a nyomon követés és a prioritások meghatározása érdekében.

Miután a problémák felmerültek, a ClickUp Multiple Assignees és a ClickUp Custom Fields segítségével könnyedén hozzárendelheti, szervezheti és nyomon követheti a javításokat a kezdetektől a befejezésig.

📌 Példa: A biztonsági csapat kitölti az űrlapot a probléma bejelentéséhez, ami automatikusan létrehoz egy feladatot a ClickUp-ban, előre meghatározott egyéni mezőkkel, mint például „Hálózat” vagy „Megfelelés”. És ami még jobb: mind a hálózati mérnök, mind a megfelelési tisztviselő egyszerre kaphat megbízást a feladat elvégzésére.

Csökkentse a kézi munkát

A ClickUp Automations további hatékonysági réteget ad hozzá. A feladatok súlyosságuk alapján automatikusan hozzárendelhetők, tétlenség esetén eskalálhatók, vagy a ClickUp intuitív if-then építőjével manuális átadás nélkül mozgathatók a munkafolyamatokban.

Néhány példa a munkafolyamat-automatizálásra:

- Feladatok automatikus hozzárendelése, amikor egy sebezhetőséget nyitnak meg

- Emlékeztetők beállítása a határidő előtt

- A megoldatlan incidensek továbbítása az érintetteknek

📌 Példa: Ha kritikus sebezhetőséget észlelnek, az automatizálás a feladatot a súlyosságának megfelelően azonnal hozzárendelheti a biztonsági vezetőhöz, megadhatja a megfelelő prioritást és beállíthatja a határidőt. Ha a feladat 48 óra elteltével sem oldódik meg, automatikusan továbbíthatja a CISO-nak.

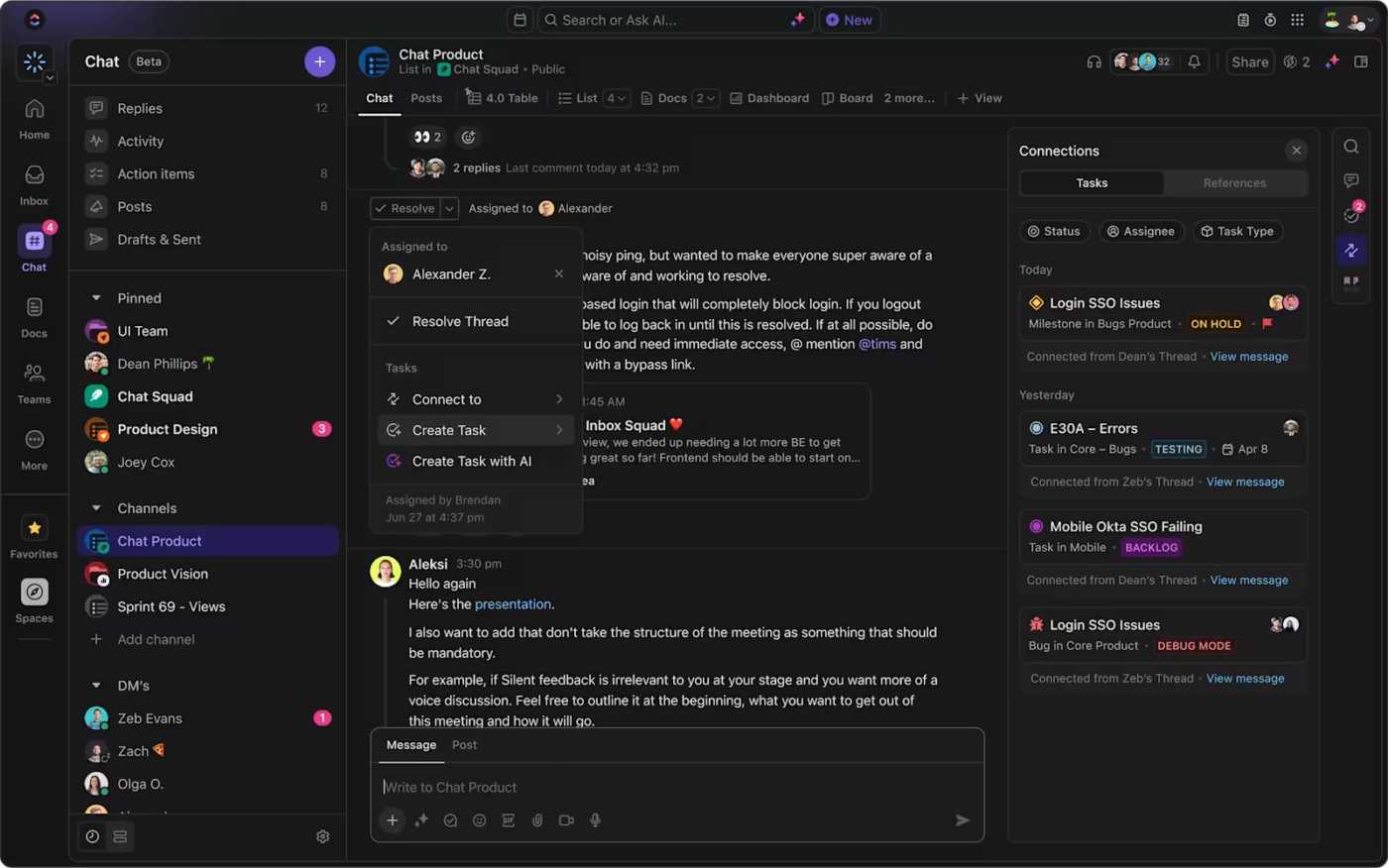

Csevegjen ott, ahol dolgozik

A javítás megkezdésekor frissítések érkezhetnek minden irányból.

A ClickUp Chat a beszélgetéseket ott tartja, ahol a munka folyik – a feladatok, dokumentumok és ütemtervek mellett. A beszélgetéseket egy kattintással feladatokká alakíthatja, megfelelően címkézheti és teljes kontextusban megőrizheti, hogy az ellenőrzési napló sértetlen maradjon.

📌 Példa: Tegyük fel, hogy egy magas kockázatú sebezhetőséget jelentenek, és a javítás folyamatban van. A biztonsági vezető egy gyors frissítést tesz közzé a projekt csevegőjében, megjelöli a mérnököt, és közvetlenül a üzenetben linkeli a feladatot.

Ha a hiba kijavításához további intézkedésekre van szükség, az üzenet azonnal új feladattá alakítható, átvéve a felelős személyt, a határidőt és az összes fájlt, amelyet a biztonságos együttműködési eszközben megosztottak.

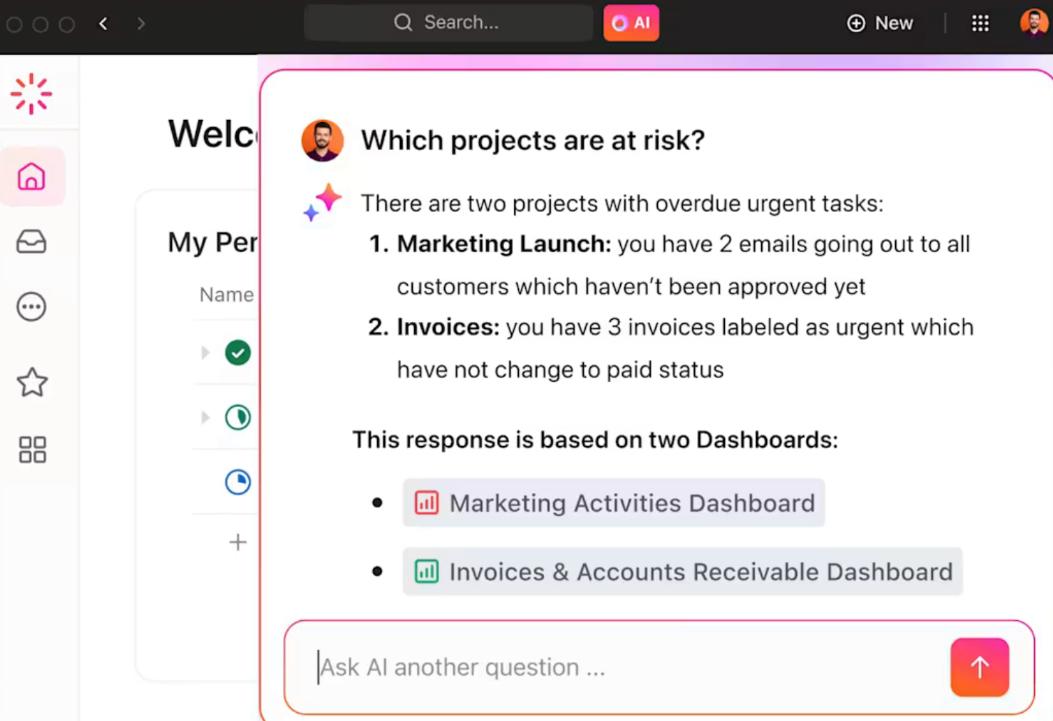

Hagyja, hogy az AI végezze el a rutinmunkát

A ClickUp Brain, az AI-alapú asszisztens, a folyamatos feladataktivitást, megjegyzéseket, dokumentumokat és csevegési előzményeket használja fel, hogy hasznos információkat nyújtson. Segítséget nyújt az alábbiakban:

- A javítási szálak összefoglalása tömör állapotfrissítésekbe vagy érdekelt felek számára készített jelentésekbe

- Automatikus nyomonkövetési feladatok generálása csevegésből vagy dokumentumokból

- Találkozók összefoglalásának és teendőlisták elkészítésének megkönnyítése kézi jegyzetelés nélkül

- Válaszoljon kontextusfüggő kérdésekre, például: „Mely javítások vannak még függőben a súlyos riasztások esetében?”

A ClickUp legjobb funkciói

- Felhőbiztonsági dokumentumok tárolása és összekapcsolása: Tartsa SOP-jait, megfelelőségi ellenőrzőlistáit és incidensnaplóit a ClickUp Docs-ban, összekapcsolva a releváns feladatokkal és ütemtervekkel.

- Találkozók rögzítése és összefoglalása: rögzítse a döntéseket és a teendőket az élő találkozókról a ClickUp AI Notetaker segítségével.

- Kövesse nyomon a biztonsági jegyeket több mint 15 projektnézetben: Használja a ClickUp nézeteket az auditok, szolgáltatási kérelmek és belső sebezhetőségi értékelések kezeléséhez a Lista, Tábla, Gantt, Naptár és egyéb nézetek segítségével.

- Az IT-teljesítmény vizualizálása: Használja ki a ClickUp Dashboards több mint 50 kártyáját a biztonsági portfóliójában szereplő költségvetések, ütemtervek, személyzeti létszám és teljesítési arányok nyomon követéséhez.

- Szabványosítsa az ismétlődő biztonsági munkafolyamatokat: Indítsa el projektjeit az IT-szolgáltatások menedzsmentjéhez, a behatolási tesztek tervezéséhez vagy a szabályzatok felülvizsgálatához készült projektmenedzsment-sablonokkal.

- Feladatok hozzárendelése szerepkörökön alapuló jogosultságokkal: Szabályozza, hogy ki tekintheti meg, szerkesztheti vagy hajthatja végre az érzékeny biztonsági feladatokat és munkafolyamatokat.

- Aktiválja az AI ügynököket a kézmentes támogatáshoz: Hagyja, hogy a ClickUp AI ügynökök felderítsék a megoldatlan problémákat, megválaszolják a kérdéseket és automatikusan létrehozzák a feladatokat, hogy a javítások folyamatosan haladjanak.

ClickUp árak

ClickUp értékelések és vélemények

- G2: 4,7/5 (több mint 10 400 értékelés)

- Capterra: 4,6/5 (több mint 4300 értékelés)

Mit mondanak a ClickUp-ról a valódi felhasználók?

Ez a G2-es értékelés mindent elárul:

A ClickUp-ban leginkább a testreszabhatóság és a rugalmasság tetszik. Akár különböző csapatok (például marketing és webfejlesztés) számára testreszabott munkafolyamatok létrehozásáról, akár egyedi mezők használatáról konkrét projektadatok nyomon követéséhez, akár ismétlődő feladatok automatizálásáról van szó, a ClickUp lehetővé teszi, hogy pontosan az igényeinkhez igazítsam. Segít mindent egy helyen tartani, így a projektmenedzsment és a kommunikáció zökkenőmentes a csapatok között. Ráadásul az integrációk és az automatizálások rengeteg időt takarítanak meg nekünk, így a valóban fontos dolgokra koncentrálhatunk.

A ClickUp-ban leginkább a testreszabhatóság és a rugalmasság tetszik. Akár különböző csapatok (például marketing és webfejlesztés) számára testreszabott munkafolyamatok létrehozásáról, akár egyedi mezők használatáról konkrét projektadatok nyomon követéséhez, akár ismétlődő feladatok automatizálásáról van szó, a ClickUp lehetővé teszi, hogy pontosan az igényeinkhez igazítsam. Segít mindent egy helyen tartani, így a projektmenedzsment és a kommunikáció zökkenőmentes a csapatok között. Ráadásul az integrációk és az automatizálások rengeteg időt takarítanak meg nekünk, így a valóban fontos dolgokra koncentrálhatunk.

📮 ClickUp Insight: A munkavállalók 30%-a úgy véli, hogy az automatizálás hetente 1-2 órát takaríthat meg nekik, míg 19% szerint 3-5 órát szabadíthat fel mély, koncentrált munkára.

Még a kis időmegtakarítások is összeadódnak: heti két óra megtakarítás évente több mint 100 órát jelent, amelyet kreativitásra, stratégiai gondolkodásra vagy személyes fejlődésre fordíthat. 💯

A ClickUp AI ügynökeivel és a ClickUp Brain segítségével automatizálhatja a munkafolyamatokat, generálhat projektfrissítéseket, és átalakíthatja a találkozói jegyzeteket megvalósítható következő lépésekké – mindezt ugyanazon a platformon belül. Nincs szükség további eszközökre vagy integrációkra – a ClickUp egy helyen biztosít mindent, amire szüksége van a munkanapjának automatizálásához és optimalizálásához.

💫 Valós eredmények: A RevPartners 50%-kal csökkentette SaaS-költségeit azzal, hogy három eszközt egyesített a ClickUp-ba, így egy egységes platformot kapott, amely több funkcióval, szorosabb együttműködéssel és egyetlen, könnyebben kezelhető és skálázható információforrással rendelkezik.

A megfelelő megoldás megtalálása a Wiz-en túl

Akár erősebb futásidejű védelmet, akár jobban felhasználható fenyegetési információkat, akár jobb megfelelőségi támogatást keres, a Wiz versenytársai mindegyike egyedi előnyökkel rendelkezik.

De nézzük a nagyobb képet: az átfogó felhőbiztonság nem létezik elszigetelten. Szüksége van egy megbízható megoldásra, amely biztosítja a csapatok összehangoltságát, a tevékenységek láthatóságát és az adatok hozzáférhetőségét. Ez az, amiben a ClickUp kiemelkedik.

Mint a munkához szükséges mindenre kiterjedő alkalmazás, segít a biztonsági csapatoknak a projektek, folyamatok és emberek összehangolásában egy helyen. A javítási munkafolyamatok és auditok kezelésétől a feladatok automatizálásáig és az AI kihasználásáig a ClickUp Brain segítségével, úgy lett kialakítva, hogy még a legbonyolultabb környezetekben is rendet teremtsen.

Miért várna? Regisztráljon még ma ingyenesen a ClickUp-ra!