A projektmenedzsment számos felelősséggel, határidővel, éjszakai műszakokkal és rengeteg kávéval jár.

Szerencsére egy kis segítséget kaphat barátjától, a projektmenedzsment szoftvertől, hogy mindig a csúcson maradjon.

Ennek fényében a kommunikáció soha nem volt egyszerűbb, könnyebb és gyorsabb, ami produktívabb és sikeresebb csapatot eredményez.

A távoli projektmenedzsment segít a projektmenedzsereknek összekapcsolni a hibrid csapatokat és biztosítani, hogy mindenki együtt dolgozzon a projekt céljainak elérésén. Ebben a tekintetben nem különbözik más projektek menedzsmentjétől, kivéve, hogy a projekt távoli módon valósul meg.

A távoli csapatok irányítása és működtetése pedig egy kényes kérdést vet fel: a kiberbűnözés kockázatának növekedését.

Ennek fényében nézzük meg a projektmenedzserek számára ma fennálló öt legnagyobb kiberbiztonsági fenyegetést és a velük szembeni tíz védekezési módszert!

Az 5 legnagyobb kiberbiztonsági fenyegetés

A kiberbiztonság döntő jelentőségű lehet egy vállalkozás számára.

A vállalatok adatok alapján működnek, és az adatok a vállalatok legértékesebb eszközei. A mai digitális világban azonban az adatok egyre sebezhetőbbé válnak a kibertámadásokkal szemben, és a hibrid és távmunkás munkarendek miatt ez a sebezhetőség még nagyobb.

Az adatvédelmi incidensek és a hackelések számának növekedése az adatvédelem hiányának, a globális járvány következményeinek és a kihasználások egyre kifinomultabbá válásának tudható be. A vállalkozások ma már jobban tudatában vannak az adatvédelmi incidensek okozta problémáknak, mint valaha.

Az egyik olyan adatvédelmi incidens, amely előkészítette az új uniós jogszabályok elfogadását, a Wonga Loans ügy volt. Ez a fizetésnapon nyújtott kölcsönökkel foglalkozó vállalat 2017-ben jelentős adatvédelmi incidenst szenvedett el, amelynek során 250 000 ügyfél banki adatai kerültek nyilvánosságra.

Íme a legjelentősebb kiberbiztonsági fenyegetések, amelyekkel tisztában kell lennie, valamint tippek azok megelőzésére.

1. Közvetítő

Képzelje el a következő helyzetet: Ön és kollégája egy biztonságos platformon keresztül beszélgetnek, de valaki lehallgatja a beszélgetésüket, és hamis üzeneteket küld a kollégájának az Ön nevében. Jaj!

Ennek hátterében az a gondolat áll, hogy a hackerek hozzáférnek a személyes és érzékeny adatokhoz, és manipulálják az üzeneteket.

Ez akkor fordulhat elő, ha nem biztonságos nyilvános Wi-Fi hálózatot használ. Amikor a hacker bejut a nem biztonságos helyre, hozzáférést szerez és rosszindulatú szoftvert küld, hogy érzékeny adatokat találjon. Előfordulhat, hogy ügyfélnek, üzleti partnernek vagy bárkinek adja ki magát.

Példa egy man-in-the-middle támadásra

Nemrégiben egy támadó 500 tanúsítványt szerzett olyan webhelyekhez, mint a Google, a Skype és más prominens oldalak, köszönhetően a holland regisztrátor, a DigiNotar webhelyének feltörésének. Ezeket a tanúsítványokat felhasználva a támadó MITM-támadásban megbízható webhelyeket utánozott, és a felhasználókat rábeszélte, hogy adjanak meg hitelesítő adataikat tükörwebhelyeken, így ellopva azok adatait. A biztonsági rés végül körülbelül 300 000 iráni Gmail-fiókot érintett, és a DigiNotar csődöt jelentett.

2. Klasszikus SQL-befecskendezés

Tegyük fel, hogy nyaralásra készül, és szeretne vásárolni egy hawaii ruhát. Megnyitja a böngészőjét, és beírja a keresőmezőbe, hogy „hawaii ruhák”. Ha a keresőmező rosszindulatú kóddal fertőzött, akkor is megkapja a hawaii ruhák listáját, de a keresési kifejezését felhasználva megpróbálja megszerezni az Ön személyes adatait. ?

A hackerek SQL-kódot használnak az adatbázisok megváltoztatására és a potenciálisan fontos információkhoz való hozzáférésre egy SQL-injekció néven ismert kibertámadás során. Mivel ez bármely SQL-alapú adatbázist használó webalkalmazásnál vagy webhelynél alkalmazható, ez az egyik leggyakoribb és legveszélyesebb támadási típus.

Példa SQL-támadásra

Az ilyen típusú kibertámadások áldozatai között található a Sony Pictures, a Target, a LinkedIn és az Epic Games. A 2018-as Cisco-ügy az egyik legismertebb támadás. Az SQL-befecskendezés sebezhetőségét a Cisco Prime License Managerben találták meg.

A támadók shell hozzáférést szereztek azokhoz a rendszerekhez, ahol a licenckezelés volt telepítve. De ne aggódjon! Azóta a Cisco kijavította a problémát.

Bár ez a hiba már elég régi ahhoz, hogy alkoholt fogyaszthasson, még mindig nem tudjuk véglegesen megszüntetni. Ez az egyik legrégebbi kiberbiztonsági fenyegetésnek számít, és még mindig ugyanannyi problémát okoz.

3. A rosszindulatú szoftverek terjedése

Minden szórakoztató és játékos, amíg nem tölt le rosszindulatú szoftvert, és nem segít a hackereknek megszerezni az összes személyes adatát. A rosszindulatú szoftverek minden olyan fájlt vagy programot összefoglalnak, amelyek kárt okoznak, és ide tartoznak a férgek, trójai programok, vírusok és zsarolóprogramok.

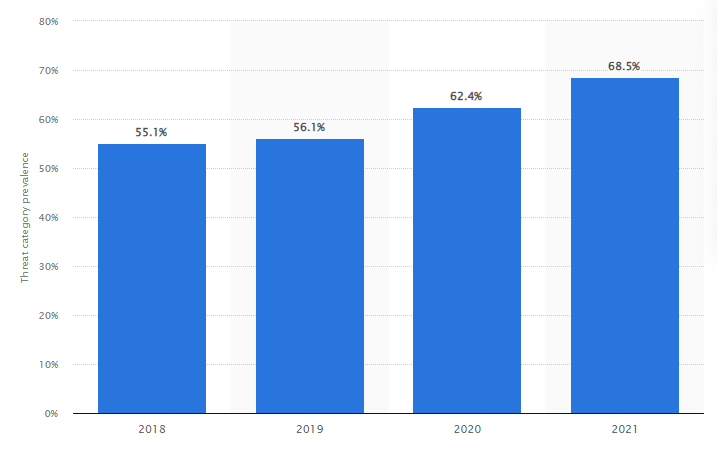

2021-re a vállalatok 68,5%-a tapasztalt rosszindulatú szoftverek támadásait. A jelentések szerint a növekedés a COVID-19 járvány terjedésével magyarázható.

Ezenkívül a bűnözők elmozdultak a nagyszabású automatizált ransomware-kampányoktól a jól megalapozott vállalkozások ellen irányuló, célzottabb zsarolások felé. Ez a változás miatt a ransomware jövedelmezőbbé vált, és végül felkeltette a bűnözői bandák figyelmét.

Ennek az új zsarolási technikának a növekvő használata súlyosbította a ransomware-járványt.

Példa egy rosszindulatú szoftver támadásra

Az egyik leghíresebb támadás a WannaCry ransomware támadás volt, amely egy nap alatt több mint 230 000 számítógépet fertőzött meg, és 4 milliárd dollár veszteséget okozott.

4. Kifinomult adathalász technikák

A phishing egy olyan társadalmi manipulációs módszer, amelynek során a támadó hamis üzenetet küld, hogy rávegye az áldozatot személyes adatainak kiadására vagy káros szoftver telepítésére az áldozat infrastruktúrájára.

Példa egy adathalász technikára

Az Ubiquiti Networks sajnos 2015-ben egy adathalász támadás áldozatává vált, amely 46,7 millió dollárba került a vállalkozásnak. A támadó felhatalmazta a vállalat főkönyvelőjét, hogy egy sor átutalást hajtson végre egy titkos akvizíció lezárása érdekében.

A hacker a vállalat vezérigazgatójának és ügyvédjének adta ki magát. A vállalat 17 nap alatt 14 átutalást hajtott végre lengyel, magyar, kínai és orosz számlákra.

Az Ubiquiti először akkor lett tudatában a problémának, amikor az FBI figyelmeztette, hogy hongkongi bankszámlája csalás célpontjává válhatott. Ez lehetővé tette a vállalkozás számára, hogy minden közelgő átutalást leállítson, és minden tőle telhetőt megtegyen annak érdekében, hogy visszaszerezze a 46,7 millió dollárból, a vállalat készpénzének körülbelül 10%-át, amelyet elloptak.

5. Gyakori szolgáltatásmegtagadási támadások

Ez a típusú kibertámadás a hálózat leállását okozhatja, és a felhasználók számára hozzáférhetetlenné teheti azt. A hackereknek lehetnek politikai vagy társadalmi céljaik, például kampányt indíthatnak egy olyan vállalat ellen, amelynek tevékenysége nem tetszik nekik.

Néha a hackerek csak szórakozásból használnak DDoS-támadásokat, hogy dicsekedhessenek a rendszer leállításához kifejlesztett legújabb technikáikkal.

Példa egy szolgáltatásmegtagadási támadásra

2020 februárjában az Amazon Web Services hatalmas DDoS-támadás célpontja lett. Ez volt a legkomolyabb DDoS-támadás a közelmúltban, amely egy Connectionless Lightweight Directory Access Protocol (CLDAP) reflexió nevű módszert alkalmazott egy névtelen AWS-ügyfél ellen.

Ezzel a technikával, amely sebezhető harmadik fél CLDAP-kiszolgálókon alapul, az áldozat IP-címére továbbított adatmennyiség 56-70-szeresére nő. A támadás három nap alatt elképesztő 2,3 gigabájt/másodperces csúcsot ért el.

10 módszer a kiberbiztonsági fenyegetések kezelésére

A hackerek egyre kreatívabbak, és egyre nagyobb gondot okoznak nekünk.

Hogy segítsünk Önnek ezekkel a fenyegetésekkel szemben, íme tíz módszer, amellyel megvédheti és óvhatja vállalkozását a potenciális kiberbiztonsági fenyegetésektől.

1. Válasszon biztonságos projektmenedzsment eszközt és felhőalapú tárolási szolgáltatást

A projektmenedzsment eszközök manapság elengedhetetlenek, különösen a projekt előrehaladásának nyomon követése és a csapat kommunikációjának javítása szempontjából. Azonban nem minden ma elérhető munkaeszköz biztonságos.

Amikor biztonságosról beszélünk, olyan platformot értünk, amely megfelelő engedélyezési intézkedésekkel rendelkezik az információszivárgás minimalizálása érdekében.

A ClickUp az egyik legbiztonságosabb együttműködési eszköz, amely ma elérhető. Biztonságos környezetet biztosít, miközben figyelembe veszi az alkalmazás teljesítményét és az általános felhasználói élményt is.

Valójában folyamatosan teljesíti a SOC 2, ISO 27001, ISO 27017 és ISO 27018 tanúsítványok követelményeit. Ezek az ISO tanúsítványok bizonyítják a ClickUp elkötelezettségét az ügyféladatok védelme iránt, valamint felkészültségét arra, hogy világszerte minden méretű ügyfelet támogatni tudjon.

Vessen egy pillantást a biztonsági funkcióira:

- A kétfaktoros hitelesítés védi a munkaterületét a jogosulatlan hozzáférésektől.

- A ClickUp online alkalmazásokon zajló összes beszélgetés 256 bites SSL titkosítással védett.

- Egyedi jogosultságok, amelyekkel minden csapattag saját jogosultságokat kap, így csak a számára szükséges információkat láthatja.

- A terek, mappák és listák adatvédelmi beállításainak segítségével szabályozhatja, hogy ki mit láthat, és ki kerülhet fel a munkaterületére.

Szüksége van továbbá egy felhőszolgáltatásra is, ahol fontos adatait egy rendkívül biztonságos, központi helyen tárolhatja, amelyet kiberbiztonsági csapata figyelemmel kísérhet.

Az Internxt egy decentralizált felhőalapú tárolóplatform, amely integrálja a peer-to-peer fájlmegosztást, a blokkláncot és a végpontok közötti titkosítást. Fájljait fragmentált részekben tárolják különböző országok szerverhelyein, így azok még magánjellegűbbek és biztonságosabbak.

Ezek a jellemzői:

- A végpontok közötti titkosított linkek biztonságossá, magánjellegűvé és egyszerűvé teszik a fájlmegosztást.

- Használjon tokeneket a felhőalapú tárolási és felhőalapú számítástechnikai szolgáltatások fizetésére. Az ügyfelek a tokenek felhasználásával kedvezményeket és ingyenes termékeket is szerezhetnek.

- A feltöltött fájlok titkosításra kerülnek az ügyfél oldalon, mielőtt kis darabokra osztanák őket. Csak Ön fér hozzá a titkosítási kulcshoz, amely lehetővé teszi a fragmentált adatok visszakeresését.

Amikor ez a típusú felhőszolgáltatás találkozik egy olyan menedzsment alkalmazással, mint a ClickUp, akkor a projekt biztonsága, de a termelékenység és a csapatmunka is biztosítva van.

Az Internxt és a ClickUp együttesen alkotják az Ön Area 51-ét! ?

2. A projekt kezdetétől fogva vegye figyelembe az információbiztonsági követelményeket

Ha biztosítani szeretné a projekt sikerét, akkor már a kezdetektől fogva törekednie kell az információbiztonsági igények meghatározására, majd gondoskodnia kell a megfelelő folyamatok bevezetéséről.

Ha a biztonsági követelményeket nem kezelik elég korán a projektciklusban, azok jelentősen befolyásolhatják a mérföldköveket és a projekt hatókörét, amikor megjelennek. És higgye el, megjelennek!

Gondoskodjon arról, hogy az információbiztonság folyamatos figyelmet kapjon, és a projekt teljes életciklusa alatt ennek megfelelően kezeljék.

3. Vegyünk fel online biztonságra szakosodott szakembereket

Javítsa projektfolyamatait azáltal, hogy biztonsági szerepköröket ad hozzá a projekthez, és felelősségeket rendel hozzájuk.

A hozzáértő és tapasztalt biztonsági csapat nagy érték. Tanácsot adhatnak arról, hogy a biztonsági követelmények hogyan befolyásolják a projekttervezést és az erőforrásokat, valamint hogy milyen típusú felügyeletre van szükség.

A biztonsági menedzser és a biztonsági elemző jelenleg a két legkeresettebb kiberbiztonsági pozíció.

A biztonsági elemzők feladata a biztonsági rések megakadályozása és a korábbi támadások által okozott károk helyreállítása. A biztonsági vezetők feladata pedig a biztonsági tervek kidolgozása és az érzékeny információk védelmét szolgáló irányelvek bevezetése.

4. Használjon vírusirtó és VPN technológiát

Használjon megbízható virtuális magánhálózatokat (VPN-eket) számítógépei és okostelefonjai védelmére. Ezek megvédik személyazonosságát a kormányzati szervektől és a hackerektől, és elrejtik IP-címét és adatait. A VPN megakadályozza, hogy a hackerek kémkedjenek online tevékenységei után.

Az antivírus szoftver szintén elengedhetetlen. Ez a szoftver egy olyan programcsomag, amelynek célja a szoftvervírusok, például az adware, trójai programok, férgek stb. felismerése és megelőzése.

Ezekkel a két védelmi intézkedéssel az adatlopók sokkal kevésbé fogják érdekesnek találni Önt.

Nem állítom, hogy ez minden kártól és veszélytől megvéd, de biztosan segít.

A VPN nyomon követhetetlen szuperképességekkel ruházza fel Önt. ?

5. Biztosítsa a harmadik felek és a beszállítók hozzáférését

A harmadik fél beszállítók kockázatai három kategóriába sorolhatók: működési, tranzakciós és megfelelési/szabályozási.

Íme néhány módszer, amellyel megvédheti vállalatát a harmadik felek által jelentett veszélyektől és kockázatoktól:

- Szánjon egy kis időt arra, hogy utánajárjon egy harmadik fél szállítónak. Ezzel megelőzheti, hogy vállalkozása a jövőben kockázatokat vállaljon.

- Tartson nyilvántartást minden olyan helyzetről, amely hatással lehet beszállítóira.

- A harmadik fél szerződők felügyeletének ki kell terjednie az adatok nyilvánosságra kerülésének problémáira is. Egy szervezet adatai nyilvánosságra kerülhetnek a rosszul konfigurált eszközök és a célzott kampányok miatt.

6. Válasszon megbízható forrásokat

Az ismert és megbízható forrásokhoz való ragaszkodás az egyik módja a kiberfenyegetések kezelésének. Ez azt jelenti, hogy megbízható szolgáltatás- és termék-szolgáltatókkal kell kapcsolatba lépni, és csak megbízható fizetési módokat és weboldalakat kell használni.

Ne feledje, hogy ha valami túl jónak tűnik ahhoz, hogy igaz legyen, akkor valószínűleg az is, és ha valami nem tűnik teljesen rendben lévőnek, akkor valószínűleg az is. ?

Számos módszer létezik, amellyel ellenőrizheti, hogy egy forrás megbízható-e vagy sem.

- Domain név: Nézze meg a weboldal domain nevének után álló három betűt, például „. edu”, „. gov”, „. org” és „. com”. A . edu és . gov végű weboldalak általában megbízhatóak.

- Forrás: Van-e szerzői lista a cikkhez vagy tanulmányhoz? Ha igen, hivatkozásokat vagy linkeket adnak-e megbízható forrásokhoz, vagy egyszerűen csak saját gondolataikat ismertetik, anélkül, hogy azokat bizonyítékokkal alátámasztanák? Van-e elérhető önéletrajzuk?

- További információk: Próbáljon meg más megbízható webhelyeket is felhasználni az információk integritásának és valódiságának ellenőrzéséhez. Ha olyan megbízható webhelyet talál, amely ellentmond az elsődleges forrásának, további kutatásra lehet szükség.

7. Válasszon megbízható forrásokat

Vannak olyan adatbiztonsági fenyegetések is, amelyek nem csak online kibertámadások formájában jelentkeznek, hanem számítógépről számítógépre is átterjednek. Ezek nyomon követhetik a laptopját, és anélkül törhetnek be, hogy Ön tudna róla. Ezek a férgek és trójai programok mindenhol ott hagyják a nyomukat.

A tűzfal telepítése elengedhetetlen az adatok biztonsága szempontjából. A tűzfal az internetes forgalom ellenőrzésével védi a hálózatát. Megvédi a számítógépét vagy hálózatát a hackerektől vagy a felesleges hálózati forgalomtól, és biztonsági kerítést hoz létre a számítógépe vagy hálózata körül, hogy blokkolja a potenciálisan veszélyes bejövő adatokat.

Ezenkívül ez a rendszer képes kiszűrni a rosszindulatú kimenő forgalmat. Ezáltal a tűzfalak csökkentik annak esélyét, hogy a tűzfal által védett eszközök csatlakozzanak egy botnethez – egy támadók által irányított, internethez csatlakozó eszközök nagy gyűjteményéhez.

Ötféle tűzfal létezik: csomagszűrő tűzfal, áramköri szintű átjáró, alkalmazás szintű átjáró, állapotfigyelő tűzfal és új generációs tűzfal – a kiberbiztonság szempontjából a legjobb az alkalmazás szintű tűzfal. Ez korlátozhatja a veszélyes webhelyekhez való hozzáférést és megakadályozhatja az érzékeny adatok kiszivárgását.

8. Vezessen be kiberbiztonsági tesztelést

Fontolóra kell vennie a kiberbiztonsági tesztelés bevezetését és az IT-rendszerek és az internet közötti minden kapcsolat alapos ellenőrzését. A gyenge pontok tesztelése nélkül bárki hozzáférhet egy adatbázishoz vagy hálózati infrastruktúrához, és elegendő idővel komoly károkat okozhat.

A projektmenedzsment fázisában érdemes tesztelni az alkalmazottak viselkedését és az általános eljárásokat is. Vizsgálja meg, hogyan adnak engedélyeket az üzleti eszközökhöz, és dolgozzon ki szabályokat a bizalmas adatok lehető legbiztonságosabb védelmére.

9. Vezessen be jelszókezelést és többfaktoros hitelesítést

A feltört jelszó lehetővé teszi a hackereknek vagy a kiberbűnözőknek, hogy bejussanak a rendszerbe és ellopják az adatokat.

A jelszavak legalább tíz karakterrel nehezebben kitalálhatók; keverje össze őket számokkal, szimbólumokkal vagy nagy- és kisbetűkkel, és máris megvan a jelszava.

Ne felejtse el mindig ellenőrizni jelszavai biztonságosságát, mielőtt használná őket!

Ezenkívül engedélyezze a többfaktoros hitelesítést. Bár a többfaktoros hitelesítésnek mindig normálisnak kell lennie, ez különösen fontos, ha harmadik fél partnere távolról dolgozik, és ismeretlen eszközökkel fér hozzá a hálózathoz.

A hitelesítő adatok ellopásának csökkentése érdekében a hitelesítő adatoknak minden egyes felhasználó számára egyediaknak kell lenniük. A hitelesítő adatokat nem szabad átadni egy korábbi munkatárs helyettesének. SMS vagy e-mail helyett fontolja meg egy második vagy harmadik tényező használatát, amelyet a vállalata kezelni tud, például rádiófrekvenciás azonosító (RFID) kártyák vagy biometrikus adatok. Amikor üzleti kapcsolata véget ér, mindig zárja be a fiókot.

10. Frissítse rendszeresen a szoftvereket

A szoftverek rendszeres frissítése segít megvédeni a biztonsági réseket, javítja a teljesítményt, és hozzáférést biztosít a legújabb funkciókhoz és hibajavításokhoz.

A potenciális fenyegetések rendszeres ellenőrzése szintén elengedhetetlen a rendszerén előforduló rosszindulatú tevékenységek vagy gyanús viselkedés azonosítása érdekében. Fontos, hogy szoftvereit naprakészen tartsa, hogy csökkentsék a rosszindulatú támadások áldozatává válás kockázatát.

Kapcsolódó: Kockázatkezelési sablonok

Fokozza online biztonságát biztonságos eszközökkel

A kiberfenyegetések és az online sebezhetőségek elleni küzdelemhez elengedhetetlen egy olyan projektmenedzsment eszköz kiválasztása, amely bizonyítottan biztonságos. Ha nem bízik a jelenlegi munkaeszközében, akkor itt az ideje a változásnak. Építsen be erős kiberbiztonságot és biztonságos digitális tárolást következő projektjének minden aspektusába – a ClickUp és az Internxt segíthet ebben ? ?

Vendégíró:

Mia Naumoska az Internxt marketingigazgatója, amely a legjobb adatvédelmi és biztonsági megoldásokon alapuló, nulla tudású felhőalapú tárolási szolgáltatás.