Wiz có cung cấp khả năng hiển thị mạnh mẽ nhưng thiếu sót trong việc khắc phục sự cố thời gian thực, giám sát cấp độ máy chủ hoặc phân tích lưu lượng mạng?

Không phải ngẫu nhiên mà bạn là người duy nhất nhận ra những lỗ hổng này.

Khi môi trường đám mây ngày càng phức tạp, các nhóm bảo mật cần các công cụ có khả năng phát hiện rủi ro và hỗ trợ giảm thiểu chúng.

Bài viết này phân tích một số đối thủ cạnh tranh hàng đầu của Wiz giúp bổ sung những tính năng còn thiếu. Hãy theo dõi đến cuối bài để xem ClickUp (đúng vậy, nền tảng năng suất!) hỗ trợ hợp tác bảo mật đám mây hiệu quả như thế nào. 🔐

Những yếu tố cần xem xét khi lựa chọn đối thủ cạnh tranh của Wiz?

Khi tìm kiếm các giải pháp thay thế hàng đầu cho Wiz, hãy bắt đầu bằng việc xác định các lỗ hổng cụ thể trong quản lý dự án bảo mật của bạn. Giải pháp phù hợp sẽ trực tiếp giải quyết những lỗ hổng đó và củng cố chiến lược bảo mật tổng thể của bạn. Dưới đây là một số tính năng cần lưu ý:

- Theo dõi hệ thống dựa trên agent: Tìm kiếm các đối thủ cạnh tranh của Wiz triển khai các agent nhẹ để thu thập hoạt động của quá trình, tệp tin và registry, giúp phân tích pháp y chi tiết hơn

- *quy trình khắc phục tự động hóa: Ưu tiên các nền tảng tích hợp với hệ thống vé và tự động áp dụng các bản sửa lỗi hoặc cập nhật chính sách

- *phân tích lưu lượng mạng: Chọn các công cụ tích hợp kiểm tra lưu lượng liên tục và phát hiện bất thường trên các đám mây riêng tư (VPC)

- Lừa đảo và bẫy mật: Đánh giá các giải pháp có khả năng triển khai bẫy mật tích hợp để bắt giữ kẻ tấn công và phát hiện chuyển động ngang

- *quét SBOM và chuỗi cung ứng nâng cao: Xem xét các nhà cung cấp có khả năng lập bản đồ đầy đủ danh sách thành phần phần mềm (SBOM) và phát hiện các lỗ hổng bảo mật ở cấp độ nguồn

- *bảng điều khiển và báo cáo tùy chỉnh: Tìm kiếm các giải pháp thay thế cho mục tiêu Wiz với các tiện ích kéo và thả, chỉ số tùy chỉnh và báo cáo nhãn trắng

- hỗ trợ môi trường tại chỗ và hệ thống cũ: *Chọn nhà cung cấp có cả agent đám mây và agent tại chỗ để đảm bảo phạm vi bảo vệ đồng nhất trong môi trường hybrid hoặc hệ thống cũ

🧠 Thú vị: Năm 2013, AWS ký hợp đồng trị giá $600 triệu với CIA, cài đặt cho việc áp dụng đám mây bảo mật trong lĩnh vực công. Đây là bước khởi đầu cho hệ sinh thái GovCloud đang phát triển mạnh mẽ hiện nay.

Các đối thủ cạnh tranh của Wiz trong nháy mắt

Dưới đây là bảng so sánh tất cả các đối thủ cạnh tranh và giải pháp thay thế của Wiz. 📊

| Công cụ | Phù hợp nhất cho | Tính năng nổi bật | Giá cả* |

| Palo Alto Prisma Đám Mây | Bảo mật đám mây toàn diện và DevSecOps cho các tổ chức từ quy mô vừa đến doanh nghiệp lớn | Quản lý tư thế bảo mật đám mây (CSPM), Bảo vệ khối lượng công việc đám mây (CWPP), Quản lý quyền truy cập hạ tầng đám mây (CIEM), Ưu tiên rủi ro dựa trên trí tuệ nhân tạo (AI) | Giá cả tùy chỉnh |

| Lacework | Phát hiện bất thường hành vi bằng công nghệ polygraph và khả năng giám sát toàn diện cho các tổ chức từ quy mô vừa đến doanh nghiệp lớn | Phát hiện bất thường dựa trên hành vi, ưu tiên rủi ro, kiểm tra tuân thủ tự động hóa | Giá cả tùy chỉnh |

| Orca Bảo Mật | Quản lý lỗ hổng bảo mật không cần cài đặt agent cho các kinh doanh vừa và nhỏ có môi trường đa đám mây | Ưu tiên dựa trên ngữ cảnh, trực quan hóa đường dẫn tấn công, công nghệ SideScanning | Giá cả tùy chỉnh |

| Tenable | Quản lý lỗ hổng bảo mật toàn diện trên cả môi trường đám mây và tại chỗ cho Enterprise | CSPM, quét lỗ hổng bảo mật thống nhất, bảo mật Infrastructure as Code (IaC) | Giá cả tùy chỉnh |

| Phần mềm Aqua Bảo mật | Bảo mật toàn diện cho toàn bộ vòng đời ứng dụng đám mây, dành cho các nhóm IT và DevOps kích thước nhỏ đến trung bình có nhu cầu bảo mật container | Bảo vệ môi trường chạy container và Kubernetes, bảo vệ các khối lượng công việc không máy chủ, tích hợp với quy trình CI/CD | Giá cả tùy chỉnh |

| Microsoft Defender for Đám Mây | Quản lý bảo mật cho các doanh nghiệp vừa và nhỏ trên môi trường đám mây dựa trên Microsoft | Giải pháp CSPM và CWP tích hợp sẵn, cảnh báo tập trung, tiêu chuẩn tuân thủ và báo cáo tích hợp, tích hợp với Azure | Giá cả tùy chỉnh |

| Qualys | Quét bảo mật dựa trên agent và không cần agent cho Enterprise và các nhóm phát triển lớn | Bảo vệ tài sản hybrid (đám mây + hệ thống cũ), báo cáo tập trung, CSPM cho môi trường đa đám mây | Giá cả tùy chỉnh |

| Check Point | Quản lý bảo mật và trạng thái bảo mật tích hợp cho các doanh nghiệp vừa và Enterprise | CSPM, phòng ngừa mối đe dọa bản địa đám mây, bảo mật serverless, hỗ trợ API của bên thứ ba | Giá cả tùy chỉnh |

| Sysdig | Hoạt động DevSecOps tập trung vào Kubernetes cho các doanh nghiệp vừa và nhỏ | Phân tích sự cố với eBPF, phát hiện mối đe dọa theo thời gian thực, ưu tiên lỗ hổng bảo mật | Giá cả tùy chỉnh |

| Snyk | Bảo mật tập trung vào phát triển cho mã nguồn, container và IaC dành cho các nhóm phát triển lớn và doanh nghiệp | Bảo mật dịch chuyển sang trái, quy trình làm việc ưu tiên nhà phát triển, tích hợp CI/CD, | Kế hoạch miễn phí có sẵn; Kế hoạch trả phí bắt đầu từ $25/tháng |

10 đối thủ cạnh tranh và giải pháp thay thế tốt nhất cho Wiz

Hãy cùng tìm hiểu sâu hơn về các đối thủ cạnh tranh hàng đầu của Wiz. 👇

Cách chúng tôi đánh giá phần mềm tại ClickUp

Nhóm biên tập của chúng tôi tuân thủ quy trình minh bạch, dựa trên nghiên cứu và không thiên vị nhà cung cấp, vì vậy bạn có thể tin tưởng rằng các đề xuất của chúng tôi dựa trên giá trị thực của sản phẩm.

Dưới đây là hướng dẫn chi tiết về cách chúng tôi đánh giá phần mềm tại ClickUp.

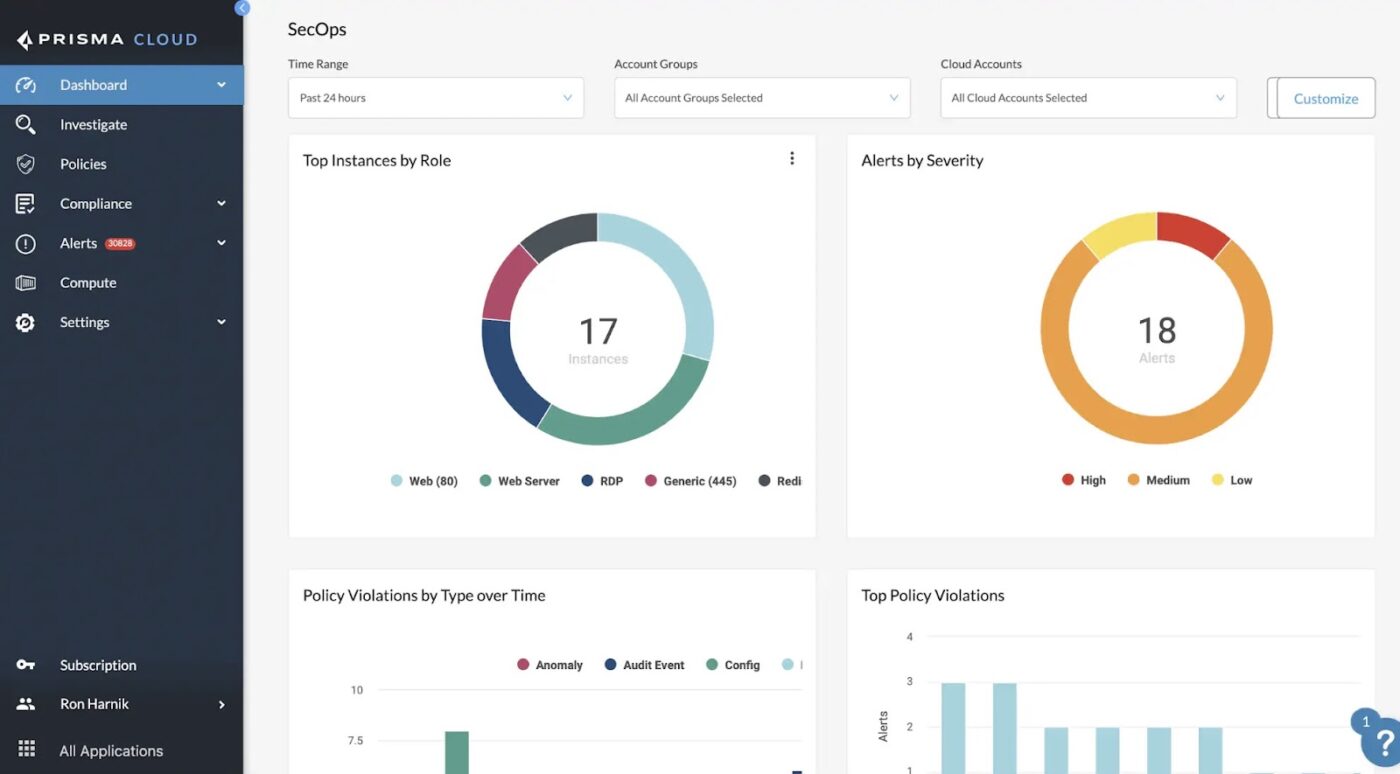

1. Palo Alto Prisma Cloud (Tốt nhất cho bảo mật đám mây end-to-end và tích hợp DevSecOps)

Prisma Cloud của Palo Alto Networks là một nền tảng bảo vệ ứng dụng đám mây bản địa (CNAPP) toàn diện, được thiết kế để bảo vệ ứng dụng trong suốt vòng đời của chúng, từ mã đến đám mây.

Sử dụng kết hợp trí tuệ nhân tạo (AI), phân tích nâng cao và Precision AI, hệ thống liên tục quét hạ tầng, mã ứng dụng và khối lượng công việc để phát hiện các cấu hình sai, vi phạm chính sách và các mối đe dọa đang hoạt động.

Nó cũng tích hợp với hệ sinh thái bảo mật rộng lớn của Palo Alto, bao gồm Cortex XDR và WildFire, giúp việc xây dựng chiến lược bảo mật thống nhất trở nên dễ dàng hơn.

Các tính năng nổi bật của Palo Alto Prisma Đám mây

- Bảo vệ hạ tầng mạng trên nhiều nhà cung cấp bằng cách sử dụng Quản lý tư thế bảo mật đám mây (CSPM) để phát hiện các cấu hình sai, sự thay đổi không mong muốn và vi phạm chính sách

- Bảo vệ khối lượng công việc và container với giải pháp bảo vệ khối lượng công việc đám mây (CWP), bao gồm quét không cần cài đặt cho máy ảo (VM), môi trường serverless và Kubernetes

- Tăng cường bảo mật cho các đường ống CI/CD thông qua bảo mật mã nguồn tích hợp, quét IaC, phân tích thành phần phần mềm và phát hiện thông tin bí mật trước khi chạy

- Nắm bắt hiển thị chi tiết và kiểm soát tài sản trong môi trường đa đám mây và hybrid

Giới hạn của Palo Alto Prisma Đám mây

- Quá trình thiết lập ban đầu phức tạp và tốn nhiều thời gian, đặc biệt là khi không có kinh nghiệm trước đây với các công cụ của Palo Alto

- Thiếu sót trong tài liệu, đặc biệt là đối với các trường hợp sử dụng nâng cao và ví dụ triển khai thực tế

Giá dịch vụ Palo Alto Prisma đám mây

- Giá cả tùy chỉnh

Đánh giá và nhận xét về Palo Alto Prisma đám mây

- G2: 4.4/5 (390+ đánh giá)

- Capterra: Không đủ đánh giá

Người dùng thực tế đánh giá thế nào về Palo Alto Prisma đám mây?

Dưới đây là đánh giá của G2 về đối thủ cạnh tranh của Wiz:

Điều tôi thích nhất ở Prisma Access là khả năng của nó trong việc cung cấp bảo mật nhất quán, được cung cấp qua đám mây cho tất cả người dùng, bất kể địa điểm. Tích hợp với các công cụ khác của Palo Alto Networks như Cortex và Panorama giúp quản lý và theo dõi tình trạng bảo mật từ một bảng điều khiển trung tâm trở nên dễ dàng hơn.

Điều tôi thích nhất ở Prisma Access là khả năng cung cấp bảo mật nhất quán, được cung cấp qua đám mây cho tất cả người dùng, bất kể địa điểm. Tích hợp với các công cụ khác của Palo Alto Networks như Cortex và Panorama giúp quản lý và theo dõi tình trạng bảo mật từ một bảng điều khiển trung tâm trở nên dễ dàng hơn.

🔍 Bạn có biết? Vào đầu những năm 1990, hầu hết các trang web đều sử dụng giao thức HTTP. Phải đến năm 1994, Netscape mới giới thiệu HTTPS để mã hóa lưu lượng truy cập trình duyệt, đánh dấu những cuộc hội thoại đầu tiên về bảo mật web.

2. Lacework (Phù hợp nhất cho môi trường đám mây có yêu cầu tuân thủ)

Lacework FortiCNAPP giúp các nhóm kết nối các tín hiệu rủi ro đám mây với phát hiện mối đe dọa theo thời gian thực, dù là phân tích các cấu hình sai hay xác định cách lưu trữ thông tin khách hàng một cách bảo mật. Nó tạo ra một chế độ xem liền mạch về các lỗ hổng, cấu hình sai và mối đe dọa đang hoạt động trên toàn bộ môi trường đám mây của bạn.

Với hỗ trợ tích hợp sẵn trên AWS, Azure và Google đám mây, nền tảng này liên tục phân tích hoạt động để phát hiện sớm các dấu hiệu của ransomware, cryptojacking và thông tin đăng nhập bị xâm phạm.

Các tính năng nổi bật của Lacework

- Phát hiện sớm các cuộc tấn công zero-day với nền tảng dữ liệu Polygraph® Polygraph® Data Platform, giúp phát hiện các hành vi bất thường và mô hình đe dọa

- Phát hiện rủi ro về danh tính với CIEM, công cụ đánh giá quyền truy cập và cảnh báo các vai trò có quyền truy cập quá mức trên các nền tảng đám mây

- Tối ưu hóa quá trình khắc phục sự cố với các phân tích tự động hóa về cấu hình sai, lỗ hổng bảo mật và vi phạm chính sách

- Chuyển sang phương pháp "Shift Left" với bảo mật IaC tích hợp, SAST và phân tích thành phần phần mềm (SCA) để phát hiện vấn đề trước khi triển khai

- Tự động hóa kiểm tra tuân thủ và báo cáo cho các tiêu chuẩn ngành khác nhau

Giới hạn của Lacework

- Thiếu khả năng theo dõi khắc phục sự cố theo thời gian thực; các vấn đề đã đóng mất hơn 24 giờ để biến mất

- Người dùng cho rằng việc cấu hình cảnh báo khá phức tạp và mong muốn tích hợp tốt hơn với Slack, Datadog, các công cụ SIEM và nền tảng quản lý vé

Giá cả của Lacework

- Giá cả tùy chỉnh

Đánh giá và nhận xét về Lacework

- G2: 4.4/5 (380+ đánh giá)

- Capterra: Không đủ đánh giá

📮 ClickUp Insight: 74% nhân viên sử dụng hai hoặc nhiều công cụ chỉ để tìm kiếm thông tin cần thiết—bằng cách chuyển đổi giữa email, trò chuyện, ghi chú, công cụ quản lý dự án và tài liệu. Việc chuyển đổi ngữ cảnh liên tục này làm mất thời gian và giảm năng suất làm việc. Với vai trò là ứng dụng tất cả trong một cho công việc, ClickUp tích hợp tất cả công việc của bạn — email, trò chuyện, tài liệu, nhiệm vụ ClickUp và ghi chú — vào một không gian làm việc duy nhất, có thể tìm kiếm, giúp mọi thứ luôn ở đúng nơi bạn cần.

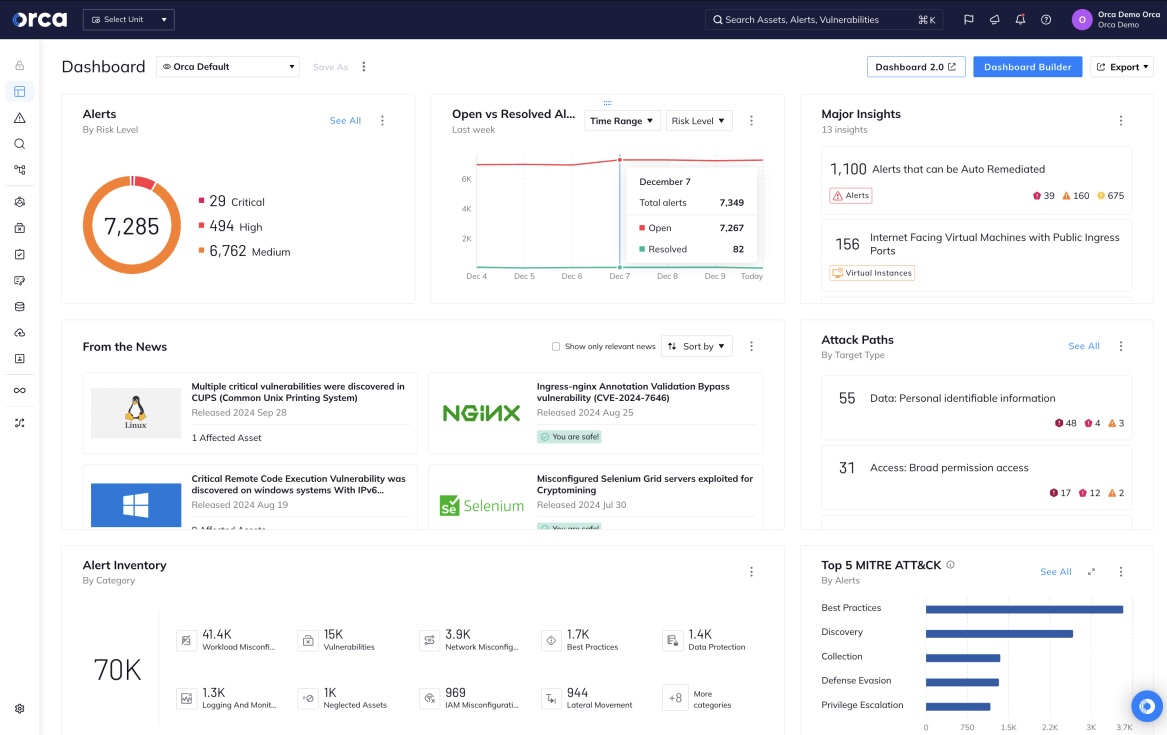

3. Orca Bảo Mật (Phù hợp nhất cho triển khai nhanh chóng trên môi trường đa đám mây)

Orca Bảo Mật cung cấp cho nhóm khả năng hiển thị chi tiết mọi lớp của môi trường đám mây mà không cần cài đặt các trình theo dõi. Nó tự động liên kết các rủi ro như cấu hình sai, API bị lộ, vấn đề về danh tính và lỗ hổng bảo mật để phát hiện các mối đe dọa nghiêm trọng nhất.

Công cụ này kết hợp dữ liệu theo thời gian thực, giao tiếp chuyên nghiệp, ưu tiên rủi ro nâng cao và hỗ trợ tuân thủ rộng rãi vào một giao diện duy nhất.

Tập trung vào 'các kết hợp độc hại', giải pháp này giúp các nhóm ưu tiên 1% cảnh báo thực sự quan trọng, loại bỏ những thông báo không cần thiết thường gặp trong các công cụ bảo mật đám mây.

Các tính năng bảo mật nổi bật của Orca

- Triển khai quét không cần cài đặt agent với SideScanning™ để có hiển thị tức thì về khối lượng công việc, rủi ro và cấu hình

- Kích hoạt Orca Sensor để bảo vệ thời gian thực, cho phép phát hiện và điều tra theo thời gian thực bằng cách sử dụng khả năng quan sát nhẹ nhàng ở cấp độ kernel

- Áp dụng tuân thủ quy định trên quy mô lớn với hơn 100 khung quy định sẵn trong Box, bao gồm CIS Benchmarks, PCI DSS, HIPAA và SOC 2

- Giảm thiểu chi phí vận hành và tác động đến hiệu suất trong môi trường sản xuất

Giới hạn của Orca Bảo mật

- Quét không cần cài đặt (agentless scanning) có thể bỏ sót các thông tin chi tiết về quá trình chạy so với các đối thủ cạnh tranh của Wiz sử dụng công nghệ dựa

- Thiếu khả năng chuyển đổi sang giai đoạn sớm (shift-left) mạnh mẽ. Không có tích hợp IDE/CLI nào được biết đến cho quy trình làm việc của nhà phát triển

Giá cả của Orca Bảo mật

- Giá cả tùy chỉnh

Đánh giá và nhận xét về Orca Bảo mật

- G2: 4.6/5 (200+ đánh giá)

- Capterra: 4.8/5 (50+ đánh giá)

Người dùng thực tế đánh giá thế nào về Orca Bảo mật?

Một người dùng đã chia sẻ đánh giá này trên Capterra:

Orca là giải pháp không cần cài đặt agent cho VMS. Điều này có nghĩa là không có ảnh hưởng đến người dùng hoặc giảm hiệu suất. Nhóm vận hành của bạn không cần quản lý việc triển khai agent, cũng không cần quản lý cập nhật hoặc thời gian ngừng hoạt động. […] Sản phẩm này còn khá mới và nhiều tính năng nâng cấp đang được công việc phát triển.

Orca là giải pháp không cần cài đặt agent cho VMS. Điều này có nghĩa là không có ảnh hưởng đến người dùng hoặc giảm hiệu suất. Nhóm vận hành của bạn không cần quản lý việc triển khai agent, cũng không cần quản lý cập nhật hoặc thời gian ngừng hoạt động. […] Sản phẩm này còn khá mới và nhiều tính năng nâng cấp đang được công việc phát triển.

🧠 Thú vị: Khái niệm 'zero trust' được đề xuất bởi nhà phân tích John Kindervag của Forrester, người cho rằng các tổ chức không nên tin tưởng bất kỳ mạng nào theo mặc định. Ý tưởng này đã mất hơn một thập kỷ (và một số vụ vi phạm nghiêm trọng) để trở nên phổ biến.

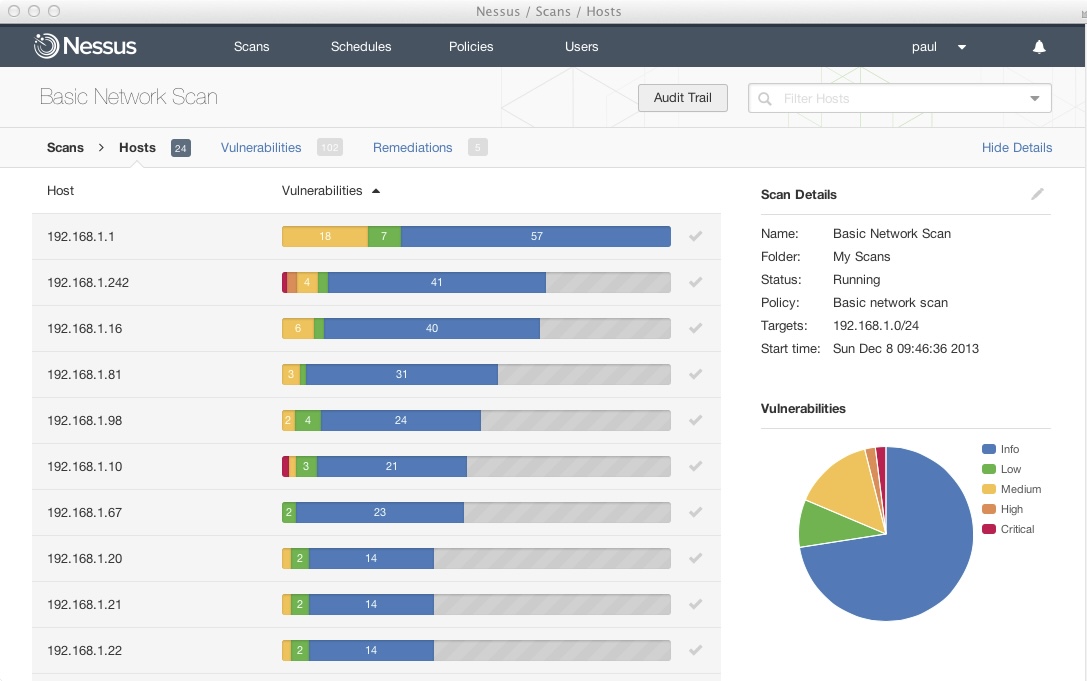

4. Tenable (Tốt nhất cho quét lỗ hổng bảo mật thống nhất)

Tenable cung cấp một phương pháp tiếp cận toàn diện để bảo mật môi trường hybrid và đa đám mây thông qua nền tảng quản lý rủi ro hàng đầu của mình, Tenable One. Thay vì xem các lỗ hổng bảo mật, cấu hình sai và vấn đề về danh tính là các vấn đề riêng lẻ, Tenable kết nối các yếu tố này để cung cấp chế độ xem ưu tiên về rủi ro trên toàn bộ bề mặt tấn công của bạn.

Nó hỗ trợ các giải pháp được FedRAMP chứng nhận, khiến nó trở thành lựa chọn đáng tin cậy cho các môi trường chính phủ và có quy định nghiêm ngặt. Công cụ này còn có các tính năng như truy cập theo yêu cầu (JIT), vá lỗi tự động và phân tích đa lớp dựa trên trí tuệ nhân tạo (AI).

Các tính năng nổi bật của Tenable

- Đã đóng khoảng trống nhận dạng ID với Tenable Identity Exposure, phát hiện các cấu hình sai và quyền truy cập rủi ro trên Active Directory và Entra ID

- Tăng tốc quá trình khắc phục sự cố thông qua Tenable Patch Management, giải pháp tự động khớp các lỗ hổng bảo mật với bản vá phù hợp và thực thi vá lỗi tự động

- Áp dụng nguyên tắc quyền truy cập tối thiểu bằng cách sử dụng Tenable CIEM và JIT access để hạn chế quyền truy cập đám mây không cần thiết

- Tích hợp các kiểm tra bảo mật một cách liền mạch vào chu trình DevOps

Giới hạn của Tenable

- Không có cách tích hợp sẵn để tự động xóa kết quả quét lịch sử, điều này chiếm dụng không gian đĩa

- Mặc dù mạnh về quản lý lỗ hổng và trạng thái bảo mật, các tính năng bảo vệ thời gian thực của nó có thể chưa phát triển bằng so với các nhà cung cấp CNAPP chuyên biệt

- Nó thỉnh thoảng phát hiện các vấn đề không quan trọng, làm tăng khối lượng công việc cho nhóm bảo mật

Giá cả của Tenable

- Giá cả tùy chỉnh

Đánh giá và nhận xét của Tenable

- G2: 4.5/5 (250+ đánh giá)

- Capterra: Không đủ đánh giá

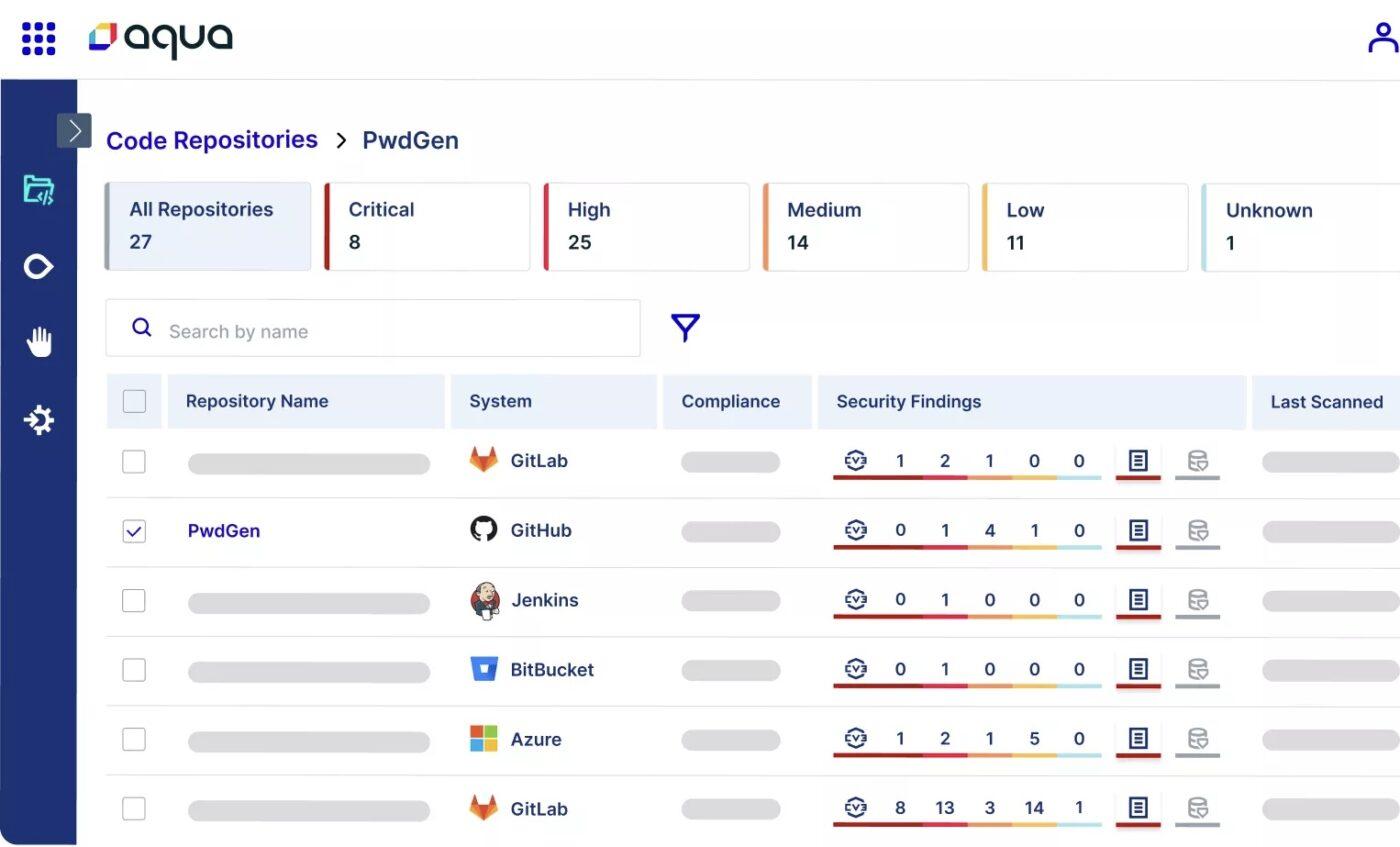

5. Aqua Security Software (Phù hợp nhất cho các nhóm DevOps có nhu cầu bảo mật container)

Aqua Bảo mật giúp bảo mật các ứng dụng hiện đại trong suốt vòng đời của chúng, từ phát triển và triển khai đến giai đoạn chạy. Các tính năng kiểm soát thời gian thực và quét sớm (shift-left scanning) của Aqua Bảo mật cho phép các nhóm bảo mật phát hiện lỗ hổng bảo mật sớm và phản ứng nhanh chóng với các mối đe dọa đang hoạt động mà không làm chậm quá trình phát triển linh hoạt.

Giải pháp thay thế Wiz này kết hợp cả phương pháp không cần cài đặt (agentless) và có cài đặt (agent-based) để mang lại sự linh hoạt trong triển khai và phạm vi bảo vệ. Nó cho phép thống nhất bảo mật mã, hạ tầng và khối lượng công việc trên các môi trường hybrid và đa đám mây.

Các tính năng nổi bật của phần mềm bảo mật Aqua

- Sử dụng Universal Code Scanning để phát hiện lỗ hổng bảo mật, thông tin bí mật, cấu hình sai IaC và phần mềm độc hại trên toàn bộ mã nguồn và kho lưu trữ

- Thiết lập Cổng chấp nhận để áp dụng các chính sách đảm bảo tuân thủ cho các quy trình khác nhau, ngăn chặn các khối lượng công việc không tuân thủ trước khi đưa vào sản xuất

- Áp dụng Chính sách Bảo đảm Kubernetes để thực thi kiểm soát thời gian chạy bằng cách sử dụng Open Policy Agent (OPA) và quy tắc Rego cho quản trị bảo mật

Giới hạn của phần mềm Aqua Bảo mật

- Không hỗ trợ quét một số loại tệp như gói Maven và npm

- Khả năng API giới hạn, đặc biệt là cho các trường hợp sử dụng tìm kiếm hình ảnh và tự động hóa

Giá cả phần mềm bảo mật Aqua

- Giá cả tùy chỉnh

Đánh giá và nhận xét về phần mềm bảo mật Aqua

- G2: 4.2/5 (50+ đánh giá)

- Capterra: Không đủ đánh giá

Người dùng thực tế đánh giá thế nào về phần mềm Aqua Bảo mật?

Dưới đây là một đoạn trích ngắn từ người dùng thực tế:

Điểm mạnh của Wiz bao gồm tính dễ triển khai, giao diện người dùng thân thiện, tích hợp CI/CD, bảng điều khiển hiệu quả và một trong những tính năng khóa đối với chúng tôi là tính năng bảo mật Kubernetes, điều mà nhiều công cụ thương mại khác không có. Tuy nhiên, mô hình cấp phép của Wiz có thể phù hợp với kế hoạch dài hạn của Aquasec, nhưng họ cũng nên xem xét các mô hình giá ngắn hạn hoặc cho khối lượng nhỏ cho khách hàng muốn thử nghiệm bảo mật container trước khi quyết định sử dụng giải pháp đầy đủ trong dài hạn.

Điểm mạnh của Wiz bao gồm tính dễ triển khai, giao diện người dùng thân thiện, các tùy chọn tích hợp CI/CD, bảng điều khiển tốt và một trong những tính năng khóa đối với chúng tôi là tính năng bảo mật Kubernetes, điều mà nhiều công cụ thương mại khác không có. Tuy nhiên, mô hình cấp phép của Wiz có thể phù hợp với kế hoạch dài hạn của Aquasec, nhưng họ cũng nên xem xét các mô hình giá ngắn hạn/lượng thấp cho khách hàng muốn thử nghiệm bảo mật container trước khi quyết định sử dụng giải pháp đầy đủ trong dài hạn.

🧠 Thú vị: Mặc dù khái niệm này đã tồn tại trước đó, nhưng CEO của Google, Eric Schmidt, đã sử dụng cụm từ ‘điện toán đám mây’ tại một hội nghị vào năm 2006. Từ đó, khái niệm này trở nên phổ biến (và các vấn đề về bảo mật cũng theo đó gia tăng).

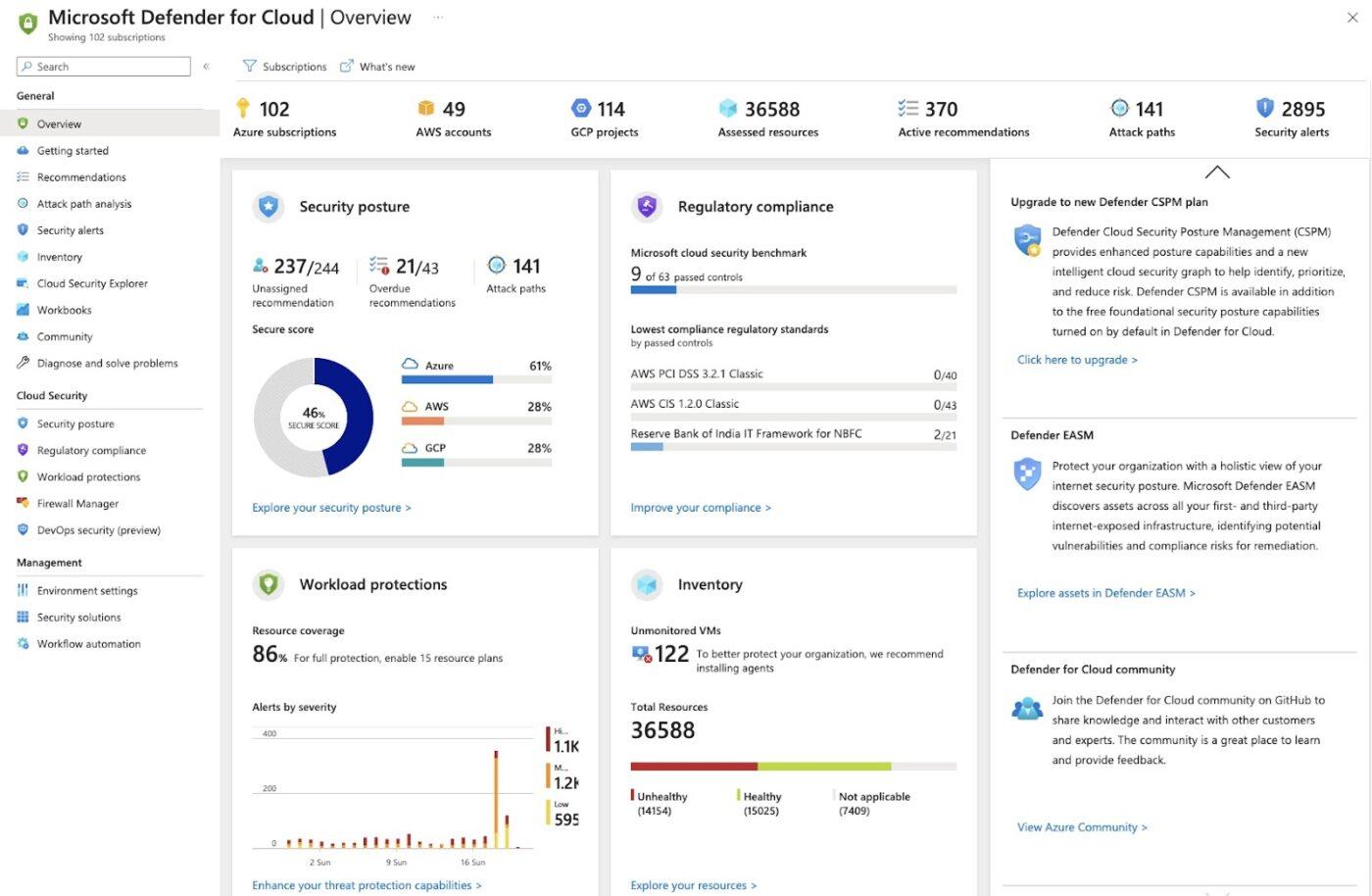

6. Microsoft Defender for Cloud (Phù hợp nhất cho môi trường đám mây dựa trên Microsoft)

Microsoft Defender for Đám mây kết hợp quản lý trạng thái bảo mật, bảo vệ khối lượng công việc và khả năng DevSecOps.

Thông qua Microsoft Defender Extended Detection and Response (XDR), các tổ chức có thể kết nối thông tin từ hạ tầng đám mây với cảnh báo từ các điểm cuối và danh tính người dùng, từ đó xây dựng một bức tranh toàn diện về mối đe dọa.

Tính năng Secure Score cung cấp cho tổ chức một chỉ số rõ ràng để theo dõi và cải thiện tình trạng bảo mật tổng thể theo thời gian. Bạn cũng có thể mô phỏng các đường dẫn tấn công tiềm năng với Cloud Security Explorer và triển khai các quy tắc quản trị trên các đơn vị kinh doanh.

Các tính năng nổi bật của Microsoft Defender

- Tận dụng tích hợp liền mạch, bản địa với nền tảng Microsoft Azure

- Xác định các đường di chuyển ngang và điểm yếu bằng cách sử dụng Phân tích đường tấn công và công cụ tương tác Đám mây Bảo mật Explorer

- Bảo vệ khối lượng công việc hybrid và đa đám mây bằng cách áp dụng Defender for Servers, Containers, and Storage để bảo mật hạ tầng, dữ liệu và ứng dụng

- Sử dụng Microsoft Entra Permissions Management để phát hiện và khắc phục quyền truy cập quá mức trên người dùng, ứng dụng và dịch vụ trong bất kỳ môi trường đám mây nào

- Phân tích và phản ứng nhanh chóng với các mối đe dọa bằng SIEM và quản lý bảo mật, tự động hóa quy trình làm việc bằng AI, và công cụ phản ứng (SOAR) để giảm thời gian khắc phục sự cố

Giới hạn của Microsoft Defender

- Người dùng thường xuyên báo cáo tình trạng mệt mỏi do cảnh báo do số lượng thông báo quá nhiều và các cảnh báo sai

- Đối thủ cạnh tranh của Wiz gặp khó khăn trong việc phát hiện các cuộc tấn công zero-day hoặc phần mềm độc hại có chữ ký ẩn, giới hạn độ tin cậy trong các tình huống đe dọa quan trọng

- Mô hình định giá và cấp phép có thể phức tạp để hiểu và dự đoán, đặc biệt trong các triển khai đa đám mây

Giá cả của Microsoft Defender

- Giá cả tùy chỉnh

Đánh giá và nhận xét về Microsoft Defender

- G2: 4.4/5 (300+ đánh giá)

- Capterra: Không đủ đánh giá

🔍 Bạn có biết? Một trong những thành công sớm nhất của DevSecOps đến từ các công cụ mã nguồn mở của Netflix. Netflix đã phát hành Security Monkey và Stethoscope vào những năm 2010, tiên phong trong việc tích hợp bảo mật vào các đường ống CI/CD và ảnh hưởng đến tương lai của các công cụ CSPM tự động hóa và đối thủ cạnh tranh của Wiz.

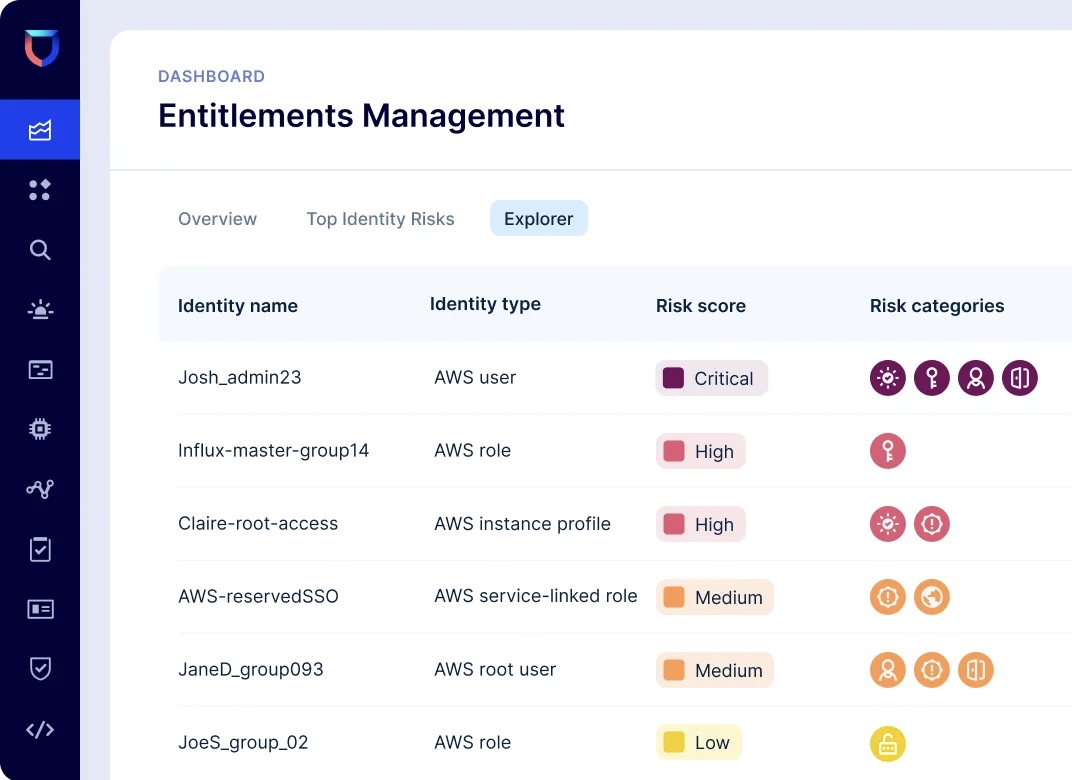

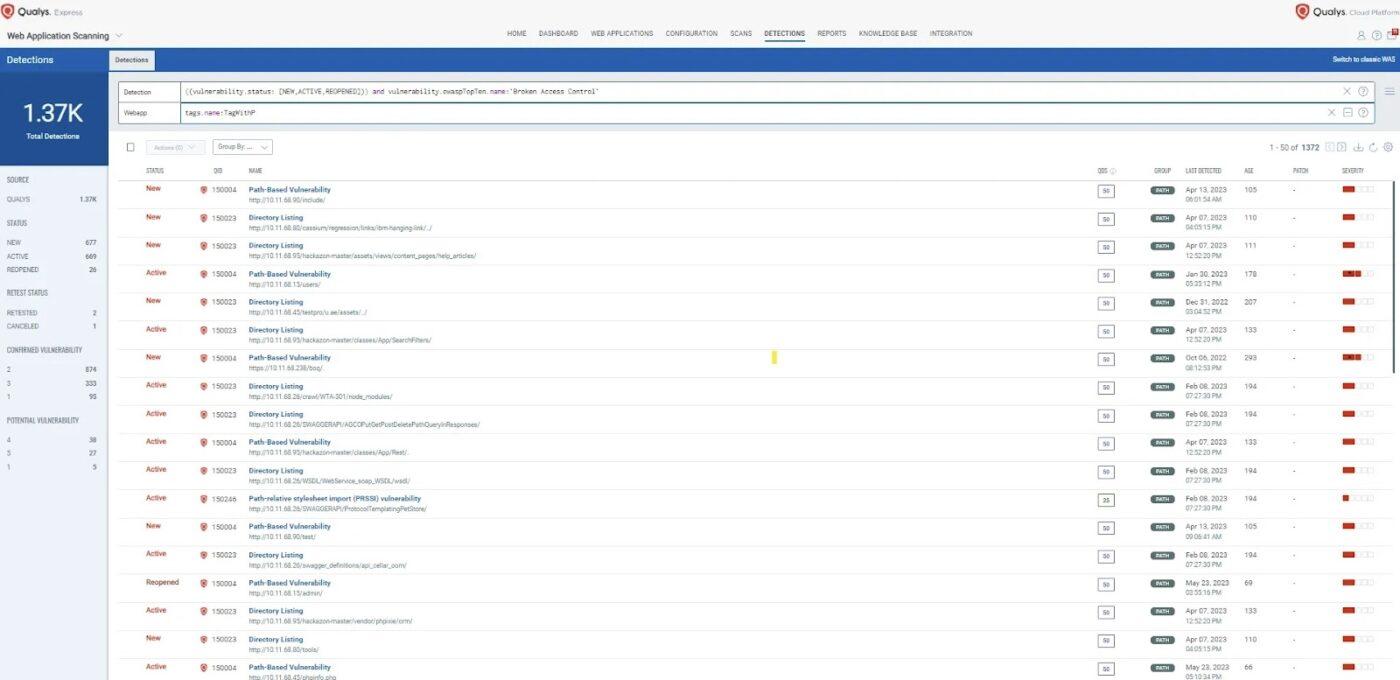

7. Qualys (Tốt nhất cho bảo vệ tài sản hybrid)

Qualys cung cấp một giải pháp bảo mật mạng thống nhất thông qua nền tảng Enterprise TruRisk™ Platform, tích hợp khả năng hiển thị tài sản, quản lý lỗ hổng, tuân thủ và khắc phục sự cố vào một hệ thống liền mạch. Đối thủ cạnh tranh của Wiz cung cấp dữ liệu thời gian thực với tốc độ cao và khả năng tương quan thông minh trên hàng tỷ điểm dữ liệu.

Nền tảng này sử dụng các Cloud Agents nhẹ và trình quét không cần cài đặt để cung cấp khả năng hiển thị toàn diện và đánh giá bảo mật cho các khối lượng công việc đám mây, container và hạ tầng. Với việc ra mắt Qualys TotalCloud, cùng với CNAPP và TotalAppSec cho quản lý rủi ro ứng dụng, Qualys mở rộng bảo vệ trên toàn bộ stack.

Nền tảng hỗ trợ bảo mật IaC, bảo vệ runtime Kubernetes và thậm chí cả an toàn LLM cho triển khai GenAI.

Các tính năng nổi bật của Qualys

- Tập trung các hàm bảo mật và tuân thủ vào một nền tảng duy nhất

- Sử dụng TruRisk Eliminate™ để khắc phục các lỗ hổng bảo mật nghiêm trọng như CISA KEVs và các mối đe dọa ransomware thông qua các quy trình vá lỗi, cách ly hoặc giảm thiểu rủi ro

- Quét liên tục các mẫu IaC để phát hiện cấu hình sai và theo dõi các ứng dụng SaaS để phát hiện lạm dụng quyền truy cập và các vấn đề tuân thủ

- Tối ưu hóa phản ứng với Qualys Luồng và xây dựng các quy trình khắc phục tự động hóa bằng công cụ không cần mã/ít mã

Giới hạn của Qualys

- Bảng điều khiển không trực quan, khiến việc điều hướng và thực hiện công việc trở nên khó khăn hơn đối với người dùng mới

- Mặc dù khả năng phát hiện mạnh mẽ, nhưng các tính năng triển khai bản vá và khắc phục sự cố của Wiz không mượt mà hoặc hiệu quả bằng các đối thủ cạnh tranh khác

- Quản lý bộ ứng dụng tích hợp đầy đủ có thể đòi hỏi một khoản đầu tư đáng kể vào đào tạo và cấu hình

Giá cả của Qualys

- Giá cả tùy chỉnh

Đánh giá và nhận xét về Qualys

- G2: 4.3/5 (240+ đánh giá)

- Capterra: 4/5 (30+ đánh giá)

Người dùng thực tế đánh giá thế nào về Qualys?

Một đánh giá trên Capterra mô tả như sau:

Tổng quan, sản phẩm này thân thiện với người dùng, có khả năng quét lỗ hổng bảo mật mạnh mẽ và thư viện cập nhật phần mềm phong phú. Ngoài ra, sản phẩm còn cung cấp video hướng dẫn và hỗ trợ kỹ thuật.

Tổng quan, sản phẩm này thân thiện với người dùng, có khả năng quét lỗ hổng bảo mật mạnh mẽ và thư viện cập nhật phần mềm phong phú. Ngoài ra, sản phẩm còn cung cấp video hướng dẫn và hỗ trợ kỹ thuật.

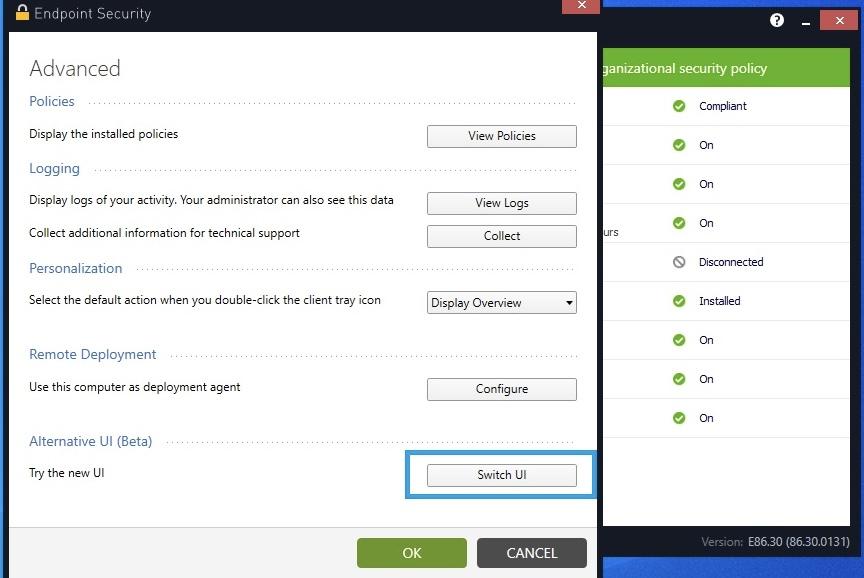

8. Check Point (Tốt nhất cho bảo mật tích hợp và quản lý trạng thái hệ thống)

Các giải pháp Quantum Security Gateways và CloudGuard của Check Point được thiết kế để cung cấp bảo vệ toàn diện trên các mạng, khối lượng công việc và điểm truy cập từ xa.

Đối với bảo vệ endpoint, Harmony Endpoint cung cấp EPP (Nền tảng Bảo vệ Endpoint), EDR (Phát hiện và Phản hồi Endpoint) và XDR (Phát hiện và Phản hồi Mở rộng) trong một khách hàng nhẹ, mang lại khả năng hiển thị và kiểm soát toàn diện từ endpoint đến đám mây.

Nó cho phép các nhóm áp dụng các chính sách bảo mật nhất quán và bảo vệ chống lại các cuộc tấn công mạng phức tạp trên toàn bộ hạ tầng đám mây của họ, từ hạ tầng đến ứng dụng.

Các tính năng nổi bật của Check Point

- Triển khai hơn 60 động cơ học máy và thông tin tình báo mối đe dọa toàn cầu để phát hiện và khối các cuộc tấn công nâng cao, bao gồm cả các lỗ hổng zero-day

- Quản lý người dùng, ứng dụng, thiết bị và mạng đám mây dưới một bảng điều khiển tập trung duy nhất với khả năng áp dụng quy tắc chi tiết

- Bảo vệ lực lượng lao động từ xa với Harmony SASE để cung cấp quyền truy cập theo ứng dụng, kiểm tra trạng thái thiết bị và chính sách Zero Trust với kết nối mạng lưới toàn diện

- Dễ dàng kết nối với phần mềm SOC và tự động hóa việc giảm thiểu mối đe dọa nhờ hỗ trợ API của bên thứ ba phong phú

Giới hạn của Check Point

- Việc cấu hình có thể tốn nhiều thời gian, đặc biệt là đối với các nhóm nhỏ không có nhân viên IT chuyên trách

- Quét toàn bộ hệ thống và sandboxing có thể làm chậm hiệu suất, đặc biệt trên các máy có cấu hình thấp

Giá cả của Check Point

- Giá cả tùy chỉnh

Đánh giá và nhận xét về Check Point

- G2: 4.5/5 (200+ đánh giá)

- Capterra: Không đủ đánh giá

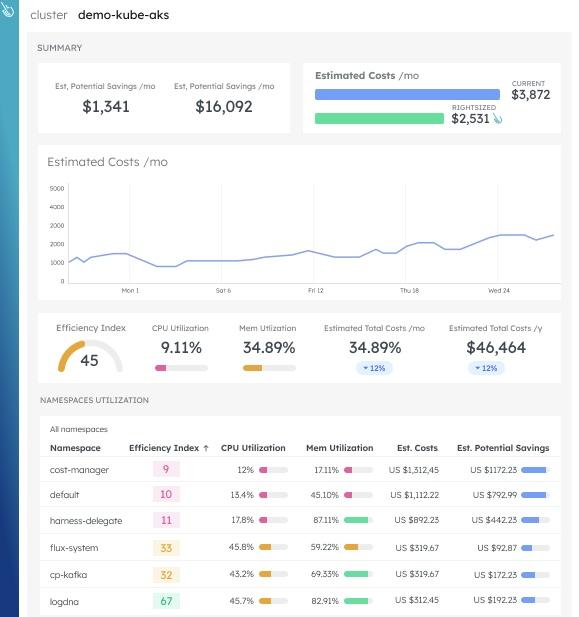

9. Sysdig (Phù hợp nhất cho các hoạt động DecSecOps tập trung vào Kubernetes)

Sysdig là nền tảng bảo vệ ứng dụng đám mây bản địa, được thiết kế cho các nhóm ưu tiên phát hiện thời gian thực, thông tin rủi ro có ngữ cảnh và khả năng hiển thị sâu trong quá trình chạy, đồng thời áp dụng các biện pháp bảo mật dữ liệu mạnh mẽ.

Với khả năng hỗ trợ đa đám mây và quản lý giám sát Prometheus, nó cung cấp khả năng hiển thị toàn diện trên toàn bộ hạ tầng của bạn mà không cần chuyển đổi ngữ cảnh.

Bằng cách kết hợp bảo mật, tuân thủ và giám sát hiệu suất, Sysdig giúp các nhóm hiểu rõ bối cảnh đầy đủ của một sự cố. Điểm khác biệt khóa của Sysdig là khả năng ưu tiên các lỗ hổng bảo mật dựa trên việc gói phần mềm dễ bị tấn công có thực sự được sử dụng trong quá trình chạy hay không, giúp các nhóm tập trung nỗ lực khắc phục sự cố

Các tính năng nổi bật của Sysdig

- Tập trung vào các rủi ro đang bị khai thác tích cực hoặc có thể tiếp cận thay vì danh sách công việc chung (CVE) tĩnh

- Phát hiện hành vi đáng ngờ với công nghệ phát hiện bản địa đám mây, tận dụng dữ liệu hệ thống thời gian thực và bối cảnh hành vi

- Giảm chi phí cho các chỉ số tùy chỉnh và loại bỏ tài nguyên không được sử dụng hiệu quả bằng cách sử dụng tính năng đang theo dõi sử dụng chi tiết của Sysdig Monitor

- Tăng tốc phản ứng sự cố với phân tích chi tiết và nhật ký kiểm tra

Giới hạn của Sysdig

- Phát hiện chuyển động ngang trong các kịch bản CSPM, đặc biệt trong môi trường AWS, bị giới hạn

- Các triển khai tại chỗ có thể đòi hỏi nguồn tài nguyên lưu trữ đáng kể

- Điểm mạnh chính của nó nằm ở bảo mật thời gian chạy và container; các lĩnh vực khác trong gói CNAPP của nó có thể chưa phát triển bằng so với các đối thủ cạnh tranh

Giá cả của Sysdig

- Giá cả tùy chỉnh

Đánh giá và nhận xét về Sysdig

- G2: 4.7/5 (100+ đánh giá)

- Capterra: Không đủ đánh giá

Người dùng thực tế đánh giá thế nào về Sysdig?

Một đánh giá trên G2 tóm tắt như sau:

Sysdig đã phát hiện và cảnh báo cho chúng tôi về quá trình kiểm thử trong vòng vài phút, trong khi đối thủ mất hàng giờ. Đó là lúc chúng tôi nhận ra Sysdig là lựa chọn tốt hơn cho chúng tôi. Ngoài khả năng phát hiện, cảnh báo, phân loại và điều tra các mối đe dọa trên đám mây và máy chủ một cách nhanh chóng, chúng tôi còn có nhiều tính năng bổ sung giúp nâng cao tổng thể khả năng bảo mật của hệ thống.

Sysdig đã phát hiện và cảnh báo cho chúng tôi về quá trình kiểm thử trong vòng vài phút, trong khi đối thủ cạnh tranh mất hàng giờ. Đó là lúc chúng tôi nhận ra Sysdig là lựa chọn tốt hơn cho chúng tôi. Ngoài khả năng phát hiện, cảnh báo, phân loại và điều tra các mối đe dọa trên đám mây và máy chủ một cách nhanh chóng, chúng tôi còn có nhiều tính năng bổ sung giúp nâng cao tổng thể khả năng bảo mật của hệ thống.

🧠 Thực tế thú vị: Theo Báo cáo Chi phí Vi phạm Dữ liệu 2024 của IBM, các tổ chức đã triển khai rộng rãi trí tuệ nhân tạo (AI) và tự động hóa trong bảo mật đã tiết kiệm trung bình $2,2 triệu chi phí liên quan đến vi phạm so với những tổ chức chưa thực hiện việc cần làm.

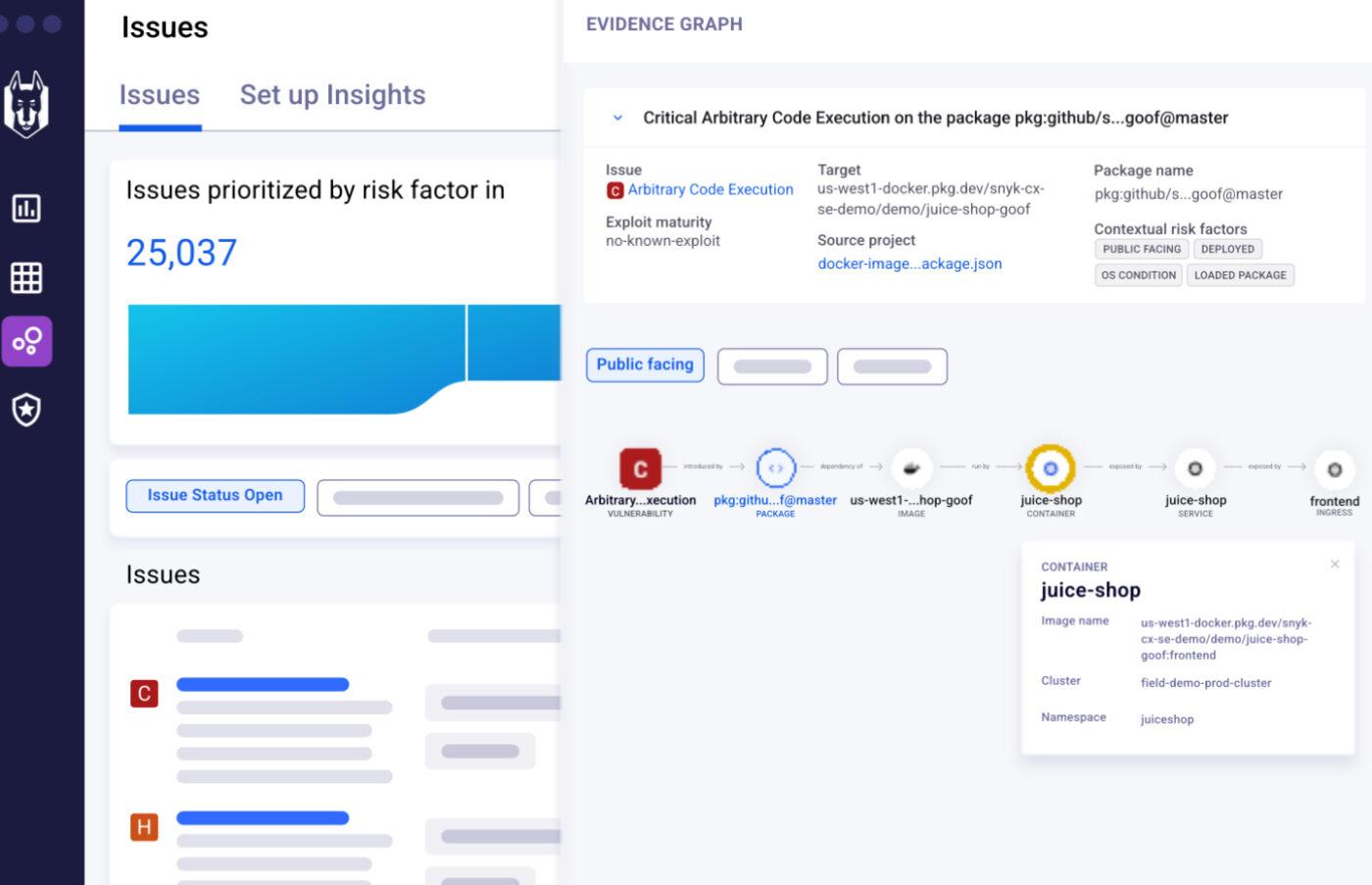

10. Snyk (Tốt nhất cho bảo mật shift-left và quy trình làm việc ưu tiên nhà phát triển)

qua Snyk

Snyk là nền tảng bảo mật tập trung vào nhà phát triển với phương pháp tiếp cận hiện đại về bảo mật ứng dụng, tích hợp mượt mà vào các quy trình phát triển đám mây bản địa nhanh chóng.

Nó nổi bật với nền tảng bảo mật được hỗ trợ bởi trí tuệ nhân tạo (AI) có khả năng phát hiện và khắc phục lỗ hổng bảo mật trên toàn bộ vòng đời phát triển phần mềm. Trái tim của giải pháp thay thế Wiz, DeepCode AI, cung cấp các giải pháp khắc phục thông minh và có thể giải thích, giúp các nhóm luôn dẫn đầu trong việc đối phó với các rủi ro tiềm ẩn do các công cụ GenAI và thư viện mã nguồn mở gây ra.

Các tính năng nổi bật của Snyk

- Phát hiện và khắc phục sự chênh lệch cấu hình trên các môi trường đám mây với Snyk IaC bảo mật, cung cấp khả năng khắc phục trực tiếp trong các công cụ phát triển của bạn

- Tự động hóa quản lý rủi ro mã nguồn mở với yêu cầu hợp nhất (pull requests) chỉ với một cú nhấp chuột, giám sát thời gian thực và kiểm tra tuân thủ giấy phép

- Tích hợp bảo mật một cách liền mạch vào các công cụ phát triển và quy trình làm việc hiện có

- Kết hợp rủi ro với bối cảnh kinh doanh bằng Snyk AppRisk để ưu tiên các lỗ hổng có tác động cao và đang theo dõi phạm vi bảo mật ứng dụng (AppSec)

Giới hạn của Snyk

- Thiếu tùy chọn triển khai tại chỗ, giới hạn tính linh hoạt cho các tổ chức có chính sách hạ tầng nghiêm ngặt

- Công cụ này tạo ra dữ liệu SBOM không đầy đủ thông qua giao diện dòng lệnh (CLI), buộc người dùng phải phụ thuộc vào các công cụ của bên thứ ba hoặc các đối thủ cạnh tranh khác của Wiz

Giá cả của Snyk

- Miễn phí

- Nhóm: $25/tháng mỗi người dùng

- doanh nghiệp: *Giá tùy chỉnh

Đánh giá và nhận xét về Snyk

- G2: 4.5/5 (120+ đánh giá)

- Capterra: 4.6/5 (20+ đánh giá)

🔍 Bạn có biết? Năm 2019, một tường lửa được cấu hình sai trong thiết lập AWS của Capital One đã cho phép một cựu nhân viên AWS truy cập hơn 100 triệu hồ sơ khách hàng. Nguyên nhân gốc rễ? Lỗ hổng bảo mật yêu cầu giả mạo phía máy chủ (SSRF), điều mà các đối thủ cạnh tranh của Wiz hiện nay đã cảnh báo cụ thể.

Các công cụ bảo mật đám mây khác: ClickUp

Xác định rủi ro với các đối thủ cạnh tranh của Wiz chỉ là bước đầu tiên. Thách thức lớn hơn nằm ở những gì tiếp theo: tổ chức phản ứng, phân công công việc cho các nhóm phù hợp và đang theo dõi tiến độ.

Đó chính là lúc ClickUp bước vào, không phải là một công cụ quét bảo mật, mà là trung tâm điều phối cho mọi hoạt động diễn ra sau quá trình quét. Tâm điểm của ClickUp là phần mềm quản lý dự án ClickUp, cung cấp một nền tảng tập trung để lập kế hoạch các nỗ lực khắc phục, theo dõi tiến độ, quản lý tài liệu và giao tiếp thời gian thực.

Đối với các nhóm IT và bảo mật hoạt động quy mô lớn, giải pháp IT và PMO của ClickUp giúp các nhóm PMO tiêu chuẩn hóa quy trình tiếp nhận yêu cầu dịch vụ, tự động hóa việc nâng cấp theo SLA và cung cấp khả năng hiển thị sử dụng tài nguyên trên các danh mục đầu tư với các kiểm soát cấp doanh nghiệp.

Hãy xem cách ClickUp bổ sung cho các đối thủ cạnh tranh của Wiz trong suốt vòng đời hoạt động. 🔄

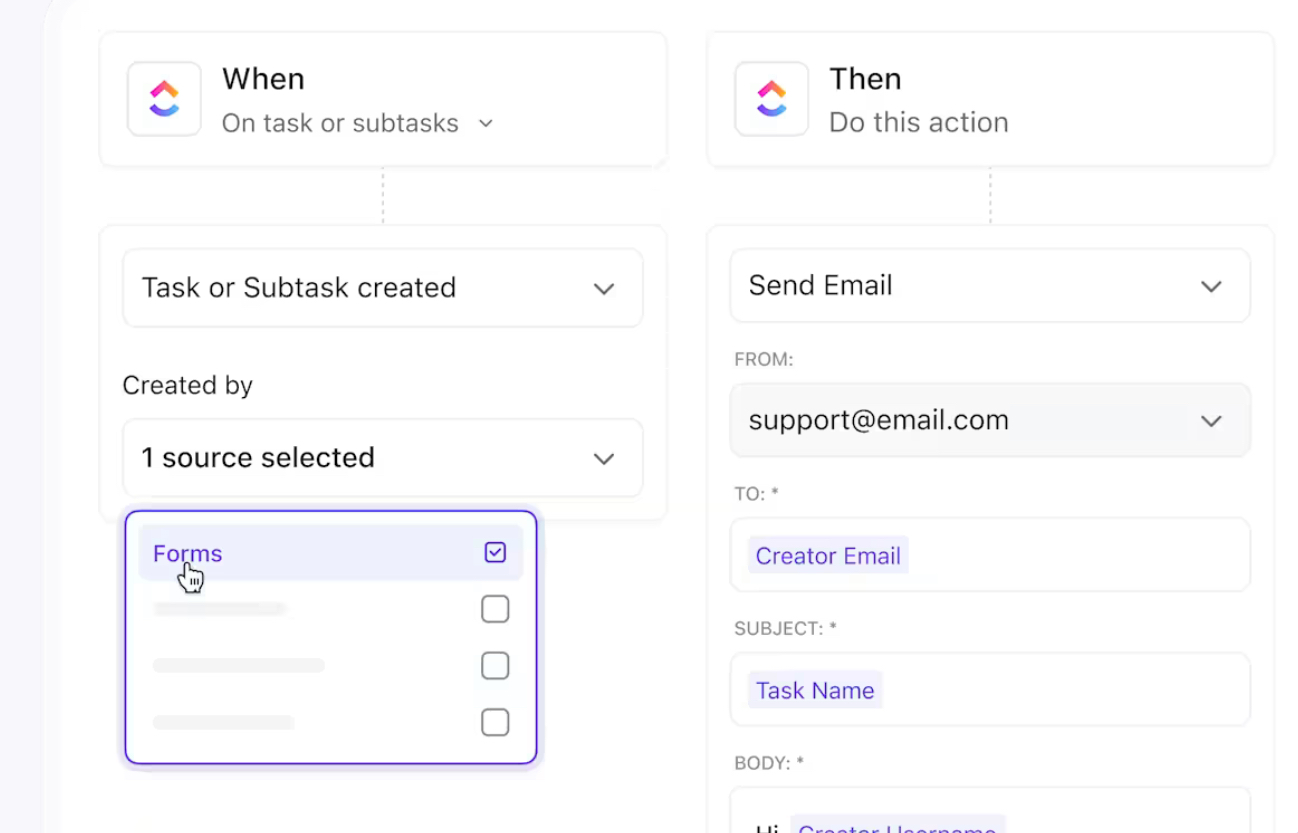

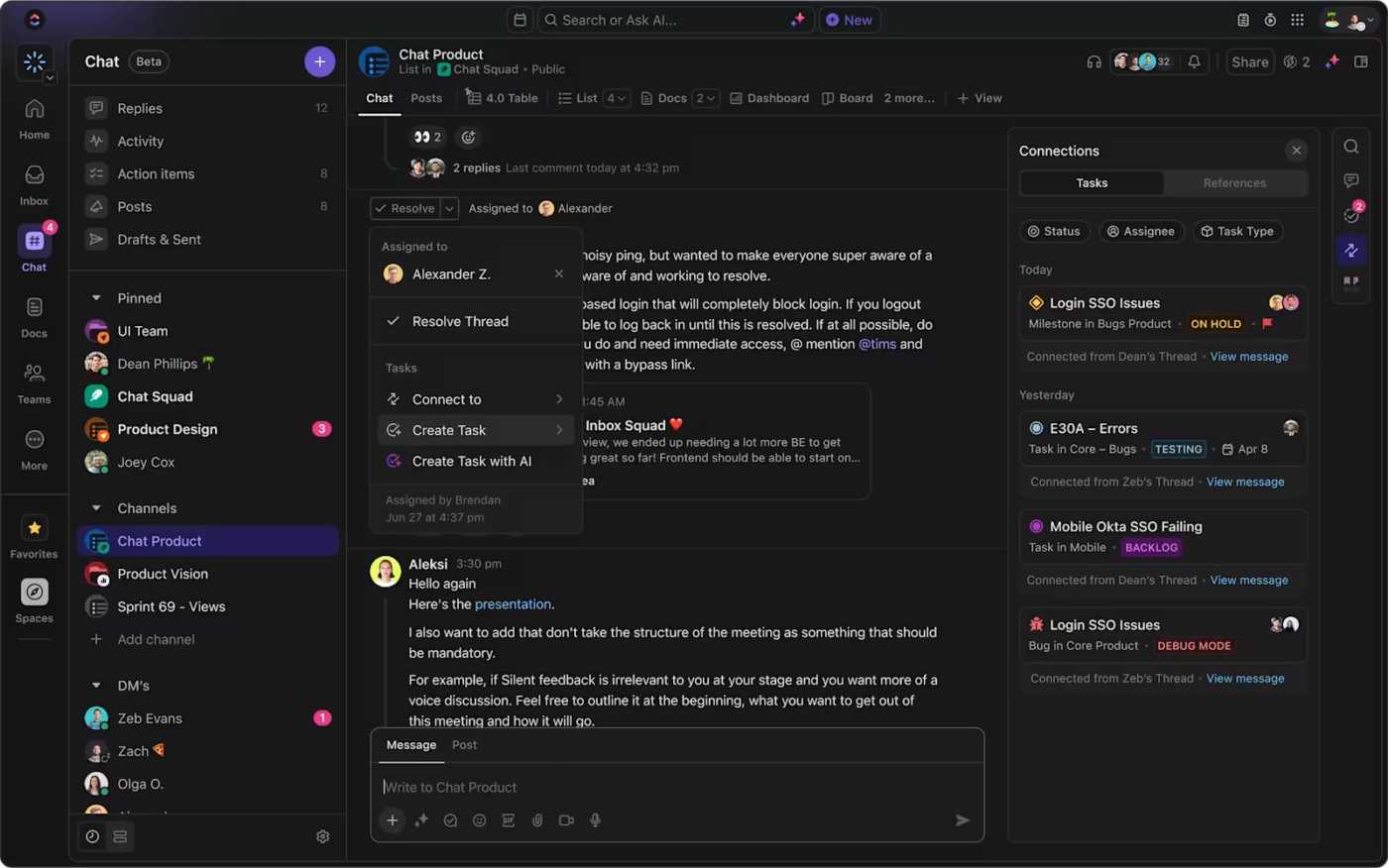

Chuyển đổi cảnh báo thành công việc

Khi các vấn đề được phát hiện, chúng cần được đưa vào quy trình làm việc có thể thực thi.

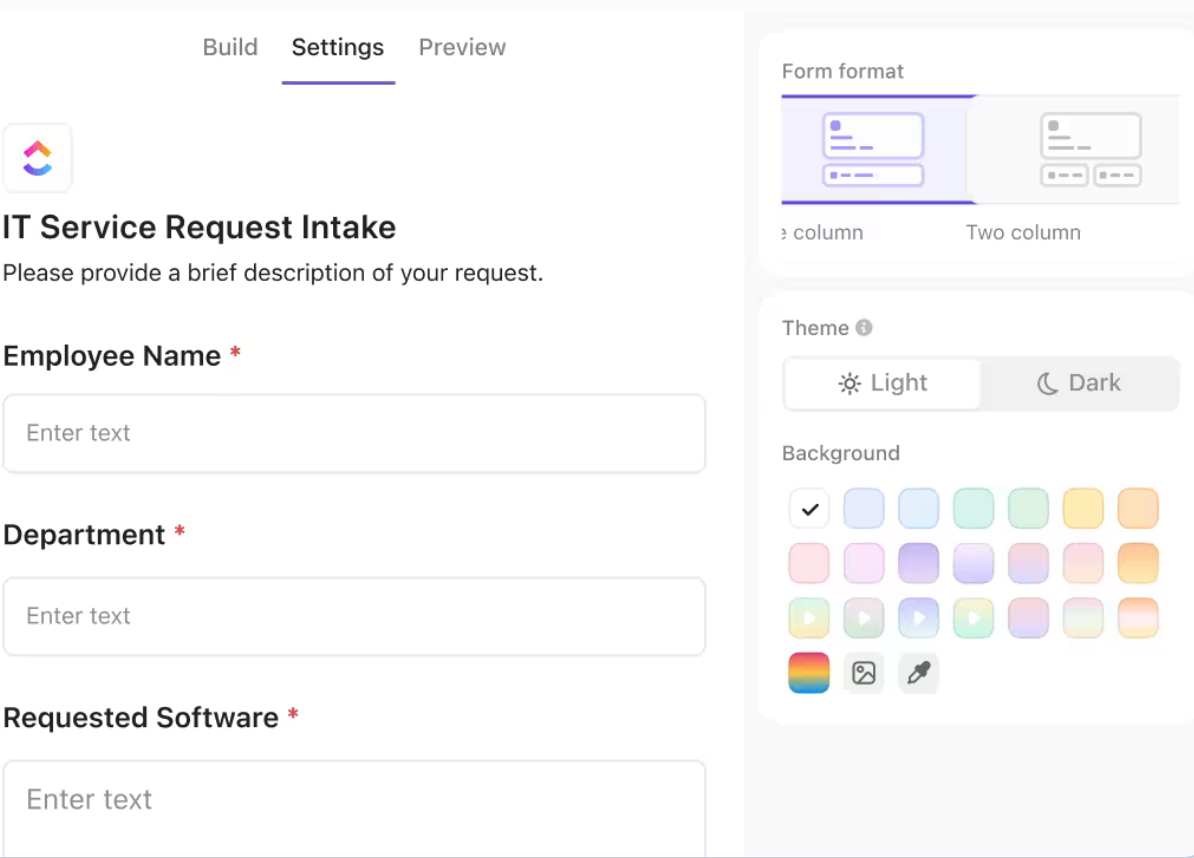

ClickUp Biểu mẫu biến mỗi lỗ hổng bảo mật thành một tác vụ trong nhiệm vụ ClickUp, kèm theo thông tin chi tiết về mức độ nghiêm trọng, hệ thống bị ảnh hưởng và mục tiêu hoàn thành. Điều này đảm bảo việc thu thập metadata nhất quán cho việc đang theo dõi và ưu tiên.

Khi các vấn đề đã được đưa vào quy trình, ClickUp Multiple Assignees và ClickUp Trường Tùy chỉnh giúp bạn dễ dàng phân công, tổ chức và đang theo dõi quá trình khắc phục từ đầu đến cuối.

📌 Ví dụ: Đội ngũ bảo mật điền vào biểu mẫu để báo cáo vấn đề, tự động tạo nhiệm vụ ClickUp với các Trường Tùy chỉnh đã định sẵn như ‘Mạng’ hoặc ‘Tuân thủ’. Thậm chí tốt hơn? Cả kỹ sư mạng và chuyên viên tuân thủ có thể được giao nhiệm vụ làm công việc trên nhiệm vụ ClickUp cùng lúc.

Giảm bớt công việc thủ công

ClickUp Tự động hóa mang đến một lớp hiệu quả mới. Các công việc có thể được tự động phân công dựa trên mức độ ưu tiên, nâng cấp nếu không được xử lý, hoặc di chuyển qua các quy trình làm việc mà không cần chuyển giao thủ công nhờ công cụ xây dựng if-then trực quan của ClickUp.

Một số ví dụ về tự động hóa quy trình làm việc bao gồm:

- Tự động phân công công việc khi phát hiện lỗ hổng bảo mật

- Kích hoạt nhắc nhở trước ngày đáo hạn

- Nâng cấp các sự cố chưa được giải quyết lên các bên liên quan

📌 Ví dụ: Khi phát hiện một lỗ hổng bảo mật nghiêm trọng, tự động hóa có thể ngay lập tức giao công việc cho người phụ trách bảo mật dựa trên mức độ nghiêm trọng, áp dụng mức ưu tiên phù hợp và cài đặt ngày đáo hạn. Nếu công việc vẫn chưa được giải quyết sau 48 giờ, tự động hóa sẽ tự động nâng cấp lên CISO.

Trò chuyện ngay tại công việc

Khi quá trình khắc phục sự cố bắt đầu, các bản cập nhật có thể được gửi đến từ mọi hướng.

ClickUp trò chuyện giúp các cuộc hội thoại diễn ra ngay tại nơi công việc được thực hiện – bên cạnh các nhiệm vụ, tài liệu và dòng thời gian. Các cuộc hội thoại có thể được chuyển đổi thành nhiệm vụ chỉ với một cú nhấp chuột, được gắn thẻ phù hợp và duy trì trong bối cảnh đầy đủ để giữ nguyên nhật ký kiểm tra.

📌 Ví dụ: Giả sử một lỗ hổng bảo mật có mức độ rủi ro cao được phát hiện và đang có tiến độ khắc phục. Người phụ trách bảo mật gửi một cập nhật nhanh trong kênh trò chuyện dự án, gắn thẻ kỹ sư và đính kèm liên kết công việc trực tiếp vào tin nhắn.

Nếu việc khắc phục yêu cầu theo dõi, thông báo đó có thể được chuyển đổi thành một công việc mới ngay lập tức, giữ nguyên người được giao, hạn chót và bất kỳ tệp nào đã chia sẻ trong công cụ hợp tác bảo mật.

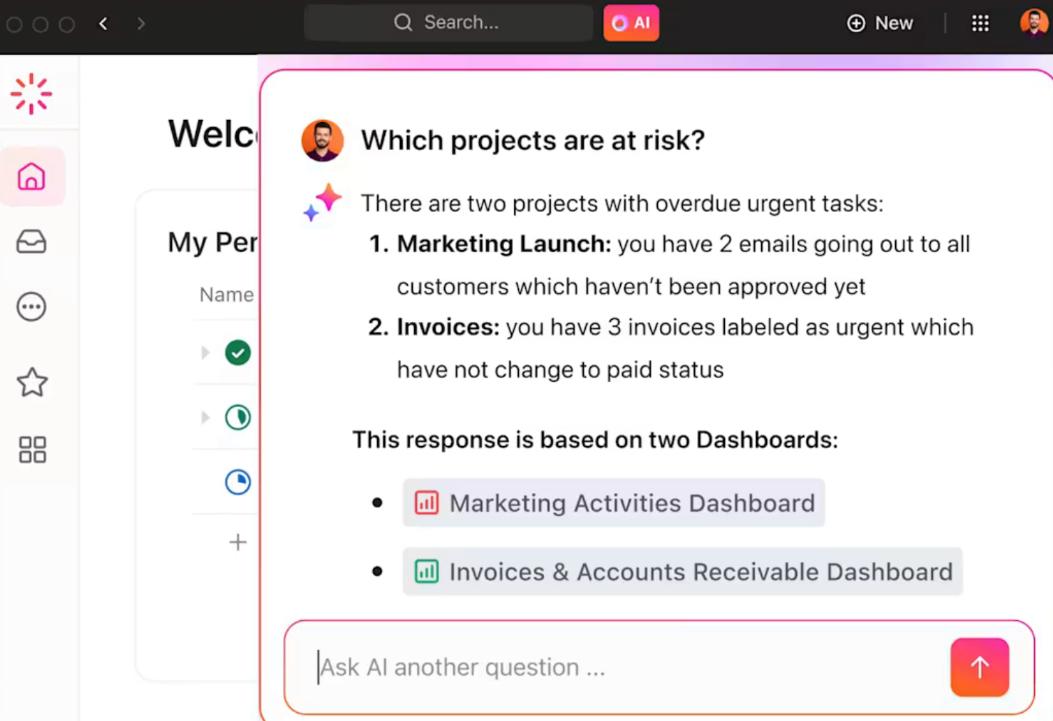

Hãy để AI xử lý công việc lặp đi lặp lại

ClickUp Brain, trợ lý thông minh được hỗ trợ bởi trí tuệ nhân tạo (AI), sử dụng hoạt động tác vụ liên tục, bình luận, tài liệu và lịch sử trò chuyện để cung cấp thông tin hữu ích. Nó giúp bằng cách:

- Tổng hợp các chủ đề khắc phục sự cố thành các bản cập nhật trạng thái ngắn gọn hoặc báo cáo cho các bên liên quan

- Tự động tạo các công việc theo dõi từ trò chuyện hoặc thảo luận trong tài liệu

- Soạn thảo tóm tắt cuộc họp và danh sách công việc mà không cần ghi chú thủ công

- Trả lời các câu hỏi cụ thể, ví dụ: ‘Các bản sửa lỗi nào vẫn đang chờ xử lý cho các cảnh báo mức độ nghiêm trọng cao?’

Các tính năng nổi bật của ClickUp

- lưu trữ và liên kết tài liệu bảo mật đám mây: *Lưu trữ các quy trình làm việc tiêu chuẩn (SOPs), danh sách kiểm tra tuân thủ và nhật ký sự cố trong ClickUp Docs, được liên kết với các công việc và dòng thời gian liên quan

- ghi chép và tóm tắt cuộc họp:* Ghi lại các quyết định và mục cần thực hiện từ cuộc họp trực tiếp với ClickUp AI Notetaker

- *đang theo dõi các vé bảo mật trên hơn 15 chế độ xem dự án: Sử dụng ClickUp Views để quản lý kiểm toán, yêu cầu dịch vụ và đánh giá lỗ hổng bảo mật nội bộ với chế độ xem Xem dạng danh sách, Bảng, Gantt, Lịch và nhiều hơn nữa

- Hiển thị hiệu suất IT: Sử dụng hơn 50 thẻ trong bảng điều khiển ClickUp để theo dõi ngân sách, dòng thời gian, nhân sự và tỷ lệ hoàn thành trên toàn bộ danh mục đầu tư bảo mật của bạn

- tiêu chuẩn hóa quy trình bảo mật lặp lại: *Bắt đầu dự án với các mẫu quản lý dự án cho quản lý dịch vụ CNTT, lập kế hoạch kiểm tra xâm nhập hoặc đánh giá chính sách

- phân quyền theo vai trò: *Kiểm soát ai có thể chế độ xem, chỉnh sửa hoặc thực thi các công việc và quy trình bảo mật nhạy cảm

- kích hoạt Trợ lý AI để hỗ trợ tự động: *Cho phép Trợ lý AI của ClickUp phát hiện các vấn đề chưa được giải quyết, trả lời câu hỏi và tạo công việc tự động để đẩy nhanh quá trình khắc phục

Giá cả của ClickUp

Đánh giá và nhận xét về ClickUp

- G2: 4.7/5 (10.400+ đánh giá)

- Capterra: 4.6/5 (4.300+ đánh giá)

Người dùng thực tế đánh giá thế nào về ClickUp?

Đánh giá của G2 này thực sự nói lên tất cả:

Điều tôi thích nhất ở ClickUp là khả năng tùy chỉnh và linh hoạt. Cho dù là tạo các quy trình làm việc tùy chỉnh cho các đội nhóm khác nhau (như marketing và phát triển web), sử dụng Trường Tùy chỉnh để đang theo dõi chi tiết dự án cụ thể, hay tự động hóa các công việc lặp đi lặp lại, ClickUp cho phép tôi điều chỉnh nó phù hợp với nhu cầu chính xác của chúng tôi. Nó giúp giữ mọi thứ trong một nơi, làm cho quản lý dự án và giao tiếp giữa các đội nhóm trở nên trơn tru. Ngoài ra, các tích hợp và tự động hóa giúp chúng tôi tiết kiệm rất nhiều thời gian, cho phép tập trung vào những gì thực sự quan trọng.

Điều tôi thích nhất ở ClickUp là khả năng tùy chỉnh và linh hoạt. Cho dù là tạo các quy trình làm việc tùy chỉnh cho các nhóm khác nhau (như marketing và phát triển web), sử dụng Trường Tùy chỉnh để đang theo dõi chi tiết dự án cụ thể, hay tự động hóa các công việc lặp đi lặp lại, ClickUp cho phép tôi điều chỉnh nó phù hợp với nhu cầu chính xác của chúng tôi. Nó giúp giữ mọi thứ trong một nơi, làm cho quản lý dự án và giao tiếp giữa các nhóm trở nên trơn tru. Ngoài ra, các tích hợp và tự động hóa giúp chúng tôi tiết kiệm rất nhiều thời gian, cho phép tập trung vào những gì thực sự quan trọng.

📮 ClickUp Insight: 30% nhân viên cho rằng tự động hóa có thể giúp họ tiết kiệm 1-2 giờ mỗi tuần, trong khi 19% ước tính nó có thể giải phóng 3–5 giờ cho công việc sâu và tập trung.

Ngay cả những tiết kiệm thời gian nhỏ cũng có ý nghĩa: chỉ hai giờ tiết kiệm mỗi tuần tương đương với hơn 100 giờ mỗi năm – thời gian có thể dành cho sáng tạo, tư duy chiến lược hoặc phát triển bản thân. 💯

Với các Trợ lý AI và ClickUp Brain của ClickUp, bạn có thể tự động hóa quy trình làm việc, tạo bản cập nhật dự án và chuyển đổi ghi chú cuộc họp thành các bước hành động cụ thể—tất cả trong cùng một nền tảng. Không cần sử dụng công cụ hoặc tích hợp thêm—ClickUp cung cấp mọi thứ bạn cần để tự động hóa và tối ưu hóa ngày làm việc của bạn trong một nơi duy nhất.

💫 Kết quả thực tế: RevPartners đã giảm 50% chi phí SaaS bằng cách hợp nhất ba công cụ vào ClickUp — nhận được một nền tảng thống nhất với nhiều tính năng hơn, hợp tác chặt chẽ hơn và một nguồn thông tin duy nhất dễ quản lý và mở rộng.

Tìm kiếm giải pháp phù hợp ngoài Wiz

Dù bạn đang tìm kiếm bảo vệ thời gian thực mạnh mẽ hơn, thông tin đe dọa có thể hành động được hay hỗ trợ tuân thủ tốt hơn, các đối thủ cạnh tranh của Wiz mà chúng tôi đã nghiên cứu đều mang lại lợi thế riêng biệt.

Nhưng đây là bức tranh toàn cảnh: bảo mật đám mây toàn diện không tồn tại độc lập. Bạn cần một giải pháp đáng tin cậy để đảm bảo các nhóm làm việc đồng bộ, hoạt động được hiển thị và dữ liệu luôn sẵn sàng. Đó chính là điểm nổi bật của ClickUp.

Là ứng dụng toàn diện cho công việc, nó giúp các nhóm bảo mật đồng bộ hóa dự án, quy trình và nhân sự trong một nền tảng duy nhất. Từ quản lý quy trình khắc phục sự cố và kiểm toán đến tự động hóa tác vụ và tận dụng trí tuệ nhân tạo thông qua ClickUp Brain, nó được thiết kế để mang lại đơn đặt hàng cho ngay cả những môi trường phức tạp nhất.

Tại sao phải chờ? Đăng ký ClickUp miễn phí ngay hôm nay!