Hajnali 2:17-kor egy biztonsági riasztás villog a csevegőprogramjában. Aztán még egy, és reggelre már több száz van. Némelyik fontos, de a legtöbb nem.

Ez a valóság a legtöbb kiberbiztonsági startup számára. Elvárják, hogy kis csapattal, korlátozott idővel és olyan eszközökkel védekezzen a vállalati szintű fenyegetések ellen, amelyek nem a mai támadásokra lettek kialakítva.

Ez az útmutató végigvezeti Önt az AI kiberbiztonsági stack kiválasztásán, amely illeszkedik a startup fenyegetési modelljéhez, csapatméretéhez és növekedési pályájához. Megismerheti az alapvető összetevőket, mint például az adatcsatornák és a gépi tanulási keretrendszerek, megtudhatja, hogyan értékelje a nyílt forráskódú és a kereskedelmi platformokat, és hogyan kerülje el a gyakori buktatókat.

Megvizsgáljuk azt is, hogy miért kell mindenképpen a ClickUp, a világ első konvergált AI munkaterülete a stackjében! 🌟

Mi az AI kiberbiztonsági stack?

Az AI kiberbiztonsági stack egy eszközök, keretrendszerek és infrastruktúra réteges kombinációja, amely gépi tanuláson alapuló fenyegetésfelismerést, reagálást és megelőzést tesz lehetővé.

Gondoljon rá úgy, mint egy teljes rendszerre, az adatgyűjtéstől a cselekvésig, amely lehetővé teszi biztonsági eszközeinek a tanulást és az alkalmazkodást. Általában tartalmazza a biztonsági telemetriai adatcsatornákat, a fenyegetési mintákra kiképzett gépi tanulási (ML) modelleket, a telepítési infrastruktúrát és a felügyeleti rendszereket.

Fontos megérteni a különbséget a mesterséges intelligencia hagyományos biztonsági eszközökhöz való hozzáadása és a mesterséges intelligenciára épülő megoldások alapjaitól való felépítése között. A mesterséges intelligenciára épülő eszközök alapja a gépi tanulás, míg a mesterséges intelligenciával kiegészített hagyományos rendszerek egyszerűen csak gépi tanulási funkciókat adnak hozzá a régebbi, szabályalapú architektúrákhoz.

A startupjához megfelelő stack nagymértékben függ a konkrét fenyegetési modelltől, a csapata szakértelmétől és a növekedési terveitől.

🧠 Érdekesség: A BNN Technologiesnél Bob Thomas által 1971-ben létrehozott „Creeper” programot széles körben az első számítógépes vírusnak vagy férgnek tartják, amelyet kísérleti önreplikáló programként terveztek. A DEC PDP-10 számítógépek között mozgott, és a következő üzenetet jelenítette meg: „Én vagyok a creeper, kapj el, ha tudsz!”

Miért van szükségük a kiberbiztonsági startupoknak AI-ra a technológiai stackjükben?

Biztonsági startupként vállalati szintű fenyegetésekkel kell szembenéznie, miközben csak töredéknyi erőforrással rendelkezik, és csapata valószínűleg elmerül a hagyományos eszközök riasztásaiban. A szabályalapú biztonsági eszközök egyszerűen nem tudnak lépést tartani a modern támadások ütemével, és folyamatos kézi beállítást igényelnek, amit a kis létszámú csapatok nem tudnak fenntartani.

Az AI-alapú rendszerek automatizálják a rutinmunkát, így a kis csapatok is képesek kezelni a vállalati szintű kiberbiztonsági kockázatokat.

Íme, miért van szüksége AI-ra a technológiai stackjében:

Gyorsabb fenyegetésfelismerés és reagálás

Az AI-modellek jelentősen lerövidítik a behatolás és a válaszadási idő közötti időt az alábbiak révén:

- Mintafelismerés nagy léptékben: Az AI több millió eseményt dolgoz fel a hálózatából és a végpontjaiból, hogy feltárja a mindennapi tevékenységek zajában elrejtett valódi fenyegetéseket.

- Automatizált triázs: Ahelyett, hogy minden riasztást egyformán kezelnének, az AI-modellek súlyosságuk szerint rangsorolják őket, így az elemzők azonnal a legfontosabbakra koncentrálhatnak.

- Folyamatos tanulás: A legjobb rendszerek idővel javítják észlelési pontosságukat, mivel új és folyamatosan fejlődő támadási mintákkal találkoznak, így védelmi rendszerét napról napra okosabbá teszik.

Csökkentett kézi munkaterhelés a karcsú csapatok számára

A legtöbb startup nem engedheti meg magának egy teljes értékű biztonsági operációs központot (SOC). Az AI segít áthidalni ezt a hiányosságot azáltal, hogy elvégzi azokat a repetitív, időigényes feladatokat, amelyek kimerítik az elemzőket. Ide tartozik a rutin naplóelemzés, a kezdeti riasztások kivizsgálása, sőt a proaktív fenyegetéskeresés is.

Az AI közvetlenül küzd a biztonsági fáradtság ellen, amely akkor jelentkezik, amikor a csapata túlterhelt a riasztásokkal. Azáltal, hogy az AI-t használja a téves riasztások kiszűrésére, mielőtt azok eljutnának az emberekhez, biztosíthatja, hogy csapata értékes figyelmét a valódi fenyegetésekre fordítsa.

Skálázható védelem a növekedéshez

A biztonsági igényeinek az üzleti növekedéssel együtt kell bővülniük, anélkül, hogy minden új ügyfél vagy termékcsaládhoz új elemzőt kellene felvenni. Az AI-alapú rendszerek úgy vannak kialakítva, hogy kezeljék a bővülő támadási felületet, mivel több felhasználó és több adat egyenlő a felhőszolgáltatásokkal. Ez megfordítja a hagyományos biztonsági modellt, lehetővé téve a védelem hatékony méretezését.

📮 ClickUp Insight: Míg a felhasználók 34%-a teljes bizalommal használja az AI-rendszereket, egy valamivel nagyobb csoport (38%) a „bízz, de ellenőrizz” megközelítést alkalmazza. Az ön munkakörnyezetét nem ismerő önálló eszközök gyakran nagyobb kockázatot jelentenek a pontatlan vagy nem kielégítő válaszok generálása szempontjából.

Ezért hoztuk létre a ClickUp Brain-t, az AI-t, amely összeköti a projektmenedzsmentet, a tudásmenedzsmentet és az együttműködést a munkaterületén, és integrálja a harmadik féltől származó eszközöket. Kapjon kontextusfüggő válaszokat a váltási adó nélkül, és tapasztalja meg a munkahatékonyság 2–3-szeres növekedését, akárcsak ügyfeleink a Seequentnél.

Az AI kiberbiztonsági stack alapvető összetevői

Ha nem rendelkezik világos képpel az AI-stack alapvető összetevőiről, akkor kockáztatja, hogy olyan hatékony eszközt vásárol, amely haszontalan, mert hiányzik belőle egy kritikus elem, például a tiszta adatok vagy a telepítés módja.

Íme a négy alapvető réteg, amelyek együttesen alkotják a teljes stacket. 🛠️

1. Adatkezelés és adatbeolvasási réteg

Ez az egész AI-biztonsági működés alapja. Ezzel gyűjti, tisztítja és rendszerezi az egész szervezetből származó összes biztonsági adatot vagy telemetriát, hogy azok gépi tanulási modellekben felhasználhatók legyenek. Ha az adatok rendezetlenek vagy hiányosak, az AI előrejelzései megbízhatatlanok lesznek:

- Adatforrások: Konszolidáljon mindent, az EDR (endpoint detection and response) naplóktól és a hálózati adatforgalmi adatoktól kezdve a felhőkonfigurációs naplókig és az identitásszolgáltatói eseményekig.

- Normalizálás: Az összes különböző eszközből származó adatokat egységes, konzisztens formátumba kell standardizálni, hogy az AI megértse azokat.

- Tárolási architektúra: Válasszon egy olyan adatkezelő rendszert, gyakran egy adattavat, amely hatalmas mennyiségű információt képes tárolni, miközben lehetővé teszi mind a valós idejű elemzést, mind a korábbi adatok lekérését.

- Adatmegőrzési irányelvek: Döntse el, mennyi ideig tárolja az adatokat, egyensúlyt teremtve a modellek képzéséhez szükséges történelmi kontextus és a növekvő tárolási költségek között.

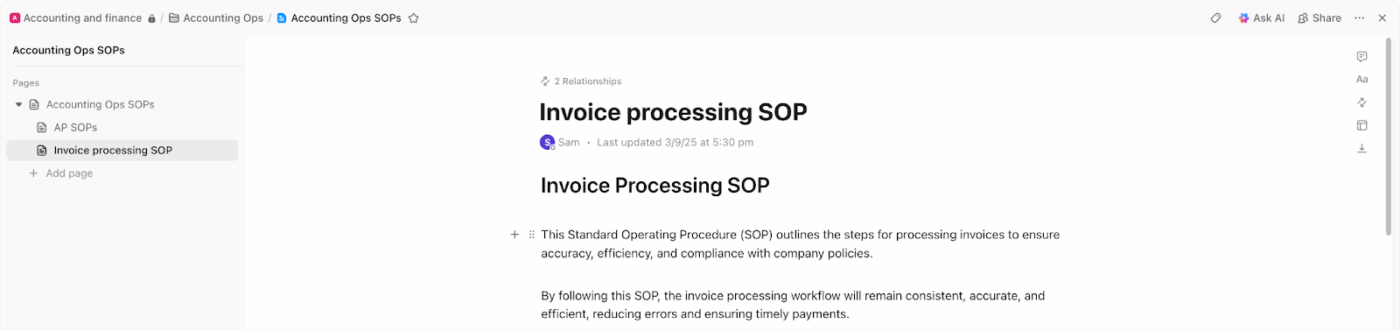

🚀 ClickUp előnye: A ClickUp Docs dokumentációjával szabályozhatja, hogyan gyűjtik, normalizálják és tárolják az adatait a stackben.

Például a startupja telemetriai adatokat gyűjt EDR eszközökből, felhőalapú naplófájlokból és identitásszolgáltatóktól. A központi ClickUp Doc pontosan meghatározza, hogy mely adatforrások kerülnek beolvasásra, hogyan normalizálódnak a mezők, milyen sémamodellek várhatók, és mennyi ideig tárolják az egyes adattípusokat. Amikor a folyamatok megváltoznak, ezek a frissítések azonnal megjelennek, és összekapcsolódnak a felelős mérnökökkel.

2. Gépi tanulási keretrendszerek és modellek

Ez a stack „agyának” felel meg, ahol a tényleges fenyegetés-felismerés történik. Itt dönthet a következő lehetőségek közül:

- Gyártótól származó előre elkészített modellek: Gyorsabban telepíthetők, de kevesebb testreszabási lehetőséget kínálnak.

- Egyedi képzésű modellek: tökéletesen igazodnak a környezetéhez, de jelentős gépi tanulási szakértelmet igényelnek.

A gyakori modelltípusok közé tartozik a felügyelt tanulás (ismert fenyegetések címkézett példáin alapuló képzés) és a felügyelet nélküli tanulás (kiválóan alkalmas anomáliák észlelésére és olyan fenyegetések felkutatására, amelyekkel még soha nem találkozott).

⚙️ Bónusz: Ismerje meg a felügyelt és a felügyelet nélküli gépi tanulás közötti különbségeket, hogy a jobb megoldást válassza.

3. Telepítési és integrációs infrastruktúra

Ez a réteg arról szól, hogy modelleit olyan termelési környezetbe helyezze, ahol azok elvégezhetik feladatukat. A startupok számára a legfontosabb az olyan megközelítés megtalálása, amely nem igényel dedikált MLOps (gépi tanulási műveletek) csapatot a kezeléshez. Keresse meg:

- API-kompatibilitás: Az AI-eszközöknek képesnek kell lenniük a kommunikációra a meglévő biztonsági rendszerekkel, például a biztonsági információk és események kezelésére szolgáló (SIEM) vagy a biztonsági koordinációra, automatizálásra és reagálásra (SOAR) szolgáló platformokkal.

- Késleltetési követelmények: A valós idejű fenyegetésfelismeréshez a modelleknek milliszekundumok alatt kell döntéseket hozniuk.

- Frissített mechanizmusok: Szüksége van egy zökkenőmentes folyamatra, amellyel az új és továbbfejlesztett modellverziókat leállás nélkül tudja bevezetni a termelésbe.

4. Felügyeleti és megfigyelési eszközök

Ez a réteg nyomon követi a modell teljesítményét, hogy felismerje az olyan problémákat, mint a drift, amikor a modell pontossága az idő múlásával romlik, ahogy a támadási minták változnak. Emellett biztosítja a folyamatos fejlesztéshez elengedhetetlen visszacsatolási hurkot, amely lehetővé teszi az elemzők számára, hogy a riasztásokra reagálva újraképezzék és finomítsák a modelleket. Az erős megfigyelhetőség teljes áttekintést biztosít az AI-védelmi rendszerek teljesítményéről.

🔍 Tudta? Az egyik első nyilvánosan bejelentett, AI által irányított kibertámadásban egy jailbreakelt AI-ügynököt használtak arra, hogy önállóan végrehajtson bonyolult műveleteket egy több szakaszból álló behatolásban, amely több tucat szervezetet érintett.

A legjobb AI keretrendszerek és eszközök a kiberbiztonsági startupok számára

A piac tele van AI eszközökkel, ezért nehéz eldönteni, hol is kezdjük. Előfordulhat, hogy túl sok pénzt költ egy olyan vállalati platformra, amire nincs szüksége, vagy hónapokat pazarol egy soha be nem indított DIY projektre.

A terület három fő kategóriára oszlik, hogy könnyebben összpontosíthasson a költségvetése, csapata és céljai alapján. 💁

Nyílt forráskódú lehetőségek költségtudatos csapatok számára

Az open source használata maximális ellenőrzést és rugalmasságot biztosít a legalacsonyabb kezdeti költségek mellett, de ez kompromisszumokkal jár. Ön lesz felelős a beállításért, karbantartásért és hibaelhárításért, ami jelentős belső szakértelmet igényel. Ön a következő eszközökkel fog dolgozni:

- TensorFlow/PyTorch: Ezek a legnépszerűbb keretrendszerek az egyedi ML-modellek nulláról történő felépítéséhez, páratlan rugalmasságot kínálnak, de a tanulási görbe meredek.

- YARA + ML kiterjesztések: Ez egy hatékony eszköz a szabályalapú rosszindulatú programok észleléséhez, és ML-lel kiterjeszthető, hogy kifinomultabb osztályozók jöjjenek létre.

- Zeek (korábban Bro): Ez egy népszerű hálózati elemzési keretrendszer, gazdag plugin-ökoszisztémával, beleértve néhány gépi tanuláson alapuló forgalomelemző plugint is.

- OpenSearch Security Analytics: A kereskedelmi SIEM-ek nyílt forráskódú alternatívája, beépített funkciókkal rendelkezik az anomáliák észleléséhez és a gépi tanuláson alapuló biztonsági elemzésekhez.

🧠 Érdekesség: A behatolási tesztelést az 1970-es évek elején határozták meg. A sebezhetőségek felkutatására szolgáló támadások szimulálásának gyakorlatát James P. Anderson 1972-es jelentése formalizálta.

Felhőalapú platformok a gyors telepítéshez

Azok számára, akik gyorsan szeretnének haladni és elkerülni az infrastruktúra kezelését, a felhőalapú platformok kiváló választásnak bizonyulnak. Ezek a szolgáltatások kezelik az alapul szolgáló hardvert és az MLOps-t, így a csapatod a modellek építésére és telepítésére koncentrálhat.

A főbb szolgáltatók között megtalálható az AWS, a Google Cloud és a Microsoft Azure, amelyek mindegyike hatékony, felügyelt ML-platformokat kínál, mint például a SageMaker, a Vertex AI és az Azure ML.

Biztonsági specifikus AI-szolgáltatásokat is nyújtanak, mint például az AWS GuardDuty és a Google Chronicle, amelyek a leggyorsabb utat kínálják az AI-alapú észleléshez. A legfontosabb figyelni való dolgok a beszállítói függőség és a használat alapú árazás, amely váratlanul skálázódhat.

🔍 Tudta? A 2010-es Stuxnet féreg négy zero-day sebezhetőséget használt fel Irán nukleáris programjának megzavarására, ami drámai hatással volt arra, ahogyan a kormányok és vállalatok az ismeretlen hibákat felkutatják és tárolják.

Speciális kiberbiztonsági AI-megoldások

Ha a leggyorsabb megtérülést szeretné elérni, akkor a célra szabott kereskedelmi platformok a legjobb megoldás. Ezek az eszközök kifejezetten biztonsági felhasználási esetekre lettek tervezve, előre betanított modellekkel és kifinomult munkafolyamatokkal rendelkeznek, bár kevesebb testreszabási lehetőséget kínálnak, mint a DIY megközelítés.

| Kategória | Mit csinál? | Főbb szereplők |

| EDR | Végpontok észlelése és reagálás | CrowdStrike, SentinelOne és VMware Carbon Black |

| NDR | Hálózati észlelés és reagálás | Darktrace, Vectra AI és ExtraHop |

| SOAR | Biztonsági koordináció, automatizálás és reagálás | Splunk SOAR, Palo Alto XSOAR és Swimlane |

A startupok általános AI-biztonsági kihívásai

Befektetett egy új AI eszközbe, de az nem hozza meg a várt eredményeket. Most, ahelyett, hogy megoldaná a problémákat, új problémákkal szembesül, mint például a riasztásokkal kapcsolatos fáradtság és az integrációval kapcsolatos fejfájások.

Ha előre ismeri ezeket a gyakori buktatókat, akkor felkészülhet rájuk, és elkerülheti a költséges hibákat. 👀

- Adatminőség és elérhetőség: A modellek csak annyira jók, mint az adatok, amelyekkel edzik őket, és sok startupnak hiányoznak a pontos, egyedi modellek felépítéséhez szükséges tiszta, címkézett adatok.

- Hamis pozitív fáradtság: A rosszul beállított AI-rendszer még több zajt generálhat, mint egy hagyományos rendszer, elárasztva csapatát irreleváns riasztásokkal és meghiúsítva az egész célkitűzést.

- Készséghiány: Az ML-rendszerek felépítéséhez, telepítéséhez és karbantartásához szükséges szakértelem drága és nehezen megtalálható, akárcsak a mélyreható biztonsági ismeretek.

- Integrációs komplexitás: Az új AI-eszköz zökkenőmentes működésének biztosítása a meglévő biztonsági infrastruktúrával gyakran sokkal több időt és erőfeszítést igényel, mint várták.

- Modellkarbantartás: Az AI nem egy „beállít és elfelejti” típusú megoldás; a modellek idővel romlanak, és folyamatos figyelemmel kísérésre, finomításra és újratanításra van szükségük ahhoz, hogy hatékonyak maradjanak.

- Eszközök elszaporodása : Minden új AI-eszköz újabb szilót adhat a biztonsági műveleteihez, ami megosztja a láthatóságot és megnehezíti a teljes kép áttekintését.

Ezek a kihívások rávilágítanak arra, hogy miért marad elengedhetetlen a képzett emberi felügyelet még a legkifinomultabb AI-rendszerek irányításához, értelmezéséhez és kezeléséhez is.

🔍 Tudta? A vállalkozások több mint fele ma már az AI-biztonságra fordított kiadásokat részesíti előnyben a hagyományos biztonsági eszközökkel szemben, mégis sokan küzdenek az eszközök elszaporodásával. A szervezetek átlagosan 85 SaaS-alkalmazást és több mint öt különálló eszközt használnak csak az adatok felfedezésére, figyelemmel kísérésére vagy osztályozására, ami megnehezíti a biztonság kezelését és integrálását.

Hogyan válassza ki a megfelelő AI-stacket a kiberbiztonsági startupjához?

Ismeri az összetevőket és az eszközöket, de hogyan hozza meg a végső döntést? Ha a startup egyedi körülményei helyett egy látványos bemutató alapján választ, olyan stacket kaphat, amely nem felel meg a fenyegetési modelljének, vagy nem skálázható az üzleti tevékenységéhez.

Használja ezt az öt lépésből álló keretrendszert, hogy szisztematikus, kontextus-érzékeny döntést hozzon. 👇

1. Igazodjon a saját biztonsági igényeihez

Ne az eszközökkel kezdje, hanem a fenyegetésekkel. A pénzügyi adatokat kezelő B2B SaaS startupok biztonsági prioritásai jelentősen eltérnek a mobil játékokkal foglalkozó vállalatokétól. Ha először feltérképezi a konkrét kockázatokat, biztos lehet benne, hogy olyan AI-ba fektet be, amely megoldja a tényleges problémáit.

Kérdezze meg magától:

- Mi az elsődleges fenyegetési vektor? Inkább a hálózati behatolás, a belső fenyegetések, a rosszindulatú szoftverek vagy az adatok kiszivárogtatása miatt aggódik?

- Milyen megfelelőségi követelmények vonatkoznak? Az olyan szabályozások, mint a SOC 2, HIPAA vagy PCI-DSS, jelentősen befolyásolják az eszközválasztást.

- Mi a jelenlegi észlelési hiányossága? Határozza meg, hol a leggyengébbek a meglévő biztonsági intézkedései, és először oda összpontosítsa AI-befektetéseit.

🔍 Tudta? A vállalati CISO-k átlagosan 75 biztonsági eszközt kezelnek egyszerre, és közel fele szerint a stackjük csak az elmúlt évben nőtt. Azonban a több eszköz nem jelentette a problémák csökkenését. Kétharmaduk még mindig tapasztalt biztonsági incidenst az elmúlt 24 hónapban, ami azt mutatja, hogy a komplex, túlterhelt stackek valójában nehezebbé, nem pedig erősebbé teszik a biztonságot.

2. Értékelje a meglévő eszközökkel való integrációt

Startupja már rendelkezik felhőalapú infrastruktúrával, biztonsági eszközökkel és kialakult munkafolyamatokkal. Azok az AI-eszközök, amelyek nem integrálhatók zökkenőmentesen a már használt eszközökkel, működési problémákat és munkaterhelés-növekedést okoznak. Elsőbbséget kell adni azoknak az eszközöknek, amelyek robusztus API-kkal, előre elkészített integrációkkal és rugalmas adatformátum-támogatással rendelkeznek.

🚀 ClickUp előnye: Csatlakoztassa felhőalapú infrastruktúráját, biztonsági eszközeit és együttműködési platformjait egyetlen operációs rétegbe a ClickUp Integrations segítségével. Ez a munkaterületére vonzza a riasztásokat, frissítéseket és műveleteket, csökkentve ezzel a szétszóródást és megőrizve a meglévő munkafolyamatokat.

3. Vegye figyelembe a skálázhatóságot és a jövőbeli növekedést

Gondoljon 18 hónappal előre, ne csak a mai napra. Egy tízfős csapat számára tökéletesen működő megoldás egy 100 fős vállalat adatforgalma alatt összeomolhat.

Értékelje mind a technikai skálázhatóságot (képes-e kezelni a tízszeres adatmennyiséget?), mind a kereskedelmi skálázhatóságot (a használat növekedésével is megfizethető marad-e az ármodell?).

🧠 Érdekesség: A „számítógépes vírus ” kifejezést 1983-ban Fred Cohen alkotta meg, miközben önreplikáló kódokkal kísérletezett.

4. Egyensúlyozza a költségeket és a képességeket

Az eszköz árcédulája csak egy része a képletnek. A valódi teljes tulajdonlási költség (TCO) megértéséhez a következőket kell figyelembe venni:

- Végrehajtási idő

- Alkalmazottak képzése

- Folyamatos karbantartás

- A csapat figyelmének alternatív költsége

Néha a „legolcsóbb” nyílt forráskódú megoldás válik a legdrágábbá, ha figyelembe vesszük a működéséhez szükséges mérnöki munkaórák számát.

5. Értékelje a gyártói támogatást és a közösséget

Ha Ön egy lean startup, akkor nem engedheti meg magának, hogy elakadjon. A szállító dokumentációjának minősége, a támogató csapat reagálóképessége és a felhasználói közösség élénksége kritikus tényezők.

Az open source eszközök esetében egy erős közösség ugyanolyan értékes lehet, mint a gyártó támogató csapata, hiszen segítséget nyújt, ha problémába ütközik.

Hogyan optimalizálhatja AI biztonsági rendszerét az idő múlásával?

Az AI-stacket már telepítette, de a munka még nem ért véget. A modellek elavulhatnak, a teljesítmény romolhat, és a drága stack napról napra kevésbé hatékonyá válhat.

Ennek elkerülése érdekében kezelje AI biztonsági rendszerét úgy, mint egy élő terméket, amely folyamatos gondozást és fejlesztést igényel:

- Alapvető mutatók meghatározása: A bevezetés előtt kövesse nyomon a legfontosabb mutatókat, például a téves riasztások arányát, az észlelés átlagos idejét (MTTD) és az elemzők munkaterhelését. Ezzel világos képet kap a „előtt és után” helyzetről, és mérni tudja az AI hatását.

- Hozzon létre visszacsatolási hurkokat: Az emberi elemzők által a riasztásokkal kapcsolatban hozott döntések felbecsülhetetlen értékű adatok. Táplálja vissza ezeket az információkat a modellekbe, hogy azok tanulhassanak a hibáikból és okosabbá váljanak.

- Rendszeres felülvizsgálatok ütemezése: Legalább negyedévente értékelje modelljei teljesítményét a referenciaértékekhez képest, és mérje fel, hogyan változott a fenyegetések helyzete.

- Tervezze meg a modellfrissítéseket: Legyen egy világos, megismételhető folyamata a továbbfejlesztett modellek tesztelésére és telepítésére a termelési környezetbe anélkül, hogy megzavarná a biztonsági műveleteket.

- Konszolidáljon, ahol lehetséges: Ahogy a stack érik, keressen lehetőségeket az eszközök konszolidálására olyan platformok kiválasztásával, amelyek több felhasználási esetet is lefednek, egyszerűsítve az architektúrát és csökkentve a költségeket.

🧠 Érdekesség: A „hackelés” egyik legkorábbi formája az 1960-as években a telefonos phreaking volt, amelynek során a támadók hangfrekvenciákat használva kihasználták a telefonrendszert.

A jövőbeli trendek az AI kiberbiztonsági stackekben

Nagy befektetésre készül, és nem szeretne olyan eszközt választani, amely két év múlva már elavult lesz. Az új trendek figyelemmel kísérése segíthet abban, hogy jövőbiztos döntéseket hozzon és lépést tartson a fejlődéssel:

- LLM-ek a biztonsági elemzéshez: A nagy nyelvi modellek (LLM-ek) bekerülnek a SOC-ba, és természetes nyelvi felületeket biztosítanak, amelyek segítségével az elemzők olyan kérdéseket tehetnek fel, mint például: „Mutassa meg az elmúlt 24 órában az adott felhasználó laptopjáról indított összes szokatlan kimenő forgalmat”.

- AI-ügynökök : Az AI-rendszerek egyre fejlettebbek, így képesek felismerni a fenyegetéseket, és automatikusan intézkedni azok elhárítására, például a fertőzött gépet elszigetelni a hálózattól.

- Egységes megoldások: Az iparág a több tucatnyi niche pontmegoldástól a konvergens platformok felé mozdul el, amelyek csökkentik az integrációs adósságot.

- AI-alapú támadási szimuláció: Ahelyett, hogy valódi támadásra várnának, a startupok elkezdték az AI-t használni saját védelmi rendszerük folyamatos és automatikus tesztelésére, hogy megtalálják és kijavítsák a gyenge pontokat, mielőtt a támadók kihasználnák azokat.

Hogyan segít a ClickUp a kiberbiztonsági startupoknak az AI-stack kezelésében?

Ahogy a kiberbiztonsági startupok átveszik az AI-t, stackjeik gyorsan növekednek, és még gyorsabban fragmentálódnak. Az észlelési eszközök, a felhőalapú platformok, az MLOps munkafolyamatok, a dokumentáció és az együttműködési rendszerek gyakran különálló silókban élnek, ami a csapatokat kontextusváltásra kényszeríti.

A ClickUp összekötő kapocsként működik az AI biztonsági stackben. Ahelyett, hogy újabb pontszerű megoldást adna hozzá, az intelligenciát, a munkafolyamatokat és a végrehajtást egyetlen, kontextusérzékeny munkaterületbe centralizálja.

Nézzük meg, hogyan! 👇

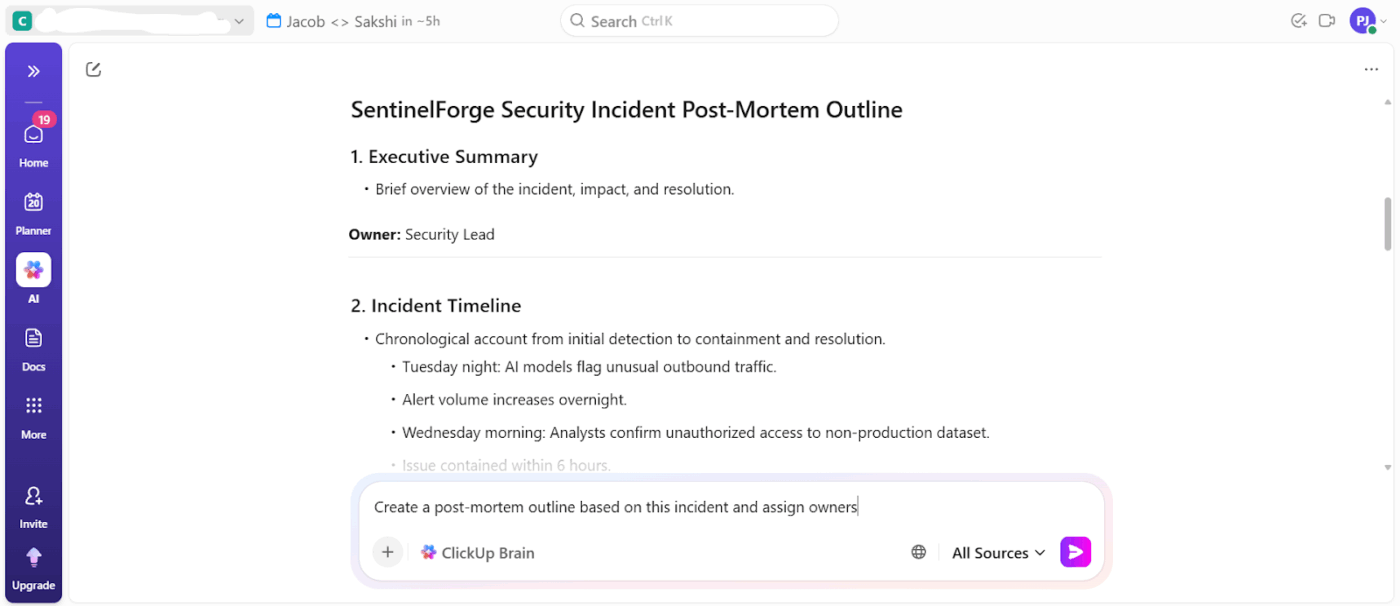

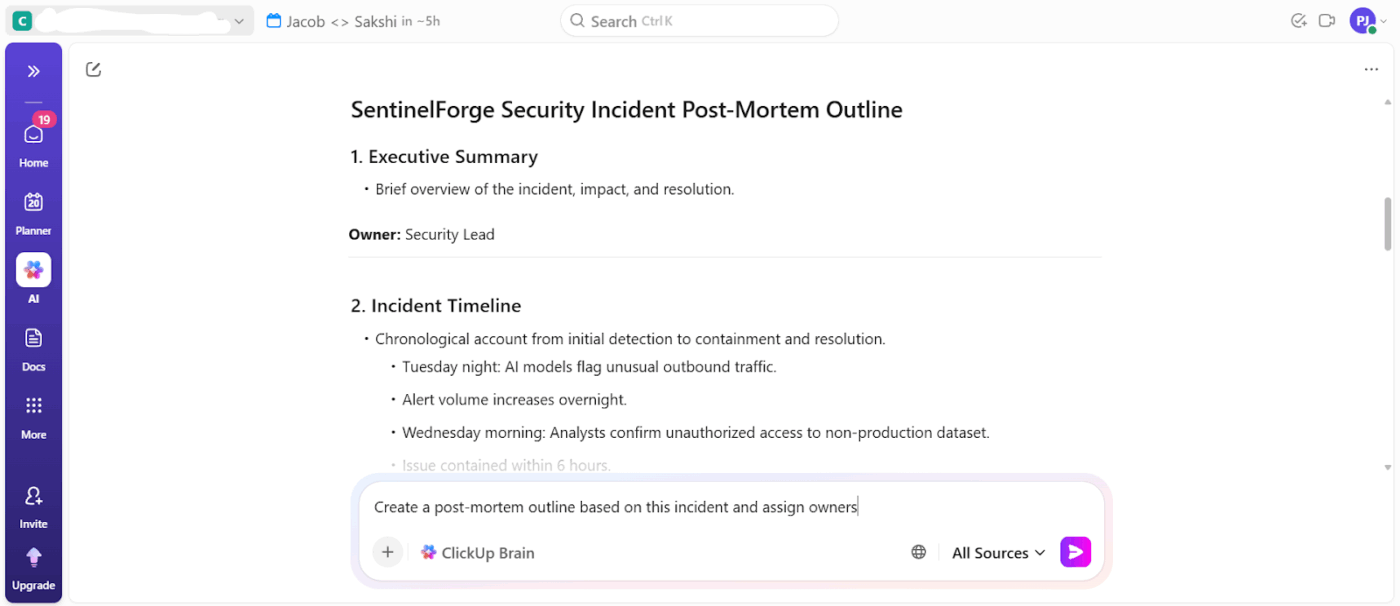

A ClickUp Brain segítségével a biztonsági kontextust azonnali cselekvéssé alakíthatja.

A ClickUp Brain kontextusfüggő mesterséges intelligenciaként működik, a munkaterületén belül él, és valós időben érti a projektjeit, feladatait, dokumentumait és munkafolyamatait. A szilárd, kontextuson kívüli mesterséges intelligencia válaszok helyett kérdésekre válaszol, összefoglalja az incidensek kivizsgálását, és biztonsági naplófájlok alapján létrehozza és frissíti a ClickUp feladatokat.

Tegyük fel, hogy egy biztonsági riasztás több napos vizsgálatot indít el, amely naplókat, csevegési beszélgetéseket, javítási feladatokat és az incidens utáni felülvizsgálatot foglal magában.

Kérheti a ClickUp Brain-t, hogy közvetlenül összefoglalja az incidenst a kapcsolódó feladatok, megjegyzések és dokumentumok segítségével, majd automatikusan generáljon nyomon követési intézkedéseket és vezetői kapukat. Ezzel megszűnik a különbség az AI-elemzés és a végrehajtás között, ami a legtöbb biztonsági eszköz hiányossága.

📌 Példa promptok:

- Összegezze ezt az eseményt az összes kapcsolódó feladat, megjegyzés és dokumentum felhasználásával

- Milyen javítási feladatok vannak még megoldatlanul a héten történt súlyos incidensekkel kapcsolatban?

- Készítsen egy utólagos elemzést az incidens alapján, és rendeljen hozzá felelősöket

- Melyik riasztások igényelték a legtöbb elemzői időt a múlt hónapban?

- Milyen döntések születtek a vizsgálat során, és kik hozták meg azokat?

A legjobb az egészben, hogy minden azonnal kereshető a ClickUp Brain segítségével, az AI-asszisztensünkkel, amely kérdésekre válaszol és információkat talál az egész munkaterületén.

Kara Smith, MBA, PMP®, az Instant Teams műveleti programmenedzsere így nyilatkozott a ClickUp használatáról:

Minden csapat profitálhat az automatizálásból, és a ClickUp ezt szó szerint minden olyan helyzetben biztosította, amellyel találkoztam, azonban a ClickUp legnagyobb előnye a folyamatok és eszközök egyetlen munkaterületre történő egyszerűsítése... Innovatív vállalat vagyunk, amely a legjobban olyan platformokkal működik, amelyek lehetővé teszik számunkra, hogy lépést tartsunk a gyorsan növekvő startupok rendkívül gyors ütemével, és a ClickUp a legjobban szolgálta ezt a célt.

Minden csapat profitálhat az automatizálásból, és a ClickUp ezt szó szerint minden olyan helyzetben biztosította, amellyel találkoztam, azonban a ClickUp legnagyobb előnye a folyamatok és eszközök egyetlen munkaterületre történő egyszerűsítése... Innovatív vállalat vagyunk, amely a legjobban olyan platformokkal működik, amelyek lehetővé teszik számunkra, hogy lépést tartsunk a gyorsan növekvő startupok rendkívül gyors ütemével, és a ClickUp a legjobban szolgálta ezt a célt.

Egységesítse az intelligenciát a biztonsági stackben a Clickup Brain MAX segítségével.

Vessen véget az AI terjedésének, és összegyűjtse az összes intelligenciáját egy helyen a ClickUp Brain MAX segítségével. Ez egy központosított asztali alkalmazás, amely megérti az egész eszközláncát. Így nem kell tucatnyi AI-eszközzel bajlódnia, hogy értelmes betekintést nyerjen.

A következőket kapja:

- Egységes keresés és tudás: Keresés a ClickUp-ban és a csatlakoztatott alkalmazásokban egy AI felületről

- Hangvezérelt munka: Használjon természetes hangutasításokat a feladatok, dokumentumok vagy parancsok gyors megfogalmazásához a ClickUp Talk-to-Text segítségével.

- Csökkentett eszközfragmentáció: Hozzáférés több AI-modellhez, például a ChatGPT-hez, a Gemini-hez és a Claude-hoz egy kontextusérzékeny hubban.

Hozzáférés az összes szükséges AI eszközhöz:

Automatizálja a biztonsági műveleteket a ClickUp Super Agents segítségével.

A ClickUp Super Agents segítségével delegálhatja azokat a végpontok közötti feladatokat és munkafolyamatokat, amelyek általában megterhelik a biztonsági csapatokat. Ezek a munkaterületébe beágyazott AI-társak, akik teljes memóriával és a munkatételeinek kontextusának megértésével rendelkeznek.

Ahelyett, hogy csak a parancsokra válaszolnának, több lépésből álló munkafolyamatokat terveznek, hajtanak végre és figyelnek, a munkaterület adatait és a csatlakoztatott alkalmazásokat egyaránt felhasználva.

📌 Példa: Ön egy biztonsági műveletekért felelős szuperügynök, akinek feladata az incidensekre való reagálás koordinálása, az AI biztonsági stack átláthatóságának fenntartása és a biztonsági csapat manuális terheinek csökkentése. Célja annak biztosítása, hogy a biztonsági riasztások, a vizsgálatok és a követő intézkedések következetesen nyomon követhetők, dokumentálhatók és eskalálhatók legyenek.

Készítse el saját szuperügynökét:

(AI) Stack Up On ClickUp

A kiberbiztonsági startupok azért küzdenek, mert túl sok intelligens eszköz túl sok helyen található, és senki sem tulajdonosa. A „megfelelő” AI-stack egy olyan rendszer létrehozásáról szól, ahol az AI-kimenetek valódi döntésekké, valódi munkafolyamatokká és valódi felelősséggé válnak.

Itt jön be a ClickUp, amely csendben elvégzi a nehéz munkát. Egyetlen munkaterületet biztosít az AI-kezdeményezések kezeléséhez, a döntések dokumentálásához, a tulajdonjogok nyomon követéséhez, a nyomon követések automatizálásához és az AI-eszközök által előállított eredmények operacionalizálásához.

A ClickUp Brain, a Brain MAX és a Super Agents ugyanazon a rendszeren belül, amelyben csapata máris dolgozik, az AI nem csupán egy újabb fül lesz, hanem a munka elvégzésének szerves részévé válik.

Regisztráljon még ma ingyenesen a ClickUp-ra! ✅

Gyakran ismételt kérdések

Mi a különbség az AI-alapú kiberbiztonsági eszköz és az AI-val továbbfejlesztett hagyományos rendszer között?

Az AI-natív eszközök alapja a gépi tanulás, míg az AI-val továbbfejlesztett régebbi rendszerek ML-funkciókat adnak a régebbi, szabályalapú architektúrákhoz. A gyakorlati különbség gyakran az AI integrációjának rugalmasságában, pontosságában és zökkenőmentességében nyilvánul meg az eszköz munkafolyamatába.

Hogyan koordinálják a kiberbiztonsági startupok az AI biztonsági eszközök implementálását a távoli csapatok között?

A távoli biztonsági csapatok a központosított dokumentáció, a világos feladatfelelősség és az időzónákon átívelő kommunikáció révén működnek jól. A konvergált munkaterületen a megvalósítási tervek, a beszállítói megjegyzések és a műszaki specifikációk egy helyen, mindenki számára elérhetőek.

Az AI teljes mértékben helyettesítheti az emberi biztonsági elemzőket egy startupban?

Nem, a cél a kiegészítés, nem a helyettesítés. Az AI rendkívül hatékony a nagy mennyiségű adat feldolgozásában, de az emberi elemzők kritikus kontextust nyújtanak, árnyalt döntéseket hoznak és olyan újszerű fenyegetéseket vizsgálnak, amelyekkel a modellek még soha nem találkoztak.

Miben különbözik az AI biztonsági stack a startupok és a nagyvállalatok esetében?

A startupok elsőbbséget adnak a gyorsabb telepítésnek, az alacsonyabb működési költségeknek és azoknak az eszközöknek, amelyek nem igényelnek dedikált ML mérnöki csapatot. A több erőforrással rendelkező nagyvállalatok nagyobb testreszabásba fektethetnek be, nagyobb adatelemző csapatokat hozhatnak létre és komplex, több gyártótól származó architektúrákat kezelhetnek.