{ "@context": "http://schema. org", "@type": "FAQPage", "mainEntity": [ { "@type": "Question", "name": "กรอบการจัดการความเสี่ยงด้านความมั่นคงปลอดภัยทางไซเบอร์คืออะไร", "acceptedAnswer": { "@type": "Answer", "text": "กรอบการจัดการความเสี่ยงทางไซเบอร์เป็นแนวทางที่เป็นระบบซึ่งสามารถปกป้ององค์กรจากภัยคุกคามทางไซเบอร์ได้" } } ] }

ด้วยการเกิดขึ้นของเทคโนโลยี ความเสี่ยงทางไซเบอร์ก็เพิ่มขึ้นตามไปด้วย ซึ่งก่อให้เกิดภัยคุกคามที่แท้จริงต่อธุรกิจทุกขนาด ด้วยเหตุนี้ องค์กรต่าง ๆ จึงได้เริ่มดำเนินมาตรการป้องกันเพิ่มเติมในแนวทางการรักษาความปลอดภัยทางไซเบอร์ของตนเพื่อป้องกันการโจมตีทางไซเบอร์

คุณจำเป็นต้องนำกรอบการบริหารความเสี่ยงทางไซเบอร์มาใช้เพื่อปกป้ององค์กรของคุณ กรอบการบริหารความเสี่ยงเช่นนี้จะมอบแนวทางที่มีโครงสร้างเพื่อระบุ ประเมิน และบริหารความเสี่ยงในกระบวนการที่เป็นระบบ

อย่ารอจนสายเกินไป ดำเนินการเชิงรุกตั้งแต่วันนี้เพื่อปกป้องธุรกิจของคุณ

บทความนี้จะอธิบายวิธีการประเมินสถานะความปลอดภัยทางไซเบอร์ของคุณ สร้างเป้าหมายและวัตถุประสงค์ที่เหมาะสม เลือกกรอบการทำงานสำหรับกระบวนการจัดการความเสี่ยงของคุณ ดำเนินกลยุทธ์การลดความเสี่ยง และเรียนรู้วิธีการทบทวนกระบวนการจัดการความเสี่ยงที่คุณกำลังดำเนินการอยู่ 🔐

การจัดการความเสี่ยงทางไซเบอร์คืออะไร?

การจัดการความเสี่ยงทางไซเบอร์คือกระบวนการที่ช่วยให้องค์กรสามารถระบุ ประเมิน และจัดลำดับความสำคัญของความเสี่ยงที่อาจเกิดขึ้นต่อสินทรัพย์ดิจิทัลของตนได้ ซึ่งรวมถึงข้อมูล ฮาร์ดแวร์ ซอฟต์แวร์ เครือข่าย และองค์ประกอบดิจิทัลอื่น ๆ

การดำเนินการนี้เกี่ยวข้องกับการนำนโยบายและขั้นตอนต่าง ๆ มาใช้เพื่อลดความเสี่ยงเหล่านั้นและปกป้ององค์กรจากการโจมตีทางไซเบอร์ โดยการบริหารจัดการความเสี่ยงด้านความปลอดภัยทางไซเบอร์อย่างเชิงรุก ธุรกิจสามารถป้องกันหรือลดผลกระทบที่อาจเกิดขึ้นจากภัยคุกคามต่าง ๆ ได้

กรอบการบริหารความเสี่ยงด้านความมั่นคงปลอดภัยทางไซเบอร์คืออะไร

กรอบการจัดการความเสี่ยงทางไซเบอร์ คือ แนวทางที่เป็นระบบซึ่งสามารถปกป้ององค์กรจากภัยคุกคามทางไซเบอร์ได้

การดำเนินการนี้เกี่ยวข้องกับการรับรู้ถึงความเสี่ยงที่อาจเกิดขึ้น การประเมินความน่าจะเป็นของผลกระทบและความเป็นไปได้ของผลลัพธ์ที่ตามมาของความเสี่ยง การคิดค้นมาตรการรักษาความปลอดภัยเพื่อลดผลกระทบให้เหลือน้อยที่สุด และการติดตามตรวจสอบอย่างต่อเนื่องเพื่อปรับตัวให้เข้ากับความเสี่ยงที่เกิดขึ้นใหม่

กระบวนการนี้มีความละเอียดรอบคอบและเสริมสร้างศักยภาพให้แก่องค์กรในการดำเนินมาตรการเพิ่มเติมเพื่อปกป้องข้อมูลและทรัพย์สินจากอาชญากรไซเบอร์

กระบวนการบริหารความเสี่ยงทางไซเบอร์คืออะไร:

กระบวนการบริหารความเสี่ยงทางไซเบอร์เป็นแนวทางที่มีโครงสร้างชัดเจนในการระบุ ประเมิน และบริหารความเสี่ยงภายในองค์กร กระบวนการนี้ช่วยให้องค์กรสามารถตัดสินใจอย่างมีข้อมูลเกี่ยวกับระดับความเสี่ยงที่ยอมรับได้สำหรับการดำเนินธุรกิจและสร้างแผนเพื่อลดความเสี่ยงเหล่านั้น

ความสำคัญของการนำกรอบการบริหารความเสี่ยงด้านความปลอดภัยทางไซเบอร์มาใช้

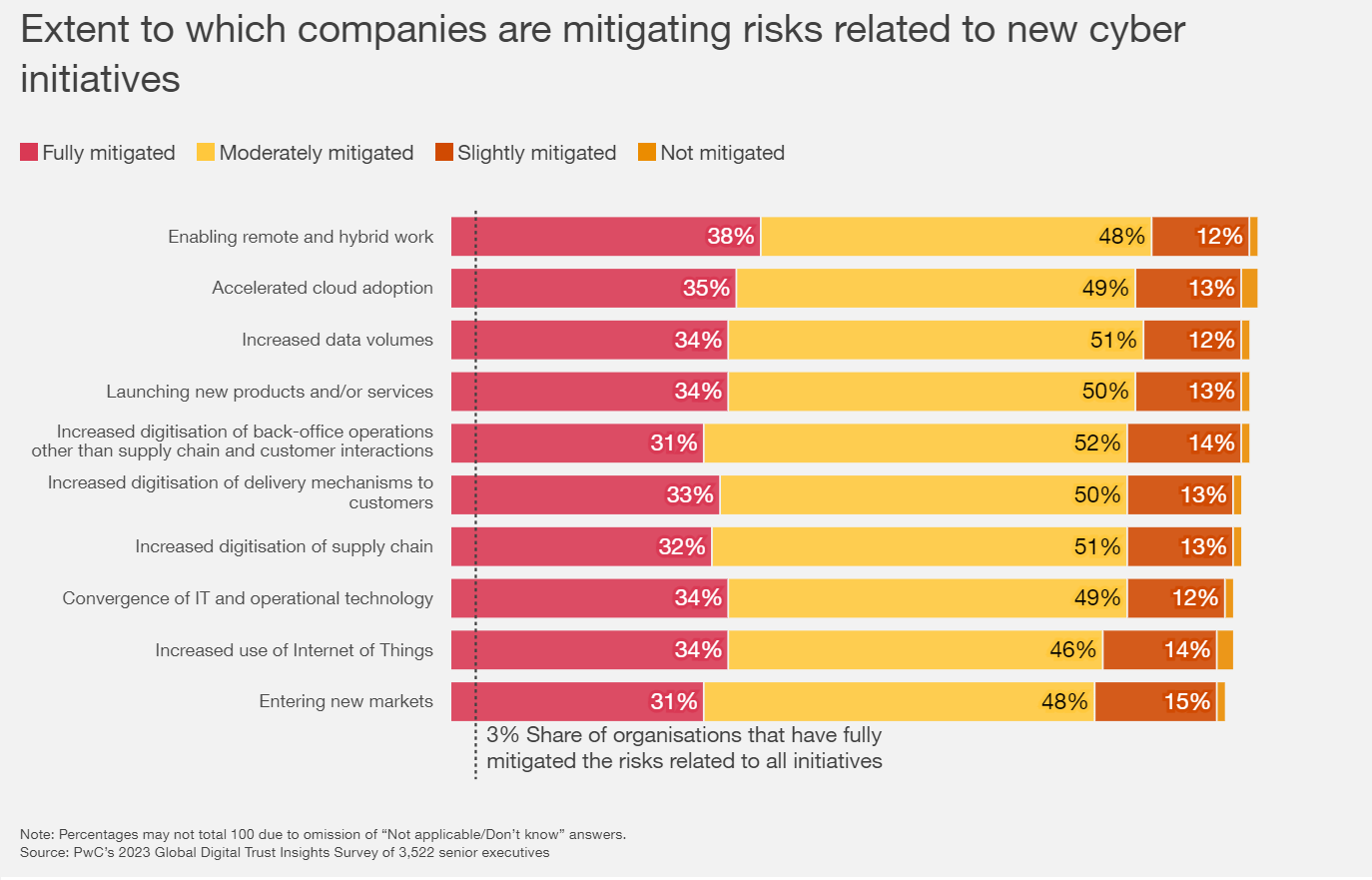

จากการสำรวจ PwC Global Digital Trust Insights พบว่าข้อมูลแสดงให้เห็นว่าบางบริษัทได้ปรับปรุงความปลอดภัยทางไซเบอร์ในปีที่ผ่านมา แต่มีเพียงไม่กี่บริษัทเท่านั้นที่สามารถลดความเสี่ยงทางไซเบอร์ทั้งหมดได้อย่างสมบูรณ์ ความปลอดภัยทางไซเบอร์ไม่ใช่ความรับผิดชอบของ CISO เท่านั้น แต่เป็นหน้าที่ของทุกคน รวมถึง CEO ซึ่งมีบทบาทสำคัญในการสร้างความไว้วางใจและรักษาความไว้วางใจผ่านทางการกระทำที่เป็นรูปธรรม

แนวทางที่มีโครงสร้างและกรอบการทำงานสามารถจัดการความเสี่ยงที่อาจเกิดขึ้นได้ และช่วยให้องค์กรสามารถทำสิ่งต่อไปนี้ได้:

- ประเมินสถานะความปลอดภัยของพวกเขา

- ระบุช่องว่างที่มีอยู่ในมาตรการรักษาความปลอดภัยของคุณ

- ดำเนินการประเมินความเสี่ยงและประเมินภัยคุกคามทั้งภายในและภายนอก

- จัดลำดับความเสี่ยงและกำหนดกระบวนการจัดการ

- ดำเนินการควบคุมที่จำเป็นเพื่อลดความเสี่ยงด้านความปลอดภัยทางไซเบอร์ที่อาจเกิดขึ้น

มาตรการป้องกันจะช่วยให้ลูกค้าและผู้มีส่วนได้ส่วนเสียของคุณมั่นใจได้ว่าคุณให้ความสำคัญกับความปลอดภัยทางไซเบอร์อย่างจริงจัง ส่งผลให้พวกเขารู้สึกมั่นใจมากขึ้นและมีแนวโน้มที่จะใช้ผลิตภัณฑ์และบริการของคุณต่อไป

ตัวอย่างของภัยคุกคามทางไซเบอร์

ก่อนที่จะลงลึกถึงวิธีการนำกรอบการบริหารความเสี่ยงด้านความปลอดภัยทางไซเบอร์ไปปฏิบัติใช้ ขอให้เราเข้าใจถึงความเสี่ยงที่อาจเกิดขึ้นกับองค์กรก่อน:

- การโจมตีแบบฟิชชิง: การใช้จดหมายหรือข้อความปลอมเพื่อหลอกให้ผู้ใช้เปิดเผยข้อมูลสำคัญหรือข้อมูลส่วนตัว

- การโจมตีด้วยมัลแวร์: ชนิดของซอฟต์แวร์ที่เป็นอันตรายซึ่งออกแบบมาเพื่อให้สามารถเข้าถึงหรือทำลายระบบคอมพิวเตอร์

- ภัยคุกคามจากภายใน: พนักงานหรืออดีตพนักงานที่มีสิทธิ์เข้าถึงข้อมูลสำคัญและนำไปใช้ในทางที่เป็นอันตราย

- การโจมตีทางวิศวกรรมสังคม: การชักจูงหรือหลอกลวงบุคคลให้เปิดเผยข้อมูลสำคัญหรือข้อมูลลับ โดยใช้กลวิธีต่าง ๆ เช่น การแอบอ้างตัวตนหรือการข่มขู่คุกคาม

- การโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS): การกระทำที่มีการประสานงานกันเพื่อส่งข้อมูลหรือคำร้องขอจำนวนมากไปยังระบบเป้าหมายอย่างต่อเนื่อง จนทำให้ระบบไม่สามารถให้บริการได้ตามปกติ ส่งผลให้เกิดการขัดขวางการให้บริการและอาจนำไปสู่การรั่วไหลของข้อมูล

วิธีการนำกรอบการบริหารความเสี่ยงด้านความปลอดภัยทางไซเบอร์ไปปฏิบัติ (6 ขั้นตอนพร้อมแบบฟอร์ม)

ขั้นตอนที่ 1: ประเมินสถานะความปลอดภัยทางไซเบอร์ในปัจจุบันของคุณ

การประเมินสถานะความปลอดภัยทางไซเบอร์ของคุณมีความสำคัญอย่างยิ่งในด้านการจัดการความเสี่ยงทางไซเบอร์ ต่อไปนี้คือขั้นตอนที่สามารถดำเนินการได้:

ประเมินมาตรการรักษาความปลอดภัยในปัจจุบัน

- ระบุและทบทวนกระบวนการบริหารความเสี่ยงด้านความปลอดภัยทางไซเบอร์ในปัจจุบัน: ระบุมาตรการความปลอดภัยทั้งหมดและรวมถึงกระบวนการที่จำเป็นสำหรับการจัดการเหตุการณ์ที่เกี่ยวข้องกับความปลอดภัยและวิธีการตอบสนองต่อภัยคุกคาม

- ประเมินความปลอดภัยของเครือข่ายของคุณ: ดำเนินการประเมินความเสี่ยงด้านความปลอดภัยทางไซเบอร์โดยการตรวจสอบไฟร์วอลล์ ซอฟต์แวร์ป้องกันไวรัส และเครื่องมืออื่น ๆ ที่ใช้ในการตรวจจับและป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต ต้องอัปเดตและติดตั้งแพตช์ความปลอดภัยล่าสุดทั้งหมด หากมีสิ่งใดล้าสมัย เครือข่ายของคุณจะมีความเสี่ยงต่อการถูกโจมตีมากขึ้น

- ทบทวนกลยุทธ์การจัดการความเสี่ยงทางไซเบอร์ของคุณ: ตรวจสอบวิธีที่องค์กรของคุณจัดการข้อมูลและระบบที่มีความอ่อนไหว (สิทธิ์การเข้าถึง, นโยบายเกี่ยวกับรหัสผ่าน, และการตรวจสอบหลายปัจจัย) จากนั้นดำเนินการประเมินช่องโหว่ทั้งภายในและภายนอกเพื่อชี้ให้เห็นจุดอ่อน

- ทบทวนแผนการตอบสนองต่อเหตุการณ์: ทดสอบแผนการตอบสนองต่อเหตุการณ์ของคุณเพื่อให้แน่ใจว่ามันมีประสิทธิภาพ และตรวจสอบว่าคุณสามารถตรวจจับ, ตอบสนอง และกู้คืนจากเหตุการณ์ความปลอดภัยได้

- การตรวจสอบกับพนักงาน: จัดให้พนักงานของคุณได้รับการฝึกอบรมเกี่ยวกับความตระหนักด้านความปลอดภัยและแนวทางปฏิบัติที่ดีที่สุดทางไซเบอร์ รวมถึงการประเมินอื่น ๆ เช่น: การทดสอบการเก็บรักษาความรู้การสังเกตพฤติกรรมและการปฏิบัติตามกฎระเบียบของพนักงานเพื่อให้แน่ใจว่าพวกเขากำลังนำสิ่งที่ได้เรียนรู้จากการฝึกอบรมไปใช้ การทดสอบการหลอกลวงทางไซเบอร์จำลองเพื่อประเมินความสามารถในการระบุและรายงานการพยายามหลอกลวงทางไซเบอร์ การประเมินการตอบสนองของพวกเขาต่อเหตุการณ์ด้านความปลอดภัย

- การทดสอบการเก็บรักษาความรู้

- การสังเกตพฤติกรรมและการปฏิบัติตามกฎระเบียบของพนักงานเพื่อให้มั่นใจว่าพวกเขาได้นำสิ่งที่เรียนรู้จากการฝึกอบรมไปปฏิบัติจริง

- การทดสอบฟิชชิ่งจำลองเพื่อประเมินความสามารถในการระบุและรายงานความพยายามฟิชชิ่ง

- ประเมินการตอบสนองของพวกเขาต่อเหตุการณ์ด้านความปลอดภัย

- ประเมินผู้ขายภายนอกของคุณ: หากคุณมีผู้ขายภายนอก พวกเขาจะมีการเข้าถึงระบบของคุณ คุณจำเป็นต้องประเมินมาตรการด้านความปลอดภัยทางไซเบอร์ของพวกเขา และตรวจสอบประวัติของพวกเขาด้วย

- การทดสอบการเก็บรักษาความรู้

- การสังเกตพฤติกรรมและการปฏิบัติตามข้อกำหนดของพนักงานเพื่อให้แน่ใจว่าพวกเขาได้นำสิ่งที่เรียนรู้จากการฝึกอบรมไปปฏิบัติ

- การทดสอบฟิชชิ่งจำลองเพื่อประเมินความสามารถในการระบุและรายงานความพยายามฟิชชิ่ง

- ประเมินการตอบสนองของพวกเขาต่อเหตุการณ์ด้านความปลอดภัย

ระบุช่องว่างในมาตรการรักษาความปลอดภัย

ตามดัชนีภัยคุกคามของ IBM ประจำปี 2023 พบว่า 27% ของเหยื่อการโจมตีทางไซเบอร์เกี่ยวข้องกับการขู่กรรโชก ซึ่งสร้างแรงกดดันให้กับเหยื่อ คุณจำเป็นต้องระบุช่องว่างในกลยุทธ์การจัดการความเสี่ยงของคุณเพื่อกำหนดพื้นที่ใดที่มีความเสี่ยงต่อภัยคุกคามทางไซเบอร์

หลังจากประเมินมาตรการรักษาความปลอดภัยในปัจจุบันของคุณแล้ว ให้มองหาช่องว่างที่อาจทำให้องค์กรของคุณเสี่ยงต่อภัยคุกคามทางไซเบอร์ คุณมีโซลูชันความปลอดภัยที่ล้าสมัย ซอฟต์แวร์ที่ยังไม่ได้อัปเดตแพตช์ และรหัสผ่านที่อ่อนแอหรือไม่? คุณมีพนักงานที่ไม่ได้รับการฝึกอบรมหรือไม่?

- เปรียบเทียบมาตรการรักษาความปลอดภัยและดำเนินการประเมินความปลอดภัยทางไซเบอร์: ดำเนินการเปรียบเทียบมาตรการรักษาความปลอดภัยของคุณกับแนวทางปฏิบัติที่ดีที่สุดและมาตรฐานที่ใช้ในอุตสาหกรรมของคุณในปัจจุบัน จากนั้นดำเนินการประเมินความเสี่ยงเพื่อระบุภัยคุกคามและช่องโหว่ที่อาจเกิดขึ้น

- จำลองการโจมตีทางไซเบอร์:ใช้การทดสอบการเจาะระบบและเครื่องสแกนช่องโหว่เพื่อระบุจุดอ่อนในเครือข่ายของคุณทันที สังเกตปฏิกิริยาของพนักงานระหว่างการโจมตี

- ตรวจสอบรายงานเหตุการณ์ของคุณ: ตรวจสอบรายงานเหตุการณ์ด้านความปลอดภัยของคุณและวิเคราะห์เพื่อหาแบบแผนหรือแนวโน้มที่อาจบ่งชี้ถึงจุดอ่อน

- กำหนดพื้นที่ที่ต้องปรับปรุง: เมื่อจุดอ่อนในมาตรการรักษาความปลอดภัยของคุณถูกระบุแล้ว ให้ตรวจสอบว่าอะไรที่ต้องปรับปรุง จัดลำดับความสำคัญตามความสำคัญ จากนั้นวางแผนเพื่อแก้ไข

- ประเมินภัยคุกคามและช่องโหว่ทั้งภายในและภายนอก: ดำเนินการตรวจสอบความปลอดภัยและการประเมินความเสี่ยงเพื่อระบุจุดอ่อนของคุณ

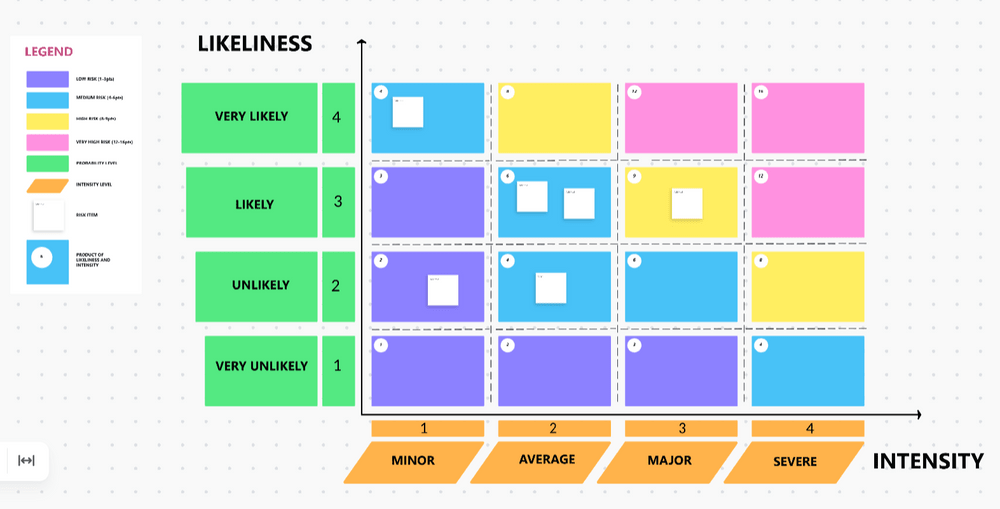

คำแนะนำจากผู้เชี่ยวชาญใช้เทมเพลตกระดานไวท์บอร์ดการประเมินความเสี่ยงโดย ClickUpเพื่อช่วยบันทึกภัยคุกคามที่อาจเกิดขึ้นบนกระดานไวท์บอร์ดดิจิทัลและทำงานร่วมกันและแชร์กับทีมของคุณได้อย่างง่ายดายเทมเพลตนี้มอบกระบวนการที่เป็นระบบสำหรับการระบุ ประเมิน และควบคุมอันตรายและความเสี่ยง เพื่อเพิ่มโอกาสในการดำเนินโครงการให้สำเร็จลุล่วง

ขั้นตอนที่ 2: กำหนดเป้าหมายและวัตถุประสงค์ของคุณ

เป้าหมายและวัตถุประสงค์ที่ชัดเจนจะช่วยให้คุณสามารถมุ่งเน้นไปที่สิ่งสำคัญของคุณและจัดสรรทรัพยากรของคุณได้อย่างเหมาะสม

กำหนดสิ่งที่คุณต้องการบรรลุ

- ตรวจสอบข้อกำหนดด้านความสมบูรณ์และความพร้อมใช้งาน: พื้นที่ใดในองค์กรของคุณที่ต้องการการปกป้อง? องค์กรของคุณต้องบรรลุอะไรในด้านการจัดการความเสี่ยงทางไซเบอร์? โปรดระบุเป้าหมายและวัตถุประสงค์ให้ชัดเจน ตรวจสอบข้อกำหนดด้านความสมบูรณ์และความพร้อมใช้งานสำหรับสินทรัพย์ข้อมูลของคุณ ให้แน่ใจว่าสอดคล้องและเป็นไปตามข้อกำหนดทางกฎหมายทั้งหมด

- พัฒนาโปรแกรมการจัดการความเสี่ยงทางไซเบอร์: ตรวจสอบผลกระทบที่อาจเกิดขึ้นจากภัยคุกคามทางไซเบอร์และการโจมตีต่อองค์กรของคุณ และสร้างเป้าหมายเพื่อลดผลกระทบของเหตุการณ์ดังกล่าว สร้างกลยุทธ์ของคุณเองสำหรับการป้องกัน การตรวจจับ และการตอบสนอง

ตั้งเป้าหมายและวัตถุประสงค์ของคุณ

- จำเป็นต้องมีแนวทางที่เป็นระบบในการกำหนดเป้าหมายและวัตถุประสงค์ที่สามารถบรรลุได้และชัดเจน ซึ่งสอดคล้องกับกลยุทธ์การจัดการความเสี่ยงด้านความปลอดภัยทางไซเบอร์ของคุณ การยึดมั่นในกรอบเป้าหมาย SMARTจะช่วยให้มั่นใจว่าเป้าหมายถูกกำหนดไว้อย่างชัดเจนและสามารถบรรลุได้ เฉพาะเจาะจง: เมื่อกำหนดวัตถุประสงค์สำหรับการจัดการความเสี่ยงด้านความปลอดภัยทางไซเบอร์ องค์กรจะมีความเฉพาะเจาะจงและกระชับมากขึ้น ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% ภายในสามเดือนข้างหน้า วัดผลได้: การมีเป้าหมายที่สามารถวัดได้จะช่วยให้คุณกำหนดและติดตามความก้าวหน้าของคุณ ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% และวัดผลจากจำนวนเหตุการณ์ที่ถูกรายงาน สามารถบรรลุได้: ตรวจสอบว่าวัตถุประสงค์นั้นเป็นสิ่งที่องค์กรของคุณสามารถบรรลุได้โดยใช้ทรัพยากรและความสามารถที่มีอยู่ ตัวอย่าง: บังคับใช้การยืนยันตัวตนสองขั้นตอนสำหรับพนักงานทุกคนภายในสามเดือนข้างหน้า ที่เกี่ยวข้อง: ตรวจสอบให้แน่ใจว่าวัตถุประสงค์ของคุณสอดคล้องกับพันธกิจและเป้าหมายขององค์กร ตัวอย่าง: เพิ่มความมั่นคงปลอดภัยขององค์กรและลดความเสี่ยงจากการรั่วไหลของข้อมูลโดยการนำโปรแกรมการจัดการช่องโหว่มาใช้ภายใน 12 เดือนข้างหน้า มีกรอบเวลา: กำหนดระยะเวลาที่ชัดเจนสำหรับการบรรลุวัตถุประสงค์ ตัวอย่าง: กำหนดเป้าหมายในการจัดทำแผนกู้คืนจากภัยพิบัติภายใน 6 เดือนข้างหน้า ซึ่งสามารถกู้คืนระบบที่สำคัญได้ภายใน 4 ชั่วโมงหลังจากการหยุดชะงัก

- เฉพาะเจาะจง: เมื่อกำหนดวัตถุประสงค์สำหรับการบริหารความเสี่ยงด้านความปลอดภัยทางไซเบอร์ องค์กรจะมีความเฉพาะเจาะจงและกระชับมากขึ้น ตัวอย่าง: ลดจำนวนการโจมตีแบบฟิชชิ่งที่ประสบความสำเร็จลง 80% ภายในสามเดือนข้างหน้า

- ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% ภายในสามเดือนข้างหน้า

- วัดผลได้: การมีเป้าหมายที่สามารถวัดได้จะช่วยให้คุณสามารถกำหนดและติดตามความก้าวหน้าของคุณได้ ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% และวัดผลจากจำนวนเหตุการณ์ที่ถูกรายงาน

- ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% และวัดผลโดยจำนวนเหตุการณ์ที่ถูกรายงาน

- บรรลุได้: ตรวจสอบว่าเป้าหมายนั้นเป็นสิ่งที่องค์กรของคุณสามารถบรรลุได้โดยใช้ทรัพยากรและความสามารถที่มีอยู่ในปัจจุบัน ตัวอย่าง: บังคับใช้การยืนยันตัวตนสองขั้นตอนสำหรับพนักงานทุกคนภายในสามเดือนข้างหน้า

- ตัวอย่าง: บังคับใช้การยืนยันตัวตนสองขั้นตอนสำหรับพนักงานทุกคนภายในสามเดือนข้างหน้า

- เกี่ยวข้อง: ตรวจสอบให้แน่ใจว่าเป้าหมายของคุณสอดคล้องกับพันธกิจและเป้าหมายขององค์กร ตัวอย่าง: ปรับปรุงสถานะความปลอดภัยขององค์กรและลดความเสี่ยงของการรั่วไหลของข้อมูลโดยการนำโปรแกรมการจัดการช่องโหว่มาใช้ภายใน 12 เดือนข้างหน้า

- ตัวอย่าง: เสริมสร้างความปลอดภัยขององค์กรของคุณและลดความเสี่ยงของการรั่วไหลของข้อมูลโดยการนำโปรแกรมการจัดการช่องโหว่มาใช้ภายใน 12 เดือนข้างหน้า

- มีกรอบเวลา: กำหนดระยะเวลาที่ชัดเจนสำหรับการบรรลุเป้าหมาย ตัวอย่าง: กำหนดเป้าหมายในการจัดทำแผนการกู้คืนจากภัยพิบัติภายในหกเดือนข้างหน้า ซึ่งช่วยให้สามารถกู้คืนระบบที่สำคัญได้ภายใน 4 ชั่วโมงหลังจากการหยุดชะงัก

- ตัวอย่าง: กำหนดเป้าหมายในการจัดทำแผนการกู้คืนจากภัยพิบัติภายในหกเดือนข้างหน้า เพื่อให้สามารถกู้คืนระบบที่สำคัญได้ภายใน 4 ชั่วโมงหลังจากการหยุดชะงักใด ๆ

- เฉพาะเจาะจง: เมื่อกำหนดวัตถุประสงค์สำหรับการบริหารความเสี่ยงทางไซเบอร์ องค์กรจะมีความเฉพาะเจาะจงและกระชับมากขึ้น ตัวอย่าง: ลดจำนวนการโจมตีแบบฟิชชิงที่ประสบความสำเร็จลง 80% ภายในสามเดือนข้างหน้า

- ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% ภายในสามเดือนข้างหน้า

- วัดผลได้: การมีเป้าหมายที่สามารถวัดได้จะช่วยให้คุณสามารถกำหนดและติดตามความก้าวหน้าของคุณได้ ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% และวัดผลจากจำนวนเหตุการณ์ที่ถูกรายงาน

- ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% และวัดผลโดยจำนวนเหตุการณ์ที่ถูกรายงาน

- บรรลุได้: ตรวจสอบว่าเป้าหมายนั้นเป็นสิ่งที่องค์กรของคุณสามารถบรรลุได้โดยใช้ทรัพยากรและความสามารถที่มีอยู่ในปัจจุบัน ตัวอย่าง: บังคับใช้การยืนยันตัวตนสองขั้นตอนสำหรับพนักงานทุกคนภายในสามเดือนข้างหน้า

- ตัวอย่าง: บังคับใช้การยืนยันตัวตนสองขั้นตอนสำหรับพนักงานทุกคนภายในสามเดือนข้างหน้า

- เกี่ยวข้อง: ตรวจสอบให้แน่ใจว่าวัตถุประสงค์ของคุณสอดคล้องกับพันธกิจและเป้าหมายขององค์กร ตัวอย่าง: เพิ่มความมั่นคงปลอดภัยขององค์กรและลดความเสี่ยงจากการรั่วไหลของข้อมูลโดยการนำโปรแกรมบริหารจัดการช่องโหว่มาใช้ภายใน 12 เดือนข้างหน้า

- ตัวอย่าง: เสริมสร้างความปลอดภัยขององค์กรของคุณและลดความเสี่ยงของการรั่วไหลของข้อมูลโดยการนำโปรแกรมการจัดการช่องโหว่มาใช้ภายใน 12 เดือนข้างหน้า

- มีกรอบเวลา: กำหนดระยะเวลาที่ชัดเจนสำหรับการบรรลุเป้าหมาย ตัวอย่าง: กำหนดเป้าหมายในการจัดทำแผนฟื้นฟูจากภัยพิบัติภายในหกเดือนข้างหน้า ซึ่งสามารถกู้คืนระบบสำคัญได้ภายใน 4 ชั่วโมงหลังเกิดเหตุการณ์ขัดข้อง

- ตัวอย่าง: กำหนดเป้าหมายในการจัดทำแผนการกู้คืนจากภัยพิบัติภายในหกเดือนข้างหน้า เพื่อให้สามารถกู้คืนระบบที่สำคัญได้ภายใน 4 ชั่วโมงหลังจากการหยุดชะงักใด ๆ

- ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% ภายในสามเดือนข้างหน้า

- ตัวอย่าง: ลดจำนวนการโจมตีฟิชชิ่งที่ประสบความสำเร็จลง 80% และวัดผลจากจำนวนเหตุการณ์ที่ถูกรายงาน

- ตัวอย่าง: บังคับใช้การยืนยันตัวตนสองขั้นตอนสำหรับพนักงานทุกคนภายในสามเดือนข้างหน้า

- ตัวอย่าง: เสริมสร้างความปลอดภัยขององค์กรของคุณและลดความเสี่ยงของการรั่วไหลของข้อมูลโดยการนำโปรแกรมการจัดการช่องโหว่มาใช้ภายใน 12 เดือนข้างหน้า

- ตัวอย่าง: กำหนดเป้าหมายในการจัดทำแผนการกู้คืนจากภัยพิบัติภายในหกเดือนข้างหน้า เพื่อให้สามารถกู้คืนระบบที่สำคัญได้ภายใน 4 ชั่วโมงหลังจากการหยุดชะงักใด ๆ

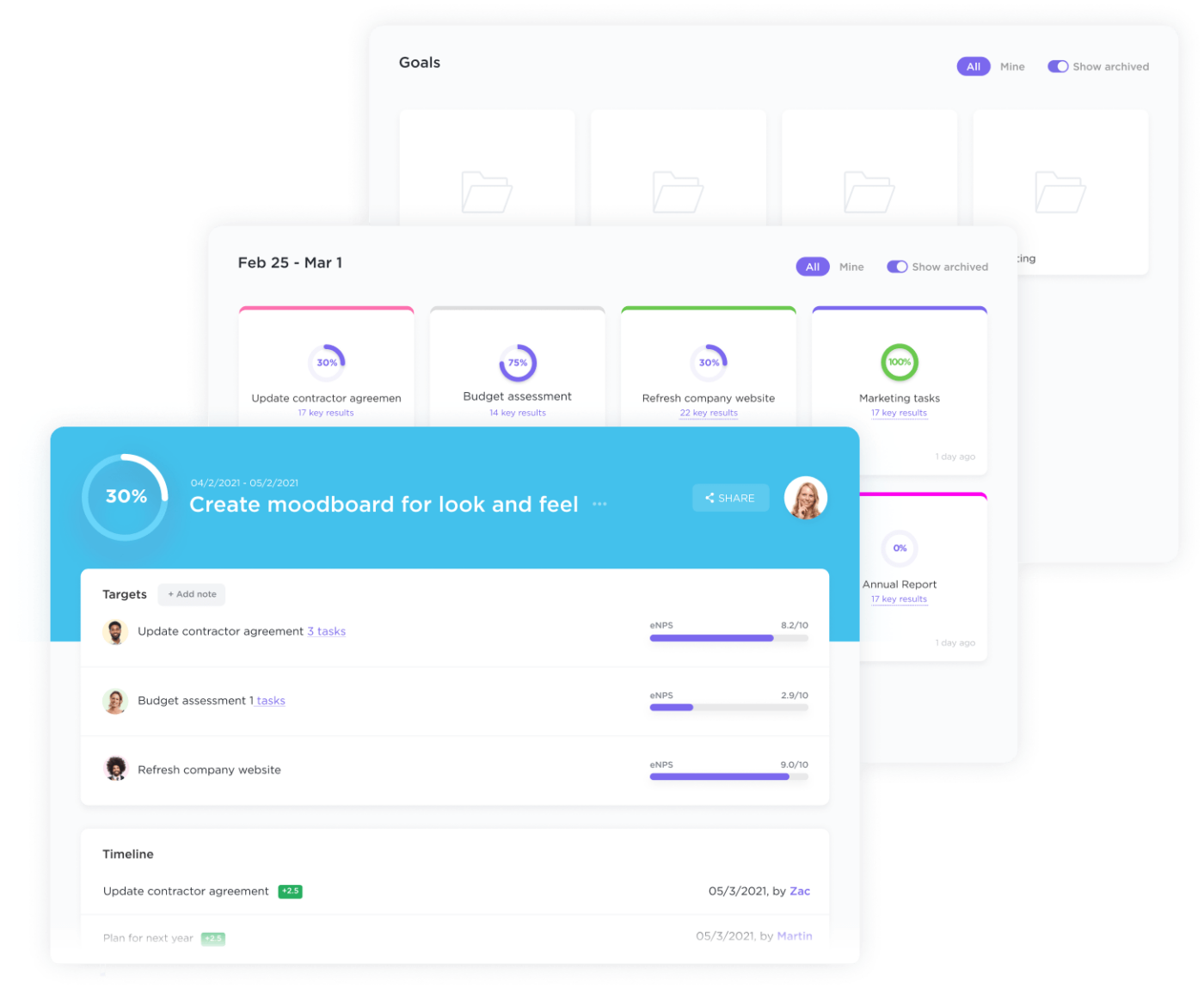

เคล็ดลับมืออาชีพ จัดระเบียบเป้าหมายของคุณและติดตามความก้าวหน้าด้วยฟีเจอร์ Goals ใน ClickUp สร้างเป้าหมายที่ติดตามได้ง่าย และรักษาความต่อเนื่องในการบรรลุเป้าหมายด้วยไทม์ไลน์ที่ชัดเจน เป้าหมายที่วัดผลได้ และการติดตามความก้าวหน้าโดยอัตโนมัติ คุณยังสามารถใช้เทมเพลตการตั้งเป้าหมายเพื่อช่วยให้คุณกำหนดเป้าหมายได้เร็วขึ้นอีกด้วย

ขั้นตอนที่ 3: เลือกกรอบการบริหารความเสี่ยง

การเลือกกรอบการจัดการความเสี่ยงทางไซเบอร์ของคุณเป็นสิ่งจำเป็นสำหรับการสร้างแผนไซเบอร์เซキュริตี้ คุณสามารถเลือกจากกรอบที่ได้รับการยอมรับอย่างกว้างขวางที่สุดสี่กรอบ ได้แก่ NIST, ISO, CIS, และ FAIR แต่ละกรอบมีข้อได้เปรียบและข้อเสียเปรียบของตัวเอง คุณควรศึกษาและเปรียบเทียบกรอบการจัดการความเสี่ยงเหล่านี้เพื่อค้นหากรอบที่เหมาะกับความต้องการของคุณ

กรอบความมั่นคงปลอดภัยทางไซเบอร์ของสถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST)

กรอบการดำเนินงานด้านความมั่นคงปลอดภัยทางไซเบอร์ของ NIST เป็นเครื่องมือที่จัดทำโดยกระทรวงพาณิชย์สหรัฐอเมริกา ซึ่งเปิดให้ใช้งานโดยสมัครใจ เพื่อช่วยเหลือธุรกิจทุกขนาดในการบริหารจัดการความมั่นคงปลอดภัยทางไซเบอร์ ธุรกิจสามารถนำกรอบการดำเนินงานนี้ไปใช้เพื่อจัดการใน 5 ด้านหลัก ได้แก่ การระบุ การป้องกัน การตรวจจับ การตอบสนอง และการฟื้นฟู

องค์การระหว่างประเทศว่าด้วยการมาตรฐาน (ISO) 27001

ISO 27001 เป็นกรอบการทำงานที่ได้รับการยอมรับในระดับสากลสำหรับการจัดการความปลอดภัยของข้อมูล ซึ่งปกป้องและควบคุมข้อมูลที่เป็นความลับอย่างเป็นระบบโดยใช้แนวทางการจัดการความเสี่ยง กรอบการทำงานนี้ประกอบด้วยชุดข้อกำหนดและแนวทางสำหรับการนำระบบการจัดการความปลอดภัยของข้อมูล (ISMS) ไปใช้ เพื่อช่วยให้องค์กรรักษาทรัพย์สินข้อมูลของตนให้ปลอดภัย หัวข้อที่ครอบคลุม ได้แก่การประเมินความเสี่ยงและการจัดการความเสี่ยง การควบคุมการเข้าถึง การเข้ารหัส การดำเนินธุรกิจอย่างต่อเนื่อง และการปฏิบัติตามข้อกำหนด

องค์กรมักต้องการการรับรอง ISO 27001เพื่อแสดงถึงความมุ่งมั่นในการรักษาความปลอดภัยข้อมูลต่อลูกค้าและพันธมิตร

ศูนย์ควบคุมความปลอดภัยทางอินเทอร์เน็ต (CIS)

CIS Controls เป็นแนวทางที่นำเสนอวิธีการจัดการความเสี่ยงด้านความปลอดภัยทางไซเบอร์อย่างเป็นลำดับความสำคัญ ประกอบด้วยโปรโตคอลความปลอดภัยที่สำคัญ 20 ข้อที่คุณสามารถนำไปใช้เพื่อปรับปรุงสถานะความปลอดภัยทางไซเบอร์ของคุณได้ มาตรการเหล่านี้ได้รับการออกแบบโดยอ้างอิงจากภัยคุกคามทางไซเบอร์ที่เกิดขึ้นจริง และมอบกรอบการทำงานที่ครอบคลุมสำหรับการจัดการและลดความเสี่ยงทางไซเบอร์

การวิเคราะห์ปัจจัยของความเสี่ยงด้านข้อมูล (FAIR)

FAIR เป็นกรอบการจัดการความเสี่ยงเชิงปริมาณที่ช่วยให้องค์กรประเมินและวิเคราะห์ความเสี่ยงด้านความปลอดภัยของข้อมูลในเชิงการเงิน กรอบนี้ให้แนวทางที่เป็นระบบในการวิเคราะห์ความเสี่ยงและช่วยให้องค์กรเข้าใจผลกระทบที่อาจเกิดขึ้นและความน่าจะเป็นของภัยคุกคามต่างๆ FAIR ยังช่วยให้องค์กรจัดลำดับความสำคัญของความพยายามในการจัดการความเสี่ยงและจัดสรรทรัพยากรอย่างมีประสิทธิภาพ

คุณจะมีความมั่นใจมากขึ้นในการเลือกกรอบการทำงานที่เหมาะสมเพื่อปรับแต่งให้เหมาะกับองค์กรของคุณ เมื่อคุณทำการวิจัยและวิเคราะห์ที่จำเป็นอย่างยิ่ง ซึ่งสามารถจัดการกับความเสี่ยงทางไซเบอร์ขององค์กรคุณได้อย่างมีประสิทธิภาพ

ขั้นตอนที่ 4: จัดตั้งกระบวนการบริหารความเสี่ยง

มีกระบวนการบริหารความเสี่ยงของคุณเองเพื่อช่วยระบุความเสี่ยงที่อาจเกิดขึ้นและคาดการณ์ความเป็นไปได้ที่จะเกิดขึ้น นอกจากนี้ยังช่วยให้คุณคาดการณ์ความเสียหายที่อาจเกิดขึ้นได้อีกด้วย

กำหนดกลยุทธ์การดำเนินการของคุณเพื่อลดและควบคุมความเสี่ยง และติดตามตรวจสอบอย่างต่อเนื่องเพื่อประสิทธิผล ผ่านกระบวนการนี้ องค์กรสามารถลดการโจมตีทางไซเบอร์ได้อย่างมีประสิทธิภาพ

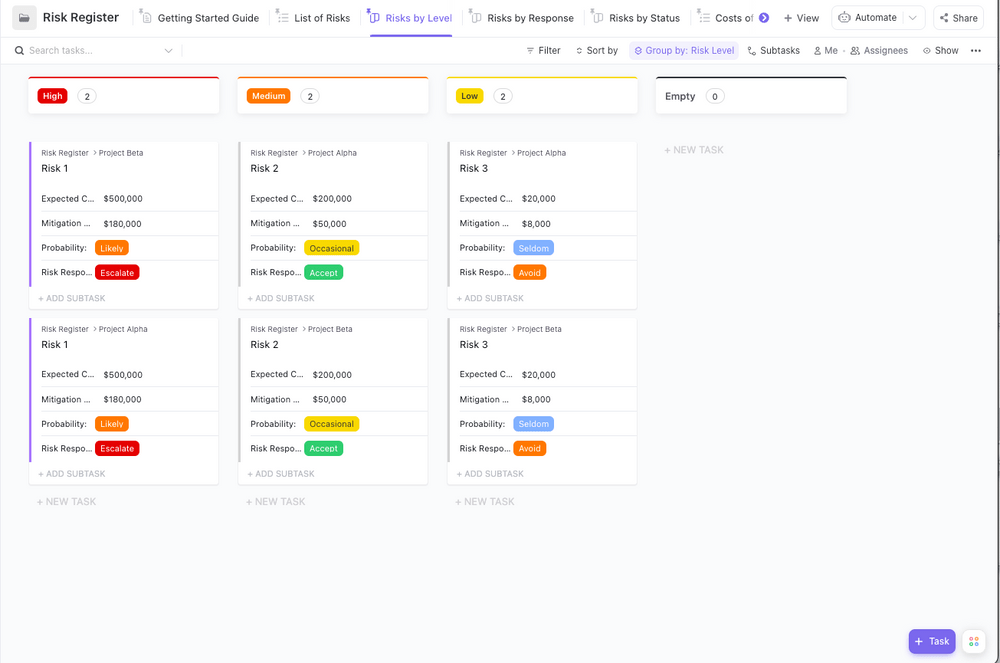

เคล็ดลับมืออาชีพ จัดการโครงการของคุณและหลีกเลี่ยงความเสี่ยงด้วยเทมเพลตทะเบียนความเสี่ยงจาก ClickUp นี้ เทมเพลตนี้มาพร้อมกับมุมมองที่สร้างไว้ล่วงหน้าใน ClickUp, ฟิลด์ที่กำหนดเอง และสถานะที่กำหนดเอง เพื่อช่วยติดตามความเสี่ยงที่อาจเกิดขึ้นได้อย่างง่ายดายและใช้มาตรการป้องกันที่มีประสิทธิภาพ

ขั้นตอนที่ 5: ดำเนินการตามกลยุทธ์การบรรเทาผลกระทบ

เริ่มต้นจัดการความเสี่ยงด้านความปลอดภัยทางไซเบอร์ในองค์กรของคุณ และเริ่มต้นด้วยการนำกลยุทธ์การลดความเสี่ยงมาใช้ คุณสามารถเริ่มทำได้เมื่อคุณได้ระบุและประเมินความเสี่ยงที่อาจเกิดขึ้นทั้งหมดแล้ว

ดำเนินการมาตรการรักษาความปลอดภัยใหม่

เมื่อคุณดำเนินการมาตรการรักษาความปลอดภัยใหม่ ๆ คุณจะรวมการติดตั้งซอฟต์แวร์, การแบ่งส่วนเครือข่าย, การควบคุมการเข้าถึง, ระบบตรวจจับการบุกรุก, และการควบคุมอื่น ๆ เพื่อช่วยลดความเสี่ยงจากการโจมตีทางไซเบอร์

อัปเดตมาตรการรักษาความปลอดภัยที่มีอยู่

รักษาความทันสมัยของคุณให้ทันกับภูมิทัศน์ดิจิทัลที่เปลี่ยนแปลงอยู่เสมอ ตรวจสอบมาตรการรักษาความปลอดภัยที่มีอยู่ของคุณเป็นระยะ และจัดสรรงบประมาณสำหรับมาตรการเหล่านั้นจัดสรรงบประมาณสำหรับการติดตั้งซอฟต์แวร์อัปเดตและแพตช์ รวมถึงการอัปเกรดฮาร์ดแวร์เพื่อแก้ไขช่องโหว่ ปรับปรุงการควบคุมการเข้าถึง และเสริมความแข็งแกร่งให้กับรหัสผ่านและโปรโตคอลการเข้ารหัส

พัฒนาแผนการตอบสนองต่อเหตุการณ์

จัดเตรียมขั้นตอนสำหรับการตรวจจับ ประเมินความรุนแรง และรายงานเหตุการณ์ ทุกองค์กรจำเป็นต้องมีบุคคลเฉพาะที่รับผิดชอบแผนการตอบสนอง แต่ละคนควรมีบทบาทเฉพาะในการสื่อสารกับลูกค้าและผู้มีส่วนได้ส่วนเสียในกรณีที่เกิดเหตุการณ์ขึ้น

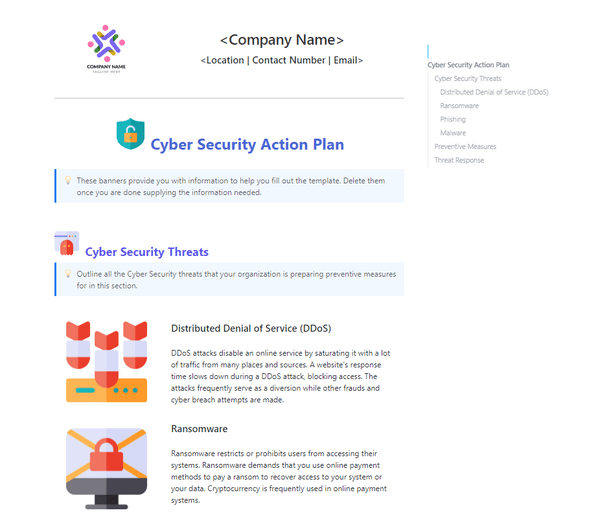

คำแนะนำจากผู้เชี่ยวชาญ ข้อมูลมักเป็นสินทรัพย์ที่มีค่าที่สุดสำหรับองค์กรส่วนใหญ่ เป็นกุญแจสำคัญในการสร้างรายได้ ทำให้การปกป้องข้อมูลมีความสำคัญต่อความสำเร็จโดยรวมขององค์กร นี่คือเหตุผลที่การสร้างแผนการดำเนินการด้านความปลอดภัยทางไซเบอร์ที่เป็นไปได้มีความสำคัญใช้เทมเพลตแผนปฏิบัติการด้านความปลอดภัยทางไซเบอร์โดย ClickUpเพื่อให้ทีมของคุณมีโครงร่างที่เป็นระเบียบและละเอียดสำหรับแผนปฏิบัติการของคุณ

ขั้นตอนที่ 6: ติดตามและทบทวน

การติดตามประสิทธิภาพของมาตรการด้านความปลอดภัยทางไซเบอร์เป็นสิ่งสำคัญอย่างยิ่งเพื่อให้มั่นใจว่ามาตรการเหล่านั้นให้การป้องกันที่เพียงพอต่อภัยคุกคามที่เกิดขึ้นใหม่ และการทบทวนกลยุทธ์ด้านความปลอดภัยทางไซเบอร์รวมถึงแผนการตอบสนองต่อเหตุการณ์สามารถช่วยระบุพื้นที่ที่ต้องการการปรับปรุงได้

ประเมินกระบวนการบริหารความเสี่ยงอย่างสม่ำเสมอ

กิจกรรมเช่น การประเมินความเสี่ยง, การทดสอบการบุกรุก, การตรวจสอบบันทึกความปลอดภัย, การวิเคราะห์รายงานการตอบสนองต่อเหตุการณ์,และการฝึกอบรมเพื่อให้พนักงานมีส่วนร่วมในการตระหนักถึงความปลอดภัยทางไซเบอร์ เป็นวิธีการที่จะบรรลุเป้าหมายนี้

ประเมินกลยุทธ์การบรรเทาผลกระทบ

การประเมินกลยุทธ์การบรรเทาผลกระทบจะเป็นกระบวนการที่ดำเนินอย่างต่อเนื่อง เนื่องจากไม่อาจหลีกเลี่ยงการเกิดขึ้นของภัยคุกคามและช่องโหว่ใหม่ ๆ ได้ ดังนั้น องค์กรจึงต้องมีความริเริ่มและเตรียมพร้อมอยู่เสมอในการตอบสนองต่อเหตุการณ์ที่อาจเกิดขึ้น

อัปเดตเฟรมเวิร์กตามความจำเป็น

เมื่อมีการประเมินและระบุช่องโหว่ด้านความปลอดภัยแล้ว การปรับปรุงกรอบการรักษาความปลอดภัยเป็นสิ่งสำคัญยิ่ง องค์กรอาจจำเป็นต้องปรับเปลี่ยนหรือแทนที่กรอบการทำงานปัจจุบันด้วยกรอบที่เหมาะสมกว่า การปรับเปลี่ยนใดๆ ที่ทำกับโครงสร้างพื้นฐาน แอปพลิเคชัน หรือกระบวนการทางธุรกิจควรได้รับการประเมินความเสี่ยงทางไซเบอร์ที่อาจเกิดขึ้นและบูรณาการเข้ากับกรอบการทำงานที่มีอยู่ เมื่อกรอบการรักษาความปลอดภัยทางไซเบอร์ได้รับการปรับปรุงและพัฒนาอย่างต่อเนื่อง องค์กรสามารถรับประกันได้ว่าพวกเขาเตรียมพร้อมอย่างเพียงพอในการรับมือกับภัยคุกคามทางไซเบอร์

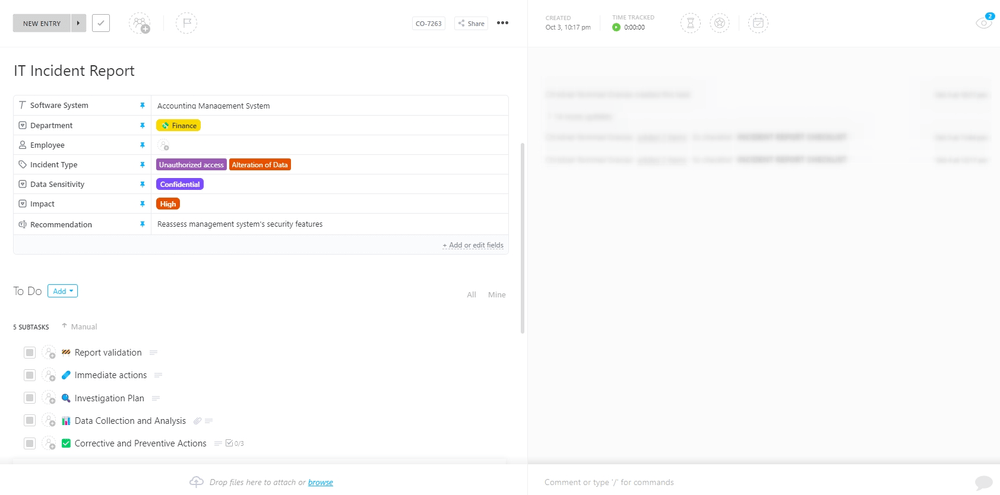

เคล็ดลับมืออาชีพ ควบคุมกระบวนการบริหารความเสี่ยงของคุณให้อยู่เหนือปัญหา วางแผน บริหารจัดการ และติดตามกระบวนการด้านความปลอดภัยทางไซเบอร์ของคุณได้ในที่เดียวด้วยClickUp เครื่องมือบริหารโครงการแบบครบวงจรและปลอดภัย คุณยังจะได้รับสิทธิ์เข้าถึงคลังแม่แบบต่าง ๆรวมถึงแม่แบบรายงานเหตุการณ์ด้านไอทีโดย ClickUp ด้วย ใช้แม่แบบนี้เพื่อช่วยบันทึกเหตุการณ์ที่เกิดขึ้นและเก็บรักษาข้อมูลเหตุการณ์ในอดีตที่เกี่ยวข้องกับสภาพแวดล้อมของพวกเขาไว้ได้อย่างน่าเชื่อถือ ซึ่งสามารถนำไปใช้ในการประเมินสถานะความปลอดภัยในปัจจุบันและวางแผนรับมือกับภัยคุกคามในอนาคตได้อย่างเหมาะสม

ยกระดับความปลอดภัยทางไซเบอร์ของคุณด้วยกรอบการจัดการความเสี่ยง

โดยการนำกรอบการจัดการความเสี่ยงมาใช้ ข้อมูลและข้อมูลที่มีความอ่อนไหวทั้งหมดของธุรกิจของคุณจะยังคงปลอดภัยจากภัยคุกคามทางไซเบอร์ นอกจากนี้ คุณยังสามารถระบุความเสี่ยงด้านความปลอดภัยที่อาจเกิดขึ้นได้อย่างง่ายดาย จัดลำดับความสำคัญของการดำเนินการตามผลกระทบ และที่สำคัญที่สุดคือ ดำเนินมาตรการเพื่อลดความเสี่ยงเหล่านั้น

เครื่องมือเช่น ClickUp ซึ่งเป็นเครื่องมือจัดการโครงการที่ทรงพลังและปลอดภัยมาก สามารถช่วยจัดการโปรโตคอลและโครงการขององค์กรของคุณได้อย่างมีประสิทธิภาพมากขึ้น ClickUpนำเสนอฟีเจอร์ด้านความปลอดภัยที่หลากหลาย เช่น การเข้ารหัสข้อมูล การยืนยันตัวตนแบบสองขั้นตอน และการกำหนดสิทธิ์ตามบทบาท ซึ่งช่วยปกป้องงานของคุณและทำให้สมาชิกในทีมมีความรับผิดชอบ และเพื่อพิสูจน์ว่าความปลอดภัยและความเป็นส่วนตัวของลูกค้าเป็นสิ่งสำคัญสูงสุดของ ClickUp ClickUp ได้ผ่านการรับรองมาตรฐานความปลอดภัยสูงสุดและได้รับการรับรอง ISO 27001, ISO 27017 และ ISO 27018

นอกเหนือจาก ClickUp แล้ว การร่วมมือกับUpGuard ซึ่งเป็นบริษัทด้านความปลอดภัยทางไซเบอร์ จะมอบชั้นความปลอดภัยเพิ่มเติมให้กับคุณ แพลตฟอร์มของ UpGuard ให้บริการโซลูชันความปลอดภัยทางไซเบอร์หลากหลาย เช่น การจัดการความเสี่ยงของผู้ให้บริการ การตรวจจับการรั่วไหลของข้อมูล และการให้คะแนนความปลอดภัย แพลตฟอร์มนี้ช่วยให้คุณสามารถจัดการความเสี่ยงด้านความปลอดภัยของคุณได้ และทำให้แน่ใจว่าคุณปฏิบัติตามข้อกำหนดของอุตสาหกรรม

โดยรวมแล้ว หากคุณต้องการปกป้องธุรกิจของคุณจากการโจมตีทางออนไลน์ เครื่องมืออย่าง ClickUp และ UpGuard จะเป็นประโยชน์ การดำเนินมาตรการเพื่อปกป้ององค์กรของคุณจะช่วยให้มั่นใจได้ถึงความยั่งยืนและการเติบโตของธุรกิจ

มาริตส์ เฮอร์วาสเป็นผู้เชี่ยวชาญที่มีประสบการณ์ในอุตสาหกรรม SEO มากกว่าสิบปี เธอเริ่มต้นอาชีพของเธอในฐานะนักเขียนเนื้อหา ก่อนที่จะเปลี่ยนมาเป็นผู้ช่วยการจัดการเต็มเวลา ในปีที่ผ่านมา เธอได้เน้นการพัฒนาทักษะในด้านการตลาดแบบ outreach และการติดตามเทรนด์ SEO ล่าสุด ในปี 2021 เธอได้เข้าร่วมกับ UpGuard ในตำแหน่งผู้เชี่ยวชาญการตลาดเพื่อการเติบโต นำความรู้และความเชี่ยวชาญที่กว้างขวางของเธอมาสู่ทีม