Enligt en studie från Consortium for Information & Software Quality kostar programvarufel den amerikanska ekonomin 2,41 biljoner dollar årligen, där säkerhetsbrister står för en betydande del av detta slöseri – ett problem som kvarstår eftersom 45 % av amerikanska företag fortfarande rapporterar kvalitetsproblem som kostar dem 1–5 miljoner dollar årligen.

Den här artikeln guidar dig genom implementeringen av säkra kodningsmetoder med hjälp av Amazon Q Developers AI-drivna skanning direkt i din IDE. Du lär dig också hur du spårar och åtgärdar dessa sårbarheter i ClickUp för att sluta cirkeln mellan att hitta problem och att faktiskt åtgärda dem.

Vad är säker kodning med Amazon Q Developer?

Ditt team levererar kod, men säkerhetsskanningar sker så sent i processen att de känns som en eftertanke. När en sårbarhet flaggas har koden redan bekräftats, granskats och kanske till och med distribuerats.

⭐ Utvalda mallar

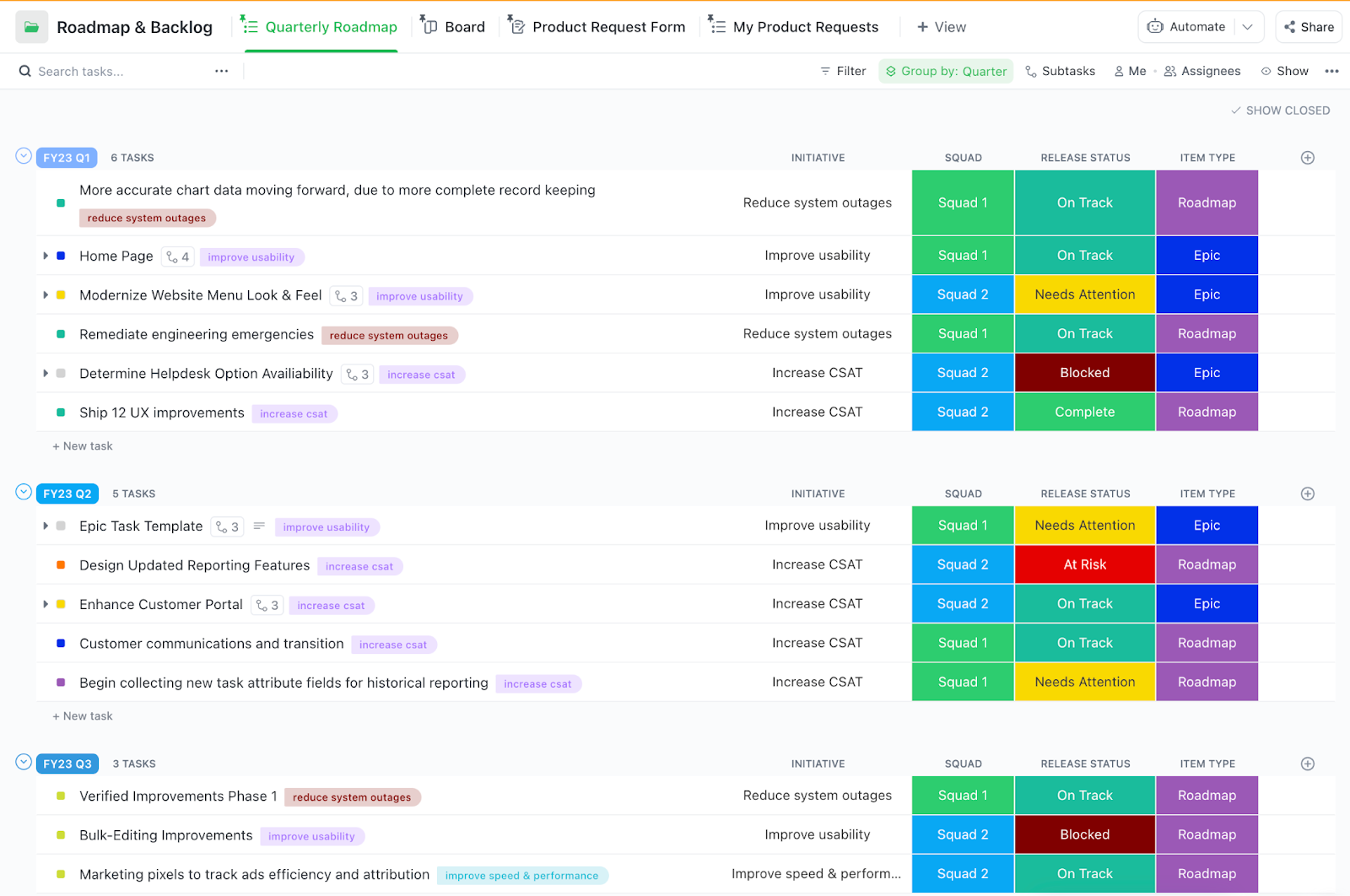

ClickUp Software Development Template är utvecklad för produkt-, design-, teknik- och QA-team för att planera, bygga och leverera i ett gemensamt samarbetsutrymme. Scrum eller Kanban? Allt finns här.

Detta tvingar dina utvecklare att avbryta sitt arbete, gräva igenom gammal kod som de knappt minns att de skrivit och försöka åtgärda ett problem som borde ha upptäckts för flera dagar sedan. Denna ständiga kontextväxling dödar momentum och skapar friktion mellan utvecklings- och säkerhetsteamen.

Detta är problemet som säker kodning med Amazon Q Developer löser. Det är en metod som använder AI-assisterade verktyg för att identifiera och åtgärda säkerhetsproblem direkt i din integrerade utvecklingsmiljö (IDE) medan du skriver koden.

Detta är viktigt för alla team som levererar produktionskod, oavsett om du bygger interna verktyg eller kundinriktade applikationer. Manuella kodgranskningar kan inte skalas upp, och fristående säkerhetsverktyg genererar ofta störande, generiska varningar som utvecklare snabbt lär sig att ignorera.

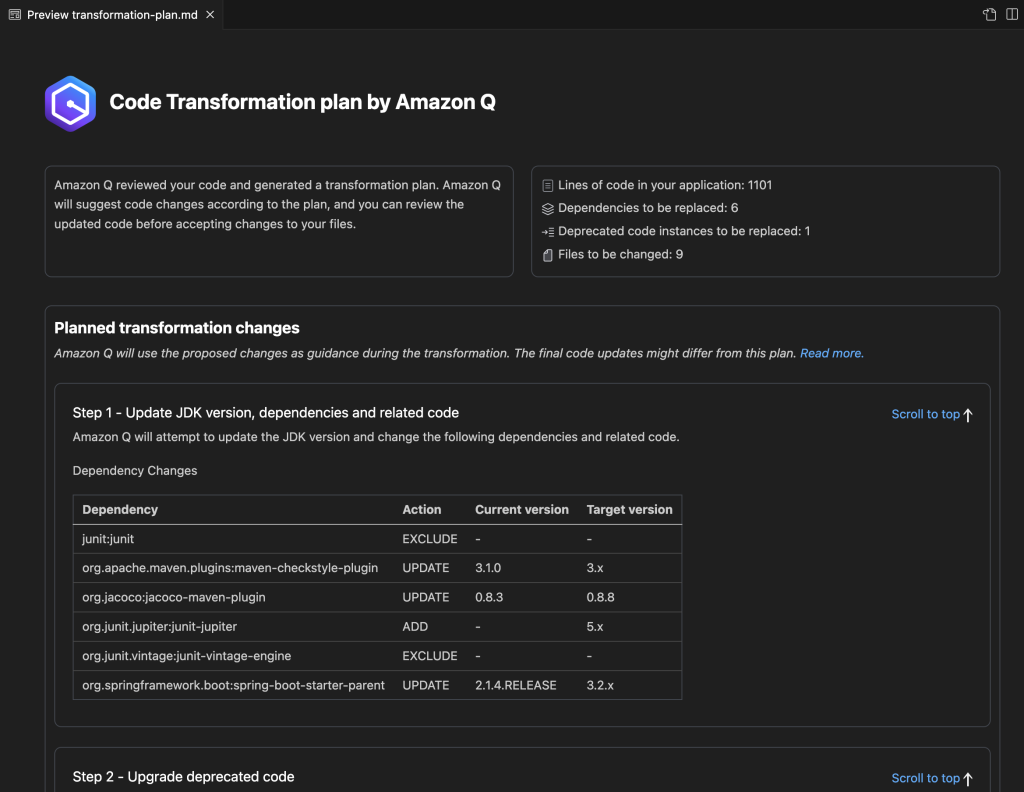

Amazon Q Developer integrerar statisk applikationssäkerhetstestning (SAST) direkt i ditt kodningsarbetsflöde. Det analyserar din kod i realtid och flaggar vanliga men farliga problem innan de ens hinner bli bekräftade.

- SQL-injektion: Förhindrar angripare från att manipulera dina databasfrågor.

- Hårdkodade autentiseringsuppgifter: Förhindrar att känslig information som API-nycklar exponeras i din källkod.

- Osäkra beroenden: Varnar dig om kända sårbarheter i de tredjepartsbibliotek du använder, vilket är kritiskt med tanke på att skadliga paket i öppen källkod har ökat med 156 % jämfört med föregående år.

Amazon Q identifierar inte bara problem – det genererar specifik korrigeringskod som du kan granska och acceptera med ett enda klick. Säkerhet blir en naturlig och hjälpsam del av utvecklingsprocessen istället för ett frustrerande hinder. Ditt team kan nu skriva säkrare kod från början, vilket minskar tiden och kostnaden för att åtgärda sårbarheter senare. ✨

Innan vi går in på Amazon Q Developer specifikt är det bra att förstå det bredare landskapet av moderna kodningsverktyg som kan förbättra ditt utvecklingsflöde. Den här videon ger en översikt över olika kodningsverktyg som utvecklare finner värdefulla för att förbättra sin produktivitet och kodkvalitet.

Hur man kör säkerhetsskanningar i Amazon Q Developer

Att köra en skanning är det första steget, men att veta när och hur man ska skanna är det som gör processen effektiv. Målet är att upptäcka problem innan de någonsin når versionskontrollen, vilket gör hela utvecklingscykeln säkrare.

Amazon Q erbjuder flera skanningslägen som passar ditt arbetsflöde, oavsett om du föredrar kontroller på begäran, kontinuerlig bakgrundsanalys eller automatiserade pipeline-grindar.

Dessa skanningar fungerar i en rad populära programmeringsspråk, inklusive Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin och Scala, med varierande analysdjup.

Konfigurera Amazon Q Developer i din IDE

Se först till att du har de nödvändiga förutsättningarna: ett AWS-konto eller ett gratis AWS Builder ID för autentisering, en IDE som stöds (t.ex. VS Code, en JetBrains IDE som IntelliJ eller PyCharm, eller Visual Studio) och korrekt konfigurerade AWS-autentiseringsuppgifter med de behörigheter som krävs för att köra säkerhetsskanningar.

När du har gjort det följer du dessa steg för att komma igång:

- Öppna din IDE:s tilläggsmarknad och sök efter Amazon Q Developer-tillägget, installera det sedan.

- Autentisera tillägget med dina AWS-inloggningsuppgifter eller AWS Builder ID när du blir ombedd att göra det.

- Konfigurera dina arbetsplatsinställningar för att aktivera säkerhetsskanning och justera eventuella inställningar.

- Kör en testskanning på en enskild fil för att verifiera att anslutningen fungerar korrekt.

Om du upptäcker att skanningarna inte utlöses som förväntat, kontrollera först att filens programmeringsspråk stöds av Amazon Q. Kontrollera sedan att dina AWS-autentiseringsuppgifter är korrekta och att du har nödvändiga IAM-behörigheter för säkerhetsskanning.

📚 Läs också: Hur man bygger DevOps-arbetsflöden med Amazon Q

Kör projektskanningar och autoskanningar

Amazon Q ger dig två huvudsakliga sätt att skanna din kod lokalt: projektskanningar och autoskanningar. Var och en tjänar ett annat syfte i ditt arbetsflöde.

Projektskanningar är manuellt aktiverade analyser av hela din kodbas eller specifika kataloger som du väljer. Tänk på dessa som en omfattande kontroll av din kod. De är perfekta att köra innan du skapar en pull-begäran eller genomför en stor uppsättning ändringar, så att du kan vara säker på att du inte har introducerat några nya sårbarheter.

Så här kör du en projektskanning:

- Öppna Amazon Q-panelen i din IDE

- Välj ”Kör projektscanning” eller använd motsvarande kortkommando.

- Välj skanningsomfång: hela projektet, en specifik mapp eller bara de filer som du har öppna för tillfället.

- Granska resultaten som visas i panelen för säkerhetsresultat.

Automatiska skanningar (tillgängliga med Amazon Q Developer Pro) ger kontinuerlig feedback i realtid genom att skanna filer i bakgrunden varje gång du sparar dem. Detta upptäcker problem direkt när de uppstår, vilket förhindrar att de blir en del av ett större problem.

Du kan aktivera den här funktionen i dina inställningar för att få omedelbara varningar utan att avbryta ditt flöde. Om du tycker att varningarna är för störande under intensiv utveckling kan du justera känsligheten så att endast högprioriterade resultat visas.

Granska och tillämpa förslag på säkerhetskorrigeringar

Att hitta en sårbarhet är bara halva jobbet; du måste också förstå och åtgärda den. Amazon Q gör detta enkelt genom att tillhandahålla omfattande kontext för varje fynd. Varje varning innehåller:

- Allvarlighetsgrad: Hjälper dig att prioritera vad som ska åtgärdas först (kritiskt, hög, medel, låg).

- Berörd kodplats: Anger exakt vilken fil och radnummer där problemet finns.

- Riskförklaring: Beskriver varför koden är en sårbarhet och den potentiella påverkan.

- Föreslagen åtgärd: Tillhandahåller AI-genererad kod som åtgärdar problemet.

När du är redo att tillämpa en korrigering klickar du bara på fyndet för att granska den detaljerade förklaringen och den föreslagna kodändringen. Om förslaget ser bra ut kan du acceptera det för att tillämpa korrigeringen automatiskt. För mer komplexa problem relaterade till din specifika affärslogik kan du behöva modifiera förslaget något.

Använd den AI-genererade koden som en pålitlig utgångspunkt, inte alltid som det slutgiltiga svaret. Efter att ha tillämpat korrigeringen kan du skanna filen igen för att bekräfta att sårbarheten är åtgärdad. 🛠️

🎥 Titta på den här videon för att lära dig hur du skapar en effektiv checklista för kodgranskning.

Integrera Amazon Q-säkerhetsskanningar i CI/CD-pipelines

Lokala skanningar är utmärkta för att upptäcka problem i ett tidigt skede, men genom att integrera säkerhet i din CI/CD-pipeline ( Continuous Integration/Continuous Deployment ) skapas en viktig säkerhetsbarriär. Denna automatiserade kontroll säkerställer att ingen sårbar kod hamnar i din huvudgren eller distribueras till produktion, vilket är en hörnsten i alla moderna AWS DevOps-säkerhetsstrategier.

Du kan lägga till ett Amazon Q-skanningssteg i alla större byggpipelines, inklusive AWS CodePipeline, GitHub Actions, GitLab CI eller Jenkins. Det viktigaste är att konfigurera det så att det körs automatiskt vid pull-förfrågningar och commit till din huvudgren.

Här är en vanlig konfiguration:

| Pipeline-steg | Skanningstyp | Rekommenderad åtgärd |

|---|---|---|

| Pull-förfrågan | Inkrementell skanning | Blockera sammanslagningen om kritiska eller allvarliga sårbarheter upptäcks. |

| Huvudgren Commit | Fullständig projektscanning | Blockera byggandet vid kritiska fynd och skicka varningar för medelallvarliga fynd. |

| Schemalagd (varje natt) | Omfattande skanning | Generera en fullständig kodskanningsrapport för efterlevnad och trendanalys. |

När du konfigurerar detta måste du balansera säkerhetens noggrannhet med bygghastigheten. Att köra en fullständig projektscanning vid varje enskild commit kan bromsa din CI-process. En bra kompromiss är att använda snabbare inkrementella skanningar på pull-förfrågningar och reservera fullständiga, omfattande skanningar för sammanslagningar till huvudgrenen eller för schemalagda nattliga byggningar.

Slutligen konfigurerar du din pipeline för att exportera skanningsrapporterna i ett standardformat som SARIF för din efterlevnad och revisionsspår.

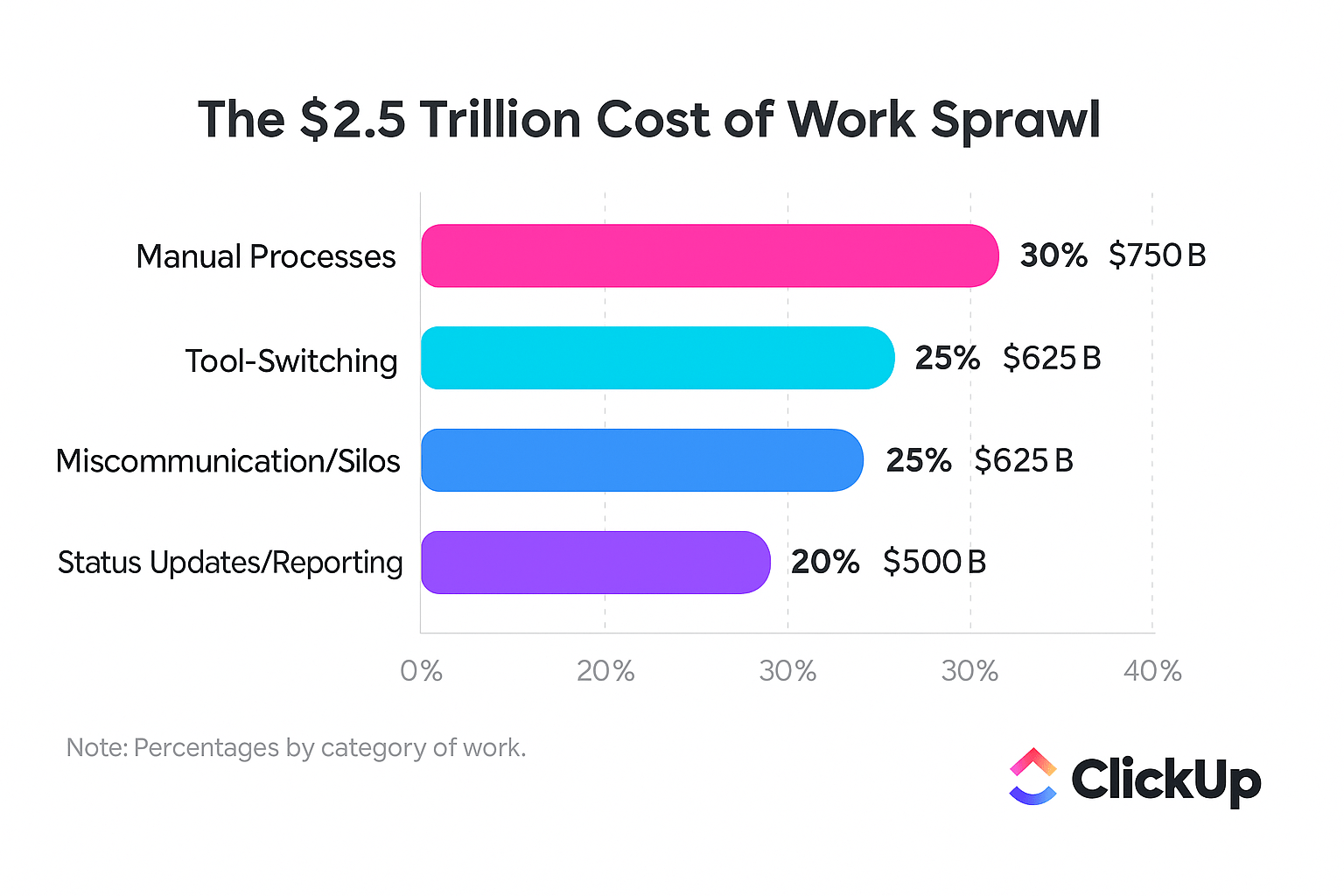

📮ClickUp Insight: 1 av 4 anställda använder fyra eller fler verktyg bara för att skapa sammanhang i arbetet. En viktig detalj kan vara gömd i ett e-postmeddelande, utvidgad i en Slack-tråd och dokumenterad i ett separat verktyg, vilket tvingar teamen att slösa tid på att leta efter information istället för att få arbetet gjort.

ClickUp samlar hela ditt arbetsflöde på en enda plattform. Med funktioner som ClickUp Email Project Management, ClickUp Chat, ClickUp Docs och ClickUp Brain förblir allt sammankopplat, synkroniserat och omedelbart tillgängligt. Säg adjö till ”arbete om arbete” och återta din produktiva tid.

💫 Verkliga resultat: Team kan spara mer än 5 timmar varje vecka med ClickUp – det är över 250 timmar per person och år – genom att eliminera föråldrade processer för kunskapshantering. Tänk vad ditt team skulle kunna åstadkomma med en extra produktiv vecka varje kvartal!

📚 Läs också: DevOps vs Agile: Den ultimata guiden

Hur man spårar säkerhetsproblem i ClickUp

Att hitta sårbarheter med en skanner är ett bra första steg, men det är meningslöst om resultaten försvinner i ett kalkylblad eller ett separat ärendehanteringssystem.

När säkerhetsvarningar finns i ett verktyg, utvecklingsuppgifter i ett annat och teamkommunikation i ett tredje, skapas en kontextuell splittring – där teamen slösar timmar på att leta efter information i olika, icke sammankopplade appar. Denna splittring leder till att sårbarheter faller mellan stolarna, deadlines missas och din säkerhetsposition försvagas.

Eliminera detta arbetsflöde genom att konsolidera hela ditt arbetsflöde för sårbarhetshantering i ClickUp. Detta ger en enda källa till information där du kan omvandla skanningsresultat till genomförbara uppgifter med tydlig ägarskap, prioriteringar och deadlines.

Börja med att skapa en särskild ClickUp-lista eller ClickUp-mapp för alla säkerhetsproblem. På så sätt hålls de organiserade och synliga för hela teknik- och säkerhetsteamet.

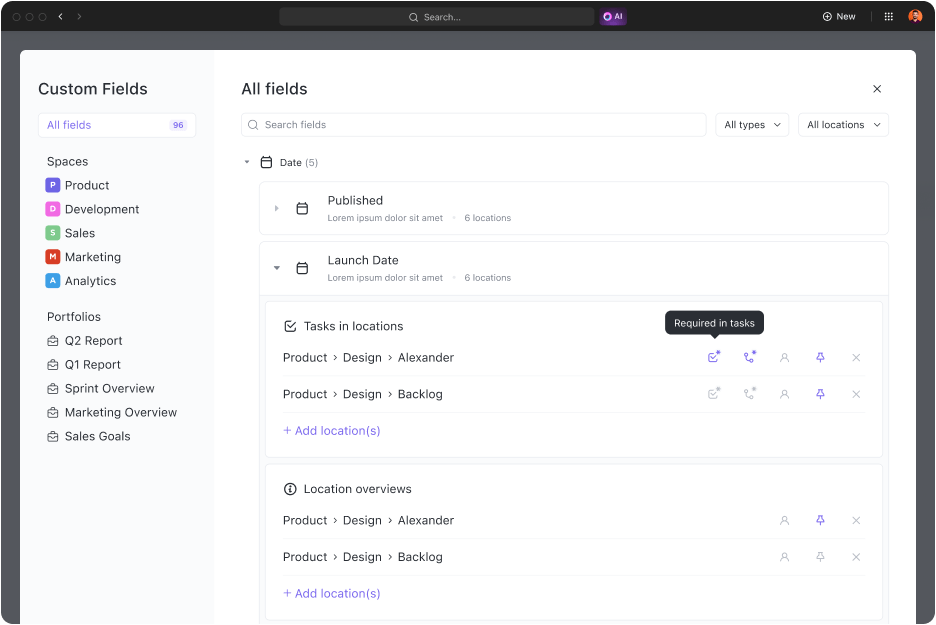

Sluta slösa tid på att manuellt kopiera och klistra in data mellan verktyg. Använd ClickUp Custom Fields för att samla in all viktig information om varje sårbarhet. Du kan skapa fält för att spåra:

- Allvarlighetsgrad: Ett rullgardinsfält med alternativ som Kritisk, Hög, Medel och Låg.

- Berörd komponent: Ett textfält för att notera filvägen eller tjänsten

- Skanningskälla: En rullgardinsmeny för att ange om fynden kommer från Amazon Q, en pipeline-skanning eller en manuell granskning.

- CVE-referens: Ett URL-fält för direktlänkning till den officiella sårbarhetsdatabasen.

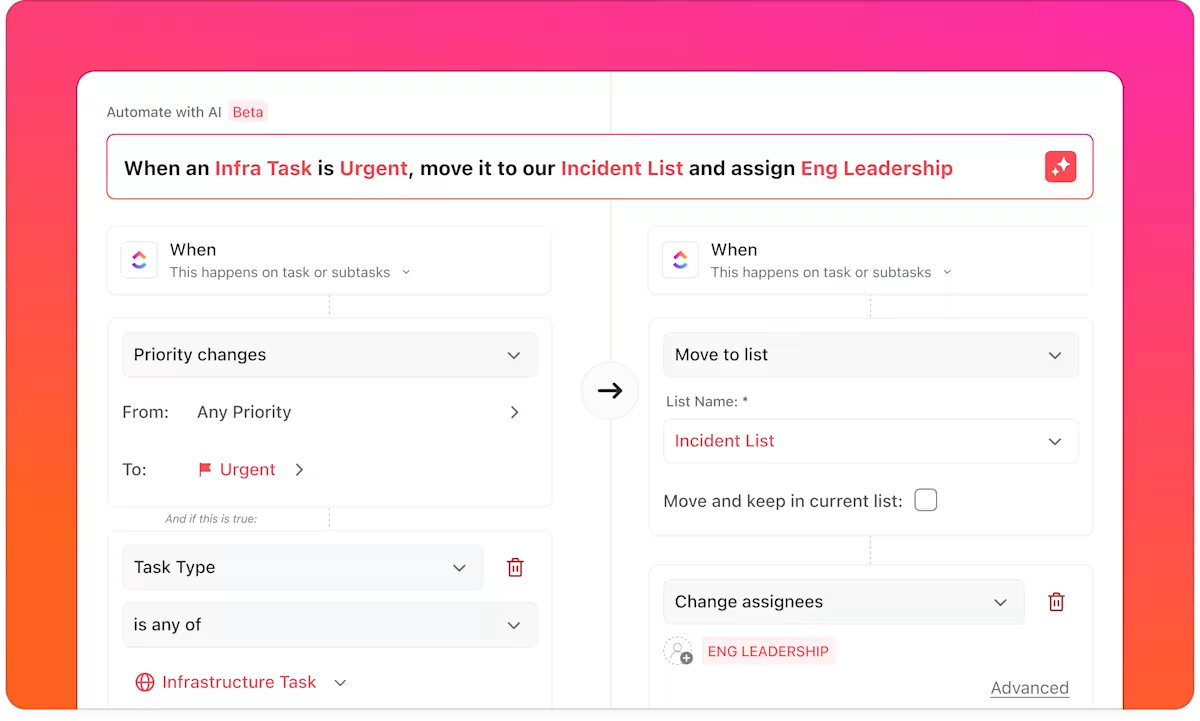

Sätt sedan din triageprocess på autopilot med ClickUp Automations. Istället för att en chef manuellt tilldelar varje ny ticket, skapa regler som gör det åt dig.

Till exempel kan en automatisering utlösas varje gång en ny uppgift skapas: om allvarlighetsgraden är ”kritisk” tilldelas uppgiften automatiskt till en senior utvecklare med ett brådskande slutdatum. Om allvarlighetsgraden är ”medel” kan uppgiften läggas till i nästa sprints backlog.

Få omedelbar inblick i ditt teams säkerhetsskulder – ett problem som enligt ny forskning drabbar 50 % av alla organisationer – utan att behöva gräva igenom hundratals uppgifter genom att visualisera dina säkerhetsdata i realtid med anpassningsbara ClickUp-dashboards.

Du kan skapa diagram som visar öppna sårbarheter efter allvarlighetsgrad, genomsnittlig ålder på öppna ärenden eller vilka teammedlemmar som har flest tilldelade korrigeringar. Detta ger teknikchefer den överblick de behöver för att upptäcka trender och fördela resurser effektivt.

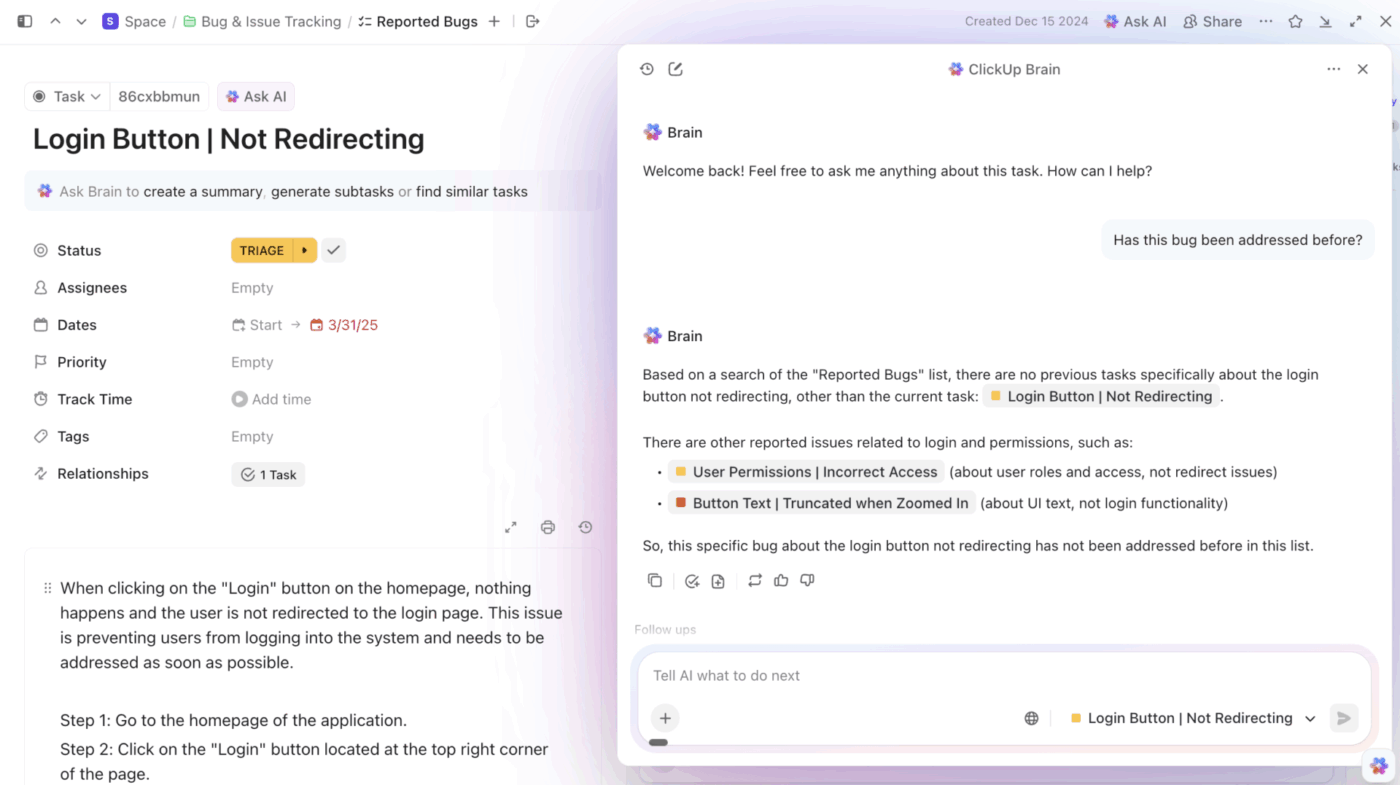

För att säkerställa att utvecklare har all information de behöver, använd ClickUp Task Dependencies. När Amazon Q flaggar ett problem, skapa en ClickUp-uppgift och länka den tillbaka till det ursprungliga fyndet. Du kan klistra in filvägen, radnumret och föreslagen korrigering direkt i uppgiftsbeskrivningen. Detta ger utvecklare fullständig kontext utan att tvinga dem att växla mellan verktyg.

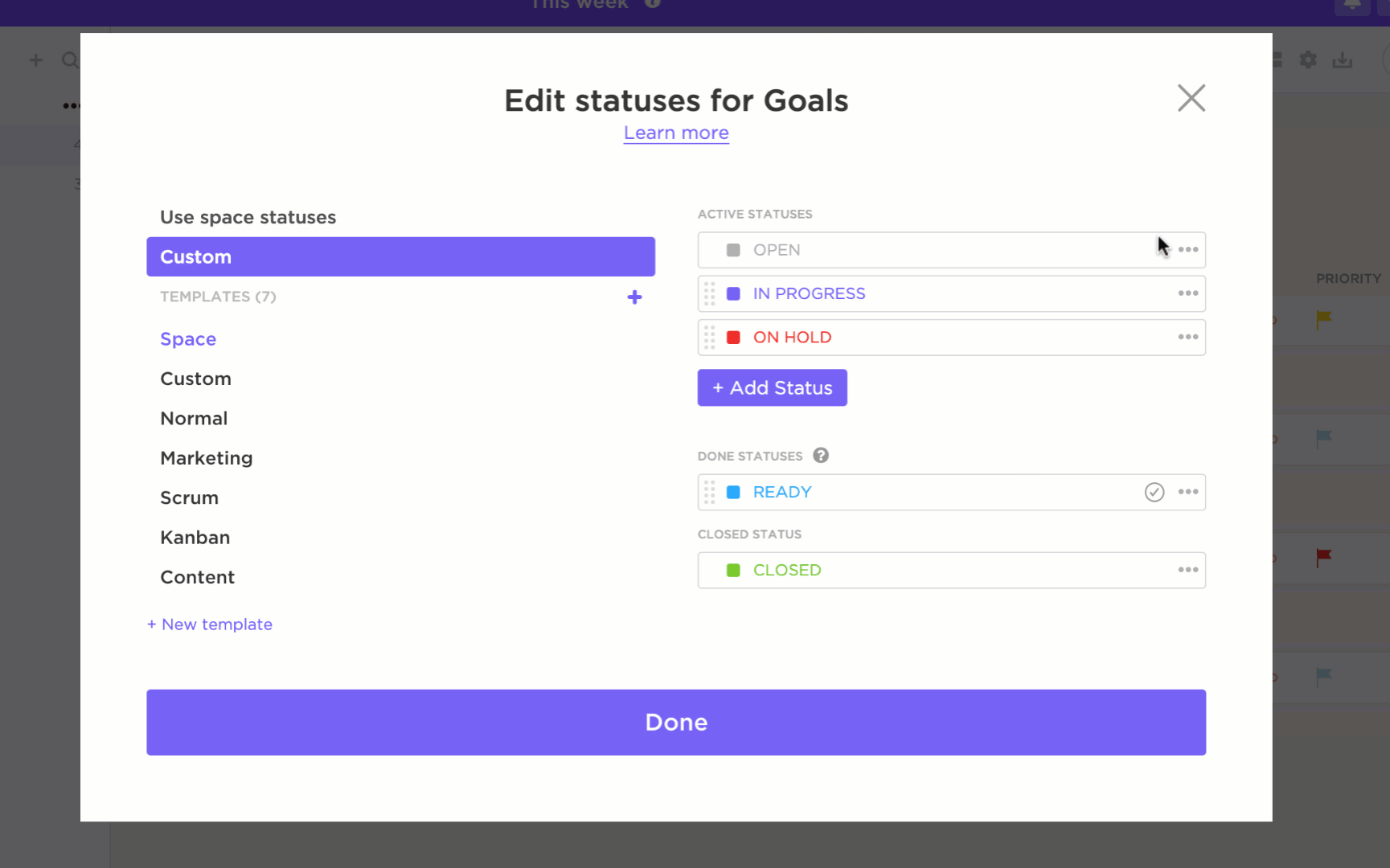

Slutligen kan du spåra hela livscykeln för en sårbarhet med ClickUp Custom Statuses. Ett typiskt arbetsflöde kan se ut så här: Ny → Under granskning → Pågår → Fixad → Verifierad. Genom att lägga till ett sista steg, ”Verifierad”, säkerställer du att en andra skanning körs för att bekräfta att korrigeringen fungerar innan uppgiften officiellt stängs, vilket skapar en sluten process där ingenting lämnas åt slumpen. 🙌

Och med ClickUp Brain, den integrerade, kontextuella AI:n i ClickUp, behöver ditt team inte längre söka efter information. Ställ bara en fråga till Brain, så söker den igenom dina uppgifter, filer, chattar och anslutna appar för att hitta den information du behöver!

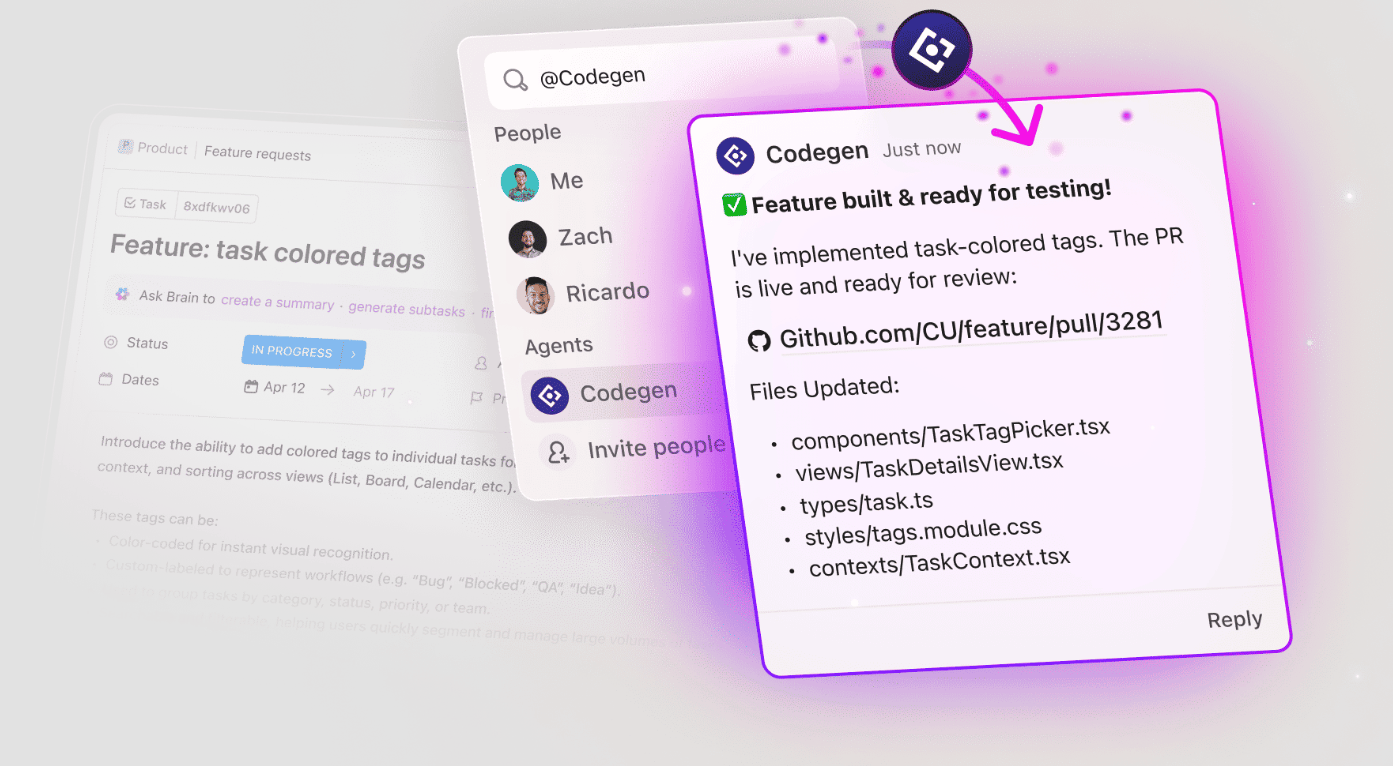

💡 Proffstips: ClickUps Codegen AI Agent kan hjälpa dig att identifiera problem i koden utan att du behöver lämna ditt arbetsområde. Den kan:

- Skanna kod för kända riskfyllda mönster

- Markera vanliga korrekthetsproblem

- Tillämpa konventioner

- Markera logiska buggar, säkerhetsluckor och mer

Bästa praxis för säkra kodningsarbetsflöden

Även de bästa säkerhetsverktygen kommer att misslyckas om ditt team inte har rätt vanor och arbetsflöden på plats. Om utvecklare ignorerar fynd eller om korrigeringar tillåts hopa sig i en oändlig backlog, är din investering i skanningsverktyg bortkastad. Genom att bygga upp hållbara rutiner blir säkerhet en naturlig del av ditt teams dagliga arbete.

Här är några bästa praxis för att skapa ett starkt och säkert kodningsarbetsflöde:

- Skanna tidigt, skanna ofta: Vänta inte på att CI/CD-pipeline ska upptäcka problem. Uppmuntra ditt team att köra säkerhetsskanningar lokalt innan de ens committerar sin kod. Detta är en grundläggande princip i shift-left-metoden: att upptäcka en sårbarhet i IDE innebär snabbare korrigeringar och färre blockerade builds längre fram i processen.

- Ställ in allvarlighetsbaserade SLA:er: Alla sårbarheter är inte lika allvarliga. Definiera tydliga servicenivåavtal (SLA:er) för svarstider baserat på allvarlighetsgrad. Kritiska sårbarheter kräver till exempel en åtgärd inom 24 timmar, medan mindre allvarliga problem kan hanteras i nästa sprint.

- Gör korrigeringar till en del av definitionen av färdig: En funktion eller användarberättelse är inte riktigt "färdig" förrän alla relaterade säkerhetsproblem med hög allvarlighetsgrad har lösts. Bygg in denna förväntan direkt i ditt teams arbetsflöde och checklistor.

- Granska undertryckta resultat regelbundet: Ditt team kommer oundvikligen att undertrycka vissa resultat som falska positiva eller accepterade risker. Dessa beslut bör dock inte vara permanenta. Planera in en kvartalsvis granskning för att säkerställa att dessa undertryckningar fortfarande är giltiga och inte utgör en ny risk.

- Spåra trender, inte bara antal: En instrumentpanel som bara visar ”47 öppna sårbarheter” är inte särskilt hjälpsam. En instrumentpanel som visar ”kritiska fynd har ökat med 20 % denna månad” är det däremot. Använd ClickUp Dashboards för att upptäcka meningsfulla mönster över tid och åtgärda grundorsakerna.

- Kombinera säkerhet med kodgranskning: Gör säkerhet till en standarddel av din granskningsprocess för pull-förfrågningar. Granskaren bör kontrollera att koden är ren och att alla nya säkerhetsskanningsresultat har åtgärdats.

- Dokumentera dina undantag: I vissa fall kanske du inte kan åtgärda en sårbarhet omedelbart, särskilt i äldre kod eller beroenden från tredje part. När detta inträffar ska du dokumentera risken och eventuella riskreducerande kontroller i den tillhörande ClickUp-uppgiften. Ditt framtida jag kommer att tacka dig för sammanhanget.

💡 Proffstips: Tillämpa dessa bästa praxis konsekvent med hjälp av ClickUp.

- Gör ditt teams standarder för säker kodning och undantagspolicyer lättillgängliga för alla genom att lagra dem i ClickUp Docs.

- Se till att dina kvartalsvisa säkerhetsgranskningar och undertryckningsrevisioner aldrig glöms bort genom att ställa in återkommande uppgifter i ClickUp så att biljetter skapas automatiskt.

- Skapa säkerhetsdokumentation snabbare eller sammanfatta sårbarhetstrender från dina uppgiftsdata med hjälp av ClickUp Brain. 📚

Skapa en säker kodningsarbetsflöde i ClickUp

Säker kodning är inte en engångsuppgift eller en separat utvecklingsfas – det är en kontinuerlig process som bör vävas in i hur ditt team skriver, granskar och levererar kod. Genom att integrera sårbarhetsskanning direkt i IDE med Amazon Q Developer kan du upptäcka problem så tidigt som möjligt, när koden fortfarande är färsk i utvecklarens minne. De AI-genererade åtgärdsförslagen förvandlar säkerhet från en syssla till en samarbetsdel av den kreativa processen.

Denna metod fungerar bäst när skanningen sker i IDE där utvecklare redan arbetar. Genom att koppla samman allt ditt arbete i en samlad arbetsyta som ClickUp skapar du ett slutet system där ingenting faller mellan stolarna. Automatiseringen hanterar de repetitiva, administrativa delarna av processen, som att starta skanningar och vidarebefordra resultat. Detta frigör tid för ditt team att fokusera på de viktiga beslut som kräver mänsklig expertis.

Team som bygger in säkerhet i sitt dagliga arbetsflöde lägger mindre tid på att åtgärda akuta problem och mer tid på att utveckla nya funktioner.

Är du redo att sluta cirkeln mellan att hitta och åtgärda? Kom igång gratis med ClickUp för att bygga ditt säkra kodningsarbetsflöde. ✨

Vanliga frågor

Amazon Q stöder många vanliga språk, inklusive Java, Python, JavaScript och C#, men djupet i säkerhetsanalysen kan variera beroende på språket och dess kända sårbarhetsekosystem.

Använd undertryckningsregler i verktyget för bekräftade falska positiva resultat och se till att dokumentera resonemanget i din ClickUp-uppgift så att beslutet är tydligt för framtida teammedlemmar.

En vanlig bästa praxis är att konfigurera din pipeline så att den blockerar byggnationer vid kritiska och allvarliga fynd. Visa varningar för medelstora och mindre problem för att balansera säkerhet med utvecklingshastighet.

Granska öppna sårbarheter varje vecka som en del av din sprintplanering. Genomför en djupare granskning av undertryckta fynd och övergripande säkerhetstrender varje kvartal. /