Du har ingen brist på larm. Du har brist på tid att triagera dem.

Varningar behöver sammanhang innan du kan agera. Det innebär att data måste hämtas från loggar, trafikmönster och tidigare incidenter i olika verktyg. Medan det arbetet pågår saktar responsen ner och kön fortsätter att växa.

Du kan automatisera delar av detta flöde. Men det svåra är att veta hur man tillämpar dem. Enligt PwC var kunskaps- och kompetensbrister de största hindren för att införa AI i säkerhetsverksamheten under det senaste året.

Den här artikeln undersöker hur man kan använda AI för nätverkssäkerhet i vardagliga arbetsflöden, från granskning av larm till utredning och uppföljning. Du får också se hur ditt team kan hantera incidenter på ett och samma ställe utan djupgående kunskaper om automatisering genom att använda ClickUp. ⬇️

Vad är AI för nätverkssäkerhet?

AI för nätverkssäkerhet avser system som analyserar nätverksaktivitet och hjälper till att upptäcka, utreda och reagera med hjälp av maskininlärning och automatisering.

Du använder det när manuell granskning inte kan hålla jämna steg med volymen av loggar, trafik och användarbeteende som genereras av ditt nätverk. Istället för att endast förlita sig på fasta regler eller kända hot signaturer, utvärderar AI mönster och avvikelser baserat på hur din miljö normalt fungerar.

När aktiviteten spänner över flera system korrelerar AI dessa signaler till en enda vy, så att utredningen kan börja med sammanhang istället för isolerade larm.

Varför är AI viktigt för nätverkssäkerheten?

Behovet av AI uppstår när granskning och respons inte kan hålla jämna steg med nätverksaktiviteten.

Din miljö genererar oavbrutet loggar, trafik och användaråtgärder, och angripare använder automatisering för att agera snabbare än vad manuell utredning tillåter. När volymen ökar blir granskningen automatiskt fördröjd. Du validerar varningar senare och förlorar möjligheten att reagera tidigt.

Denna klyfta växer i takt med att miljöerna expanderar. Du lägger till molntjänster, fjärråtkomst och anslutna enheter, men behåller samma utredningsprocess. Varje ny ingångspunkt innebär mer att granska, medan ditt team fortfarande granskar i samma takt.

Fördelarna med AI inom cybersäkerhet blir tydliga i detta skede, eftersom det förändrar hur granskningar och prioriteringar sker under press:

- AI tar över det tidiga granskningsarbetet genom att analysera aktiviteter, gruppera relaterade signaler och fastställa initial prioritet innan analytikerna kliver in.

- Den lär sig basbeteendet hos användare, enheter och system och flaggar avvikelser när de uppstår, vilket gör det möjligt att identifiera nya hot i tid.

- Den utvärderar aktiviteten i sitt sammanhang och förhindrar att falska positiva resultat skjuter ned verkliga incidenter i kön för att minska antalet falska larm.

🔍 Visste du att? Gartner rapporterar att 62 % av organisationerna har upplevt minst en deepfake-attack under de senaste 12 månaderna som involverat social manipulation eller automatiserad processutnyttjande.

Hur AI fungerar inom nätverkssäkerhet

AI inom cybersäkerhet är inte ett enda system som fattar beslut isolerat. Det är en uppsättning tekniker som förekommer i olika stadier av upptäckt, utredning och respons.

Avvikelsedetektering och beteendeanalys

AI använder två vanliga metoder för att lära sig hur normal aktivitet ser ut i din miljö:

- Analys av användar- och enhetsbeteende (UEBA) spårar hur användare och system beter sig över tid. Den belyser aktiviteter som inloggningar vid ovanliga tider, åtkomst till okända resurser eller dataöverföringar som avviker från det normala mönstret.

- System för nätverksdetektering och respons (NDR) övervakar nätverkstrafiken. De letar efter tecken på lateral rörelse, kommando- och kontrollkommunikation eller data som lämnar nätverket på ett oväntat sätt.

Denna metod är inte beroende av fördefinierade signaturer. Detekteringen baseras på beteende, vilket gör att tidigare osedda hot kan upptäckas utan att man behöver vänta på att reglerna uppdateras.

Automatiserad hotrespons

När aktiviteten överskrider en viss tröskel behöver responsen inte vänta på manuella åtgärder. AI-drivna system kan utlösa fördefinierade åtgärder för att begränsa påverkan medan utredningen fortsätter.

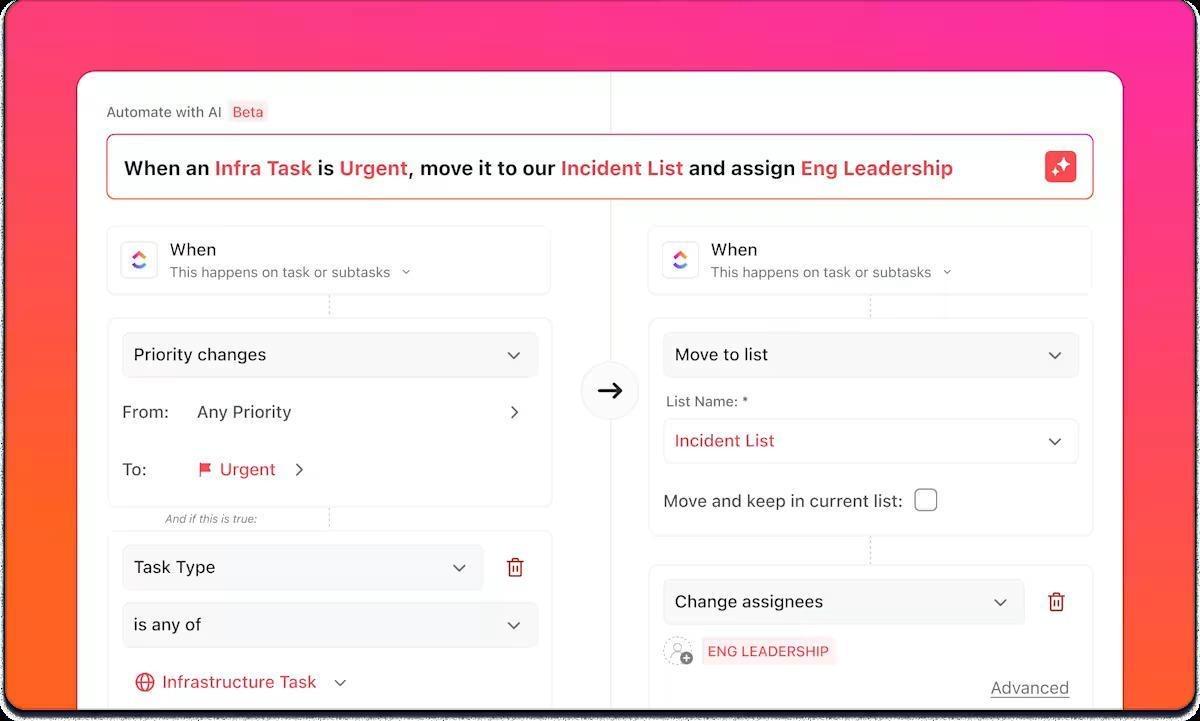

ClickUp Automations stöder detta genom att låta dig skapa responsarbetsflöden med hjälp av en AI-byggare med enkelt språk. Du beskriver vad som ska hända när vissa villkor är uppfyllda, och automatiseringen konfigureras direkt på relevant utrymme, mapp eller lista. Detta gör det enklare att översätta responsregler till verkställande utan skript eller anpassade verktyg.

Vanliga åtgärder är att isolera en komprometterad slutpunkt, blockera en misstänkt IP-adress eller inaktivera ett konto som visar tecken på övertagande. För åtgärder med högre risk kan responsen pausas för godkännande av analytiker, så automatiseringen stöder beslut utan att ta bort kontrollen.

Detta förkortar tiden mellan upptäckt och begränsning, vilket är viktigast vid snabba attacker.

Prediktiv analys och prioritering av hot

AI används också innan incidenter inträffar. Modeller analyserar historiska attackdata och extern hotinformation för att identifiera vilka risker som är mest relevanta för din miljö.

I stället för att behandla alla sårbarheter på samma sätt hjälper AI till att prioritera problem utifrån sannolikheten för att de utnyttjas och vilken inverkan de skulle ha. Detta förskjuter fokus mot att åtgärda de luckor som är viktigast, i stället för att isolerat jaga allvarlighetsgrader.

Språkanalys för upptäckt av nätfiske

Många attacker börjar med kommunikation, inte skadlig programvara. Naturlig språkbehandling används för att analysera e-post och meddelanden för tecken på social manipulation.

Dessa system ser bortom nyckelord. De utvärderar tonfall, struktur och avsikt, inklusive tecken på brådskande ärenden, mönster för identitetsstöld och förfrågningar som inte stämmer överens med normalt kommunikationsbeteende. Detta gör det mer effektivt att upptäcka försök till nätfiske och kompromettering av företags-e-post som undviker uppenbara indikatorer.

🧠 Kul fakta: Mandiant rapporterar en global medianvistelsetid på 11 dagar. I executive edition är medianvistelsetiden 26 dagar när externa enheter meddelar offret.

Traditionell nätverkssäkerhet jämfört med AI-driven säkerhet

Traditionella kontroller som brandväggar, signaturer och fördefinierade regler fyller fortfarande en viktig funktion, särskilt för kända hot och policygenomförande. Problemet uppstår när aktiviteten inte stämmer överens med vad dessa regler förväntar sig, eller när volymen gör att granskningen överstiger vad människor hinner hantera i tid.

AI ersätter inte traditionell säkerhet. Det förändrar hur upptäckt och respons fungerar när mönster är oklara, signaler är fragmenterade eller hastighet är viktigare än fullständig säkerhet.

| Aspekt | Traditionell säkerhet | AI-driven säkerhet |

|---|---|---|

| Detektering | Regelbaserad, signaturdriven | Beteende- och mönsterbaserat |

| Hotskydd | Främst kända hot | Kända och nya aktivitetsmönster |

| Anpassning | Manuella uppdateringar | Kontinuerligt lärande och finjustering |

| Skala | Begränsad av granskningskapacitet | Hanterar stora datamängder |

| Åtgärder | Manuellt eller fördröjt | Automatiserat eller nära realtid |

| Falska positiva | Högre med fasta tröskelvärden | Minskad med kontextmedveten poängsättning |

I praktiken använder du båda tillsammans. Traditionella kontroller skyddar dig från kända hot. AI minskar manuell granskning, grupperar relaterade aktiviteter och påskyndar responsen när beteendet avviker från kända mönster.

📮 ClickUp Insight: Den genomsnittliga yrkesverksamma spenderar mer än 30 minuter om dagen på att söka efter arbetsrelaterad information – det är över 120 timmar om året som går förlorade på att leta igenom e-postmeddelanden, Slack-trådar och spridda filer. En intelligent AI-assistent inbyggd i din arbetsyta kan ändra på det. Presentation av ClickUp Brain. Det ger omedelbara insikter och svar genom att visa rätt dokument, konversationer och uppgiftsdetaljer på några sekunder – så att du kan sluta söka och börja arbeta. 💫 Verkliga resultat: Team som QubicaAMF har återvunnit mer än 5 timmar per vecka med hjälp av ClickUp – det är mer än 250 timmar per år och person – genom att eliminera föråldrade kunskapshanteringsprocesser. Tänk dig vad ditt team skulle kunna åstadkomma med en extra vecka av produktivitet varje kvartal!

Användningsfall för AI inom nätverkssäkerhet

Följande användningsfall för AI inom cybersäkerhet motsvarar punkter i arbetsflödet där mänsklig granskning saktar ner, antingen på grund av hög volym eller att sammanhanget är spritt över flera system.

Var och en visar var AI minskar beslutsfriktionen utan att ersätta befintliga kontroller eller kräva automatisering från början till slut.

- Identitets- och åtkomsthantering (IAM): flaggar missbruk av inloggningsuppgifter genom att identifiera omöjliga resor, onormala inloggningstider eller storskaliga försök att fylla i inloggningsuppgifter innan åtkomsten sprids vidare.

- Endpoint detection and response (EDR): Övervakar processbeteende och filaktivitet för att upptäcka körning av skadlig kod, krypteringsmönster för ransomware eller obehöriga bakgrundsprocesser på användarnas enheter.

- Molnsäkerhet: Spårar konfigurationsändringar, API-användning och dataförflyttning mellan tjänster för att upptäcka aktivitet som avviker från förväntat beteende i molnmiljöer.

- Nätverkstrafikanalys: Analyserar trafikmönster för att identifiera kommando- och kontrollkommunikation, lateral rörelse och dataexfiltrering, inklusive aktivitet som är dold i krypterad trafik.

- Incidentutredning: Korrelerar relaterade händelser, rekonstruerar tidslinjer och identifierar troliga orsaker, så att utredningen inte behöver börja från råa loggar när en incident inträffar.

- Sårbarhetshantering: Prioriterar sårbarheter baserat på sannolikheten för utnyttjande och exponering i din specifika miljö.

- Upptäckt av interna hot: Upptäck beteendeförändringar som kan tyda på att ett konto har komprometterats eller på skadlig intern aktivitet, till exempel ovanliga åtkomstmönster eller förändringar i dataanvändningen.

💡 Proffstips: Endast 29 % av företagen utbildar icke-säkerhetspersonal för att övergå till säkerhetsroller. Användningen är begränsad även när verktyg finns tillgängliga.

Du kan operativt överbrygga en del av denna klyfta med ClickUp University. Analytiker, IT-team och närliggande roller kan lära sig hur incidentarbetsflöden, dokumentation och responskoordinering fungerar i ClickUp. Denna gemensamma bas gör det enklare för fler personer att stödja säkerhetsarbetet utan att behöva ha djupgående kunskaper om detektering eller automatisering i förväg.

Utmaningar med att använda AI för nätverkssäkerhet

AI förändrar hur du arbetar med säkerhet, men ersätter inte behovet av struktur, datastyrning eller tydliga rutiner. När du förlitar dig mer på AI för nätverkssäkerhet och övervakning blir brister i efterlevnad, ägarskap och arbetsflöden de första begränsningarna du stöter på.

Datakvalitet och täckning

AI är beroende av konsekventa, tillförlitliga data. Om loggarna är ofullständiga, försenade eller dåligt normaliserade sjunker detekteringskvaliteten och varningarna förlorar sitt sammanhang.

✅ Så här åtgärdar du det: Standardisera loggkällor tidigt, definiera nödvändiga datafält och validera täckningen innan du utökar automatiseringen.

Modellavvikelse

Ditt nätverksbeteende förändras över tid. När du lägger till nya applikationer, ändrar åtkomstmönster eller ändrar arbetsflöden förlorar modeller som tidigare fungerat bra sin noggrannhet om du inte övervakar dem och omskolar dem regelbundet.

✅ Så här åtgärdar du det: Övervaka detekteringsprestandan kontinuerligt och träna om modellerna som en del av den regelbundna säkerhetsverksamheten, inte som en engångsåtgärd.

Integrationsluckor

AI-verktyg behöver tillgång till befintliga säkerhetssystem för att effektivt kunna korrelera aktiviteter. När integrationerna är ofullständiga eller bräckliga förblir signalerna isolerade och utredningen går långsamt.

✅ Så här åtgärdar du det: Börja med integrationer som stöder utrednings- och åtgärdsarbetsflöden från början till slut, inte isolerade detekteringsresultat.

Begränsad förklarbarhet

Vissa modeller flaggar aktivitet utan att förklara orsaken bakom det. När du inte kan se varför systemet utlöste en varning lägger du mer tid på att validera den och tvekar att lita på automatiserade åtgärder.

✅ Så här åtgärdar du det: Använd arbetsflöden och modeller som visar bidragande signaler och beslutsvägar så att analytiker kan verifiera och agera snabbt.

Motverkande tekniker

Angripare testar och anpassar sig aktivt till detektionssystem. Gradvis datamissbruk och undvikande beteende kan minska modellens effektivitet om det inte finns skyddsåtgärder på plats.

✅ Så här åtgärdar du det: Kombinera beteendedetektering med skyddsåtgärder som valideringskontroller, manuell granskning av åtgärder med stor påverkan och kontinuerlig modelltestning.

Kompetens och operativ beredskap

Att använda AI i säkerhetsverksamheten kräver samordning mellan säkerhets-, drifts- och datateam. Brister i ägarskap eller expertis begränsar hur mycket värde automatiseringen kan leverera.

✅ Så här åtgärdar du det: Definiera tydliga ansvarsområden för modellövervakning, incidenthantering och uppföljning, och integrera AI-beslut i befintliga säkerhetsarbetsflöden istället för att skapa ett separat lager.

Bästa praxis för implementering av AI i nätverkssäkerhet

Du får bästa resultat från AI-verktyg för cybersäkerhet när du introducerar dem med ett tydligt syfte och använder dem som en del av dina dagliga säkerhetsrutiner.

Börja med ett definierat användningsfall

Välj ett specifikt problem att lösa, till exempel att minska antalet phishing-incidenter eller upptäcka lateral rörelse. Använd AI där resultatet är mätbart, istället för att aktivera det generellt och sortera resultaten senare.

Skaffa datagrunder

AI är beroende av konsekventa indata. Innan implementering bör du granska dina loggkällor för att säkerställa fullständig täckning, korrekta tidsstämplar och korrekt datahantering, särskilt för känslig information.

Planera integrationer före driftsättning

Kartlägg hur AI-resultat kommer att flöda in i dina befintliga SIEM-, SOAR- och slutpunktsverktyg. Detektion utan en tydlig väg till utredning och respons ökar friktionen istället för att minska den.

Håll människor informerade

Definiera eskaleringsvägar i förväg. Bestäm vilka åtgärder som kan köras automatiskt och vilka som kräver godkännande av analytiker, så att automatiseringen stöder respons utan att kontrollen försvinner.

Spåra prestanda kontinuerligt

Övervaka detekteringsnoggrannhet, falska positiva resultat och responsresultat över tid. Betrakta modelljustering som en fortlöpande operativ uppgift, inte som ett inställningssteg.

Dokumentera och förfina arbetsflöden

Skapa handlingsplaner för hantering av AI-genererade larm. Använd utredningsresultat för att justera tröskelvärden, förbättra korrelationslogiken och skärpa åtgärdsstegen när förhållandena förändras.

Hur ClickUp stöder AI-förbättrade säkerhetsarbetsflöden

Med AI kan du identifiera vilka larm som förtjänar uppmärksamhet, men det finns en viktig varning om vad som händer därefter.

När en varning kräver åtgärder delar du ofta upp utredningen och responsen mellan olika verktyg. Du granskar bevis i ett system, diskuterar resultaten i chatten, spårar åtgärderna i ett annat system och sammanställer rapporterna senare. Ju fler personer som involveras, desto mer splittras sammanhanget och responshastigheten sjunker, även om detekteringen fungerade som den skulle.

ClickUp kan hålla det arbetet i ett enda operativt flöde istället för att låta det splittras.

Omvandla larm till spårbara incidenter

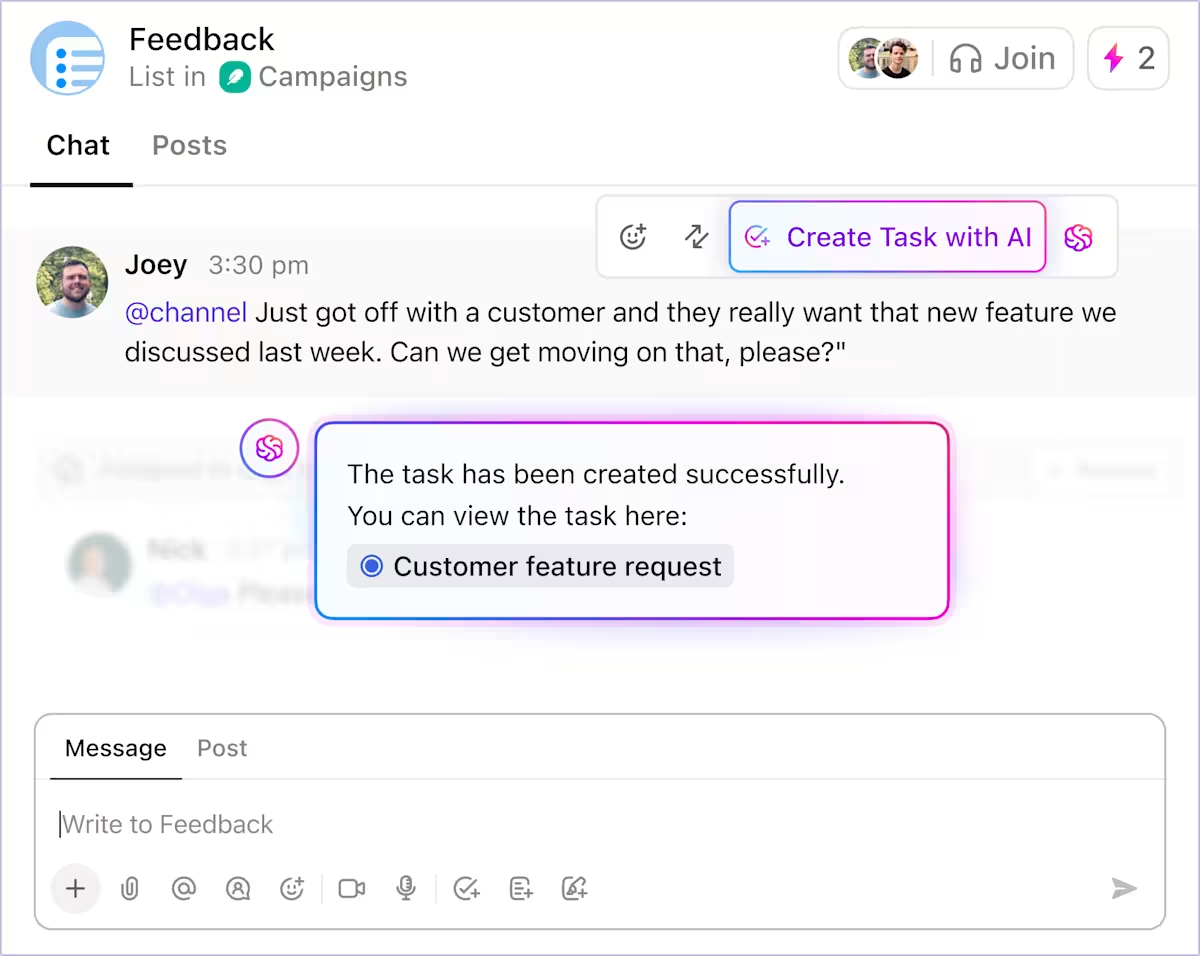

När en AI-signal kräver åtgärder behöver den ägarskap och en plats att utvecklas på. I ClickUp blir varje incident en uppgift som omfattar hela utrednings- och åtgärdscykeln.

Denna ClickUp-uppgift fungerar som arbetsdokumentation för incidenten. Du dokumenterar dina fynd direkt när du granskar aktiviteten, bifogar loggar och skärmdumpar som bevis och uppdaterar statusen när allvarlighetsgraden förändras. Uppgiften visar tydligt vem som är ansvarig i varje steg, så du behöver aldrig gissa vem som är ansvarig utifrån chattråd eller sidotickets.

Så här underlättar de incidenthanteringen:

- Incidentuppgifter samlar loggar, skärmdumpar och externa länkar på ett ställe så att utredare inte behöver hoppa mellan olika verktyg för att rekonstruera sammanhanget.

- Uppgiftsstatus och prioritet återspeglar incidentens aktuella status, vilket eliminerar oklarheter vid överlämningar eller skiftbyten.

- Uppgiftsrelationer kopplar uppföljningsåtgärder eller övervakningsarbete tillbaka till den ursprungliga incidenten, så att responsen inte slutar vid begränsningen.

Enkelt uttryckt ligger ClickUp Tasks i centrum av arbetsytan och fungerar som referenspunkt för allt som följer, snarare än bara ännu en ärende att hantera.

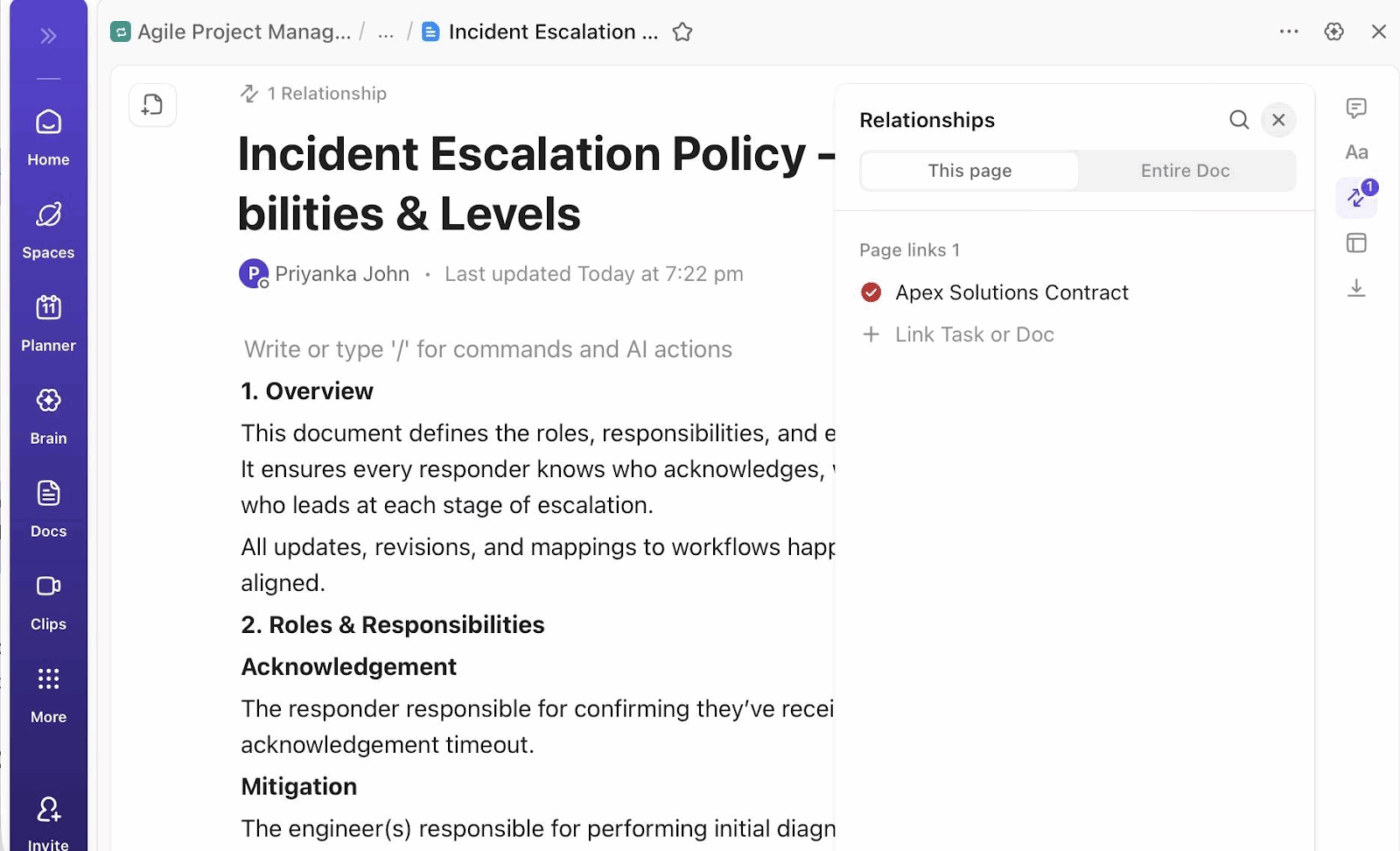

Håll procedurer och historik nära live-responsen

Varje verktygsbyte under en incident medför en kostnad. Om dina runbooks och tidigare utredningar ligger utanför åtgärdsarbetsflödet betalar du den kostnaden upprepade gånger medan klockan tickar.

ClickUp Docs håller responshandböcker, utredningschecklistor och granskningar efter incidenter direkt kopplade till incidentuppgiften. Analytiker kan öppna relevant procedur under live-respons, följa den steg för steg och notera var verkligheten avviker från det dokumenterade flödet.

Dessa uppdateringar förblir kopplade till incidenten, vilket innebär att granskningen efter incidenten börjar med korrekt kontext istället för minnet.

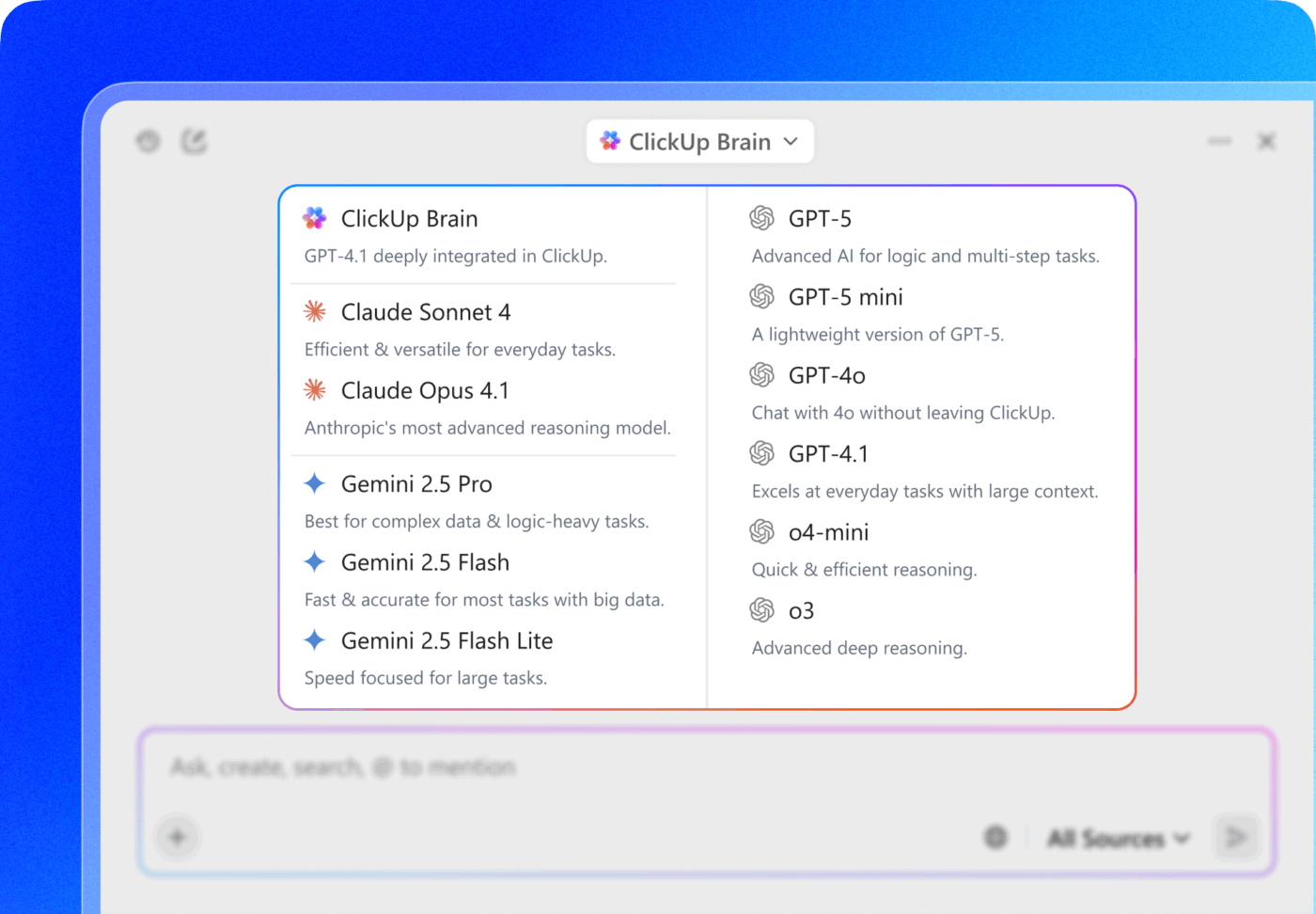

ClickUp Brain fungerar direkt över uppgifter och dokument medan utredningen pågår. Det sammanfattar framsteg, hämtar viktiga beslut från kommentarer och utarbetar incidentuppdateringar med hjälp av live-uppgiftsaktivitet. Ditt team håller dokumentationen uppdaterad medan det svarar, istället för att rekonstruera händelser efter att incidenten har avtagit.

Minska överlämningar när incidenter eskalerar

När incidenter utvecklas bryter samordningen ofta samman vid övergångspunkter. Allvarlighetsgraden förändras, ansvaret flyttas och intressenternas behov av insyn uppstår ofta samtidigt.

ClickUp Automations hanterar dessa övergångar baserat på uppgiftens status snarare än manuella uppföljningar:

- När en incident markeras som kritisk uppdateras automatiskt prioritet och ansvar, så att eskalering kan påbörjas omedelbart.

- När inneslutningen är klar skapas automatiskt åtgärder och uppföljningsuppgifter som kopplas till den ursprungliga incidenten.

- När uppgiftsstatus eller ägarskap ändras meddelas rätt intressenter automatiskt utan att man behöver förlita sig på sidomeddelanden.

Anpassade fält strukturerar incidentdata under hela responsen. Analytiker uppdaterar allvarlighetsgrad, drabbade system, påverkan på efterlevnad och lösningsstatus direkt i uppgiften medan de arbetar. Rapporter och granskningar återspeglar sedan vad teamet gjorde under incidenten, inte vad någon rekonstruerade senare.

Upprätthålla överskådlighet medan arbetet pågår

När flera incidenter inträffar samtidigt blir synligheten ett problem för genomförandet. Cheferna blir mer intresserade av att se vad som händer just nu så att de kan anpassa sina åtgärder innan förseningarna hopar sig.

ClickUp Dashboards hämtar information från samma uppgifter som ditt team använder för att utreda och hantera incidenter. När analytiker uppdaterar uppgiftens status, ägarskap eller allvarlighetsgrad uppdateras även dashboards. Ditt team slipper manuell spårning och ledningen ser live-respons istället för fördröjda sammanfattningar.

Dashboards stöder aktiv respons genom att synliggöra kritiska signaler:

- Visa alla aktiva incidenter grupperade efter allvarlighetsgrad och status, så att responsledarna kan se vilka problem som behöver åtgärdas först utan att öppna enskilda uppgifter.

- Upptäck blockerade incidenter genom att hämta information direkt från uppgiftsstatus och beroenden, vilket hjälper teamen att ingripa innan åtgärdsarbetet tyst avtar.

- Spegla ägarskap och arbetsbelastning med hjälp av live-uppgiftsfördelning, vilket gör det enklare att omfördela arbetsinsatser när flera incidenter eskalerar samtidigt.

- Kombinera incidentdata med åtgärds- och uppföljningsuppgifter så att teamen kan se om begränsningsarbetet faktiskt fortskrider eller väntar nedströms.

ClickUp Dashboards hämtar information direkt från uppgiftsdata och anpassade fält, så att vyn uppdateras när incidenter förändras. Ditt team slipper separata rapporteringsarbetsflöden och ledarna ser exakt vad som händer medan åtgärdsarbetet fortfarande pågår.

ClickUp Brain utökar denna synlighet när frågor uppstår mitt i responsen. Ledare kan ställa direkta frågor om incidentstatus eller arbetsbelastning och få svar baserade på samma dashboard-data som redan används.

Med andra ord justerar du responsen medan arbetet pågår, istället för att upptäcka brister efter att incidenter redan har inträffat.

💡 Proffstips: Under incidenthantering fattar ditt team snabba beslut, men uppgiftsuppföljningen hamnar på efterkälken. När du lämnar dessa beslut i chatten missar ditt team uppföljningen. Med ClickUp Chat kan du omvandla meddelanden till uppgifter direkt, tilldela ägare och hålla varje nästa steg synligt.

Gör säkerhetsåtgärder till ett repeterbart arbetsflöde

Efter en incident måste du fortfarande slutföra arbetet. Du måste tilldela uppföljningar, dokumentera vad som har ändrats och överföra dessa beslut till nästa åtgärd. Fragmenterade arbetsflöden bromsar i så fall din nästa utredning innan den ens har börjat.

ClickUp ger dig ett sammankopplat ekosystem som sluter cirkeln. Du hanterar incidenter, beslut, dokumentation och uppföljningsarbete i ett enda arbetsflöde, så att ingenting är beroende av minnet eller kräver uppstädning i efterhand.

Börja använda ClickUp gratis och skapa ett arbetsflöde för incidenthantering som ditt team kan lita på långt efter att larmet har klarerats.

Vanliga frågor

AI för cybersäkerhet använder AI-verktyg för att skydda dina nätverk, medan AI-säkerhet fokuserar på att skydda AI-modeller från attacker som datamissbruk eller manipulation.

Icke-tekniska team drar nytta av en säkrare arbetsmiljö, minskad risk för nätfiske och tydligare kommunikation vid säkerhetsincidenter, eftersom arbetsflödesverktyg håller dem informerade utan teknisk jargong.

AI är till för att komplettera säkerhetspersonal, inte ersätta dem, genom att hantera repetitiva uppgifter så att de kan fokusera på strategiskt arbete som kräver mänskligt omdöme och expertis.

Framtiden för AI inom cybersäkerhet innefattar en tätare integration mellan säkerhetsverktyg och affärsarbetsflöden, med mer användarvänliga gränssnitt och förbättrad automatisering av rutinmässiga säkerhetsbeslut.