{ "@context": "http://schema. org", "@type": "FAQPage", "mainEntity": [ { "@type": "Question", "name": "Vad är ett ramverk för hantering av cybersäkerhetsrisker", "acceptedAnswer": { "@type": "Answer", "text": "Ett ramverk för hantering av cybersäkerhetsrisker är en systematisk metod som kan skydda organisationer mot cyberhot. " } } ] }

Med den tekniska utvecklingen ökar cybersäkerhetsriskerna, vilket utgör ett reellt hot mot företag av alla storlekar. Som ett resultat har organisationer börjat vidta fler förebyggande åtgärder i sin strategi för cybersäkerhet för att förhindra cyberattacker.

Du måste implementera ett ramverk för hantering av cybersäkerhetsrisker för att skydda din organisation. Ett sådant ramverk ger en strukturerad metod för att identifiera, bedöma och hantera risker i en systematisk process.

Vänta inte tills det är för sent. Vidta proaktiva åtgärder redan idag för att skydda ditt företag.

Den här artikeln visar hur du kan utvärdera din cybersäkerhet, skapa lämpliga mål, välja ett ramverk för din riskhanteringsprocess, implementera riskminimeringsstrategier och lära dig att granska den riskprocess du följer. 🔐

Vad är cybersäkerhetsriskhantering?

Cybersäkerhetsriskhantering är en process som hjälper organisationer att identifiera, bedöma och prioritera potentiella risker för sina digitala tillgångar. Detta inkluderar data, hårdvara, mjukvara, nätverk och andra digitala komponenter.

Det innebär att implementera policyer och procedurer för att minska dessa risker och skydda organisationen från cyberattacker. Genom att proaktivt hantera cybersäkerhetsrisker kan företag förebygga eller minimera effekterna av potentiella hot.

Vad är ett ramverk för hantering av cybersäkerhetsrisker?

Ett ramverk för hantering av cybersäkerhetsrisker är en systematisk metod som kan skydda organisationer mot cyberhot.

Det innebär att identifiera potentiella risker, utvärdera sannolikheten för påverkan och möjliga konsekvenser av risker, ta fram säkerhetsåtgärder för att minimera påverkan och kontinuerligt övervaka för att anpassa sig till nya risker.

Proceduren är grundlig och ger organisationer möjlighet att vidta extra åtgärder för att skydda sin information och sina tillgångar från cyberbrottslingar.

Vad är definitionen av cybersäkerhetsriskhanteringsprocessen?

Processen för hantering av cybersäkerhetsrisker är en strukturerad metod för att identifiera, bedöma och hantera risker i en organisation. Denna process hjälper organisationer att fatta välgrundade beslut om vilken risknivå som är acceptabel för deras verksamhet och att skapa en plan för att minska dessa risker.

Vikten av att implementera ett ramverk för hantering av cybersäkerhetsrisker

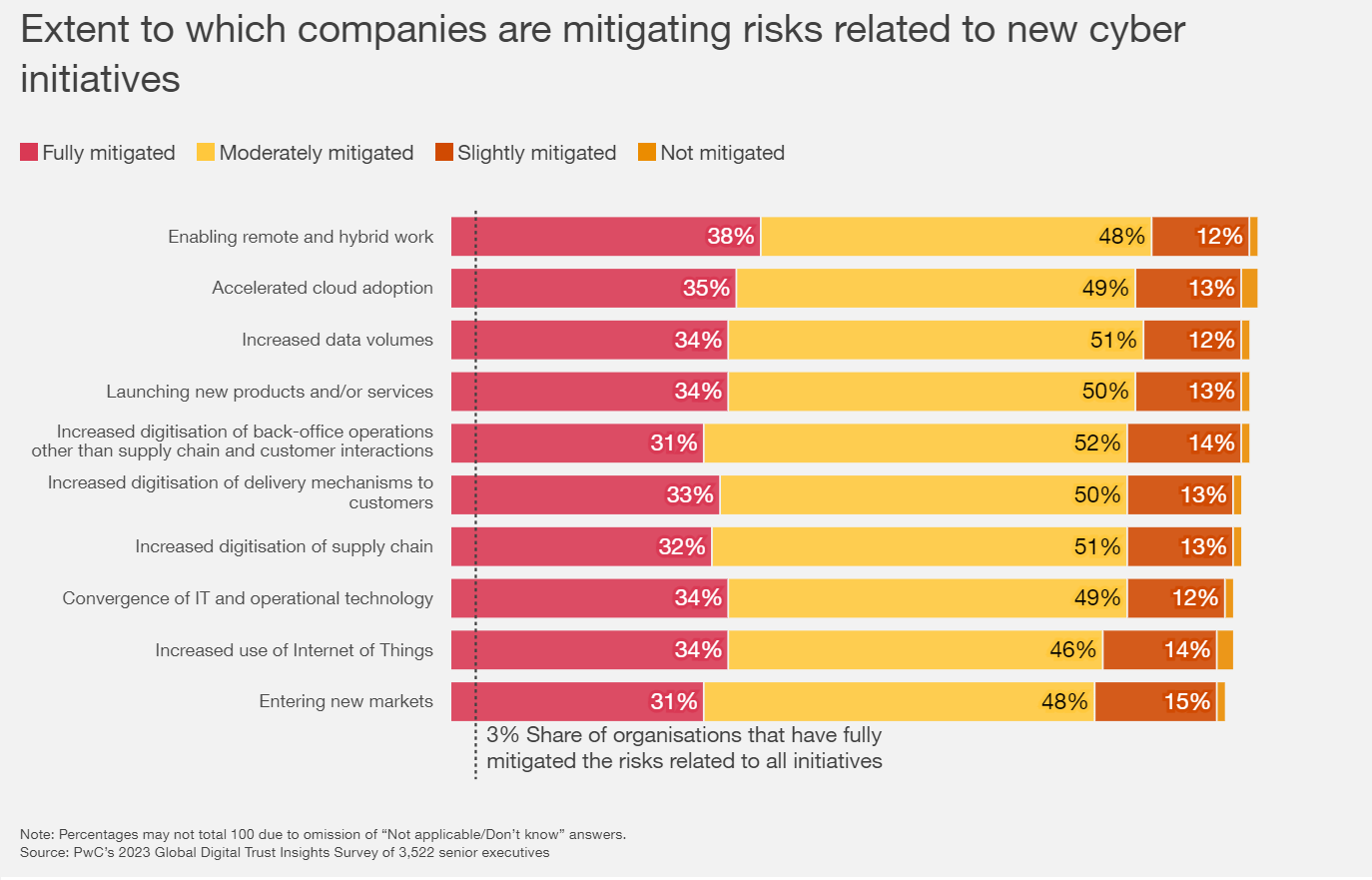

I PwC Global Digital Trust Insights Survey visar data att vissa företag har förbättrat sin cybersäkerhet under det senaste året, men endast ett fåtal har faktiskt helt minskat alla cyberrisker. Cybersäkerhet är inte bara CISO:s ansvar utan alla anställdas, inklusive VD:n, som har en viktig roll i att bygga upp och upprätthålla förtroendet genom konkreta åtgärder.

Ett strukturerat tillvägagångssätt och ramverk kan hantera potentiella risker och göra det möjligt för organisationer att göra följande:

- Utvärdera deras säkerhetsläge

- Identifiera eventuella luckor i dina säkerhetsåtgärder

- Gör en riskbedömning och utvärdera interna och externa hot.

- Prioritera risker och upprätta en hanteringsprocess

- Implementera nödvändiga kontroller för att minska potentiella cybersäkerhetsrisker

Förebyggande åtgärder kommer att försäkra dina kunder och intressenter om att du tar cybersäkerhet på allvar. Som ett resultat kommer de att känna sig tryggare och vara mer benägna att fortsätta använda dina produkter och tjänster.

Exempel på cybersäkerhetshot

Innan vi går in på hur man implementerar ett ramverk för hantering av cybersäkerhetsrisker, låt oss först förstå de potentiella risker som organisationer står inför:

- Nätfiskeattacker: Användning av bedrägliga e-postmeddelanden eller meddelanden för att få tillgång till känslig information från användare.

- Malware-attacker: En typ av skadlig programvara som är utformad för att få tillgång till eller orsaka skada på ett datorsystem.

- Insiderhot: Anställda eller tidigare anställda som har tillgång till känslig information och använder den i skadligt syfte.

- Sociala ingenjörsattacker: Manipulera individer till att avslöja känslig information genom taktik som identitetsstöld eller utpressning.

- Distribuerade överbelastningsattacker (DDoS): En samordnad insats för att överbelasta ett system med trafik, vilket leder till avbrott i tjänsten och dataintrång.

Hur man implementerar ett ramverk för hantering av cybersäkerhetsrisker (6 steg med mallar)

Steg 1: Utvärdera din nuvarande cybersäkerhetsstatus

Bedömningen av din cybersäkerhetsstatus är avgörande för cybersäkerhetsriskhantering. Nedan följer de steg som kan följas:

Utvärdera nuvarande säkerhetsåtgärder

- Identifiera och granska den aktuella processen för hantering av cybersäkerhetsrisker: Beskriv alla säkerhetsåtgärder och inkludera den process som krävs för att hantera säkerhetsrelaterade incidenter och hur man ska hantera hot.

- Utvärdera din nätverkssäkerhet: Utför en cybersäkerhetsriskbedömning genom att inspektera dina brandväggar, antivirusprogram och andra verktyg för att upptäcka och förhindra obehörig åtkomst. De måste vara uppdaterade och ha de senaste säkerhetsuppdateringarna konfigurerade. Om någon av dem är föråldrad ökar risken för att ditt nätverk blir sårbart.

- Se över din strategi för hantering av cyberrisker: Kontrollera hur din organisation hanterar känsliga data och system (åtkomstbehörigheter, policy för lösenord och multifaktorautentisering) och genomför sedan en intern och extern sårbarhetsbedömning för att identifiera svagheter.

- Granska din incidenthanteringsplan: Testa din incidenthanteringsplan för att säkerställa att den är effektiv och kontrollera om du kan upptäcka, hantera och återhämta dig från säkerhetsincidenter.

- Kontrollera med anställda: Erbjud dina anställda utbildningsprogram om säkerhetsmedvetenhet och bästa praxis för cybersäkerhet, samt andra utvärderingar såsom: Kunskapsbevarande tester Observationer av anställdas beteende och efterlevnad för att säkerställa att de implementerar det de lärt sig från utbildningen Simulerade phishing-tester för att utvärdera deras förmåga att identifiera och rapportera phishing-försök. Utvärdera deras respons på säkerhetsincidenter

- Kunskapsbevarande tester

- Observera medarbetarnas beteende och efterlevnad för att säkerställa att de tillämpar det de lärt sig under utbildningen.

- Simulerade phishingtest för att utvärdera deras förmåga att identifiera och rapportera phishingförsök.

- Utvärdera deras respons på säkerhetsincidenter

- Utvärdera dina tredjepartsleverantörer: Om du har tredjepartsleverantörer kommer de att ha tillgång till dina system. Du måste utvärdera deras cybersäkerhetsåtgärder och kontrollera deras historik.

- Kunskapsbevarande tester

- Observera medarbetarnas beteende och efterlevnad för att säkerställa att de tillämpar det de lärt sig under utbildningen.

- Simulerade phishingtest för att utvärdera deras förmåga att identifiera och rapportera phishingförsök.

- Utvärdera deras respons på säkerhetsincidenter

Identifiera brister i säkerhetsåtgärderna

Enligt IBM:s Threat Intelligence Index 2023 var 27 % av offren för cyberattacker utsatta för utpressning, vilket satte press på offren. Du måste identifiera luckor i din riskhanteringsstrategi för att fastställa vilka områden som är utsatta för cybersäkerhetshot.

Efter att ha utvärderat dina nuvarande säkerhetsåtgärder, leta efter luckor som kan utsätta din organisation för cyberhot. Har du föråldrade säkerhetslösningar, opatchad programvara och svaga lösenord? Har du outbildade anställda?

- Jämför säkerhetsåtgärder och genomför en cybersäkerhetsbedömning: Jämför dina säkerhetsåtgärder med de bästa metoderna och standarderna som för närvarande används i din bransch. Genomför sedan en riskbedömning för att identifiera potentiella hot och sårbarheter.

- Simulera en cyberattack: Använd penetrationstestning och en sårbarhetsskanner för att omedelbart identifiera svagheter i ditt nätverk. Observera hur anställda reagerar under en attack.

- Kontrollera dina incidentrapporter: Granska dina säkerhetsincidentrapporter och analysera dem för att hitta mönster eller trender som kan indikera svaga områden.

- Identifiera områden som kan förbättras: När du har identifierat svaga punkter i dina säkerhetsåtgärder, kontrollera vad som behöver förbättras. Prioritera det som är viktigast. Ta sedan fram en plan för att åtgärda det.

- Utvärdera interna och externa hot och sårbarheter: Utför säkerhetsrevisioner och riskbedömningar för att fastställa var dina sårbarheter finns.

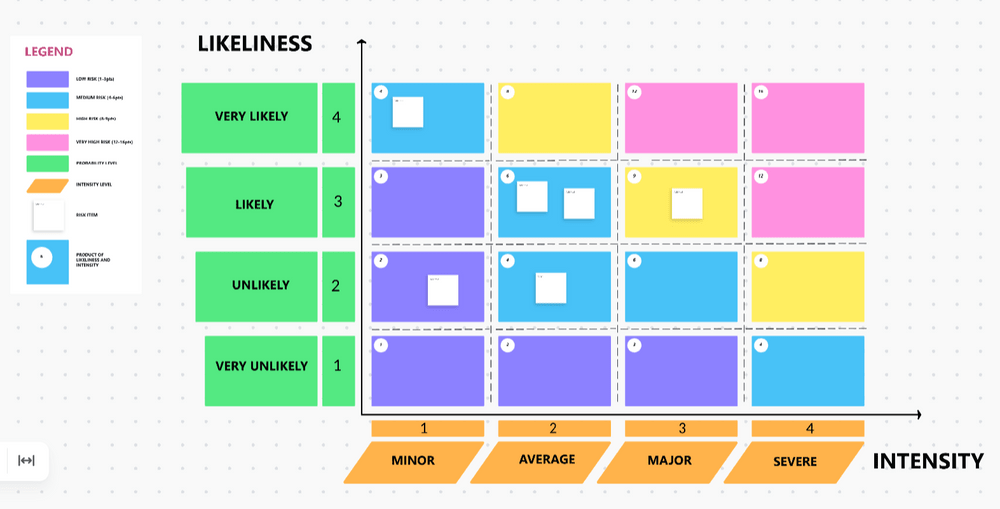

PROFFSTIPSAnvänd ClickUps mall för riskbedömning på whiteboard för att dokumentera potentiella hot på en digital whiteboard och enkelt samarbeta och dela den med ditt team. Mallen erbjuder en systematisk process för att identifiera, bedöma och kontrollera faror och risker för att öka chansen att projektet slutförs framgångsrikt.

Steg 2: Definiera dina mål och syften

Tydligt definierade mål och syften gör att du kan fokusera på dina viktigaste prioriteringar och fördela dina resurser på rätt sätt.

Bestäm vad du vill uppnå

- Kontrollera kraven på integritet och tillgänglighet: Vilka områden i din organisation behöver skyddas? Vad behöver göras när det gäller hantering av cybersäkerhetsrisker? Var tydlig med dina mål och syften. Kontrollera kraven på integritet och tillgänglighet för dina informationsresurser. Se till att de är kompatibla och uppfyller alla lagstadgade krav.

- Utveckla ett program för hantering av cybersäkerhetsrisker: Undersök de möjliga effekterna av cyberhot och attacker på din organisation och skapa mål för att minska effekterna av sådana incidenter. Utveckla dina egna strategier för förebyggande, upptäckt och respons.

Sätt upp dina mål och målsättningar

- Det krävs en strukturerad strategi för att fastställa uppnåeliga och tydliga mål som överensstämmer med din strategi för hantering av cybersäkerhetsrisker. Genom att följa SMART-målramverket kan du säkerställa att målen är väl definierade och uppnåeliga Specifika: När målen för hantering av cybersäkerhetsrisker definieras kommer organisationen att vara mer specifik och koncis Exempel: Minska antalet framgångsrika phishingattacker med 80 % inom de närmaste tre månaderna Mätbara: Med ett mätbart mål kan du fastställa och följa dina framsteg Exempel: Minska antalet framgångsrika phishing-attacker med 80 % och mät det utifrån antalet rapporterade incidenter Uppnåeligt: Kontrollera om målet är något som din organisation kan uppnå med befintliga resurser och kapacitet. Exempel: Inför tvåfaktorsautentisering för all personal inom de närmaste tre månaderna Relevant: Se till att ditt mål överensstämmer med organisationens uppdrag och mål. Exempel: Förbättra organisationens säkerhet och minska risken för dataintrång genom att införa ett program för hantering av sårbarheter inom de närmaste 12 månaderna. Tidsbestämt: Fastställ en specifik tidsplan för att uppnå målet. Exempel: Sätt upp ett mål om att inom de närmaste sex månaderna upprätta en katastrofåterställningsplan som möjliggör återställning av kritiska system inom fyra timmar efter en störning.

- Specifikt: När målen för cybersäkerhetsriskhantering definieras kommer organisationen att vara mer specifik och koncis. Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % inom de närmaste tre månaderna.

- Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % inom de närmaste tre månaderna.

- Mätbart: Med ett mätbart mål kan du fastställa och följa dina framsteg Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % och mät detta genom antalet rapporterade incidenter

- Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % och mät detta utifrån antalet rapporterade incidenter.

- Uppnåeligt: Kontrollera om målet är något som din organisation kan uppnå med befintliga resurser och kapacitet. Exempel: Införa tvåfaktorsautentisering för all personal inom de närmaste tre månaderna.

- Exempel: Inför tvåfaktorsautentisering för all personal inom de närmaste tre månaderna.

- Relevant: Se till att ditt mål överensstämmer med organisationens uppdrag och mål. Exempel: Förbättra säkerheten i din organisation och minska risken för dataintrång genom att införa ett program för hantering av sårbarheter inom de närmaste 12 månaderna.

- Exempel: Förbättra säkerheten i din organisation och minska risken för dataintrång genom att införa ett program för hantering av sårbarheter inom de närmaste 12 månaderna.

- Tidsbegränsat: Fastställ en specifik tidsplan för att uppnå målet. Exempel: Sätt upp ett mål om att inom de närmaste sex månaderna upprätta en katastrofåterställningsplan som gör det möjligt att återställa kritiska system inom fyra timmar efter en störning.

- Exempel: Sätt upp ett mål om att inom de närmaste sex månaderna upprätta en katastrofåterställningsplan som gör det möjligt att återställa kritiska system inom fyra timmar efter en störning.

- Specifikt: När målen för cybersäkerhetsriskhantering definieras kommer organisationen att vara mer specifik och koncis. Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % inom de närmaste tre månaderna.

- Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % inom de närmaste tre månaderna.

- Mätbart: Med ett mätbart mål kan du fastställa och följa dina framsteg Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % och mät detta genom antalet rapporterade incidenter

- Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % och mät detta utifrån antalet rapporterade incidenter.

- Uppnåeligt: Kontrollera om målet är något som din organisation kan uppnå med befintliga resurser och kapacitet. Exempel: Införa tvåfaktorsautentisering för all personal inom de närmaste tre månaderna.

- Exempel: Inför tvåfaktorsautentisering för all personal inom de närmaste tre månaderna.

- Relevant: Se till att ditt mål överensstämmer med organisationens uppdrag och mål. Exempel: Förbättra säkerheten i din organisation och minska risken för dataintrång genom att införa ett program för hantering av sårbarheter inom de närmaste 12 månaderna.

- Exempel: Förbättra säkerheten i din organisation och minska risken för dataintrång genom att implementera ett program för hantering av sårbarheter inom de närmaste 12 månaderna.

- Tidsbegränsat: Fastställ en specifik tidsplan för att uppnå målet. Exempel: Sätt upp ett mål om att inom de närmaste sex månaderna upprätta en katastrofåterställningsplan som möjliggör återställning av kritiska system inom fyra timmar efter en störning.

- Exempel: Sätt upp ett mål om att inom de närmaste sex månaderna upprätta en katastrofåterställningsplan som möjliggör återställning av kritiska system inom fyra timmar efter en störning.

- Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % inom de närmaste tre månaderna.

- Exempel: Minska antalet framgångsrika nätfiskeattacker med 80 % och mät detta utifrån antalet rapporterade incidenter.

- Exempel: Inför tvåfaktorsautentisering för all personal inom de närmaste tre månaderna.

- Exempel: Förbättra säkerheten i din organisation och minska risken för dataintrång genom att införa ett program för hantering av sårbarheter inom de närmaste 12 månaderna.

- Exempel: Sätt upp ett mål om att inom de närmaste sex månaderna upprätta en katastrofåterställningsplan som möjliggör återställning av kritiska system inom fyra timmar efter en störning.

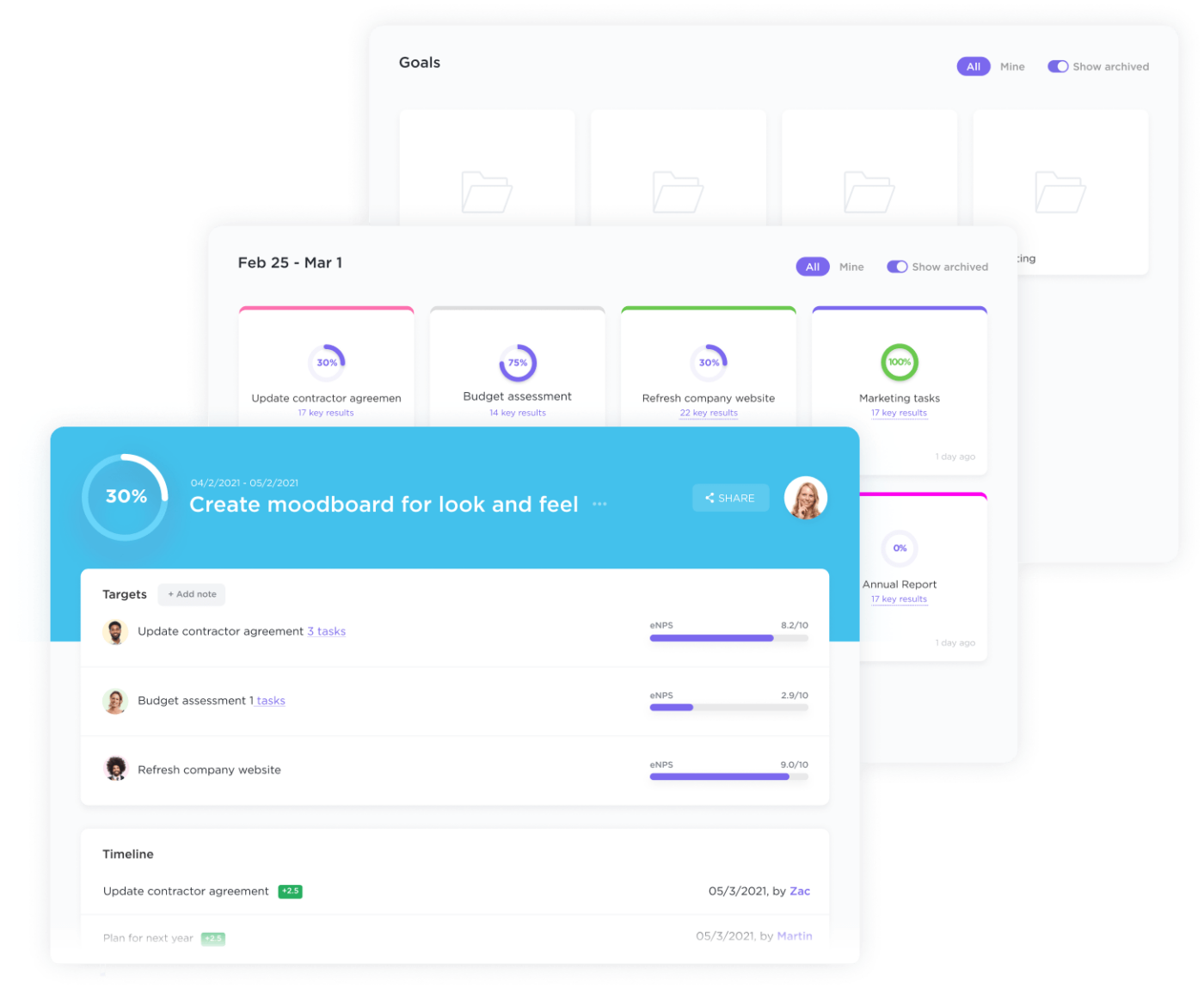

PROFFSTIPSHåll ordning på dina mål och följ dina framsteg med Goals i ClickUp. Skapa enkelt spårbara mål och håll dig på rätt spår för att nå dina mål med tydliga tidsplaner, mätbara mål och automatisk framstegsspårning. Du kan också dra nytta av mallar för målsättning som hjälper dig att snabbare formulera dina mål.

Steg 3: Välj ett ramverk för riskhantering

Att välja ett ramverk för hantering av cybersäkerhetsrisker är avgörande för att skapa en cybersäkerhetsplan. Du kan välja mellan fyra av de mest erkända ramverken: NIST, ISO, CIS och FAIR. Varje ramverk har sina fördelar och nackdelar. Studera och jämför dessa ramverk för riskhantering för att hitta det som passar dina behov.

National Institute of Standards and Technology (NIST) Cybersecurity Framework

NIST Cybersecurity Framework är ett frivilligt verktyg som tillhandahålls av det amerikanska handelsdepartementet för att hjälpa företag av alla storlekar att hantera cybersäkerhet. Företag kan använda ramverket för att hantera fem viktiga områden: identifiering, skydd, upptäckt, respons och återställning.

Internationella standardiseringsorganisationen (ISO) 27001

ISO 27001 är ett globalt erkänt ramverk för informationssäkerhetshantering som systematiskt skyddar och kontrollerar konfidentiella data med hjälp av en riskhanteringsmetod. Ramverket innehåller en uppsättning krav och riktlinjer för implementering av ett informationssäkerhetshanteringssystem (ISMS) som hjälper organisationer att skydda sina informationstillgångar. Ämnen som behandlas inkluderar riskbedömning och riskhantering, åtkomstkontroll, kryptografi, affärskontinuitet och efterlevnad.

Organisationer behöver ofta ISO 27001-certifiering för att visa sitt engagemang för informationssäkerhet gentemot kunder och partners.

Center for Internet Security (CIS) Controls

CIS Controls är riktlinjer som erbjuder en prioriterad strategi för hantering av cybersäkerhetsrisker. De omfattar 20 viktiga säkerhetsprotokoll som du kan använda för att förbättra din cybersäkerhet. Dessa kontroller är utformade utifrån faktiska cyberhot och erbjuder ett omfattande ramverk för hantering och minskning av cyberrisker.

Faktoranalys av informationsrisk (FAIR)

FAIR är ett kvantitativt ramverk för riskhantering som hjälper organisationer att bedöma och analysera informationssäkerhetsrisker i ekonomiska termer. Det erbjuder en systematisk metod för riskanalys och hjälper organisationer att förstå den potentiella påverkan och sannolikheten för olika hot. FAIR hjälper också organisationer att prioritera sina riskhanteringsinsatser och fördela resurser på ett effektivt sätt.

Du kommer att känna dig tryggare när du väljer rätt ramverk att anpassa för din organisation när du utför nödvändig forskning och analys, ett ramverk som kan hantera dina cybersäkerhetsrisker på ett effektivt sätt.

Steg 4: Upprätta en riskhanteringsprocess

Skapa en egen riskhanteringsprocess för att identifiera möjliga risker och förutsäga sannolikheten för att de inträffar. Det ger dig också en prognos över hur stor skada de skulle orsaka.

Utarbeta implementeringsstrategier för att minska och kontrollera risker, och övervaka kontinuerligt effektiviteten. På så sätt kan organisationer proaktivt minimera cyberattacker.

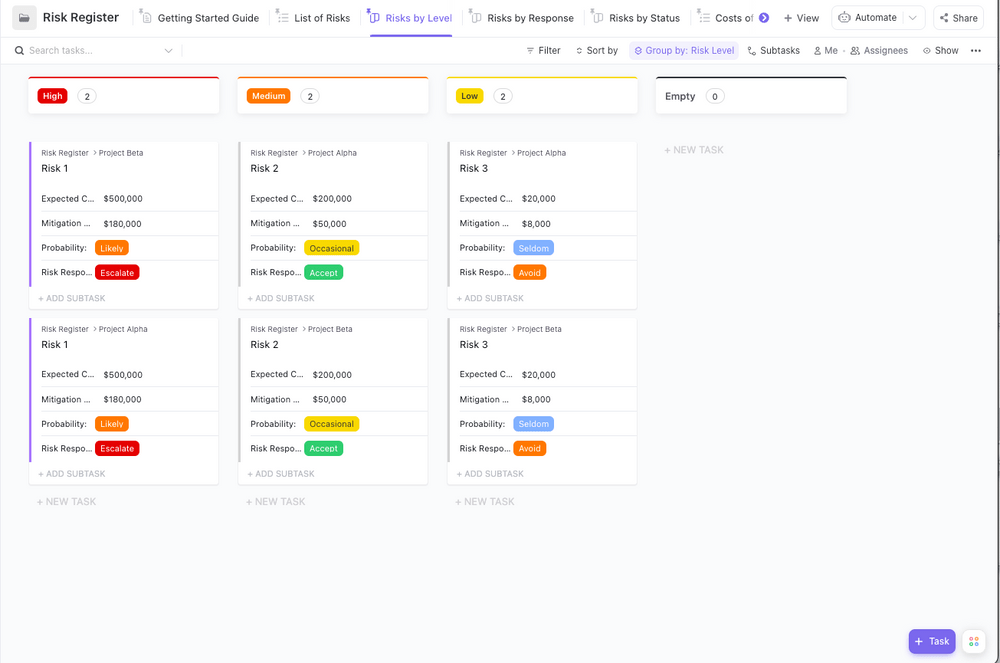

PROFFSTIPSHantera dina projekt och undvik risker med hjälp av denna riskregistermall från ClickUp. Mallen innehåller fördefinierade ClickUp-vyer, anpassade fält och anpassade statusar som hjälper dig att enkelt spåra potentiella risker och vidta effektiva förebyggande åtgärder.

Steg 5: Implementera strategier för riskminimering

Börja hantera cybersäkerhetsriskerna i din organisation och börja med att implementera riskminimeringsstrategier. Du kan börja med detta när du har identifierat och utvärderat alla potentiella risker.

Implementera nya säkerhetsåtgärder

När du implementerar nya säkerhetsåtgärder kommer du att inkludera programvaruinstallation, nätverkssegmentering, åtkomstkontroller, intrångsdetekteringssystem och andra kontroller för att minska risken för cyberattacker.

Uppdatera befintliga säkerhetsåtgärder

Håll dig uppdaterad om vår ständigt föränderliga digitala miljö. Kontrollera regelbundet dina befintliga säkerhetsåtgärder och avsätt en del av budgeten för dem. Avsätt en budget för att implementera programuppdateringar och patchar samt uppgradera hårdvara för att åtgärda sårbarheter, förbättra åtkomstkontrollen och stärka lösenord och krypteringsprotokoll.

Utveckla en incidenthanteringsplan

Fastställ rutiner för att upptäcka, bedöma allvarlighetsgraden och rapportera incidenter. Varje organisation måste ha specifika personer som är ansvariga för åtgärdsplanen. Varje medlem bör ha en specifik roll för att kommunicera med dina kunder och intressenter i händelse av en incident.

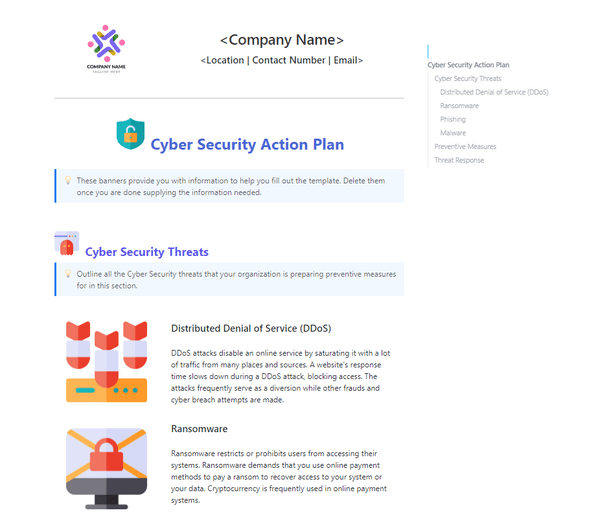

PROFFSTIPSData är vanligtvis den mest värdefulla tillgången för de flesta organisationer. Det är nyckeln till att generera intäkter, vilket gör dataskydd avgörande för deras framgång som helhet. Det är därför det är viktigt att skapa en genomförbar plan för cybersäkerhet. Använd ClickUps mall för cybersäkerhetsåtgärdsplan för att ge ditt team en organiserad och detaljerad översikt över dina åtgärdsplaner.

Steg 6: Övervaka och granska

Det är viktigt att övervaka effektiviteten hos cybersäkerhetsåtgärder för att säkerställa att de erbjuder tillräckligt skydd mot nya hot, och genom att granska cybersäkerhetsstrategin och incidenthanteringsplanen kan man identifiera vilka områden som behöver uppdateras.

Utvärdera regelbundet riskhanteringsprocessen

Aktiviteter som sårbarhetsbedömningar, penetrationstester, övervakning av säkerhetsloggar, analys av incidentrapporter och utbildning för att öka medarbetarnas säkerhetsmedvetenhet är sätt att uppnå detta.

Utvärdera strategier för riskminimering

Utvärdering av riskminimeringsstrategier kommer att vara en pågående process, eftersom det är oundvikligt att nya hot och sårbarheter uppstår. Därför måste organisationer vara proaktiva och alltid vara beredda att hantera potentiella incidenter.

Uppdatera ramverket efter behov

När en utvärdering har genomförts och eventuella säkerhetsbrister har identifierats är det viktigt att uppdatera säkerhetsramverket. Organisationen kan behöva modifiera eller ersätta det nuvarande ramverket med ett mer lämpligt. Alla modifieringar som görs av infrastrukturen, applikationerna eller affärsprocesserna bör utvärderas med avseende på potentiella cybersäkerhetsrisker och integreras i det befintliga ramverket. När cybersäkerhetsramverket uppdateras och förbättras kontinuerligt kan organisationer garantera att de är tillräckligt förberedda mot cyberhot.

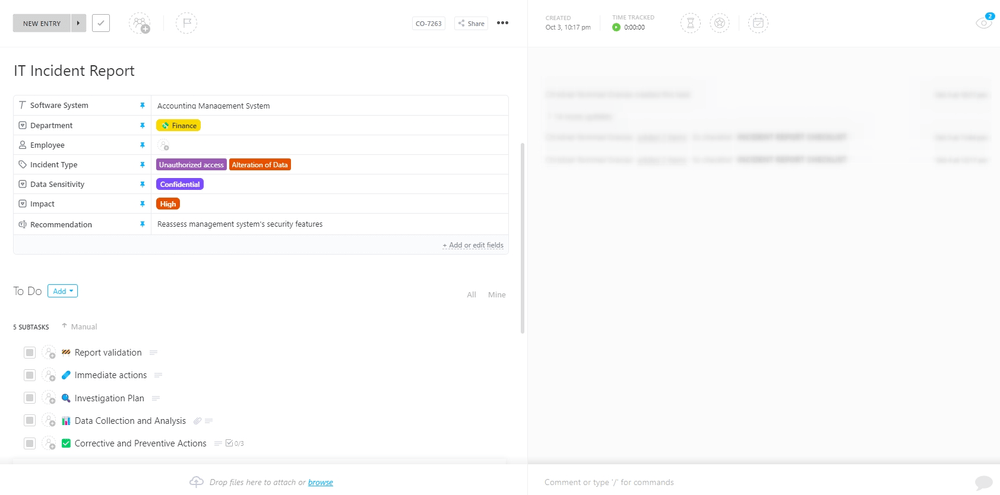

PROFFSTIPSHåll koll på din riskhanteringsprocess och planera, hantera och spåra din cybersäkerhetsprocess på ett och samma ställe med ClickUp, ett allt-i-ett-verktyg för säker projektledning. Du får också tillgång till ett bibliotek med mallar, inklusive mallen för IT-incidentrapporter från ClickUp. Använd den här mallen för att registrera incidentrapporter och spara tillförlitliga register över alla tidigare incidenter som är kopplade till deras miljö. Dessa kan användas för att utvärdera den aktuella säkerhetssituationen och planera för framtida hot därefter.

Uppgradera din cybersäkerhet med ett ramverk för riskhantering

Genom att implementera ett ramverk för riskhantering skyddas alla känsliga data och all känslig information i ditt företag från cyberhot. Du kan också enkelt identifiera potentiella säkerhetsrisker, prioritera dina åtgärder utifrån deras påverkan och, viktigast av allt, vidta åtgärder för att minska dem.

Verktyg som ClickUp, ett mycket kraftfullt och säkert projektledningsverktyg, kan hjälpa dig att hantera din organisations protokoll och projekt på ett mer effektivt sätt. ClickUp erbjuder ett brett utbud av säkerhetsfunktioner som datakryptering, tvåfaktorsautentisering och rollbaserade behörigheter. Det skyddar ditt arbete och gör dina teammedlemmar ansvariga. Och för att bevisa att kundernas säkerhet och integritet är ClickUps högsta prioritet har ClickUp klarat de högsta säkerhetsstandarderna och uppnått certifieringarna ISO 27001, ISO 27017 och ISO 27018.

Förutom ClickUp kan du få ett extra säkerhetsskikt genom att samarbeta med UpGuard, ett cybersäkerhetsföretag. UpGuards plattform erbjuder en rad cybersäkerhetslösningar, såsom riskhantering för leverantörer, upptäckt av dataläckage och säkerhetsbetyg. Det gör att du kan hantera dina säkerhetsrisker och säkerställa att du följer branschens regler.

Sammantaget kan verktyg som ClickUp och UpGuard vara användbara om du vill skydda ditt företag mot onlineattacker. Genom att vidta åtgärder för att skydda din organisation kan du säkerställa dess långsiktiga överlevnad och tillväxt.

Marites Hervas är en erfaren professionell inom SEO-branschen med över tio års erfarenhet. Hon började sin karriär som innehållsförfattare innan hon övergick till att arbeta heltid som administrativ assistent. Under de senaste åren har hon fokuserat på att utveckla sina färdigheter inom outreach-marknadsföring och att hålla sig uppdaterad om de senaste SEO-trenderna. 2021 började hon på UpGuard som Growth Marketing Specialist, där hon bidrar med sin omfattande kunskap och expertis till teamet.