Riasztásokból nincs hiány. Azok osztályozásához viszont nincs elég idő.

A riasztásokhoz kontextusra van szükség, mielőtt cselekedni tudna. Ez azt jelenti, hogy adatokat kell lekérni a naplófájlokból, a forgalmi mintákból és a korábbi incidensekből az eszközökön keresztül. Amíg ez a munka folyik, a válaszadás lelassul, és a sor egyre hosszabb lesz.

Ennek a folyamatnak egyes részeit automatizálhatja. A nehezebb rész azonban az, hogy tudja, hogyan kell alkalmazni őket. A PwC szerint a tudás és a készségek hiánya volt a legnagyobb akadálya az AI bevezetésének a biztonsági műveletekben az elmúlt évben.

Ez a cikk azt vizsgálja, hogyan lehet az AI-t a hálózati biztonság érdekében felhasználni a mindennapi munkafolyamatokban, kezdve a riasztások áttekintésével, majd a vizsgálattal és a nyomon követéssel. Megismerheti azt is, hogy a ClickUp használatával csapata egyetlen helyen kezelheti az incidenseket, anélkül, hogy mélyreható automatizálási szakértelemre lenne szüksége. ⬇️

Mi az AI a hálózatbiztonságban?

A hálózatbiztonsági mesterséges intelligencia olyan rendszereket jelent, amelyek elemzik a hálózati tevékenységet, és gépi tanulás és automatizálás segítségével segítenek a felismerésben, a kivizsgálásban és a reagálásban.

Akkor alkalmazza, ha a kézi ellenőrzés nem képes lépést tartani a hálózat által generált naplófájlok, forgalom és felhasználói viselkedés mennyiségével. Ahelyett, hogy csak rögzített szabályokra vagy ismert fenyegetési jelekre támaszkodna, az AI a környezet normál működése alapján értékeli a mintákat és eltéréseket.

Ha a tevékenység több rendszert érint, az AI ezeket a jeleket egyetlen nézetbe összehangolja, így a vizsgálat a kontextusból indul ki, nem pedig egymástól független riasztásokból.

Miért elengedhetetlen az AI a hálózatbiztonság szempontjából?

Az AI iránti igény akkor jelentkezik, amikor a felülvizsgálat és a reagálás nem tud lépést tartani a hálózati aktivitással.

Környezete folyamatosan generál naplókat, forgalmat és felhasználói műveleteket, a támadók pedig automatizálással gyorsabban mozognak, mint amennyire a manuális vizsgálat lehetővé teszi. A mennyiség növekedésével az ellenőrzés alapértelmezés szerint késleltetésre kerül. A riasztásokat később ellenőrzi, és elveszíti a lehetőséget a korai reagálásra.

Ez a szakadék a környezetek bővülésével egyre növekszik. Hozzáadja a felhőszolgáltatásokat, a távoli hozzáférést és a csatlakoztatott eszközöket, de a vizsgálati folyamatot változatlanul hagyja. Minden új belépési pont további felülvizsgálati feladatot jelent, miközben csapata továbbra is ugyanolyan ütemben végzi a felülvizsgálatot.

Az AI előnyei a kiberbiztonság terén ebben a pontban válnak nyilvánvalóvá, mert megváltoztatja a felülvizsgálatok és a prioritások meghatározásának módját nyomás alatt:

- Az AI átveszi a korai felülvizsgálati munkát azáltal, hogy elemzi a tevékenységeket, csoportosítja a kapcsolódó jeleket és meghatározza a kezdeti prioritásokat, mielőtt az elemzők beavatkoznának.

- Megtanulja a felhasználók, eszközök és rendszerek alapvető viselkedését, és jelzi az eltéréseket, amint azok megjelennek, így időben azonosítja a felmerülő fenyegetéseket.

- A rendszer a tevékenységeket kontextusban értékeli, és megakadályozza, hogy a téves riasztások a valódi incidenseket a sor végére tolják, így csökkentve a riasztások számát.

🔍 Tudta? A Gartner jelentése szerint a szervezetek 62%-a tapasztalt legalább egy deepfake támadást az elmúlt 12 hónapban, amely szociális mérnöki munkát vagy automatizált folyamatok kihasználását tartalmazta.

Hogyan működik az AI a hálózatbiztonságban?

A kiberbiztonságban az AI nem egy egyetlen, önállóan döntéseket hozó rendszer. Hanem egy olyan technikák összessége, amelyek a felismerés, a vizsgálat és a reagálás különböző szakaszaiban jelennek meg.

Rendellenességek észlelése és viselkedéselemzés

Az AI két általános megközelítést alkalmaz annak megismerésére, hogy mi számít normális tevékenységnek az Ön környezetében:

- A felhasználói és entitás viselkedéselemzés (UEBA) nyomon követi a felhasználók és rendszerek viselkedését az idő múlásával. Kiemeli az olyan tevékenységeket, mint a szokatlan időpontokban történő bejelentkezések, ismeretlen erőforrásokhoz való hozzáférés vagy a normális mintától eltérő adatátvitelek.

- A hálózati észlelési és reagálási (NDR) rendszerek figyelemmel kísérik a hálózati forgalmat. Keresik a laterális mozgás, a parancs- és vezérlő kommunikáció vagy a hálózatból váratlanul távozó adatok jeleit.

Ez a megközelítés nem támaszkodik előre meghatározott aláírásokra. Az észlelés a viselkedésen alapul, ami lehetővé teszi a korábban nem látott fenyegetések felderítését anélkül, hogy meg kellene várni a szabályok frissítését.

Automatizált fenyegetéskezelés

Amint a tevékenység meghaladja a bizalmi küszöbértéket, a válasz nem igényel manuális beavatkozást. Az AI-vezérelt rendszerek előre meghatározott intézkedéseket indíthatnak el a hatások korlátozása érdekében, miközben a vizsgálat folytatódik.

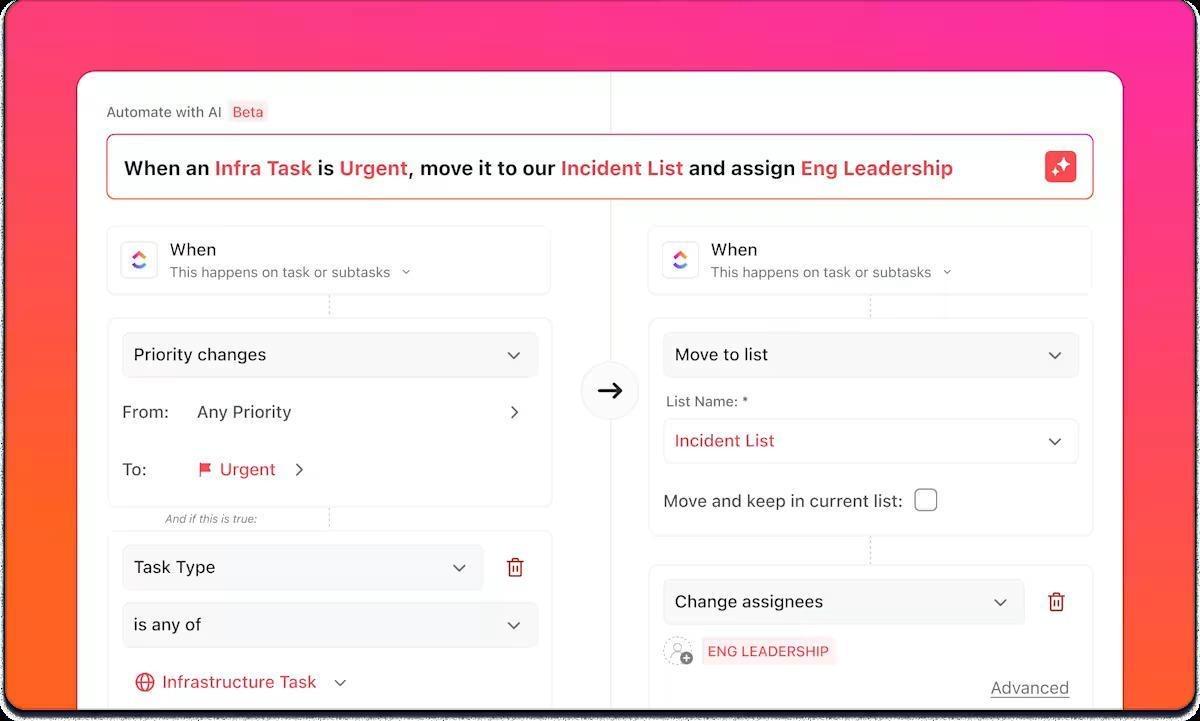

A ClickUp Automations ezt úgy támogatja, hogy lehetővé teszi a válasz munkafolyamatok létrehozását egy egyszerű nyelvű AI-építő segítségével. Leírja, mi történjen, ha bizonyos feltételek teljesülnek, és az automatizálás közvetlenül a vonatkozó térben, mappában vagy listában konfigurálható. Ez megkönnyíti a válaszszabályok végrehajtását szkriptelés vagy egyedi eszközök nélkül.

A gyakori válaszok közé tartozik a veszélybe került végpontok elkülönítése, a gyanús IP-címek blokkolása vagy a felvételre utaló jeleket mutató fiókok letiltása. Magasabb kockázatú műveletek esetén a válaszok az elemző jóváhagyásáig felfüggeszthetők, így az automatizálás támogatja a döntéshozatalt anélkül, hogy elvenné az irányítást.

Ez lerövidíti az észlelés és a korlátozás közötti időt, ami a gyorsan változó támadások során a legfontosabb.

Prediktív elemzés és a fenyegetések prioritásainak meghatározása

Az AI-t az incidensek bekövetkezte előtt is használják. A modellek elemzik a korábbi támadási adatokat és a külső fenyegetésekkel kapcsolatos információkat, hogy azonosítsák, mely kockázatok a legrelevánsabbak az Ön környezetében.

Ahelyett, hogy minden sebezhetőséget egyformán kezelne, az AI segít a problémák fontossági sorrendjének megállapításában azok kihasználhatóságának valószínűsége és várható hatása alapján. Ezáltal a figyelem a legfontosabb hiányosságok kijavítására irányul, ahelyett, hogy csak a súlyossági pontszámokat követnék nyomon.

Nyelvi elemzés a phishing felismeréséhez

Sok támadás nem rosszindulatú szoftverekkel, hanem kommunikációval kezdődik. A természetes nyelvfeldolgozást az e-mailek és üzenetek tartalmának elemzésére használják, hogy felismerjék a szociális manipuláció jeleit.

Ezek a rendszerek nem csak a kulcsszavakat vizsgálják. Értékelik a hangnemet, a szerkezetet és a szándékot, beleértve a sürgősségre utaló jeleket, a személyiséglopási mintákat és a normális kommunikációs viselkedéssel nem összhangban lévő kéréseket. Ez hatékonyabbá teszi a felismerést az olyan adathalász és üzleti e-mailek elleni kísérletek ellen, amelyek elkerülik a nyilvánvaló jelzőket.

🧠 Érdekesség: A Mandiant jelentése szerint a globális átlagos tartózkodási idő 11 nap. Az executive kiadásban az átlagos tartózkodási idő 26 nap, amikor külső szervezetek értesítik az áldozatot.

Hagyományos hálózatbiztonság kontra AI-vezérelt biztonság

A hagyományos ellenőrzések, mint a tűzfalak, aláírások és előre meghatározott szabályok továbbra is fontos szerepet töltenek be, különösen az ismert fenyegetések és a szabályok érvényesítése terén. A probléma akkor jelentkezik, amikor a tevékenység nem felel meg a szabályok elvárásainak, vagy amikor a mennyiség miatt a felülvizsgálat meghaladja az emberek időben feldolgozható mennyiségét.

Az AI nem helyettesíti a hagyományos biztonsági megoldásokat. Megváltoztatja a felismerés és a reagálás módját, amikor a minták nem egyértelműek, a jelek töredezettek, vagy a sebesség fontosabb, mint a tökéletes bizonyosság.

| Aspect | Hagyományos biztonság | Mesterséges intelligenciával vezérelt biztonság |

|---|---|---|

| Észlelés | Szabályalapú, aláírásvezérelt | Viselkedés- és mintalapú |

| Fenyegetések lefedettsége | Elsősorban ismert fenyegetések | Ismert és újszerű tevékenységi minták |

| Alkalmazkodás | Kézi frissítések | Folyamatos tanulás és finomítás |

| Méretezés | A felülvizsgálati kapacitás korlátai | Nagy adatmennyiség kezelése |

| Reagálás | Kézi vagy késleltetett | Automatizált vagy közel valós idejű |

| Hamis pozitív eredmények | Magasabb, rögzített küszöbértékekkel | Csökkentett, kontextusérzékeny pontozással |

A gyakorlatban mindkettőt együtt használja. A hagyományos ellenőrzések megvédik az ismert fenyegetésektől. Az AI csökkenti a manuális ellenőrzés szükségességét, csoportosítja a kapcsolódó tevékenységeket, és gyorsítja a reagálást, ha a viselkedés eltér a ismert mintáktól.

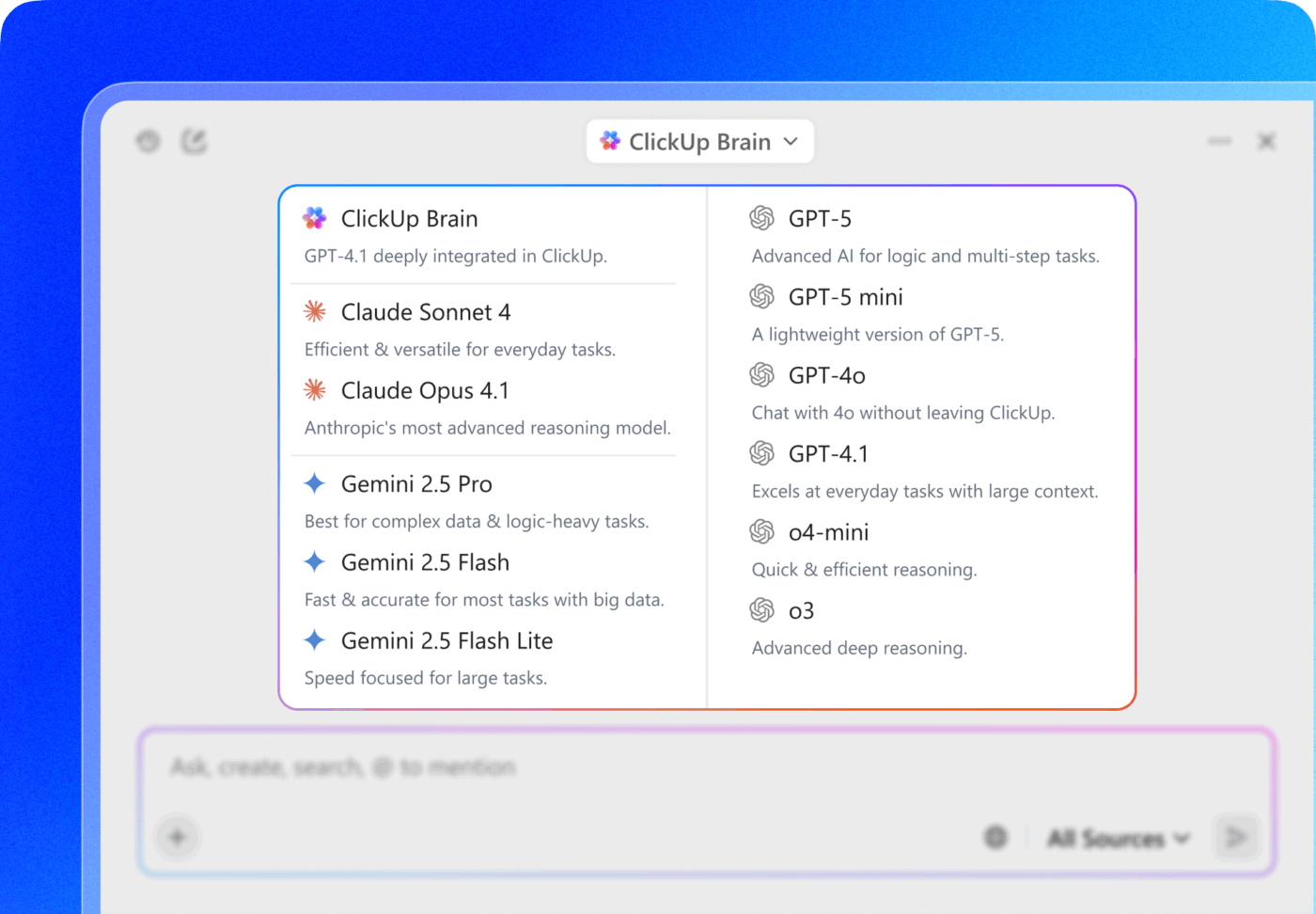

📮 ClickUp Insight: Az átlagos szakember naponta több mint 30 percet tölt munkával kapcsolatos információk keresésével – ez évente több mint 120 óra, amelyet e-mailek, Slack-szálak és szétszórt fájlok átkutatásával veszteget el. A munkaterületébe beágyazott intelligens AI-asszisztens megváltoztathatja ezt. Ismerje meg a ClickUp Brain-t. Azonnali betekintést és válaszokat nyújt azáltal, hogy másodpercek alatt előkeresi a megfelelő dokumentumokat, beszélgetéseket és feladatokat – így abbahagyhatja a keresést és elkezdheti a munkát. 💫 Valós eredmények: A QubicaAMF-hez hasonló csapatok a ClickUp használatával hetente több mint 5 órát nyertek vissza – ez évente több mint 250 óra fejenként –, mivel megszüntették az elavult tudásmenedzsment-folyamatokat. Képzelje el, mit tudna létrehozni a csapata egy extra hétnyi termelékenységgel minden negyedévben!

AI-alkalmazások a hálózatbiztonságban

A következő mesterséges intelligencia felhasználási esetek a kiberbiztonságban azokhoz a munkafolyamatokhoz kapcsolódnak, ahol az emberi felülvizsgálat lelassul, akár a nagy mennyiség, akár a rendszerek között elosztott kontextus miatt.

Mindegyik bemutatja, hogy az AI hol csökkenti a döntéshozatal nehézségeit anélkül, hogy a meglévő ellenőrzéseket felváltaná vagy végpontok közötti automatizálást igényelne.

- Identitás- és hozzáféréskezelés (IAM): Jelzi a hitelesítő adatok visszaélésszerű használatát azáltal, hogy azonosítja a lehetetlen utazásokat, a rendellenes bejelentkezési időpontokat vagy a nagyszabású hitelesítő adatokkal való visszaélések kísérleteit, mielőtt a hozzáférés tovább terjedne.

- Végpontok észlelése és reagálás (EDR): Figyeli a folyamatok viselkedését és a fájlok aktivitását, hogy észlelje a rosszindulatú programok futtatását, a ransomware titkosítási mintáit vagy a felhasználói eszközökön futó jogosulatlan háttérfolyamatokat.

- Felhőbiztonság: nyomon követi a konfigurációs változásokat, az API használatát és az adatok mozgását a szolgáltatások között, hogy feltárja a felhő környezetben a várt viselkedéstől eltérő tevékenységeket.

- Hálózati forgalomelemzés: Elemezi a forgalmi mintákat a parancs- és vezérlő kommunikáció, az oldalirányú mozgás és az adatok kiszivárogtatása azonosítása érdekében, beleértve a titkosított forgalomban rejtett tevékenységeket is.

- Incidensvizsgálat: összefüggésbe hozza a kapcsolódó eseményeket, rekonstruálja az idővonalakat és feltárja a valószínűsíthető kiváltó okokat, így az incidens bekövetkeztekor a vizsgálat nem a nyers naplófájlokból indul ki.

- Sebezhetőségkezelés: A sebezhetőségeket a kihasználás valószínűsége és az adott környezetben való kitettség alapján rangsorolja.

- Belső fenyegetések észlelése: Észleli azokat a viselkedésbeli változásokat, amelyek fiókfeltörésre vagy rosszindulatú belső tevékenységre utalhatnak, például szokatlan hozzáférési mintákat vagy változásokat az adatforgalomban.

💡 Profi tipp: Csak 29% a vállalkozásoknak képez nem biztonsági személyzetet biztonsági feladatok ellátására. Az eszközök rendelkezésre állása ellenére is korlátozott a bevezetésük.

A ClickUp University segítségével operatív szinten részben megszüntetheti ezt a hiányosságot. Az elemzők, az IT-csapatok és a kapcsolódó szerepkörök megtanulhatják, hogyan működnek az incidens munkafolyamatok, a dokumentáció és a válaszadási koordináció a ClickUp-on belül. Ez a közös alap megkönnyíti, hogy több ember támogassa a biztonsági munkát anélkül, hogy előzetesen mélyreható felismerési vagy automatizálási szakértelemre lenne szükségük.

Az AI hálózatbiztonsági alkalmazásának kihívásai

Az AI megváltoztatja a biztonsági munkavégzés módját, de nem helyettesíti a struktúra, az adatkezelés vagy a világos műveletek szükségességét. Ahogy egyre inkább támaszkodik az AI-ra a hálózatbiztonság és a felügyelet terén, a megfelelőség, a tulajdonjog és a munkafolyamatok terén fennálló hiányosságok lesznek az első korlátok, amelyekkel szembesülni fog.

Adatminőség és lefedettség

Az AI konzisztens, megbízható adatoktól függ. Ha a naplófájlok hiányosak, késleltetettek vagy rosszul normalizáltak, a felismerés minősége romlik, és a riasztások elveszítik kontextusukat.

✅ Hogyan lehet megoldani: Az automatizálás kiterjesztése előtt korán szabványosítsa a naplóforrásokat, határozza meg a szükséges adatmezőket és ellenőrizze a lefedettséget.

Modelleltérés

A hálózati viselkedés idővel változik. Új alkalmazások hozzáadásával, a hozzáférési minták megváltoztatásával vagy a munkafolyamatok módosításával a korábban jól működő modellek pontosságukban romlanak, hacsak nem figyelemmel kíséri és rendszeresen újratanítja őket.

✅ Hogyan lehet megoldani: Folyamatosan figyelje a felismerési teljesítményt, és a modelleket ne egyszeri feladatként, hanem a rendszeres biztonsági műveletek részeként képezze át.

Integrációs hiányosságok

Az AI-eszközöknek hozzáférésre van szükségük a meglévő biztonsági rendszerekhez, hogy hatékonyan összefüggésbe hozzák a tevékenységeket. Ha az integrációk részlegesek vagy törékenyek, a jelek elszigeteltek maradnak, és a vizsgálat lelassul.

✅ Hogyan lehet megoldani: Kezdje olyan integrációkkal, amelyek a vizsgálati és reagálási munkafolyamatokat támogatják végpontok között, nem pedig elszigetelt észlelési eredményeket.

Korlátozott magyarázhatóság

Egyes modellek jelzik a tevékenységeket anélkül, hogy megmagyaráznák az okát. Ha nem látja, miért adott ki riasztást a rendszer, több időt tölt a riasztás ellenőrzésével, és habozik megbízni az automatizált műveletekben.

✅ Hogyan lehet megoldani: Használjon olyan munkafolyamatokat és modelleket, amelyek feltárják a hozzájáruló jeleket és döntési útvonalakat, hogy az elemzők gyorsan ellenőrizhessék és cselekedhessenek.

Ellenséges technikák

A támadók aktívan tesztelik és alkalmazkodnak a felderítési rendszerekhez. A fokozatos adatmérgezés és a kitérő magatartás csökkentheti a modell hatékonyságát, ha nincsenek megfelelő védelmi intézkedések.

✅ Hogyan lehet megoldani: Kombinálja a viselkedésalapú észlelést olyan biztonsági intézkedésekkel, mint az érvényesítési ellenőrzések, a nagy hatással bíró műveletek emberi felülvizsgálata és a folyamatos modelltesztelés.

Készségek és operatív készenlét

A mesterséges intelligencia biztonsági műveletekben való alkalmazása a biztonsági, üzemeltetési és adatszolgáltató csapatok közötti koordinációt igényel. A felelősségi körök vagy a szakértelem hiányosságai korlátozzák az automatizálás által nyújtott értéket.

✅ Hogyan lehet megoldani: Határozza meg egyértelműen a modell felügyeletének, az incidensek kezelésének és a nyomon követésnek a felelősségi körét, és ágyazza be az AI-döntéseket a meglévő biztonsági munkafolyamatokba, ahelyett, hogy külön réteget hozna létre.

Bevált gyakorlatok az AI hálózati biztonságban való implementálásához

A mesterséges intelligencia által támogatott kiberbiztonsági eszközökkel akkor érhet el a legjobb eredményeket, ha azokat egyértelmű céllal vezeti be, és a napi biztonsági műveletek részeként futtatja.

Kezdje egy meghatározott felhasználási esettel!

Válasszon ki egy konkrét megoldandó problémát, például a phishing-incidensek számának csökkentését vagy a laterális mozgások észlelését. Az AI-t olyan területeken alkalmazzon, ahol az eredmények mérhetőek, ahelyett, hogy széles körben engedélyezné, és később válogatná az eredményeket.

Adatbázisok létrehozása

Az AI konzisztens bemeneti adatokra támaszkodik. A bevezetés előtt ellenőrizze a naplóforrásokat, hogy megbizonyosodjon a teljes lefedettségről, a pontos időbélyegekről és a megfelelő adatkezelésről, különösen az érzékeny információk esetében.

Tervezze meg az integrációkat a telepítés előtt

Térképezze fel, hogyan fogják az AI-eredmények beépülni a meglévő SIEM, SOAR és végpont eszközökbe. A nyomozás és reagálás egyértelmű útvonala nélkül a felismerés nem csökkenti, hanem növeli a feszültséget.

Tartsa az embereket a képben

Határozza meg előre az eskalációs útvonalakat. Döntse el, mely műveletek futtathatók automatikusan, és melyek igényelnek elemzői jóváhagyást, hogy az automatizálás támogassa a reagálást anélkül, hogy elveszítené az irányítást.

A teljesítmény folyamatos nyomon követése

Figyelje a felismerés pontosságát, a téves riasztásokat és a válaszok eredményeit az idő függvényében. Kezelje a modell hangolását folyamatos operatív feladatként, ne pedig beállítási lépésként.

A munkafolyamatok dokumentálása és finomítása

Készítsen futási útmutatókat az AI által generált riasztások kezeléséhez. Használja a vizsgálati eredményeket a küszöbértékek beállításához, a korrelációs logika javításához és a válaszlépések szigorításához, ahogy a körülmények változnak.

Hogyan támogatja a ClickUp az AI-val továbbfejlesztett biztonsági munkafolyamatokat?

Az AI segítségével azonosíthatja, mely riasztások érdemelnek figyelmet, de a következő lépésnél fontos figyelmeztetéssel kell számolni.

Miután egy riasztás intézkedést igényel, gyakran több eszköz között osztja meg a vizsgálatot és a reagálást. Az egyik rendszerben áttekinti a bizonyítékokat, a csevegésben megbeszéli a megállapításokat, egy másik rendszerben nyomon követi a javításokat, majd később összeállítja a jelentéseket. Ahogy egyre több ember kapcsolódik be, a kontextus szétszóródik és a reagálási sebesség csökken, annak ellenére, hogy a felismerés megtette a dolgát.

A ClickUp segítségével ez a munka egyetlen működési folyamatban maradhat, ahelyett, hogy szétaprózódna.

A riasztások nyomon követhető incidensek

Amikor egy AI-jelzés intézkedést igényel, akkor felelősségre van szükség és egy hely, ahol továbbfejleszthető. A ClickUp-ban minden incidens egy feladattá válik, amely magában foglalja a teljes vizsgálati és reagálási életciklust.

A ClickUp Task az incidens munkarekordjaként működik. A tevékenységek áttekintése közben közvetlenül dokumentálhatja a megállapításokat, csatolhatja a naplókat és a képernyőképeket bizonyítékként, és frissítheti az állapotot a súlyosság változásainak megfelelően. A feladat minden szakaszban egyértelműen megmutatja a felelősséget, így soha nem kell találgatnia, hogy ki a felelős a csevegési szálak vagy a mellékjegyek alapján.

Így könnyítik meg az incidenskezelést:

- Az incidensfeladatok egy helyen gyűjtik össze a naplókat, a képernyőképeket és a külső linkeket, így a nyomozóknak nem kell több eszköz között váltogatniuk a kontextus rekonstruálásához.

- A feladat állapota és prioritása tükrözi az incidens aktuális állapotát, ami kiküszöböli a bizonytalanságot az átadások vagy műszakváltások során.

- A feladatok közötti kapcsolatok összekapcsolják a követő javító vagy figyelési munkákat az eredeti incidenssel, így a reagálás nem ér véget a korlátozással.

Egyszerűen fogalmazva: a ClickUp Tasks a munkaterület középpontjában áll, és nem csupán egy újabb kezelendő jegy, hanem minden további feladat referencia pontjaként szolgál.

Az eljárások és a történelem közel tartása az élő válaszadásokhoz

Minden eszközváltás egy incidens során költségekkel jár. Ha a futási könyvek és a korábbi vizsgálatok a reagálási munkafolyamaton kívül vannak, akkor ezt a költséget többször is meg kell fizetnie, miközben az óra tovább ketyeg.

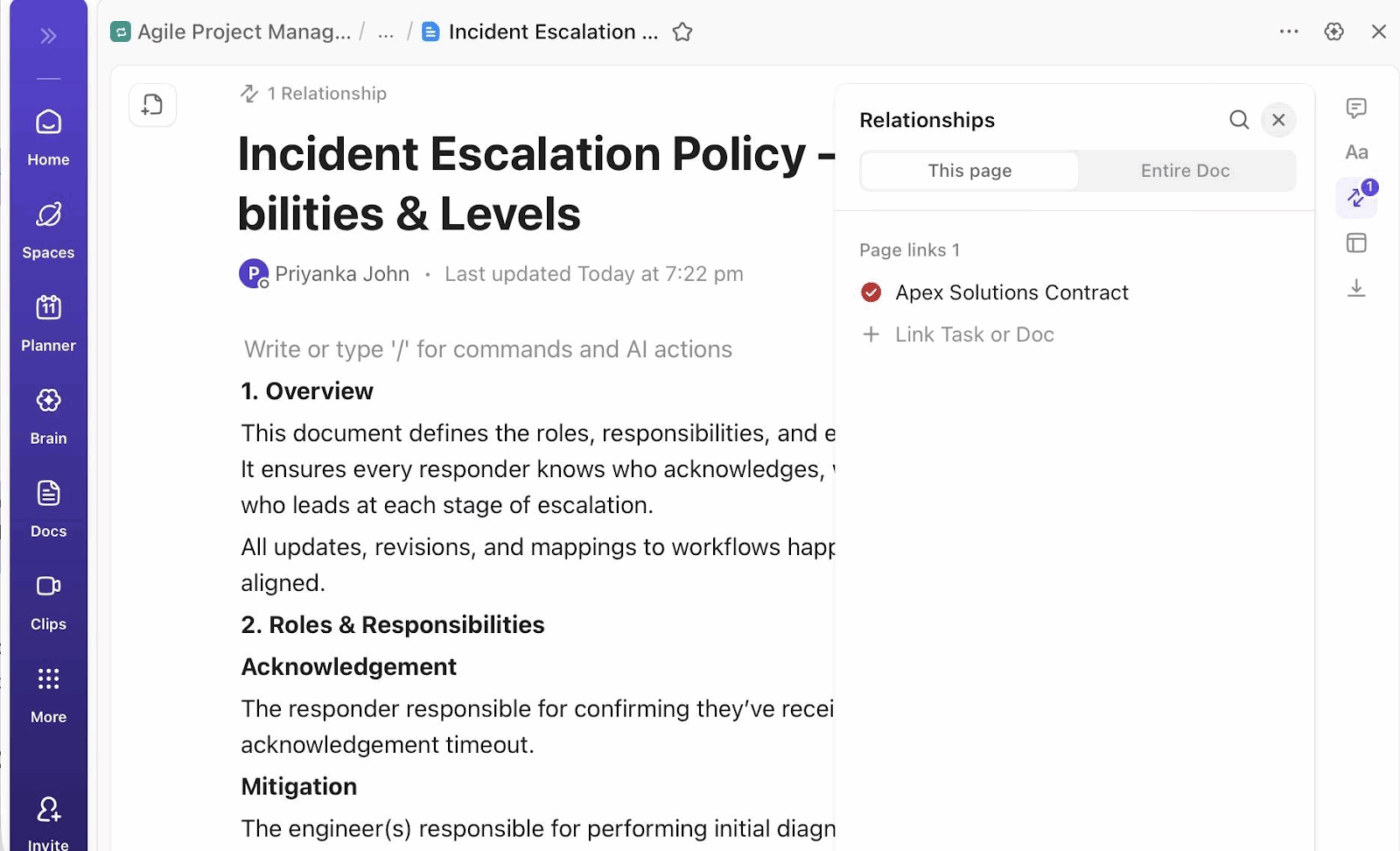

A ClickUp Docs az incidenshez közvetlenül kapcsolódó válaszadási útmutatókat, vizsgálati ellenőrzőlistákat és incidens utáni értékeléseket tárol. Az elemzők élő válaszadás közben megnyithatják a vonatkozó eljárást, lépésről lépésre követhetik azt, és megjegyezhetik, hol tér el a valóság a dokumentált folyamatoktól.

Ezek a frissítések az incidenshez kapcsolódnak, ami azt jelenti, hogy az incidens utáni felülvizsgálat pontos kontextus alapján kezdődik, nem pedig emlékezet alapján.

A ClickUp Brain közvetlenül a feladatokon és a dokumentumokon dolgozik, miközben a vizsgálat folyik. Összefoglalja az előrehaladást, kivonja a kommentekből a legfontosabb döntéseket, és élő feladataktivitás alapján megfogalmazza az incidenssel kapcsolatos frissítéseket. Csapata a válaszadás közben is naprakészen tartja a dokumentációt, ahelyett, hogy az incidens lecsengése után rekonstruálná az eseményeket.

Az incidensek eszkalálódásával csökken a feladatátadás

Az incidensek alakulásával a koordináció általában az átmeneti pontokon megszakad. A súlyosság változásai, a felelősségvállalás átruházása és az érdekelt felek láthatóságának igénye gyakran egyszerre jelentkezik.

A ClickUp Automations a feladatok állapotának megfelelően kezeli ezeket az átmeneteket, ahelyett, hogy manuálisan követné nyomon őket:

- Az incidens kritikusként való megjelölése automatikusan frissíti a prioritást és a felelősséget, így az eskaláció azonnal megkezdődik.

- A korlátozás befejezése automatikusan létrehozza és összekapcsolja a javítási és nyomonkövetési feladatokat az eredeti incidenssel.

- A feladat státuszának vagy tulajdonosának megváltoztatása automatikusan értesíti a megfelelő érdekelt feleket, anélkül, hogy melléküzenetekre lenne szükség.

Az egyéni mezők az incidens adatait a reagálás során strukturálják. Az elemzők a munkájuk során közvetlenül a feladaton frissítik a súlyosságot, az érintett rendszereket, a megfelelőségi hatást és a megoldás állapotát. A jelentések és az auditok ezután azt tükrözik, amit a csapat az incidens során tett, nem pedig azt, amit valaki később rekonstruált.

A láthatóság fenntartása a munkafolyamatok során

Mivel több incidens fut párhuzamosan, a láthatóság végrehajtási problémává válik. A vezetők egyre inkább érdekeltek abban, hogy lássák, mi történik éppen, hogy késedelmek halmozódása előtt módosíthassák válaszlépéseiket.

A ClickUp Dashboards ugyanazokat a feladatokat veszi alapul, amelyeket a csapata az incidensek kivizsgálásához és kezeléséhez használ. Amint az elemzők frissítik a feladat státuszát, tulajdonosát vagy súlyosságát, a műszerfalak is frissülnek. A csapata elkerüli a manuális nyomon követést, a vezetőség pedig késleltetett összefoglalók helyett élőben követheti a válaszintézkedéseket.

A műszerfalak a kritikus jelzéseket láthatóvá téve támogatják az aktív reagálást:

- Az összes aktív incidenst súlyosság és állapot szerint csoportosítva jelenítsen meg, így a reagálásért felelős vezetők anélkül láthatják, mely problémákra kell elsőként figyelmet fordítani, hogy az egyes feladatokat megnyitnák.

- Fedezze fel a blokkolt incidenseket a feladatállapotok és függőségek közvetlen lekérésével, ami segít a csapatoknak beavatkozni, mielőtt a reagálási munka csendben lelassulna.

- Tükrözze a felelősségeket és a munkaterhelést élő feladatkiosztások segítségével, így könnyebben egyensúlyba hozhatja az erőfeszítéseket, ha egyszerre több incidens is eszkalálódik.

- Kombinálja az incidensadatokat a javítási és nyomonkövetési feladatokkal, hogy a csapatok láthassák, hogy a korlátozási munkák valóban haladnak-e, vagy várnak a további lépésekre.

A ClickUp Dashboards közvetlenül a feladatadatokból és az egyéni mezőkből merít, így a nézet az események változásával frissül. Csapatának nem kell külön jelentést készítenie, és a vezetők pontosan láthatják, mi történik, miközben a válaszadás még folyamatban van.

A ClickUp Brain kiterjeszti ezt a láthatóságot, amikor a válaszadás közben kérdések merülnek fel. A vezetők közvetlen kérdéseket tehetnek fel az incidens állapotáról vagy a munkaterhelésről, és válaszokat kaphatnak a már használatban lévő ugyanazon irányítópult-adatok alapján.

Más szavakkal, a munkavégzés közben módosíthatja a válaszadást, ahelyett, hogy az incidensek után fedezné fel a hiányosságokat.

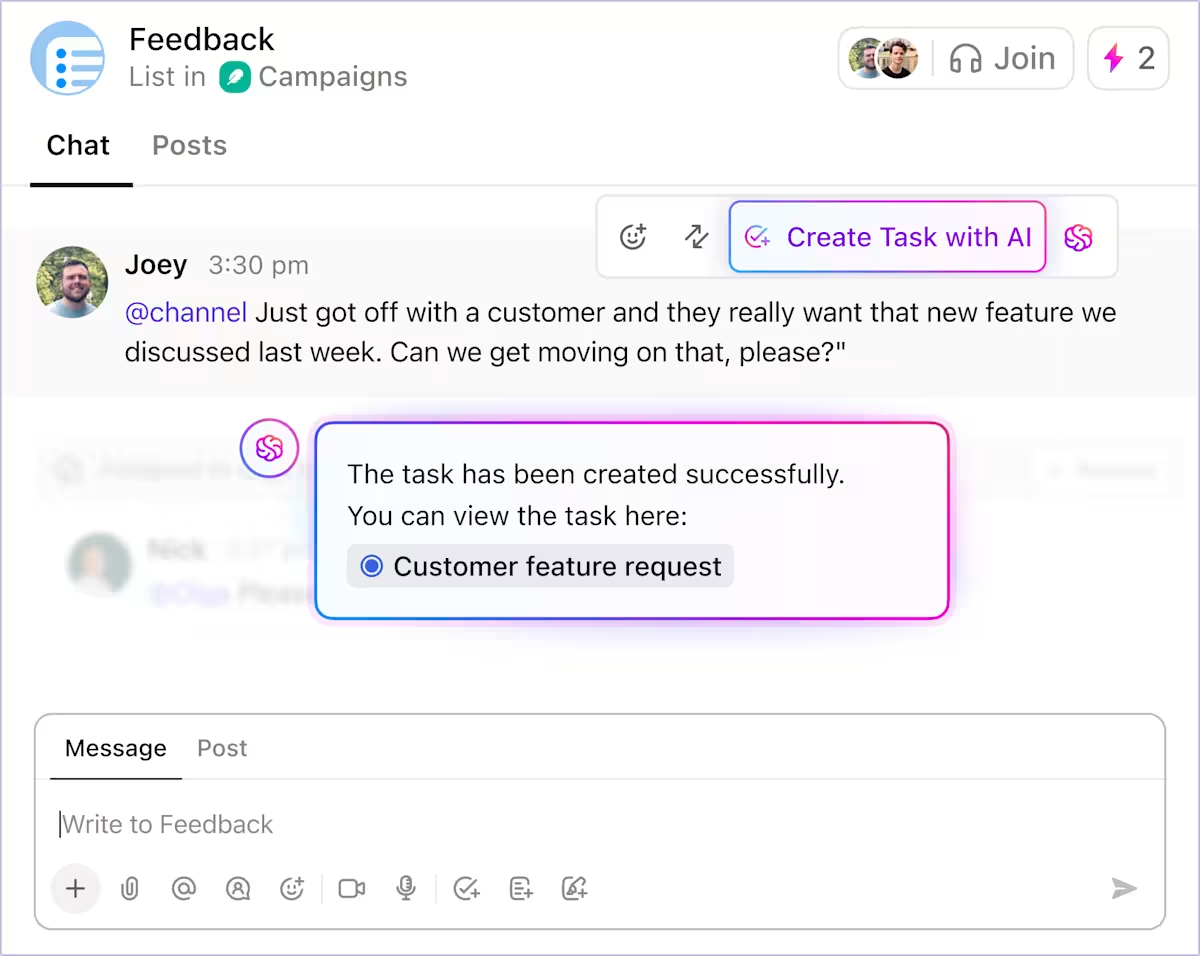

💡 Profi tipp: Az incidensekre való reagálás során a csapata gyorsan hoz döntéseket, de a feladatok nyomon követése elmarad. Ha ezeket a döntéseket a csevegésben hagyja, a csapata elmulasztja a nyomon követést. A ClickUp Chat segítségével az üzeneteket azonnal feladatokká alakíthatja, tulajdonosokat rendelhet hozzájuk, és minden következő lépést láthatóvá tehet.

A biztonsági válaszok ismétlődő munkafolyamatokká alakítása

Egy incidens után is be kell fejeznie a munkát. Utánkövetéseket kell rendelnie, dokumentálnia kell a változásokat, és ezeket a döntéseket át kell vinnie a következő válaszintézkedésbe. A fragmentált munkafolyamatok ebben az esetben még a következő vizsgálat megkezdése előtt lelassítják azt.

A ClickUp egy összekapcsolt ökoszisztémát kínál, amely bezárja ezt a kört. Az incidenseket, döntéseket, dokumentációt és a nyomon követési munkát egyetlen munkafolyamatban futtathatja, így semmi sem függ a memóriától, és később sem szükséges tisztítás.

Kezdje el ingyenesen használni a ClickUp alkalmazást, és hozzon létre egy olyan incidensre reagáló munkafolyamatot, amelyre csapata még az riasztás megszűnése után is hosszú ideig támaszkodhat.

Gyakran ismételt kérdések

A kiberbiztonsági AI AI-eszközöket használ a hálózatok védelmére, míg az AI-biztonság az AI-modellek védelmére összpontosít olyan támadásokkal szemben, mint az adatok megfertőzése vagy manipulálása.

A nem technikai csapatok biztonságosabb munkakörnyezetből, csökkentett adathalászati kockázatból és biztonsági incidensek során egyértelműbb kommunikációból profitálnak, mivel a munkafolyamat-eszközök technikai zsargon nélkül tájékoztatják őket.

Az AI nem a biztonsági szakemberek helyettesítésére, hanem kiegészítésére szolgál, azáltal, hogy elvégzi az ismétlődő feladatokat, így ők az emberi ítélőképességet és szakértelmet igénylő stratégiai munkára koncentrálhatnak.

Az AI jövője a kiberbiztonságban a biztonsági eszközök és az üzleti munkafolyamatok szorosabb integrációját, felhasználóbarátabb felületeket és a rutin biztonsági döntések jobb automatizálását jelenti.