{ „@context“: „http://schema. org“, „@type“: „FAQPage“, „mainEntity“: [ { „@type“: „Question“, „name“: „Co je rámec pro řízení kybernetických rizik“, „acceptedAnswer“: { „@type“: „Answer“, „text“: „Rámec řízení kybernetických bezpečnostních rizik je systematický přístup, který může chránit organizace před kybernetickými hrozbami.“ } } ] }

S rozvojem technologií rostou rizika kybernetické bezpečnosti, která představují reálnou hrozbu pro podniky všech velikostí. V důsledku toho organizace začaly přijímat preventivnější opatření v oblasti kybernetické bezpečnosti, aby zabránily kybernetickým útokům.

K ochraně své organizace musíte implementovat rámec pro řízení kybernetických rizik. Takový rámec poskytne strukturovaný přístup k identifikaci, hodnocení a řízení rizik v rámci systematického procesu.

Nečekejte, až bude příliš pozdě. Podnikněte proaktivní kroky ještě dnes a chraňte svou firmu.

Tento článek vám ukáže, jak posoudit stav vaší kybernetické bezpečnosti, stanovit vhodné cíle, vybrat rámec pro proces řízení rizik, implementovat strategie zmírňování rizik a naučit se kontrolovat proces řízení rizik, který používáte. 🔐

Co je řízení kybernetických bezpečnostních rizik?

Řízení kybernetických bezpečnostních rizik je proces, který organizacím pomáhá identifikovat, posoudit a prioritizovat potenciální rizika pro jejich digitální aktiva. Patří sem data, hardware, software, sítě a další digitální komponenty.

Zahrnuje to implementaci politik a postupů ke zmírnění těchto rizik a ochraně organizace před kybernetickými útoky. Proaktivním řízením rizik kybernetické bezpečnosti mohou podniky předcházet nebo minimalizovat dopad potenciálních hrozeb.

Co je rámec pro řízení kybernetických bezpečnostních rizik

Rámec pro řízení kybernetických rizik je systematický přístup, který může chránit organizace před kybernetickými hrozbami.

Zahrnuje to rozpoznání potenciálních rizik, vyhodnocení pravděpodobnosti dopadu a možných důsledků rizik, navržení bezpečnostních opatření k minimalizaci dopadu a průběžné monitorování s cílem přizpůsobit se nově vznikajícím rizikům.

Postup je důkladný a posiluje organizace, které přijímají dodatečná opatření k zabezpečení svých informací a aktiv před kybernetickými zločinci.

Co je definice procesu řízení kybernetických bezpečnostních rizik:

Proces řízení kybernetických bezpečnostních rizik je strukturovaný přístup k identifikaci, hodnocení a řízení rizik v organizaci. Tento proces pomáhá organizacím činit informovaná rozhodnutí o úrovni rizika, která je přijatelná pro jejich obchodní činnosti, a vytvářet plán ke zmírnění těchto rizik.

Důležitost zavedení rámce pro řízení rizik kybernetické bezpečnosti

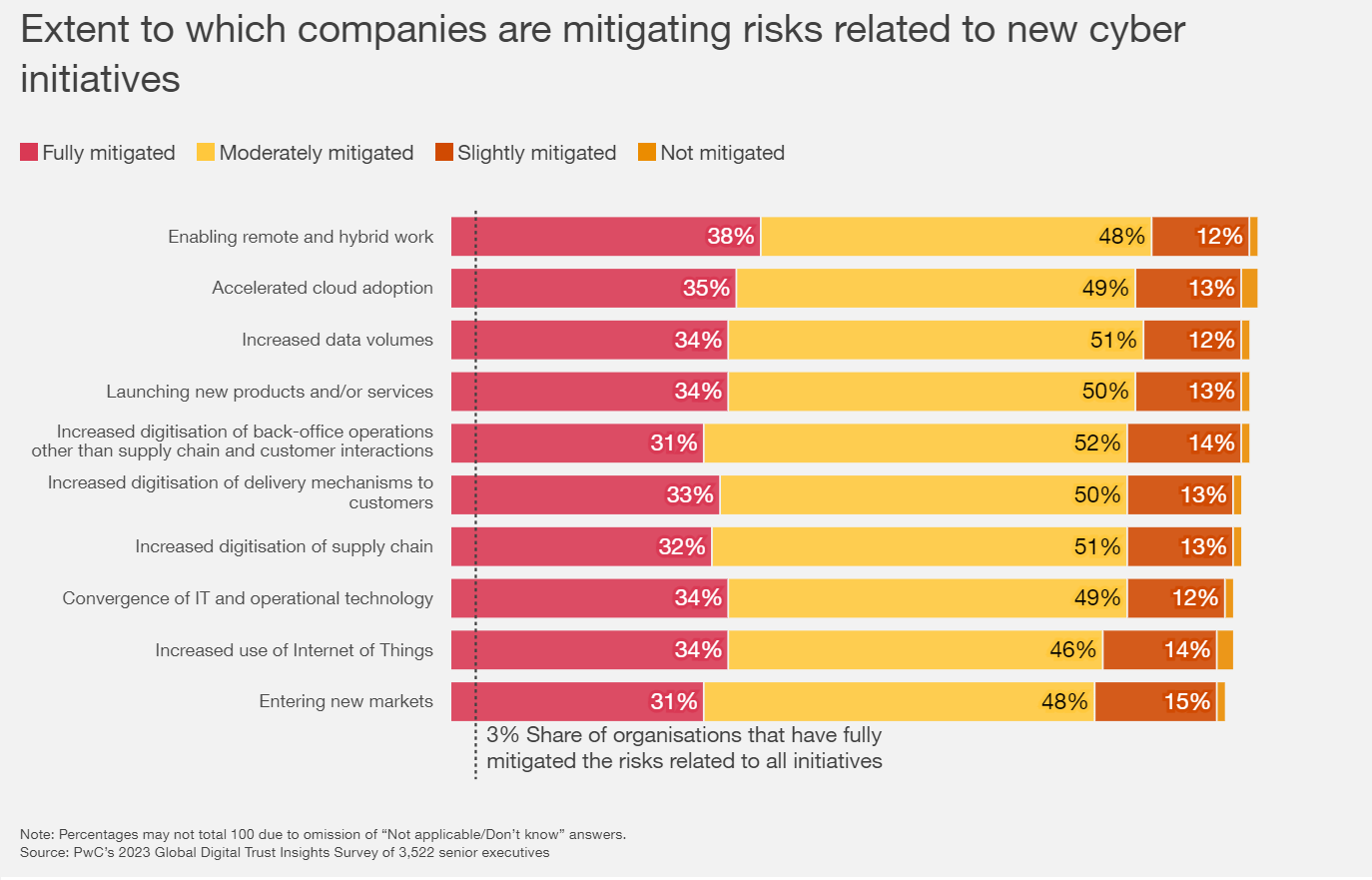

Z průzkumu PwC Global Digital Trust Insights vyplývá, že některé společnosti v uplynulém roce zlepšily kybernetickou bezpečnost, ale pouze několik z nich skutečně zcela zmírnilo všechna kybernetická rizika. Kybernetická bezpečnost není pouze odpovědností CISO, ale záležitostí všech, včetně generálního ředitele, který má důležitou roli při budování a udržování důvěry prostřednictvím konkrétních opatření.

Strukturovaný přístup a rámec umožňují řídit potenciální rizika a organizacím umožňují provádět následující činnosti:

- Vyhodnoťte jejich bezpečnostní postoj

- Identifikujte případné mezery ve svých bezpečnostních opatřeních.

- Proveďte posouzení rizik a vyhodnoťte interní a externí hrozby.

- Upřednostněte rizika a zavedete proces řízení.

- Zaveďte nezbytné kontroly ke zmírnění potenciálních rizik kybernetické bezpečnosti.

Preventivní opatření vašim zákazníkům a zainteresovaným stranám zajistí, že berete kybernetickou bezpečnost vážně. Díky tomu se budou cítit bezpečněji a budou s větší pravděpodobností pokračovat v používání vašich produktů a služeb.

Příklady kybernetických hrozeb

Než se pustíme do toho, jak implementovat rámec pro řízení rizik kybernetické bezpečnosti, pojďme si nejprve ujasnit potenciální rizika, kterým organizace čelí:

- Phishingové útoky: Používání podvodných e-mailů nebo zpráv k získání citlivých informací od uživatelů.

- Malware útoky: Typ škodlivého softwaru navržený tak, aby získal přístup k počítačovému systému nebo mu způsobil škodu.

- Vnitřní hrozby: Zaměstnanci nebo bývalí zaměstnanci, kteří mají přístup k citlivým informacím a využívají je ke škodlivým účelům.

- Útoky sociálního inženýrství: Manipulace jednotlivců za účelem získání citlivých informací pomocí taktik, jako je vydávání se za jinou osobu nebo vydírání.

- Útoky typu Distributed Denial of Service (DDoS): Koordinovaná snaha zaplavit systém provozem, což vede k přerušení služeb a narušení dat.

Jak implementovat rámec pro řízení rizik kybernetické bezpečnosti (6 kroků s šablonami)

Krok 1: Posuďte svou současnou situaci v oblasti kybernetické bezpečnosti

Posouzení stavu vaší kybernetické bezpečnosti je v rámci řízení kybernetických rizik zásadní. Níže jsou uvedeny kroky, které můžete podniknout:

Vyhodnoťte stávající bezpečnostní opatření

- Identifikujte a zkontrolujte současný proces řízení kybernetických rizik: Nastíňte všechna bezpečnostní opatření a zahrňte proces potřebný pro řízení incidentů souvisejících s bezpečností a způsob reakce na hrozby.

- Posuďte bezpečnost své sítě: Proveďte posouzení kybernetických rizik kontrolou firewallů, antivirového softwaru a dalších nástrojů pro detekci a prevenci neoprávněného přístupu. Musí být aktualizovány a musí mít nakonfigurovány nejnovější bezpečnostní záplaty. Pokud je některý z nich zastaralý, vaše síť bude pravděpodobněji zranitelná.

- Přehodnoťte svou strategii řízení kybernetických rizik: Zkontrolujte, jak vaše organizace spravuje citlivá data a systémy (přístupová oprávnění, zásady týkající se hesel a vícefaktorové ověřování), a poté proveďte interní a externí posouzení zranitelnosti, abyste odhalili slabá místa.

- Zkontrolujte svůj plán reakce na incidenty: Otestujte svůj plán reakce na incidenty, abyste se ujistili, že je účinný, a zkontrolujte, zda jste schopni detekovat bezpečnostní incidenty, reagovat na ně a zotavit se z nich.

- Kontrola zaměstnanců: Poskytněte svým zaměstnancům školicí programy zaměřené na bezpečnostní povědomí a osvědčené postupy v oblasti kybernetické bezpečnosti, jakož i další hodnocení, například: Testy znalostí Pozorování chování zaměstnanců a dodržování předpisů, aby bylo zajištěno, že uplatňují to, co se naučili během školení Simulované phishingové testy k vyhodnocení jejich schopnosti identifikovat a nahlásit phishingové pokusy. Vyhodnocení jejich reakce na bezpečnostní incidenty

- Testy znalostí

- Sledujte chování zaměstnanců a dodržování předpisů, abyste se ujistili, že uplatňují to, co se naučili během školení.

- Simulované phishingové testy k vyhodnocení jejich schopnosti identifikovat a nahlásit phishingové pokusy.

- Vyhodnoťte jejich reakci na bezpečnostní incidenty.

- Vyhodnoťte své externí dodavatele: Pokud máte externí dodavatele, budou mít přístup k vašim systémům. Budete muset vyhodnotit jejich opatření v oblasti kybernetické bezpečnosti a zkontrolovat také jejich historii.

- Testy znalostí

- Sledujte chování zaměstnanců a dodržování předpisů, abyste se ujistili, že uplatňují to, co se naučili během školení.

- Simulované phishingové testy k vyhodnocení jejich schopnosti identifikovat a nahlásit phishingové pokusy.

- Vyhodnoťte jejich reakci na bezpečnostní incidenty.

Identifikujte mezery v bezpečnostních opatřeních

Podle indexu IBM Threat Intelligence Index 2023 bylo 27 % obětí kybernetických útoků vystaveno vydírání, které na ně vyvíjelo tlak. Budete muset identifikovat mezery ve své strategii řízení rizik, abyste mohli určit oblasti, které jsou náchylné k kybernetickým hrozbám.

Po vyhodnocení vašich současných bezpečnostních opatření hledejte mezery, které mohou vaši organizaci vystavit riziku kybernetických hrozeb. Máte zastaralá bezpečnostní řešení, neopravený software a slabá hesla? Máte neproškolené zaměstnance?

- Porovnejte bezpečnostní opatření a proveďte hodnocení kybernetické bezpečnosti: Proveďte porovnání svých bezpečnostních opatření s osvědčenými postupy a standardy, které se v současné době používají ve vašem odvětví. Poté proveďte hodnocení rizik, abyste identifikovali potenciální hrozby a zranitelnosti.

- Simulujte kybernetický útok: Pomocí penetračních testů a skeneru zranitelnosti okamžitě identifikujte slabá místa ve vaší síti. Sledujte, jak zaměstnanci reagují během útoku.

- Zkontrolujte své zprávy o incidentech: Projděte si své zprávy o bezpečnostních incidentech a analyzujte je z hlediska vzorců nebo trendů, které mohou naznačovat slabá místa.

- Určete oblasti, které je třeba zlepšit: Jakmile identifikujete slabá místa ve svých bezpečnostních opatřeních, zkontrolujte, co je třeba zlepšit. Upřednostněte to, co je důležitější. Poté vymyslete plán, jak to napravit.

- Posuďte interní a externí hrozby a zranitelnosti: Proveďte bezpečnostní audity a posouzení rizik, abyste zjistili, kde se nacházejí vaše zranitelnosti.

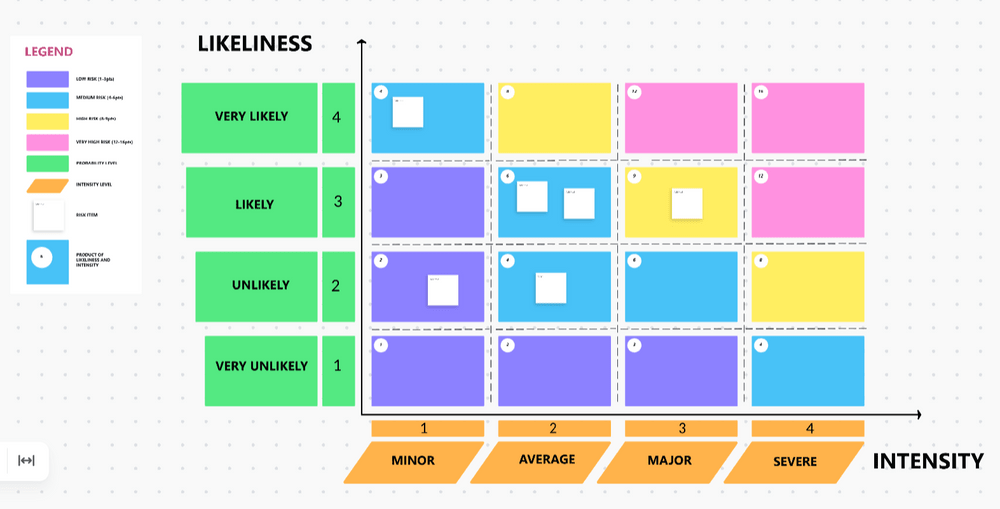

PRO TIPPoužijte šablonu Risk Assessment Whiteboard Template od ClickUp, která vám pomůže zdokumentovat potenciální hrozby na digitální tabuli a snadno spolupracovat a sdílet je se svým týmem. Tato šablona nabízí systematický proces identifikace, hodnocení a kontroly nebezpečí a rizik, aby se zvýšila šance na úspěšné dokončení projektu.

Krok 2: Definujte své cíle a záměry

Jasně definované cíle a úkoly vám umožní soustředit se na klíčové priority a správně alokovat zdroje.

Určete, čeho chcete dosáhnout

- Zkontrolujte požadavky na integritu a dostupnost: Které oblasti ve vaší organizaci potřebují ochranu? Co je třeba splnit v oblasti řízení kybernetických rizik? Stanovte si konkrétní cíle. Zkontrolujte požadavky na integritu a dostupnost vašich informačních aktiv. Ujistěte se, že jsou v souladu se všemi regulačními požadavky.

- Vytvořte program řízení kybernetických rizik: Prozkoumejte možné dopady kybernetických hrozeb a útoků na vaši organizaci a stanovte si cíle zaměřené na snížení dopadu takových incidentů. Vytvořte si vlastní strategie prevence, detekce a reakce.

Stanovte si cíle a úkoly

- K stanovení dosažitelných a jasných cílů, které jsou v souladu s vaší strategií řízení kybernetických rizik, je nutný strukturovaný přístup. Dodržování rámce cílů SMART může pomoci zajistit, že cíle budou dobře definované a dosažitelné Specifické: Při definování cílů pro řízení kybernetických rizik bude organizace konkrétnější a stručnější Příklad: Snížit počet úspěšných phishingových útoků o 80 % během následujících tří měsíců Měřitelné: Měřitelný cíl vám umožní určit a sledovat váš pokrok Příklad: Snížit počet úspěšných phishingových útoků o 80 % a měřit to podle počtu nahlášených incidentů Dosažitelný: Ověřte, zda je cíl něčím, čeho vaše organizace dosáhne pomocí stávajících zdrojů a schopností. Příklad: Zavést dvoufaktorové ověřování pro všechny zaměstnance během následujících tří měsíců Relevantní: Ujistěte se, že váš cíl je v souladu s posláním a cíli organizace. Příklad: Zlepšit bezpečnostní postavení vaší organizace a zmírnit riziko narušení dat zavedením programu správy zranitelností do 12 měsíců. Časově ohraničené: Stanovte konkrétní časový harmonogram pro dosažení cíle. Příklad: Stanovte si cíl vytvořit do šesti měsíců plán obnovy po havárii, který umožní obnovení kritických systémů do 4 hodin od jakéhokoli narušení.

- Konkrétní: Při definování cílů pro řízení rizik kybernetické bezpečnosti bude organizace konkrétnější a stručnější. Příklad: Snížit počet úspěšných phishingových útoků o 80 % během následujících tří měsíců.

- Příklad: Snižte počet úspěšných phishingových útoků o 80 % během následujících tří měsíců.

- Měřitelné: Měřitelný cíl vám umožní určit a sledovat váš pokrok. Příklad: Snížit počet úspěšných phishingových útoků o 80 % a měřit to podle počtu nahlášených incidentů.

- Příklad: Snižte počet úspěšných phishingových útoků o 80 % a měřte to podle počtu nahlášených incidentů.

- Dosažitelnost: Ověřte, zda je cíl něčím, čeho může vaše organizace dosáhnout s využitím stávajících zdrojů a schopností. Příklad: Zaveďte dvoufaktorové ověřování pro všechny zaměstnance do tří měsíců.

- Příklad: Zaveďte dvoufaktorové ověřování pro všechny zaměstnance do tří měsíců.

- Relevantní: Zajistěte, aby váš cíl byl v souladu s posláním a cíli organizace. Příklad: Zlepšete bezpečnostní postavení vaší organizace a snižte riziko narušení dat zavedením programu pro správu zranitelností v příštích 12 měsících.

- Příklad: Zlepšete bezpečnostní postavení své organizace a snižte riziko narušení dat zavedením programu pro správu zranitelností v průběhu příštích 12 měsíců.

- Časově ohraničené: Stanovte konkrétní časový harmonogram pro dosažení cíle. Příklad: Stanovte si cíl vytvořit do šesti měsíců plán obnovy po havárii, který umožní obnovení kritických systémů do 4 hodin od jakéhokoli narušení.

- Příklad: Stanovte si cíl vytvořit do šesti měsíců plán obnovy po havárii, který umožní obnovení kritických systémů do 4 hodin od jakéhokoli narušení.

- Konkrétní: Při definování cílů pro řízení rizik kybernetické bezpečnosti bude organizace konkrétnější a stručnější. Příklad: Snížit počet úspěšných phishingových útoků o 80 % během následujících tří měsíců.

- Příklad: Snižte počet úspěšných phishingových útoků o 80 % během následujících tří měsíců.

- Měřitelné: Měřitelný cíl vám umožní určit a sledovat váš pokrok. Příklad: Snížit počet úspěšných phishingových útoků o 80 % a měřit to podle počtu nahlášených incidentů.

- Příklad: Snižte počet úspěšných phishingových útoků o 80 % a měřte to podle počtu nahlášených incidentů.

- Dosažitelné: Ověřte, zda je cíl něčím, čeho může vaše organizace dosáhnout pomocí stávajících zdrojů a schopností. Příklad: Zaveďte dvoufaktorové ověřování pro všechny zaměstnance do tří měsíců.

- Příklad: Zaveďte dvoufaktorové ověřování pro všechny zaměstnance do tří měsíců.

- Relevantní: Zajistěte, aby váš cíl byl v souladu s posláním a cíli organizace. Příklad: Zlepšete bezpečnostní postavení vaší organizace a snižte riziko narušení dat zavedením programu pro správu zranitelností v průběhu příštích 12 měsíců.

- Příklad: Zlepšete bezpečnostní postavení své organizace a snižte riziko narušení dat zavedením programu pro správu zranitelností v průběhu příštích 12 měsíců.

- Časově ohraničené: Stanovte konkrétní časový harmonogram pro dosažení cíle. Příklad: Stanovte si cíl vytvořit do šesti měsíců plán obnovy po havárii, který umožní obnovení kritických systémů do 4 hodin od jakéhokoli narušení.

- Příklad: Stanovte si cíl vytvořit do šesti měsíců plán obnovy po havárii, který umožní obnovení kritických systémů do 4 hodin od jakéhokoli narušení.

- Příklad: Snižte počet úspěšných phishingových útoků o 80 % během následujících tří měsíců.

- Příklad: Snižte počet úspěšných phishingových útoků o 80 % a měřte to podle počtu nahlášených incidentů.

- Příklad: Zaveďte dvoufaktorové ověřování pro všechny zaměstnance do tří měsíců.

- Příklad: Zlepšete bezpečnostní postavení své organizace a snižte riziko narušení dat zavedením programu pro správu zranitelností v průběhu příštích 12 měsíců.

- Příklad: Stanovte si cíl vytvořit do šesti měsíců plán obnovy po havárii, který umožní obnovení kritických systémů do 4 hodin od jakéhokoli narušení.

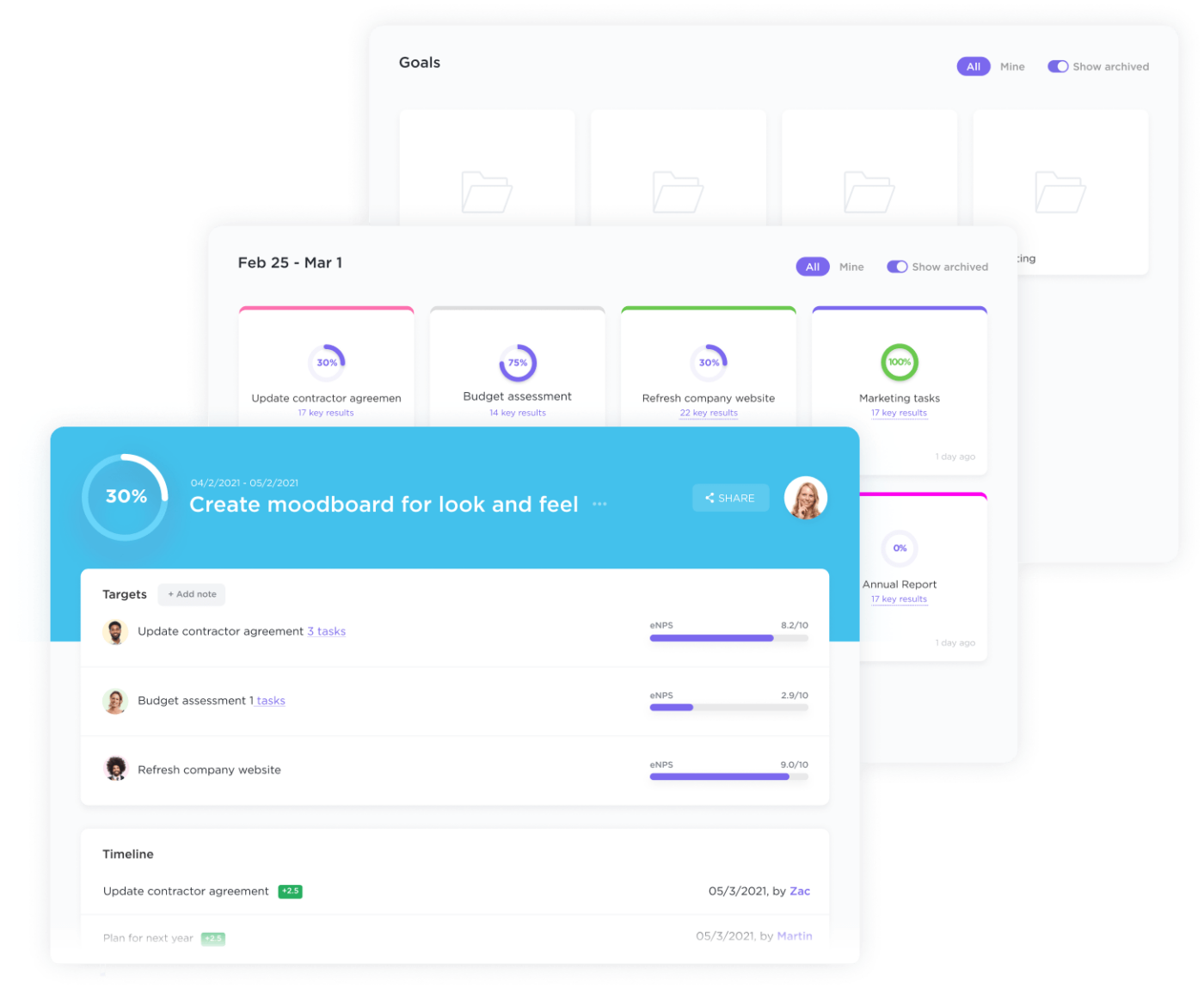

PRO TIPUdržujte své cíle organizované a sledujte svůj pokrok pomocí Goals in ClickUp. Snadno vytvářejte sledovatelné cíle a držte se na správné cestě k jejich dosažení díky jasným časovým harmonogramům, měřitelným cílům a automatickému sledování pokroku. Můžete také využít šablony pro stanovení cílů, které vám pomohou rychleji nastínit vaše cíle.

Krok 3: Vyberte rámec pro řízení rizik

Výběr rámce pro řízení kybernetických rizik je pro vytvoření plánu kybernetické bezpečnosti zásadní. Můžete si vybrat ze čtyř nejuznávanějších rámců: NIST, ISO, CIS a FAIR. Každý rámec má své výhody a nevýhody; prostudujte a porovnejte tyto rámce pro řízení rizik, abyste našli ten, který vyhovuje vašim požadavkům.

Rámec kybernetické bezpečnosti Národního institutu pro standardy a technologie (NIST)

Rámec kybernetické bezpečnosti NIST je dobrovolný nástroj poskytovaný Ministerstvem obchodu Spojených států amerických, který pomáhá podnikům všech velikostí při řízení kybernetické bezpečnosti. Podniky mohou tento rámec využít k řešení pěti klíčových oblastí: identifikace, ochrana, detekce, reakce a obnova.

Mezinárodní organizace pro normalizaci (ISO) 27001

ISO 27001 je celosvětově uznávaný rámec pro řízení bezpečnosti informací, který systematicky chrání a kontroluje důvěrná data pomocí přístupu založeného na řízení rizik. Tento rámec zahrnuje soubor požadavků a pokynů pro implementaci systému řízení bezpečnosti informací (ISMS), který pomáhá organizacím chránit jejich informační aktiva. Mezi témata, kterými se zabývá, patří posuzování a řízení rizik, kontrola přístupu, kryptografie, kontinuita podnikání a dodržování předpisů.

Organizace často potřebují certifikaci ISO 27001, aby zákazníkům a partnerům prokázaly svůj závazek k informační bezpečnosti.

Opatření Centra pro internetovou bezpečnost (CIS)

CIS Controls jsou pokyny, které nabízejí prioritní přístup k řízení kybernetických bezpečnostních rizik. Obsahují 20 kritických bezpečnostních protokolů, které můžete přijmout za účelem zlepšení své kybernetické bezpečnosti. Tyto kontroly jsou navrženy na základě skutečných kybernetických hrozeb a nabízejí komplexní rámec pro řízení a zmírňování kybernetických rizik.

Faktorová analýza informačních rizik (FAIR)

FAIR je kvantitativní rámec pro řízení rizik, který organizacím pomáhá posuzovat a analyzovat rizika informační bezpečnosti z finančního hlediska. Poskytuje systematický přístup k analýze rizik a pomáhá organizacím pochopit potenciální dopad a pravděpodobnost různých hrozeb. FAIR také pomáhá organizacím stanovit priority v oblasti řízení rizik a efektivně alokovat zdroje.

Po provedení nezbytného výzkumu a analýzy budete mít větší jistotu při výběru správného rámce, který bude možné přizpůsobit vaší organizaci a který bude schopen efektivně řídit vaše kybernetická bezpečnostní rizika.

Krok 4: Zaveďte proces řízení rizik

Vytvořte si vlastní proces řízení rizik, který vám pomůže identifikovat možná rizika a předpovědět pravděpodobnost jejich výskytu. Získáte také prognózu, jak velké škody by mohla způsobit.

Vypracujte strategie implementace, které vám pomohou snížit a kontrolovat rizika, a průběžně sledujte jejich účinnost. Díky tomu mohou organizace proaktivně minimalizovat kybernetické útoky.

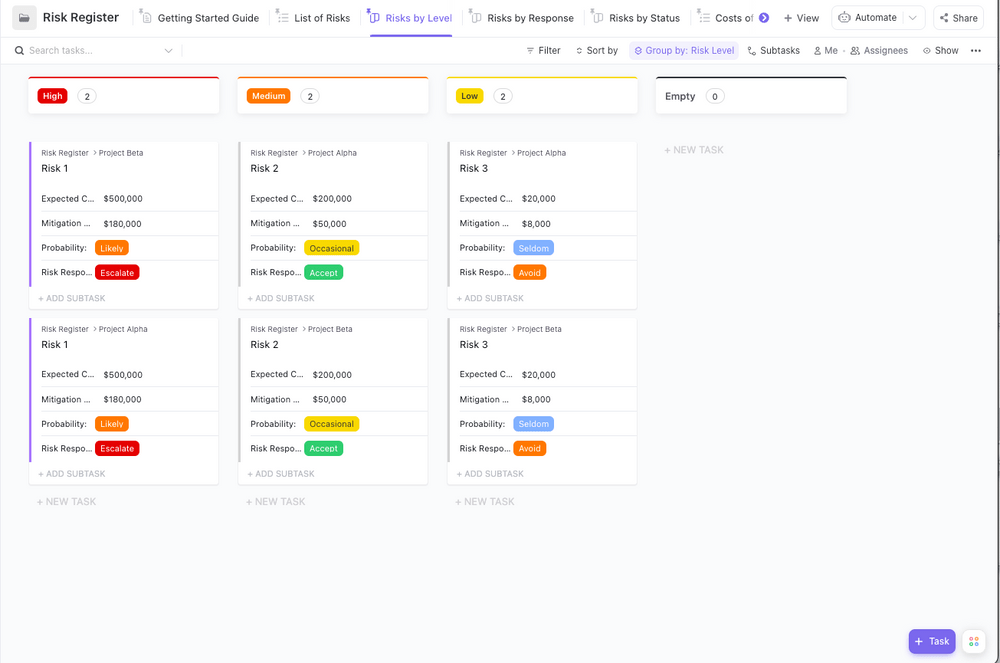

PRO TIPSpravujte své projekty a vyhýbejte se rizikům pomocí této šablony registru rizik od ClickUp. Tato šablona obsahuje předem připravené zobrazení ClickUp, vlastní pole a vlastní stavy, které vám pomohou snadno sledovat potenciální rizika a přijímat účinná preventivní opatření.

Krok 5: Implementujte strategie zmírňování rizik

Začněte řídit kybernetická rizika ve své organizaci a začněte s implementací strategií pro jejich zmírnění. Můžete s tím začít, jakmile identifikujete a vyhodnotíte všechna potenciální rizika.

Zaveďte nová bezpečnostní opatření

Při implementaci nových bezpečnostních opatření zahrnete instalaci softwaru, segmentaci sítě, řízení přístupu, systémy detekce narušení a další kontrolní mechanismy, které pomohou zmírnit kybernetické útoky.

Aktualizujte stávající bezpečnostní opatření

Držte krok s neustále se měnícím digitálním prostředím. Pravidelně kontrolujte stávající bezpečnostní opatření a vyčleňte na ně část rozpočtu. Vyčleňte rozpočet na implementaci aktualizací a oprav softwaru a na upgrade hardwaru, abyste odstranili zranitelnosti, zlepšili kontrolu přístupu a posílili hesla a šifrovací protokoly.

Vypracujte plán reakce na incidenty.

Vytvořte postupy pro detekci, hodnocení závažnosti a hlášení incidentů. Každá organizace musí mít konkrétní osoby přidělené k plánu reakce. Každý člen by měl mít přidělenou konkrétní roli pro komunikaci se zákazníky a zainteresovanými stranami v případě, že dojde k incidentu.

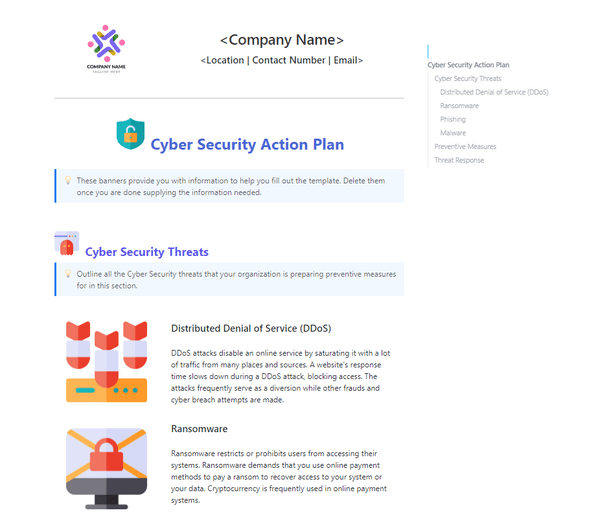

PRO TIPData jsou pro většinu organizací obvykle nejcennějším aktivem. Jsou klíčová pro generování příjmů, proto je ochrana dat zásadní pro jejich celkový úspěch. Proto je důležité vytvořit proveditelný plán implementace kybernetické bezpečnosti. Použijte šablonu akčního plánu kybernetické bezpečnosti od ClickUp, abyste svému týmu poskytli organizovaný a podrobný přehled vašich akčních plánů.

Krok 6: Monitorujte a kontrolujte

Sledování účinnosti opatření v oblasti kybernetické bezpečnosti je zásadní pro zajištění dostatečné ochrany před novými hrozbami. Přezkoumání strategie kybernetické bezpečnosti a plánu reakce na incidenty může pomoci identifikovat oblasti, které vyžadují aktualizaci.

Pravidelně vyhodnocujte proces řízení rizik.

Toho lze dosáhnout pomocí aktivit, jako jsou hodnocení zranitelnosti, testování penetrace, monitorování bezpečnostních protokolů, analýza zpráv o reakcích na incidenty a školení zaměstnanců v oblasti bezpečnostního povědomí.

Vyhodnoťte strategie zmírňování rizik

Hodnocení strategií zmírňování rizik bude průběžným procesem, protože je nevyhnutelné, že se objeví nové hrozby a zranitelnosti. Organizace proto musí zůstat proaktivní a vždy připravené reagovat na potenciální incidenty.

Aktualizujte rámec podle potřeby.

Po provedení hodnocení a identifikaci bezpečnostních mezer je zásadní aktualizovat rámec bezpečnosti. Organizace možná bude muset upravit nebo nahradit stávající rámec vhodnějším. Jakékoli úpravy infrastruktury, aplikací nebo obchodních procesů by měly být posouzeny z hlediska potenciálních kybernetických bezpečnostních rizik a integrovány do stávajícího rámce. Pokud je rámec kybernetické bezpečnosti průběžně aktualizován a vylepšován, mohou organizace zaručit, že jsou dostatečně připraveny na kybernetické hrozby.

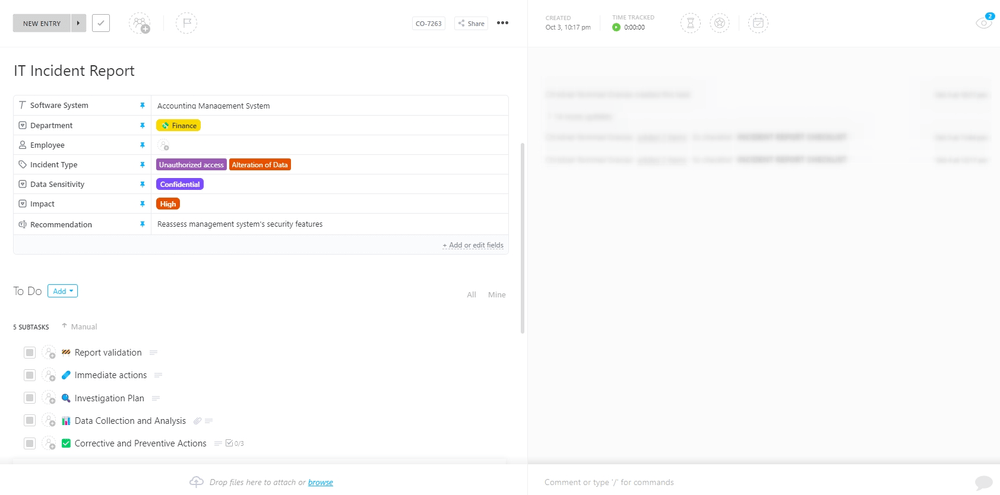

PRO TIPMějte přehled o svém procesu řízení rizik a plánujte, spravujte a sledujte svůj proces kybernetické bezpečnosti na jednom místě pomocí ClickUp, komplexního a bezpečného nástroje pro správu projektů. Získáte také přístup k knihovně šablon, včetně šablony hlášení IT incidentů od ClickUp. Tuto šablonu můžete použít k zaznamenávání hlášení incidentů a ukládání spolehlivých záznamů o všech minulých incidentech souvisejících s jejich prostředím, které lze použít k posouzení aktuálního stavu zabezpečení a k plánování opatření proti budoucím hrozbám.

Vylepšete svou kybernetickou bezpečnost pomocí rámce pro řízení rizik

Díky zavedení rámce pro řízení rizik budou všechna citlivá data a informace vaší společnosti chráněna před kybernetickými hrozbami. Můžete také snadno identifikovat potenciální bezpečnostní rizika, stanovit priority svých opatření na základě jejich dopadu a, co je nejdůležitější, přijmout opatření k jejich zmírnění.

Nástroje jako ClickUp, velmi výkonný a bezpečný nástroj pro řízení projektů, vám mohou pomoci efektivněji spravovat protokoly a projekty vaší organizace. ClickUp nabízí širokou škálu bezpečnostních funkcí, jako je šifrování dat, dvoufaktorová autentizace a oprávnění založená na rolích. Zabezpečuje vaši práci a zvyšuje odpovědnost členů vašeho týmu. A aby dokázal, že bezpečnost a soukromí zákazníků jsou pro ClickUp nejvyšší prioritou, ClickUp úspěšně prošel nejvyššími bezpečnostními standardy a získal certifikáty ISO 27001, ISO 27017 a ISO 27018.

Kromě ClickUp vám partnerství se společností UpGuard, která se zabývá kybernetickou bezpečností, poskytne další úroveň zabezpečení. Platforma UpGuard nabízí řadu řešení v oblasti kybernetické bezpečnosti, jako je řízení rizik dodavatelů, detekce úniku dat a hodnocení bezpečnosti. Umožňuje vám spravovat bezpečnostní rizika a zajistit soulad s předpisy v daném odvětví.

Celkově lze říci, že pokud chcete chránit svou firmu před online útoky, budou vám užitečné nástroje jako ClickUp a UpGuard. Přijetím opatření na ochranu vaší organizace můžete zajistit její dlouhodobou existenci a růst.

Marites Hervas je zkušená odbornice v oboru SEO s více než desetiletou praxí. Svou kariéru zahájila jako autorka obsahu, poté přešla na pozici administrativní asistentky na plný úvazek. V posledních letech se zaměřila na rozvoj svých dovedností v oblasti outreach marketingu a sledování nejnovějších trendů v SEO. V roce 2021 nastoupila do společnosti UpGuard jako specialistka na růstový marketing, kde týmu přináší své rozsáhlé znalosti a odborné zkušenosti.