Според проучване на Consortium for Information & Software Quality, софтуерните дефекти струват на американската икономика 2,41 трилиона долара годишно, като уязвимостите в сигурността съставляват значителна част от тези загуби – проблем, който продължава да съществува, тъй като 45% от американските компании все още съобщават за проблеми с качеството, които им струват между 1 и 5 милиона долара годишно.

Тази статия ви разяснява как да приложите практики за сигурно кодиране, използвайки AI-базираното сканиране на Amazon Q Developer директно във вашата IDE. Ще научите също как да проследявате и отстранявате тези уязвимости в ClickUp, за да затворите цикъла между откриването на проблеми и тяхното действително отстраняване.

Какво е сигурно кодиране с Amazon Q Developer?

Вашият екип доставя код, но сканирането за сигурност се извършва толкова късно в процеса, че изглежда като нещо второстепенно. До момента, в който уязвимостта бъде отбелязана, кодът вече е бил потвърден, прегледан и може би дори внедрен.

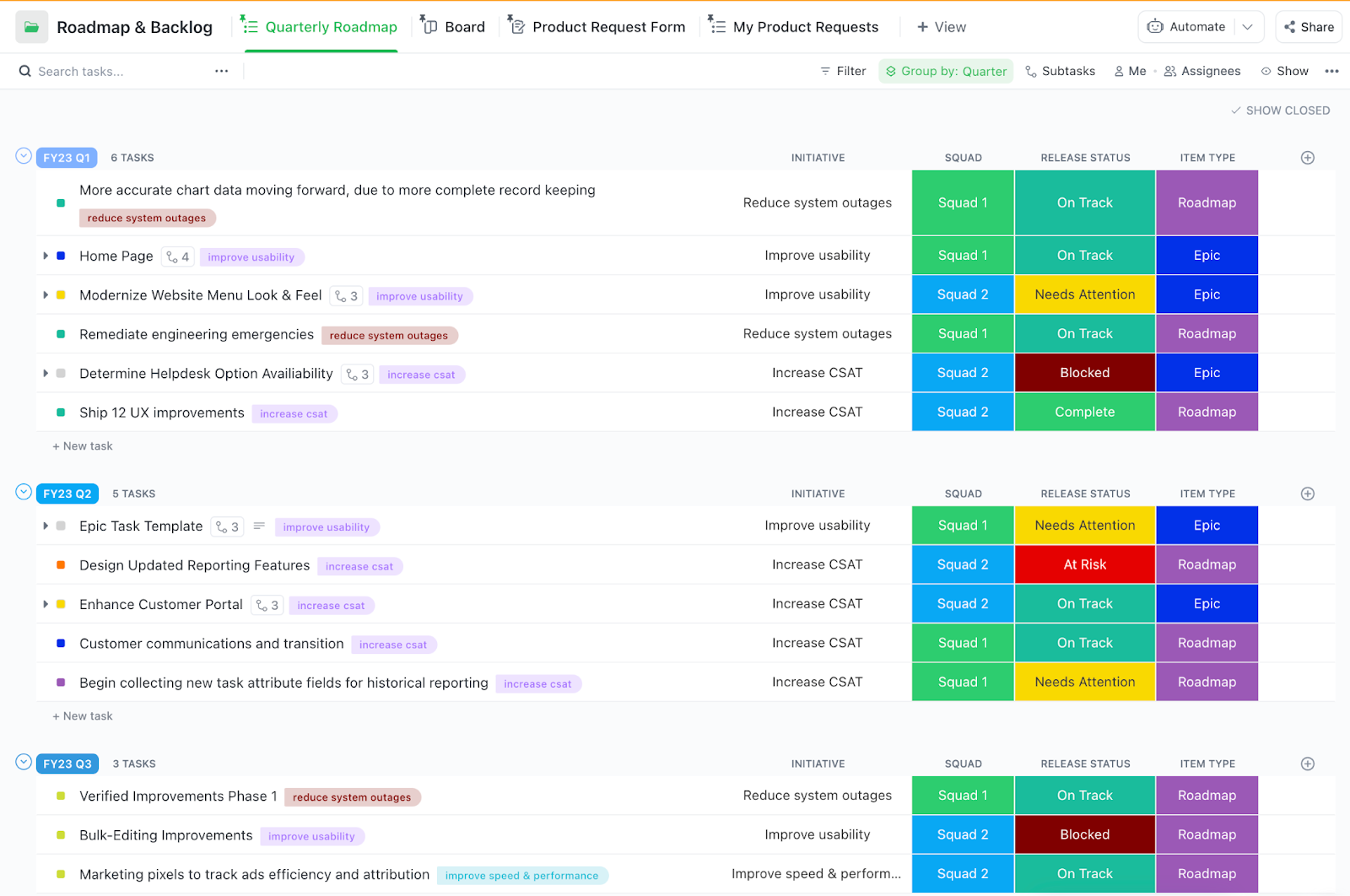

⭐ Представен шаблон

Шаблонът за разработка на софтуер ClickUp е създаден за екипи по продукти, дизайн, инженеринг и QA, за да планират, създават и доставят в едно съвместно пространство. Scrum или Kanban? Всичко е тук.

Това принуждава вашите разработчици да прекъснат работата си, да ровят в стар код, който едва помнят, че са писали, и да се опитват да поправят проблем, който е трябвало да бъде открит преди дни. Това постоянно превключване на контекста убива инерцията и създава напрежение между екипите за разработка и сигурност.

Това е проблемът, който решава сигурно кодиране с Amazon Q Developer. Това е подход, който използва AI-подпомагани инструменти за идентифициране и отстраняване на уязвимости в сигурността директно във вашата интегрирана среда за разработка (IDE), докато пишете кода.

Това е важно за всеки екип, който доставя производствен код, независимо дали създавате вътрешни инструменти или приложения за клиенти. Ръчните прегледи на кода не могат да се мащабират, а самостоятелните инструменти за сигурност често генерират шумни, общи предупреждения, които разработчиците бързо се научават да игнорират.

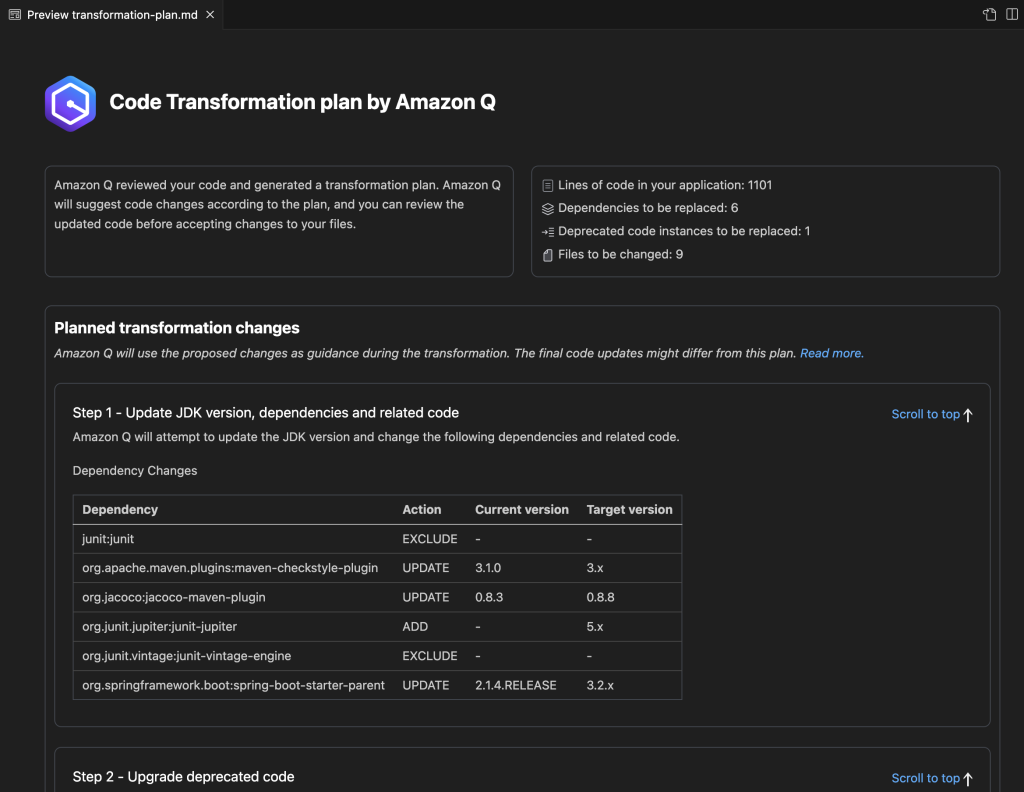

Amazon Q Developer интегрира статично тестване на сигурността на приложенията (SAST) директно във вашия работен процес по кодиране. Той анализира кода ви в реално време, като маркира често срещани, но опасни проблеми, преди те да бъдат потвърдени.

- SQL инжекция: предотвратява манипулирането на заявките към базата данни от страна на хакери.

- Твърдо кодирани идентификационни данни: предотвратява разкриването на чувствителна информация като API ключове във вашия изходен код.

- Несигурни зависимости: Предупреждава ви за известни уязвимости в библиотеките на трети страни, които използвате, което е от критично значение, като се има предвид, че злонамерените пакети в отворения код са се увеличили с 156% в сравнение с миналата година.

Amazon Q не само идентифицира проблемите, но и генерира конкретен код за отстраняване, който можете да прегледате и приемете с едно кликване. Сигурността се превръща в естествена и полезна част от процеса на разработка, вместо в разочароващо препятствие. Вашият екип вече може да пише по-сигурен код от самото начало, което намалява времето и разходите за отстраняване на уязвимости по-късно. ✨

Преди да се впуснете в Amazon Q Developer, е полезно да разберете по-широката картина на съвременните инструменти за кодиране, които могат да подобрят вашия работен процес. Това видео предоставя обзор на различни инструменти за кодиране, които разработчиците намират за ценни за подобряване на тяхната продуктивност и качеството на кода.

Как да изпълните сканиране за сигурност в Amazon Q Developer

Извършването на сканиране е първата стъпка, но знанието кога и как да сканирате е това, което прави процеса ефективен. Целта е да се открият проблемите, преди те да достигнат до контрола на версиите, което прави целия цикъл на разработване по-сигурен.

Amazon Q предлага няколко режима на сканиране, които да отговарят на вашия работен процес, независимо дали предпочитате проверки при поискване, непрекъснат анализ на заден план или автоматизирани пипалини.

Тези сканирания работят с различни популярни езици за програмиране, включително Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin и Scala, с различна дълбочина на анализ.

Настройте Amazon Q Developer във вашата IDE

Първо, уверете се, че разполагате с необходимите предпоставки: AWS акаунт или безплатен AWS Builder ID за удостоверяване, поддържана IDE (като VS Code, JetBrains IDE като IntelliJ или PyCharm, или Visual Studio) и правилно конфигурирани AWS идентификационни данни с необходимите разрешения за изпълнение на сканиране за сигурност.

След като ги имате, следвайте тези стъпки, за да започнете:

- Отворете пазара за разширения на IDE и потърсете разширението Amazon Q Developer, след което го инсталирайте.

- Удостоверете разширението, като използвате вашите AWS идентификационни данни или AWS Builder ID, когато ви бъде поискано.

- Конфигурирайте настройките на работното си пространство, за да активирате сканирането за сигурност и да коригирате предпочитанията си.

- Извършете тестово сканиране на един файл, за да проверите дали връзката работи правилно.

Ако установите, че сканирането не се задейства както очаквате, първо проверете дали езикът за програмиране на файла се поддържа от Amazon Q. След това проверете дали вашите AWS идентификационни данни са правилни и дали имате необходимите IAM разрешения за сканиране за сигурност.

📚 Прочетете също: Как да създадете DevOps работни потоци с помощта на Amazon Q

Извършвайте сканиране на проекти и автоматично сканиране

Amazon Q ви предлага два основни начина за сканиране на кода ви локално: сканиране на проекти и автоматично сканиране. Всеки от тях служи за различна цел във вашия работен процес.

Сканирането на проекти е ръчно задействано анализиране на цялата ви кодова база или конкретни директории, които сте избрали. Мислете за това като за цялостна проверка на кода ви. То е идеално за изпълнение, преди да създадете pull request или да потвърдите голям набор от промени, като по този начин се уверявате, че не сте въвели нови уязвимости.

За да стартирате сканиране на проект:

- Отворете панела Amazon Q във вашата IDE

- Изберете „Run Project Scan“ (Изпълни сканиране на проекта) или използвайте съответния клавишен комбинация.

- Изберете обхвата на сканирането: целия си проект, конкретна папка или само файловете, които са отворени в момента.

- Прегледайте резултатите, които се появяват в панела с резултати за сигурността.

Автоматичното сканиране (налично с Amazon Q Developer Pro) осигурява непрекъсната обратна връзка в реално време, като сканира файловете във фонов режим всеки път, когато ги запазвате. Това позволява да се откриват проблемите в момента, в който се появят, и да се предотврати превръщането им в по-голям проблем.

Можете да активирате тази функция в настройките си, за да получавате незабавни предупреждения, без да прекъсвате работния си процес. Ако предупрежденията ви се струват прекалено шумни по време на интензивна разработка, можете да настроите чувствителността, така че да се показват само резултати с висок приоритет.

Прегледайте и приложете предложенията за корекции на сигурността.

Откриването на уязвимост е само половината от битката; трябва също да я разберете и да я поправите. Amazon Q улеснява това, като предоставя богат контекст за всяко откритие. Всяко предупреждение включва:

- Оценка на сериозността: Помага ви да определите приоритетите за това, което трябва да поправите първо (критично, високо, средно, ниско).

- Местоположение на засегнатия код: Указва точното файл и номер на реда, където се намира проблемът.

- Обяснение на риска: Описва защо кодът представлява уязвимост и потенциалното въздействие.

- Предложено решение: Предоставя код, генериран от AI, който отстранява проблема.

Когато сте готови да приложите корекция, просто кликнете върху находката, за да прегледате подробното обяснение и предложената промяна в кода. Ако предложението ви изглежда добро, можете да го приемете, за да приложите корекцията автоматично. За по-сложни проблеми, свързани с вашата специфична бизнес логика, може да се наложи да модифицирате леко предложението.

Използвайте кода, генериран от изкуствен интелект, като надеждна отправна точка, а не винаги като окончателен отговор. След прилагане на поправката можете да сканирате отново файла, за да потвърдите, че уязвимостта е отстранена. 🛠️

🎥 Гледайте това видео, за да научите как да създадете ефективен списък за проверка на кода.

Интегрирайте сканиранията за сигурност на Amazon Q в CI/CD пипалините

Докато локалните сканирания са чудесни за ранното откриване на проблеми, интегрирането на сигурността във вашия CI/CD ( Continuous Integration/Continuous Deployment ) процес създава важна защитна бариера. Тази автоматизирана проверка гарантира, че никакъв уязвим код няма да попадне в основния ви клон или да бъде внедрен в производството, което е крайъгълен камък на всяка съвременна AWS DevOps стратегия за сигурност.

Можете да добавите стъпка за сканиране с Amazon Q към всеки основен процес на изграждане, включително AWS CodePipeline, GitHub Actions, GitLab CI или Jenkins. Ключът е да го конфигурирате да се изпълнява автоматично при pull заявки и потвърждения към основния ви клон.

Ето една често срещана конфигурация:

| Етап на тръбопровода | Тип сканиране | Препоръчителни действия |

|---|---|---|

| Pull Request | Инкрементално сканиране | Блокирайте сливането, ако бъдат открити критични или сериозни уязвимости. |

| Основна клонна ангажираност | Пълно сканиране на проекта | Блокирайте изграждането при критични констатации и изпращайте предупреждения за тези със средна тежест. |

| Планирано (нощно) | Цялостно сканиране | Генерирайте пълен доклад за сканиране на кода за анализ на съответствието и тенденциите. |

При настройването на това трябва да балансирате между цялостната сигурност и скоростта на изграждане. Извършването на пълно сканиране на проекта при всяко едно потвърждение може да забави процеса на CI. Добър компромис е да използвате по-бързи инкрементални сканирания при pull заявки и да запазите пълните, всеобхватни сканирания за сливания с основния клон или за планирани нощни изграждания.

Накрая, конфигурирайте вашия пайплайн, за да експортирате отчетите от сканирането в стандартен формат като SARIF за вашите следи за съответствие и одит.

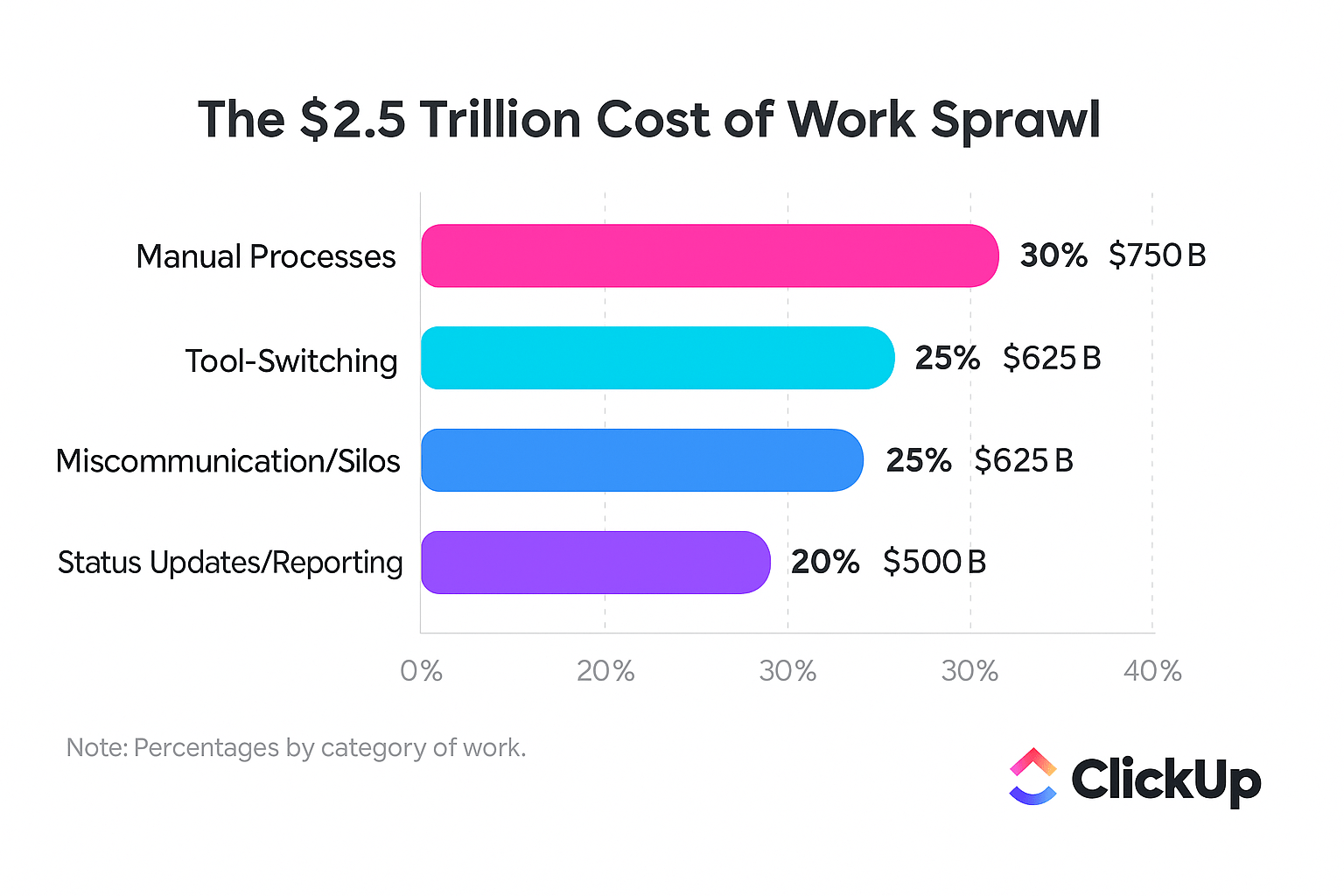

📮ClickUp Insight: 1 от 4 служители използва четири или повече инструмента само за да създаде контекст на работното място. Важна информация може да бъде скрита в имейл, разширена в Slack нишка и документирана в отделен инструмент, което принуждава екипите да губят време в търсене на информация, вместо да вършат работата си.

ClickUp обединява целия ви работен процес в една унифицирана платформа. С функции като ClickUp Email Project Management, ClickUp Chat, ClickUp Docs и ClickUp Brain всичко остава свързано, синхронизирано и незабавно достъпно. Кажете сбогом на „работата около работата“ и си върнете продуктивното време.

💫 Реални резултати: Екипите могат да спестят над 5 часа всяка седмица, използвайки ClickUp – това са над 250 часа годишно на човек – като елиминират остарелите процеси за управление на знанията. Представете си какво би могъл да създаде вашият екип с една допълнителна седмица продуктивност на тримесечие!

📚 Прочетете също: DevOps срещу Agile: Пълно ръководство

Как да проследявате уязвимостите в сигурността в ClickUp

Откриването на уязвимости с помощта на скенер е чудесна първа стъпка, но е безполезна, ако тези открития се изгубят в електронна таблица или отделна система за издаване на билети.

Когато сигналите за сигурност се намират в един инструмент, задачите за разработка – в друг, а комуникацията в екипа – в трети, се създава разпръскване на контекста, при което екипите губят часове в търсене на информация в несвързани приложения. Тази несвързаност е мястото, където уязвимостите остават незабелязани, сроковете не се спазват и вашата сигурност отслабва.

Елиминирайте тази разпръснатост на работата, като консолидирате целия си работен процес по отстраняване на уязвимости в ClickUp. Това ви осигурява единен източник на информация, където можете да превърнете резултатите от сканирането в изпълними задачи с ясни отговорности, приоритети и крайни срокове.

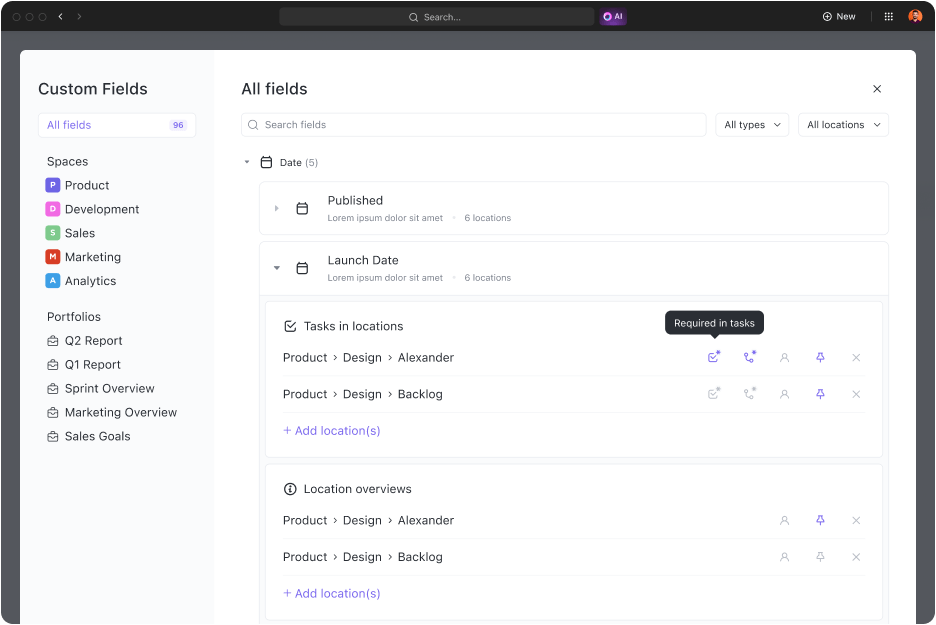

Започнете с създаването на специален списък или папка в ClickUp за всички проблеми, свързани със сигурността. Така те ще бъдат организирани и видими за целия инженерен и екип по сигурността.

Спрете да губите време с ръчно копиране и поставяне на данни между инструменти. Използвайте персонализираните полета на ClickUp, за да записвате цялата важна информация за всяка уязвимост. Можете да създадете полета за проследяване на:

- Ниво на сериозност: падащо меню с опции като „Критично“, „Високо“, „Средно“ и „Ниско“.

- Засегнат компонент: текстово поле за отбелязване на пътя към файла или услугата

- Източник на сканиране: падащо меню, в което да посочите дали резултатът е от Amazon Q, сканиране на тръбопровод или ръчна проверка.

- CVE Reference: URL поле за директна връзка към официалния запис в базата данни за уязвимости

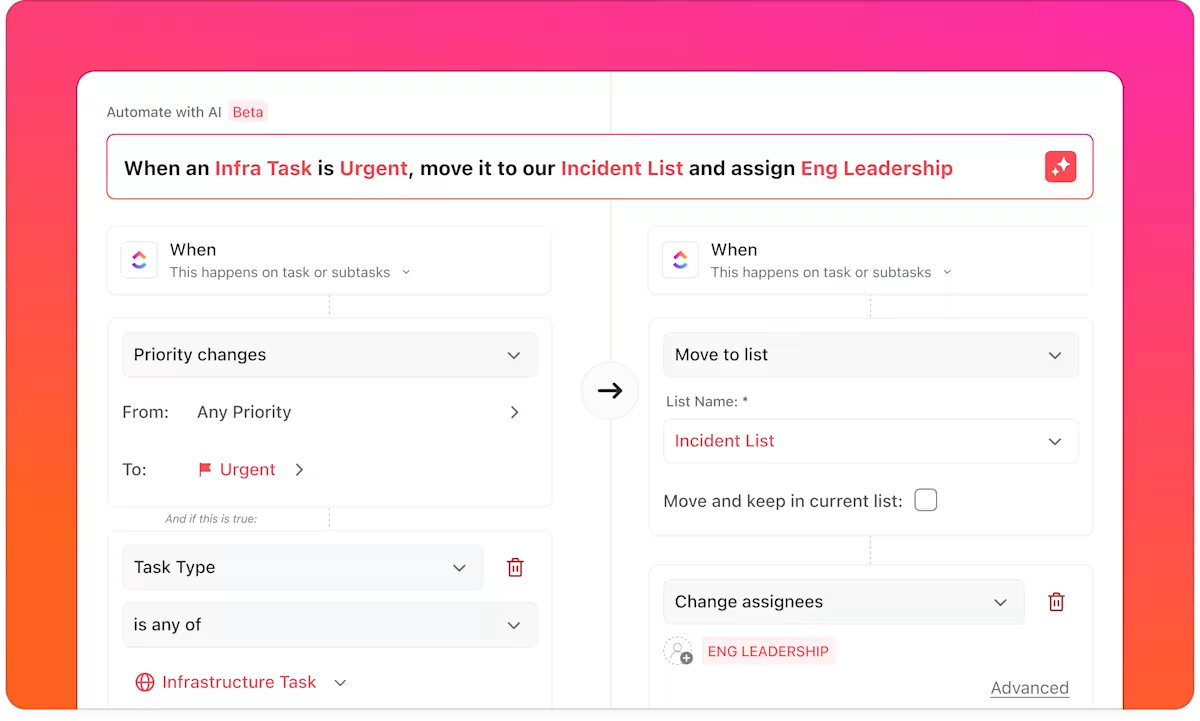

След това превключете процеса на сортиране на автоматичен режим с ClickUp Automations. Вместо мениджърът да разпределя ръчно всеки нов билет, създайте правила, които да го правят вместо вас.

Например, автоматизация може да се задейства при създаването на нова задача: ако степента на сериозност е „Критична“, задачата автоматично се възлага на старши разработчик с краен срок за изпълнение. Ако степента е „Средна“, задачата може да се добави към списъка с нерешени задачи за следващия спринт.

Получете незабавен поглед върху дълговете на вашия екип в областта на сигурността – проблем, който засяга 50% от организациите според скорошно проучване – без да се налага да претърсвате стотици задачи, като визуализирате данните си за сигурността в реално време с помощта на персонализирани табла за управление на ClickUp.

Можете да създадете диаграми, показващи откритите уязвимости по степен на сериозност, средната възраст на отворените билети или кои членове на екипа имат най-много възложени поправки. Това дава на инженерните мениджъри необходимата им обща представа, за да забележат тенденциите и да разпределят ефективно ресурсите.

За да сте сигурни, че разработчиците разполагат с цялата необходима информация, използвайте ClickUp Task Dependencies. Когато Amazon Q сигнализира за проблем, създайте задача в ClickUp и я свържете с първоначалното откритие. Можете да поставите пътя към файла, номера на реда и предложеното решение директно в описанието на задачата. Това дава на разработчиците пълен контекст, без да ги принуждава да превключват между инструменти.

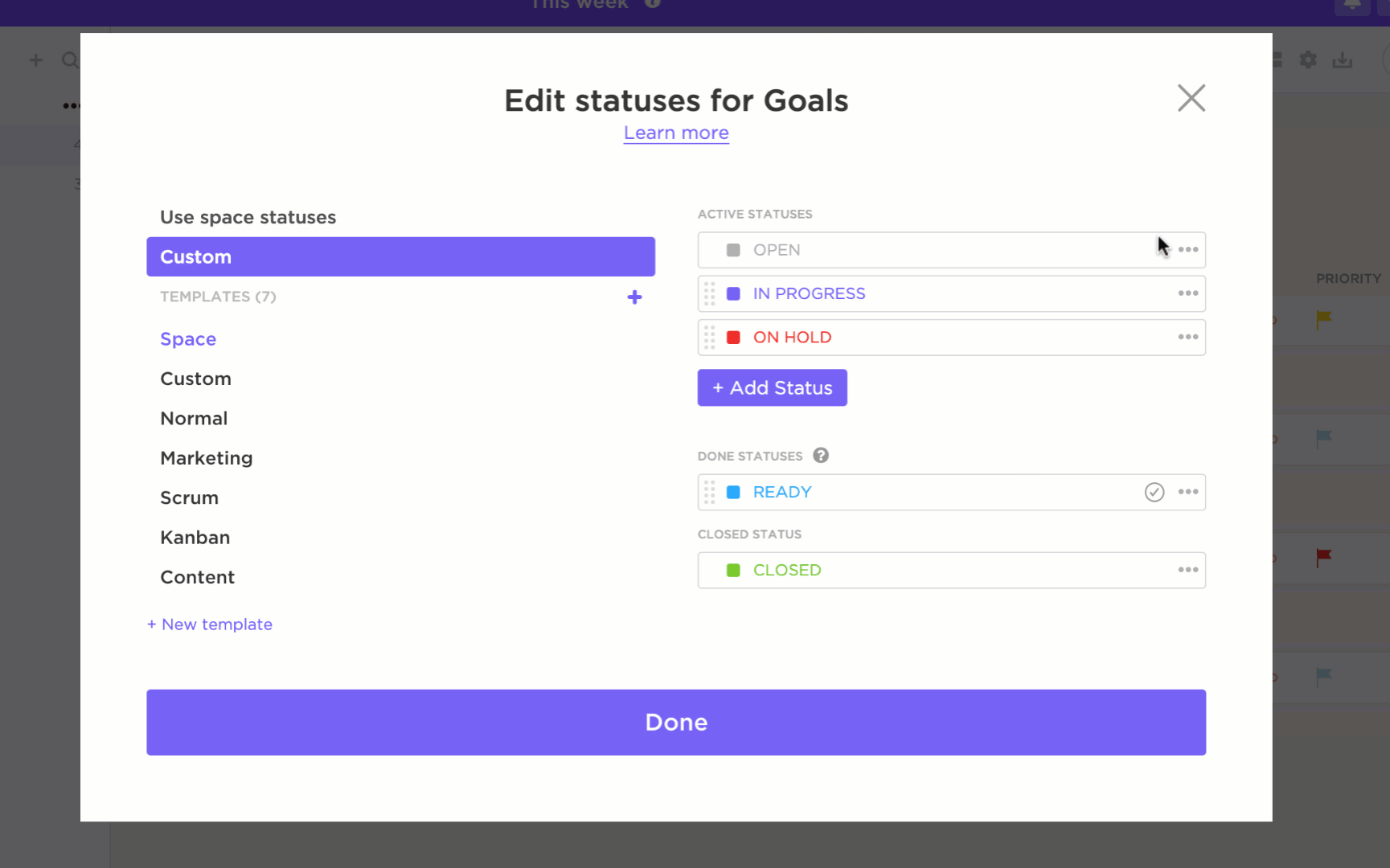

Накрая, проследявайте целия жизнен цикъл на уязвимостта с помощта на ClickUp Custom Statuses. Типичният работен процес може да бъде: Ново → В процес на преглед → В процес на изпълнение → Поправено → Проверено. Добавяйки последната стъпка „Проверено“, вие гарантирате, че ще бъде изпълнено второ сканиране, за да се потвърди, че поправката работи, преди задачата да бъде официално затворена, създавайки затворен цикъл, в който нищо не е оставено на случайността. 🙌

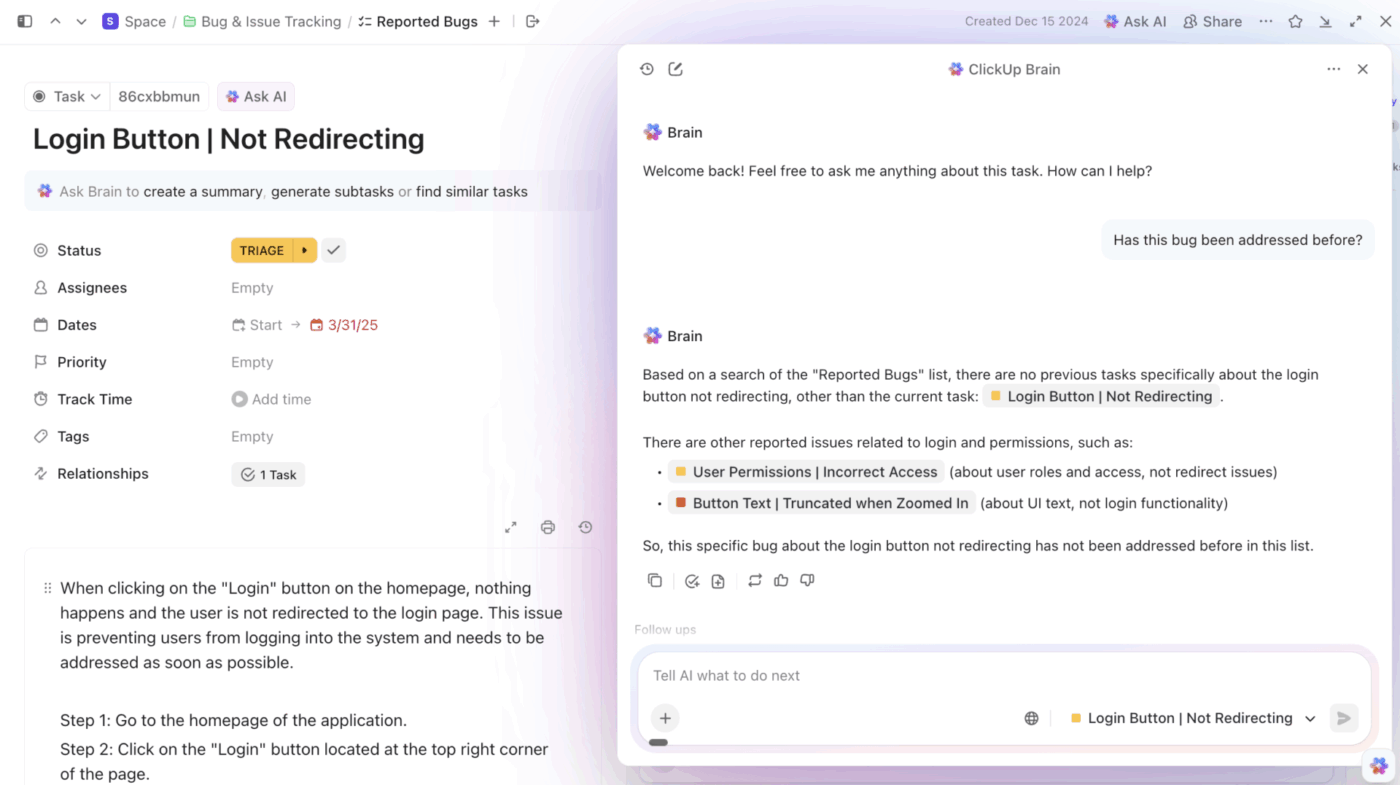

А с ClickUp Brain, интегрираната контекстуална AI в ClickUp, вашият екип няма да се налага да търси информация. Просто задайте въпрос на Brain и той ще претърси вашите задачи, файлове, чатове и свързани приложения, за да намери нужната ви информация!

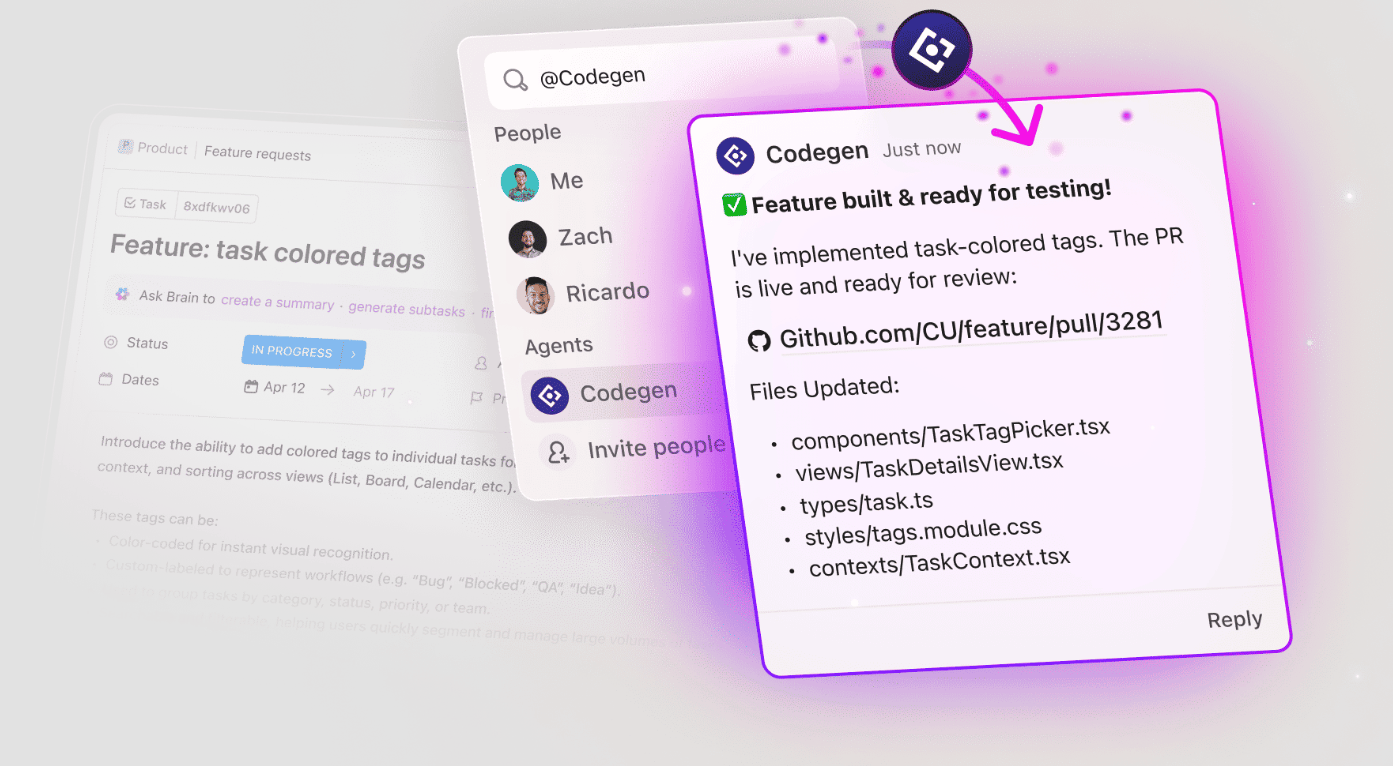

💡 Съвет от професионалист: Codegen AI Agent на ClickUp може да ви помогне да идентифицирате проблеми в кода, без да се налага да излизате от работната си среда. Той може:

- Сканирайте кода за известни рискови модели

- Отбелязвайте често срещани проблеми с коректността

- Прилагайте конвенции

- Подчертайте логическите грешки, пропуските в сигурността и др.

Най-добри практики за работни процеси за сигурно кодиране

Дори най-добрите инструменти за сигурност ще се провалят, ако вашият екип не разполага с подходящи навици и работни процеси. Ако разработчиците игнорират констатациите или поправките се натрупват в безкраен списък с нерешени задачи, вашата инвестиция в инструменти за сканиране е напразна. Изграждането на устойчиви практики превръща сигурността в естествена част от ежедневната рутина на вашия екип.

Ето някои най-добри практики за изграждане на силен и сигурен работен процес за кодиране:

- Сканирайте рано и често: не чакайте CI/CD тръбопровода да открие проблемите. Насърчавайте екипа си да извършва локални сканирания за сигурност, още преди да потвърдят кода си. Това е основен принцип на подхода „shift-left”: откриването на уязвимост в IDE означава по-бързо отстраняване и по-малко блокирани сборки по-нататък.

- Задайте SLA на базата на сериозността: Не всички уязвимости са еднакви. Дефинирайте ясни споразумения за нивото на обслужване (SLA) за времето за реакция на базата на сериозността. Например, критичните уязвимости изискват поправка в рамките на 24 часа, докато проблемите с ниска сериозност могат да бъдат разрешени в следващия спринт.

- Направете поправките част от дефиницията за „завършено“: дадена функция или потребителска история не е наистина „завършена“, докато не бъдат разрешени всички свързани с нея сериозни проблеми със сигурността. Включете това очакване директно в работния процес и контролните списъци на вашия екип.

- Редовно преглеждайте потиснатите резултати: Вашият екип неизбежно ще потисне някои резултати като фалшиви положителни или приети рискове. Тези решения обаче не трябва да бъдат постоянни. Планирайте тримесечен преглед, за да се уверите, че тези потискания все още са валидни и не представляват нов риск.

- Проследявайте тенденциите, а не само броя: Табло, което просто показва „47 открити уязвимости“, не е много полезно. Табло, което показва „критичните констатации са се увеличили с 20% този месец“, е полезно. Използвайте таблата на ClickUp, за да откриете значими модели във времето и да се справите с основните причини.

- Съчетайте сигурността с преглед на кода: Направете сигурността стандартна част от процеса на преглед на заявките за изтегляне. Преглеждащият трябва да провери дали кодът е чист и дали са отстранени всички нови констатации от сканирането за сигурност.

- Документирайте изключенията: В някои случаи може да не успеете да поправите уязвимостта веднага, особено в стари кодове или зависимости от трети страни. Когато това се случи, документирайте риска и всички мерки за намаляване на риска в съответната задача в ClickUp. Бъдещото ви „аз” ще ви бъде благодарно за контекста.

💡 Съвет от професионалист: Прилагайте тези най-добри практики последователно с помощта на ClickUp.

- Осигурете лесен достъп до стандартите за сигурно кодиране и политиките за изключения на вашия екип, като ги съхранявате в ClickUp Docs.

- Уверете се, че тримесечните прегледи на сигурността и одити за потискане никога не се забравят, като настроите ClickUp Recurring Tasks да създава автоматично билети.

- Създавайте по-бързо чернови на документацията за сигурност или обобщавайте тенденциите в уязвимостите от данните за задачите си с помощта на ClickUp Brain. 📚

Създайте сигурен работен процес за кодиране в ClickUp

Сигурното кодиране не е еднократна задача или отделна фаза от разработката – то е непрекъсната практика, която трябва да бъде вплетена в начина, по който вашият екип пише, преглежда и доставя код. Чрез внедряването на сканиране за уязвимости директно в IDE с Amazon Q Developer, вие откривате проблеми във възможно най-ранния момент, когато кодът все още е свеж в съзнанието на разработчика. Предложенията за поправки, генерирани от изкуствен интелект, превръщат сигурността от досадна задача в сътрудническа част от творческия процес.

Този подход работи най-добре, когато сканирането се извършва в IDE, където разработчиците вече работят. Като свържете цялата си работа в конвергентно работно пространство като ClickUp, създавате система с затворен цикъл, в която нищо не се пропуска. Автоматизацията се занимава с повтарящите се административни части от процеса, като задействане на сканиране и маршрутизиране на резултатите. Това освобождава екипа ви да се съсредоточи върху важните решения, които изискват човешка експертиза.

Екипите, които вграждат сигурност в ежедневния си работен процес, прекарват по-малко време в отстраняване на спешни проблеми и повече време в разработване на нови функции.

Готови ли сте да затворите цикъла между откриването и поправянето? Започнете безплатно с ClickUp, за да създадете своя работен процес за сигурно кодиране. ✨

Често задавани въпроси

Amazon Q поддържа много от основните езици, включително Java, Python, JavaScript и C#, но дълбочината на анализа на сигурността може да варира в зависимост от езика и неговата известна екосистема от уязвимости.

Използвайте правила за потискане в инструмента за потвърдени фалшиви положителни резултати и не забравяйте да документирате мотивите в задачата си в ClickUp, за да бъде решението ясно за бъдещите членове на екипа.

Обща добра практика е да конфигурирате вашия пайплайн, така че да блокира изграждането при критични и сериозни проблеми. Показвайте предупреждения за средни и ниски проблеми, за да балансирате сигурността с бързината на разработката.

Преглеждайте отворените уязвимости седмично като част от планирането на спринта. Провеждайте по-задълбочена проверка на потиснатите констатации и общите тенденции в областта на сигурността на тримесечна база. /