Proje yönetimi birçok sorumluluk, son teslim tarihi, gece vardiyaları ve bol miktarda kahve ile birlikte gelir.

Neyse ki, dostunuz olan proje yönetimi yazılımının yardımıyla işlerinizi kontrol altında tutabilirsiniz.

Bunu göz önünde bulundurarak, iletişim hiç bu kadar basit, kolay ve hızlı olmamıştı, bu da daha verimli ve başarılı bir takımın oluşmasına yol açıyor.

Uzaktan proje yönetimi, proje yöneticilerinin karma takımları birbirine bağlamasına ve herkesin projenin hedeflerini gerçekleştirmek için birlikte çalışmasını sağlamasına yardımcı olur. Bu notta, projenin uzaktan yürütülmesi dışında, diğer projelerin yönetiminden hiçbir farkı yoktur.

Uzaktan bir takımı yönetmek ve işletmek ise hassas bir sorunu gündeme getirir: artmış siber suç riski.

Bunu söyledikten sonra, proje yöneticilerinin bugün karşılaştığı en büyük beş siber güvenlik tehdidine ve bunlarla başa çıkmanın on yoluna bir göz atalım!

en Büyük 5 Siber Güvenlik Tehdidi

Siber güvenlik, bir işin başarısını veya başarısızlığını belirleyebilir.

Şirketler verilerle işlev görür ve veriler şirketlerin en değerli varlıklarıdır. Ancak günümüzün dijital dünyasında veriler siber saldırılara karşı daha savunmasız hale gelmiştir ve hibrit ve uzaktan çalışma düzenlemeleriyle bu savunmasızlık daha da artmıştır.

Veri ihlallerinin ve saldırıların artması, veri korumasının yetersizliği, küresel bir pandeminin sonuçları ve istismarların giderek daha sofistike hale gelmesine bağlanabilir. İşletmeler, veri ihlallerinin yaratabileceği sorunların artık her zamankinden daha fazla farkındadır.

Yeni AB mevzuatının önünü açan veri ihlallerinden biri Wonga Loans vakasıydı. Bu maaş günü kredisi şirketi, 2017 yılında 250.000 müşterisinin banka bilgilerini ifşa eden önemli bir veri ihlali yaşadı.

İşte bilmeniz gereken en önemli siber tehditler ve bunları önlemeye yönelik ipuçları.

1. Ortadaki adam

Şu senaryoyu hayal edin: Siz ve iş arkadaşınız güvenli bir platform üzerinden konuşuyorsunuz, ancak biri konuşmanızı dinliyor ve iş arkadaşınıza sizden sahte mesajlar gönderiyor. Eyvah!

Bunun arkasındaki fikir, bilgisayar korsanlarının kişisel ve hassas verilere erişim sağlayarak mesajları manipüle etmeleridir.

Güvenli olmayan bir kamuya açık Wi-Fi ağı kullanıyorsanız bu durumla karşılaşabilirsiniz. Hacker, güvenli olmayan konumun içine girdiğinde erişim elde eder ve hassas verileri bulmak için kötü amaçlı yazılım gönderir. Ayrıca müşteri, iş ortağı veya herhangi biri gibi davranabilir.

Ortadaki adam saldırısı örneği

Kısa bir süre önce, bir tehdit aktörü, Hollanda kayıt sitesi DigiNotar'a yapılan bir saldırı sayesinde Google, Skype ve diğer önde gelen siteler için 500 sertifika elde etti. Bu sertifikaları kullanarak saldırgan, bir MITM saldırısında güvenilir web sitelerinin kimliğine büründü ve kullanıcıları ayna web sitelerinde kimlik bilgilerini vermeleri için kandırarak verilerini çaldı. Bu ihlal, sonuçta yaklaşık 300.000 İranlı Gmail hesabını etkiledi ve DigiNotar'ın iflasını ilan etmesine yol açtı.

2. Klasik SQL enjeksiyonu

Diyelim ki tatil hazırlıkları yapıyorsunuz ve Hawaii elbisesi almak istiyorsunuz. Web tarayıcınızı açıp arama çubuğuna "Hawaii elbiseleri" yazıyorsunuz. Arama çubuğu kötü amaçlı kod enjekte edilerek virüs bulaşmışsa, size yine Hawaii elbiselerinin bir listesini gösterir, ancak sorunuzu kullanarak kişisel bilgilerinizi bulur. ?

Bir hacker, SQL enjeksiyonu olarak bilinen bir siber saldırıda, bir SQL kodunu kullanarak veritabanını değiştirir ve potansiyel olarak önemli bilgilere erişim sağlar. SQL tabanlı veritabanını kullanan herhangi bir web uygulaması veya sitesinde kullanılabileceği için, bu saldırı türü en yaygın ve tehlikeli saldırı türlerinden biridir.

SQL saldırısı örneği

Bu tür siber saldırıların kurbanları arasında Sony Pictures, Target, LinkedIn ve Epic Games bulunmaktadır. 2018'deki Cisco vakası en çok bilinen saldırılardan biridir. Cisco Prime License Manager'da bir SQL enjeksiyon güvenlik açığı bulunmuştur.

Saldırganlar, lisans yönetiminin dağıtıldığı sistemlere kabuk erişimi elde etmeyi başardılar. Ancak endişelenmeyin. Cisco, o zamandan beri bu sorunu gidermeyi başardı.

Bu hata artık içki içecek yaşta olmasına rağmen, hala tamamen ortadan kaldıramıyoruz. En eski siber tehditlerden biri olarak kabul ediliyor ve hala aynı sayıda soruna neden oluyor.

3. Kötü amaçlı yazılımların büyümesi

Kötü amaçlı yazılımları indirip bilgisayar korsanlarının tüm kişisel verilerinizi ele geçirmesine yardımcı olana kadar her şey eğlenceli ve oyun gibidir. Kötü amaçlı yazılım, zarar veren tüm dosya veya programları ifade eder ve solucanlar, truva atları, virüsler ve fidye yazılımlarını kapsar.

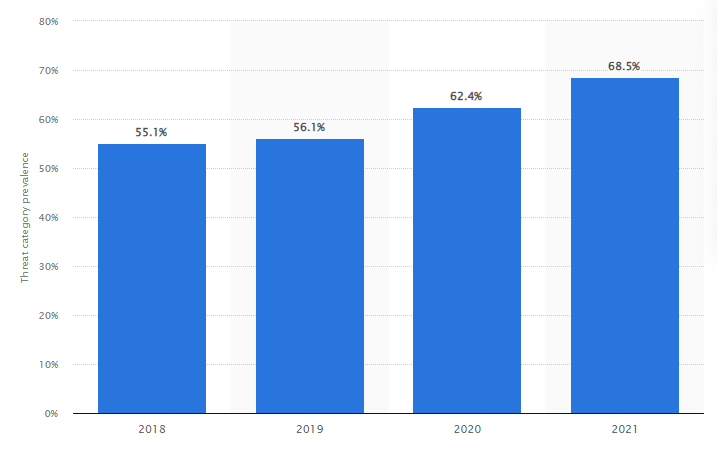

2021 yılına kadar, şirketlerin %68,5'i kötü amaçlı yazılım saldırılarına maruz kaldı. Raporlar, bu artışın COVID-19 salgınının yayılmasıyla birlikte gerçekleştiğini gösteriyor.

Ayrıca, suçlular ölçek odaklı otomatik fidye yazılımı kampanyalarından, köklü işlere yönelik daha hedefli şantajlara yöneldi. Bu değişiklik nedeniyle fidye yazılımı daha karlı hale geldi ve sonunda suç çetelerinin dikkatini çekti.

Bu yeni şantaj tekniğinin artan kullanımı, fidye yazılımı salgınının daha da kötüleşmesine neden oldu.

Kötü amaçlı yazılım saldırısı örneği

En ünlü saldırılardan biri, bir günde 230.000'den fazla bilgisayara bulaşan ve 4 milyar dolarlık kayba neden olan WannaCry fidye yazılımı saldırısıydı.

4. Gelişmiş kimlik avı teknikleri

Kimlik avı, saldırganın kurbanı kişisel bilgilerini vermeye veya kurbanın altyapısına zararlı yazılım yüklemeye ikna etmek amacıyla sahte bir mesaj gönderdiği bir sosyal mühendislik formudur.

Oltalama tekniği örneği

Ubiquiti Networks, ne yazık ki 2015 yılında bir kimlik avı saldırısına uğradı ve bu saldırı şirkete 46,7 milyon dolar zarara mal oldu. Saldırgan, şirketin muhasebe müdürünü gizli bir satın almayı tamamlamak için bir dizi transfer yapmaya yetkilendirdi.

Hacker, şirketin CEO'su ve avukatı gibi davrandı. Şirket, 17 günlük bir dönemde Polonya, Macaristan, Çin ve Rusya'daki hesaplara 14 havale ödemesi yaptı.

Ubiquiti, Hong Kong'daki banka hesabının dolandırıcılık hedefi olabileceğine dair FBI'dan bir uyarı aldıktan sonra bu sorunun farkına vardı. Bu sayede şirket, yaklaşan tüm transferleri durdurdu ve çalınan 46,7 milyon doların (şirketin nakit varlığının yaklaşık %10'u) mümkün olduğunca geri alınması için her türlü çabayı gösterdi.

5. Sık görülen hizmet reddi saldırıları

Bu tür siber saldırılar, ağın kapanmasına ve kullanıcıların erişememesine neden olabilir. Hackerların siyasi veya sosyal hedefleri olabilir, örneğin faaliyetlerini beğenmedikleri bir şirkete karşı kampanya başlatmak gibi.

Bazen hackerlar, sadece eğlence için ve bir sistemi çökertmek için geliştirdikleri en yeni tekniklerle övünmek için DDoS saldırıları kullanır.

Hizmet Reddi saldırısı örneği

Şubat 2020'de Amazon Web Services, büyük bir DDoS saldırısının hedefi oldu. Bu, yakın tarihin en şiddetli DDoS saldırısıydı ve Connectionless Lightweight Directory Access Protocol (CLDAP) yansıma adlı bir yöntem kullanılarak ismi açıklanmayan bir AWS müşterisi hedef alındı.

Bu teknik, savunmasız üçüncü taraf CLDAP sunucularına bağlı olarak, kurbanın IP adresine gönderilen veri miktarını 56 ila 70 kat artırır. Saldırı, üç gün boyunca saniyede 2,3 gigabayt gibi şaşırtıcı bir hızla zirveye ulaştı.

siber Güvenlik Tehditleriyle Başa Çıkmanın 10 Yolu

Hackerlar giderek daha yaratıcı hale geliyor ve bizi terletiyor.

Bu tehditlerle mücadele etmenize yardımcı olmak için, işinizi potansiyel siber tehditlere karşı savunmak ve korumak için on yol sunuyoruz.

1. Güvenli bir proje yönetimi aracı ve bulut depolama hizmeti seçin

Proje yönetimi araçları, özellikle projenizin ilerlemesini izlemek ve takım iletişimi geliştirmek için günümüzde olmazsa olmazlardır. Ancak, bugün mevcut olan her iş aracı güvenli değildir.

"Güvenli" derken, bilgi sızıntılarını en aza indirmek için uygun yetkilendirme önlemlerine sahip bir platformu kastediyoruz.

ClickUp, günümüzün en güvenli işbirliği araçlarından biridir. Uygulama performansı ve genel kullanıcı deneyimini göz önünde bulundururken güvenli bir ortam sağlar.

Hatta, SOC 2 uyumluluğu, ISO 27001, ISO 27017 ve ISO 27018 sertifikalarını sürekli olarak almıştır. Bu ISO sertifikaları, ClickUp'ın müşteri verilerini korumaya olan bağlılığını ve dünyanın her yerindeki her boyuttaki müşterilere destek vermeye hazır olduğunu kanıtlamaktadır.

Güvenlik özelliklerine göz atın:

- İki faktörlü kimlik doğrulama, çalışma alanınızı yetkisiz erişimden korur.

- ClickUp çevrimiçi uygulamalarındaki tüm konuşmalar 256 bit SSL şifreleme ile korunmaktadır

- Özel İzinler: Her takım üyesine kendi izin setini vererek, yalnızca ihtiyaç duydukları bilgileri görmelerini sağlayın

- Alanlar, Klasörler ve Listeler ile gizlilik özelliği sayesinde kimin neyi görebileceğini ve Çalışma Alanınıza kimin eklenebileceğini kontrol edin

Ayrıca, siber güvenlik takımınızın izleyebileceği, son derece güvenli ve merkezi bir konumda hayati verilerinizi saklayabileceğiniz bir bulut hizmetine de ihtiyacınız vardır.

Internxt, eşler arası dosya paylaşımı, blok zinciri ve uçtan uca şifrelemeyi entegre eden merkezi olmayan bir bulut depolama platformudur. Dosyalarınız farklı ülkelerdeki sunucu konumlarında parçalara bölünerek depolanır, böylece daha gizli ve güvenli hale gelir.

Özellikleri şunlardır:

- Uçtan uca şifrelenmiş bağlantılar, dosya paylaşımını güvenli, gizli ve basit hale getirir

- Bulut depolama ve bulut bilişim hizmetleri için ödeme yapmak üzere belirteçleri kullanın. Müşteriler ayrıca belirteçleri kullanarak indirimler ve ücretsiz ürünler kazanabilirler

- Yüklediğiniz dosyalar, küçük parçalara bölünmeden önce müşteri tarafında şifrelenir. Parçalanmış verileri geri almanızı sağlayacak şifreleme anahtarına yalnızca siz erişebilirsiniz

Bu tür bir bulut hizmeti, ClickUp gibi bir yönetim uygulamasıyla birleştiğinde, projenizin güvenliği, verimlilik ve takım işbirliği kontrol altında olur.

Internxt ve ClickUp bir araya geldiğinde, Area 51'iniz hazır! ?

2. Projenin başlangıcından itibaren bilgi güvenliği gereksinimlerini ele alın

Projenin başarılı olmasını istiyorsanız, başlangıçtan itibaren bilgi güvenliği ihtiyaçlarını belirlemek için çaba sarf etmeli ve ardından uygun süreçlerin yürürlükte olduğundan emin olmalısınız.

Güvenlik gereksinimleri proje döngüsünün erken aşamalarında ele alınmazsa, ortaya çıktıklarında dönüm noktaları ve proje kapsamı üzerinde önemli bir etkiye sahip olabilirler. Ve bize güvenin, ortaya çıkacaklardır!

Bilgi güvenliğinin sürekli bir endişe konusu olarak ele alınmasını ve proje yaşam döngüsü boyunca bu şekilde yönetilmesini sağlayın.

3. Çevrimiçi güvenlik konusunda uzman profesyonelleri işe alın

Projeye güvenlik rolleri ekleyerek ve sorumlulukları atayarak proje süreçlerinizi iyileştirin.

Bilgili ve deneyimli bir güvenlik takımı büyük bir varlıktır. Güvenlik gereksinimlerinin proje planlaması ve kaynakları nasıl etkilediği ve hangi tür izlemeyi gerektirdiği konusunda size tavsiyelerde bulunabilirler.

Güvenlik Yöneticisi ve Güvenlik Analisti, şu anda en çok rağbet gören iki siber güvenlik pozisyonudur.

Güvenlik Analistleri, ihlalleri durdurmak ve önceki saldırılardan kaynaklanan zararları onarmakla sorumludur. Güvenlik Yöneticileri ise hassas bilgileri korumak için güvenlik planları geliştirmek ve politikalar uygulamakla sorumludur.

4. Antivirüs ve VPN teknolojisini kullanın

Bilgisayarlarınızı ve akıllı telefonlarınızı korumak için güvenilir sanal özel ağlar (VPN'ler) kullanın. VPN'ler, kimliğinizi devlet kurumlarından ve bilgisayar korsanlarından korur, IP adreslerinizi ve verilerinizi gizler. VPN, bilgisayar korsanlarının çevrimiçi etkinliklerinizi izlemesini engeller.

Antivirüs yazılımı da çok önemlidir. Bu yazılım, reklam yazılımları, truva atları, solucanlar vb. gibi yazılım virüslerini algılamak ve önlemek için tasarlanmış bir dizi programdır.

Bu iki güvenlik önlemiyle veri hırsızları sizi çok daha az faizli bulacak.

Bunun sizi her türlü zarar veya tehlikeden koruyacağını söylemiyorum, ancak kesinlikle yardımcı olacağı kesin.

VPN size izlenemez süper güçler kazandıracak. ?

5. Üçüncü taraf ve satıcı erişimini güvenli hale getirin

Üçüncü taraf satıcı riskleri üç kategoriye ayrılır: Operasyonel, işlem ve uyumluluk/düzenleme.

Şirketinizi üçüncü tarafların tehlikelerinden ve risklerinden koruyabileceğiniz birkaç yol:

- Üçüncü taraf satıcıları araştırmak için biraz daha zaman ayırın. Bu, şirketinizin gelecekte risk almasını önleyebilir

- Tedarikçileriniz üzerinde etkisi olabilecek tüm durumları kaydedin

- Üçüncü taraf yüklenicilerin izlenmesi, veri maruziyeti sorunlarını da içermelidir. Bir kuruluşun verileri, yanlış yapılandırılmış cihazlar ve hedefli kampanyalar nedeniyle maruz kalabilir

6. Güvenilir kaynakları seçin

Bilinen ve güvenilir kaynaklara bağlı kalmak, siber tehditlerle başa çıkmanın bir yoludur. Bu, güvenilir hizmet ve ürün sağlayıcılarla bağlantı kurmak ve yalnızca güvenilir ödeme yöntemleri ve web sitelerini kullanmak anlamına gelir.

Unutmayın, eğer bir şey gerçek olamayacak kadar iyi görünüyorsa, büyük olasılıkla öyledir; ve eğer bir şey size tam olarak doğru gelmiyorsa, büyük olasılıkla doğru değildir. ?

Bir kaynağın güvenilir olup olmadığını kontrol etmenin birkaç yolu vardır.

- Etki alanı adı: Web sitesinin etki alanı adının ardından gelen üç harfe bakın, örneğin ". edu," ". gov," ". org," ve ". com". . edu ve . gov ile biten web siteleri genellikle güvenilirdir

- Kaynak: Makale veya araştırmanın yazarlarının listesi var mı? Varsa, güvenilir kaynaklara atıfta bulunuyorlar mı veya bağlantılar veriyorlar mı, yoksa herhangi bir kanıt sunmadan sadece kendi düşüncelerini mi aktarıyorlar? Özgeçmişleri mevcut mu?

- Ek bilgi: Bulduğunuz bilgilerin doğruluğunu ve güvenilirliğini kontrol etmek için diğer güvenilir web sitelerini kullanmaya çalışın. Birincil kaynağınızla çelişen güvenilir bir web sitesi bulursanız, ek araştırma yapmanız gerekebilir

7. Güvenilir kaynakları seçin

Sadece çevrimiçi siber saldırılar değil, bilgisayardan bilgisayara geçen veri güvenliği tehditleri de vardır. Bir dizüstü bilgisayarı izleyip, siz farkında olmadan ona sızabilirler. Bu solucanlar ve Truva atlarının her yerde izleri vardır.

Güvenlik duvarı kurmak, veri güvenliği için çok önemlidir. Güvenlik duvarı, internet trafiğini kontrol ederek ağınızı korur. Bilgisayarınızı veya ağınızı bilgisayar korsanlarından veya gereksiz ağ trafiğinden korur ve bilgisayarınızın veya ağınızın etrafında bir güvenlik çemberi oluşturarak potansiyel olarak tehlikeli gelen verileri bloklar.

Ayrıca, bu sistem kötü amaçlı giden trafiği de filtreleyebilir. Bu sayede, güvenlik duvarları, güvenlik duvarı tarafından korunan cihazların saldırganlar tarafından kontrol edilen ve internete bağlı çok sayıda cihazdan oluşan bir botnet ağına katılma olasılığını azaltır.

Beş tür güvenlik duvarı vardır: paket filtreleme güvenlik duvarı, devre düzeyinde ağ geçidi, uygulama düzeyinde ağ geçidi, durum bilgisi denetimi güvenlik duvarı ve yeni nesil güvenlik duvarı. Siber güvenlik için en iyisi, uygulama düzeyinde güvenlik duvarıdır. Tehlikeli web sitelerine erişimi kısıtlayabilir ve hassas verilerin sızmasını engelleyebilir.

8. Siber güvenlik testlerini tanıtın

Siber güvenlik testleri uygulamayı ve BT sistemleri ile internet arasındaki tüm bağlantıları kapsamlı bir şekilde kontrol etmeyi düşünmelisiniz. Zayıf noktalar test edilmezse, herkes bir veritabanına veya ağ altyapısına erişebilir ve yeterli zamanla büyük hasara yol açabilir.

Ayrıca, proje yönetimi aşaması boyunca çalışanlarınızın davranışlarını ve genel prosedürleri test etmelisiniz. İş varlıklarına izinlerin nasıl verildiğini inceleyin ve gizli verileri mümkün olduğunca güvenli bir şekilde korumak için kurallar belirleyin.

9. Parola yönetimi ve çok faktörlü kimlik doğrulama uygulayın

Güvenliği ihlal edilmiş bir parola, bilgisayar korsanlarının veya siber suçluların sisteme girerek verileri çalmasına olanak tanır.

En az on karakterden oluşan bir parola tahmin edilmesi daha zordur; bunları sayılar, semboller veya büyük ve küçük harflerle karıştırın ve kendinize bir parola oluşturun.

Şifrelerinizi kullanmadan önce her zaman şifrelerin zorluk derecesini kontrol etmeyi unutmayın!

Ayrıca, çok faktörlü kimlik doğrulamayı etkinleştirin. Çok faktörlü kimlik doğrulama her zaman normal bir uygulama olsa da, üçüncü taraf iş ortaklarınız uzaktan çalışıyor ve bilinmeyen cihazlar kullanarak ağa erişiyorsa özellikle önemlidir.

Kimlik bilgilerinin çalınmasını önlemek için, kimlik bilgileri her kullanıcı için benzersiz olmalıdır. Kimlik bilgileri, eski bir çalışanın yerine gelen kişiye aktarılmamalıdır. SMS veya e-posta yerine, Radyo Frekansı Tanımlama (RFID) kartları veya biyometrik bilgiler gibi şirketinizin yönetebileceği ikinci veya üçüncü bir faktör kullanmayı düşünün. İş ilişkiniz sona erdiğinde, hesabı daima kapatın.

10. Yazılımları Düzenli Olarak Güncelleyin

Yazılımları düzenli olarak güncellemek, güvenlik açıklarına karşı koruma sağlar, performansı artırır ve en yeni özelliklere ve hata düzeltmelerine erişim sağlar.

Sisteminizdeki kötü amaçlı etkinlikleri veya şüpheli davranışları tespit etmek için potansiyel tehditleri düzenli olarak taramak da çok önemlidir. Kötü amaçlı saldırıların kurbanı olma riskini azaltmak için yazılımlarınızı güncel tutmanız önemlidir.

İlgili: Risk yönetimi şablonları

Güvenli Araçlarla Çevrimiçi Güvenliğinizi Artırın

Siber tehditler ve çevrimiçi güvenlik açıklarıyla mücadele etmek için, güvenliği kanıtlanmış bir proje yönetimi aracı seçmek çok önemlidir. Mevcut iş aracınıza güvenmiyorsanız, değişiklik yapmanın zamanı gelmiştir. Bir sonraki projenizin her yönüne güçlü siber güvenlik ve güvenli dijital depolama ekleyin — ClickUp ve Internxt size bu konuda yardımcı olabilir ? ?

Misafir Yazar:

Mia Naumoska, sınıfının en iyisi gizlilik ve güvenlik özelliklerine dayanan, sıfır bilgi bulut depolama hizmeti sunan Internxt'in Pazarlama Direktörüdür.