La gestion de projet s'accompagne de nombreuses responsabilités, de délais, de quarts de travail nocturnes et de beaucoup de café.

Heureusement, vous pouvez rester au top de votre forme avec un peu d'aide de votre copain : logiciel de gestion de projet .

Dans cette optique, la communication n'a jamais été aussi simple, facile et rapide, ce qui se traduit par une équipe plus productive et plus performante.

La gestion de projet à distance aide les gestionnaires de projet à mettre en relation des équipes hybrides et à s'assurer que tout le monde travaille ensemble pour atteindre les objectifs du projet. Sur cette note, elle n'est pas différente de la gestion de tout autre projet, sauf que le projet est réalisé à distance.

La gestion et l'exploitation d'une équipe à distance soulèvent un problème délicat : un risque accru de cybercriminalité

Cela étant dit, examinons les cinq plus grandes menaces de cybersécurité auxquelles les gestionnaires de projet sont confrontés aujourd'hui et les dix moyens de les contrer !

5 plus grandes menaces de cybersécurité en 2024 La cybersécurité peut faire ou défaire une entreprise .

Les entreprises fonctionnent sur les données, et les données sont l'actif le plus précieux de l'entreprise. Cependant, dans le monde numérique d'aujourd'hui, les données sont devenues plus vulnérables aux cyberattaques, et avec les modalités de travail hybride et télétravail, cette vulnérabilité est encore plus grande.

Les augmentation des violations de données et des piratages peut être attribuée à un manque de protection des données, aux conséquences d'une pandémie mondiale et à une augmentation de la sophistication des exploits. Les entreprises sont aujourd'hui plus conscientes que jamais des problèmes que les violations de données peuvent engendrer.

L'affaire Wonga Loans est l'une des violations de données qui a ouvert la voie à la nouvelle législation de l'UE. Cette société de prêt sur salaire a connu une importante violation de données en 2017 qui a exposé les informations bancaires de 250 000 clients.

Voici les cybermenaces les plus importantes que vous devez connaître et des conseils pour les prévenir.

1. L'homme du milieu

Imaginez ce scénario : vous et votre collègue discutez via une plateforme sécurisée, mais quelqu'un écoute votre discussion et envoie de faux messages à votre collègue de votre part. Vous avez raison !

L'idée sous-jacente est que les pirates accèdent à des données personnelles et sensibles, et manipulent les messages.

Cela peut se produire si vous utilisez un réseau Wi-Fi public non sécurisé. Lorsque le pirate se trouve à l'intérieur de l'emplacement non sécurisé, il obtient l'accès et envoie des logiciels malveillants pour trouver des données sensibles. Il peut également se faire passer pour un client, un partenaire d'entreprise ou n'importe qui d'autre.

Exemple d'attaque de type "man-in-the-middle" (homme du milieu)

Récemment, un acteur de la menace a obtenu 500 certificats pour des sites web tels que Google, Skype et d'autres sites importants grâce à un piratage du site d'enregistrement néerlandais DigiNotar. En utilisant ces certificats, l'attaquant s'est fait passer pour un site web digne de confiance dans le cadre d'une attaque MITM et a volé les données des utilisateurs en les incitant à fournir leurs prestataires sur des sites web miroirs. La brèche a finalement eu un impact sur environ 300 000 comptes Gmail iraniens et a conduit DigiNotar à se déclarer en faillite.

2. Injection SQL classique

Imaginons que vous prépariez vos vacances et que vous souhaitiez acheter une robe hawaïenne. Vous ouvrez votre navigateur web et tapez "robes hawaïennes" dans la barre de recherche. Si la barre de recherche est infectée par l'injection d'un code malveillant, elle vous donnera toujours une liste de robes hawaïennes, mais elle utilisera votre question pour trouver vos informations personnelles. 😬

Un pirate informatique utilise un morceau de code SQL pour modifier une base de données et obtenir l'accès à des informations potentiellement importantes dans une cyberattaque connue sous le nom d'injection SQL. Étant donné qu'elle peut être utilisée pour toute application web ou tout site faisant appel à une base de données SQL, il s'agit de l'un des types d'attaque les plus courants et les plus dangereux.

Exemple d'attaque SQL

Parmi les victimes de ce type de cyberattaque figurent notamment Sony Pictures, Target, LinkedIn et Epic Games. L'affaire Cisco de 2018 est l'une des attaques les plus connues. Ils ont trouvé une vulnérabilité d'injection SQL dans Cisco Prime License Manager.

Les attaquants ont pu obtenir un accès shell aux systèmes où la gestion des licences était déployée. Mais n'ayez crainte. Depuis, Cisco a réussi à appliquer un correctif sur le problème.

Bien que ce bug soit assez vieux pour être bu maintenant, nous ne pouvons toujours pas l'écraser pour de bon. Il est considéré comme l'une des plus anciennes cybermenaces et pourtant, il cause toujours autant de problèmes.

3. La croissance des logiciels malveillants

Tout va bien jusqu'à ce que vous téléchargiez un logiciel malveillant et aidiez les pirates à obtenir toutes vos données personnelles. Les logiciels malveillants regroupent tous les fichiers ou programmes qui causent des dommages, notamment les vers, les chevaux de Troie, les virus et les rançongiciels.

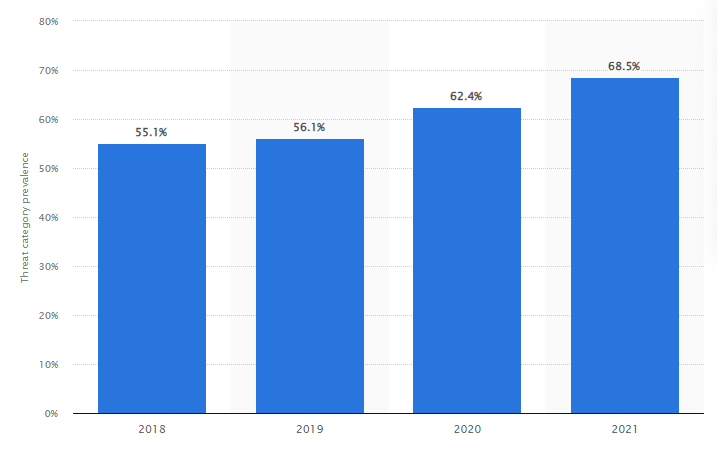

D'ici à 2021, 68.5% des entreprises ont subi des attaques de logiciels malveillants. Les rapports montrent que l'augmentation est due à la montée en puissance de l'épidémie de COVID-19.

En outre, les criminels se sont éloignés des campagnes de ransomware automatisées qui se concentraient sur l'échelle à des extorsions plus ciblées contre des entreprises bien établies. En raison de ce changement, les ransomwares sont devenus plus rentables et ont fini par attirer l'attention des gangs criminels.

L'utilisation accrue de cette nouvelle technique d'extorsion a entraîné une aggravation de l'épidémie de ransomware.

Via Statistica

Exemple d'une attaque de malware

L'une des attaques les plus célèbres a été celle de L'attaque du ransomware WannaCry a réussi à infecter plus de 230 000 ordinateurs en une journée et a entraîné une perte de 4 milliards de dollars.

4. Techniques d'hameçonnage sophistiquées

Le phishing est un formulaire d'ingénierie sociale dans lequel un attaquant envoie un faux message destiné à inciter la personne à donner des informations personnelles ou à installer un logiciel nuisible sur l'infrastructure de la victime.

Exemple de technique d'hameçonnage

Ubiquiti Networks a malheureusement subi un assaut de phishing en 2015 qui a coûté 46,7 millions de dollars à l'entreprise. L'auteur de l'attaque a autorisé le chef comptable de l'entreprise à effectuer une série de virements pour finaliser une acquisition secrète.

Le pirate s'est fait passer pour le directeur général et l'avocat de l'entreprise. L'entreprise a effectué 14 paiements par virement sur une période de 17 jours vers des comptes en Pologne, en Hongrie, en Chine et en Russie.

Ubiquiti a pris conscience du problème après avoir reçu un avertissement du FBI indiquant que son compte bancaire à Hong Kong avait pu être la cible d'une fraude. L'entreprise a ainsi pu interrompre tous les transferts à venir et déployer tous les efforts possibles pour récupérer la plus grande partie possible des 46,7 millions de dollars, soit environ 10 % des liquidités de l'entreprise, qui avaient été dérobés.

5. Attaques fréquentes par déni de service

Ce type de cyberattaque peut provoquer l'arrêt d'un réseau et le rendre inaccessible aux utilisateurs. Les pirates peuvent avoir des objectifs politiques ou sociaux, par exemple lancer une campagne contre une entreprise dont ils n'apprécient pas les activités.

Parfois, les pirates utilisent les attaques DDoS juste pour s'amuser et se vanter des dernières techniques qu'ils ont mises au point pour faire tomber un système.

Exemple d'attaque par déni de service

En février 2020, Amazon Web Services a été la cible d'une attaque massive par déni de service. Il s'agissait de l'attaque DDoS la plus grave de l'histoire récente et elle utilisait une méthode appelée réflexion CLDAP (Connectionless Lightweight Directory Access Protocol) pour cibler un client AWS dont le nom n'a pas été dévoilé.

La quantité de données livrées à l'adresse IP de la victime est augmentée de 56 à 70 fois grâce à cette technique, qui dépend de serveurs CLDAP tiers vulnérables. L'attaque a atteint un pic étonnant de 2,3 gigaoctets par seconde sur une période de trois jours.

10 façons de lutter contre les menaces de cybersécurité

Les pirates deviennent de plus en plus créatifs et nous donnent des sueurs froides.

Pour vous aider à lutter contre ces menaces, voici dix façons de défendre et protéger votre entreprise contre les cybermenaces potentielles.

1. Choisir un outil de gestion de projet et un service de stockage cloud sécurisés

Les outils de gestion de projet sont des incontournables de nos jours, notamment pour suivre la progression de votre projet et améliorer la communication au sein de l'équipe. Cependant, tous les outils de travail disponibles aujourd'hui ne sont pas sécurisés.

Lorsque nous disonssécurisé, nous entendons par là une plateforme dotée des mesures d'autorisation adéquates pour minimiser les fuites d'informations.

Téléchargez ClickUp pour y accéder sur n'importe quel appareil, à tout moment ClickUp est l'un des sites les plus outils de collaboration les plus sûrs disponibles aujourd'hui. Il fournit un environnement sécurisé, tout en tenant compte des performances des applications et de l'expérience globale de l'utilisateur.

En fait, il a continuellement obtenu la conformité SOC 2, les certifications ISO 27001, ISO 27017 et ISO 27018. Ces certifications sont les suivantes Certifications ISO prouvent la validation de ClickUp dans la protection des données de ses clients et sa préparation à l'assistance de clients de toutes tailles à travers le monde.

Jetez un coup d'œil à ses fonctionnalités de sécurité : Authentification à deux facteurs est Chief Marketing Officer chez l'entreprise est une société de conseil en gestion , un service de stockage cloud sans connaissance basé sur une confidentialité et une sécurité de premier ordre