Управлението на проекти е свързано с много отговорности, срокове, нощни смени и много кафе.

За щастие, можете да останете на върха с малко помощ от вашия приятел: софтуер за управление на проекти.

С оглед на това, комуникацията никога не е била по-проста, по-лесна или по-бърза, което води до по-продуктивен и успешен екип.

Управлението на проекти от разстояние помага на проектните мениджъри да свържат хибридни екипи и да гарантират, че всички работят заедно за постигане на целите на проекта. В този смисъл то не се различава от управлението на всеки друг проект, с изключение на това, че проектът се изпълнява от разстояние.

Управлението и работата с отдалечен екип повдига един деликатен въпрос: повишен риск от киберпрестъпления.

След като казахме това, нека разгледаме петте най-големи заплахи за киберсигурността, пред които са изправени проектните мениджъри днес, и десет начина да се справим с тях!

5-те най-големи заплахи за киберсигурността

Киберсигурността може да определи успеха или провала на един бизнес.

Компаниите функционират на базата на данни, а данните са най-ценният актив на компанията. В днешния дигитален свят обаче данните са станали по-уязвими към кибератаки, а с хибридните и дистанционни форми на работа тази уязвимост е още по-голяма.

Увеличаването на случаите на нарушаване на сигурността на данните и хакерски атаки може да се дължи на липсата на защита на данните, последиците от глобалната пандемия и все по-сложните методи за злоупотреба. Днес бизнесът е по-осведомен от всякога за проблемите, които могат да създадат нарушенията на сигурността на данните.

Едно от нарушенията на сигурността на данните, което проправи пътя за новото законодателство на ЕС, беше случаят с Wonga Loans. Тази компания за бързи кредити претърпя значително нарушение на сигурността на данните през 2017 г., което изложи банковата информация на 250 000 клиенти.

Ето най-значимите киберзаплахи, за които трябва да знаете, и съвети как да ги предотвратите.

1. Човекът в средата

Представете си следния сценарий: вие и вашият колега разговаряте чрез сигурна платформа, но някой подслушва разговора ви и изпраща фалшиви съобщения на вашия колега от ваше име. Ужас!

Идеята зад това е, че хакерите получават достъп до лични и чувствителни данни и манипулират съобщенията.

Това може да се случи, ако използвате незащитена обществена Wi-Fi мрежа. Когато хакерът се намира в незащитеното място, той ще получи достъп и ще изпрати зловреден софтуер, за да намери чувствителни данни. Той може също да се престори на клиент, бизнес партньор или на когото и да е.

Пример за атака „човек в средата“

Наскоро хакер получи 500 сертификата за уебсайтове като Google, Skype и други известни сайтове благодарение на хак на холандския регистратор DigiNotar. Използвайки тези сертификати, хакерът се представи за надеждни уебсайтове в MITM атака и открадна данните на потребителите, като ги подмами да предоставят своите идентификационни данни на огледални уебсайтове. В крайна сметка пробива доведе до засягане на около 300 000 ирански Gmail акаунта и до обявяване на фалит на DigiNotar.

2. Класическа SQL инжекция

Да предположим, че се подготвяте за почивка и искате да си купите хавайска рокля. Отваряте уеб браузъра си и въвеждате „хавайски рокли“ в лентата за търсене. Ако лентата за търсене е заразена с вмъкнат злонамерен код, тя все пак ще ви даде списък с хавайски рокли, но ще използва вашия въпрос, за да намери вашата лична информация. ?

Хакер използва част от SQL код, за да промени база данни и да получи достъп до потенциално важна информация в кибератака, известна като SQL инжекция. Тъй като може да се използва за всяка уеб приложение или сайт, който използва база данни на SQL, това е един от най-често срещаните и опасни видове атаки.

Пример за SQL атака

Някои от жертвите на този тип кибератаки са Sony Pictures, Target, LinkedIn и Epic Games. Случаят с Cisco от 2018 г. е една от най-широко известните атаки. Те откриха уязвимост при SQL инжектиране в Cisco Prime License Manager.

Нападателите успяха да получат достъп до системите, в които беше внедрено управлението на лицензите. Но не се страхувайте. Оттогава Cisco успя да отстрани проблема.

Въпреки че този бъг е достатъчно стар, за да пие алкохол, все още не можем да го елиминираме завинаги. Той се счита за една от най-старите кибер заплахи и все още причинява толкова проблеми, колкото и преди.

3. Развитието на зловредния софтуер

Всичко е забавно и интересно, докато не изтеглите зловреден софтуер и не помогнете на хакерите да получат достъп до всичките ви лични данни. Зловредният софтуер обхваща всички файлове или програми, които причиняват вреда, и включва червеи, троянски коне, вируси и ransomware.

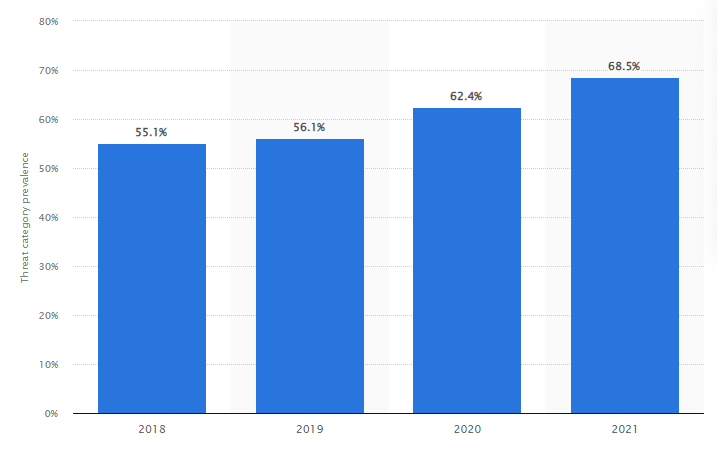

До 2021 г. 68,5% от компаниите са претърпели атаки с злонамерен софтуер. Докладите показват, че увеличението се дължи на разпространението на COVID-19.

Освен това престъпниците се отклониха от автоматизираните кампании с ransomware, които се фокусираха върху мащаба, към по-целенасочени изнудвания срещу утвърдени бизнеси. Поради тази промяна ransomware стана по-печеливш, което в крайна сметка привлече вниманието на престъпни групи.

Повишеното използване на тази нова техника за изнудване доведе до влошаване на епидемията от ransomware.

Пример за атака с злонамерен софтуер

Една от най-известните атаки беше атаката с ransomware WannaCry, която успя да зарази повече от 230 000 компютъра за един ден и доведе до загуби в размер на 4 милиарда долара.

4. Усъвършенствани техники за фишинг

Фишингът е форма на социално инженерство, при която атакуващият изпраща фалшиво съобщение с цел да подмами получателя да предостави лична информация или да инсталира вреден софтуер на инфраструктурата на жертвата.

Пример за техника за фишинг

Ubiquiti Networks, за съжаление, претърпя фишинг атака през 2015 г., която струва на бизнеса 46,7 милиона долара. Нападателят упълномощи главния счетоводител на компанията да направи серия от преводи, за да финализира тайна придобивка.

Хакерът се е представил за изпълнителен директор и адвокат на компанията. Компанията е извършила 14 банкови превода в рамките на 17 дни към сметки в Полша, Унгария, Китай и Русия.

Ubiquiti за първи път научи за проблема, след като получи предупреждение от ФБР, че банковата му сметка в Хонконг може да е била обект на измама. Това даде възможност на компанията да спре всички предстоящи преводи и да направи всичко възможно, за да възстанови колкото се може повече от откраднатите 46,7 милиона долара, което е около 10% от наличните средства на компанията.

5. Чести атаки за отказ на услуга

Този тип кибератака може да доведе до изключване на мрежата и да я направи недостъпна за потребителите. Хакерът може да има политически или социални цели, например да стартира кампания срещу компания, чиито дейности не харесва.

Понякога хакерите използват DDoS атаки само за забавление и за да се похвалят с най-новите техники, които са разработили, за да сринат дадена система.

Пример за атака от типа „отказ на услуга“

През февруари 2020 г. Amazon Web Services беше обект на масивна DDoS атака. Това беше най-тежката DDoS атака в съвременната история и за нея беше използван метод, наречен Connectionless Lightweight Directory Access Protocol (CLDAP) reflection, за да се атакува неназован клиент на AWS.

Количеството данни, доставяни до IP адреса на жертвата, се увеличава от 56 до 70 пъти при използване на тази техника, която зависи от уязвими CLDAP сървъри на трети страни. Атаката достигна своя пик с невероятните 2,3 гигабайта в секунда в рамките на три дни.

10 начина за справяне с заплахите за киберсигурността

Хакерите стават все по-креативни и ни карат да се потим.

За да ви помогнем да се справите с тези заплахи, ето десет начина да защитите и предпазите бизнеса си от потенциални киберзаплахи.

1. Изберете сигурен инструмент за управление на проекти и услуга за съхранение в облак

Инструментите за управление на проекти са задължителни в днешно време, особено за проследяване на напредъка на вашия проект и подобряване на комуникацията в екипа. Въпреки това, не всеки работен инструмент, наличен днес, е сигурен.

Когато казваме „сигурен“, имаме предвид платформа с подходящи мерки за оторизация, които да сведат до минимум изтичането на информация.

ClickUp е едно от най-сигурните инструменти за сътрудничество, които се предлагат днес. То осигурява сигурна среда, като същевременно обръща внимание на производителността на приложението и цялостното преживяване на потребителя.

Всъщност, компанията непрекъснато постига съответствие със SOC 2, ISO 27001, ISO 27017 и ISO 27018. Тези ISO сертификати доказват ангажимента на ClickUp да защитава данните на своите клиенти и готовността си да подкрепя клиенти от всякакъв мащаб по целия свят.

Разгледайте неговите функции за сигурност:

- Двуфакторната автентификация защитава работното ви място от неоторизиран достъп.

- Всички разговори в онлайн приложенията на ClickUp са защитени с 256-битово SSL криптиране.

- Персонализирани разрешения, за да дадете на всеки член на екипа свой собствен набор от разрешения, така че да виждат само информацията, от която се нуждаят.

- Контролирайте кой вижда какво и кой се добавя към работното ви пространство с помощта на функциите за поверителност на пространства, папки и списъци.

Също така се нуждаете от облачна услуга, където да съхранявате важните си данни на сигурно централизирано място, което екипът ви за киберсигурност може да наблюдава.

Internxt е децентрализирана платформа за съхранение в облак, която интегрира споделяне на файлове между равнопоставени потребители, блокчейн и криптиране от край до край. Вашите файлове се съхраняват на фрагментирани части в сървъри, разположени в различни страни, което ги прави още по-конфиденциални и сигурни.

Ето неговите характеристики:

- Криптираните от край до край връзки правят споделянето на файлове безопасно, лично и лесно.

- Използвайте токени, за да плащате за услуги за съхранение в облак и изчислителни услуги в облак. Клиентите могат също да печелят отстъпки и безплатни стоки, като използват токените.

- Качените от вас файлове ще бъдат криптирани от страна на клиента, преди да бъдат разделени на малки части. Само вие ще имате достъп до криптиращия ключ, който ще ви позволи да възстановите фрагментираните данни.

Когато този тип облачна услуга се съчетае с приложение за управление като ClickUp, сигурността на вашия проект, но и производителността и сътрудничеството в екипа, са под контрол.

Комбинирани, Internxt и ClickUp са вашата Зона 51! ?

2. Отговорете на изискванията за информационна сигурност от самото начало на проекта

Ако искате да сте сигурни, че проектът ще успее, трябва да положите усилия да определите нуждите от информационна сигурност още в самото начало и след това да се уверите, че са въведени подходящите процеси.

Ако изискванията за сигурност не бъдат разгледани достатъчно рано в проектния цикъл, те могат да окажат значително влияние върху етапите и обхвата на проекта, когато се появят. И повярвайте ни, те ще се появят!

Уверете се, че информационната сигурност се разглежда като постоянен проблем и се управлява като такъв през целия жизнен цикъл на проекта.

3. Наемете професионалисти, специализирани в онлайн сигурността

Подобрете процесите по вашите проекти, като добавите роли за сигурност към проекта и разпределите отговорностите.

Екипът от опитни и знаещи специалисти по сигурност е голямо предимство. Те могат да ви посъветват как изискванията за сигурност се отразяват на планирането на проектите и ресурсите, както и какъв тип мониторинг ви е необходим.

Мениджър по сигурността и анализатор по сигурността са две от най-търсените позиции в областта на киберсигурността в момента.

Анализаторите по сигурността отговарят за предотвратяването на нарушения и поправянето на щетите, причинени от предишни атаки. Мениджърите по сигурността, от друга страна, отговарят за разработването на планове за сигурност и прилагането на политики за защита на чувствителна информация.

4. Използвайте антивирусна и VPN технология

Използвайте надеждни виртуални частни мрежи (VPN), за да защитите вашите компютри и смартфони. Те защитават вашата идентичност от правителствени агенции и хакери и скриват вашите IP адреси и данни. VPN не позволява на хакерите да шпионират вашите онлайн дейности.

Антивирусният софтуер също е от съществено значение. Този софтуер е набор от програми, предназначени за откриване и предотвратяване на софтуерни вируси като рекламен софтуер, троянски коне, червеи и др.

С тези две защитни мерки крадците на данни ще ви намерят за много по-малко интересни.

Не казвам, че това ще ви предпази от всякаква вреда или опасност, но със сигурност ще ви помогне.

VPN ще ви даде някои неоткриваеми суперсили. ?

5. Осигурете сигурен достъп на трети страни и доставчици

Рисковете, свързани с външни доставчици, се разделят на три категории: оперативни, транзакционни и свързани с нормативната уредба/регулаторни.

Ето няколко начина, по които можете да защитите компанията от опасности и рискове, свързани с трети страни:

- Отделете малко повече време за проучване на външен доставчик. Това може да предпази вашата компания от поемане на рискове в бъдеще.

- Записвайте всички ситуации, които могат да окажат влияние върху вашите доставчици.

- Мониторингът на външни изпълнители трябва да включва проблеми, свързани с излагането на данни. Данните на дадена организация могат да бъдат изложени на риск поради неправилно конфигурирани устройства и целенасочени кампании.

6. Избирайте надеждни източници

Един от начините да се справите с киберзаплахите е да се придържате към известни и надеждни източници. Това означава да се свържете с надеждни доставчици на услуги и продукти и да използвате само надеждни методи за плащане и уебсайтове.

Не забравяйте, че ако нещо изглежда прекалено хубаво, за да е истина, най-вероятно е така, а ако нещо не ви се струва напълно правилно, най-вероятно не е. ?

Има няколко начина, по които можете да проверите дали даден източник е надежден или не.

- Домейн име: Обърнете внимание на трите букви, които следват домейн името на уебсайта, като „. edu”, „. gov”, „. org” и „. com”. Уебсайтовете, завършващи на . edu и . gov, обикновено са надеждни.

- Източник: Има ли списък с авторите на статията или проучването? Ако да, предоставят ли те цитати или връзки към надеждни източници, или просто представят собствените си мисли, без да предоставят доказателства за тях? Имат ли достъпни автобиографии?

- Допълнителна информация: Опитайте се да използвате други надеждни уебсайтове, за да проверите целостта и достоверността на информацията, която намирате. Допълнително проучване може да се наложи, ако откриете надежден уебсайт, който опровергава основния ви източник.

7. Избирайте надеждни източници

Съществуват и заплахи за сигурността на данните, които мигрират от компютър на компютър, а не само онлайн кибератаки. Те могат да проследят лаптоп и да проникнат в него, без да разберете. Тези червеи и троянски коне оставят своите отпечатъци навсякъде.

Инсталирането на защитна стена е от решаващо значение за сигурността на данните. Защитната стена защитава вашата мрежа, като контролира интернет трафика. Тя защитава вашия компютър или мрежа от хакери или ненужен мрежов трафик и създава периметър на сигурност около вашия компютър или мрежа, за да блокира потенциално опасни входящи данни.

Освен това тази система може да филтрира злонамерен изходящ трафик. По този начин защитните стени намаляват вероятността устройствата, защитени от тях, да се присъединят към ботнет – голяма група от устройства, свързани с интернет, контролирани от хакери.

Има пет вида защитни стени: защитна стена за филтриране на пакети, шлюз на ниво верига, шлюз на ниво приложение, защитна стена за проверка на състоянието и защитна стена от ново поколение – най-добрата за киберсигурността е защитната стена на ниво приложение. Тя може да ограничи достъпа до опасни уебсайтове и да спре изтичането на чувствителни данни.

8. Въведете тестове за киберсигурност

Трябва да обмислите въвеждането на тестове за киберсигурност и да проверите внимателно всяка връзка между ИТ системите и интернет. Без тестове за слаби места всеки може да получи достъп до база данни или мрежова инфраструктура и да нанесе сериозни щети, ако има достатъчно време.

Трябва също така да тествате поведението на вашите служители и общите процедури през цялата фаза на управление на проекта. Проучете как се предоставят разрешения за достъп до бизнес активи и изработете правила за максимално сигурно защитаване на поверителните данни.

9. Въведете управление на пароли и многофакторна автентификация

Компрометирана парола позволява на хакери или киберпрестъпници да проникнат в система и да откраднат данни.

Паролата става по-трудна за отгатване, ако съдържа най-малко десет символа; комбинирайте ги с цифри, символи или главни и малки букви и ще получите добра парола.

Не забравяйте винаги да проверявате сложността на паролата си, преди да я използвате!

Активирайте и многофакторна автентификация. Макар многофакторната автентификация да трябва да бъде нормална практика по всяко време, тя е особено важна, когато вашият партньор от трета страна работи дистанционно и има достъп до мрежата чрез неизвестни устройства.

За да се намали кражбата на идентификационни данни, те трябва да бъдат уникални за всеки отделен потребител. Идентификационните данни не трябва да се предават на заместник на бивш сътрудник. Вместо SMS или имейл, обмислете използването на втори или трети фактор, който вашата компания може да управлява, като например карти за радиочестотна идентификация (RFID) или биометрични данни. Когато вашите бизнес отношения приключат, винаги закривайте акаунта.

10. Актуализирайте софтуера редовно

Редовното актуализиране на софтуера ще ви помогне да се предпазите от уязвимости в сигурността, да подобрите производителността и да получите достъп до най-новите функции и корекции на грешки.

Редовното сканиране за потенциални заплахи също е от съществено значение, за да се идентифицират всякакви злонамерени дейности или подозрително поведение във вашата система. Важно е да поддържате софтуера си актуален, за да намалите риска от злонамерени атаки.

Свързано: Шаблони за управление на риска

Повишете онлайн сигурността си с помощта на сигурни инструменти

За да се борите с киберзаплахите и уязвимостите в интернет, е от решаващо значение да изберете инструмент за управление на проекти, който е доказано безопасен и сигурен. Ако не сте сигурни в настоящия си работен инструмент, тогава е време за промяна. Включете силна киберсигурност и сигурно цифрово съхранение във всеки аспект от следващия си проект – ClickUp и Internxt могат да ви помогнат в това ? ?

Гост автор:

Миа Наумоска е главен маркетинг директор в Internxt, услуга за съхранение в облак с нулево знание, базирана на най-добрите в своя клас стандарти за поверителност и сигурност.